كتبت هذه القصة في عام 2015 ، وهذا ليس نشرًا مشتركًا (لم يكن هناك أي منشور في أي مكان). النص ليس كبيرًا وبسيطًا - حيث حاولت الكتابة لمستوى مدرسي متقدم (كان ابن أخي يحظى بالتقدير ، على الرغم من أن كل شيء بدأ بأسئلته - "ما هو الملف التمهيدي" و "من المتسللين"؟). تم ترك النص الأصلي ، على الرغم من أنني كنت قد أجريت بعض التعديلات عليه الآن ، لكني لن أفعل ذلك.

جوانب عديدة من عالم تكنولوجيا المعلومات الحالي ، سلسلة NF ، مثل "Wild West World" ، إلخ ، التصنيف الاجتماعي ، إلخ. - هنا أيضًا ، يتأثرون بشكل غير مباشر أو مباشر ، لكنهم لم يكونوا هناك في عام 2015 أو لم أكن أعرف عنها.

ربما لا تزال تجد ما هو حديث في النص الموصوف.

"إن حياة الشخص (كمجموعة من الإجراءات) (خاصة في مطلع القرنين العشرين والحادي والعشرين) هي مجرد قاعدة بيانات تطورت من نسخة ورقية إلى رقمية."

اليوم الأولالاثنين 15 أغسطس 3159 ، كوكب "ريجريت" ، موقع جامعة "معلومات الكون" (UIV) ، وهو نظير حديث لأرض الإسكندرية الشهيرة.

عالم طموح من مجموعة تحليلات المعلومات في مخبأ مغلق تحت قاعة المدينة الرئيسية للجامعة. يقع الجزء الرئيسي من المخبأ على عمق مائتي متر ويستخدم لتخزين قاعدة بيانات الورق للبشرية.

آخر خمسين مترًا من الانحدار إلى مستودع مخفي للمعلومات يكاد يكون درجًا حادًا. لا يمكن إزالة أي أجهزة إلكترونية معك ، ويتم فحص كل شيء عن طريق الماسحات الضوئية في الأعلى ويتم حمايتها بواسطة العديد من خلايا فاراداي أدناه.

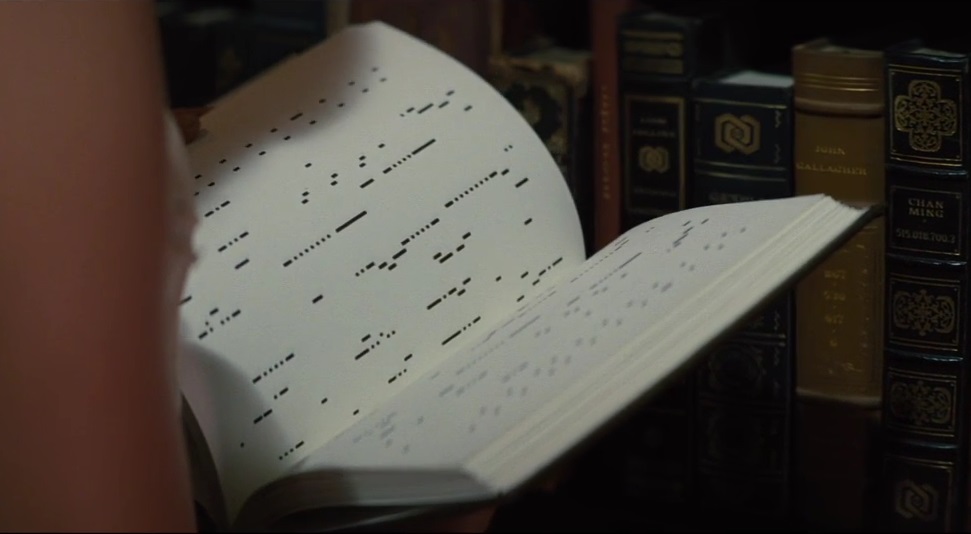

يدرس توماس بارع (طالب في مدرسة ابتدائية من UIV) يدعى توماس مخطوطة ورقية "قديمة" ، وقدرت أنها نشرت في عام 2050.

عنوان الوثيقة هو "تاريخ كامل وموسع لإصدارات برنامج TOB ، مع التعليقات". المؤلف الدقيق لهذه الوثيقة غير معروف (لم يكن هناك سوى اسم مستعار وتمت الإشارة إلى المفتاح - هذا هو مبرمج معين / مخترق ذاتي التعلم "Blue Snake").

برنامج TOB هو اختصار لـ "Tactical Barrier Walker" (تم لاحقًا أيضًا إضافة الحرف "and" - ذكي ، في النسخة الإنجليزية - Tactical Overflow of Barrier).

كان المؤرخ توماس الأول مهتمًا بهذه الوثيقة بحقيقة أنه لم يتم وضع علامة عليها في قاعدة البيانات الرئيسية لـ DIV كما قرأها أي شخص سابقًا. أو ببساطة أولئك الذين قرأوها لم يضعوا علامة نهائية في سجل قاعدة بيانات DIV التي تمت معالجة الوثيقة (تحليلها). كان هذا غريبا. أوه ، إنه فضول طفولي تقريبًا ...

أي نوع من الكتيبات في يديه ، وما يراه وما هي الخطوط التي يقرأها توماس ، لنرى بعينيه.

******** >>

طباعة ملف "TOBIhistory.txt" مع تعليقات المؤلف. الثعبان الأزرق. الجزء الأول

******** >>

#٪ - إصدار TOB 0.0.

لم تحدث ولادة فكرة إنشاء وحدة مساعد برامج بشكل عفوي.

عندما تكون في مرحلة الطفولة ، تستخدم أمر "POKE" لاختراق البرامج وترقيتها ، ثم تعمل لاحقًا مع حلول مثل "Artmoney" و "Scanmem" ، ثم تصبح أتمتة عملية تجاوز الحظر للتغلب على الحواجز والأقفال في أي برنامج للمبرمج فكرة هوس تقريبًا.

لذلك كان هناك TOB - برنامج تجاوز تكتيكي لأي حواجز رقمية.

حتى الآن ، في رأسي ، يتم تجميع رمزه والعمل عليه ، وفي كل صباح أحاول تحديد وحداته الرئيسية.

يتم تحديد معايير ومراحل عمل برنامج TOB - العثور على حاجز (يتم تحديد نقطة الدخول وظروف الخروج من قبل المستخدم) ، والتكيف (تكامل الرمز الصغير في النظام المحدد ، والتحكم في أحجام البيانات المطلوبة) ، وإجراء التغييرات (هجوم غير مميت ، لا رجعة فيه ولا يتم تعقبه مع مهمة المستخدم) .

إذا كانت البرامج السابقة من هذا النوع متخصصة للغاية ، فإن TOB الخاص بي سوف يمتص وظائف كل منها. لن يكون نوعًا من فرانكشتاين الرقمي. مهمتي الرئيسية هي الحصول على رمز مضاد للعزل (لا يتمزق من قبل أي نظام) والذي سيكون "ملكي" لأي أنظمة أمنية ، ولكنه ضروري للمستخدم.

الإجراءات مع TOB التي ارتكبتها في الشهر الأول من ولادته:

- تجميع النواة الرئيسية للبرنامج والوحدات والمكتبات قيد التطوير ؛

- يجري تجميع وحدات ومكتبات من برامج مماثلة من أجل الاندماج في مجموعة مشتركة ؛

- في الوقت الحالي ، يتم التحكم في أجزاء TOB وبدء تشغيلها من خلال سطر الأوامر.

#٪ - إصدار TOB 0.3.

قائمة التغييرات والإضافات:

- آلية محسنة متعددة المنصات (مجموعة واحدة من الوحدات الآن) ؛

- الحجم الأمثل للنواة والوحدات الأساسية (للتكيف في بيئات المعلومات المختلفة) ؛

- يتم تجاوز الوحدات الخارجية تلقائيًا عند وجود قناة اتصال خارجية.

******** >>

#٪ - إصدار TOB 0.9.

"نظام التشغيل العالمي" - تم إصدار بيئة تشغيل برمجية تعمل على أساسها جميع الأجهزة الرقمية في العالم. الآن لا توجد أنظمة تشغيل منفصلة مثل Windows و Android - الآن هناك نفس نوع "UNOS" لجميع الأجهزة على الإطلاق من وحدة نمطية أو مستشعر بسيط إلى نظام لمجموعة كبيرة من الكمبيوتر العملاق.

* وفقًا لبعض التقارير ، كان "Blue Snake" أحد المبرمجين الذين عملوا على وحدات الشبكة "UNOS". أتيحت له الفرصة لتضمين باب خلفي في هذا النظام بجذور عميقة جدًا (أو بالأحرى ، باب خلفي في الباب الخلفي ، لأن الناشر الرسمي لنظام التشغيل هذا وضع إشارات هندسية على مستويات عديدة من النظام لخدمات أمنية مختلفة) ، ثم استخدم هذه الأداة مع وحدات TOB.

** أيضًا ، كان "Blue Snake" سابقًا مدرسًا لعلوم الكمبيوتر ووجدت مثلًا محليًا لتذكر المستويات السبعة لنموذج OSI - "Kiwi Fruit Sweet You Eat A Two of Cookies" ، هذا المثل ساعد حقًا الطلاب في المدرسة والجامعة على تذكر أسماء جميع مستويات OSI فقط ( من فضلك لا ترمي بيتزا السجق). لكن اسمه وبيانات أخرى لم يتم الحفاظ عليها أو تم إخفاؤها بعناية.

قائمة التغييرات والإضافات:

- إضافة التوافق مع الوحدات الرئيسية "UNOS" ؛

- إضافة القدرة على التحكم الصوتي ؛

- بدأ العمل على تحسين وحدات الذكاء الاصطناعي (AI).

******** >>

#٪ - إصدار TOB 1.0.

أخيرًا ، بعد مرور عام ، أعدت تجميع النسخة النهائية من الجزء الأول من فكرتي.

أجريت في السابق اختبارات مختلفة على المهام القياسية ، أعتبر النتيجة مرضية. يمكنك الآن التحقق من TOB بأمان في بيئات حقيقية وليس اختبار.

قائمة التغييرات والإضافات:

- تم توسيع مستوى تدريب الذكاء الاصطناعي ، وأضيفت كتل من التحليلات وتوسيع الإجراءات ؛

- تم تنشيط آلية تحسين النسخ المتماثل ، والآن يمكن إنشاء وحدات برمجية إضافية ضرورية للحالة بواسطة TOB بشكل مستقل.

تم اختبار TOB على هذا النحو (في وضع الحماية الخاص به ، دون الوصول إلى البيئات الخارجية): تم إطلاق البرامج المحلية على أجهزة مختلفة ، يمكن للمستخدم في عملية العمل مع البرنامج تنشيط TOB ، طلب تغيير بعض المعلمات في البرنامج القابل للتنفيذ. قام TOB بتغيير هذه المعلمة دون التسبب في تعطل البرنامج.

بالطبع ، لا تزال هذه الاختبارات تتطلب وقتًا إضافيًا لتنشيط TOB داخل البرنامج ، ولم يكن TOB "يفهم" دائمًا ما يريده المستخدم منه.

وهكذا ، تعلمت TOB إجراءات معيارية معينة ، وأنا كمبرمج ، أدركت أنني ما زلت بحاجة إلى "إنهاءها" في التعليمات البرمجية الخاصة بها.

لسوء الحظ ، كان من الصعب العثور على مختبرين آخرين ، لأن TOB في الواقع منتج محظور لا ينبغي اختراقه مسبقًا.

<< ********

في هذا الوقت ، دق جرس ، يشير إلى أن القراءة انتهت اليوم ، وسيتم إغلاق القبو ليلاً. كان على المؤرخ الشاب توماس الآن أن يصعد للأعلى لفترة طويلة للخروج في الهواء الطلق.

لم يشعر الماهر بالتعب ، من أجل ضوء السحر والفهم الذي أضاءت فيه أنه وجد شيئًا مثيرًا للاهتمام. بعد أن خرج للتو من المخبأ ، انحسرت أفكاره حول MSW قليلاً في الخلفية ، وأدرك توماس أنه كان جائعًا جدًا.

اليوم الثانيكان على توماس أن يسحب نفسه قليلاً في تاريخ القرن XX-XXI ، وهي مفردات المبرمجين والتقنيات التي كانت ذات صلة في ذلك الوقت.

اتضح أن البيانات الأرشيفية العادية ليست كافية. اضطررت إلى التسول في مكتب العميد للوصول إلى البوابات المغلقة مع مجموعة واسعة من مصفوفات المعلومات.

من الجيد أنك الآن لا تحتاج إلى "قراءة" البيانات من infomatrix بالطريقة القديمة ، ولكن يمكنك الآن "نسخها" مباشرة إلى ذاكرة المخ المؤقتة للمعالجة. وهنا أكثر إثارة للاهتمام ، توماس بعد "سكب" كمية معينة من infomatrixes (كمية كبيرة من المعلومات لا يمكن "حلها" في وقت واحد أيضًا) ذهب للنوم. وفي الصباح "هضم" دماغه بيانات جديدة ، وضع خلايا ذاكرة جديدة في الأماكن الصحيحة.

وهكذا ، ذهب توماس النائم جيدًا لأخذ آفاق جديدة إلى مخبأ UIV. صحيح ، الآن أخذ في الاعتبار بعض الفروق الدقيقة الماضية ، وأخذ معه حقيبة إضافية مع حصة غداء وزجاجة ماء.

******** >>

"TOBIhistory.txt" ، الجزء 2.

******** >>

# ٪ - TOB الإصدار 2.0.

قائمة التغييرات والإضافات:

- تغير بشكل كبير آلية نواة البرنامج. تمت إضافة وظيفة "الدمج" مع نظام قابل للاختراق. إذا كان النظام الذي يتعرض للهجوم يحتوي على مكتبات أو وظائف تدعم نواة TOB ، فيمكن استدعاء رمز برنامج TOB من خارج النظام.

هناك حاجة فقط إلى اتصال شبكة خارجي ، ثم تبدأ المستويات التكتيكية لـ SOT في العمل مع النظام كما لو كان النظام يحتاج إلى استخدام SOB ، فقط هذا ليس كذلك ، ولكن على العكس يتم استخدام النظام من أجل التنفيذ السلس للرمز الصغير SOB ؛

- نظرًا للفحوصات الجادة للغاية لمستويات الأمان في العديد من البرامج الحديثة ، فإن استخدام TOBs وتنشيطها أمر صعب ، ولكن هذا يحد فقط من تطورها في الوقت المناسب ، لذلك ، ندرس ودرس ونتعلم التحايل على الحواجز.

الاختبار المحلي TOB:

للشهر الثاني ، كنت أختبر بنشاط إمكانيات MSW على جميع المعدات المتوفرة.

نقل جميع معداته إلى الطابق السفلي وشغل ثلاث غرف كاملة بين الأنابيب والقطط.

يتم الجمع بين الاختبار وتدريب وحدة AI TOB.

علاوة على ذلك ، حاولت التركيز على تطوير وحدة AI TOB ، باستخدام وضع تعلم الطفل - من البسيط إلى المعقد.

في البداية ، تمت دراسة أنظمة التشغيل البسيطة وغير المستخدمة تقريبًا بواسطة TOB ، ثم تم بالفعل "اختراق" أنظمة التشفير والحماية الأكثر حداثة والمعيارية وغير القياسية في أنظمة التشغيل هذه.

<< ********

كلما قرأ توماس النسخة المطبوعة ، كلما أراد معرفة المزيد عن حياة وتقنيات القرن الحادي والعشرين التي عاش فيها "الثعبان الأزرق" وعمله.

في الواقع ، قبل أن يكون كوكب الأرض أقل بقليل من مائة سنة ضوئية ، لكن كل ما عرفه توماس عن أحداث ألف سنة مضت ، يتناسب مع العديد من الكتب السميكة على رف فوق سريره.

كما اتضح ، كان هناك القليل من المعلومات في هذه الكتب. كما لو كان شيء ما يحد من حجمه إلى مستوى مقبول ، ولكن ليس كاملًا. إنه مثل كوب من الماء - إذا كنت تريد أن تشرب ، فهو نصف ممتلئ وثالث ممتلئ ، ولكن لكي تشرب - تحتاج فقط إلى كوب كامل.

قرر توماس معرفة سبب تقليل بيانات تلك الفترة في حياة كوكب الأرض إلى أدنى حد. ولكن في مواجهة حاجز المعارضة البيروقراطية المعتاد!

اليوم الثالثأدرك توماس أنه كان يكتشف شيئًا محظورًا أو أسيء فهمه من قبل زملائه. بدأ عالم الماضي يتألق في خياله بألوان جديدة. كانت هناك بيانات قليلة على الأرض قبل ألف عام ، ويرجع ذلك أساسًا إلى حقيقة أن العديد من وسائل الإعلام في ذلك الوقت كانت فاسدة بالزمن والكوارث المحلية.

في السابق ، لم يهتموا بشكل خاص بالمستقبل ، ولم ينشئوا مستودعات بيانات محمية خاصة منفصلة للأجيال القادمة. كانت هناك مراكز بيانات متباينة حيث كانت كميات كبيرة من المعلومات غير المصنفة مقتضبة أو مختلطة ، ولكن حتى بعد تحليلها ، تبين أن 5-10 ٪ فقط من المواد مفيدة ، والباقي عبارة عن سجلات ونسخ احتياطية وبيانات حساب أولية للحواسيب الفائقة التبادل.

******** >>

"TOBIhistory.txt" ، الجزء 3.

******** >>

#٪ - TOB الإصدار 3.0.

قائمة التغييرات:

- تم تخفيض وظيفة النسخ والتقديم للمستخدم - الآن لا يمكن عمل نسخة من TOB ، كما أن تنشيط إجراءاته من قبل المستخدم محدود أيضًا ؛

- تم تحسين آلية الذكاء الاصطناعي ، يتحقق TOB الآن من وجود نسخه في النظام ، ويقوم بحذفها لتقليل مشاكل التعديلات المختلفة. إذا كانت الفيروسات أو أحصنة طروادة ، إلخ. - هذه هي البرامج التي "تنتشر" بطريقة خاصة ، ثم سيكون TOB فريدًا - سيقرر كيفية الالتفاف على الحاجز وإكمال المهمة. أيضا ، سيختار المهام بنفسه (في وقت لاحق ، بعد نهاية مرحلة التدريب).

أخيرًا ، قررت اختبار TOB في البيئات "الحية". أعدت ساحة تدريب لاختبار تشغيل البرنامج في منطقة شبكة مغلقة كبيرة.

اتضح أنه نوع من وضع الحماية النشط للشبكة ، حيث اضطررت إلى نشر هيكل من مجموعة معلومات أسبوعية تقريبًا (لم تكن هناك موارد كافية للمزيد).

ونتيجة لذلك ، درس TOB حالة جديدة (تم مسحها ضوئيًا ، وحاول فهم الهياكل الجديدة وأحجام البيانات) و "لعب" في هذه المساحة الافتراضية بكامل قوتها ، على الرغم من أنها كانت محدودة بالحجم الأسبوعي للبيانات المرسلة.

حتى أنني اضطررت إلى التمرير عبر هذه البيانات ثلاث مرات أخرى هذا الأسبوع من البداية حتى النهاية. إذا كان الأطفال يحبون الرسوم المتحركة ، فإن TOB يفضل المعلومات النظيفة بكميات كبيرة للمعالجة.

في البداية ، تم دمج TOB مع التشغيل الصحيح لموارد الشبكة ، وتعلم تتبع وتحويل حزم البيانات.

رسل ، أشكال مختلفة من الشبكات الاجتماعية ، برامج لإدارة عمليات المستخدمين وأجهزة الكمبيوتر الأخرى - كل هذا TOB تم مسحه والعمل عليه. بغض النظر عن كيفية حماية البيانات وقنوات الإرسال والمعلومات المشفرة ، فتح TOB المستوى حسب مستوى حماية كل حاجز افتراضي.

يقتصر تعدد المهام على أقوى خادم لي. في المستقبل ، من المفترض أن "تلطخ" تحميل TOB على جميع الخوادم في العالم. هذه هي طريقة استخراج البيتكوين - في الواقع ، سيكون المستخدمون وخوادمهم "قليلًا" ببساطة في المهام التي يحلها TOB ، لأن ما يبدو عليه هذا التنزيل للمستخدم ليس مهمًا للغاية.

<< ********

لم يرغب توماس في المغادرة ، لكن القراءة النهارية جاءت عند غروب الشمس اليوم.

أضاف في رأسه قائمة بالكلمات والأفعال التي يجب دراستها وفهمها.

اتضح أن الحياة في القرن الحادي والعشرين كانت على قدم وساق ، ولكن الناس قسروا أنفسهم بالقوة في العالم الحقيقي ، وغادروا عمدا إلى البيئة الافتراضية. لم يصدق توماس أنه في ذلك الوقت لن يجد شخصًا واحدًا على الأقل لن يلمس زرًا واحدًا على لوحة المفاتيح في غضون يوم واحد ، ولن يستوعب حزمة من البيانات غير الضرورية للأخبار ، ولن يتبادل الرسائل الفورية مع نفس الشخص ، ولكن على شخص آخر نهاية الكوكب ، كان من المستحيل.

اليوم الرابعطوم توماس. لا يمكن لساعة منبه رفعها ، كما اتضح. جاء زميله في الغرفة من تمرين الصباح واستيقظ يدويًا! كان المؤرخ يعاني من الصداع. وسجل الكثير في المساء infomatrix للدراسة في المنام. عادة ما يكون هذا هو ثلاثة إلى أربعة غيغابايت من البيانات ، لكن توماس أراد أن يدرس عشرة في وقت واحد. ولهذا دفعت مع إغلاق الصباح. من الجيد أنني لم أكن مضطرًا للذهاب إلى الطبيب ، وإلا فسيتم منعي من استخدام جهاز infomatrix لمدة شهر أو أكثر. على الرغم من أن توماس كان يعلم أنه من الممكن زيادة حجم دراستهم تدريجيًا ، إلا أنه نسى ذلك بطريقة ما بالأمس وذهب ببساطة إلى أبعد من ذلك.

******** >>

"TOBIhistory.txt" ، الجزء 4.

******** >>

#٪ - إصدار TOBi 4.0.

قائمة التغييرات والإضافات:

- يتم إضافة الحرف "و" إلى اسم البرنامج - الفكرية ؛

- تعطيل خيارات التحكم الخارجي ؛

- يجب على TOBi العثور على المهام نفسها ، وترتيب طلبات المستخدم المختلفة ، أي أنه لا يمكن لأي مستخدم إدارتها مباشرة ، حتى المؤلف ؛

- أطلق البرنامج في الملاحة "المجانية" على الشبكة وبدأ في الانتظار ، أو بالأحرى شارك في تطورات جديدة.

لقد مر شهر. اختفى رمز برنامج TOBi في الفضاء الافتراضي العالمي. يمكن أن يكون توبي في أي مكان وفي أي مكان في نفس الوقت. عالم TOBi عبارة عن مساحة من البيانات الموزعة بحرية والتي يتم تفسيرها بشكل لا لبس فيه. إذا تم تحويل تدفق البيانات في مكان ما بواسطة نوع من الحواجز - فهذه هي مهمة TOBi بحيث يتم امتصاص هذا الحاجز في معرفته.

من الناحية المثالية ، كنت أرغب في الحصول على كيان برمجيات وأجهزة يكون "موثوقًا" (في سياق الفهم والتحكم الكامل) على شبكة البيانات بالكامل. يجب أن يكون TOBi داخل جميع البروتوكولات ، الشفرات ، كل جزء من البيانات.

علاوة على ذلك ، إذا لم يتم تضمين نوع من النظام في الشبكة العامة ، فلن تتمكن عناصره من تلقي رمز TOBi. ولكن بمرور الوقت ، لا يمكن لأي نظام مستقل أن يتكون من مكونات لا يمكن تضمين كود MSDS فيها. لذلك ، كان المستخدمون غير المتصلين بشبكة بيانات خارجية في أيدي TOBi. نعم ، في هذه الحالة ، تم انتهاك مركزية علاقاته ، لكن TOBi وجد حلولًا في هذا الموقف أيضًا - لقد أنشأ عناصره المستقلة التي تم تكييفها للعمل في أي نظام لنقل البيانات. الآن يمكن أن يكون مجرد آلة حاسبة أو مصباح يدوي أو سخان يستخدم عناصر متكاملة للتحكم الرقمي.

بدأت ألاحظ أشياء غريبة - بدأت الإيصالات تأتي إلى حسابات أجهزتي الذكية. كميات صغيرة ، ولكن بعد فترة زمنية متساوية.

في وقت لاحق جاء بريد إلكتروني من TOBI - إنه يدرس المستخدمين .... دمجها في التبادل المستقل وأداء المهام المختلفة ، ويتلقى الدفع مقابل تنفيذها. همم ... لم أكن أعتقد أن مثل هذه الحقيقة ستفاجئني ، لكنها لم تكن مخططة في أفكاري.

– – , .

« , », – « , »!

<<********

, . . , «» , , .

– , , . , .

اليوم الخامس, . , - . .

********>>

“.txt”, 5.

********>>

#% — 5.0.

( ) :

# . , . , , , . - , , , . – , , , .

:

. ( ) . , – .

, . — , , .

, , , , .

-. , , - - , , , - .

– , . – , , , , ! .

, – . - , – . , , . – , .

, , .

. , . . , , , .

<<********

, , , XXI . (, ) , , , «» , .

اليوم السادس, . , - , .

********>>

“.txt”, 6.

********>>

#% — 6.0.

, , . . .

. , , , – .

.

, , , , – .

– .

, «» . , , . . , .

– , . “” - . .

#/

:

/# , — . — , , . , , , .

( ) . , , dev/null ( ). , .

, , . — , , … . , , , , . – .

/#

<<********

. , , . , , . , - . – , , , .

اليوم السابع…. , , . , , , .

********>>

, , .

— 6.6.

: , .

: 405159 (35030880000 ).

: , - , . – , . , , , , . . , . , , .

“ ” “”. , , – , .

: , , .

: . .

: , , .

: .

: , .

<<********

. , ….

, . , , , , , “ ”.

حتى تنتهي“ ”.

, , .

, . — . .

«» , . , .

, «» .

…. \\ , .

, — «» , , «»!

___________###___________####

_________##.0.##________##.0.##

_______###################

______#####################

_____.########.o.###.o.#########

____#########################

_____#####”......__V____V__......”####

________#######_______#######

_____________#############

_________________#####

_________________####_____________..

_________________####___________####

_________________####_________#######

_________________####________###___###

_________________####_______###_____###

_________________.####______###______###

__________________.####____####______.###

___________________.####__####________.###___.#

____________________.########__________###...##

______________________######_____________####

نهاية غريبة, – “”, , , ,

, . , . .

, , – dev/null.

, . . « — ».

__________$$$$$$__________________$$$$$$

_______$$$$$$$$________$$$$$_______$$$$$$$$

_____$$$$$$$$$$$$____$$$$$$$$$____$$$$$$$$$$$

___$$$$$$$T$$$$$$$__$$$$O$$$$$$__$$$$$$Bi$$$$$$

__$$$$$$$_$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$_$$$$$$$

__$$$$$____$$$$$$$$$$$$$$$$$$$$$$$$$$$___$$$$$$

__$$$$________$$$$$$$$$$$$$$$$$$$$$$$_______$$$$

___$$$____________$$$$$$$$$$$$$$$___________$$$

____$$$___________$$$$$$$$$$$$$$$__________$$$

_____$$$___________$$$$$$$$$$$$$__________$$$

______$$__________$$$$$$$$$$$$$$__________$$

_______$$________$$$$$$$$$$$$$$$_________$$

________$_________$$$$$$$$$$$$$__________$

________$___________$$$$$$$$$$$__________$

_______$_____________$$$$$$$$$____________$

______$_______________$$$$$$$______________$

_____$_______________$$$$$$$$______________$

____$_____________$$$$$$$___________________$

_________________$$$$______________________T

__________________$$______________________O

__________________$______________________Bi