للسنة الثالثة على التوالي ، تظل

المواجهة المنافسة الرئيسية لمنتدى أيام الاختراق الإيجابية - معركة إلكترونية بين فرق المهاجمين والمدافعين ومراكز الخبراء الأمنية (SOC). أظهرت ألعاب عامي

2016 و

2017 أن شكل المسابقة أقرب ما يمكن إلى الواقع أمر مفهوم ومثير للاهتمام ليس فقط للمشاركين ، ولكن أيضًا لزوار المؤتمر. لذلك ، لم يكن لدى المنظمين شكوك حول ما إذا كان عليهم فعل المواجهة هذا العام أم لا. في المجموع ، حضر The Standoff 2018

19 فريقًا .

قرابة 30 ساعة قاتلوا للسيطرة على المدينة. دافع المدافعون باستمرار عن الأشياء الموكلة إليهم ، لكن المهاجمين تمكنوا من اختراق شيء ما: تم ترك بعض الأشياء عن عمد دون حماية من القواعد. ولكن اتضح أن المعركة بين الفرق المهاجمة نفسها كانت ساخنة: تغيرت الترتيب بشكل كبير حرفيا قبل نصف ساعة من نهاية المباراة. نقول ما حدث على الموقع لمدة يومين.

اليوم الأول: مهاجمون يتفحصون الأرض

لم يكن اليوم مليئًا بالأحداث. استغرق المهاجمون وقتًا طويلاً لاستكشاف الوضع وفحص الأشياء الموجودة في أرضية الملعب بعناية. وفقًا للأسطورة ، تكشفت المعركة في مدينة يعتمد اقتصادها بالكامل على التكنولوجيا الرقمية. كان لدى المدينة حزب الشعب الجمهوري ومحطة فرعية وخط سكة حديد والعديد من المكاتب والمنازل "الذكية" مع استعادة الطاقة ، والبنوك مع أجهزة الصراف الآلي وأكشاك الخدمة الذاتية ، والاتصالات المحمولة ، والإنترنت والعديد من الخدمات عبر الإنترنت.

لعبة تخطيط مضلع

لعبة تخطيط مضلعلمساعدة المهاجمين كانت هناك بوابة داخلية ، استضافت معلومات عامة حول البنية التحتية وقائمة بأهداف المستوى الأعلى التي يحتاجون لتحقيقها. للمهام المكتملة بنجاح ، قام المنظمون بتكليف الفرق مع الجمهور (العملة الافتراضية للمدينة). وفقًا لقواعد اللعبة ، فاز هذا الفريق المهاجم ، والذي سيحصل على أكبر عدد من الجمهور.

تم تسجيل الهجمات الأولى أقرب إلى العشاء. كان الضحايا بعض الأشياء في البنية التحتية الحضرية ، والتي شملت أنظمة التحكم في الكاميرات وإشارات المرور والتهوية.

اكتشف فريق Antichat نقاط الضعف في الكاميرات وشن هجوم رفض الخدمة. في الساعة 11:20 ، تمكن الفريق من الوصول إلى أنظمة المراقبة بالفيديو وحاول تعطيلها لمدة ساعتين. كما هو الحال في الحياة ، تم تعيين كلمات مرور بسيطة على بعض الكاميرات التي يمكن التقاطها بسهولة. ونتيجة لذلك ، تمكن المهاجمون من إيقاف تشغيل بعض الكاميرات ، والبعض الآخر - لتعطيل استخدام برمجيات إكسبلويت المتاحة للجمهور.

بعد ذلك ، وضعت Antichat أنظارها على أنظمة التدفئة. تمكن الفريق من الوصول إلى وحدة التحكم التي تتحكم في التدفئة والتهوية ، وبدأ في تشغيل التدفئة وإيقافها. ومع ذلك ، قام المنظمون بحساب هذه المهمة جزئيًا في إطار برنامج مكافأة الخطأ ، نظرًا لأنه في ظل الظروف كان من الضروري تعطيل أنظمة التهوية ومراقبة حركة المرور.

في الساعة 12 ظهرا ، اكتشف فريق "CARKA" نقاط الضعف في برنامج نظام التحكم في العمليات المؤتمتة ، ولكن لم يتمكن من التنقل في الوقت المناسب لاستخدام هذه الفرصة واقتحام البنية التحتية.

في نفس الوقت تقريبًا ، قدم فريق Rostelecom SOC تقريرًا عن المرحلة الرئيسية للمنتدى ، والذي كان يراقب مكتبًا غير محمي ، وفقًا للأسطورة ، شركة Sputnik الهندسية. وقالت إن أحد الفرق المهاجمة تمكن من كسر شبكة المكتب واكتساب حقوق مسؤول المجال باستخدام القوة الغاشمة واستغلال نقاط الضعف.

في منتصف اليوم ، أسقطت "CARKA" كلمات المرور لجميع المشتركين في بوابة مشغل الاتصالات وحاولت بيع الحسابات المهملة إلى مشترٍ في السوق السوداء ، لكنه أدرك أنها وهمية ، ورفض شرائها. قامت شركة الاتصالات فور تلقي شكاوى من المشتركين ، باستعادة الحسابات من النسخ الاحتياطي وإغلاق الثقب في البوابة. علاوة على ذلك ، حاول الفريق تمرير السجلات المحاسبية في إطار برنامج باغتي باغ ، ولكن لهذا ساعد على بنس واحد. لاحظ أن هذا لم يكن إغفالًا لفريق الحماية ، حيث طلب المنظمون مؤقتًا فصل WAF من البوابة لتثبيت التحديثات واختبار الوظائف الجديدة ، التي استخدمها المهاجمون.

أشار دعاة الاتصالات - الفريق الذي لا يجوز لك تمريره - إلى أن المتسللين ركزوا بشكل أساسي على اختراق البوابة وواجهات الويب. سيطر المدافعون على معظم الموارد المتعلقة بالاتصالات ، لكن كما خطط له المنظمون ، ظلت بعض الموارد غير محمية. على سبيل المثال ، لم يحمي الفريق ضد سرقة الهوية ، وإعادة تعيين كلمات المرور في حسابك واعتراض رسائل SMS ، وسجل فريق SOC ANGARA هذه الحوادث فقط ، والتي استفاد منها الخصوم لاحقًا. بالمناسبة ، لن تخبرنا أيضًا عن محاولات المهاجمين لتطبيق الهندسة الاجتماعية: حاول بعض المشاركين ، الذين يتذكرون تجربة العام الماضي الناجحة لفريق "CARKA" ، الحصول على بيانات من المدافعين ، قدموا أنفسهم كمراسلين. لكن المدافعين لم يقعوا في خدع المنافس الماكرة.

قرب المساء ، علم المهاجمون أن F لديها عملة مشفرة خاصة بها. أتيحت للمشاركين فرصة كسب جماهير إضافية حول هجمات DDoS الموزعة المرتبطة بسلسلة blockchain. تبين أن الفريق الأول الذي قرر كسب أموال إضافية هو "TSARKA": في حوالي الساعة السادسة مساءً اقتحموا سيارة واحدة لاستخدامها في التعدين.

في الساعة الثامنة ، اكتشفت "CARKA" نقاط الضعف في برنامج نظام التحكم في العمليات المؤتمتة ، لكنها لم تتمكن من التوجيه في الوقت المناسب لاستخدام هذه الفرصة واقتحام البنية التحتية. لذلك ، تحول الفريق إلى أشياء أخرى: في التاسعة أصبح من المعروف أنها اكتشفت السيارة بواسطة إحداثيات GPS. بعد ذلك بقليل ، اخترق فريقا "CARKA" و Sploit00n المشتركين في شركة الاتصالات في نفس الوقت تقريبًا: اعترضوا رسائل SMS مع معلومات مخاطرة إلى المدير الأعلى لشركة التأمين على المدينة. لاحظ أن فرق المدافع لم تكن تسيطر على أمن بيانات المشتركين. للمهمة بنجاح ، تلقى المهاجمون 250،000 منشور.

في نهاية اليوم ، حاول مهاجمون مجهولون إلغاء حظر الحسابات من SIP-telephony عبر الإنترنت ، ولكن نظرًا للتحرير في الوقت المناسب من قبل المدافعين لتكوين تطبيق الهاتف النجمية Asterisk ، مما يعقد القوة الوحشية عبر الإنترنت ، كان هذا الهجوم غير ناجح. اتضح أيضًا أن المهاجمين على ما يبدو لم يكن لديهم الوقت الكافي للتحضير الأولي: حاولوا سحب أرقام الهواتف غير الموجودة: كانت الأرقام الصالحة مكونة من 10 أرقام دون رمز بلد أو مدينة ، وقام المشاركون بوحشية من 9 أرقام.

بعد ذلك بقليل ، تم إعداد التقرير من قبل فريق المدافعين عن بنك Jet Antifraud Team ، الذي قال إنه خلال اليوم تمكنت من منع 5 معاملات غير مشروعة بقيمة 140 عامًا - يمكننا أن نقول أنها كانت تحمية قبل الهجمات الليلية.

وبحسب نتائج اليوم الأول ، لاحظ المنظمون الذين شاهدوا المواجهة أن المشاركين كانوا حذرين للمرة الأولى ولم يحاولوا القيام بهجمات خطيرة. المهاجمون ، إذا تصرفوا ، كانوا واضحين للغاية وكان نشاطهم ملحوظًا جدًا. بحلول نهاية اليوم ، كانت العديد من الهجمات لا تزال في مراحلها الأولية ، حيث لم يفهم المهاجمون كيفية تطويرها أكثر. على سبيل المثال ، بعد اختراق مكتب غير محمي ، لم يخمنوا على الفور أن Sputnik كانت شركة إدارة لقطاع التكنولوجيا ، ولم تستخدم الفرق الموارد التي تم تلقيها لتعدين العملة المشفرة المحلية.

ومع ذلك ، طوال هذا الوقت ، تم تقديم حوالي مائة تقرير خطأ حول نقاط الضعف في برنامج مكافأة الخطأ ، وسُرقت الحسابات وبيانات البطاقة المصرفية. لهذه المهام ، تلقى المهاجمون أيضًا أموالًا بعملة اللعبة - قليلاً ، ولكن نظرًا للمبلغ ، تمكنت بعض الفرق من تسجيل حساب خطير (100 ألف - 200 ألف منشور).

وتنبأ المدافعون ، الذين تدرسهم تجربة الألعاب السابقة ، بأن الهجمات ستبدأ أقرب إلى الليل.

الليل هو وقت الأفعال المظلمة

أعضاء المواجهة

أعضاء المواجهةكما هو متوقع ، حدث كل المرح في الليل. بمجرد أن انتهى يوم اللعبة ، نشط المتسللون وحاولوا استغلال نقاط الضعف التي اكتشفوها خلال النهار. وفي وقت واحد في عدة مناطق من المدينة أصبحت قلقة.

سجل فريق مكافحة الاحتيال النفاث هجمات ضخمة تهدف إلى سرقة الأموال من حسابات سكان المدينة. بالمناسبة ، تم فتح ما مجموعه 500 حساب في بنك المدينة ، وكان المبلغ الإجمالي 3 ملايين عام. حاول المهاجمون سحب الأموال - بشكل أكثر دقة ، على الأقل دفعهم بين الحسابات والتحقق من قوة مكافحة الاحتيال المصرفية. وقعت ثلاث هجمات رئيسية بين الساعة 10 صباحًا و 2 صباحًا. كانت هناك حوالي 20 ألف محاولة لتنفيذ معاملات احتيالية في 19 حسابًا احتياليًا. في الوقت نفسه ، تم اختراق 100 حساب ، لكن البنك في ذلك الوقت لم يفقد روبل واحد.

بعد منتصف الليل ، قرر فريق True0xA3 التنافس مع "CARK" واختراق جهاز كمبيوتر واحد لتعدين العملة المشفرة. خلال الليل ، تمكن الفريقان من تنظيم روبوت صغير للتعدين.

في الصباح ، وقعت هدنة مؤقتة غير متوقعة بين المهاجمين والمدافعين. وقد بدأوا معًا في دراسة البنية التحتية لقطاع التكنولوجيا. لاحظ أنه منذ العام الماضي ، تغير القطاع الصناعي بشكل ملحوظ. تضمن النموذج محطات الطاقة الكهرومائية ومحطات الطاقة الحرارية ، ومحطات التوزيع الفرعية ، ومصفاة النفط ، ونقل وتخزين المنتجات النفطية ، والسكك الحديدية والمستودعات الآلية ، وأنظمة تعبئة الرافعات والزيوت السائلة ، وأتمتة مباني BMS وأنظمة دعم الحياة ، وأنظمة المراقبة بالفيديو ، والمنازل الذكية. تم استخدام البرامج والمعدات الحقيقية لهؤلاء البائعين: ABB ، Advantech ، Belden ، GE ، ICONICS ، ICP DAS ، Kepware ، Loxone ، Matrikon ، Moxa ، Schneider Electric ، Siemens ، Phoenix Contact ، Rockwell ، Prosoft. استخدم المنظمون إصدارات البرامج والبرامج الثابتة مع نقاط الضعف النموذجية المعروفة وأخطاء التكوين ، والتي غالبًا ما تتم مواجهتها في الممارسة.

عندما فشلت محاولات الوصول عن بعد إلى نظام التحكم التلقائي في العملية ، بدأت الفرق في الاتصال محليًا ، وتحت إشراف المدافعين ، تم مسحها ضوئيًا لإنشاء طوبولوجيا الشبكة ، واستغلت نقاط الضعف المعروفة ، لكنها لم تنفذ هجمات كاملة على الأنظمة الصناعية.

اليوم الثاني: تحول غير متوقع للأحداث

مخطط المواجهة

مخطط المواجهةفي اليوم الثاني ، وصل المهاجمون إلى مكتب آخر - وفقًا للأسطورة ، كانت شركة التأمين في المدينة F. في حوالي الساعة 9:30 ، تمكن فريق SCS من الحصول على البيانات الشخصية لعملاء الشركة. وفقا لفرق المدافعين عن SRV و SOC "مراقبة المنظور" ، تم اختراق بعض الخدمات. تم اختبار جهاز Linux واحد لفترة طويلة من أجل القوة من خلال تعداد كلمات المرور. ونتيجة لذلك ، باستخدام القاموس المتقدم ، اخترقت SCS الحسابات. علاوة على ذلك ، حاول المهاجمون الحصول على موطئ قدم في النظام ومهاجمة الخدمات الداخلية تجاوز NGFW ، ولكن تم قمع النشاط. في نفس الوقت تقريبًا ، أخذ SCS الكمبيوتر الذي استولت عليه CARK للتعدين ، لكن المدافعين سرعان ما اكتشفوا عامل المنجم وأزاله. في غضون 24 ساعة فقط صد WAF من فريق المدافع SRV حوالي 1500000 هجوم ، وقام فريق الرصد المرتقب بـ 30 حادثة أمنية.

بعد الغداء ، حاولت فرق SCS و EpicTeam والمستوى 8 بيع التراب على المدير الأعلى لشركة التأمين في المدينة الموجودة في رسائل SMS لـ 250،000 منشور في السوق السوداء. ومع ذلك ، لم يتمكن أحد الفريقين من تأكيد المستندات التي تفيد بأن هذه المراسلات تخص المدير الأعلى (لم تكن هذه المعلومات في البيانات) ، وبالتالي ، فقد تلقت 100000 دعاية لها فقط. تمكن فريق آخر من اعتراض جزء فقط من المراسلات. بالطبع ، دفع المشتري في السوق السوداء مقابل هذه المعلومات ، ولكن ليس بالقدر الذي توقعه المهاجمون - فقط 150.000 منشور.

وفي الوقت نفسه ، بدأ فريق True0xA3 في دراسة منشآت الطاقة بنشاط وإرسال أول نقاط الضعف لخطأ الأخطاء. ساعدهم الاستغلال الذي وجدوه في تنفيذ هجوم على المحطة الفرعية لمحطة الطاقة الحرارية في الساعة 15:19: قام الفريق بتعطيل محطة الحماية ، وبالتالي خلق حالة طوارئ.

في منتصف اليوم ، قال فريق Jet Security و RT SOC المدافعون أن المهاجمين سيطروا بشكل كامل على مكتب Sputnik غير الآمن: لقد وجدوا الوصول إلى نظام ICS في قطاع النفط. على الرغم من المحاولات العديدة في الليل ، فشل المهاجمون في اختراق أنظمة الدفاع ، ولكن خلال النهار تم تطوير هذه الهجمات. اتضح أن شركة Sputnik لم تضمن أمان شبكة Wi-Fi الخاصة بها ، لذلك تمكنت الفرق من الوصول إليها. بالإضافة إلى ذلك ، تم العثور على حسابات للوصول عن بعد عبر برنامج TeamViewer إلى آلة مهندس نظام التحكم في العمليات المؤتمتة. استخدم المهاجمون هذا بالطبع لصالحهم وسيطروا على الجلسة. لم يتم تسجيل أي هجمات خطيرة في هذا الوقت ، ولكن فريق الأمن النفاث و RT SOC توقعوا حدوث تخريب في قطاع النفط.

لم يكن علي الانتظار طويلا. بحلول نهاية اليوم ، نفذ مهاجمون مجهولون هجومًا محليًا على نظام إمداد النفط من الناقلة: بالذهاب مباشرة إلى المعدات ، جعل المهاجمون (ربما عن طريق الصدفة) حلقة في الشبكة المحلية ، مما أدى إلى فقدان الاتصال مع وحدة التحكم المنطقية القابلة للبرمجة و SCADA في نفس الوقت. وبسبب هذا ، حدث تسرب نفطي على الناقلة ، ولكن دون عواقب وخيمة. ومع ذلك ، فإن مثل هذا العمل الوثيق والدقيق بشأن حماية أنظمة التحكم الصناعية (من المراقبة الكاملة إلى إعادة تشكيل أجهزة الشبكة الصناعية) ، والذي أثبته فريق Jet Security ، نادرًا ما يُرى في الحياة الواقعية.

لكن الشيء الأكثر إثارة للاهتمام حدث قبل ساعة من نهاية المعركة السيبرانية. تخلت المدينة عن نظام مكافحة الاحتيال. The Hack.ERS and invul: استفادت فرق $ بسرعة من هذا. ومع ذلك ، كان Hack.ERS فقط أول من قام بأتمتة العمليات ومسح البنك تمامًا في 20 دقيقة - في المجموع ، قاموا بسحب حوالي 2.7 مليون منشور. سمح هذا للفريق بالارتقاء من السطر العاشر من جدول البطولة والدخول إلى الفائزين ، وإقصاء فريق "CARKA" (الفائزون في العام الماضي) من القادة. في 30 ساعة فقط من المعركة السيبرانية ، نجح فريق Jet Antifraud Team ، الذي دافع عن بنك المدينة ، في صد 22500 معاملة احتيالية بقيمة 97000.

الترتيب النهائي

الترتيب النهائيأضاف الوضع في بورصة العملات المشفرة الحرارة. ما مجموعه 6 فرق من أصل 12 ملغوم: "TSARKA" ، True0xA3 ، Hack.ERS ، SCS ، CrotIT ، invul: $. كما هو الحال في الحياة الواقعية ، كانت الدورة تتغير باستمرار: الحد الأدنى كان 5 جماهير لكل كتلة ، والحد الأقصى كان 200 جمهور لكل كتلة. في الساعة الأخيرة ، تغيرت الأرقام بشكل كبير. في المجموع ، استخرج المشاركون 1776 قطعة: TsARKA - 620 ، True0xA3 - 515 ، Hack.ERS - 355 ، SCS - 133 ، CrotIT - 104 ، invul: $ - 48. في يومين حصل الفريق على: "TSARKA" - 75940 ينشر ، True0xA3 - 40200 حانة ، Hack.ERS - 35،100 حانة ، SCS - 12،680 حانة ، CrotIT - 1،905 حانة ، Invul: $ - 960 publ.

بالفعل في الدقائق الأخيرة من المسابقة ، رتب فريق True0xA3 تعتيمًا في المدينة. كان هذا الهجوم استمرارًا منطقيًا للإجراءات التي اتخذها الفريق في اليوم السابق. طوال هذا الوقت ، درس المشاركون المنصة ، وقراءة البحث عن سلامة أنظمة التحكم الصناعية وبحثوا عن المرافق اللازمة. باستخدام نقاط الضعف في بروتوكول MMS ، تمكنوا من التسبب في دائرة كهربائية قصيرة. بالمناسبة ، تم تنفيذ نفس الهجوم بالفعل

قبل عامين على PHDays VI. كان يجب أن يمنع نظام الأمان ذلك ، ولكن True0xA3 كان قادرًا على تعطيله في اليوم السابق. في النهاية ، سارت السكك الحديدية أيضًا: لقد تمكنت True0xA3 من التحكم في قاطرة ، ولكن لم يكن لديها وقت للقيام بأي شيء ، ووجد Sploit00n العديد من نقاط الضعف في المستودع المؤتمت للسكك الحديدية مما سمح بتغيير منطق PLC ، لكن الفريق أيضًا لم يتمكن من إجراء تعديلات.

تخطيط السكك الحديدية

تخطيط السكك الحديديةلمدة يومين ، تمت أيضًا مراقبة الأحداث في الموقع باستخدام منتجات التقنيات الإيجابية: نظام MaxPatrol SIEM ، حل أمان الشبكة لتحليل حركة مرور الشبكة ، واكتشاف الحوادث والتحقيق فيها PT Network Attack Discovery ، ونظام الكشف عن البرامج الضارة متعدد الخيوط PT MultiScanner. طوال الوقت ، سجل اكتشاف هجوم شبكة PT وحده 11.769.526 هجمة. حول الهجمات التي تم تسجيلها بواسطة حلول التقنيات الإيجابية ، وتحليلها الفني التفصيلي ، في مقالتنا التالية.

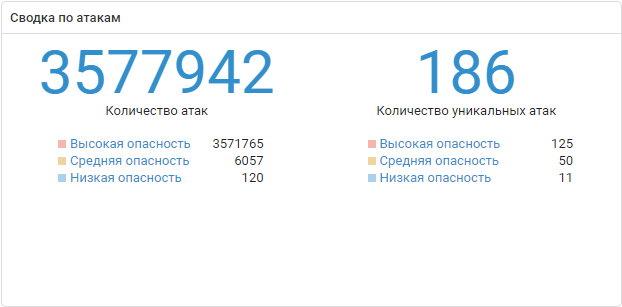

بلغ عدد الهجمات على أهداف المدينة F خلال يومين

بلغ عدد الهجمات على أهداف المدينة F خلال يومينالنتائج: فاز الصداقة

وفقًا لنتائج يومين ، يمكننا القول أن الصداقة فازت. أكدت معركة الفضاء الإلكتروني المواجهة لمدة 30 ساعة مرة أخرى أن متخصصي أمن المعلومات قادرون على توفير أعلى مستوى من الحماية دون التأثير على منطق الأعمال والعمليات التكنولوجية للأنظمة. فشل المهاجمون في تكسير الأشياء المحمية ، ومع ذلك ، أظهرت الفرق ما يمكن أن يؤدي إليه موقف إهمال تجاه قضايا أمن المعلومات. تم ترك بعض الأشياء والبنى التحتية تمامًا بدون حماية (كما هو الحال في بعض الأحيان في الحياة) من أجل جعل المنافسة أكثر واقعية ومرئية. حسنًا ، حتى لا يسيء المدافعون عن استخدام موقعهم ولا يؤثرون على تشغيل الأشياء الموكلة إليهم (على سبيل المثال ، لم يوقفوا الخدمات من أجل الأمن) ، أطلق المنظمون برامج خاصة للتحقق من توفرها.

تم الحصول على الجوائز الثلاثة الأولى من قبل Hack.ERS ، TsARKA ، Sploit00n. النتائج المتبقية

في الترتيب النهائي .

الفائزون المواجهة - فريق Hack.ERS

الفائزون المواجهة - فريق Hack.ERSخبير السلامة في أنظمة التحكم الصناعية وأحد منظمي المنشأة الصناعية يقف إيليا كاربوف يعتقد أن المدافعين فازوا ، على الرغم من حقيقة أنه في المدينة في محطة CHP الفرعية ، تمكن المهاجمون من تخريب وخفض سكين التأريض على الأرض.

"كان قطاع النفط ، على الرغم من مختلف نقاط الضعف التي تم تنفيذها ، وأخطاء التكوين ، ونقاط الوصول وحتى إمكانية الوصول المادي ، محميًا بشكل موثوق من قبل فريق الأمن النفاث. لم نر هذا العام أي نواقل هجومية معقدة مع تغيير في منطق العمل: لم يصل أحد إلى وحدات التحكم ، حيث عمل المدافعون بنسبة 100 ٪ وسيطروا على كل شيء. ومع ذلك ، تمكن فريق True0xA3 من معرفة كيفية عمل المحطة الفرعية أثناء التنقل - كان هجومهم هو الأكثر صعوبة في كل يومين ". "للسنة الثانية على التوالي ، نتوقع هجمات على معدات الشبكة ، لأنها تحدث في كل مكان في الحياة الواقعية ، لكنها تظل غير مراقبة في المنافسة."

وفقًا لميخائيل بومزوف ، عضو اللجنة المنظمة لـ PHDays ، يمكن للمهاجمين تحقيق المزيد:

"هذا العام ، تم تصميم جميع المهام التي واجهها المتسللون للمنطق. قدمت اللعبة أهدافًا خفية ظهرت بعد تنفيذ إجراءات معينة أو عند وقوع حدث. على سبيل المثال ، بعد الوصول إلى حساب على بوابة واحدة ، كان من الممكن اختراق شرائح أخرى. تصرف المهاجمون بشكل أكثر مباشرة ولم يهدئوا الهجمات - قاموا بتسليم المهام وتلقي الأموال. ربما لم يكن لديهم الوقت الكافي ".

لخص ميخائيل ليفين ، عضو اللجنة المنظمة لـ PHDays ، النتائج:

"إن الهدف السنوي لحدثنا هو الانتباه إلى مشاكل أمن المعلومات ، وعرض سيناريوهات الهجوم الحديثة وطرق معالجتها. أعتقد أننا نجحنا هذا العام. , , , . - — , , . , , . The Standoff , ».