أعلن باحثو أمن Armis

مؤخرًا أن حوالي 500 مليون جهاز إنترنت الأشياء عرضة للهجوم من خلال إعادة ربط DNS. أثناء هذا الهجوم ، يقوم المهاجم بربط جهاز الضحية بـ DNS الضار ، والذي يسمح بعد ذلك بعدد من العمليات. لذلك ، يسمح لك الهجوم بعد ذلك ببدء عمليات ضارة أو جمع معلومات حساسة أو استخدام جهاز إنترنت الأشياء كرابط وسيط.

باختصار ، يحدث الهجوم نفسه وفقًا للسيناريو التالي:

- يقوم المهاجم بتكوين خادم DNS الخاص به للمجال الضار.

- يزود المهاجم الضحية برابط إلى نطاق ضار (التصيد الاحتيالي أو الرسائل غير المرغوب فيها أو XSS أو تمويه رابط ضار في الإعلانات على المواقع الشائعة والمستخدمة بالكامل "البيضاء" في هذه المرحلة).

- يقوم مستعرض المستخدم بتقديم طلب للحصول على معلمات DNS للمجال المطلوب.

- يستجيب خادم DNS الخبيث ، عنوان ذاكرة التخزين المؤقت للمتصفح.

- وفقًا لمعلمة TTL داخل استجابة خادم DNS الأساسي لمدة ثانية واحدة ، يقوم مستعرض المستخدم بإجراء استعلام DNS متكرر للحصول على عنوان IP.

- يستجيب DNS الدخيل بعنوان IP الهدف.

- يستخدم المهاجم بشكل متكرر خادم DNS ضار للوصول إلى جميع عناوين IP المهمة على الشبكة التي تمت مهاجمتها من أجل تحقيق أهدافه (جمع البيانات وتنفيذ التعليمات البرمجية الضارة وما إلى ذلك).

أيضا ، يتم شرح آلية الهجوم بالتفصيل في فيديو من المتخصصين في Armis:

الأكثر عرضة للهجوم هي كاميرات IP. وفقا للخبراء ، يمكن تنفيذ هجوم مماثل على 160 مليون من هذه الأجهزة. بالإضافة إلى ذلك ، من خلال خداع DNS ، يمكنك الوصول إلى 165 مليون طابعة و 124 مليون نقطة اتصال عبر بروتوكول الإنترنت و 28 مليون تلفزيون ذكي و 14 مليون محول وجهاز توجيه ونقاط وصول Wi-Fi و 5 ملايين جهاز دفق وسائط.

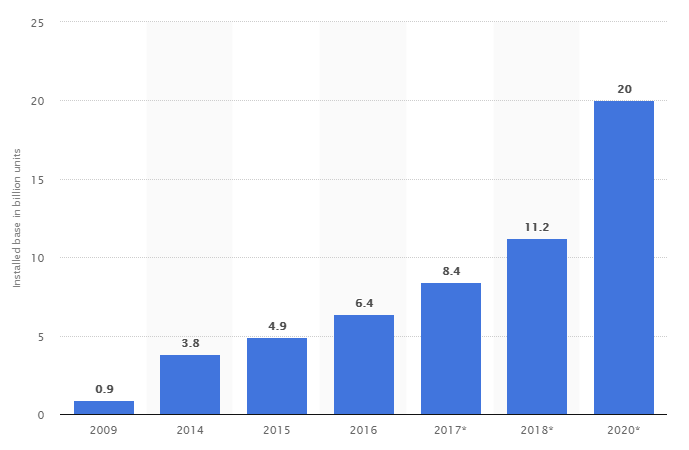

وفقًا لمورد Statista.com ، ارتفع عدد أجهزة إنترنت الأشياء المتصلة بالشبكة من 2009 إلى 2017 من 0.9 مليار إلى 8.4 مليار. في عام 2018 ، من المتوقع أن ينمو إلى 11.2 مليار جهاز. بحلول عام 2020 ، من المتوقع أن يتم توصيل 20 مليار جهاز ذكي متصل بالشبكة.

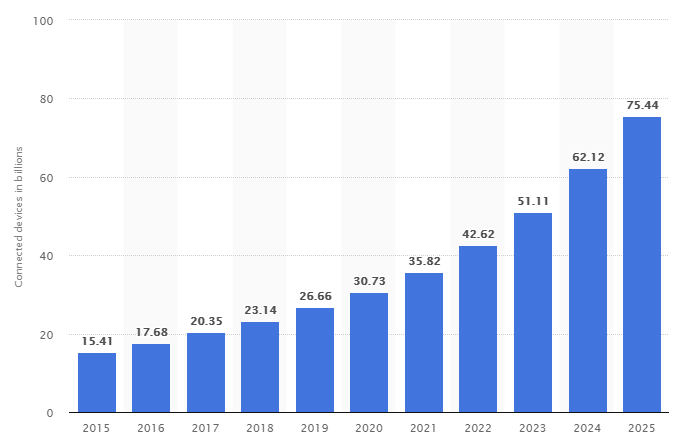

من المهم أن نفهم أن البيانات المقدمة تشير فقط إلى

الأجهزة المستخدمة بالفعل . إذا نظرت إلى البيانات والتنبؤات لإجمالي عدد أجهزة إنترنت الأشياء المتصلة بالشبكة مرة واحدة على الأقل ، فستصبح الأرقام أكثر إثارة للإعجاب:

المشكلة الأمنية لأجهزة IoT ليست جديدة. في عامي

2015 و

2017 ، تم نشر مقالات ذات صلة حول إنشاء شبكات الروبوت من كاميرات المراقبة على حبري ، وكان أشهرها Mirai ، وهي شبكة الروبوتات التي

جمعت أكثر من مليون جهاز إنترنت الأشياء في شبكة واحدة لهجمات DDoS. لقد مرت عدة سنوات منذ تلك الأحداث ، ولا يزال من المستحيل تحديد أي شركة ضعيفة محددة أو الشركة المصنعة للمعدات الأكثر أمانًا: تتعرض الأجهزة لكل من الشركات العملاقة التكنولوجية ، بغض النظر عن التوجه إلى قطاع المستهلك أو قطاع الأعمال ، أو أجهزة الشركات الأقل شهرة ، للهجوم. .

من المستحيل ماديًا تصحيح الوضع من خلال طرح الإصلاحات على الأجهزة ، نظرًا لوجود عدد كبير جدًا من الأجهزة والشركات المصنعة ببساطة لن تكون قادرة على التعامل مع مثل هذه المهمة. بالإضافة إلى ذلك ، لا يهتم الباعة بمثل هذه الأحداث ، حيث أنهم يستلزمون تكاليف حصرية ، لا يمكن مقارنتها بحجم الربح من بيع عدد من الأجهزة (نفس كاميرات IP ، التي تكون تكلفتها بعيدة جدًا عن الارتفاعات العالية).

بالطبع ، لحل المشكلة الموصوفة ، من الضروري بناء حماية كاملة للمعلومات حول أجهزة إنترنت الأشياء ، بالإضافة إلى مراقبة نشاطهم من قبل المسؤولين المحليين.