في البداية ، أردت فقط أن أرمي رابطًا لبعض التعليقات للفرع الأول من هذه المقالة ، كمثال ، لماذا لا يكون إخراج المنافذ (كم عبثا) جيدًا.

حسنًا ، لقد نما الجواب في الورقة في هذه المقالة ، وسيشاهد التعليق شخصًا أو شخصين (وربما شخصًا ما سيكون في متناول اليد).

نحن لا نتحدث عن الضعف بالمعنى الحقيقي للكلمة ، ولكن عن كيفية الإهمال (الإهمال أو الكسل) لاطلاق النار على القدم على الفور مع انفجار طويل.

ما حدث بالفعل

وجد فريق UpGuard Cyber Risk "حفرة" حيث كانت العديد من الوثائق ، بما في ذلك الوثائق السرية ، تكذب (لا يمكنني اختيار كلمة أخرى) في الوصول العام المباشر.

لتقييم الجدية - من بين الشركات التي تغطيها أقسام "الثقب" هذه شركة فولكس فاجن وكرايسلر وفورد وتويوتا وجنرال موتورز وتيسلا وتيسن كروب.

البيانات لجميع أنواع مختلفة ، ودرجات السرية وسرية "التوقيع" ، ولكن ...

أين جر بعيدا وجدت

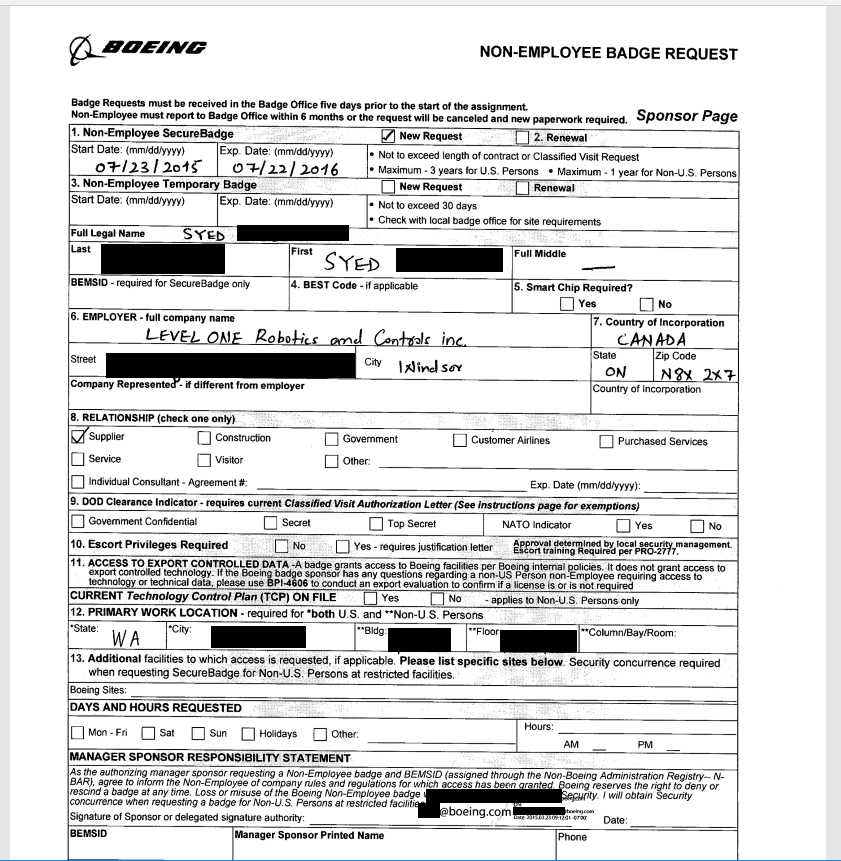

على الخوادم التي يمكن الوصول إليها بشكل عام والتي تنتمي إلى مجموعة Level One Robotics ، "مقدم خدمة هندسية متخصص في عملية الأتمتة والتجميع لـ OEMs" ...

قائمة شركات التصنيع المتأثرة بالفعل ، انظر أعلاه.

ماذا جر بعيدا وجدت

حوالي 157 غيغابايت من السلع الجيدة ، بما في ذلك الرسوم البيانية لخط التجميع (لأكثر من 10 سنوات) ، وخطط الموقع لأماكن المصنع ، والتكوين الآلي والتوثيق ، ونماذج الطلبات مع معرفات الموظفين ، ونماذج طلبات الوصول إلى VPN ، واتفاقيات عدم الإفشاء (الضحك هنا) ، إلخ. د. الخ. هذا صحيح بالنسبة لجميع الشركات المذكورة أعلاه تقريبًا. بالإضافة إلى البيانات الشخصية للموظفين (المستوى الأول وغيرهم) ، بما في ذلك مسح رخص القيادة وجوازات السفر ، وبيانات الأعمال من المستوى الأول (الفواتير والعقود وتفاصيل الحساب المصرفي). ولكن بعد ذلك ، للإحماء.

وأخيرًا على ما يبدو لإنهاء تماما ، مستوى الوصول (مجموعة الأذونات) المثبت على الخادم ، في وقت فتح "الثقب" ، ظهر فجأة على أنه قابل للكتابة ، أي يمكن لأي شخص أن يغير المستندات هناك ، على سبيل المثال ، عن طريق تغيير رقم الحساب المصرفي في التعليمات للمحاسب للتحويل المباشر ، يمكنه تسجيل نفسه كأحباء في الموظفين ، ويمكنه التمسك ببرنامج ضار ، إلخ. أفراح.

كيف جر بعيدا توقف

وهنا (كما أشرت بالفعل أعلاه) كل شيء بسيط للغاية - كان الخادم (أو أصبح فجأة فجأة) متاحًا عبر rsync . لم يكن خادم rsync مقيدًا بـ IP (ليس على مستوى المستخدمين والمفاتيح وما إلى ذلك) ، أي يمكن شطب جميع البيانات من قبل أي عميل rsync متصل بمنفذ rsync.

مرة أخرى - rsync عالق بغباء منفذ مفتوح خارج ، دون أي تحقق إضافي.

ربما بسيط - الإعداد الخاطئ (تأثير العديد من الطهاة في نفس المطبخ ، إلخ).

لا أعرف (و UpGuard صامت) ما الذي كان موجودًا بالضبط - سواء كان ssh مفتوحًا (وهو أمر غير مرجح) ، أو انتقل إلى rsh كطبقة نقل ، أو انسجام مباشر أو بعض طرق المقابس الأخرى ، أو rdiff أو csync عبر HTTP ، إلخ. هناك العديد من الخيارات ، ولكن النقطة الأساسية هي أنه على أي حال سيتم إلغاء "ناقل الهجوم" من خلال أبسط قاعدة جدار الحماية التي تسمح بالاتصال بمنافذ محددة بدقة ومن 127.0.0.1 ، [::1] واثنين من "الأصدقاء" العناوين ، ويعرف أيضا باسم القائمة البيضاء.

ماذا لدينا

غيرت أتمتة الإنتاج الصناعة ، لكنها خلقت أيضًا العديد من المجالات الجديدة للمخاطر ، حيث يبطل الرابط الأضعف (بما في ذلك العامل البشري ، سواء عن طريق النية الخبيثة ، بسبب الرقابة أو التكوين الخاطئ أو الكسل بغباء) نظام أمن الشركة بأكمله ، مما يعني أن المؤسسات بحاجة إلى رعاية أكثر جدية لجميع الروابط المشاركة في النظام البيئي الرقمي للمؤسسة.

وعلى VPS-ke الخاص بك (أو ربما في مكان آخر ، حيث يمكن نفق حركة المرور غدًا أو الالتفاف بطريقة ما إلى "الخارج") ، أغلق كل شيء من الخطيئة بقائمة بيضاء (القائمة البيضاء) حتى تحصل بعض الخدمات فجأة على الوصول للخارج ( أو ناقل هجوم جديد ظهر) لم يسقط سلامتك أسفل اللوح.

حسنًا ، قم بتعيين مدقق حسابات مألوف على "مزودك للهندسة والخدمات الأخرى" ...

فجأة هناك أيضا موانئ rsync تخرج - وصمة عار في البندقية.