معهد ماساتشوستس للتكنولوجيا. محاضرة رقم 6.858. "أمن أنظمة الكمبيوتر." نيكولاي زيلدوفيتش ، جيمس ميكنز. 2014 سنة

أمان أنظمة الكمبيوتر هي دورة حول تطوير وتنفيذ أنظمة الكمبيوتر الآمنة. تغطي المحاضرات نماذج التهديد ، والهجمات التي تهدد الأمن ، وتقنيات الأمان بناءً على العمل العلمي الحديث. تشمل الموضوعات أمان نظام التشغيل (OS) ، والميزات ، وإدارة تدفق المعلومات ، وأمان اللغة ، وبروتوكولات الشبكة ، وأمان الأجهزة ، وأمان تطبيقات الويب.

المحاضرة 1: "مقدمة: نماذج التهديد"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 2: "السيطرة على هجمات القراصنة"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 3: "تجاوزات العازلة: المآثر والحماية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 4: "فصل الامتيازات"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 5: "من أين تأتي أنظمة الأمن؟"

الجزء 1 /

الجزء 2 البروفيسور نيكولاي زيلدوفيتش: مساء الخير ، أود أن أقدم لكم ضيفنا من شركاء iSec ، الذين سيخبرونكم عن أمان أنظمة الكمبيوتر في العالم الحقيقي.

بول يانغ: مساء الخير ، اسمي بول يانغ ، تخرجت من معهد ماساتشوستس للتكنولوجيا في عام 2004 ، وحصلت على درجة الماجستير في الهندسة وعلوم الكمبيوتر ، وحتى عام 2010 عملت في أوراكل. الآن أعمل كمدير فني في iSec Partners. في السابق ، لم أكن أعلم بوجود مثل هذه الشركات. يتمثل نشاط شركتنا في الاستشارات في مجال أمن الكمبيوتر ، واختبار الاختراق (pentesting) ، وأمن الشبكات ، ونحن ندرس برامج القراصنة ، ونجد العديد من نقاط الضعف ونزيلها.

قررت أن أخبرك بهذا لأنني أعلم أن العديد من طلاب تخصصك يرغبون في الحصول على وظيفة في مجال أمن أنظمة الكمبيوتر. يبدو مخطط محاضرة اليوم كما يلي:

- ما هي الأخطاء الأمنية؟

- علاقات الثقة ؛

- أمثلة على الأخطاء المصادفة في الحياة الواقعية ؛

- عملية أورورا

- ستوكسنت

- أحب التعامل مع القضايا الأمنية ، فماذا أفعل؟

دعونا نرى ما يعتقده الباحثون عن نقاط الضعف. أريدك أن تفهم تمامًا من أين جاءت الثغرة الأمنية بعد اكتشافها. أي أنك يجب أن تجد سببها. من المهم أن نفهم كيف تؤثر نقاط الضعف على النظام وكيف تتفاعل مع مكوناته الأخرى.

لذا ، لنبدأ بالنظر في الأخطاء الأمنية. ولكن قبل أن نبدأ الحديث عن هذا ، نحدد أولاً معنى مفهوم الأمن نفسه.

قال إيفان آرتش: "النظام آمن إذا كان يتصرف تمامًا كما هو مقصود ولا يفعل شيئًا آخر." تصبح الأنظمة أكثر تعقيدًا. إذا كنا نتحدث عن أنظمة التشغيل ، فمن يمكنه معرفة الغرض المقصود منها و ماذا يسمحون بالضبط؟

لذلك ، من الضروري دراسة جميع أنواع الهجمات المحتملة. من خلال معرفة الهجمات الموجودة ، يمكن تطوير الأهداف الأمنية الرئيسية. لذلك ، يجب أن تكون الخطوات الأولى في المجال الأمني تعريف نموذج الأمان وتعريف نموذج التهديد.

كمثال ، ضع في اعتبارك كيفية تحديد TSA لنموذج التهديد. إن الهدف الأمني لمطار لوجان الدولي هو منع دخول المواد المحظورة ، مثل رغوة الحلاقة. يتكون نموذج التهديد من نقطتين:

- ما هي الطرق الممكنة لدخول المواد المحظورة إلى المطار؟

- أين "نقاط دخول" هذه الأشياء إلى المطار؟

كيف يمكنك إحضار العناصر المحظورة إلى ما بعد الأمان؟ كيف تحاول مهاجمة نظامهم الأمني؟ يمكنك حملها في حالة عدم وجود شيك ، باستخدام امتيازات الركاب VIP ، وإخفائها من بين أشياء أخرى أو استخدام خدمة شركات الطيران الأخرى لتسليم العناصر المحظورة إلى المطار.

لقد صدمت دائمًا من حقيقة أن أمتعة وصول الأمتعة من المطارات الأخرى في لوغان غير مرئية على الشاشات. أي أنه يمكنك إرسال مادة أو شيء محظور من مطار آخر ، وستطير إلى لوجان ، وهناك ستستلمها. وبالتالي ، فإن المطارات ذات نظام الأمان الأقل صرامة تشكل تهديدات لنظام الأمان المتقدم لوجان ، ولا يمكن فعل شيء حيال ذلك. لذلك ، فإن اللحظة الحاسمة في بناء نموذج التهديد هي فهم ما تعارضه على وجه التحديد. ألاحظ أن هذا لا يزعج الكثير من المهندسين بشكل صحيح.

ينشئ المهندسون أخطاء أمان ويجدونها بأنفسهم. هدف المهندسين هو إيجاد أكبر عدد ممكن من العيوب وتقليل احتمالية التسبب في تلف النظام.

يجب أن يكون نهج تحقيق هذا الهدف شاملاً للغاية - من الضروري تغطية جميع معايير النظام الأمني ، أو على الأقل العثور على العناصر التي يمكن للمجرمين الوصول إليها بسهولة.

طرق تحقيق الهدف هي دراسة الكود المصدري واستخدام الأدوات لتصحيح التطبيق والهندسة. بالإضافة إلى ذلك ، هناك حاجة إلى المال للأدوات والموظفين.

عادةً ما يهتم مطورو البرامج بوظائف وإمكانات منتجهم ، بدلاً من أمانه. يشتري الجميع البرمجيات بسبب قدراتها ، وليس بسبب أمنها. لذلك ، يظل الأمان دائمًا في المركز الثاني ويبدأ المطورون في الاعتناء به فقط بعد تلف المنتج من قبل المتسللين. عادة ما يرى المهندسون جزءًا صغيرًا فقط من "الفسيفساء" ، ولا يهتمون بالتفاصيل الفنية. هل يمكنك الإجابة على السؤال عن عدد سطور الكود Linux 2.6.32 و Windows NT4 و Adobe Acrobat؟

الإجابات الصحيحة في ترتيب برامج الإدراج هي من 8 إلى 12.6 مليون سطر ، 11-12 مليون و 15 مليون. في الواقع ، من المدهش للجميع أن يحتوي Acrobat على سطور من كود البرنامج أكثر من Linux و Windows. وبالتالي ، حتى البرامج التي نعتبرها بسيطة معقدة للغاية في الواقع.

الفئات التالية من الأشخاص مهتمة بقضايا الأمان:

- المهندسين

- المجرمين.

- باحثو الأمن ؛

- اختبار الاختراق (pentesters) ؛

- الحكومات

- القراصنة.

- ممثلي المجتمع العلمي.

لقد حددت 6 فئات فقط ، ولكن ربما أكثر منها. ضع في اعتبارك ما يهم الفئة الأولى من الناس - المجرمين.

هدفهم هو الموارد التي يمكنك من خلالها الاستحواذ على أموال الآخرين (botnet ، CC # s ، البريد العشوائي "رسائل السعادة") وفي نفس الوقت لا تدخل السجن. لتحقيق الهدف ، يستخدمون أحدث مآثر الهاكر التي تستغل ثغرات البرمجيات. لا يحتاجون إلى امتيازات الوصول إلى البيانات ، ولكن ببساطة يسرقونها باستخدام نقاط الضعف التي تركها المطورون. في أغلب الأحيان ، تكون بطاقات الائتمان وكل ما يتعلق بها هدفاً للهجوم. لذلك ، يمكن للمجرمين الوصول إلى أموال الآخرين بمساعدة المال ، أو شراء البيانات من المتسللين ، أو باستخدام طريقة اختبار الصندوق الأسود. هذه طريقة اختبار للبرنامج وفقًا للمواصفات والمتطلبات الوظيفية ، دون استخدام بنية التعليمات البرمجية الداخلية أو الوصول إلى قاعدة البيانات. في هذه الحالة ، يتم فك شفرة المصدر إلى مكونات ، مما يسمح لك باكتشاف الثغرات في حماية البرنامج.

تسمح لك هذه التقنية باختراق قاعدة بيانات بطاقات الائتمان ، "اختراق" أنظمة الدفع في المتاجر المختلفة.

الفئة التالية هي باحثو الأمن الطوعي ، وهو نوع معين من المتسللين.

هدفهم هو توعية الجمهور بهم ، ونشرها في الصحف ، والأصدقاء لاحترامهم أو الإعجاب بهم. احتلالهم لا يتطلب شمولية ، لن يخجلك أحد إذا لم تجد ثغرة أو طرقًا للتغلب عليها. يحصلون على إمكانية الوصول إلى أنظمة الأمان من خلال أدوات الهواة والاتصالات غير الرسمية مع المهندسين العاملين في شركات أمنية كبيرة أو يطورون برامج ، وكثيرًا ما يعمل المحامون كمصدر للمعلومات.

الفئة الثالثة الأكثر فائدة في الأمان هي أجهزة اختبار الاختراق (pentesters).

معنى عملهم هو ضمان سلامة العملاء ومستخدمي البرمجيات. يجدون الثغرات التي يريد المجرمون استغلالها قبل اكتشافهم من قبل المجرمين ، ويساعدون المطورين على إزالة هذه الثغرات.

يتمثل شمولية عملهم في تغطية جميع التفاصيل والفروق الدقيقة في النظام ، في العثور على الأماكن العامة غير الآمنة ونقاط الضعف التي تخضع لأكبر قدر من التدخل ، غير الثابت أو المخترق.

للقيام بهذا النوع من العمل ، يحتاجون إلى الوصول إلى المطورين ، والوصول إلى التعليمات البرمجية المصدر وجميع أنواع الأذونات.

فيما يلي حكومات الدول المختلفة. إن الأمن يقلقهم في ما يتعلق بالهجمات والتجسس وحماية بلادهم من أعمال العدو. توفر عمليات الاستغلال الموثوقة التي يمكنها اكتشاف الثغرات واستغلالها عملهم ، وللوصول إلى أنظمة الأمان التي يستخدمونها المال والمواهب والوقت الذي يمكنهم شراؤه مقابل المال.

المجموعة قبل الأخيرة هي قراصنة. هؤلاء قراصنة مجهولون ، ونشاطهم هو مزيج من القرصنة والاحتجاج على التعدي على الحق في تبادل أي معلومات بحرية. هؤلاء هم قراصنة موجهون اجتماعيًا ، وعادة ما تكون أنظمة القرصنة ليست من أجل إثراءها.

هدفهم هو القيام "بشيء جيد" ، في فهمهم للكلمة ، وعدم الذهاب إلى السجن بسببها. أحيانًا أوافق على ما يفعلونه ، وأحيانًا لا أوافق.

يستخدمون أحدث مآثر ويخترقون أنظمة الأمن بفضل مواهبهم ومجموعة متنوعة من "الأهداف" لتطبيق مهاراتهم. إنهم يستغلون جميع نقاط الضعف المحتملة ، وإذا كان بإمكانك سرقة أرقام بطاقات الائتمان ، فسوف يسرقونها.

المجموعة الأخيرة هي ممثلي العلم. هذا مجال نشاط مثير للاهتمام يعمل فيه البروفيسور نيكولاي زيلدوفيتش. يستكشف القدرات طويلة الأجل والمشاكل الوظيفية للبرامج. يجد الناس في العلوم عيوبًا شائعة ومشكلات شائعة أخرى ، على سبيل المثال ، أخطاء في استخدام جدران الحماية أو التشفير ، في محاولة لجعل البرنامج أكثر أمانًا. عادة ما يكون لديهم الوقت والموهبة الكافية لأبحاثهم ، ويضمن عمق النهج من خلال عمق النهج.

يمكنهم الوصول إلى أنظمة الأمان من خلال إنشاء أشياء جديدة والصندوق الأسود. هناك فرق بين التطورات النظرية وتنفيذها عمليا ، ولكن في الغالب يتصرفون بنفس الطريقة التي تعمل بها الحكومات الوطنية ، أي أنها تشارك في مشاريع طموحة للغاية.

كل هذه المجموعات من الناس تستخدم تقنيات متشابهة وتبحث عن نفس الشيء: الأنظمة الضعيفة. إذا كان لديهم حق الوصول ، فإنهم يراجعون شفرة المصدر ، أو يستخدمون المقابلات مع المهندسين ، أو يقومون بإجراء الاختبار في بيئة خاضعة للرقابة. إذا لم يكن هناك وصول ، فإنهم يقومون بإجراء اختبار الصندوق الأسود ، والانخراط في تقنية الزغب (على سبيل المثال ، إدخال بيانات عشوائية ومعرفة كيف يتفاعل النظام معها) ، والنسخ التقني للهندسة العكسية (باستخدام ملفات الشفرة الثنائية) والقيام بالهندسة الاجتماعية.

تخضع العديد من أنظمة البرامج المعقدة للتشويش ، على سبيل المثال ، نفس

برنامج Acrobat Reader - هنا يتم التحقق من إمكانية تجاوز سعة المخزن المؤقت بمساعدة المستندات الضخمة التي تم إنشاؤها خصيصًا بتنسيق .pdf. يتم دفع مثل هذا المستند إلى "Acrobat" للتحقق مما إذا كان قادرًا على التسبب في تعطل النظام.

الهندسة الاجتماعية هي أسهل وأسرع طريقة للعثور على مشاكل أمنية من خلال اختراق الحسابات على الشبكات الاجتماعية.

لذا ، دعنا نتعمق في موضوع المحاضرة ونلقي نظرة على نقاط الضعف التي نبحث عنها.

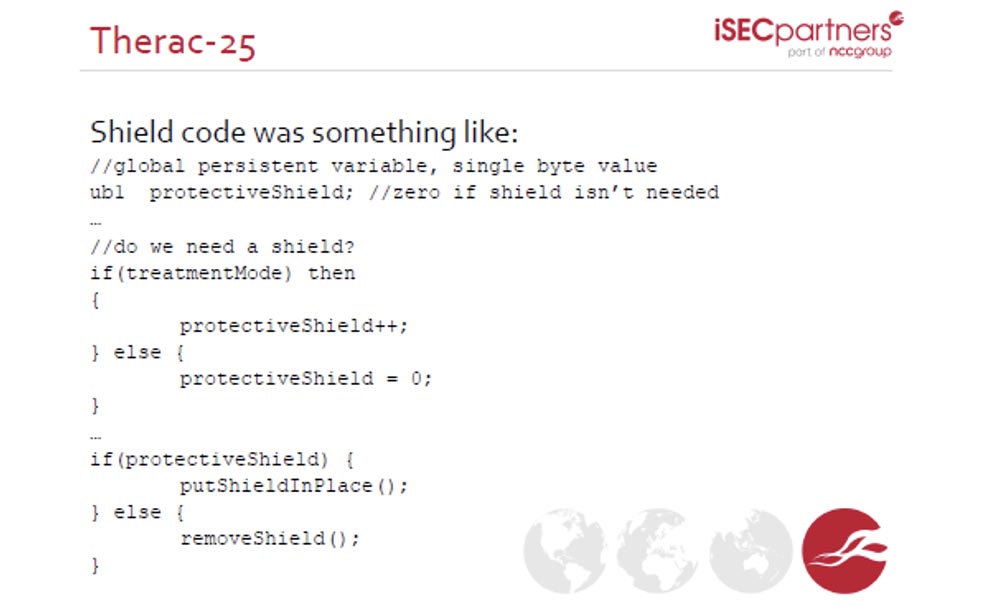

غالبًا ما يرتكب المهندسون أخطاء حول كيفية عمل الأنظمة وكيف ستعمل بعد الإنشاء. مثال على خطأ فادح في البرمجيات أدى إلى وفاة الناس هو برنامج جهاز

Therac-25 للعلاج الإشعاعي.

أدى التشغيل غير الصحيح للنظام الأمني للجهاز إلى تلقي ما لا يقل عن 6 أشخاص جرعات كبيرة من الإشعاع ، شخصان قاتلا. سأخبرك عن هذا بشكل عام ، دون ذكر تفاصيل ومبادئ تشغيل هذا المشعاع.

يوفر برنامج هذا الجهاز الطبي وضعين لاستخدام المشعاع. الأولى ،

صورة الأشعة السينية ، وضع تشتت الإلكترون ، الذي كان فيه التعرض للإشعاع ضئيلاً ، لم يتضمن استخدام شاشة تركيز واقية. قدم وضع

العلاج الإشعاعي الثاني وضعًا قويًا للإشعاع تعرضت فيه المنطقة المصابة لحزمة موجهة من الإشعاع المشع بطاقة 25 ميجا فولت. لهذا ، تم وضع شاشة تركيز واقية بين المريض والباعث.

توضح الشريحة التالية كيف يبدو رمز البرنامج الذي يتحكم في تشغيل جدار الحماية. ترى أنه في سطر واحد كانت هناك بيانات أحادية البايت تخبر ما إذا كنت تريد تثبيت شاشة واقية في مكانها أم لا. إذا كانت هذه القيمة 1 ، يتم تثبيت الشاشة ؛ إذا كانت 0 ، تتم إزالة الشاشة. كانت المشكلة أنه داخل البرنامج ، عند إدخال معلمة تساوي 0 ، على سبيل المثال ، إذا قام الطبيب بتعديل طاقة الإشعاع يدويًا إلى 0 ، تم تقسيم قيمة الإشعاع على 0. نظرًا لأن القسمة على 0 هي عملية غير صالحة ، فاضح المخزن المؤقت ، وتعطل البرنامج و افترضت الطاقة الإشعاعية تلقائيًا القيمة القصوى الممكنة في حالة عدم وجود شاشة واقية.

هنا ، استخدم المطورون الافتراض الخاطئ بأنه في وضع العلاج الإشعاعي ، ستأخذ المعلمة الخاصة باستخدام الشاشة الواقية دائمًا قيمة غير صفرية ، ولن تحدث تدفقات عازلة أبدًا ولن يفشل البرنامج أبدًا.

نتيجة لهذا الافتراض غير الصحيح ، مات الناس ، لأنه خلال جلسة بدون شاشة في وضع العلاج الإشعاعي ، تعرضوا لحرق إشعاعي قاتل.

قال زميلي في الدراسة عن هذه الحالة: "استنتجت لنفسي أنني لن أكتب برامج طبية أبدًا".

يمكن أن تكون المتطلبات الأساسية غير الصحيحة لتطوير البرامج ضارة جدًا ، على سبيل المثال ، نظام حساب amazon.com.يتيح لك هذا المتجر عبر الإنترنت:

- يمكنك إضافة بطاقة ائتمان أو صندوق بريد إلكتروني باسم وعنوان فعلي إلى حسابك ؛

- يمنحك Amazon القدرة على تغيير كلمة مرور حسابك من خلال صندوق بريد مسجل ؛

- يتيح لك أمازون الاطلاع على آخر 4 أرقام من رقم بطاقة الائتمان.

- توفر لك Apple خيار تسجيل الدخول إلى حسابك باستخدام آخر 4 أرقام من رقم بطاقتك الائتمانية ؛

- يتيح لك Gmail تغيير حساب Apple الخاص بك من خلال حساب Twitter الخاص بك.

ما هي الافتراضات الخاطئة التي جعلت هذه السلسلة المفرغة ممكنة؟ السياسات الأمنية غير الصحيحة التي تم التعبير عنها في الفقرتين الأولى والرابعة. هذا يؤدي إلى الاستنتاج: المكونات التي تؤثر على نظامك غالبًا ما تكون خارج اهتمامك (Facebook و Amazon و Apple). لذلك ، يمكن للمهاجم التحكم في معلومات بطاقتك الائتمانية من خلال حساب على amazon.com ، باستخدام إمكانات هذه الأنظمة المستقلة الثلاثة. يمكن اعتبار هذا نموذج تهديد كامل.

لذلك ، أجب عن السؤال: هل كلمة المرور الخاصة بصندوق البريد الشخصي أكثر موثوقية أم أضعف من كلمة المرور التي تستخدمها للخدمات المصرفية عبر الإنترنت؟

أرى عدد الأشخاص الذين رفعوا أيديهم. اختر الآن أولئك الذين لديهم كلمة مرور مصرفية أقوى من كلمة مرور البريد. أرى أن هناك المزيد. وهذا خطأ.

يعتقد الناس أن الخدمات المصرفية عبر الإنترنت أمر خطير ، وهنا نحتاج إلى كلمة مرور أكثر موثوقية. لكنهم ينسون أن الوصول إلى حساب الدفع يتم من خلال صندوق بريد إلكتروني. يجب أن يكون للبريد كلمة المرور الأكثر موثوقية ، وليس العكس.

إذا كنت تريد أن تصبح مهندسًا يطور أنظمة الكمبيوتر ، فأنت بحاجة إلى التفكير مثل باحث أمني يعتقد:

- ما هي المتطلبات الأساسية التي يجب استخدامها لضمان السلامة عند تطوير تصميم النظام؟

- أي الافتراضات خاطئة؟

- ماذا يمكنك أن تنتهك إذا تبين أن الفرضية خاطئة؟

تساعد النقطة الأخيرة في تصميم النظام بطريقة تجعل نواة جهازك محمية حتى في حالة تعطل النظام.

إدارة الذاكرة أمر صعب.

كمثال ، سأقدم لك مخططًا مبسطًا لبروتوكول اتصال آمن:

- تجنب مراجعة الاتصال أو إعادة تأسيسه ؛

- أليس: "بوب ، إذا كنت هنا ، قل بوو!"

- بوب: "Boo!"

- نتيجة لذلك ، يعتقد أليس وبوب أنهم يعرفون بعضهم البعض جيدًا.

من الناحية الفنية ، يبدو هذا البروتوكول مثل هذا:

- ترسل أليس حزمة تحتوي على بينغ.

- تحتوي الحزمة على طول بيانات معين ؛

- يعيد بوب حزمة بنفس الطول.

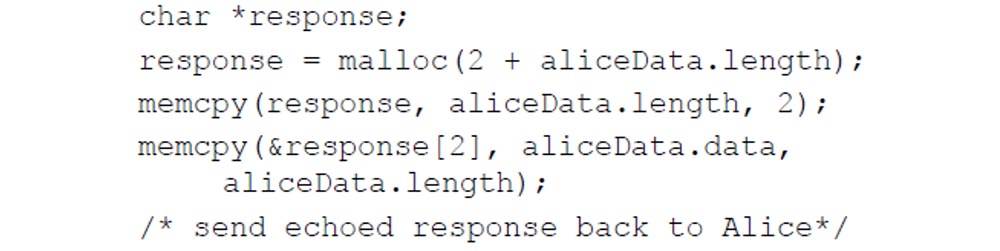

في هذه الحالة ، يقوم بوب بتحليل البيانات التي أرسلتها أليس:

عرض طول البيانات وموقعها في المخزن المؤقت. ثم يحضر إجابة لـ Alice ، مضيفًا 2 بايت إلى طول طلب Alice ، وينسخ الطول الجديد لطلب Alice في الرد ، ويرسلها إليه مرة أخرى:

هل ترى أي مشكلة هنا؟ أين الضعف هنا؟

وهي محاطة بالسطرين الثاني والرابع من إجابة بوب. قد لا يتطابق حجم البيانات التي يرسلها المستخدم مع الحجم الفعلي للبيانات. يستخدم بروتوكول تأسيس

TSL بروتوكول تشفير

SSL المفتوح. هذه هي الطريقة التي يعمل بها ما يقرب من 60٪ من الخوادم المتاحة على الإنترنت. بوب ، أي الخادم ، لا يتحقق أبدًا من الطول الفعلي للبيانات المستلمة. نظرًا لإضافة الخادم 2 بايت ، يمكن للمستخدم قراءة حوالي 64 كيلوبايت من بيانات ذاكرة الخادم ، بما في ذلك المفاتيح الخاصة.

الآن بعد أن وجدنا هذا الخطأ ، كيف يمكننا إصلاحه؟ كلما عرف الناس عنه ، زاد تسرب المعلومات. لذلك ، بمجرد الكشف عن المعلومات حول الثغرة الأمنية ، ستستغلها على الفور. لذا ، من أجل الحماية ، من الضروري تصحيح الوضع في أقرب وقت ممكن.

أحيانًا تلجأ الشركات إلينا وتقول إنها اكتشفت مثل هذه الثغرة وكيف يمكن إصلاحها. نجيبهم: "مستحيل ، ما عليك سوى تغيير مفاتيح التشفير على الفور". لذلك ، من الضروري مراقبة الاختلافات التي تحدث في

Open SSL أثناء تبادل البيانات.

,

TSL , , .

, , , « », , .

, . , .

2014

Yahoo , . Java-, 6 .

, java-,

Magnitude XSS .

Magnitude « »

Yahoo , - 30 2013 3 2014 27000 . .

java- «click-to-play» Chrome.

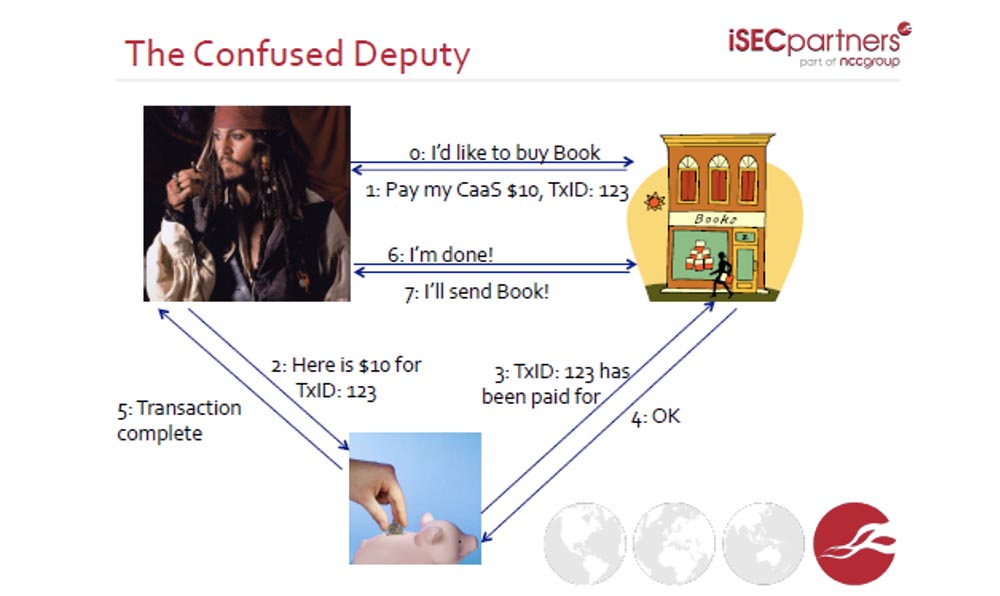

Confused Deputy – . .

Cross-Site Request Forgery (

CSRF XSRF ), « ». , .

Microsoft . ,

Cashier as a Service . , «foo…», , .

: ,

CaaS -. . .

, - , . , $10

CaaS 123. «» : « $10 TxID:123».

CaaS : « ». : «». .

- , ? ? , , ! 3 4, , , . , , – $10 $1, .

, , - , . : , , .

.

, . , «» «», . , , , , . , .

, . , . , . , , . - . , .

.

, , .

Cloud To Butt Plus Chrome . .

, , ,

java- Flash-player , . .

www.isecpartners.com , , , .

, -, - . «» .

, ,

Google , . . , . : «, $10000»! , -, . , , . , Chrome 2014 , .

, . , :

. , ? .

1password LastPass Mask Me ? .

1password , «»

HTTP . , .

LastPass ,

Mask Me ,

1password . , , , .

, , . وتشمل هذه:

- HTTP HTTPS;

- iframes;

- - ;

- ();

- .

HTTP HTTPS . , .

SSL stripping «» .

,

https:// example.com http:// example.com . , .

Mask Me , , , .

33:35

:

دورة معهد ماساتشوستس للتكنولوجيا "أمن أنظمة الكمبيوتر". 5: « », 2.

, . ? ? ,

30% entry-level , : VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps $20 ? ( RAID1 RAID10, 24 40GB DDR4).

Dell R730xd 2 ? 2 Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 $249 ! كيفية بناء البنية التحتية للمبنى. الطبقة باستخدام خوادم Dell R730xd E5-2650 v4 بتكلفة 9000 يورو مقابل سنت واحد؟