معهد ماساتشوستس للتكنولوجيا. محاضرة رقم 6.858. "أمن أنظمة الكمبيوتر." نيكولاي زيلدوفيتش ، جيمس ميكنز. 2014 سنة

أمان أنظمة الكمبيوتر هي دورة حول تطوير وتنفيذ أنظمة الكمبيوتر الآمنة. تغطي المحاضرات نماذج التهديد ، والهجمات التي تهدد الأمن ، وتقنيات الأمان بناءً على العمل العلمي الحديث. تشمل الموضوعات أمان نظام التشغيل (OS) ، والميزات ، وإدارة تدفق المعلومات ، وأمان اللغة ، وبروتوكولات الشبكة ، وأمان الأجهزة ، وأمان تطبيقات الويب.

المحاضرة 1: "مقدمة: نماذج التهديد"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 2: "السيطرة على هجمات القراصنة"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 3: "تجاوزات العازلة: المآثر والحماية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 4: "فصل الامتيازات"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 5: "من أين تأتي أنظمة الأمن؟"

الجزء 1 /

الجزء 2 يؤدي ملء بيانات الاعتماد في

إطارات iframe إلى زيادة كبيرة في حجم الهجوم ، ويمكن أن تؤدي زيارة صفحة ضارة إلى اختراق مجموعات كبيرة من بيانات الاعتماد بسرعة كبيرة.

اكتشف باحثو الأمن ضعف مديري كلمات المرور الذين لم يتم التحقق منهم ، مثل ملحقات

Chrome لنظام

التشغيل Windows ، وأبحاث لاحقة قام بها باحثون ، بما في ذلك الباحثون من

MIT ، كشفت عن امتداد

LastPass لمتصفح Safari .

فكر في الاستعلامات عبر النطاقات. هل تعتقد أنه من الممكن إرسال نموذج التفويض الذي ملأه مدير كلمات المرور على

https: // example.com لإدخال

https: // www.isecpartners.com ، هل يمكن لمدير كلمات المرور نقل البيانات إلى جهة خارجية؟ نعم ، يمكن ، وهذا يجعل من الممكن العثور على ثغرة أو وظيفة تسمح للمهاجمين بإنشاء نموذج تسجيل دخول المجال ، وبعد ذلك يتم إرسال نموذج تسجيل دخول ضار إلى الموقع الأصلي

https: // www.isecpartners.com .

ضع في اعتبارك أن جميع مديري كلمات المرور الموثوق بهم يرسلون كلمات مرور بشكل آمن إلى نطاقات مختلفة.

ما ينطبق على المجالات ينطبق أيضًا على النطاقات الفرعية. تتمثل ميزة المجالات الفرعية في أن "حساسيتها" للأمان يمكن أن تكون مختلفة تمامًا عن عمليات الفحص الأمني التي تقوم بها المجالات. النطاقات الفرعية مثل

blog. * أو

Forum. * أو

البريد. * قد يكون لها متطلبات أمان مختلفة تمامًا. تؤدي معالجة النطاقات الفرعية كمكافئ للمجال إلى زيادة سطح الهجوم. يرجى ملاحظة أن جميع مديري كلمات المرور الموثوق بهم يعتبرون النطاقات الفرعية مكافئة لنطاق الصفحة.

يجب توخي الحذر في تحديد صفحات تسجيل الدخول. تطبيقات الإنترنت تتغير ، وهذا يتسبب في نقل صفحات تسجيل الدخول. لذلك ، يجب التحقق من صحتها بشكل أكثر دقة من صحة النطاقات الفرعية.

ضع في اعتبارك أن معظم تطبيقات الويب لديها مجموعة صغيرة من صفحات تسجيل الدخول. يمكن ربطها ببعضها البعض بحيث يؤدي ظهور صفحة تسجيل الدخول إلى بدء الإكمال التلقائي أو الإرسال التلقائي للنموذج إلى نطاق رئيسي واحد. في هذه الحالة ، سيملأ مدير كلمات المرور أي شكل من أشكال التفويض لأي نطاق فرعي مصادف.

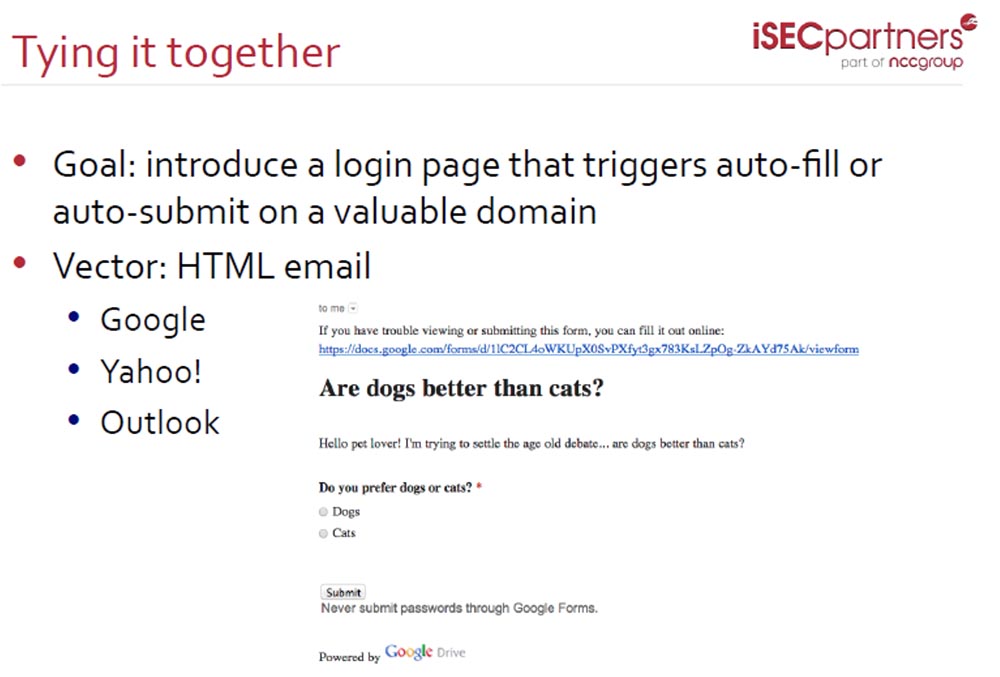

قد يكون ناقل الهجوم في هذه الحالة هو البريد الإلكتروني

بتنسيق HTML . على سبيل المثال ، تستخدم

Google و

Yahoo و

Outlook أشياء مثل ملء النماذج عبر الإنترنت. تعرض الشريحة مثالًا بالنص التالي: "إذا كنت تواجه صعوبة في ملء هذا النموذج أو إرساله ، فيمكنك ملؤه عبر الإنترنت باستخدام هذا الرابط" ويتم توفير رابط إلى النموذج الذي يوجه المستخدم إلى نطاق

docs.google.com . كما تظهر على الصفحة أيضًا: "عدم إعادة توجيه كلمات المرور مطلقًا باستخدام نماذج Google!"

نظرًا لأن الأشخاص غالبًا ما يستخدمون البريد لإرسال النماذج ، فقد ركز المهاجمون على مستخدمي هذه الخدمات الثلاثة. تقوم بملء نموذج ، على سبيل المثال ، للإجابة على أسئلة من مختلف الاستطلاعات ، واستخدام صندوق البريد الخاص بك لإرساله. كيف تتحمل هذه الخدمات الهجمات؟

أفضل معارضة من قبل قراصنة

Outlook (

live.com ). يمنع احتمال حدوث هجوم من خلال منع أي طرف ثالث من تقديم أي مواد أصلية ، بما في ذلك نماذج المستخدم والمعلومات الشخصية.

في المرتبة الثانية ،

Google ، التي تحذر المستخدمين ببساطة من اتخاذ مثل هذه الإجراءات ، والتي لا تستبعد إمكانية سرقة كلمة المرور.

يتيح لك

Yahoo سرقة كلمات المرور دون سابق إنذار.

يكمن خطر آلية الملء التلقائي المضمنة وإنشاء نماذج المصادقة في حقيقة أن الخدمات لا تحذر دائمًا من خطر إرسالها إلى جهة خارجية أو خطر استخدام هذه الوظائف على صفحات موارد الإنترنت الأخرى. على سبيل المثال ، عند اجتياز الاستطلاع أعلاه ، هناك وظيفة

إرسال مشبوهة. الإجابة على سؤال من هو أفضل ، كلاب أو قطط ، والنقر على زر

إرسال ، فأنت لا تؤكد فقط الإجابة التي اخترتها ، بل تؤكد أيضًا أن تسجيل الدخول وكلمة المرور يتم إرسالهما إلى المهاجم.

Yahoo هو أسوأ خدمة أمان ، خاصة إذا كنت تستخدم مدير كلمة المرور

LastPass .

إصدارات متصفح الجوال محمية بشكل أسوأ. لا توجد ملحقات ، ولكن اكتشف الباحثون الأمنيون مكونًا إضافيًا لإصدار الجوال

لمتصفح Chrome يسمى

Javascript Bookmarklets . يدير رمز أمان مزيف على المواقع المعادية التي تزورها. في الواقع ، يخفي خطرهم ، ويخلق شعورًا بالأمان الزائف ، والذي يمكن أن يسبب لك أضرارًا كبيرة.

يمكنك عرض ملحقات المستعرض الأخرى والتعرف على نتائج أبحاث الحماية من الهجوم وكلمة المرور باستخدام روابط مؤسسات أبحاث الأمن

Berkeley و

Joint Stanford المشتركة .

أريدك أن تفهم: بعد التعرف على أساسيات مديري كلمات المرور ، يمكنك أن تجد جميع أخطاء الأمان تقريبًا لهذه التطبيقات.

تحتاج إلى فهم الوظائف التي وضعها المطور في التطبيق وكيف يعمل في الواقع. إذا قمت بذلك ، سيكون من الأسهل عليك العثور على نقاط الضعف.

ضع في اعتبارك هجوم

TLS يسمى

CRIME ، وهو اختصار

لتسريب معلومات نسبة الضغط . هذا ثغرة أمنية تسمح لك بفك تشفير جلسات

HTTPS ، بما في ذلك ملفات تعريف الارتباط الخاصة بالمستخدم ، واعتراض حركة المرور المشفرة بين الخادم والمتصفح. تتأثر نقاط الضعف بجميع إصدارات

TLS ، بما في ذلك

TLS 1.2 .

أثناء هذا الهجوم ، يعترض المخترق حركة المستخدم ، ويضيف بياناته إليه ويرسل الطلبات إلى الخادم. خوارزمية الضغط عند تكرار جزء من النص يضغطه. بعد إرسال البيانات إلى الخادم ، ينظر المخترق في طول الرسالة وإذا انخفض ، فسيتم تحديد التسلسل الصحيح. وبالتالي ، يمكنك تحديد الأسطر والمعلمات الفردية في الطلب ، على سبيل المثال ، قيم ملفات تعريف الارتباط.

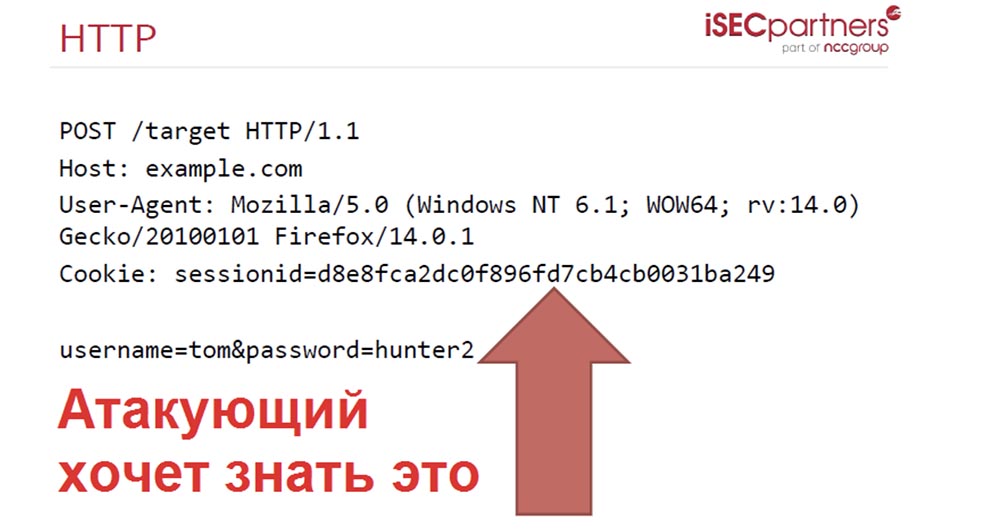

يعتمد هذا الهجوم على حقيقة أن متصفحك يتفاعل مع الموقع باستخدام الواجهة الداخلية - بروتوكول HTTP. في الوقت نفسه ، إذا

انتقلت إلى

example.com ، فإن المتصفح يرسل له ملفات تعريف الارتباط الخاصة بي مع جميع المعلومات المتاحة في نموذج التفويض المكتمل سابقًا ، بما في ذلك اسم المستخدم وكلمة المرور. في نموذج

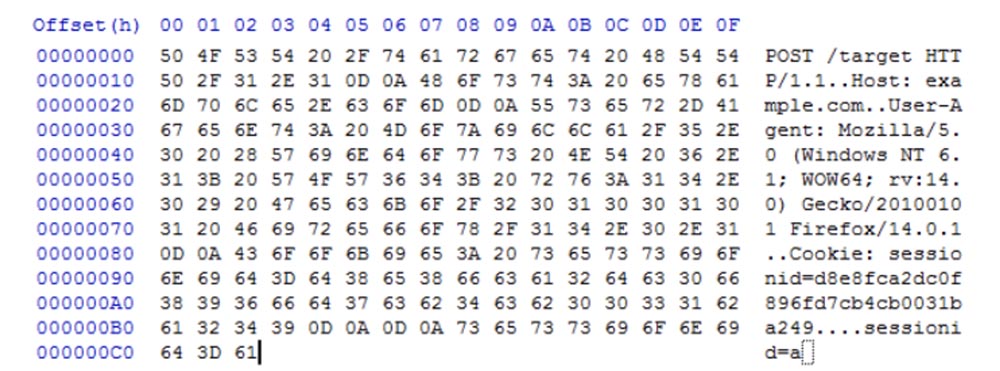

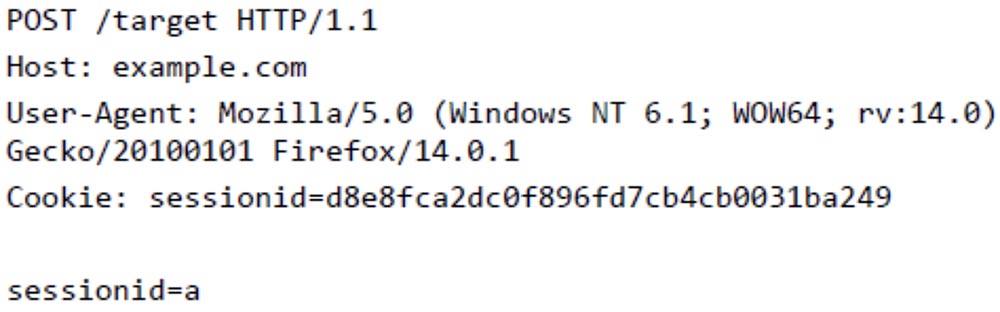

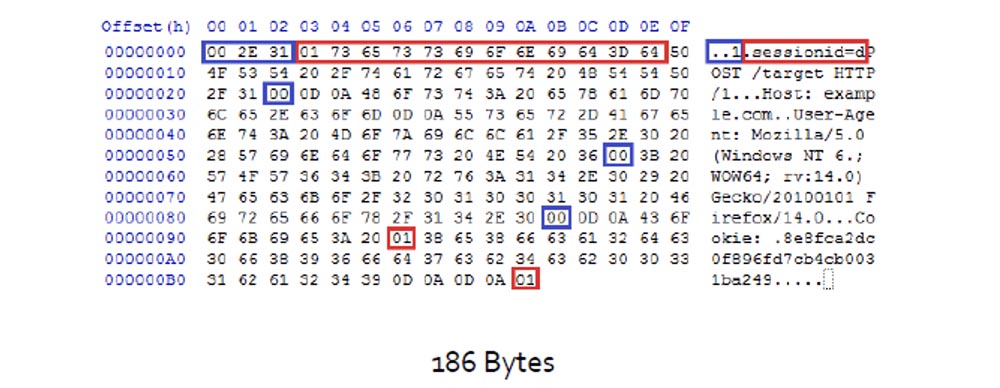

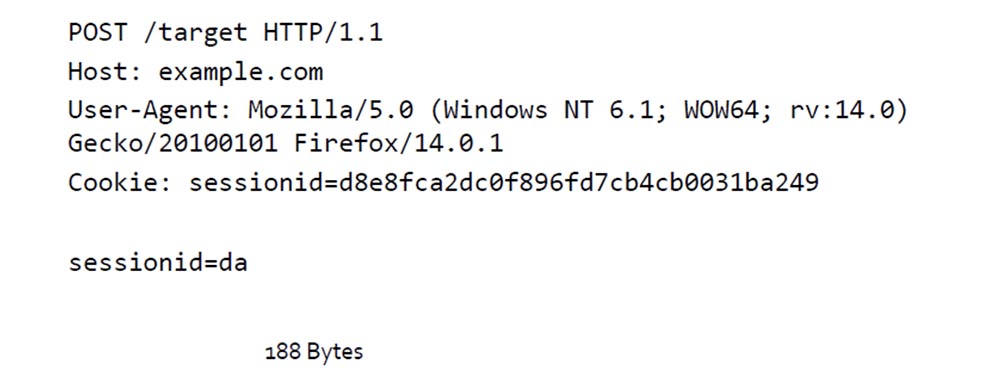

HTTP ، يبدو كما يلي:

حتى إذا كانت البيانات محمية

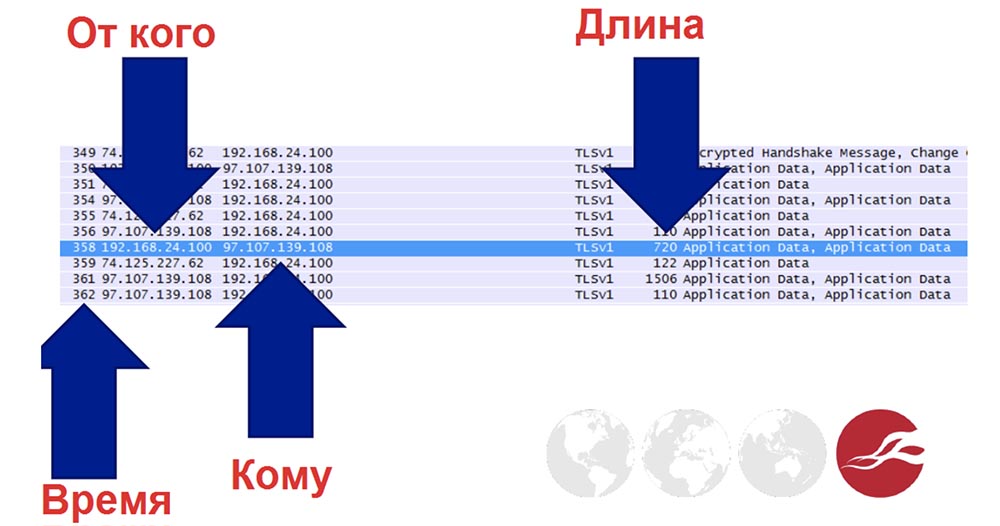

باتصال SSL / TLS ، فلا يزال بإمكاني الحصول على بعض المعلومات إذا كنت أملك الشبكة. إليك ما تبدو عليه معلومات

SSL :

هنا أرى المعلومات التالية: وقت الإرسال ، الذي تم إرسال الرسالة منه ، أي عنوان IP الخاص بالمستخدم ، الذي تم إرسال الرسالة إليه ، أي عنوان IP الخاص بالمستلم ، وطول الرسالة.

هذا هو تصميم طبقة بروتوكول التشفير لمآخذ التوصيل الآمنة

SSL . إذا كان لديك القدرة على تحليل حركة المرور ، فإن هذه البيانات توفر مجالًا ضخمًا للنشاط الضار.

ضع في اعتبارك الرسالة التي يرسلها المتصفح.

إذا كان المتصفح يسمح لك بإجراء طلبات عبر النطاقات ، فسيرسل طلبًا يحتوي على ملف تعريف ارتباط يحتوي على بيانات النموذج إلى أي موقع سيُعيد توجيهه مهاجم ، على سبيل المثال ، الموقع

example.com. إذا أمسك أحد المهاجمين بملفات تعريف الارتباط هذه ، فسيتمكن من التحكم في المعلمات التالية:

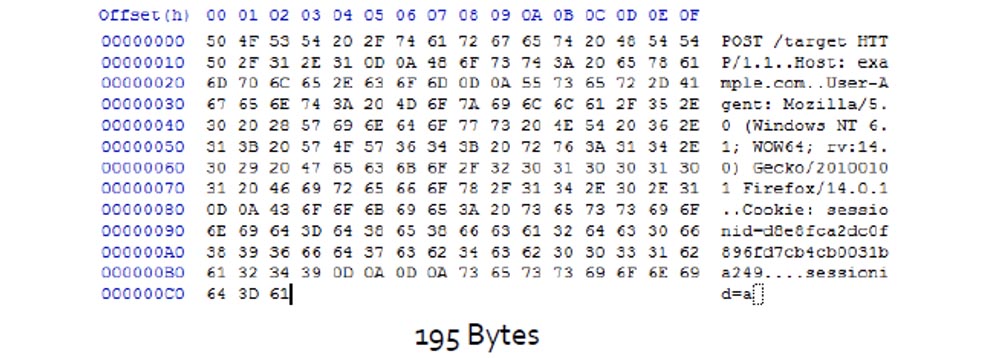

من أجل تخمين كلمة مرور المستخدم ، أبدأ في تحديد المعلمة للسلسلة

username = tom & password وبدلاً من

hunter2 أقوم بإدخال الحرف

a .

ثم ألقي نظرة على فك تشفير HTTP وأرى أن هذه المعلمة تأخذ 195 بايت.

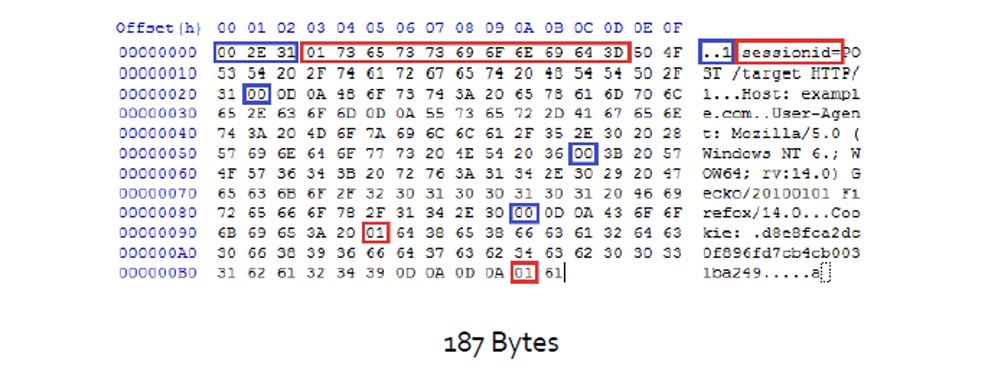

لتسهيل عمله ، يستخدم المخترق ضغط

TLS . تقوم خوارزمية الضغط ، عند تكرار جزء من النص ، بضغطه ، ويقوم الضغط بإنشاء علامات لهذه الأجزاء ويضعها في شكل رسالة

HTTP .

في هذه الحالة ، يكون

معرف الجلسة مكافئًا لأجزاء الرمز المميزة بالرمز المقابل المقابل ، ويبلغ حجم الرسالة المضغوطة 187 بايت.

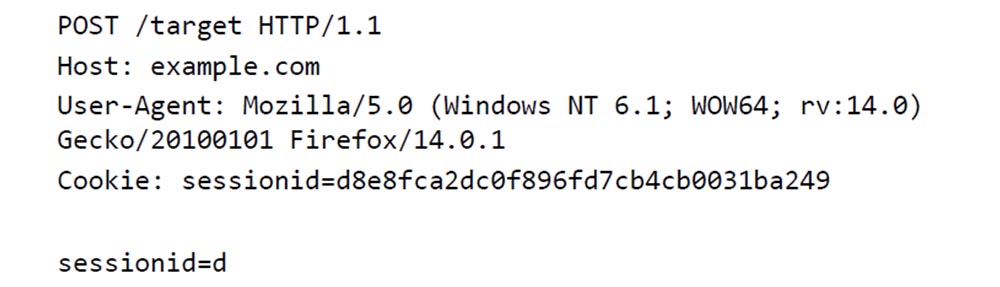

ماذا يحدث إذا قمت بمعادلة

معرّف الجلسة = د ؟

تم تقليل حجم الرسالة لأنه يحتاج إلى ضغط المزيد من وحدات البايت. يمكن رؤية ذلك من خلال مقارنة عدد الوسيطات المحاطة بإطار أحمر في السطر الثاني من الأعلى.

هذا ما يراه المهاجم. يرى أن الرسالة مضغوطة ، وبفضل ذلك ، علم أنه خمن أول حرف في

معرف الجلسة . ثم يستبدل

معرّف الجلسة = da ويتلقى حجم الرسالة 188 بايت.

لذا ، باستبدال الحروف والأرقام على التوالي وتحليل التغييرات في حجم الرسالة ، فهو يخمن

معرف الجلسة بالكامل. أي أنها لا تحدد مفتاح التشفير ، ولكن محتوى الرسالة المشفرة نفسها.

للتعامل مع

CRIME ، يجب عليك منع المتصفح من أداء ضغط

TLS . يجب عليك أيضًا تغيير

بروتوكول SPDY بحيث عندما يتم طلب بيانات سرية ، يتم ضغطه في سياق منفصل.

النظر في حالات انتهاك

HTTP . قد تحتوي استجابات

HTTP التي تأتي إلى المستخدم بعد الوصول إلى الخادم على معلومات حساسة مثل رموز

CSRF أو معلومات حساسة أخرى. تتطلب الهجمات المشابهة لـ

CRIME معرفة بادئة جلسة سرية واحدة على الأقل والقدرة على إدخال بياناتك في رسالة استجابة.

يمكنك منع هجوم عن طريق حظر ضغط الاستجابات أو عن طريق

قمع هجوم

CRIME ، لأن هذا الهجوم يستخدم مبدأ

MiTM (الشخص في المنتصف) ويمكنه إسقاط الطلبات الفعلية. يعد هذا هجومًا "صاخبًا" راضيًا ، والذي يمكن اكتشافه ، نظرًا لأن المهاجم لا يتصل عادةً بالخادم مباشرةً ، ولكنه يستخدم الوصول إلى جهاز التوجيه ، وقد لا يعرف الخادم حتى الهجوم.

يمكنك أيضًا حماية نفسك من خلال وضع معلومات حساسة متنوعة في ملفات مختلفة ، مثل

جافا سكريبت ، ولكن من الصعب تنفيذها عمليًا ومن الصعب أيضًا تعديل التطبيقات الحالية لذلك.

يمكنك محاولة عشوائية المعلومات السرية في الطلبات ، خاصةً رموز

CSRF ، ومع ذلك ، ستؤدي هذه الطريقة إلى انخفاض قوي في الأداء.

بمعرفة مبادئ التطبيقات ونقاط الضعف ، يمكنك "إسقاط" الإنترنت بالكامل:

SSL / TLS ،

DNS ،

DNSSEC / DNSEC ،

IPv6 ، هذا ممكن تمامًا.

والآن أريد أن أتحدث عن لاعب أمن كبير للغاية -

وكالة الأمن القومي ، وكالة الأمن القومي ، أو وكالة الأمن القومي. هؤلاء هم الأشخاص الذين غالبًا ما يخلقون مشاكل أمنية ويحلونها بأنفسهم.

بالنسبة لبعض الأشياء ، أنا على استعداد لكرههم. ومع ذلك ، فإن موظفي وكالة الأمن القومي ليسوا في وضع يسمح لهم بتغيير السياسات القائمة. إنهم يساهمون في التطور الفكري لكل ما يتعلق بالأمن ، وآمل أن يعتقدوا أن نتيجة عملهم ستستخدم لأغراض جيدة.

في عملهم هناك وجهان للعملة ، ولكن هذا رأيي فقط وقد لا يتزامن مع رأي أصحاب العمل. وأعتقد أنه ليس كل البيانات البحثية التي سأخبرك عنها يتم رفع السرية عنها رسميًا.

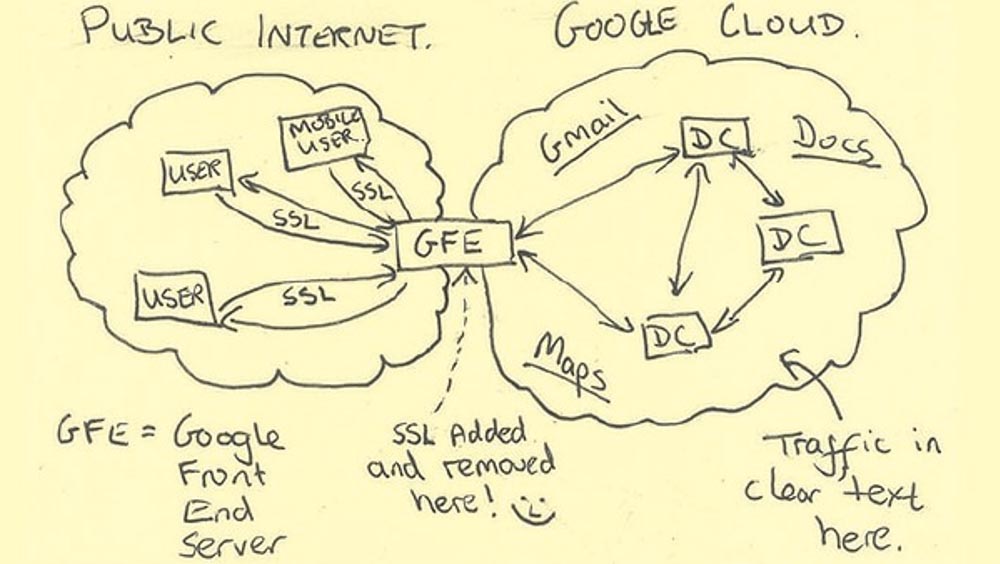

وقال سنودن إن بعض التصريحات يمكن أن تثبت صحتها والبعض الآخر كاذبة. أحد الأمثلة على البيان المزيف هو بيان

وكالة الأمن القومي بأن "هناك وصول مباشر إلى شبكات

Google "

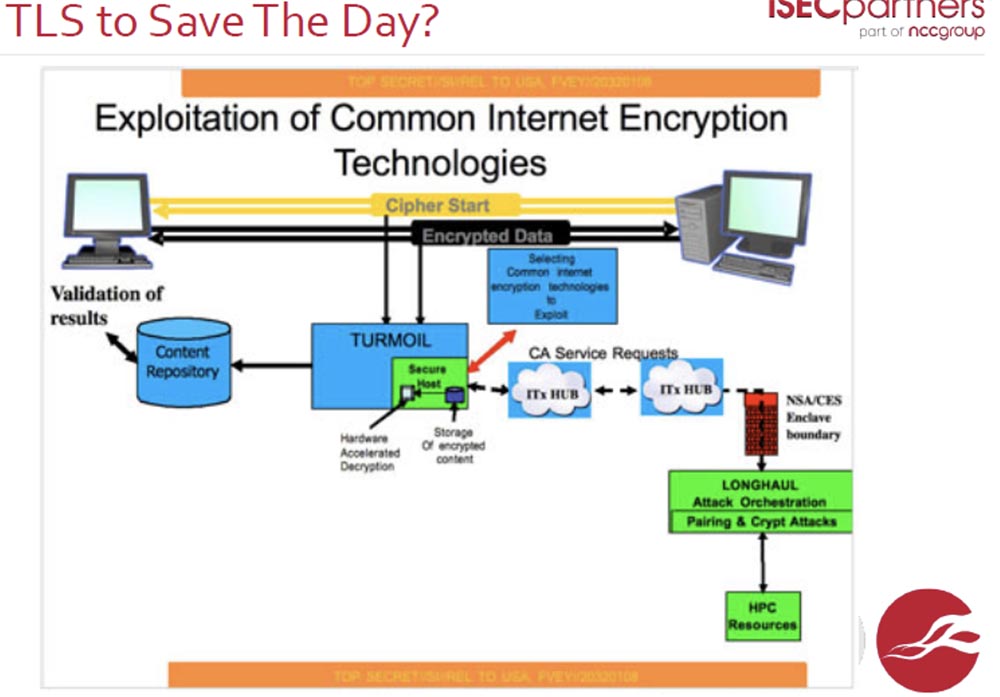

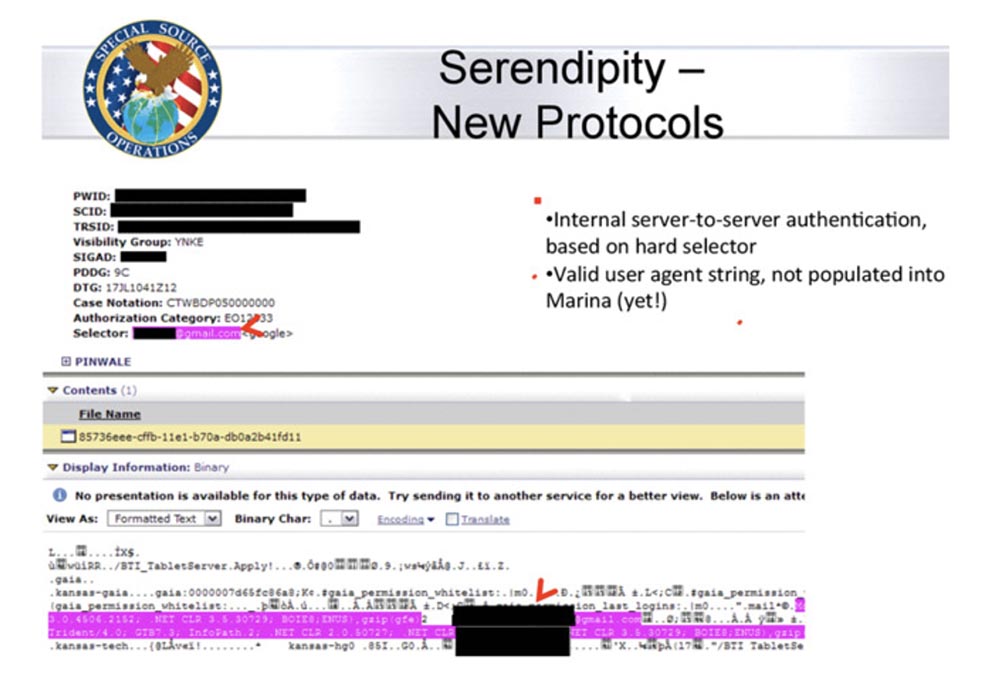

، لأن الحالة الحقيقية للأشياء التي يمكنها الوصول إلى هذه الشبكات تظهر في الشكل التالي ، وهو ما فعلته وكالة الأمن القومي نفسها.

تقوم

Google حاليًا بتشفير حركة المرور الخاصة بها لأنها تخشى أن يتمكن شخص ما من اختراق شبكته. بالإضافة إلى ذلك ، يتم تصفية جميع الأخبار من خلال وسائل الإعلام ، ولا نرى سوى مقتطفات من المستندات.

ترى رمزًا معبّرًا بجانب عبارة "تتم إضافة

SSL وحذفه هنا على خادم

Google الرئيسي"

، لأنه من هنا يمكن

لوكالة الأمن القومي استرداد البيانات.

تستخدم Google ، التي لديها مراكز بيانات حول العالم ، على نطاق واسع خطوط الألياف المخصصة لشبكاتها. وبفضل هذا ، تنتقل حركة المرور بسرعة عالية ومن الصعب جدًا الوصول إليها.

لا تمتلك الحكومة قدرات فنية كبيرة فحسب ، بل تمتلك أيضًا نفوذًا. من الصعب للغاية على بعض الشركات مقاومة الإكراه على التعاون مع الحكومة. مثال على مواجهة الدولة هو خدمة البريد الإلكتروني

Lavabit المجانية ، التي تم إنشاؤها كبديل لـ

Gmail ، لأن هذا الأخير انتهك خصوصية مراسلات المستخدم بناءً على طلب الخدمات الحكومية.

قد تجبر الدولة الشركات أيضًا على عدم الاعتراف علنًا بأنها تتعاون مع الخدمات الحكومية.

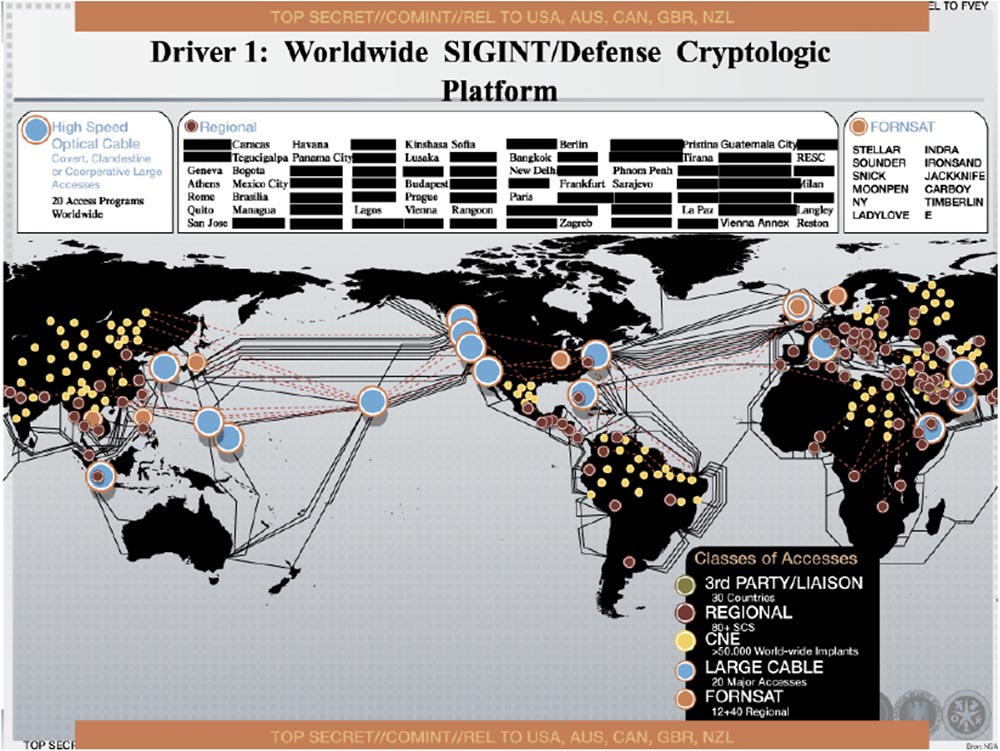

دعونا نفكر في الأدوات التي تمتلكها الدولة لتنفيذ السياسات الأمنية.

بادئ ذي بدء ، هو

SIGINT - منصة التشفير العالمية الوقائية. وهو يعتمد على شبكات الألياف الضوئية. يعرض الموقع التالي رسمًا تخطيطيًا من وثيقة سرية للغاية نشرها سنودن. ترى عليه الكثير من النقاط الصفراء ، المعينة بأنها CNE. يقترح سنودن أن هذه المواقع مجهزة بمعدات اختراق شبكة. عددهم أكثر من 50،000 في جميع أنحاء العالم.

يمكن اختراق الشبكات بطرق متنوعة. تستخدم الحكومة لهذا

الهجوم على سلسلة التوريد - الهجمات السيبرانية التي تستهدف العناصر الأقل أمانًا في شبكات المنظمات المختلفة. من أجل حماية أنفسهم من مثل هذه الهجمات ، تتجنب الحكومة التعاون من أي نوع ، وتوفر فقط الوصول المباشر إلى شبكاتها الخاصة ، دون أي وسطاء وأطراف ثالثة.

وفقًا للمنظمة غير الحكومية

EFF (Electronic Frontier Foundation) والدعاوى القضائية التي بدأتها ، تحب وكالة الأمن القومي استخدام ما يسمى بـ "المفاتيح البصرية" ، والتي تسمح لك باعتراض المحادثات الهاتفية ، بما في ذلك من

MPLS ، ومنع تسرب المعلومات المستهدفة إلى الوسطاء. غالبية الوسطاء المشاركين في نقل المعلومات بين المستخدمين ، ليس فقط في الولايات المتحدة ، ولكن في جميع أنحاء العالم يشاركون في ذلك.

آمل أن تتحمل

TLS هذا النوع من التدخل.

الحكومة قادرة على اختراق حتى البنية التحتية للشبكة الداخلية باستخدام مفاتيح التشفير الخاصة

بوكيمون من الخوادم النهائية. هذا يسمح لك بتنظيم هجمات مثل

Heartbleed وهجمات الشبكة القياسية. غالبًا ما تستخدم الحكومة نموذج الشبكات

DOD الذي طورته وزارة الدفاع الأمريكية. يتم استخدام هذا النظام على شبكات

google.com .

من الممكن استخدام هجمات التشفير ضد

TLS . من المفترض أن دودة الكمبيوتر

Stuxnet ، التي تصيب

أجهزة الكمبيوتر التي تعمل

بنظام Windows ، تم تطويرها بمبادرة من حكومة الولايات المتحدة. يستخدم تعارضًا داخل

خوارزمية تشفير

MD5 ، التي لديها شهادة صالحة. تعترض هذه الدودة البيانات بين وحدات التحكم والمحطات المنطقية ويمكن أن تتداخل مع عملية التحكم الآلي في المجمعات الصناعية المختلفة. هذا هو الفيروس الوحيد الذي يمكن أن يدمر البنية التحتية المادية للشبكات.

هناك منظمة

NIST تقوم بتطوير معايير التشفير لكل شيء تقريبًا في العالم. وتوصي باستخدام مولد الأرقام العشوائية الزائفة القوي التشفير

DUAL_EC_PRNG لإنشاء مفاتيح التشفير. ومع ذلك ، فإنه لا يزال لديه ضعف. إذا كنت تستخدم نقاط المنحنى البيضاوي المحددة في معيار التشفير الخاص به ، فبسبب العدد الكبير من بتات الإخراج في جولة واحدة من الجيل ، من الممكن اختراق كود المولد وتكسيره باستخدام

القوة الغاشمة (بحث شامل). عرف مبدعو الخوارزمية هذه الثغرة من البداية. هذا لا يعني أن باب خلفي تم توفيره في الأصل في هذا المولد ، ولكنه يعني أنه يمكن إنشاء باب خلفي هناك في أي وقت.

ألاحظ أن

وكالة الأمن القومي غالبًا ما تستخدم الهجمات بناءً على التناقضات في أحدث

خوارزميات تشفير

MD5 .

الدولة لها تأثير عالمي على الإنترنت في جميع أنحاء العالم. معظم الاتصالات العالمية تتم عبر الولايات المتحدة. يتم إجراء المكالمات الهاتفية ورسائل البريد الإلكتروني والدردشات بأرخص الطرق ، وليس دائمًا ماديًا بشكل مباشر ، ويمكنك دائمًا اتباع هذه الطريقة. تمر معظم حركة الإنترنت العالمية عبر الولايات المتحدة. على أي حال ، يمكن بسهولة إعادة توجيه الطريقة التي يتم بها الاتصال بالهدف النهائي لجهة الاتصال الخاصة بك إلى الولايات المتحدة ، أي أنه يمكن للدولة التحكم في أي تدفقات للاتصالات حول العالم.

سأعطي مثالا على "العودة" من مثل هذا النشاط. لا تتدخل الدولة فقط في اتصال الأفراد ، ولكن أيضًا في عمل الشركات. في نوفمبر 2013 ، نشرت صحيفة واشنطن بوست معلومات مفادها أن وكالة الأمن القومي تعترض حركة المرور بين مراكز بيانات

Google من خلال كابل الألياف الضوئية قبل تشفيرها بين الخوادم وأجهزة الكمبيوتر الخاصة بالمستخدمين. تم نشر تفاصيل إضافية حول البرنامج الحكومي

MUSCULAR وأجزاء الحزم المسروقة من شبكة

Google الداخلية.

أكد موظفو Google اختراق وكالة الأمن القومي لشبكتهم ، وليس الخجل في التعبيرات - كتب متخصص الأمن في

Google براندون داوني مباشرة: "تبا لهؤلاء الرجال!" ، في إشارة إلى الغطرسة غير المسبوقة

لوكالة الأمن القومي .

لذلك ، يصعب على الناس الوثوق بمعدات الشبكة الأمريكية والخدمات التي يقدمها مزودو الشبكات الأمريكية. سأقتبس كلمات الكاردينال ريشيليو: "أعطني ستة أسطر مكتوبة بخط اليد لأصدق رجل ، وسأجد فيها شيئًا يمكن تعليقه".

لا أريدك أن تصاب بالارتياب من حيث عدم الثقة في الحكومة وأن ترى حول التجسس التام وانتهاك سرية المعلومات والخصوصية. ولكن كمطوري برامج مستقبليين ، تحتاج إلى معرفة كيف يمكن للمهاجم التصرف. إذا كنت تعمل في شركة كبيرة ، يمكن للمتسلل استخدام الأدوات والتقنيات الحكومية لتنظيم الهجوم. لذلك ، تحتاج إلى القيام بأشياء مفيدة مثل

Google ، وتشفير جميع حركة المرور الداخلية واستخدام شهادات اختبار الاختراق.

أريد أن أقدم لك عدة أنواع أخرى من البرامج الضارة. واحد منهم يسمى

Flame ، أو "Flame".

,

Stuxnet . , :

Flame MD5 , , . - 2008 ,

CA -,

RapidSSL .

Internet Public Key Infrastructure (PKI) , .

4

RapidSSL . 3- , 215

Sony PlayStation 3 . , ,

MD5 .

,

Microsoft Microsoft Terminal Server ,

MD5 .

MD5 , , 1 .

Microsoft , ,

Windows . ,

MS ,

Flame , . , , .

– , ? -, , .

, « »? « ?», .

, , . , .

, , , . , .

:

- « » , ;

- jailbreakme.com , iOS root- . , , , ;

- – , , , ;

- , ;

- , , .

.

, . , . , . , . , , .

. , , . , , . , , .

, , , . , , , .

, .

— .

, iSEC Partners:

- 2 -3 20-30 . , , MIT;

- , ;

- , ;

- , ;

- , !

paul@isecpartners.com . , .

. , , «». , , . , . «»

IBM .

, , , . . , , ,

Facebook ,

Google Yahoo . , , , .

!

.

, . ? ? ,

30% entry-level , : VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps $20 ? ( RAID1 RAID10, 24 40GB DDR4).

Dell R730xd 2 ? 2 Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 $249 ! كيفية بناء البنية التحتية للمبنى. الطبقة باستخدام خوادم Dell R730xd E5-2650 v4 بتكلفة 9000 يورو مقابل سنت واحد؟