في المقالة سأخبرك بتجربة بناء تفاعل الشبكة بين أجهزة الكمبيوتر المادية والأجهزة الظاهرية التي تم إنشاؤها في بيئة VMWare Esxi 6.7. يتم تنظيم التوجيه بين جميع الأجهزة باستخدام Mikrotik CHR.

لذا ، دعنا نبدأ

مقدمة

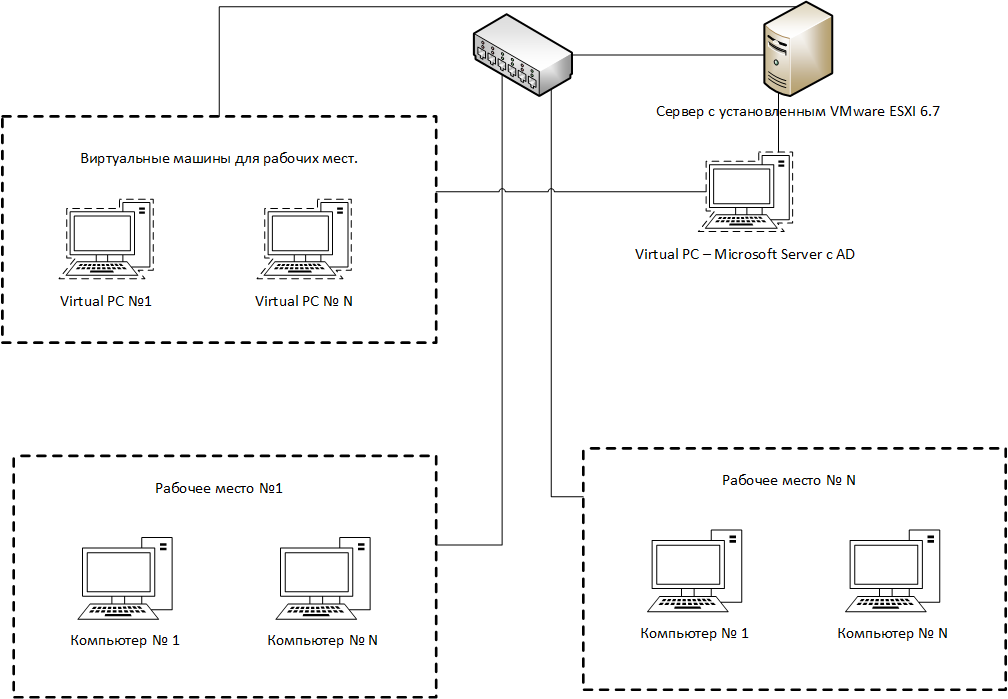

في بعض الحالات ، يكون من الضروري في بعض الأحيان دمج الأجهزة المادية في بنية أساسية واحدة للشبكة مع الأجهزة الافتراضية. في الوقت نفسه ، تأكد من عزل كل مساحة عنوان عن بعضها البعض ، ولكن توفير الوصول إلى الأجهزة الظاهرية المشتركة من أي جهاز داخل البنية التحتية.

سأقدم الطوبولوجيا الأولية.

ماذا لدينا:

- دى لينك سويتش ترتبط الآلات المادية وخادم مع برنامج VMWare ESXI به. يتم توصيل المفتاح نفسه بالمعدات المتفوقة للمؤسسة.

- بعض أسطول الآلات المادية.

- مجموعة من الأجهزة الافتراضية.

- جهاز ظاهري واحد مثبت عليه Windows Server و AD.

التحدي

من الضروري دمج جهازين فعليين وجهازين افتراضيين في مساحة عنوان واحدة. في الوقت نفسه ، لا يمكن أن تتأثر البنية التحتية العامة للمنظمة. يجب عزل كل مجموعة من الأجهزة عن بعضها البعض ، ولكن يجب تزويدها بإمكانية الوصول إلى الإنترنت والوصول إلى م.

التنفيذ

في البداية ، نبدأ بوضع المنافذ على المفتاح الذي تتصل به الأجهزة المادية في شبكات VLAN الخاصة بها ، والتي ليست في البنية التحتية للمؤسسة. والنتيجة هي وجود جهازين في كل شبكة محلية ظاهرية (VLAN). بعد ذلك ، سنضع جميع شبكات VLAN التي تم إنشاؤها على الخادم حيث تم تثبيت VMWare.

في المحول الافتراضي VMWare نحصل على الهيكل التالي:

من أجل تنظيم التوجيه والشبكات الفرعية ، نستخدم Mikrotik CHR. على خادم VMWare ، قمنا بتقسيم شبكات VLAN التي تم إنشاؤها بين الأجهزة الافتراضية و Mikrotik. ونتيجة لذلك ، نحصل على العرض التالي لكل شبكة محلية ظاهرية:

الطبولوجيا الجديدة مع Mikrotik CHR هي كما يلي:

نتيجة لذلك ، تأتي الواجهات التالية إلى جهاز التوجيه الظاهري:

- واجهة للوصول إلى الشبكة الداخلية للمؤسسة

- واجهة مع عناوين IP الحقيقية

- واجهة كل VLAN تم إنشاؤها

تكوين Mikrotik CHR

لجميع الواجهات التي تم إنشاؤها على جهاز التوجيه ، أضف تعليقًا وحدد اسمًا.

واجهات/interface ethernet set [ find default-name=ether1 ] comment="VLAN ID 361 Uplink to Org" name=Class_VM set [ find default-name=ether2 ] comment="Interface Vlan 2025 Real_Outside" name=Real_Outside set [ find default-name=ether3 ] comment="Interface WSR_4001 for StudentWSR #1" name=WSR_4001 set [ find default-name=ether4 ] comment="Interface WSR_4002 for StudentWSR #2" name=WSR_4002 set [ find default-name=ether5 ] comment="Interface WSR_4003 for StudentWSR #3" name=WSR_4003 set [ find default-name=ether6 ] comment="Interface WSR_4004 for StudentWSR #4" name=WSR_4004 set [ find default-name=ether7 ] comment="Interface WSR_4005 for StudentWSR #5" name=WSR_4005 set [ find default-name=ether8 ] comment="Interface WSR_4006 for StudentWSR #6" name=WSR_4006 set [ find default-name=ether9 ] comment="Interface WSR_4007 for WinServerDC" name=WSR_4007 /interface list add comment="Interface List All Local Vlan" name=local_vm /interface list member add interface=WSR_4001 list=local_vm add interface=WSR_4002 list=local_vm add interface=WSR_4003 list=local_vm add interface=WSR_4004 list=local_vm add interface=WSR_4005 list=local_vm add interface=WSR_4006 list=local_vm add disabled=yes interface=WSR_4007 list=local_vm

الآن لكل واجهة يمكننا تحديد مساحة العنوان الخاصة بنا ، في كل مساحة عنوان ، سيكون خادم DNS جهازًا افتراضيًا مع Windows Server و AD. وبالتالي ، يمكن إضافة كل جهاز إلى الإعلان الذي تم إنشاؤه. داخل AD ، نحدد أيضًا خادم DNS للمؤسسة.

العنونة /ip address add address=*.*.*.*/27 interface=Class_VM network=*.*.*.* add address=10.0.35.1/29 interface=WSR_4001 network=10.0.35.0 add address=10.0.36.1/29 interface=WSR_4002 network=10.0.36.0 add address=10.0.37.1/29 interface=WSR_4003 network=10.0.37.0 add address=10.0.38.1/29 interface=WSR_4004 network=10.0.38.0 add address=10.0.39.1/29 interface=WSR_4005 network=10.0.39.0 add address=10.0.40.1/29 interface=WSR_4006 network=10.0.40.0 add address=10.0.41.1/29 interface=WSR_4007 network=10.0.41.0 add address=*.*.*.*/27 interface=Real_Outside network=*.*.*.*

لضمان عزل كل شبكة فرعية عن بعضها البعض ، سننشئ قاعدة مناسبة ، ولكن في نفس الوقت نوفر الوصول إلى الشبكة حيث يوجد Windows Server مع AD (سلسلة إلى الأمام). نحظر أيضًا حزم ICMP بين الشبكات (سلسلة الإدخال).

جدار الحماية /ip firewall filter add action=accept chain=forward in-interface-list=local_vm out-interface=WSR_4007 add action=accept chain=forward in-interface=WSR_4007 out-interface-list=local_vm add action=drop chain=input comment="Block ping between interface" in-interface-list=local_vm protocol=\ icmp add action=drop chain=forward comment="Block traffic between interface" in-interface-list=local_vm \ out-interface-list=local_vm /ip firewall nat add action=masquerade chain=srcnat out-interface=Class8_509_VM

لتبسيط العمل ، قمنا بوضع الواجهات اللازمة في قائمة واحدة ، وبالتالي ضمان الراحة في تكوين جدار الحماية.

بعد كل الإعدادات ، نحصل على الحالة التالية من خادم DHCP:

كما ترى ، تحتل الآلات العناوين من شبكات معينة.

الملخص

باستخدام Mikrotik CHR الظاهري ، يتم توفير إمكانية التشغيل المتداخل بين الأجهزة المادية والأجهزة الظاهرية. يسمح فصل كل مجموعة من الآلات في مساحة العنوان الخاصة بها بعزل الكائنات التي تم إنشاؤها.