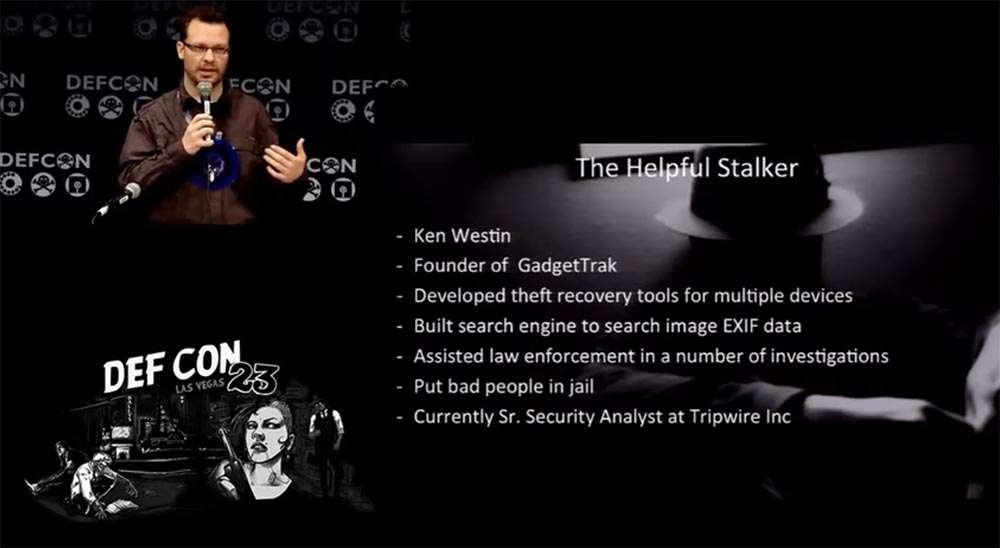

اسمي كين وستن ، سأخبرك بما يعنيه أن تكون محترفًا

في ملاحقة الإنترنت (المطاردة السيبرانية هي استخدام الإنترنت للبحث عن شخص أو مجموعة من الأشخاص أو المنظمة) .

أنا مؤسس GadgetTrak ، حيث كنت مخترقًا ومديرًا تنفيذيًا بدوام جزئي ، ومطورًا للأدوات التقنية لاستعادة الأجهزة المسروقة من الأشخاص. قمت أيضًا بإنشاء محرك بحث للبحث عن بيانات EXIF في الصور.

أنا لا أعمل حاليًا في GadgetTrak وأنا حاليًا محلل أمني أول في شركة Tripwire Inc. ، ضالع في العديد من التحقيقات ، وأجمع المعلومات من الشبكات الاجتماعية ومصادر أخرى ، وأرسل الأشخاص السيئين إلى السجن.

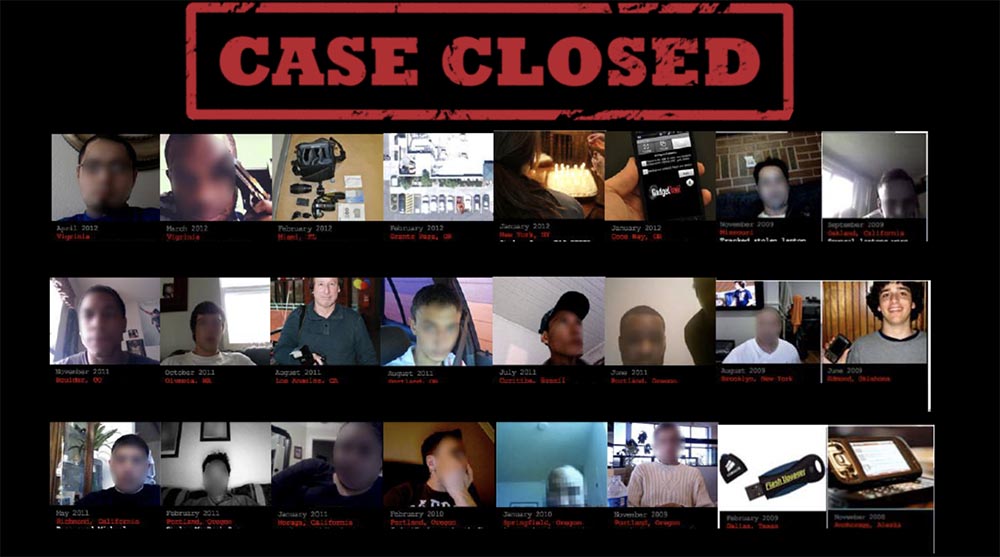

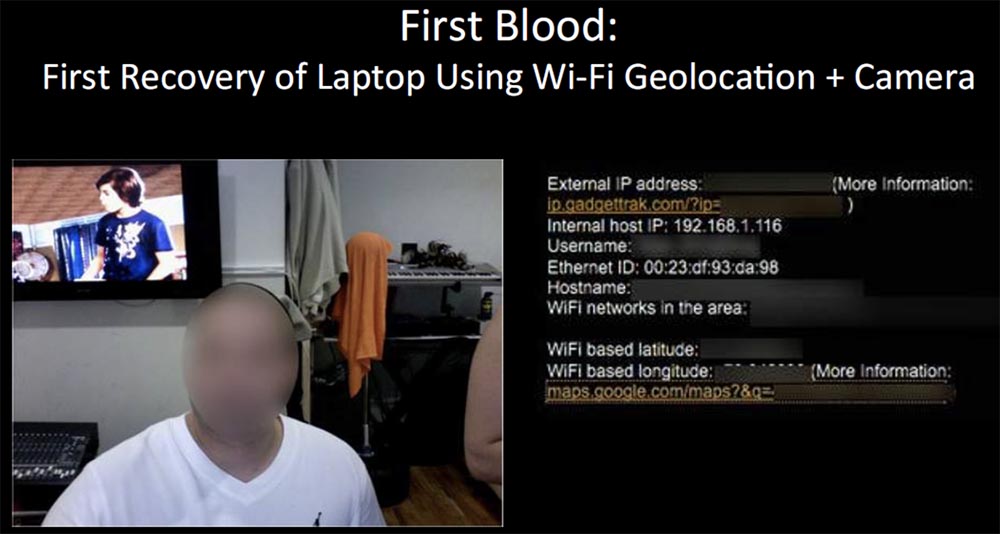

تظهر هذه الشريحة "جدار العار" - هذه صور لأشخاص حقيقيين من تحقيقات حقيقية شاركت فيها. ترى الكثير من الصور التي تم التقاطها بواسطة كاميرا الويب ، لقد طمس عمدا وجوه المهاجمين لإبقائهم مجهولين. تم التقاط بعض هذه الصور من الأجهزة التي قمت بإرجاعها ، ولم يتم التقاطها بواسطة كاميرا الويب.

ومن المثير للاهتمام أنه لأكثر من نصف الوقت الذي ذهبت فيه إلى الشرطة لاستعادة الأجهزة المسروقة ، طلبوا مني مساعدتي في عمليات أخرى قاموا بها. في كثير من الأحيان حدث لي المساعدة في الأمور المتعلقة بالمخدرات ، وسرقة السيارات العنيفة ، وسرقة الكمبيوتر المحمول. تتعلق بعض هذه الحالات باستخدام أجهزة طروادة التي تستخدم ثغرات الفيروسات ، والبرامج الخبيثة التي تتجسس على الناس ، سأتحدث عن هذا بمزيد من التفصيل خلال العرض التقديمي. لقد طورت أدوات ساعدت في مراقبة المتسللين أثناء محاولتي الحفاظ على خصوصيتي.

يمكنك أن تتخيل أن جزءًا من عملي ينتقد الأشخاص الذين لا يفهمون أن طرق التجسس التي أستخدمها يتم استخدامها لحل الجرائم ومنع عواقبها الخطيرة.

تعرض الشاشة شريحة مع اقتباس من مراجعة لمؤتمر القبعة السوداء: "أعتقد أنه يجب الانتباه إلى الجانب الأخلاقي لتطبيق التقنيات التي يسعدك أن تعرضها."

أريد أن أشير إلى أن العديد من التطبيقات المعروضة في السوق قادرة على القيام بأمور أكثر فظاعة بالمعلومات من تلك التي أستخدمها لإعادة الأجهزة المسروقة.

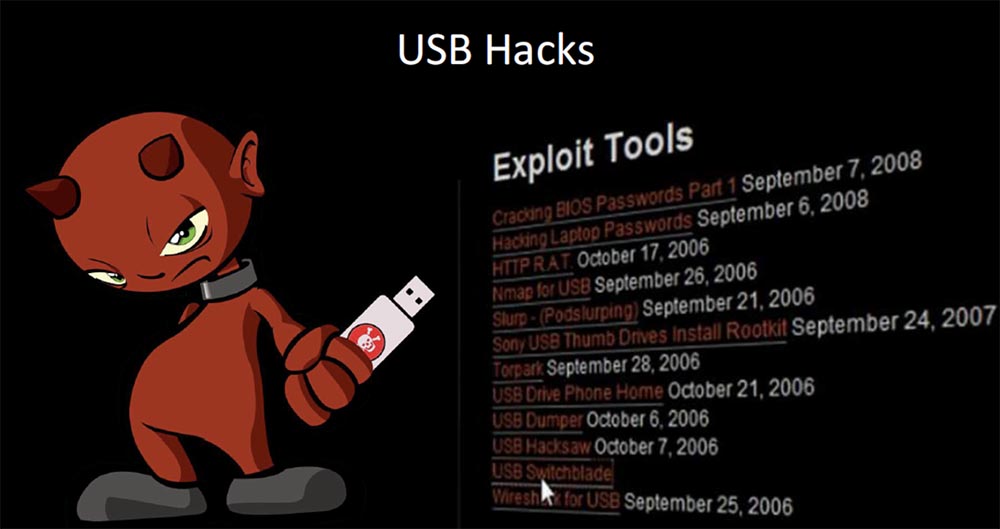

لقد بدأت في استخدام أدواتي عندما عملت في شركة متخصصة في حظر أجهزة USB. لقد كان منذ وقت طويل جدا ، في 2006-2008.

في ذلك الوقت ، كان تأثير الأمان الخاص بي مشابهًا للطريقة التي يحاول بها مسؤول الشبكة حماية خوادم الويب وإدارة الموقع. تساءلت حقًا عن كيفية استخدام هذه الأدوات المستندة إلى USB لاختراق الشبكات. أنت تعلم أن الوصول إلى الشبكة من الخارج أمر صعب للغاية ، ولكن كونك مخترقًا كسولًا ، يمكنك استخدام أجهزة USB لكسر النظام وسرقة البيانات. لذلك بدأت في العمل باستخدام هذه الأدوات وحتى أنني قمت بإنشاء موقع

usbhacks.com ، حيث بدأت في نشر بعض أدواتي ، وبدأ مجتمع مستخدمي الموقع في التطور. كان العمل مع بعض أفراد المجتمع مثيرًا للاهتمام حقًا ، وقد تجلى الاهتمام بتطوري على جانبي القانون.

ثم وللمرة الأولى تلقيت "مكالمة" صغيرة من مكتب التحقيقات الفدرالي ، لكنهم ما زالوا يكتشفون نواياي في فعل الخير وليس الأذى. في ذلك الوقت ، لم يكن أحد يناقش أو يوزع مثل هذه الأدوات لاختبار الأمان. ولكن الآن ، بمساعدة هذه الأدوات ، يمكن لمسؤولي الشبكات التحقق حقًا من شبكاتهم لمعرفة كيف سيستجيبون لأدوات القراصنة هذه.

لا يزال العديد من الباحثين في مجال الأمن يطلبون مني هذه الأدوات ، لذلك أقدم رابطًا إلى موقع الويب الخاص بي

usbhacks.com/USBHACKS.zip ، حيث يمكنك تنزيلها ، قم فقط بتكوين برنامج مكافحة الفيروسات الخاص بك بحيث لا يمنع هذه البرامج. يمكنك تكييفها مع احتياجاتك عن طريق تغيير بعض البرامج النصية ، وستظل تعمل.

بعد أن درست أجهزة USB هذه ، فكرت في كيفية استخدامها ، وجعلها أكثر سهولة ، وكيفية استبدال برنامج "Trojan" الضار بشيء مفيد.

عادة ، تقوم بتوصيل محرك أقراص USB محمول باستخدام التشغيل التلقائي ، وتشغيل الملف الثنائي ، ويمكنك جمع الكثير من المعلومات. يمكنك القيام بالكثير من الأشياء إذا كنت تستطيع اعتراض التجزئة. لإرجاع الأشياء المسروقة ، أعتقد أنك تعرف ذلك ، يمكنك الحصول على عنوان IP ، يمكنك معرفة عنوان الشبكة الداخلية ، يمكنك تحديد الموقع الجغرافي بواسطة عنوان IP هذا ومعرفة المدينة التي تقع فيها. لكن المعلومات الأكثر فائدة كانت اسم الكمبيوتر واسم المستخدم الذي يعمل مع هذا النظام.

لقد نشرت أداتي عبر الإنترنت مجانًا. في الواقع ، كان ذلك جزءًا من شهادة الماجستير ، وجزء من النظام الذي أنشأته ، وكنت أشعر بالفضول حول ما سيفعله الناس به. لقد فوجئت جدًا بعدد الأشخاص الذين أصبحوا مهتمين بمصادرتي واستخدموا الأداة المنشورة على الصفحة الرئيسية للموقع. في غضون 2-3 أيام ، تم تسجيل حوالي 20000 شخص هناك. يمكنك أن تتخيل أن كل هذا مر عبر خادم مركزي ويمكنك تنشيط التتبع عن بعد ، لأنه بعد توصيل الجهاز أرسل البيانات إلى المالك. تمكنت من جمع كمية هائلة من المعلومات حول الأجهزة التي عملت بها أداتي.

تُظهر الشريحة نص الرسالة التي تم إرسالها إلى المستخدمين.

"الموضوع: سرقة الأداة: تم اكتشاف الجهاز.

تم توصيل محرك أقراص USB المحمول الذي أبلغت عن فقده أو سرقته بجهاز كمبيوتر وتمكننا من استخراج البيانات التالية من النظام للتحقيق:

- عنوان IP العام: xxx.xx.xxx.xxx ،

- المضيف: xxx.xx.xxx.xxx ،

- عنوان IP الداخلي: xxx.xx.xxx.xxx ،

- اسم الكمبيوتر: XXXXXXXXX ،

- اسم المستخدم: xxxxx

البلد: الولايات المتحدة الأمريكية

الدولة: ولاية أوريغون

المدينة: Thialatin ،

الرمز البريدي: 97062

كود المنطقة: 503

خط العرض: 45.3653

خط الطول: - 122.758 "

لم يكن الأمر يتعلق فقط بأجهزة USB ، فقد اكتشفت أن أداتي تعمل مع محركات الأقراص الثابتة الخارجية وأجهزة GPS ، لأنه حدث تمامًا مثل تحديث الخرائط. لقد عمل مع iPod ، وإذا لم يتمكنوا خلال هذا الوقت من تغيير البرنامج على الجهاز اللوحي ، فقد كان ذلك كافياً لتوصيل محرك أقراص USB محمول به والوصول إليه. كل هذا كان مثيرا للاهتمام.

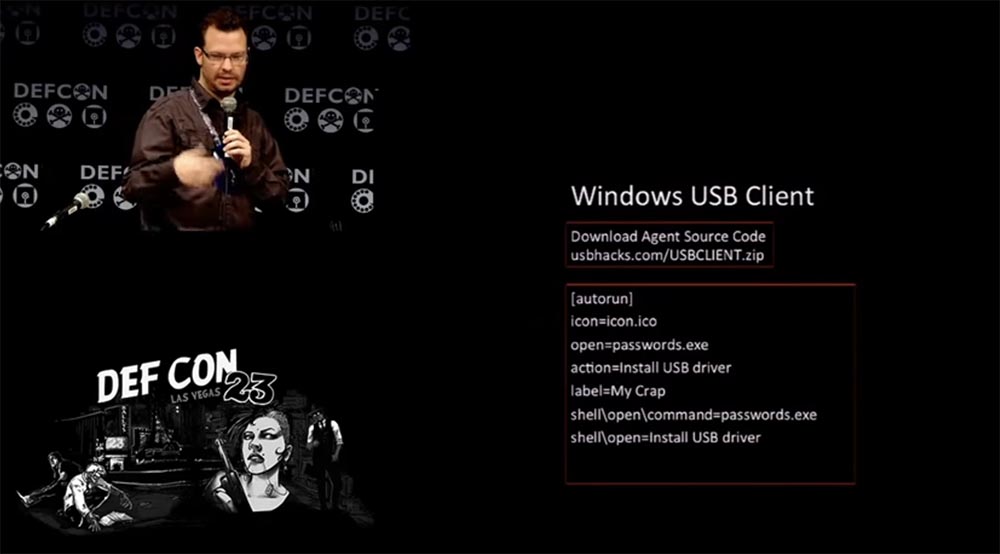

لقد قمت أيضًا بإنشاء عميل USB لنظام التشغيل Windows ، والذي تم

توفير رمزه على هذه الشريحة ، ويمكنك تنزيله على

usbhacks.com/USBCLIENT.zip .

هو مكتوب بلغة C ++ ، مع التشغيل التلقائي ، ويستخدم ثغرة منتج Microsoft الموجودة حتى يومنا هذا. يمكنك مشاهدة أجهزة الكمبيوتر التي تعمل بنظام Windows XP في العديد من المؤسسات والمراكز الطبية التي لا تزال عرضة لهذا النوع من الهجمات. سأعطي بعض الأمثلة في وقت لاحق. وعلى الرغم من أننا جميعًا نعرف مدى ضعف أجهزة USB ، حتى في مؤتمر BlackHat هذا العام ، كان هناك العديد من الأشخاص الذين "ألقوا" مجموعة من محركات الأقراص المحمولة الخاصة بهم حولها وأصبحوا ضحايا لأجهزة التجسس هذه بمساعدة البيانات التي سرقت من أنظمتهم . ولست متأكدًا أنه لو كان واحدًا منكم ، لما اغتنم هذه الفرصة.

شيء آخر اكتشفته هو مشكلة الحصول على عنوان IP. يُنسب تأليف مثل هذا الهجوم إلى الصين ، ولكن من الصعب أن توضح بشكل لا لبس فيه مكان اختراعه. تعلمون ، أن وكالات تطبيق القانون لا تحب العبث بالأوراق ، ولكن عندما تضطر إلى التعامل مع عناوين IP ، يتعين عليها أن تضع الكثير من الأوراق من أجل الحصول على أمر محكمة لتلقي هذه المعلومات من مزود خدمة الإنترنت (ISP).

بالإضافة إلى ذلك ، لا يمكن تحديد بالضبط من كان أمام هذا الكمبيوتر أو جهاز مسروق أثناء الجريمة. يمكنك تحديد مالك IP ، لكنه سيقول: "لم يكن أنا!" ، ولن تثبت أي شيء. بالإضافة إلى ذلك ، يمكنه تغيير عنوان IP أو استخدام الموصوف. نظرًا للاتصال عبر الخادم الوكيل ، فإن تحديد عنوان IP ليس دقيقًا بشكل خاص.

بشكل عام ، تستغرق عملية تحديد IP وقتًا طويلاً - من أسبوعين إلى 3 أشهر ، وهذه مشكلة كبيرة جدًا ، لذلك ، عند البحث عن أجهزة مسروقة ، تحتاج إلى التصرف بسرعة ، خاصة إذا حاول اللص حمايتها من الكشف. وتجدر الإشارة إلى أنه عادةً ما تستخدم الشركات المشاركة في البحث عن الأجهزة المسروقة أساليب تحقيق "جريئة" أكثر. تعرض الشريحة التالية جهاز iPod الذي بحثت عنه.

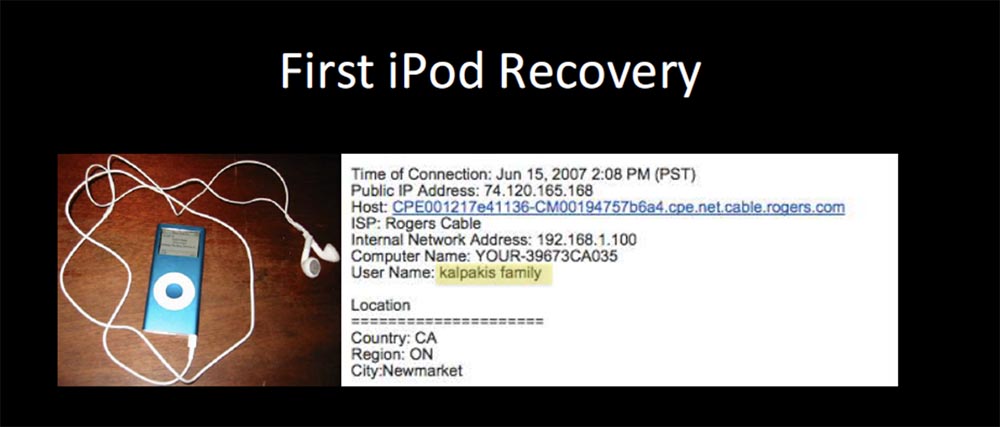

كان هناك العديد من الأطفال الذين قاموا بتثبيت الأداة على أجهزتهم اللوحية. بمجرد أن سرق رجل مثل هذا الجهاز اللوحي في المدرسة ، وعندما عاد إلى المنزل وربطه بجهاز كمبيوتر ، حدد جهازي بسرعة جميع البيانات الضرورية ، وكان من حسن الحظ أن اسم المستخدم كان "عائلة Kalpakis". نظرًا لأن المدرسة كان لديها طفل واحد بهذا الاسم ، تمكنت المدرسة من إعادة جهاز iPod هذا إليه.

كان معنى فكرتي أنه إذا كان من الممكن تتبع جهاز مسروق ، سيرفض الكثير من الناس سرقة مثل هذه الأجهزة.

لقد وجدت أيضًا أن جميع هذه الأجهزة يمكن أن تعمل جنبًا إلى جنب مع كاميرا الأشعة تحت الحمراء عالية الجودة التي تلتقط صورة حرارية. التفت إلى الشركة مع اقتراح لإنشاء وكيل برامج خاص لهم ، والذي يمكننا استخدامه لحماية هذه الكاميرات ، كل منها يكلف حوالي 3000 دولار. كان الأمر بسيطًا جدًا ، حيث سجلت الكاميرات الصورة على بطاقة SD ، وكتبت رمزًا خاصًا لوميض الكاميرا.

كان معنى الحماية أنه إذا أخرج شخص ما بطاقة قديمة من الكاميرا وأدخل بطاقة جديدة ، فسيتم تثبيت الرمز المسجل في البرنامج الثابت للكاميرا تلقائيًا على هذه البطاقة الجديدة ، مما سيساعد على حظرها. لم يسهّل ذلك البحث عن كاميرات الأشعة تحت الحمراء المسروقة فحسب ، بل جعل من الممكن أيضًا التحكم في تصديرها غير القانوني إلى دول أجنبية. على سبيل المثال ، إذا تم اكتشاف أن مثل هذه الكاميرا كانت متصلة بجهاز كمبيوتر في مكان ما في إيران ، فإن بائع الكاميرا كان سيواجه مشاكل كبيرة.

بالإضافة إلى ذلك ، سمح وكيل البرنامج باستخدام ملف يحتوي على صورة IR ككلمة مرور ، مثل صورة قطة.

علاوة على ذلك ، سأخبرك كيف حاولت إنشاء عميل مماثل لمنتجات Apple. كانت الصعوبة هي عدم وجود ميزة التشغيل التلقائي على نظام التشغيل Mac OS X ، ولكن يمكنك خداع الناس. أكبر نقطة ضعف أود استغلالها هي الجشع والغباء. لقد استخدمت برنامج Apple النصي ، وقد تسأل لماذا؟ نظرًا لأن هذه البرامج النصية أكثر موثوقية ، فهي مناسبة لمعظم التطبيقات الخاصة بمحور "التفاحة". هناك تطبيق iTunes حاولت خداعه. لقد وضعت طروادة في ملف mp3. لكن الحقيقة هي أن OS X بها هذه الميزة: إذا حاولت تغيير امتداد التطبيق عن طريق الكتابة في نهاية .mp3 ، فسيقوم النظام تلقائيًا بوضع امتداد app. في نهاية الملف حتى يعرف المستخدم أن هذا في الواقع برنامج ، وليس ملف موسيقى .

لذلك ، كان عليّ استخدام شيء مثل homoglyph - رمز بدون عرض ، ولهذا أخذت الحرف التركي المسمى "عضوي" وترك النظام. mp3 في نهاية ملفي ، دون محاولة تزويده بـ "الذيل". app. تعرض الشريحة التالية الكود المستخدم في البرنامج النصي الخاص بي.

يسمح لك بالحصول على معلومات حول النظام واسم المستخدم واسم الكمبيوتر والمعلومات الأخرى عند استخدام تطبيق iTunes. يتيح لك هذا البرنامج النصي معرفة جميع التطبيقات قيد التشغيل ، وهذا أمر رائع ، لأنه يمكنك كتابة العديد من البرامج النصية التي سيتم تضمينها فيها ومحاولة سرقة البيانات. لقد جعلت iTunes يجمع البيانات التي أحتاجها وأرسلها كملفات موسيقية إلى عنوان URL الخاص بي ، حتى أتمكن من الاستماع إلى الموسيقى والقيام بأشياء "سيئة" ضدها.

الشيء الرائع هو أنه يمكنك عمل نصوص غلاف من نصوص Apple ، ولكن كن حذرًا إذا قررت تشغيلها على نظامك.

كن على علم بأن أجهزة USB لا تزال متجهة للهجوم. من المعروف أن فيروس Stuxnet ، بمساعدتهم ، دخل نظام المنشآت النووية في إيران وبنفس الطريقة انتشر إلى المعدات الروسية. اخترقت البرامج الضارة - فيروس W32.Gammima AG - محطة الفضاء الدولية (ISS) باستخدام جهاز USB في عام 2008.

في عام 2012 ، أفاد مركز الاستجابة لحوادث الكمبيوتر ICS-CERT في المواقع الصناعية والمهام الحرجة أن محطتين للطاقة في الولايات المتحدة أصيبتا بعد إحضار موظف محرك أقراص محمول مصاب بالفيروس. لا تزال العديد من أجهزة الكمبيوتر التي تستخدم Windows XP عرضة لمثل هذه التهديدات ، وهو ما تمت ملاحظته في مؤتمر Black Hat في عام 2015.

إن عنوان IP هو إحدى الطرق لاكتشاف الخسارة ، ولكن يجب علي معالجة المعلومات من مصادر أخرى عديدة. تُظهر هذه الشريحة "الجدار المجنون" الذي رأيته في العديد من البرامج التلفزيونية التي تحاول فيها الشرطة حل جريمة القتل. لديهم كل الأدلة ، ويرسمون كل هذه الخطوط بشكل صحيح ، محاولين ربط الأدلة. هذا نوع من عملية التفكير التي أتبعها. أستخدم أيضًا أدوات مثل Multigo ، فهي تعمل تلقائيًا بشكل كبير على هذه العملية. لست متأكدًا مما إذا كنت قد استخدمتها من قبل ، فهذه أداة كبيرة جدًا ويمكنك كتابة جميع الوحدات المتخصصة لها لمساعدتك في القيام بالكثير من العمل.

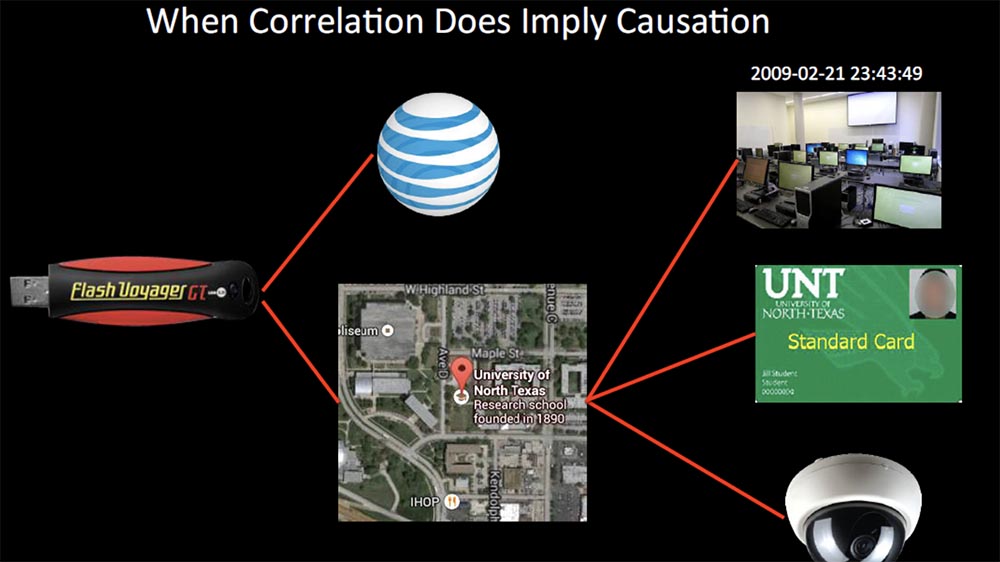

كان لدي حالة مع تتبع محرك أقراص فلاش مفقود. تمكنا من الحصول على عنوان IP المصدر ، الذي أشار إلى اسم مستخدم غريب لم يسمح لنا بتحديد شخص. أردنا مقارنته مع الأسماء الموجودة في قاعدة بيانات المشتركين في AT&T ، لكنك تعلم كيف هي مع AT&T ، في غضون ثلاثة أشهر قد نفقد مسار "محرك الأقراص المحمول" هذا. تمت سرقتها من أستاذ وتحتوي على بيانات حول دراسات مهمة ، لكننا لم نتمكن من إقناع الشرطة باستخدام جميع مواردها في هذا التحقيق.

لذلك ، بدأنا في مراقبة أي اتصالات بين الجامعة ومختبر كمبيوتر معين ، وهو أمر مفيد لأننا تلقينا أيضًا معلومات من الشبكة الداخلية. سمحت لنا بالمضي قدما في التحقيق. قمنا بزيارة قسم أمن الكمبيوتر في الجامعة ، مستفيدين من حقيقة أن لدينا عنوان IP وطابع زمني ، وحددنا العنوان الداخلي للكمبيوتر على الشبكة. ومع ذلك ، كان جهاز كمبيوتر "ضيفًا" ، والذي لم يسمح بالتعرف على الطالب المعرّف الذي قام بتسجيل الدخول. بدأت بطرح الأسئلة واكتشفت أنه من أجل الوصول إلى أجهزة الكمبيوتر ، من الضروري مسح بطاقة الطالب ضوئيًا ، ولدى نظام الأمان سجلات ذات صلة بهذا الشأن.

لقد ربطنا ذلك بطابع زمني وحصلنا على قائمة بكل من كان في هذه الغرفة أثناء السرقة. علمنا أنه قبل عام تم سرقة العديد من أجهزة سطح المكتب من هذه الغرفة ، وبعد ذلك تم تثبيت كاميرات المراقبة هنا. لا يعلم الجميع أن العديد من هذه الكاميرات تخزن البيانات ، والتي يتم تسجيلها أيضًا في ملف سجل. اكتشفنا من كان في هذه الغرفة مع الأستاذ وعلمنا أن الأمن كان خارج الغرفة في هذا الوقت. ونتيجة لذلك ، أعدنا "محرك الأقراص المحمول" إلى الأستاذ ، ولم يكن لدينا حتى وقت لمحو المعلومات الموجودة عليه.

أردت أيضًا إيجاد طرق للمساعدة في إعادة الأشياء المسروقة مثل أجهزة الكمبيوتر المحمولة. تستند جميع أدوات البحث الحالية بشكل أساسي إلى تحديد عنوان IP وهوية المستخدم ، الأمر الذي استغرق وقتًا طويلاً. تم إدخال المزيد من طرق التنفيذ الغازية ، وفتح الباب الخلفي للنظام ، مما جعل من الممكن تثبيت اعتراضات إدخال لوحة المفاتيح. ومع ذلك ، جعلت هذه الأساليب في كثير من الحالات النظام أكثر عرضة للمخترقين الحقيقيين ، حيث تتطلب تغييرات في البرنامج الأصلي.

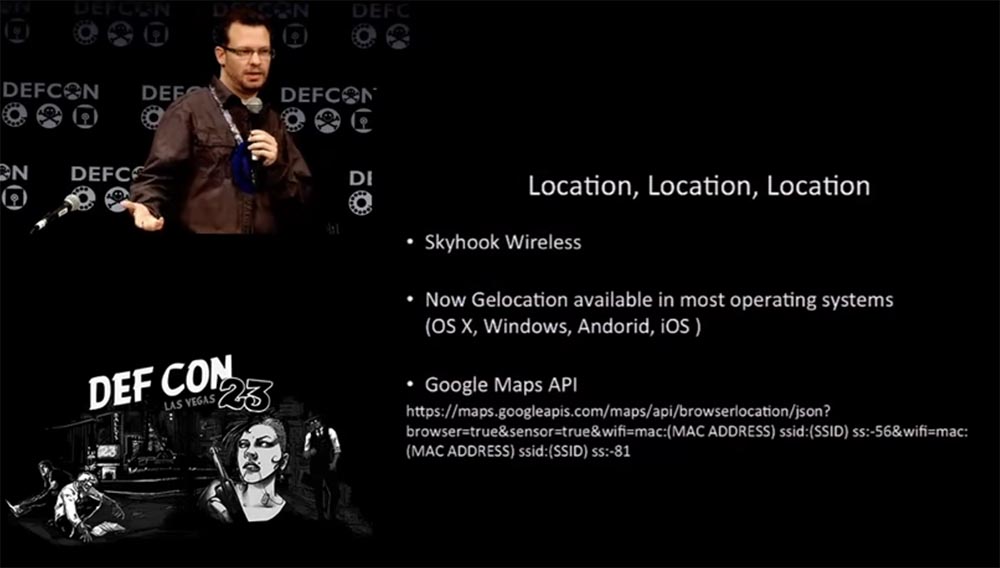

توصلت إلى استنتاج مفاده أنه لا يجب عليك اللجوء إلى مثل هذه التدابير المتطرفة ، ولكنك تحتاج إلى تكييف الأجهزة الموجودة في أجهزة الكمبيوتر المحمولة لهذا الغرض. على سبيل المثال ، أود دمج استخدام كاميرا ويب مدمجة مع تحديد الموقع الجغرافي القائم على Wi-Fi. كما تعلم ، كانت هناك شركة زودت أجهزة MacBooks بكاميرات ، ولكن لم يستخدم أحد موقع Wi-Fi. عندما ظهر iPhone الأول ، استخدم بالفعل هذه الميزة. لقد عملت مع نظام Skyhook وتبين أنه يمكن نشره حتى نتمكن من الحصول على تحديد الموقع الجغرافي باستخدام معلومات الكاميرا. لذلك كان نوعًا من "محول الألعاب" خاصةً لوكالات تطبيق القانون.

ومع ذلك ، هناك بعض الصعوبات في تشغيل هذا النظام. لذلك ، عند تنشيط التتبع على خادم بعيد ، سيتحقق مما إذا كان هذا الجهاز قد تمت سرقته ويجمع الكثير من الأدلة. على سبيل المثال ، لتتبع حركة الكمبيوتر المحمول إلى شبكة أخرى مع تغيير في عنوان IP ، تحقق من حدث تسجيل الدخول ، ولاحظ أن موقع تسجيل الجهاز على الشبكة قد تغير ، ثم أرسل المعلومات.

ولكن في ذلك الوقت لم أكن أرغب في الإزعاج بأشياء مثل إرسال الصور إلى الخادم ، لذلك يمكنك الانتقال مباشرة إلى استضافة صور Flickr وتسجيل حساب هناك والتحكم في جميع بياناتك. في نفس الوقت ، ستتلقى رسالة من هذا النوع: "قررنا أن الشخص الموضح أعلاه في الصورة حاول الوصول غير المصرح به إلى جهاز الكمبيوتر الخاص بك. تم جمع المعلومات أدناه من جهاز MacBook المفقود ". تبع ذلك بيانات عن عنوان IP الخارجي والمضيف الداخلي واسم المستخدم ومعرف Ethernet واسم المضيف واسم شبكة Wi-Fi وإحداثيات نقطة الوصول التي تم الحصول عليها باستخدام الموقع الجغرافي.

, , .

, , , Wi-Fi, , 30 , .

, Skyhook wireless, – OS X, Windows, Android, iOS. , , Google Maps API. , .

Wi-Fi -. -, , «», , .

: «, , 10-20 ». : « ?» : « !», : « , !». - . , , -. «»: , , . , «», , , .

, « » . 3 , .

, . , . , , , . 4 5 . , , . , , , . 10 20 , , . , , , , , , .

. , «» , Russia. , «Russian pride». , , , .

, , . , , . 6 7 , , . , , , .

, . 2- , , , . , , , , .

. Myspace , Scion, , «» . eBay, .

, , . , , , , . .

, , , . , – , , . .

, . .

. , – . , , , , , , , . , , . , , , , , . . , .

, , IP- . , , . , , - , . , , .

, , , , , . « 8», .

:

. Washington Square Mall, . Sprint , , $500, .

, , , . GPS, . , , .

, « », , , , . , .

, , .

, , .

. , , , .

, , , Samsung Epic. , , Washington Square Mall, , .

, GPS , , EXIF , . , , .

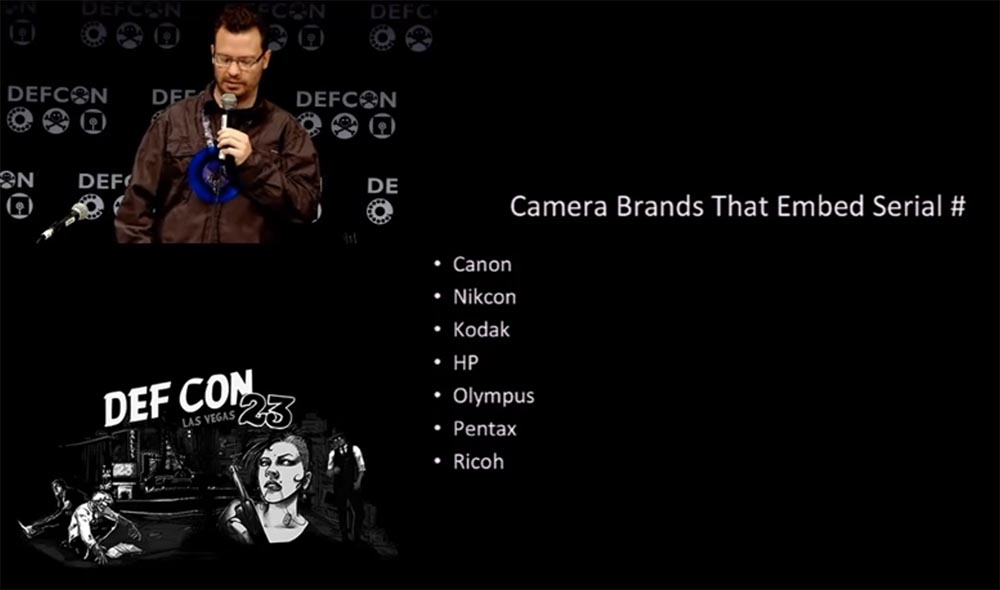

, , . EXIF , GPS- , , EXIF , . EXIF

www.sno.phy.queensu.ca/~phil/exiftool . ,

exifscan.com , EXIF. , EXIF . .

, , , . EXIF , , , . , , , , 10 .

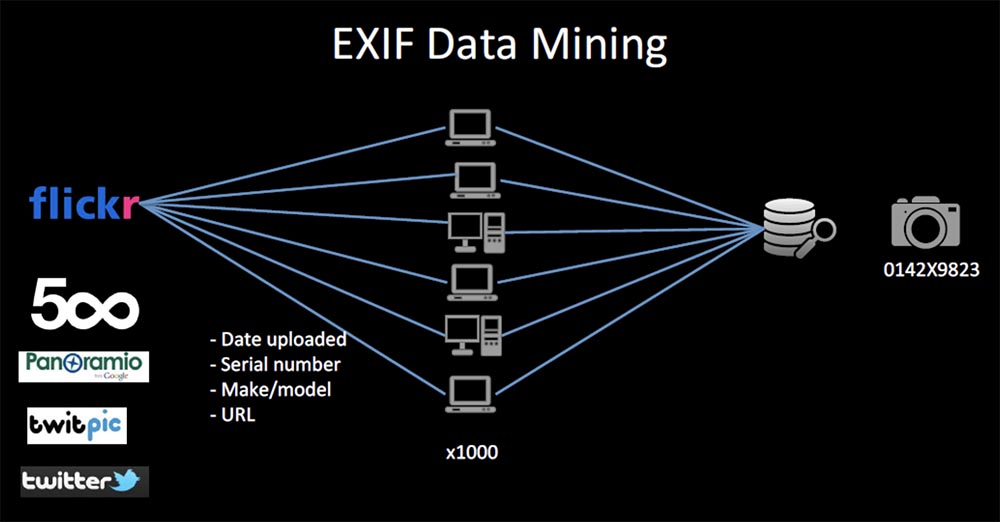

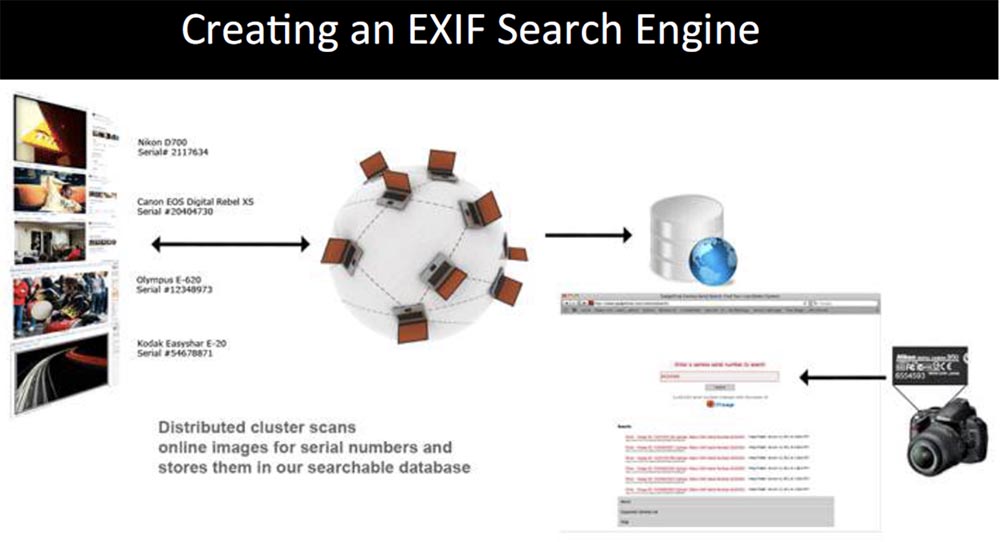

, . , - Flickr, , .

- , , CP usage. , , . , - SETI.

Flickr API Flickr, IP . IP-, . , Yahoo, 200 Flickr. , EXIF 4- .

, . .

, «» EXIF, , , .

, , 3 - Flickr, , . , . , $9000 , .

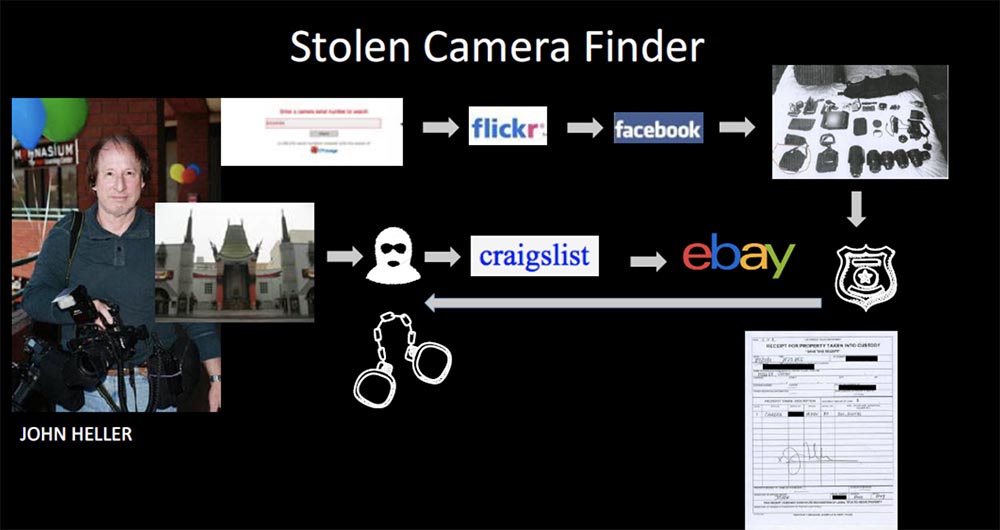

, 3 , Flickr , , Facebook , . -, , Craigslist, eBay , , . , eBay, . Craigslist , , , , , .

, .

, Craigslist ( Crimelist). - , , . , , , .

, , , . , , , , 110 .

, .

(3).

, . , , , , , , . , .

, « », , . , , , .

, - , . , , . , - SMS-, , , , 20 , .

شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ هل تريد رؤية مواد أكثر إثارة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30 ٪ لمستخدمي Habr على نظير فريد من خوادم مستوى الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 نوى) 10GB DDR4 240GB SSD 1Gbps من 20 $ أو كيفية تقسيم الخادم؟ (تتوفر الخيارات مع RAID1 و RAID10 ، حتى 24 مركزًا وحتى 40 جيجابايت DDR4).

ديل R730xd أرخص مرتين؟ فقط لدينا

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV من 249 دولارًا في هولندا والولايات المتحدة! اقرأ عن

كيفية بناء مبنى البنية التحتية الطبقة باستخدام خوادم Dell R730xd E5-2650 v4 بتكلفة 9000 يورو مقابل سنت واحد؟