تم ترك الخلل في بروتوكول Bluetooth دون مراقبة لأكثر من عقد من الزمان ، ولكن الرعد لا يزال موجودا. تحقق من أجهزتك!

اكتشف العلماء الإسرائيليون إيلي بيهام ليور ونيومان ثغرة تشفير خطيرة في مواصفات البلوتوث القياسي. يسمح الانتهاك للمهاجمين بتنفيذ هجوم

رجل في الوسط لاعتراض واستبدال مفاتيح التشفير أثناء الاتصال بين جهازين. ترجع المشكلة إلى عدم كفاية التحقق من معلمات الأمان وتؤثر على تنفيذ البروتوكول في برامج تشغيل أجهزة البائعين مثل Apple و Qualcomm و Intel و Broadcom وغيرها الكثير.

من المحتمل أن يسمح رقم الثغرة

CVE-2018-5383 ، الذي تم

الإعلان عنه بواسطة Bluetooth SIG ، للمهاجمين بالتدخل في عملية إقران جهازين عبر Bluetooth.

رقم الصورة

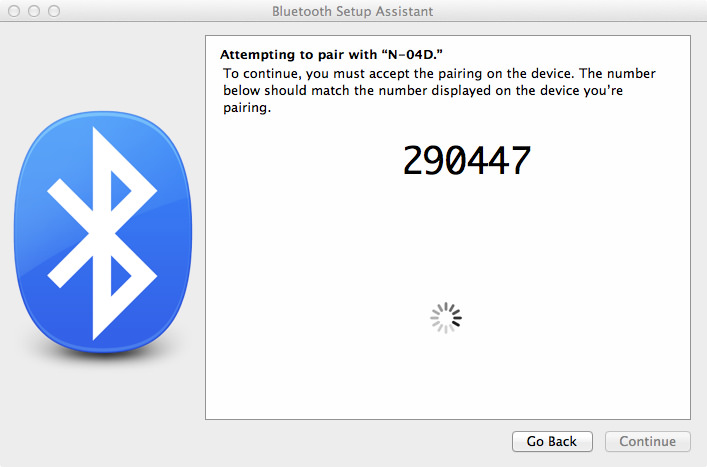

رقم الصورة كيف تقترن أجهزة Bluetooth

أثناء عملية الاقتران ، "توافق" الأجهزة على إنشاء مفتاح خاص مشترك ، والذي سيتم استخدامه أيضًا لتشفير البيانات. يتم تبادل البيانات الأولية عبر قناة راديو غير محمية في إطار بروتوكول

Diffie-Hellman منحنى بيضاوي (ECDH).

أثناء الإقران ، يقوم الجهازان بإنشاء علاقة ، وإنشاء سر مشترك يعرف باسم مفتاح الارتباط. إذا قام كلا الجهازين بتخزين نفس مفتاح الاتصال ، فسيتم إقرانهما أو إقرانهما. يمكن للجهاز الذي يريد الاتصال بجهاز مقترن فقط أن يقوم بالتشفير المعرّف لجهاز آخر ، مما يضمن أنه نفس الجهاز الذي تم إقرانه معه سابقًا. بعد إنشاء مفتاح الاتصال ، يمكن تشفير الاتصال عبر

بروتوكول الاتصال غير المتزامن (ACL) بين الأجهزة لحماية البيانات المتبادلة من التنصت. يمكن للمستخدم ، بناء على طلبه ، إزالة مفاتيح الاتصال من الجهاز الذي يمتلكه ، مما يؤدي إلى قطع الاتصال بين الأجهزة. لذلك ، لا يزال بإمكان الجهاز الثاني من "الزوج" السابق للجهاز تخزين مفتاح الاتصال للجهاز الذي لم يعد مقترنًا به.

ما هو الضعف؟

وجد الباحثون الإسرائيليون أنه في كثير من الحالات ، من السهل جدًا التحقق من معلمات المنحنى البيضاوي المستخدم للتشفير. يسمح هذا الإغفال لمهاجم غير مصرح به في منطقة استقبال الإشارة بإجراء استبدال لمفتاح عام غير صحيح أثناء إقران أجهزة Bluetooth وباحتمال كبير لفرض مفتاح جلسة يستخدم لتشفير قناة الاتصال.

يجب على الجهاز المهاجم اعتراض تبادل المفاتيح العامة ، وكتم كل إرسال قبل استلامه من قبل الطرف المتلقي ، وإرسال إقرار بالاستلام إلى الجهاز المرسل ، ثم إرسال حزمة البيانات الضارة إلى جهاز الاستقبال في فترة زمنية ضيقة.

ومع ذلك ، إذا كان أحد الأجهزة المتصلة فقط ضعيفًا ، فمن المحتمل أن يفشل الهجوم. بعد استلام المفتاح ، يمكن للمهاجم اعتراض حركة مرور البلوتوث بين جهازين ضعفاء وفك تشفيرها وإجراء تغييرات عليها.

صورة arstechnica.com

صورة arstechnica.comيبدو استغلال الثغرة معقدًا إلى حد ما ، ولكنه حقيقي تمامًا ، خاصةً بالاقتران مع الهندسة الاجتماعية وانخفاض مستوى تأهيل الضحايا المحتملين. يجب أن يكون موقع القراصنة في منطقة صغيرة إلى حد ما (عدة أمتار) من استقبال موثوق به لإشارة البلوتوث لكل من الأجهزة التي تمت مهاجمتها. ومع ذلك ، إذا نجح المخترق في الحصول على أكبر عدد من الفرص للنشاط الضار.

سبب الثغرة هو وجود توصيات اختيارية في مواصفات Bluetooth فقط للتحقق من المفاتيح العامة عند إقران الأجهزة في Bluetooth LE Secure Connections ووضع Bluetooth Secure Simple Pairing. في الوقت الحالي ، قامت مجموعة Bluetooth SIG بالفعل بإجراء تصحيحات على المواصفات وأدخلت إجراء فحص أي مفاتيح عامة في فئة المفاتيح الإلزامية ، وأضافت التحقق من الامتثال للمتطلبات الجديدة في اختبارات الاعتماد.

المنطقة المتضررة

توجد الثغرة الأمنية في البرامج الثابتة وبرامج التشغيل من مختلف الشركات المصنعة ، بما في ذلك ،

ولكن لا يقتصر على البائعين مثل Apple و Broadcom و QUALCOMM و Intel. لحسن الحظ لمستخدمي MacOS ، أصدرت شركة Apple إصلاح الأخطاء في 23 يوليو.

قامت Dell بنشر برنامج تشغيل جديد

للوحدات المستندة إلى Qualcomm التي تستخدمها ، في حين أن تحديث الطوارئ من Lenovo للأجهزة ذات

الوحدات المستندة إلى Intel .

ذكرت

LG و

Huawei CVE-2018-5383 في نشرتيهما لتحديث الهاتف المحمول في يوليو.

من غير المعروف حتى الآن ما إذا كانت الثغرة تؤثر على Android أو Google أو Linux kernel بطريقة عالمية. لم يتم ذكر ذلك في

نشرة Google Android Security Bulletin أو النشرات السابقة.

على الرغم من أن Microsoft قالت إن نظام Windows لم يتأثر بشكل مباشر ، فقد

نشرت Intel

قوائم بالعديد

من الوحدات اللاسلكية التي تكون برامجها لأنظمة التشغيل Windows 7 و 8.1 و 10 ، وكذلك لأجهزة الكمبيوتر المستندة إلى نظام التشغيل Chrome و Linux ، عرضة للخطر.

تحذير

من الجدير بالذكر أنه إذا كان جهازك المحمول أقدم من عامين أو ثلاثة أعوام ، فقد يتعرض أيضًا لهذه الثغرات الأمنية وغيرها من الثغرات Bluetooth ، ولكن يتم تركه بدون تصحيح أمان من الشركة المصنعة. يوصى بعدم الإبقاء على تشغيل Bluetooth بشكل دائم دون الحاجة الحقيقية (أو الأفضل عدم تشغيله على الإطلاق) وإقران الأجهزة في بيئة آمنة فقط.