قصة صدفة وحظ ومكافأة.

قبل عامين ، كتب

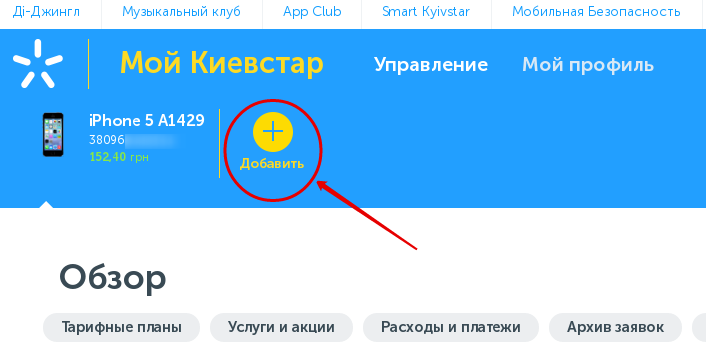

Dinikin منشورًا عن كيفية

اكتشاف ثغرة أمنية في

لوحة القيادة لأكبر مشغل شبكات الهاتف المحمول في أوكرانيا ، Kyivstar. سمحت الثغرة بإضافة أي رقم هاتف Kyivstar إلى حسابها دون التحقق وإدارته بالكامل:

- عرض الرصيد وتفاصيل المكالمات ؛

- عرض رمز PUK والرقم التسلسلي لبطاقة SIM ، مما يسمح لك باستبدال بطاقة SIM بنفسك ؛

- إضافة خدمات جديدة وتغيير خطة التعرفة ؛

- والأهم من ذلك ، تحويل الأموال من هاتف لآخر.

تم إغلاق الثغرة ، وحصل المؤلف ، بامتنان ،

على مكافأة ضخمة من خلال ربط 4000 ميغابايت من الإنترنت لمدة 3 أشهر.

في وقت لاحق ، وصف

مستخدم ريواكا المضطرب في مشاركته "

لماذا لا يوجد قراصنة أبيض في أوكرانيا أو تاريخ اختراق Kyivstar " الوضع بمكافأة سخية أكثر عاطفية.

في التعليقات ، تمت الإشارة إلى فيتالي سلطان ،

سلطان ، الرئيس التنفيذي الرقمي Kyivstar ،

ووعد بالإطلاق قريبًا في Bug Bounty.

والآن ، بعد عامين تقريبًا ،

أعلنت Kyivstar

عن إطلاق برنامج Bug Bounty الخاص بها. كانت إحدى العبارات الأولى في الإعلان كما يلي:

أشار Kyivstar إلى أنهم قرروا إطلاق البرنامج بعد أن وجدوا ثغرة أثناء الاختبار التجريبي لنظام My Kyivstar المحدث.

كما ترون ، فإن الشركة مخادعة ، لأن المستخدم Habrahabr.ru

dinikin هو الذي وجد الثغرة الأمنية في نظام My Kyivstar.

بعض كلمات الأغانيحتى قبل إطلاق Bug Bounty ، وجدت على موقع Kyivstar الفرصة لتلقي معلومات حول ملاءة عملاء الشركة عن طريق رقم الهاتف ، وكذلك ما إذا كان هذا الرقم أو هذا الرقم نشطًا.

ومعرفة مقدار ما ينفقه المشترك ، يمكن للأشخاص غير النزيهين استخدام هذه الأرقام للاتصال ، أو ببساطة جمع وبيع قاعدة بيانات للأرقام للتوزيع.

ولكن تم إطلاق برنامج تعويض الثغرات الأمنية لمدة أسبوعين فقط ، وبعد ذلك انتقلت إلى الوضع الخاص ، ولم يكن لدي الوقت لإخبارهم بالمشكلة (وماذا يحدث إذا قمت بإرسال إشارة عبر قنوات الاتصال غير مخصصة لتقديم مثل هذه التطبيقات ، الموضحة في النهاية نفس المنشور عن Kyivstar).

بالحديث مع

w9w حول قضايا أخرى ، اتضح أن لديه الفرصة لإرسال تقرير إلى برنامج Kyivstar الخاص. تقرر محاولة نقل المشكلة من خلال زميل. ولكن بينما كنت أقوم بتجميع الوصف والتقاط لقطات الشاشة ، فتح مشغل الهاتف المحمول مرة أخرى الوصول إلى

Bug Bounty للجميع.

لذلك ، صممت بشكل مستقل الحالة التي اكتشفتها. بعد أن تلقيت الإجابة بأن هذا جزء من منطق العمل وأن المخاطر قد تم اتخاذها في مرحلة تنفيذها ، لم أجادل.

في المساء ، وجدت في مجلد الرسائل غير المرغوب فيها رسالة من نطاق Kyivstar مع مرفق HTML.

وهنا يبدأ المرح.على الرغم من حقيقة أن اسم المرسل تزامن مع اسم الموظف الذي رد على طلبي السابق على منصة Bugcrowd ، إلا أن البريد الإلكتروني لم يأت إلى الصندوق الذي تم استخدامه للتسجيل.

بعد التحقق من المرفقات بحثًا عن الفيروسات وفتحها باستخدام جهاز كمبيوتر محمول و googling المرسل ، ما زلت لا أصدق مثل هذه المصادفة: كانت هذه إشارات مرجعية من متصفح كمبيوتر العمل لموظف Kyivstar.

كان أكبر مشغل للهواتف المحمولة في أوكرانيا محظوظًا لأن الرسالة التي تحتوي على مرفق من النموذج "Bookmarks_July.2018.html" لم تصل إلى أي مكان (آسف للتشويه) ، ولكن لشخص يفهم قيمة هذه البيانات وعواقب فقدانها.

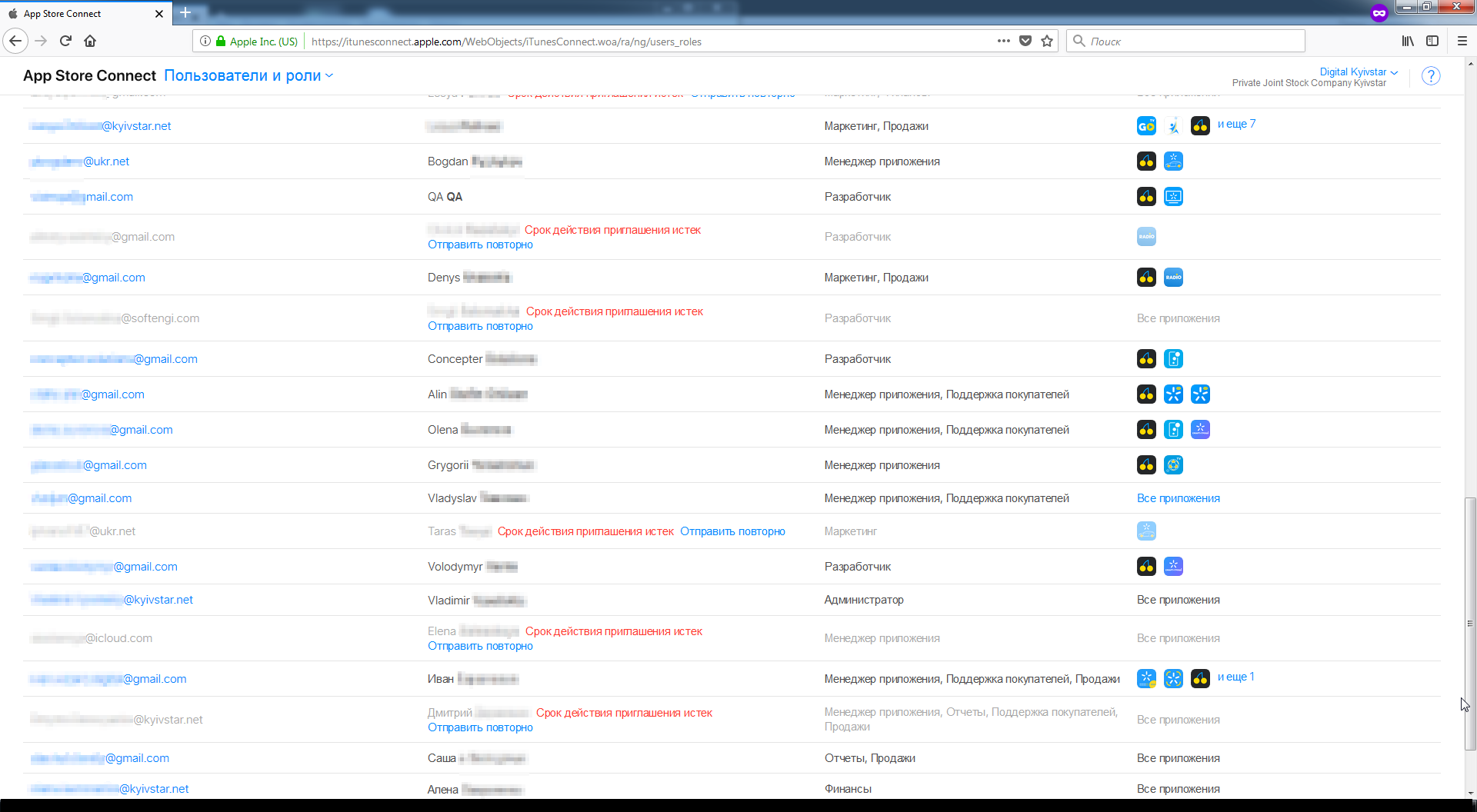

كان هناك 113 إشارة مرجعية في الملف. ومن بين الروابط المختلفة ، سواء للعمل (التي لم تفتح من الشبكة الخارجية) ، وليس كثيرًا ، كان هناك رابط مفتوح ، فتح عيني لمدة خمسة سنتات.

أدى الرابط إلى ملف غير محمي يحتوي ، من بين أمور أخرى ، على الأعمدة التالية: "عنوان URL للخدمة" و "تسجيل الدخول" و "كلمة المرور":

(لتكبير الصورة ، افتحها في علامة تبويب جديدة)

(لتكبير الصورة ، افتحها في علامة تبويب جديدة)بعد التفكير مرة أخرى ، سواء كانت مزيفة أو

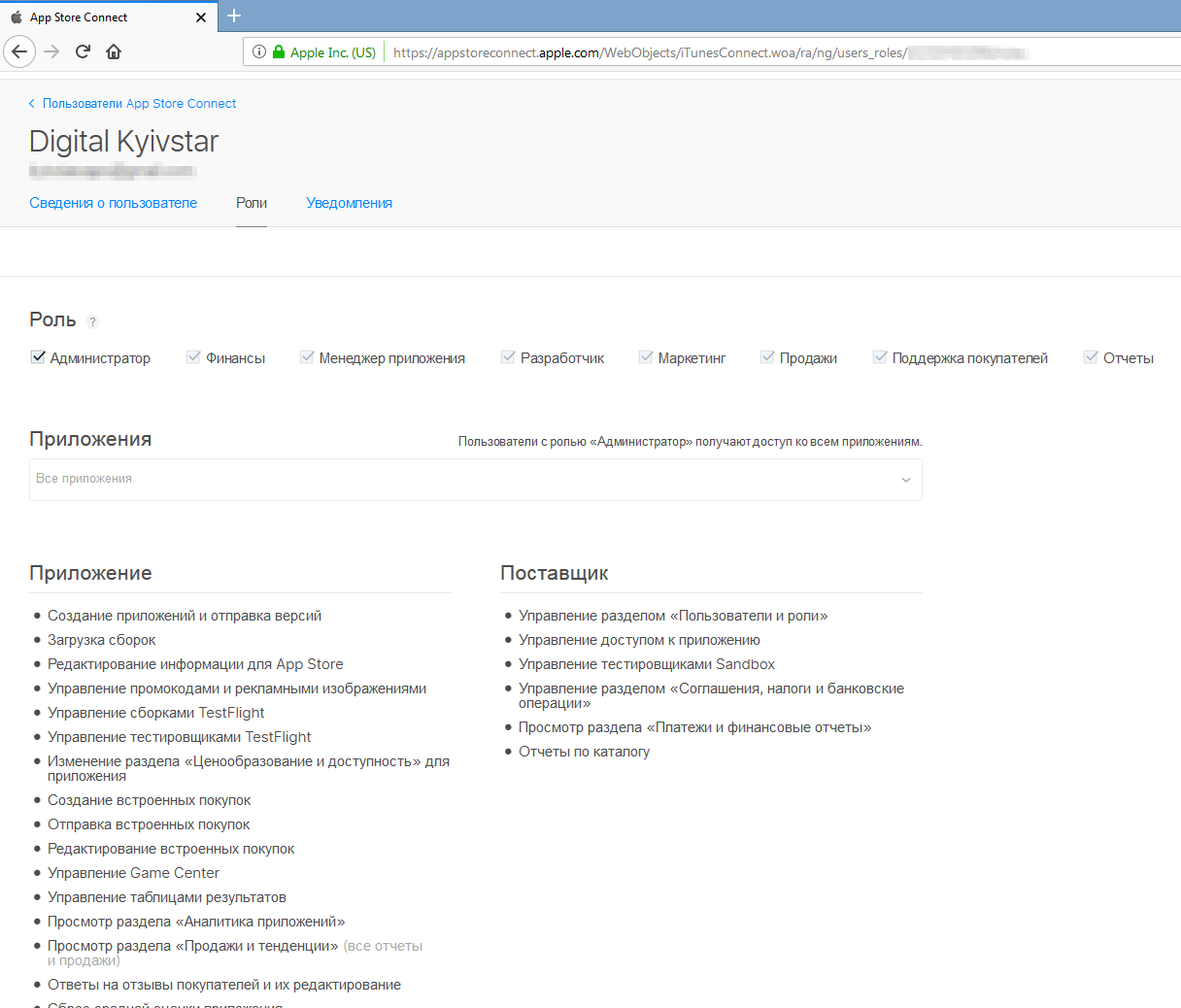

مصيدة ، حاولت تسجيل الدخول إلى العديد من الخدمات ، متوقعًا عقبة في شكل مصادقة ثنائية. لكنها ذهبت ، ودخلت. تم تسجيل الدخول كمسؤول:

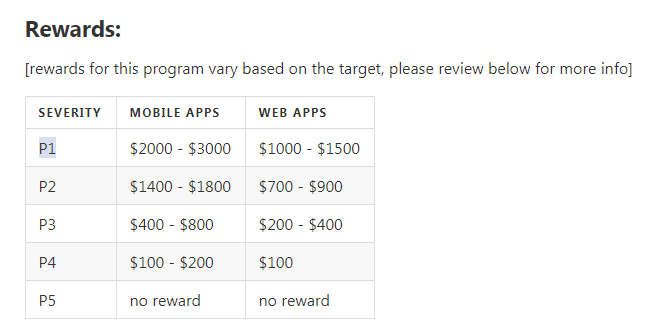

إن فهم أهمية الوصول إلى حقوق المسؤول أمر بالغ الأهمية ، في اليوم التالي أنشأت بسرعة وأرسلت طلبًا إلى Kyivstar على نفس Bugcrowd. في وقت لاحق تلقيت شكراً ونقاط سمعة و 50 دولاراً.

50 دولارًا للوصول إلى الحسابات التي تبلغ قيمتها الرسمية الإجمالية أكثر من 5800 دولار.

كتبت أن الوصول إلى الخدمات من القائمة بحقوق المسؤول:

خدمات الويب من أمازون

مطور آبل

العمل المحمول

آني التطبيق

Disqus

مطورو جوجل

مركز تطوير Windows

KBRemote

جيرا

ورقة ذكية

Pushwoosh

TicketForEvent

مطورو سامسونج

CMS لـ bigdata.kyivstar.ua و hub.kyivstar.ua

Gmail

Zeplin

بريزي

Bitbucket

هذه مشكلة حرجة ، وهي الوصول إلى الهيكل الكامل للشركة والخدمات التي تستخدمها تقريبًا.

بالاعتماد على الضرر المحتمل للأعمال التجارية والسمعة والعملاء ، والنظر فقط إلى جدول المكافآت Kyivstar ، حيث أعطيت إشارتي الأولوية P1 (التعرض للبيانات الحساسة: البيانات الحساسة للغاية - الكشف عن كلمة المرور) ، توقعت أكثر:

يعد فقدان الوصول إلى هذه الخدمات من أي شركة رقمية بمثابة ضربة كبيرة للأعمال والسمعة. هذا أسوأ بكثير من مجرد نوع من الضعف ، وهذا هو الوصول الكامل. هذه معلومات مفيدة لكلوندايك لأي مجرم.

باستخدام حساب واحد فقط ، على سبيل المثال ، في Apple Developer ، يمكن للمهاجم تغيير اسم المستخدم وكلمة المرور وتحميل إصدارات التطبيق الخاصة به أو ببساطة إضافة نفسه إلى المسؤول ، وترك الباب الخلفي.

ومع ذلك ، كان Kyivstar مصرًا: "شكرًا لك ، إليك 50 دولارًا لك ، وهذا الاكتشاف خارج نطاق البرنامج".

من المؤسف أنه بسبب قرارات الشركات هذه ، سيفكر الأشخاص الشرفاء في مكان الإبلاغ عن مثل هذه الأشياء: من خلال القنوات الرسمية مثلي ، أو من الأفضل العثور على شخص يقدم المزيد لهذه المعلومات. تدفع الشركات نفسها الناس إلى الأفكار والأفعال السيئة.

والنقطة ليست في المال ، ولكن في عدم احترام الشركة لي. بينما وجدت في أحد البنوك فرصًا لتلقي إيصالات من عملاء آخرين ودفع لي أكثر قليلاً من 300 دولار لكل فرصة وجدت ، هناك أيضًا خدمات دفع دفعت أقل من 20 دولارًا مقابل نفس الثغرة - ولا شيء ، لست غاضبًا من الثانية ، 500 غريفنا المال أيضا. لكن هنا ...

ربما كنت مخطئا في توقع مكافأة أكبر. يرجى تحديد خيارات الاستبيان أدناه المكافأة الصحيحة في رأيك في هذه الحالة. يمكنك التعبير عن رأيك هنا في التعليقات.

ملاحظة: لكل قاعدة استثناء.

UPD من 01/09/2019: إجابات منشورة على الأسئلة الناشئة عن قراءة هذا المنشور + مشكلة Kyivstar الجديدة - https://habr.com/post/435074/