الأخبار البارزة في العام الماضي عن آلة القهوة ، التي أصابت أجهزة الكمبيوتر في أحد مصانع البتروكيماويات الأوروبية بفيروس الفدية ، بالإضافة إلى حالات متكررة أخرى تشمل الأجهزة المنزلية والأجهزة الروبوتية والطائرات بدون طيار وغيرها من الأجهزة والأنظمة الذكية المستخدمة في المدينة والمكتب والشركات ، الإنتاج والمجالات الأخرى التي نسمع عنها أكثر وأكثر من وسائل الإعلام ، على سبيل المثال:

- تشغيل روبوت التنظيف المنزلي من تلقاء نفسه ، وتسلق على الموقد الكهربائي ، ودفع المقلاة على الموقد وحرق نفسه ، وكاد يحرق شقة أصحابه ؛

- غرق حارس أمن في نافورة مركز أعمال.

- رجل جزازة آلي آلي هرب من وظيفة وقطع خرطوم الوقود على طول الطريق ؛

- جراح الروبوت يضرب المرضى أثناء العمليات وتثبيت أنسجة الأعضاء الداخلية بيده ؛

- التحكم في اعتراضات المركبات الجوية بدون طيار ؛

- حالات إغلاق الأجهزة الصناعية المسؤولة عن أنظمة التحكم والتدفئة والتبريد ؛

- اختراق ألعاب الأطفال الذكية والساعات وأساور اللياقة البدنية وغيرها من الأجهزة الشخصية والمكتبية التي يمكن ارتداؤها ،

كل هذا يجعلنا نفكر لفترة طويلة في مستوى أمن الأنظمة والأجهزة الذكية التي نواجهها في الحياة اليومية ...

قد تكون بعض هذه الحالات فشلًا بسيطًا للأجهزة الذكية ، ولكن معظمها عبارة عن إجراءات ضارة مخطط لها تهدف إلى الحصول على مزايا مختلفة بسبب الإجراءات المرتكبة.

في عصر عدد هائل من هجمات القراصنة والتهديدات السيبرانية الأخرى ، من الضروري زيادة أمان أجهزتك وشركتك. وينبغي على الشركات أن تفكر في أمن استخدام الأنظمة الذكية في عملياتها التجارية ، في الصناعة ، والتصنيع ، والأدوية ، وما إلى ذلك ، في المقام الأول للحد من مخاطر تعطل المعدات البسيطة بسبب تدخلات الطرف الثالث وبالطبع حماية البيانات المنقولة والمخزنة والبيانات الشخصية.

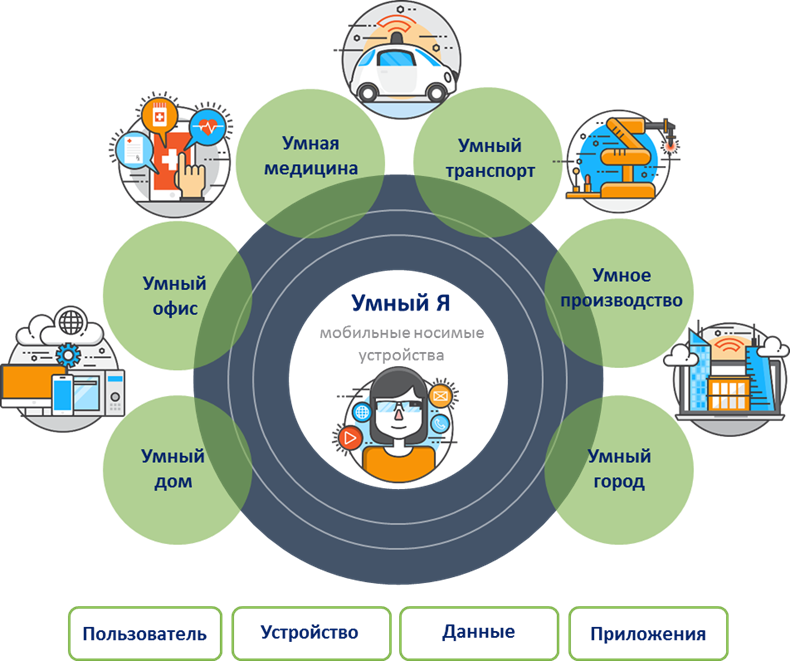

ترافقنا الأشياء الذكية بالفعل في كل مكان: في المدينة ، في المنزل ، في المكتب ، وكذلك في الطب والنقل والتصنيع والصناعة والزراعة والخدمات اللوجستية والكهرباء وغيرها من المجالات ، وكل عام يتم تجديد هذه القائمة ، ونحن نقترب أكثر وأكثر نحن نقترب من بيئة "ذكية" ولكن ليست آمنة بعد.

في السوق سريعة النمو لإنترنت الأشياء ، كواحدة من أكثر التقنيات الواعدة في السنوات القادمة ، يكرس المطورون وقتًا قصيرًا ولا يعلقون أهمية كبيرة على سلامة الأجهزة ، ويركزون على تطوير الأنظمة بأنفسهم ، حتى لا يفقدوا مكانتهم في السوق ويكونوا من المبتكرين في هذا المجال من المنتجات و الخدمات.

مثل هذا السباق في تطوير وإطلاق المزيد والمزيد من الأجهزة الذكية يسمح للمهاجمين بالانتشار بشكل صحيح في أقنومهم.

اليوم لن أركز على أنواع أجهزة إنترنت الأشياء وأمانها بشكل عام ، لكنني سأحاول إيلاء القليل من الاهتمام لمسألة إدارة الحسابات ووصول المستخدم إلى هذه الأجهزة والوظائف التي ستحتاجها أنظمة IDM للتبديل من التطبيقات إلى الأشياء.

إذن ما هو IDM لـ IoT؟ ما الذي يجب مراعاته عند بناء أنظمة IDM؟ ما ينتظرنا في المستقبل القريب؟

ينطوي تنفيذ إنترنت الأشياء على تفاعل معقد بين الأشخاص والأشياء والخدمات ، مما يعني ضمنيًا الحاجة إلى ضمان التحقق المستمر من الحسابات وأهمية حقوق الوصول بين التطبيقات والأنظمة والأجهزة / الأشياء.

من الأمور الحاسمة لنجاح إنترنت الأشياء ، سواء في المستهلك أو في المجال الصناعي ، حقيقة التفاعل الشفاف بين الأجهزة والبيانات المنقولة ، والتحكم فيها. يجب أن تقدم حلول إنترنت الأشياء مجموعة من عناصر تحكم المستخدم والتحكم في الوصول التي يمكنها تحديد من لديه حق الوصول إلى ما يجب أن يكون قادرًا على مصادقة المستخدمين والتحقق من سياسات التفويض وحقوق الوصول.

وفقًا لـ Gartner ، وهي وكالة تحليلية رائدة ، بحلول نهاية عام 2020 ، سيحتاج 40٪ من موفري حلول IDM إلى ترقية حلولهم للعمل مع إنترنت الأشياء (IoT) ، مقارنةً بنسبة 5٪ اليوم.

ما هو المهم؟تطبيق الحسابات على الأجهزةسيكون من الضروري تحديد السمات التي قد تشكل ، على سبيل المثال ، هوية الجهاز. ستحتاج إلى إنشاء مخطط أو نموذج بيانات مشترك يمكن لمصنعي إنترنت الأشياء استخدامه لجعل عملية التسجيل والتحقق والمصادقة بسيطة وقابلة للتكرار. عندما يتم تحديد مجموعة من السمات وتجميعها من الجهاز ، ستحتاج إلى استخدامها أثناء عملية تسجيل الجهاز. بالنسبة لبعض الأجهزة ، قد يتطلب التسجيل بعض التحقق الفريد الإضافي ، على سبيل المثال ، للتأكد من أن الجهاز نفسه قانوني.

التفاعللن يكون التفاعل بين الأشخاص (من شخص لآخر) كافيًا بعد الآن ، سيكون من الضروري إنشاء علاقات أخرى بين الأجهزة والأشياء والأشخاص والخدمات والبيانات) ، سيكون من الضروري استخدام مبدأ التفاعل بين أطراف عديدة.

سيتم استخدام بعض العلاقات للوصول المؤقت إلى البيانات ، في حين أن بعض العلاقات ستكون دائمة / طويلة الأمد ، مثل "الجهاز الذكي البشري" أو "الإنتاج الذكي للجهاز الذكي". يجب تسجيل هذه التفاعلات والتحقق منها ثم إلغاؤها إذا لزم الأمر.

المصادقة والتفويضيجب تطبيق مكونات المصادقة والترخيص في كل مرحلة من مراحل تدفق بيانات إنترنت الأشياء. البروتوكولات التالية مدعومة الآن: OAuth2 و OpenID Connect و UMA و ACE و FIDO.

إدارة حقوق الوصولإنشاء و / أو إدارة السمات: المستخدم والجهاز - يجب أن يحدث في مرحلة التحميل ، وتهيئة الجهاز ، وفي مرحلة تسجيل المستخدم. المعايير المطورة في هذا المجال: LWM2M و OpenICF و SCIM.

كما نعلم ، تم تصميم أنظمة Class IDM التقليدية لإصدار حقوق الوصول إلى الأنظمة الداخلية للشركة في محيط الشبكة. تتطلب تقنية إنترنت الأشياء المتطورة حلول IDM أكثر ديناميكية يمكنها خدمة وتوصيل ليس فقط المستخدمين الداخليين والعملاء والشركاء ، ولكن أيضًا الأجهزة والأنظمة الذكية ، بغض النظر عن موقعهم ، وبالتالي توسيع إمكانيات توفير الحماية في ظروف التحول الرقمي.