في هذه المقالة التمهيدية ، سنلقي نظرة على الجوانب الأمنية الرئيسية لواحد من أكثر المواضيع شيوعًا في الآونة الأخيرة - إنترنت الأشياء.

إذا كنت على دراية بطريقة ما بالأخبار في مجال الأمن السيبراني ، فربما لاحظت أن حالات

إنشاء شبكات الروبوت من كاميرات IP أصبحت أكثر تواتراً ، وكثيراً ما

يجد خبراء الأمن

نقاط ضعف في وحدات التحكم في المنزل الذكي ،

وكسر أقفال لاسلكية مفتوحة وأكثر من ذلك بكثير!

قبل الانتقال إلى موضوع الأمان ، سنبدأ بفهم ما هو مدرج في مفهوم إنترنت الأشياء.

في الوقت الحالي ، هناك العديد من التعريفات ، ولكن أعتقد أن وجود تعريف يدفع تقنية إنترنت الأشياء إلى إطار معين ، ولا يسمح لها بالتطور على نطاق أوسع ، لذلك لا أنصح بحفظها عن ظهر قلب. دعونا نلقي نظرة على مثال على أحد التعريفات الأكثر شيوعًا:

إنترنت الأشياء عبارة عن شبكة من الأجهزة المتصلة بالإنترنت ، والتي يتم التحكم فيها من خلالها ، ويمكنها تبادل البيانات مع بعضها البعض.

وفقا للمؤلف ، إذا كان الجهاز لا يعمل إلا على الشبكة المحلية ، فلن يكون إنترنت الأشياء؟ بالطبع سوف. حتى بدون الاتصال بالإنترنت ، يمكن أن يكون الجهاز في مجموعة إنترنت الأشياء ، مثل ، على سبيل المثال ، سماعة بلوتوث محمولة مع القدرة على حفظ الموسيقى في ذاكرة الجهاز. وهناك الكثير من هذه التعريفات الخاطئة على الإنترنت. فكر على نطاق أوسع :)

لكن التفكير على مستوى العالم أمر صعب بما يكفي لبدء مقال ممل ، لذلك ضع حدودًا. نتفق على أنه في ظل الأشياء الذكية ، يمكننا إدراك الأشياء من حولنا باستخدام حشوة عالية التقنية (وجود لوحة صغيرة مع وحدة تحكم دقيقة) لديها وظائف إضافية يمكن استخدامها من قبل المستخدمين العاديين لحل المشاكل اليومية (في المنزل ، في العمل ، في الشارع).

عودة إلى الأمن. نظرًا لأن هذه المنطقة تلتقط بشكل أساسي عددًا غير محدود من البروتوكولات ولغات البرمجة والرقائق ، فما المعرفة التي يجب الحصول عليها للتأكد من أنها ستكون كافية لإجراء تحليل كامل لأمن إنترنت الأشياء؟

الإجابة الصحيحة: ولكنها ليست :( ستقضي شهرًا تدرس بالتفصيل تقنية واحدة ، حيث يبدأ المصنعون في استخدام شيء جديد. القرار الصحيح الوحيد هو دراسة خصوصيات وعموميات الأجهزة الذكية:

- مكدس بروتوكول الشبكة ، الذي يؤخذ كأساس لمعظم البروتوكولات المستخدمة في إنترنت الأشياء

- أساسيات متحكم

- أساسيات العمل مع البروتوكولات الراديوية

- الهندسة العكسية للبرامج الثابتة / البرامج المترجمة

- ابحث عن ثغرات الويب

- استغلال نقاط الضعف الثنائية

ستمنحك معرفة هذه التقنيات (حيث قد تكون سطحية) بداية ممتازة في أمان إنترنت الأشياء ، ولكن كما يحدث غالبًا ، لا يمكنك القيام بالمعرفة وحدها. لسوء الحظ ، لإجراء تحليل أمني ، هناك حاجة إلى معدات إضافية ، من بينها:

- SDR هو راديو قابل للبرمجة يعمل على مجموعة واسعة من الترددات ويسمح لك بالعمل ، ربما ، مع أي بروتوكول معروف ، أو لدراسة تشغيل البروتوكولات اللاسلكية الخاصة. سيتم النظر في هذه المشكلة بمزيد من التفصيل في المقالات التالية (إذا دخل الموضوع إلى الجمهور).

- Arduino Uno c - يحل محل العديد من الأجهزة في وقت واحد ، على سبيل المثال ، كمحول USB-UART.

- مجموعة من المفكات ذات المحولات - يحاول المصنعون حماية أجهزتهم بطريقة أو بأخرى ، فيما يتعلق بإطلاق البراغي التي تحتاج إلى مفكات خاصة.

- بطاقات الذاكرة من MicroSD إلى USB Flash

- محطة لحام

يمكنك الحصول على مزيد من المعلومات حول الأجهزة من خلال مشاهدة

أداء Elvis Collado على DEF CON 25 مع موضوع Reversing and Exploing Embedded Devices .

الآن بعد أن حصلت على المعدات المطلوبة ، سننظر في المراحل الرئيسية للاختبار.

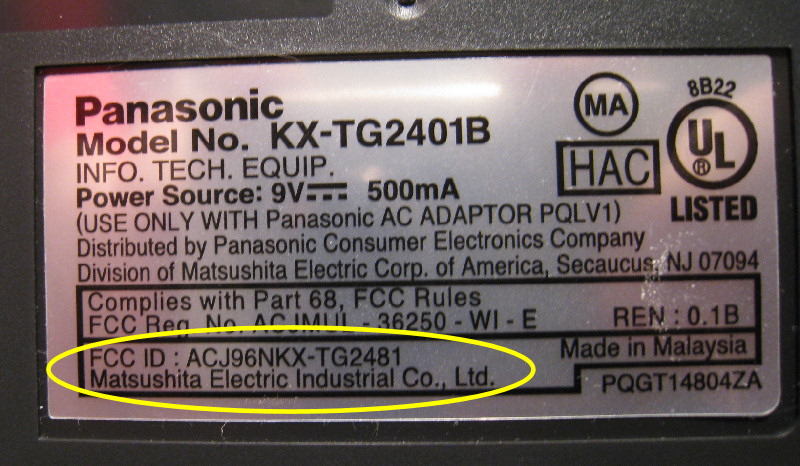

الخطوة الأولى هي البحث عن معلومات حول الجهاز دون التفاعل معه. في معظم الحالات ، تكمن المعلومات في المصادر المتاحة للجمهور. غالبًا ما يكون على الجهاز أيضًا معرف FCC (لجنة الاتصالات الفيدرالية) ، والذي يمكن من خلاله العثور على الوثائق وقائمة الترددات المستخدمة.

للتمرين ، حاول البحث عن معلومات حول بعض الأجهزة الذكية التي تستخدمها كثيرًا.

بعد ذلك ، ستحتاج إلى رسم مخطط عام لما يمكن أن يتفاعل مع هذا الجهاز ومن خلال قنوات الاتصال. يمكن أن يكون هذا تطبيقًا للجوال يتواصل عبر شبكة لاسلكية محلية ولوحة تحكم بمنفذ للأشعة تحت الحمراء وسحابة خارجية يمكن الوصول إليها عبر الإنترنت وأجهزة استشعار تعمل عبر قناة راديو (على سبيل المثال ، ZigBee) وما إلى ذلك.

بعد ذلك ، سيكون من الضروري لكل قائمة من الأجهزة وقنوات الاتصال تجميع قائمة بالتهديدات التي يجب التحقق منها. على سبيل المثال ، يمكن التحقق من الاتصال في الشبكة المحلية للحماية من الهجمات البشرية في الوسط ، وواجهة الإدارة المستندة إلى الويب لكلمة المرور التي تم تعيينها افتراضيًا ، وما إلى ذلك.

ولكن لا تنسى أننا سنضطر إلى اعتبار الجهاز نفسه عنصرًا منفصلاً ، في الغالب بسبب أمان الأجهزة ، أي الحصول على فرصة للتفاعل مباشرة مع اللوحة لإزالة البرامج الثابتة لوحدة التحكم الدقيقة والوصول إلى وحدة التحكم.

إذا قمت بتبسيط المخطط ، فإن إنترنت الأشياء ينخفض إلى

ثلاث نقاط :

- أمان الأجهزة

- أمان البرامج

- أمن الراديو

حول كل موضوع من هذه المواضيع ، قدر الإمكان ، يتم حسابه لكتابة سلسلة من المقالات والنظر بالتفصيل في ما قد تواجهه إذا قررت اختيار أجهزتك المنزلية.

خذ بعين الاعتبار مثال بناء "خريطة" للجهاز.

في سوق موسكو سافيلوفسكي ، تم شراء كاميرا صينية:

للبدء ، ضع في اعتبارك المربع بمزيد من التفاصيل:

وعد المصنعون بما يلي:

- القدرة على التحكم من جهاز iOS / Android

- الإدارة المستندة إلى الويب

- حفظ دفق الفيديو إلى MicroSD

- القدرة على التحكم من خلال برامج الكمبيوتر

بعد دراسة الوثائق بمزيد من التفصيل ، اكتشفنا أن الكاميرا تعمل حصريًا على الشبكة المحلية ، ولكن من المرجح أن لديها القدرة على تحديث البرامج الثابتة على الإنترنت.

لذلك سيبدو المخطط:

يجب التحقق من الاتصالات على الشبكات المحلية والخارجية لاحتمال وقوع هجوم في الوسط. بالنسبة للأجهزة المحمولة والثابتة ، يجب تحليل بروتوكول الاتصال ثم يجب استكمال المخطط. يجب التحقق من موقع التشفير القسري (https) وفحص موقع الويب بحثًا عن نقاط الضعف الشائعة على الويب (OWASP top-10). الكاميرا نفسها ، كما ذكرنا سابقًا ، سننظر في عنصر منفصل. بالنسبة للجزء الأكبر ، ستكون المهمة هي استخراج البرنامج الثابت ، وبعد ذلك سنكون قادرين على استكمال الدائرة ببيانات محدثة ومواصلة الاختبار باستخدام "مربع أبيض".

بشكل منفصل ، في نهاية المقال ، أعتقد أنه من الجدير كتابة أن اختبار الأجهزة بدون اتفاقيات مع الشركة المصنعة لا يتم تشجيعه دائمًا. ولكن تجدر الإشارة أيضًا إلى أنها أصبحت قانونية تمامًا في الولايات المتحدة الأمريكية بعد اعتماد قانون الألفية الجديدة لحقوق طبع ونشر المواد الرقمية (DMCA).

في المقالة التالية ، سننظر في عملية استخراج البرامج الثابتة من الأجهزة الذكية.

أنصح جميع المهتمين بقراءة:

- IoT Hackers Handbook ، Aditya Gupta - يبحث الكتاب بالتفصيل في كل مرحلة من مراحل اختبار شيء ذكي ، وسيكون مفيدًا للمبتدئين ( TYK )

- كتاب الطبخ لاختبار IoT ، Aaron Guzman و Aditya Gupta - يتقاطع الكثير من المعلومات مع الكتاب الأول ، ولكن هناك فصول مخصصة للتطوير الآمن والاختبار المطول للمنتج ( tyk )