هل كان هناك انتهاك لأمن المعلومات للمؤسسة؟ ما هي التهديدات الداخلية للمنظمة؟ كيف وبأي سرعة يمكننا اكتشاف هجوم أو صده أو إيقافه؟ في هذه المقالة ، سنوضح لك كيف يمكن لـ Splunk مساعدتك في العثور على إجابات لهذه الأسئلة.

في هذه المقالة ، نواصل سلسلة المقالات حول المهام التي يمكن استخدامها لـ Splunk واليوم سنتعلم المزيد حول كيفية استخدام Splunk لتحليل الأحداث الأمنية.

في واقع اليوم ، لم تعد الشركات بحاجة إلى مراقبة بسيطة للأحداث التقليدية ؛ إنها بحاجة إلى حلول يمكن أن تتكيف مع التهديدات الحديثة ، وتسريع سرعة الاستجابة للحوادث وتمكنها من تحديد وإزالة التهديدات المعروفة وغير المعروفة.

دعونا نلقي نظرة فاحصة على

المهام التي يحلها Splunk للأمن:

مراقبة في الوقت الحقيقي

يشكل تسريع استجابتك تحديًا في بيئات تكنولوجيا المعلومات المعقدة اليوم. يتيح لك Splunk الحصول على فكرة واضحة ومرئية عن الحالة الأمنية للمؤسسة في الوقت الحالي ، كما يحتوي على إعدادات ملائمة للعرض وتفاصيل البيانات حتى الأحداث الأساسية. يؤدي استخدام المراقبة المستمرة أو عمليات البحث الثابتة والديناميكية أو الارتباطات المرئية لتحديد النشاط الضار إلى تقليل وقت الاستجابة. كما توفر سبلونك للمحللين أدوات لتحديد الأولويات للاستجابة بسرعة أكبر للتهديدات ذات الأولوية الأعلى.

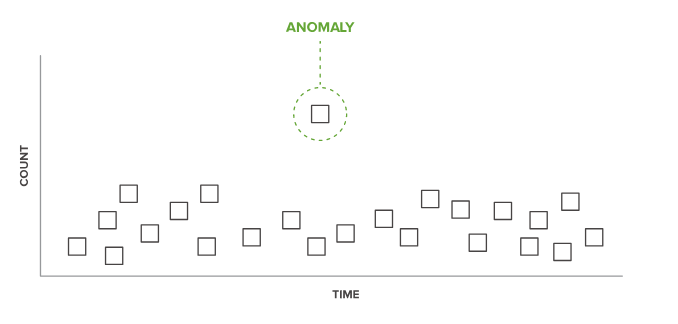

كشف التهديدات المعقدة

باستخدام Splunk ، يمكنك تتبع المراحل المختلفة لتهديد معقد والجمع بين الأحداث ذات الصلة. يتم تحديد العلاقات من خلال أي مجال وأي بيانات وفي أي فترة زمنية. يسمح Splunk لمحللي الأمن باستخدام التحليل الإحصائي المتقدم وأساليب التعلم الآلي لتحديد القيم الشاذة والشذوذ التي تحدد التهديدات غير المعروفة والمعقدة.

التهديدات الداخلية

يستخدم Splunk للكشف عن الأفعال الخبيثة للموظفين والتهديدات الداخلية الأخرى قبل سرقة البيانات السرية أو تلفها أو إساءة استخدامها للسلطة. باستخدام Splunk ، يمكنك تحديد إساءة استخدام الأذونات أو السلوك غير الطبيعي ، حتى إذا كنت تستخدم حسابات شرعية أو مستويات وصول أو مصادر. على سبيل المثال ، الجلسات الطويلة بشكل مفرط أو الوقت غير القياسي أو الإدخال. وتسمح لك البيانات المتراكمة حول إجراءات المستخدم المختلفة بتأسيس البحث على البيانات التاريخية. يمكن لـ Splunk التكامل مع قواعد بيانات Active Directory أو HR للحصول على معلومات الموظف.

التحقيق في الحوادث

يسمح لك Splunk بتحليل الحوادث لتحديد ظروف ومدى الحادث. يتم تحقيق ذلك من خلال البحث عن الارتباطات والعثور عليها والكلمات المفتاحية والمصطلحات أو القيم لأجهزة الشبكة المختلفة والمضيفين والقراء ، إلخ بالنسبة للمحللين الأمنيين ، يوفر ذلك سياقًا أوسع للحادث ، مما يساعد على تقييم مستوى التهديد بسرعة وأفضل ، وتحديد الأسباب والعواقب.

أتمتة الأنظمة غير المتجانسة

تتضمن بنيات الأمان عادةً مستويات مختلفة من الأدوات والمنتجات. كقاعدة عامة ، لا يقصد بهم العمل معًا واحتواء الثغرات في قضايا عمل متخصصي الأمان في إقامة اتصالات بين المجالات المختلفة. يعالج Splunk هذه الثغرات من خلال توفير واجهة واحدة لاستخراج البيانات تلقائيًا ، مما يسمح لك بإنشاء تحليلات شاملة والاستجابة للتهديدات في البيئات مع منتجات من بائعين مختلفين.

كشف الاحتيال

من خلال البحث عن البيانات في الوقت الحقيقي وتحليلها ، واكتشاف الانبعاثات والتشوهات والتحقيق فيها استنادًا إلى البيانات التاريخية ، يمكن تحديد الإجراءات الاحتيالية ، ويمكن تحديد تأثير ومدى الاحتيال.

نظرة عامة على الحلول الرئيسية:

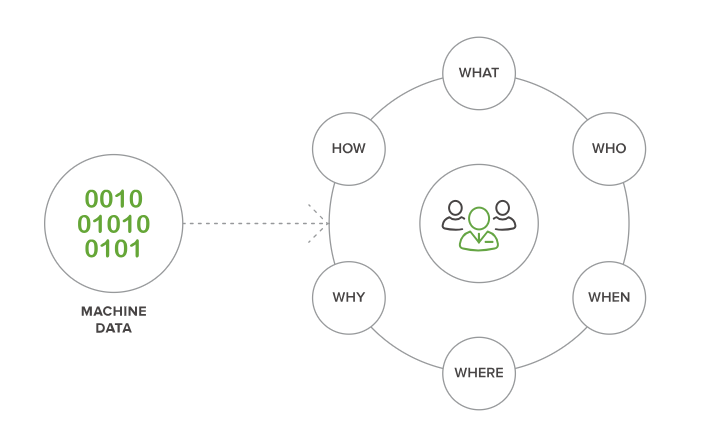

حماية الشركات الخاطئة

Splunk Enterprise Security (ES) هو نظام إدارة إدارة أحداث الأمان والمعلومات (SIEM) الذي يشكل صورة تفصيلية لبيانات الجهاز التي تم إنشاؤها بواسطة تقنيات الأمان المختلفة (الشبكة ونقاط النهاية والوصول والبرامج الضارة والضعف). باستخدام Splunk Enterprise Security ، يمكن لمتخصصي الأمان اكتشاف الهجمات الداخلية والخارجية والاستجابة لها بسرعة. هذا يبسط عمليات الحماية من التهديدات ، ويقلل من المخاطر ويضمن أمن الأعمال. يعمل Splunk Enterprise Security على تحسين جميع جوانب الحماية وهو مناسب للمؤسسات على أي نطاق ومستوى احترافي.

يمكنك مشاهدة مراجعة الفيديو

هنا.تستخدم المؤسسات حول العالم Splunk Enterprise Security (ES) باعتباره SIEM لرصد الأمان ، واكتشاف التهديدات المتقدمة ، والاستجابة للحوادث ، واستخدام مجموعة واسعة من التطبيقات التحليلية لتحليل الأمان.

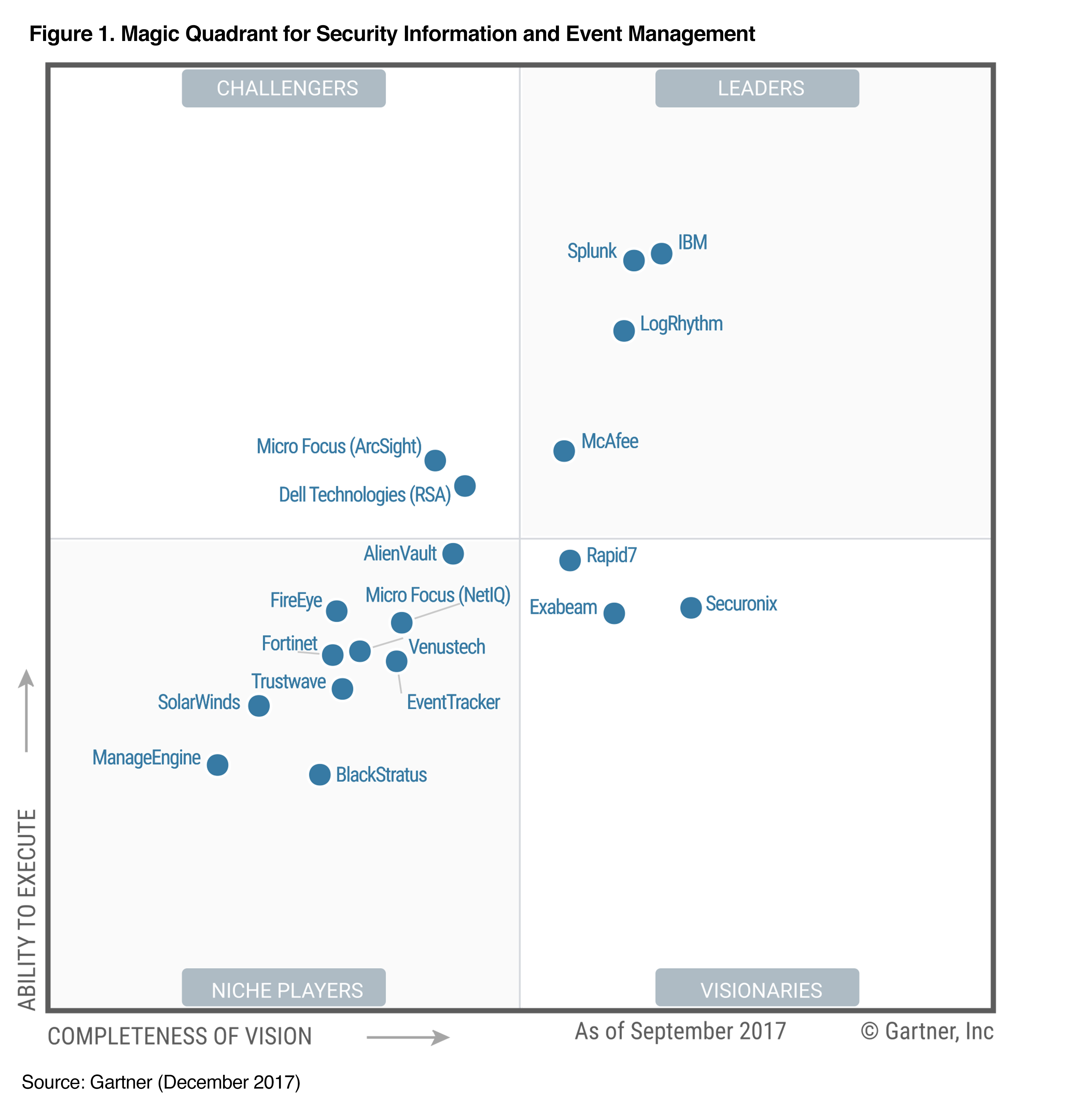

في خريف عام 2017 ، نشرت Gartner الربع السحري لسوق أمن المعلومات وحلول إدارة الأحداث ، حيث تم تسمية Splunk كواحدة من الشركات الرائدة في هذا السوق.

تحليلات سلوك المستخدم Splunk

تحليلات سلوك المستخدم Splunk

تحليلات سلوك المستخدم الخاطف (Splunk UBA) تساعد الشركات في العثور على التهديدات الخفية والسلوك غير الطبيعي للمستخدمين والأجهزة والتطبيقات باستخدام خوارزميات التعلم الآلي والتحليلات الأساسية لسلوك المستخدم ومجموعات الأقران. بهذه الطريقة ، يمكن للمؤسسات اكتشاف التهديدات المستمرة المتقدمة (APTs) ، وإصابات البرامج الضارة ، والتهديدات الداخلية. يوفر Splunk UBA سير عمل محللي الأمان والمطورين ، ويتطلب حدًا أدنى من الإدارة ، ويتكامل مع البنية التحتية الحالية للكشف عن التهديدات الخفية.

مراجعة الفيديو على هذا

الرابطالامتثال PCI

Splunk for PCI Compliance (لـ Splunk Enterprise) هو تطبيق Splunk تم تصميمه وصيانته بواسطة Splunk لمساعدة المؤسسات على تلبية متطلبات PCI DSS 3.2. باستخدام التطبيق ، يتم تحليل وقياس أداء PCI في الوقت الحقيقي وحالة الامتثال. يمكنه أيضًا تحديد وتحديد أولويات أي مجالات إدارية قد تكون مطلوبة ، ويمكنك أيضًا الانتقال بسرعة إلى أي تقرير أو طلب بيانات.

يوفر التطبيق استعلامات البحث الجاهزة ولوحات المعلومات والتقارير والبنية التحتية للاستجابة للحوادث والتكامل مع معلومات الموظف والجهاز لتزويدك برؤية لنشاط النظام والتطبيقات والأجهزة ذات الصلة بتوافق PCI.

يمكنك مشاهدة مراجعة الفيديو

هنا.