نشر ذكرى برقية

تستخدم الدردشات السرية في Telegram التشفير من طرف إلى طرف ، فماذا؟ يعمل التشفير من النهاية إلى النهاية على حماية مراسلات المستخدم بشكل ضعيف. مثال بسيط: حصل مهاجم على مفتاح Alice الخاص .pgp ، بالطبع ، لفك تشفير الرسالة المشفرة لـ Alice ، فأنت بحاجة إلى كلمة مرور لهذا المفتاح ، والتي لا يمكن إزالتها باستخدام مبدأ حماية كلمة المرور الحديثة. في Telegram التشفير من النهاية إلى النهاية على Android - يصبح هذا ممكنًا مع احتمال 100 ٪. سيكون هناك مقال حول تجاوز المصادقة الثنائية واسترداد رمز PIN واختطاف الدردشات السرية في Telegram حول هذه الثغرة.

في عملي ، سأحاول وصف دليل مفصل عن الثغرة الأمنية في Telegram على أجهزة Android ، وإعطاء أمثلة حول كيفية استعادة رمز Telegram المحلي على Android ، Desktop Linux / Windows. سوف أساوم على دردشة Telegram السرية. شركتي ستساعدني في هذه المواجهة مع فريق Durov: I (Root)؛ اندرويد 7.0 ؛ أندرويد 6.0 (روت) Android 4.4.2 (الجذر) جهاز كمبيوتر بنظام تشغيل GNU / Linux / Windows (root). للوهلة الأولى ، يبدو أن القوى ليست متساوية ، دعنا نرى ...

IMHO. كيف بدأ كل شيء

في حالتي ، شعرت أيضًا بالقوة الكاملة لحملة العلاقات العامة حول منصة Telegram. على عجلات ضخمة من "عربة" ، تدحرج الضجيج من شهر لآخر ، بدون مركز ولا حدود. تأثير E. Snowden على تعميم تشفير المستخدم في كل مكان للمراسلات. تذكر برنامج ICQ ICQ messenger مع تطبيق QIP 2005 على سطح المكتب ، حيث تم تخزين جميع المراسلات على جهاز كمبيوتر في المجال العام في ملفات txt. برقية بشأن تشفير المراسلات "الذي بدأ أولاً في تشفير المراسلات الخاصة بشكل جماعي" لم يتم على الفور ، لكنه ذكر لاحقًا أنه كان الرائد. لم يكن تاريخ Telegram مميزًا بشكل خاص: مسابقة لأمن بروتوكول MTProto من durov ؛ كوليما للفنانين والرسامين (ملصقات الرسم) ؛ واجهة برمجة التطبيقات لإنشاء برامج الروبوت / التطبيقات ؛ ICO TON ، الذي جلب الكثير من المال لأصحاب Telegram ؛ منع الرسول في إيران والاتحاد الروسي ومرة أخرى في إيران ؛ بالإضافة إلى دخول شبكة الحشو النادر عبر الإنترنت من داخل وخارج Telegram. في يوليو 2018 "العربة سارعت من خلالي أيضا." عندما ظهرت "Telegram التالية" في السوق الشامل للمراسلين الفوريين بشعارها الخاص وتحذير صغير (هذا سريع للغاية وبسيط ومجاني). "Telegram هو تطبيق مراسلة يركز على السرعة والأمان." على حساب هذا الأخير ، في مثل هذا الشعار الرائع ، يتفاعل دوروف وفريقه (بسبب الجانب الفني القوي لنيكولاي دوروف) علنًا مع خبراء أمن المعلومات / الباحثين الذين يجدون / يحاولون العثور على نقاط الضعف في بروتوكول MTProto أو الأخطاء على منصة Telegram. يرسل المتخصصون موادهم إلى security@telegram.org - هذه هي الطريقة الرسمية لمثل هذا التفاعل من قبل "صائدي المكافآت" ومطوري Telegram ، كما هو مذكور

هنافي الواقع ، نرحب بخبراء الأمن لمراجعة نظامنا وسنكون ممتنين لأي ملاحظات (security@telegram.org)

تنسيق غير رسمي للتواصل ، عندما يتم تجاهل الحروف من قبل مطوري Telegram ، ثم يقوم المتخصصون عادة بنشر تغريداتهم على المدونات الصغيرة ، حيث يعلق durov على بعضها.

في خدمة

Black Prince للمستخدم ، يتم تقديم الخصوصية على منصة Telegram المحمولة كتطور لا يمكن اختراقه ، هائل ، جديد لـ MTProto من Nikolai Durov. الدردشات السرية في Telegram (يشار إليها فيما يلي باسم MF) هي الدردشات الموجودة على منصة Telegram المحمولة ومحمية بالتشفير الشامل ، ولا يتم تخزين المفاتيح إلا على الأجهزة التي تم إنشاؤها عليها ، وهذا أيضًا مصدر فخر لـ Telegram-Dubai (سأطلق عليها ذلك). تعتبر Telegram midrange غرف دردشة آمنة للغاية في جميع أنحاء العالم ، في Telegram-Dubai world. هزت دوروف عدة مرات الهواء ، مقارنة منتجاتها مع المنافسين في شكل حربي عام وفازت دائمًا.

تجاوزًا لتشفير برنامج Telegram messenger على Android ، تم إرسال تقرير خطأ عبر البريد الإلكتروني إلى البريد الإلكتروني المذكور أعلاه. لم أتلق ردًا ، بعد بضعة أيام كتبت إلى الدعم الفني لمتطوعي Telegram. أجابني المتطوعون بأنهم سينقلون فكرتي إلى قيادة Telegram ، وطلبوا مني توضيحًا: أين ومتى أرسلت رسالتي. بعد أسبوعين من الصمت ، تذكرت مرة أخرى رسالتي إلى المتطوعين ، ولكن هذه المرة تجاهل المتطوعون الرسوليون تذكيري بالكامل. بعد أسبوع ، كررت مرة أخرى إرسال الرسالة إلى بريد Telegram الرسمي - لا يوجد رد. ما تبقى ، ماذا تفعل؟ أن تزعج نفسك بتقرير برقية Telegram الخاص بك عبر المدونات الصغيرة؟ ، تحاصر مصادر الاتصال غير الرسمية لفريق durov؟ أو كتابة ونشر مقال لوسائل الإعلام؟ فقط تشكلت نوع من البيروقراطية السيبرانية في صفوف Telegram. لا يسعني إلا أن أذكر

w9w مع habr.com ، الذي وجد ، في رأيي ، أفضل ثغرة على منصة Telegram: الضعف في telegra.ph. خلاصة القول - يمكن لمستخدم "أي" تعديل مقالة شخص آخر على telegra.ph. من خلال

تقرير الضعف

w9w (وجد العديد منهم) ، لم يتمكن أيضًا من الوصول إلى security@telegram.org. بعد إكمال مهمة بيروقراطية ، حصل

w9w على مكافأة مالية صغيرة مقابل نقاط الضعف الموجودة. أتساءل هل الجشع برقية؟ أو لأي سبب آخر؟ عودة إلى Telegram ، بضع مراجعات حول هذا الموضوع.

يمتلك العديد من الأشخاص ألبوم صور العائلة الخاص بهم ، ولدى صائغي الحقائب سجل حافل من "الأخطاء / الأخطاء / الثغرات الموجودة". في PS ، عند الانتهاء من المقالة ، سوف أرسم الخلية B30 بلا مبالاة باللون الأحمر ، وبالتالي ترك سؤالي لفريق Telegram مفتوحًا.

الجزء 1. استعادة الرمز المحلي Telegram على نظام التشغيل Android Linux / Windows Desktop. بناء على أحداث حقيقية.

في يوليو ، صيف 2018 على Github ، نشر أحد مطوري

مجموعة غير رسمية من إصدار John The Ripper (المشار إليه فيما يلي بـ JTR) شفرة المصدر لوحدة التحليل "telegram2john.py" المكتوبة في Python (بناءً على نصيحة من مستخدم "عشوائي" يقرأ الرمز من السطر

411 ) . من اسم البرنامج ، يتضح لماذا ولمن تخدم هذه الوحدة. من لا يفهم معنى هذه الوحدات ، فهذه وحدات تعمل على توسيع وظيفة JTR. يمكن لـ JTR الرسمي أن يسقط 8 تنسيقات ، و JTR jumbo-1-bleeding - 263 تنسيقات (لا تحسب + تنسيقات ديناميكية مائة sha1 / 2 / md5 / $) ، وإحدى هذه التنسيقات هي Telegram المحلية. بعد اختبار "telegram2john.py" ، وجدت خطأً فيه: لم تعمل إحدى وظائف تحليل Telegram البرمجية الثلاثة بشكل صحيح ، وأبلغت مطوري JTR على Github.

جاء إصلاح "telegram2john.py" على الفور. هذا ليس الاستئناف الأول بشأن الأخطاء التي تم العثور عليها لمطوري JTR ، وفي كل مرة تكون الاستجابة السريعة وتصحيح الأخطاء بسرعة أقل أمرًا لطيفًا عندما تكون هناك قنوات اتصال يومية. بعد يومين

في جلسة سرية ، تمت الموافقة على وحدة telegram2john.py وإرسالها إلى مستودع JTR.

مخطط استعادة الكود المحلي (Desktop-Telegram) هو عملية متعددة الخطوات :Read the salt (32 bytes), encrypted data and sha1 of decrypted data from a file.

Compute a PKCS5_PBKDF2_HMAC_SHA1 on the UTF8 (passcode), using the salt, 4000 iterations, keysize of 256 bytes

Use a Telegram-specific KDF to get the AesKey and AesIV (Relatively cheap - bunch of memcpy and 4x sha1)

Perform an AES-IGE-DECRYPT on the encrypted data using the derived key and IV from step 3.

Compare sha1 of decrypted data with the sha1 read in step 1. If they match - passcode is correct.

userconfing.xml (Android)

Internals

/data/data/org.telegram.messenger/shared_prefs/userconfing.xmlبالنسبة لمستخدم JTR ، يتم تبسيط عملية "النزيف / Android-Telegram" إلى عملية من مرحلتين: استخدام وحدة "telegram2john.py" و "رسم التجزئة" لمعالج جون من ملف userconfing.xml الذي ينتمي إلى تطبيق Telegram (التشغيل الفوري) والقوة الغاشمة هذا "التجزئة" باستخدام JTR. مع مثل هذه العملية ، يكون احتمال استرداد الشفرة المحلية على Android e ناجحًا بنسبة 100٪ ، ووقت الانتظار هو عدة مللي ثانية. احتمال استعادة الرمز المحلي على سطح المكتب Linux / Windows هو نجاح بنسبة X٪ ، ووقت الانتظار غير محدد. لماذا؟ لأنه ، أولاً ، الرمز المحلي هو رمز رقمي رقمي عادي على برقية مكونة من أربعة أرقام (10 ^ 4 جميع أنواع تركيبات الدبوس) ليس أكثر ولا أقل ، وثانيًا ، خوارزمية تشفير Telegram على Android ليست تشفيرًا

[SHA256 ($ s. $ p. $ s)] ، وبالتالي السرعة العالية لتخمين كلمة المرور. يختلف الوضع مع تطبيقات Telegram Desktop حيث لا توجد محادثات سرية: في تطبيق Desktop ، يكون تشفير الشفرة المحلية قويًا (سرعة البحث على وحدة المعالجة المركزية بتجزئة سطح المكتب / Telegram أبطأ 10000 مرة من سرعة البحث بتجزئة Anroid / Telegram) ، والأهم من ذلك يمكن تعيين الرمز المحلي على Desktope / Telegram على طول "أي" واستخدام أي أحرف.

قوة التشفير للشفرة المحلية لسطح المكتب Telegram عالية ، وسرعة القوة الغاشمة أبطأ 10 مرات من الكود المحلي للقوة الغاشمة في Android Telegram.

قوة التشفير للشفرة المحلية لسطح المكتب Telegram عالية ، وسرعة القوة الغاشمة أبطأ 10 مرات من الكود المحلي للقوة الغاشمة في Android Telegram.شخصيا ، لدي انطباع بأن مطوري Telegram عملوا على إنشاء بروتوكول MTProto فريد وآمن ، وليس على خصوصية المستخدم الشاملة ، على سبيل المثال ، ذاكرة التخزين المؤقت المفتوحة للتطبيق المخزنة في دليل الجذر غير Android أو رمز محلي غير مشفر ، والذي ، كما اتضح ، يتعافى باحتمال 100٪.

في وقت كتابة هذا التقرير ، لم يتم تحديث JTRs خارج الصندوق في أحدث أنظمة تشغيل Kali Linux و Parrot Security منذ عام 2015 ، ولديهم أخطاء لا تسمح بتحليل رمز Telegram المحلي (JTR jumbo-1-bleeding دائمًا ما تحتوي على بعض الأخطاء ، ولكن وظيفتها يطور أكثر حدة مما تعتقد إذا كنت تفكر في برنامج Hashcat). لذلك ، لا يمكن لمستخدم Kali / Parrot ذي خبرة اختراق القرص المضغوط المحلي Telegram ؛ في Windows / Android ، فإن JTRs المقتطعة في الوظائف ليست جيدة أيضًا. لذلك ، يجب تثبيت JTR مع Github على نظام التشغيل الخاص بك (لأنظمة Linux). لكي يتم ترجمة برنامج JTR بنجاح ، قبل تجميع البرنامج ، قم بتسليم الحزمة إلى نظام التشغيل الخاص بك "libssl-dev" ، ثم

git clone git://github.com/magnumripper/JohnTheRipper -b bleeding-jumbo john && apt-get install libssl-dev && cd john/src && ./configure && make -s clean && make -sj4 john/run/telegram2john.py userconfing.xml >

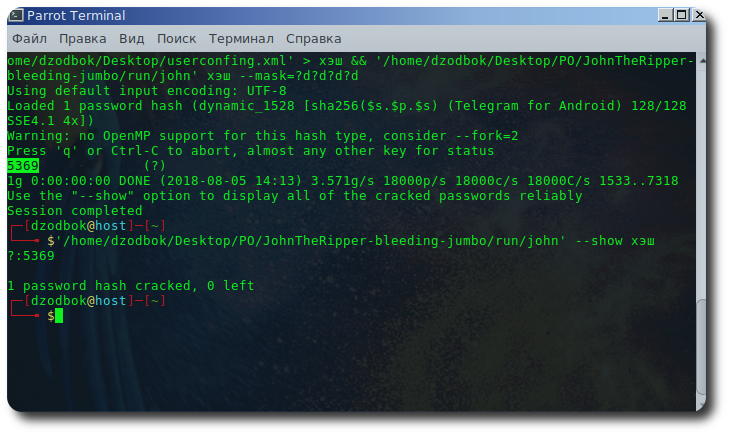

تم استعادة الرمز المحلي Android Telegram. دبوس 5369.

تم استعادة الرمز المحلي Android Telegram. دبوس 5369.وبالمثل ، مع برمجية الكود المحلي لتطبيق Telegram المحلي Linux / Windows ، بدلاً من ملف userconfing.xml ، يشار إلى المسار إلى دليل Telegram:

(Linux): ~ / telegram2john.py ~ / .local / share / TelegramDesktop ؛

(Windows): ~ / telegram2john.py "C: / Users / Name / AppData / Roaming / Telegram Desktop" (لتطبيق Telegram قديم على Windows) ؛

(Windows): ~ / telegram2john.py "Telegram Desktop" (لتطبيق Telegram المحدث على Windows).

يرجى ملاحظة أنه إذا كنت تريد تحليل رمز Telegram المحلي مرة أخرى ، فستعرض JTR "لا توجد كلمة مرور". السبب هو أنه تم العثور على كلمة المرور بالفعل في وقت سابق. جوني ، لا تستعيد كلمة المرور أبدًا في المرة الثانية والمرات اللاحقة ، بدلاً من ذلك ، استخدم خيار "--show hash" ، ولكن في بعض الأحيان يمكن أن تحدث أخطاء ، ولن يعمل خيار "--show" كما ينبغي (واجهت مثل هذه الأخطاء مع التجزئة الأخرى ، ولكن تم إصلاح كل شيء بالفعل من قبل مطوري JTR). في هذه الحالة ، انظر إلى الملف ~ / john / run / john.pot ، حيث يتم تخزين جميع كلمات المرور التي تم العثور عليها ، إذا قمت بمسحها ، يمكنك إعادة تجزئة التجزئة باستخدام كلمات المرور التي تم العثور عليها.

لن يقوم John The Ripper بإعادة تلطيخ يديه

لن يقوم John The Ripper بإعادة تلطيخ يديه بالدماء حول الرمز المحلي Android Telegramيقع ملف userconfing.xml ، وهو هدف ملف JTR ، ضمن دليل جذر Android:

/data/data/org.telegram.messenger/shared_prefs/userconfing.xml

حتى تتمكن من الوصول إلى الملف بحقوق الجذر ، إما من خلال TWRP أو باستخدام الطب الشرعي الرقمي.

دليل فيديو مفصل لاسترداد رمز Telegram المحلي على رابط Android / Linux / Windows في نهاية المقالة.

الجزء 2. يبدأ الأبيض ويفقد. سرقة الدردشات السرية في برقية. يعتمد أيضًا على الأحداث الحقيقية.

كيف تعتمد الحماية على Telegram:- أدخل رقم الهاتف ؛

- تلقي الرسائل القصيرة أو الرمز في التطبيق على جهاز آخر - اختياري ، إدخال رمز SMS أو الرمز المستلم في التطبيق على جهاز آخر.

- حظر الحساب المؤقت مع تسجيل دخول المستخدم المتكرر (بما في ذلك الناجح).

عند اعتراض مثل هذه الرسائل القصيرة ، يمكنك اختراق حساب المستخدم ، ولكن لا يمكنك الوصول إلى الدردشات السرية

للإرهابي ، لأنها موجودة وتعيش فقط على أجهزة

أتباع داعش ، حيث تم إنشاؤها ، مما يعني أنك لن تكون حذرًا بشكل خاص من أولئك الذين يبقون شركات الهاتف المحمول تحت المراقبة.

حماية برقية اختيارية وأساسية +:- أدخل رقم الهاتف ؛

- تلقي رسالة نصية أو رمز في التطبيق على جهاز آخر - عند الحاجة ، إدخال رمز أو رمز SMS من التطبيق ؛

- أدخل رمز Telegram السحابي (المخزن على خادم Telegram وفي ذهنك ، إعادة تعيين / ربط عبر البريد الإلكتروني) ؛

- تعيين الرمز المحلي (على Android ، الإعدادات - الخصوصية والأمان - رمز كلمة المرور) ؛

- التحقق من الدورات الحالية / الأخيرة لدخول برنامج المراسلة ؛

- الخروج من جميع الجلسات باستثناء الجلسة الحالية ؛

- مسح محتويات الموقت متوسط المدى ؛

- حظر الشاشة / شاشة النطاق المتوسط للتسجيل ؛

- حظر الحساب المؤقت مع تسجيل دخول المستخدم المتكرر (بما في ذلك الناجح) ؛

- كما اتضح خلال سرقة المدى المتوسط (تسجيل الدخول إلى حساب شخص آخر من عنوان IP آخر) ، حظر مؤقت للحساب الحقيقي / المخترق ~ بعد 5 دقائق وإلغاء المدى المتوسط في Telegram. في نفس الشبكة من الحسابات الحقيقية / المخترقة ، تنسى Telegram حظر سرقة حساب.

أدناه سأوضح أن المدى المتوسط ضعيف ، وسأختطف أحد هذه المدى المتوسط (حسابي التجريبي في Telegram) وسأنتحل شخصية المستخدم "Boss"

بعد استعادة الشفرة المحلية لـ Telegram بنجاح ، قررت أن أشعر بالملفات بجوار ملف userconfing.xml على Android. أنشأت محادثة سرية ، نظرت إلى الملفات والأدلة الفرعية التي يتم تحديثها في الوقت المناسب. لقد حاولت نسخ هذه الملفات من OS Android 4.4.2 إلى أداة أخرى مع OS Android 6.0 (قمت بنقل الملفات بين الأدوات من خلال rar ، أرشيف zip). تم تثبيته مع GP أحدث إصدار من Telegram على Android 6.0. تم النقل من Android 4.4.2> Android 6.0 تحديث الملفات إلى أدلة مشابهة

/data/data/org.telegram.messenger/shared_prefs /data/data/org.telegram.messenger/files /data/data/org.telegram.messenger/no_backup

وفقًا لحساب الاختبار

المسروق ، قامت Telegram باستعادة الحقوق (التي كانت موجودة في 4.4.2) لكل ملف ومجلد شخصيًا ، فالعملية ليست سريعة (تحتوي الملفات المختلفة على الحقوق الأكثر تنوعًا) ، وتم تعيين Telegram UID GID.

أطلق التطبيق. على الفور تم تحديث جميع الملفات المسروقة في الوقت المناسب ، واستقبلتني شاشة "المستخدم الجديد". تصرفت Telegram كما لو كنت مستخدمًا جديدًا واقترحت التسجيل أو تسجيل الدخول عبر الهاتف (الإجراء القياسي للتثبيت الأولي لـ Telegram على Android). أي ، لم أستطع اختراق حساب شخص آخر. تسلل أكثر فأكثر عدة مرات من جهات مختلفة ، ولكن في النهاية -

ملف .

جربت طريقة أخرى - نسخ احتياطي لحساب اختبار Telegram عبر النسخ الاحتياطي Titanium.لقد قمت بعمل نسخة احتياطية من التطبيق على Android 4.4.2 ، ونشرت نسخة احتياطية من 4.4.2. على Android 6.0.

الحقوق في التطبيق "المسروق" ، تغيير UID / GID غير مطلوبة - كل شيء ستقوم به Titanium Base. أفتح حسابات Telegram المخترقة على Android 6.0 والسحر! أحصل على طلب لإدخال الرمز المحلي للمستخدم "Host". هذه اللعبة المتوسطة مع نسخة احتياطية قدمت تجاوز المصادقة ذات العاملين دون الضحايا والحيل. طلبت Telegram من جانبها فقط الرمز المحلي من الحساب المسروق. إرسال ملف مسروق

/data/data/org.telegram.messenger/shared_prefs/userconfing.xml

على VDS مع تثبيت Kali Linux ، حيث لم يعد JohnTheRipper ينام في العمليات الجارية ، فقد حان وقت العمل. في اللحظة التالية ، ضرب الجحيم القانون المحلي! Hash لا يمكن أن يقف ثانية ، متصدع.

تلقي الضوء الأحمر (من الأعلى إلى الأسفل):

- تجزئة لـ JTR باستخدام وحدة telegram2john.py ؛

- تم تجديد الرمز المحلي Android Telegram ؛

- Johnny وظيفة بدوام كامل (كلمة مرور القوة الغاشمة عالية السرعة بشكل غير لائق ، الخيار - - -mask =؟ D؟ D؟ D؟ D ، وإخبار جوني أنه يختار رمزًا رقميًا مكونًا من 4 أرقام ، ولا يقوم بتشغيله ، بحيث تسرع JTR وتظهر سرعة

غضبها ) ؛ - طلب JTR للرمز المحلي المستعاد.

جوني باردة! هل هذا غير صحيح؟

بعد أن أساء استخدام "جزء" من ملكية Telegram ، بعد استعادة الرمز المحلي Telegram باستخدام JTR Android ، قام بتسجيل الدخول باستخدام حساب اختبار ip الخاص به إلى حساب

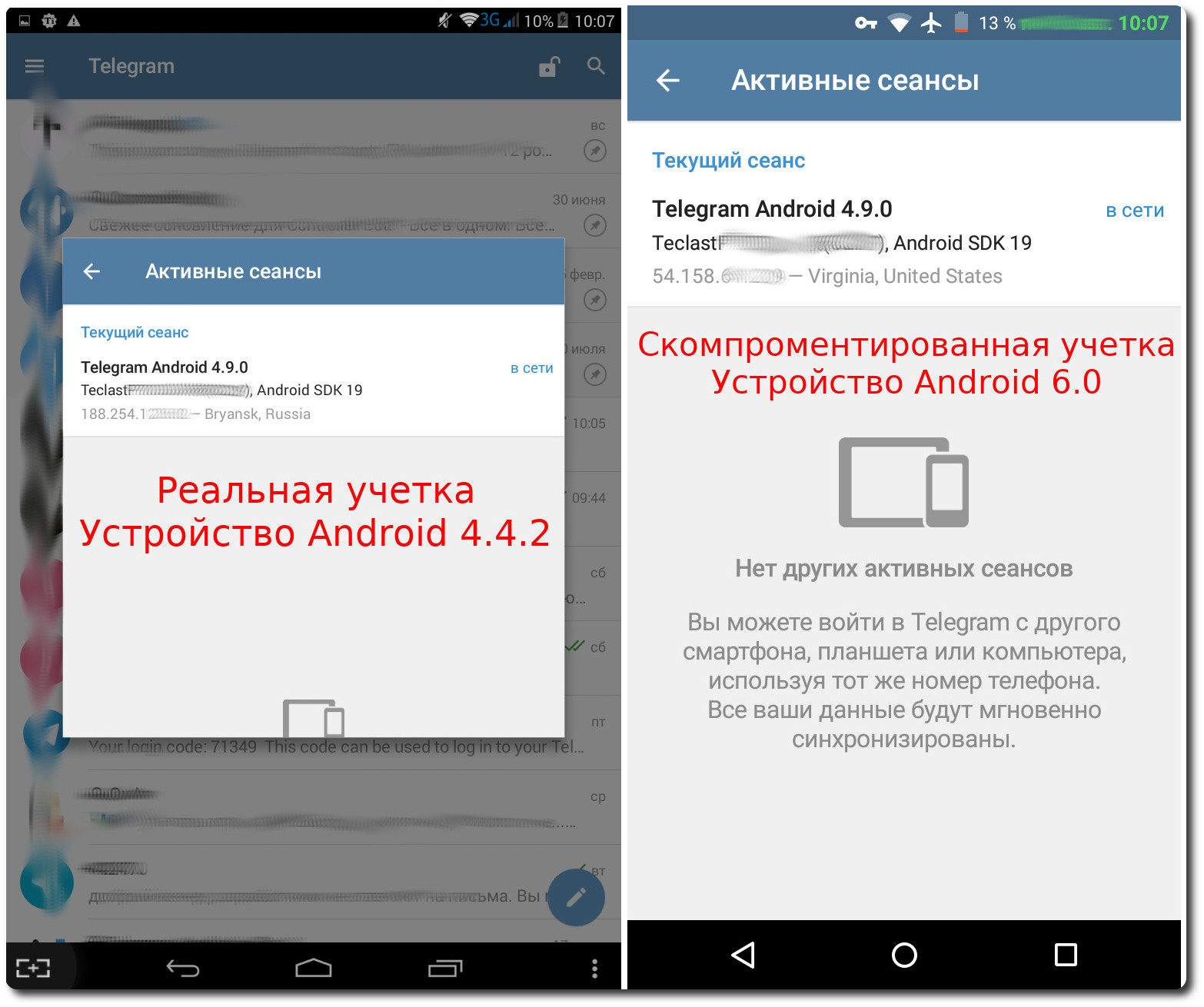

شخص آخر ، والذي كان موجودًا في الأصل على Android 4.4.2. ، والآن تم بناؤه على Android 6.0. في الوقت نفسه ، أرى كل الدردشات السرية للضحية وجميع المراسلات فيها. حاولت الكتابة ، في المدى المتوسط الذي تم إنشاؤه سابقًا ، لمستخدم Android 7.0 وتم إرسال الرسالة بنجاح. أرسل مستخدم Android 7.0 ردًا ، ولم يتم تلقي رسالة الاستجابة فقط ، ولكن تم تلقيها على أداتين: على Android 6.0 و Android 4.4.2. لقد تحققت من جلسة تسجيل الدخول الأخيرة: عرض المستخدم الحقيقي IP الخاص به وجهاز Teclast Android 4.4.2 (الإعدادات - الخصوصية والأمان - الجلسات النشطة) ؛ عرض مهاجم Android 6.0 في "الجلسات النشطة" جهاز Teclast Android 4.4.2 ، IP Virginia. أي أن المستخدم الحقيقي لا يتلقى معلومات من خلال "جلسات العمل النشطة" التي تم اختراق حسابه ، ولكنه يتلقى معلومات "خاطئة" تفيد بأنه متصل بالإنترنت من أحد أجهزته ومن أحد عناوين IP الخاصة به.

المستخدم الحقيقي من خلال الجلسات النشطة لا يرى أنه مخترق. لا يسجل تاريخ الجلسات الأخيرة نقاط دخول المهاجم. علاوة على ذلك ، في الحساب الحقيقي "Host" ، نقرت على "تسجيل الخروج من جميع الجلسات باستثناء الجلسة الحالية". في الوقت نفسه ، لم يتم طرد المهاجم من الجلسة ، بغض النظر عن حالة المهاجم المتصلة أو غير المتصلة بالإنترنت.

جربت نفس العملية فيما يتعلق بحساب مخترق - والنتيجة متشابهة: لم يتم طرد "Master" من Telegram ، وكانت مفاتيح الجلسة هي نفسها. بشكل لا يصدق ، هاه؟

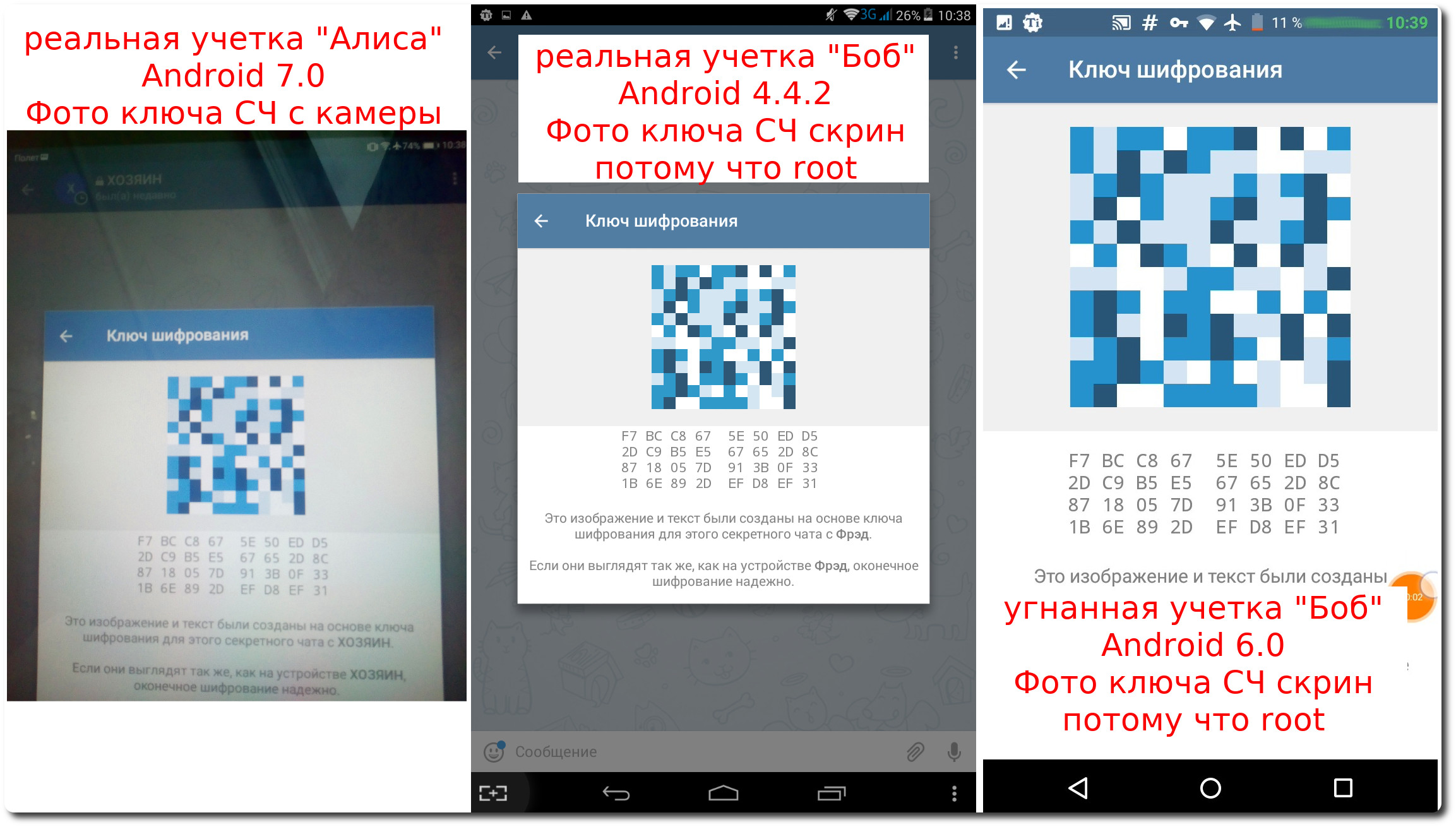

يمكن للمفاتيح الرسومية متوسط المدى الأمن المؤشر؟ مفاتيح الدردشات السرية ليست مؤشرا للأمن ، في هذه التجربة هم جميعا يضربون الثلاثة فيما بينهم.

جميع المفاتيح متشابهة بما في ذلك الحساب المخترق.

جميع المفاتيح متشابهة بما في ذلك الحساب المخترق.تدعي Telegram أنه إذا تم ضرب المفاتيح على جهازين ، فأنت آمن - وهذا ليس كذلك.

(Digression. ما زلت بحاجة إلى التحقق من المفاتيح ، بعد تثبيت Telegram على Android وعند إنشاء أول درجة متوسطة ، لم يكن لدى المستخدمين من الطبقة المتوسطة لقطات رئيسية ، واختلفت الصور الرسومية للمفاتيح على الأجهزة. عملت الطبقة المتوسطة كالمعتاد ، وهو ما لم أفهمه ، و كانت حالة معزولة عندما لم تضرب المفاتيح فيما بينها).عدت إلى الطريقة الأولى "النسخ واللصق" ، والتي لم أنجح في البداية.كررت جميع خطواتي السابقة ، بإضافة إجراء ثالث متوسط.

1) مثبت مع GP أحدث إصدار من Telegram.

2) الدلائل المنقولة من OS 4.4.2 إلى أداة أخرى مع OS 6.0 (فقط البيانات الحساسة المنقولة. لم أنسخ Telegram وأدلةه الأخرى)

/data/data/org.telegram.messenger/shared_prefs /data/data/org.telegram.messenger/files /data/data/org.telegram.messenger/no_backup

3)

حذف المجلد على أندرويد 6.0 ، تحقق

/data/data/org.telegram.messenger/code_cache

4) لم أعيد الحقوق شخصيًا ؛ وبدلاً من ذلك ، قمت بتوزيع 777 حقًا (وصول كامل) على جميع الأدلة الموضحة أعلاه "بشكل متكرر". لقد قمت بتعيين نفس الدلائل لمالك ومالك المجموعة (UID / GID) "Telegram" (في الواقع ، "بشكل متكرر" في الدليل الجذر لا يعمل بشكل جيد في TC ، لذلك كان علي التحقق مرة أخرى من تعيين الحقوق).

5) إلى الأمام! أقوم بتشغيل Telegram على شبكة أخرى ذات IP مختلف - فشل ، مرة أخرى هذه تحية من مستخدم جديد باللغة الإنجليزية.

6) إلى الأمام! إعادة تشغيل برقية ، كش ملك! أصدرت Telegram تحذيرًا لإدخال الرمز المحلي لمستخدم كان يعمل بنظام Android-e 4.4.2 (والذي تمت استعادته باحتمال 100٪) ، في حين لم تكن هناك طلبات من Telegram إلى رمز السحابة أو الرسائل القصيرة ولا تزال غائبة تمامًا. تجاوز المصادقة الثنائية ، لا! تجاوز تجاوز نهاية التشفير برقية التشفير بنجاح.

النتيجة: تم أيضًا إرسال رسائل المهاجم في المدى المتوسط بنجاح نيابة عن مستخدم حقيقي ، وكانت جميع مراسلات المدى المتوسط متاحة أيضًا. بعد ~ 400 نبضة قلبي القلق ، تم تأكيد المخاوف: تم حظر الحساب المسروق بواسطة Telegram من مهاجم ومستخدم حقيقي ؛ وسط - ألغيت.

الإغلاق المؤقت لحساب Telegram.

الإغلاق المؤقت لحساب Telegram.بعد تسجيل الدخول إلى Telegram مرة أخرى (أحيانًا يحدث حظر لمدة يوم واحد ، لكني كنت محظوظًا ، لسبب ما تم توزيع جميع الأجراس لمدة ثانية في ذلك اليوم) ، كان لدى المستخدم الحقيقي كل شيء كالمعتاد ، ولم يعد بإمكان المهاجم استنشاق الحساب المخترق (تم تحديث مفاتيح الجلسة).

تمكنت من دحض العديد من تصريحات Telegram

telegram.org/faq - "MFs يمكن أن تكون فقط على أجهزة من أصل MF."

أنا - "كما ترون ، لا يمكن أن يكون المدى المتوسط ليس فقط على الأجهزة الأصلية من المدى المتوسط ، ولكن أيضًا على الأجهزة التي يوجد بها مفتاح الجذر والمتوسط ، بغض النظر عن إصدار Android OS."

telegram.org/faq - "يمكنك مقارنة هذه الصورة (ملاحظة: صورة منتصف المفتاح) مع تلك التي لدى صديقك - إذا كانت الصورتان متماثلتان ، فيمكنك التأكد من أن الدردشة السرية آمنة"

I - "نعم ، آمن ، ولكن فقط في عالم Telegram-Dubai" ؛ "لا يمكنك التأكد من أن الدردشة آمنة."

telegram.org/faq - "نوصي أيضًا بتمكين المصادقة من خطوتين وتعيين رمز وصول قوي لحظر التطبيق الخاص بك ، ستجد كلا الخيارين في الإعدادات - الخصوصية والأمان."

I - "لا يمكن تعيين رمز وصول قوي إلا في تطبيقات Telegram Desktop Linux / Windows ، ولكن ليس تثبيت /" كلمة مرور "في تطبيق Android"

telegram.org/faq - "يمكن للمستخدم الذي لديه حق الوصول إلى الجذر تجاوز ميزات الأمان المضمنة في نظام التشغيل ، أو قراءة ذاكرة العملية ، أو الوصول إلى مناطق محظورة مثل التخزين الداخلي. بمجرد وصول المهاجم إلى الجذر ، يصبح أي جهد للتخفيف عديم الفائدة. "لا يمكن استدعاء أي تطبيق آمن في هذه الظروف ، بغض النظر عن مدى تشفيره بقوة."

أنا - "

هراء التسويق ، بسبب عدم وجود الكوادر الفنية المؤهلة في عام 2013." "استعادة رمز Android المحلي والحصول على / استنساخ الحساب. مع كل محاولة جديدة غير صحيحة لإدخال دبوس ، يزيد Telegram من وقت الانتظار بين محاولات إدخال دبوس. يبدو أن Telegram راضٍ عن مثل هذه الخوارزمية في حماية المستخدم من القوة الغاشمة اليدوية 10 ^ 4 لجميع تركيبات الدبوس الممكنة ، ولكن هل يرضي المستخدم عندما يكون من السهل التنازل عنه؟ إذا كان مطورو Telegram يرغبون في تخفيف التهديدات في هذه الظروف ، فيمكنهم تنفيذ ذلك إما كقفل مؤقت لبضع ثوان عن طريق إدخال الرمز المحلي بشكل غير صحيح ، واستبدال وظيفة دبوس "وهمية" ب Telegram على كلمة المرور بكلمة المرور ، مع تشفير PBKDF2 - هذا قوي جدًا سيبطئ هجوم القوة الغاشمة. كمثال على الحماية الجيدة - كلمة المرور لإدخال قاعدة بيانات كلمة المرور المشفرة Keepass2Android.

telegram.org/faq "يمكنك الوصول إلى رسائل الدردشة السرية من جهازك الأصلي. فهي آمنة طالما أن جهازك آمن في جيبك ".

أنا - "هنا تتضح الحقيقة!"

الاستنتاجات

local code Telegram Android/Linux/Windows.Telegram.PS: / - , Telegram , - Telegram- .PPS: root-. root ( ), - root . , GNU/Linux « » (Android — Linux GNU ). Windows «» ? Android- , .

: gpg/pgp , keepass2android offline, rar. «» / root . Telegram Android pin, 100% .local code Android-e «password» «pin». : ...