خلافا للاعتقاد الشائع ، فإن التعلم الآلي ليس من اختراعات القرن الحادي والعشرين. على مدار العشرين عامًا الماضية ، لم تظهر سوى منصات الأجهزة المنتجة بشكل كافٍ بحيث يُنصح باستخدام الشبكات العصبية ونماذج التعلم الآلي الأخرى لحل أي مشكلات تطبيقية يومية. كما تم تشديد تطبيقات البرامج من الخوارزميات والنماذج.

لقد أصبح الإغراء لجعل الآلات نفسها تعتني بسلامتنا وتحمي الناس (كسالى نوعًا ما ، لكن أذكياء) أصبح رائعًا جدًا. وفقًا لـ

CB Insights ، تحاول ما يقرب من 90 شركة ناشئة (2 منها تقدر قيمتها بأكثر من مليار دولار أمريكي) أتمتة جزء على الأقل من المهام الروتينية والرتيبة. مع نجاح متفاوت.

إن المشكلة الرئيسية

للذكاء الاصطناعي في الأمان الآن هي الكثير من الضجيج وهراء التسويق الصريح. تجذب عبارة "الذكاء الاصطناعي" المستثمرين. يأتي الناس إلى هذه الصناعة الراغبين في وصف الذكاء الاصطناعي بأنه أبسط ارتباط بين الأحداث. لا يحصل مشترو الحلول لأموالهم على ما كانوا يأملون (حتى لو كانت هذه التوقعات مرتفعة جدًا في البداية).

كما يمكن رؤيته من خريطة CB Insights ، هناك العشرات من المناطق التي يتم فيها استخدام MO. لكن التعلم الآلي لم يصبح بعد "الحبة السحرية" للأمن السيبراني بسبب العديد من القيود الخطيرة.

القيد الأول هو التطبيق الضيق لوظيفة كل نموذج معين. يمكن للشبكة العصبية أن تفعل شيئًا واحدًا جيدًا. إذا تعرفت على الصور جيدًا ، فلن تتمكن الشبكة نفسها من التعرف على الصوت. الشيء نفسه مع أمن المعلومات ، إذا تم تدريب النموذج على تصنيف الأحداث من مستشعرات الشبكة واكتشاف هجمات الكمبيوتر على معدات الشبكة ، فلن يكون قادرًا على العمل مع الأجهزة المحمولة ، على سبيل المثال. إذا كان العميل من محبي الذكاء الاصطناعي ، فسيقوم بالشراء والشراء والشراء.

القيد الثاني هو عدم وجود بيانات التدريب. الحلول مدربة مسبقًا ، ولكن ليس على بياناتك. إذا كان لا يزال من الممكن قبول الموقف "من يعتبر إيجابيًا كاذبًا في الأسبوعين الأولين من العملية" ، فسيكون هناك في المستقبل حيرة طفيفة من "أفراد الأمن" ، لأنهم اشتروا قرارًا حتى تتخذ الآلة الروتين ، وليس العكس.

الشيء الثالث وربما الأكثر أهمية حتى الآن هو أنه لا يمكن جعل منتجات MO مسؤولة عن قراراتها. حتى مطور "وسيلة فريدة للحماية بالذكاء الاصطناعي" يمكنه الإجابة على هذه الادعاءات ، "حسنًا ، ماذا تريد؟ الشبكة العصبية هي صندوق أسود! لماذا قررت بهذه الطريقة ، لا أحد غيرها يعلم ". لذلك ، يؤكد الناس الآن حوادث أمن المعلومات. تساعد الآلات ، لكن الناس لا يزالون مسؤولين.

هناك مشاكل في حماية المعلومات. سيتم حلها عاجلاً أم آجلاً. لكن ماذا عن الهجوم؟ هل يمكن أن تصبح MO و AI "الرصاصة الفضية" للهجمات الإلكترونية؟

خيارات لاستخدام تعلُم الآلة لزيادة احتمالية نجاح أكبر أو تحليل أمني

على الأرجح ، الآن هو الأكثر ربحية استخدام MO حيث:

- تحتاج إلى إنشاء شيء مشابه لما واجهته الشبكة العصبية بالفعل ؛

- من الضروري تحديد الأنماط غير الواضحة للإنسان.

إن وزارة الداخلية تقوم بعمل جيد للغاية مع هذه المهام. ولكن إلى جانب ذلك ، يمكن تسريع بعض المهام. على سبيل المثال ، كتب زملائي بالفعل عن

أتمتة الهجوم باستخدام الثعبان و metasploit .

تحاول خداع

أو تحقق من وعي الموظف بقضايا أمن المعلومات. كما تظهر ممارسة اختبار الاختراق لدينا ، أعمال الهندسة الاجتماعية - في جميع المشاريع تقريبًا حيث تم تنفيذ مثل هذا الهجوم ، كنا ناجحين.

لنفترض أننا استعدنا بالفعل باستخدام الأساليب التقليدية (موقع الشركة الإلكتروني ، والشبكات الاجتماعية ، ومواقع العمل ، والمنشورات ، وما إلى ذلك):

- الهيكل التنظيمي ؛

- قائمة الموظفين الرئيسيين ؛

- أنماط عنوان البريد الإلكتروني أو العناوين الحقيقية

- هاتفيا ، تظاهر بأنه عميل محتمل ، اكتشف اسم البائع ، المدير ، السكرتير.

بعد ذلك ، نحتاج إلى الحصول على البيانات من أجل تدريب شبكة عصبية تحاكي صوت شخص معين. في حالتنا ، شخص من إدارة الشركة المختبرة.

تنص هذه

المقالة على أن دقيقة واحدة من الصوت تكفي للتظاهر بشكل أصلي.

نحن نبحث عن تسجيلات الخطب في المؤتمرات ، نذهب إليهم بأنفسنا ونسجلها ، نحاول التحدث مع الشخص الذي نحتاجه. إذا تمكنا من تقليد صوت ، فيمكننا أن نخلق وضعا مجهدا لضحية معينة من الهجوم بأنفسنا.

- مرحبا؟

- بائع Preseylovich ، مرحبا. هذا مدير Nachalnikovich. هاتفك الجوال لا يستجيب. ستتلقى الآن رسالة من Vector-Fake LLC ، يرجى الاطلاع على. هذا أمر ملح!

"نعم ، ولكن ..."

- هذا كل شيء ، لا أستطيع التحدث بعد الآن. أنا في اجتماع. قبل التواصل. أجبهم!

من لن يجيب؟ من لن يرى المرفق؟ سيرى الجميع. ويمكنك تحميل أي شيء في هذه الرسالة. في الوقت نفسه ، ليس من الضروري معرفة رقم هاتف المدير أو رقم الهاتف الشخصي للبائع ؛ ليست هناك حاجة لتزييف عنوان بريد إلكتروني على عنوان الشركة الداخلي الذي ستأتي منه رسالة إلكترونية ضارة.

بالمناسبة ، يمكن أيضًا أن يكون إعداد الهجوم (جمع البيانات وتحليلها) مؤتمتًا جزئيًا. نحن نبحث الآن للتو عن

مطور في فريق يحل مثل هذه المشكلة ويخلق حزمة برامج تجعل الحياة أسهل للمحلل في مجال الذكاء التنافسي والأمن الاقتصادي للأعمال التجارية.

نحن نهاجم تنفيذ أنظمة التشفير

لنفترض أنه يمكننا الاستماع إلى حركة المرور المشفرة للمنظمة المهاجمة. ولكن نود أن نعرف بالضبط ما في هذه الحركة. جاء هذا البحث لموظفي شركة Cisco "

الكشف عن التعليمات البرمجية الضارة في حركة مرور TLS المشفرة (بدون فك التشفير) " مع هذه الفكرة. في الواقع ، إذا تمكنا من تحديد وجود كائنات خبيثة استنادًا إلى البيانات من بيانات خدمة NetFlow و TLS و DNS ، فما الذي يمنعنا من استخدام نفس البيانات لتحديد الاتصالات بين موظفي المنظمة التي تعرضت للهجوم وبين الموظفين وخدمات تكنولوجيا المعلومات للشركات؟

مهاجمة سرداب على الجبين أكثر تكلفة. لذلك ، باستخدام البيانات الموجودة على عناوين ومنافذ المصدر والوجهة ، وعدد الحزم المرسلة وحجمها ومعلمات الوقت ، نحاول تحديد حركة المرور المشفرة.

علاوة على ذلك ، بعد تحديد بوابات التشفير أو العقد النهائية في حالة اتصالات p2p ، نبدأ في إنهاءها ، مما يجبر المستخدمين على التحول إلى طرق اتصال أقل أمانًا يسهل مهاجمتها.

يتكون سحر الطريقة من ميزتين:

- يمكن تدريب الجهاز في المنزل على virtualochki. هناك الكثير من المنتجات المجانية وحتى المفتوحة المصدر لإنشاء اتصالات آمنة. "الآلة ، هذا هو مثل هذا البروتوكول ، وله مثل هذه الأحجام ومثل هذه الحزم ، ومثل هذا الإنتروبيا. هل فهمت؟ تذكر؟ " كرر أكبر عدد ممكن من المرات على أنواع مختلفة من البيانات المفتوحة.

- لا حاجة إلى "القيادة" والمرور عبر نموذج كل حركة المرور ، يكفي فقط البيانات الوصفية.

العيب - لا تزال MitM بحاجة إلى تلقيها.

البحث عن أخطاء البرامج ونقاط الضعف

ربما كانت المحاولة الأكثر شهرة لأتمتة البحث عن الثغرات واستغلالها وتصحيحها هي DARPA Cyber Grand Challenge. في عام 2016 ، اجتمعت سبعة أنظمة أوتوماتيكية بالكامل صممتها فرق مختلفة في المعركة النهائية الشبيهة بـ CTF. بالطبع ، تم الإعلان عن هدف التطوير بشكل جيد حصريًا - لحماية البنى التحتية و Iot والتطبيقات في الوقت الفعلي وبأقل مشاركة من الناس. ولكن يمكنك إلقاء نظرة على النتائج من زاوية مختلفة.

الاتجاه الأول الذي تتطور فيه MO في هذه المسألة هو تشويش الأتمتة. استخدم نفس أعضاء CGC استخدامًا واسعًا لوب غامض أمريكي. اعتمادًا على الإعداد ، ينتج fuzzers أكثر أو أقل الإخراج أثناء التشغيل. عندما يكون هناك الكثير من البيانات المنظمة والمنظمة الضعيفة ، تبحث نماذج MO عن الأنماط بشكل مثالي. إذا نجحت محاولة "إسقاط" التطبيق مع بعض المدخلات ، فهناك احتمال أن يعمل هذا النهج في مكان آخر.

وينطبق الشيء نفسه على تحليل الشفرة الثابتة والتحليل الديناميكي للملفات القابلة للتنفيذ عندما لا يتوفر رمز مصدر التطبيق. لا يمكن للشبكات العصبية أن تبحث فقط عن أجزاء من التعليمات البرمجية ذات الثغرات الأمنية ، ولكن أيضًا عن التعليمات البرمجية التي تبدو ضعيفة. لحسن الحظ ، هناك الكثير من التعليمات البرمجية ذات الثغرات المؤكدة (والثابتة). يجب على الباحث التحقق من هذا الشك. مع العثور على كل خطأ جديد ، سيصبح مثل هذا NS أكثر ذكاءً. بفضل هذا النهج ، يمكنك الابتعاد عن استخدام التوقيعات المكتوبة مسبقًا فقط.

في التحليل الديناميكي ، إذا استطاعت الشبكة العصبية "فهم" العلاقة بين بيانات الإدخال (بما في ذلك بيانات المستخدم) ، وأمر التنفيذ ، ومكالمات النظام ، وتخصيص الذاكرة ، ونقاط الضعف المؤكدة ، فيمكنها في النهاية البحث عن جديدة.

أتمتة العملية

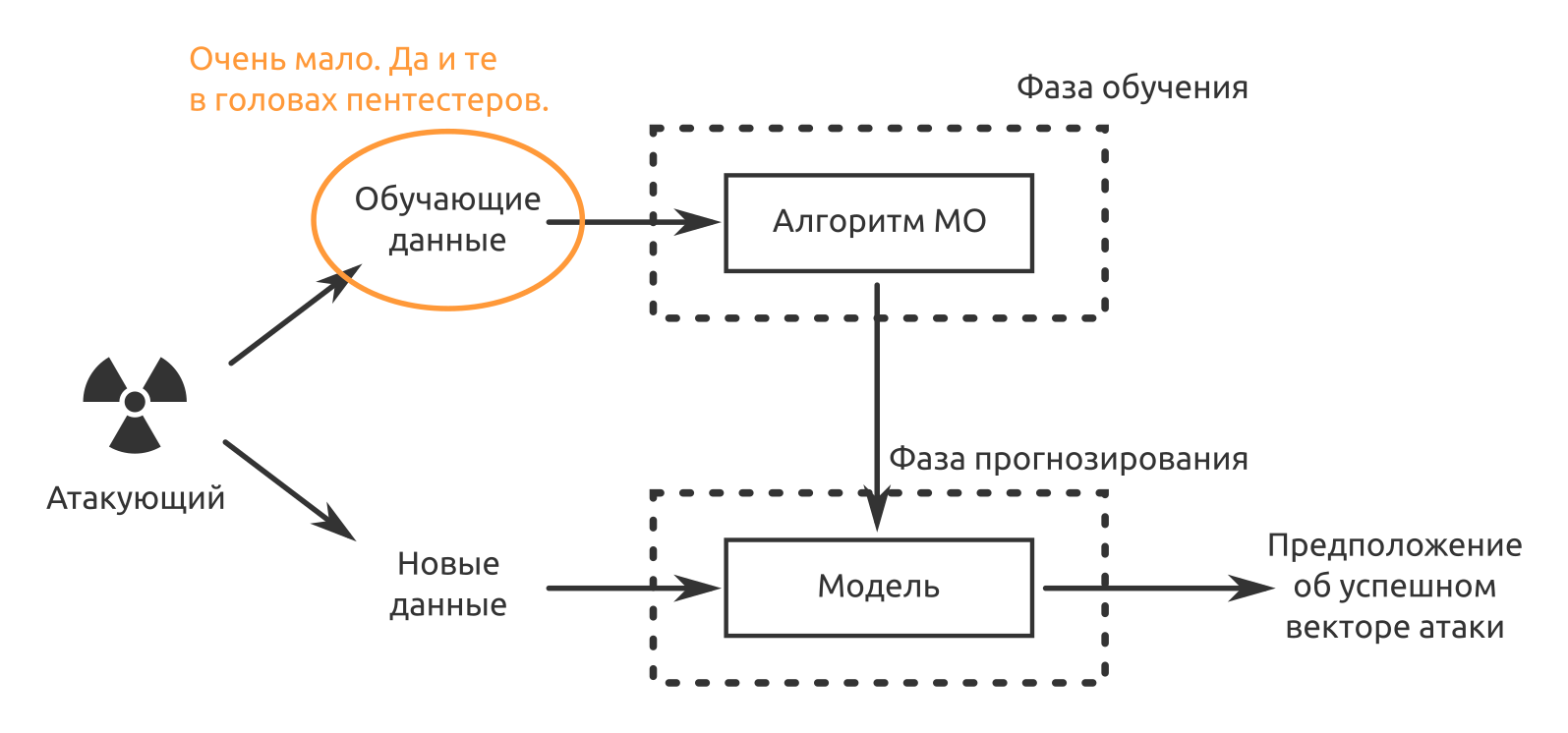

الآن مع التشغيل التلقائي البحت هناك مشكلة -

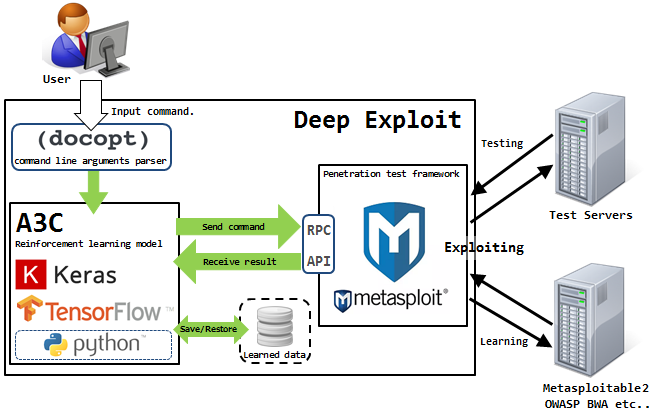

يحاول Isao Takaesu والمساهمون الآخرون الذين يطورون برنامج Deep Exploit ، "أداة اختبار الاختراق التلقائية بالكامل باستخدام التعلم الآلي" ، حل هذه المشكلة. تفاصيل عنه مكتوبة

هنا وهنا .

يمكن أن يعمل هذا الحل في وضعين - وضع جمع البيانات ووضع القوة الغاشمة.

في الوضع الأول ، يحدد DE جميع المنافذ المفتوحة على المضيف المهاجم ويطلق برمجيات إكسبلويت عملت سابقًا لمثل هذه المجموعة.

في الوضع الثاني ، يشير المهاجم إلى اسم المنتج ورقم المنفذ ، و DE "يضرب حسب المنطقة" باستخدام جميع التركيبات المتاحة للاستغلال والحمولة والهدف.

يمكن أن يستغل Deep Exploit بشكل مستقل أساليب التشغيل باستخدام التدريب المعزز (بفضل التعليقات التي يتلقاها DE من النظام الذي تتم مهاجمته).

هل يمكن لمنظمة العفو الدولية استبدال فريق بنتيستر الآن؟

ربما

ليس بعد.

تواجه الأجهزة مشاكل في بناء السلاسل المنطقية لاستغلال نقاط الضعف المحددة. ولكن هذا هو بالضبط ما يؤثر بشكل مباشر في كثير من الأحيان على تحقيق هدف اختبار الاختراق. يمكن للآلة العثور على ثغرة أمنية ، بل يمكنها أيضًا إنشاء برمجية إكسبلويت من تلقاء نفسها ، ولكن ال يمكنها تقييم درجة تأثير هذه الثغرة على نظام معلومات معين ، أو موارد معلومات ، أو عمليات أعمال المنظمة ككل.

يؤدي تشغيل الأنظمة الآلية إلى توليد الكثير من الضوضاء على النظام المهاجم ، والتي يمكن ملاحظتها بسهولة بواسطة معدات الحماية. تعمل السيارات بشكل أخرق. من الممكن تقليل هذا الضجيج والحصول على فكرة عن النظام بمساعدة الهندسة الاجتماعية ، ومع ذلك لا تفعل الآلات أيضًا.

والسيارات ليس لها براعة ولا معنى. لقد أجرينا مؤخرًا مشروعًا تتمثل فيه الطريقة الأكثر فعالية من حيث التكلفة لإجراء الاختبار في استخدام نموذج يتم التحكم فيه عن طريق الراديو. لا أستطيع أن أتخيل كيف يمكن لغير شخص أن يفكر في مثل هذا الشيء.

ما هي أفكار الأتمتة التي يمكنك تقديمها؟