ماذا يسألك النظام عند تشغيل الكمبيوتر أو إلغاء قفل الهاتف ، أو إدخال بطاقة في ماكينة الصراف الآلي ، أو دخول صفحة في شبكة اجتماعية؟ يتطلب النظام كلمة المرور الخاصة بك. هذه المرحلة من حماية البيانات ، التي نتحمل مسؤوليتها نحن في الغالب ، شائعة جدًا في عصرنا. وكلما كانت كلمة المرور أكثر تعقيدًا ، زادت صعوبة التقاطها ، وبالتالي كان من الصعب على المهاجم الحصول على بياناتك. ومع ذلك ، لا يقترب جميع المستخدمين من إنشاء كلمات المرور بكل الجدية اللازمة. سنتحدث اليوم عن استكشاف عبارات المرور. لماذا لا تعد عبارات المرور ثابتة بالنسبة لنا ، ما هي أشكال هذه الأنظمة في الماضي ، وكيف يقترح العلماء تعميم هذا النوع من الحماية؟ هذا وأكثر سنكتشفه اليوم. دعنا نذهب.

الخلفيةقصص "تاريخ الميلاد" ، "يوم الزفاف" ، "اسم شخصية كتاب مفضلة" ، إلخ. لفترة طويلة جدًا كانت كلمات المرور الأكثر شيوعًا ، لكنها بالتأكيد ليست الأكثر صعوبة.

انحدار غنائي طفيف. شاهدت مؤخرا فيلم Keepers (2009). في نهاية الفيلم ، تشق الشخصيات الرئيسية طريقها إلى مكتب الشرير للحصول على المعلومات. ولكن الوصول إلى الكمبيوتر محمي بكلمة مرور. ماذا تفعل؟ يستدير ويغادر؟ لا ، إنها مجرد كلمة مرور يمكن أن تكون أسهل.

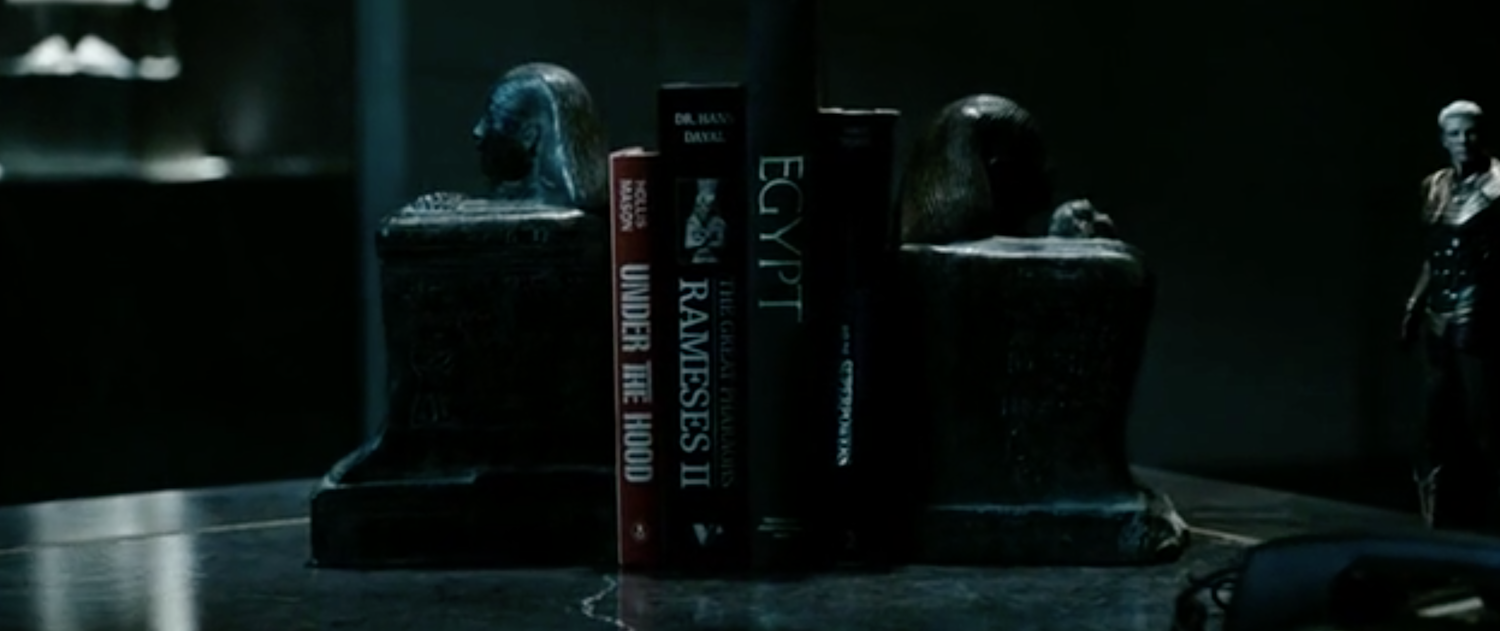

ملاحظة: يقع هذا المكتب في مبنى Pyramid Corporation ، وعلى مكتب الشرير بجوار جهاز كمبيوتر مهم مثل كتب عن مصر والآلهة المحلية والفراعنة.

تلك اللحظة من فيلم "Keepers" (2009)

تلك اللحظة من فيلم "Keepers" (2009)لذا ، يبدأ البطل في التقاط كلمة مرور باستخدام طريقة الوخز العلمي ، ولكن دون جدوى. ثم ينظر إلى تلك الكتب نفسها ويرى رمسيس الثاني. بالطبع ، كانت هذه كلمة المرور. يحصل الأبطال على المعلومات ، وتتحرك المؤامرة. والآن السؤال هو - هل كان الخصم الرئيسي للصورة أدريان وايدت ، الذي يعتبر الأذكى على هذا الكوكب ، لا يستطيع أن يأتي بكلمة مرور أكثر تعقيدًا ولا يتركها مباشرة على سطح المكتب الخاص بك؟ كل هذه اصطلاحات سينمائية ، لكن هذا لا يجعل حيرتي أقل.

إنه أمر مؤسف ، ولكن الحقيقة هي أن العديد من الأشخاص لديهم كلمات مرور بهذا المستوى من التعقيد على وجه التحديد. على الرغم من وجود أنظمة تسجيل دخول "تجبر" المستخدم على إنشاء كلمة مرور تلبي متطلبات معينة: 8 أحرف على الأقل ، وحرف كبير واحد على الأقل ، ورقم واحد على الأقل ، والمزيد. ومع ذلك ، يجب أن تعترف بأن واتسون وواتسون 99 ليسا مختلفين. هناك هؤلاء المستخدمون الذين يأخذون بياناتهم على محمل الجد ، وبالتالي يمكن أن تكون كلمات المرور الخاصة بهم للوهلة الأولى مجموعة أحرف فوضوية. كان لدي زميل يتكون كلمة المرور من 15 إلى 20 حرفًا ، وكتبه وكأنه يريد تشغيل أغنية "في كهف ملك الجبل" على لوحة المفاتيح.

من كلمات وأمثلة ممتعة ، دعنا نبدأ العمل.

هناك كلمة مرور "spwaop" ، والتي يصعب تذكرها أكثر من تاريخ الميلاد ، ولكن ليس كثيرًا. تحمي كلمات المرور هذه البيانات بشكل أفضل بكثير ، لأنها تعقد عملية القرصنة بطريقة التحديد ، عندما يحاول التكسير جميع الخيارات الممكنة. للحصول على مثال مبسط ، لنأخذ ثلاثة أرقام - 123. لنفترض أن كلمة المرور تتكون من هذه الأرقام ، ولكن بأي ترتيب؟ الخيارات: 123 ، 132 ، 213 ، 231 ، 312 ، 321. هناك 6 خيارات في المجموع ، وبالتالي ، لن يكون من الصعب اختيار الخيار الصحيح. إذا قمت بإضافة رقم واحد - 1 2 3 4 ، فسيكون هناك 24 خيارًا ، مما يعقد عملية الاختيار.

ومع ذلك ، هناك مشكلة - العامل البشري. لقد وجد الباحثون أن انتشار كلمات المرور المعقدة يمنعه المستخدمون أنفسهم. يعتقد الكثير من الناس أن كلمات المرور هذه معقدة للغاية بحيث لا يمكن تذكرها. إذا كانت بياناتك مهمة بالنسبة لك ، يرجى تذكر بعض الأحرف من 6 إلى 8 - تقول وستكون على حق. ومع ذلك ، لا يوجد جدال ضد رأي الجماهير. لذلك ، قرر العلماء تطوير منهجية أصبحت أساس نظام تسجيل الدخول ، مما يسمح للشخص بإنشاء كلمات مرور معقدة ، والأهم من ذلك ، المساعدة على تذكر كلمة المرور هذه.

أنا نفسي متشكك في هذا النوع من البحث. يمكن اعتبارها مضيعة للوقت والموارد ، ولكن لأي بحث أو أي تجربة أو تجربة الحق في الوجود. علاوة على ذلك ، بعد أن تخلت عن موقفها الغامض تجاه مشكلة "كسول للغاية لتذكر كلمة المرور" ، إلا أنه من الغريب كيف يعمل النظام نفسه من قبل الباحثين.

قبل هذا التطوير ، كان هناك العديد من الأسلاف الذين تم تطبيق أنظمة كلمات المرور الخاصة بهم إلى درجة أو أخرى ، لكنهم لم يجدوا شعبية بين المستخدمين بسبب التعقيد ، وانخفاض مستوى الأمان ، والعملية الغريبة لإنشاء كلمة مرور ، وما إلى ذلك.

على سبيل المثال ، كان هناك نظام Diceware (1995). كانت هناك 7776 كلمة في قاموس النظام التي شكلت عبارة المرور ولم تكن كلها الإنجليزية. اعتمد مبدأ الاختيار على استخدام النرد من قبل المستخدم. هنا مثال من موقع

Diceware الرسمي:

افترض أنك تريد عبارة مرور مكونة من 6 كلمات ، والتي نوصي بها لمعظم المستخدمين. ستحتاج إلى رمي النرد 6x5 ، أي 30 مرة. افترض أن الأرقام التالية قد سقطت:

1 ، 6 ، 6 ، 6 ، 5 ، 1 ، 5 ، 6 ، 5 ، 3 ، 5 ، 6 ، 3 ، 2 ، 2 ، 3 ، 5 ، 6 ، 1 ، 6 ، 6 ، 5 ، 2 ، 2 ، 4 ، 6 ، 4 ، 3 ، 2 ، 6.

الآن اكتب جميع الأرقام في مجموعات من 5 رميات:

1 6 6 6 5

1 5 6 5 3

5 6 3 2 2

3 5 6 1 6

6 5 2 2 4

6 4 3 2 6

قارن الأرقام المستلمة الستة بالأرقام المقابلة للكلمة في القائمة ، وستتلقى:

1 6 6 6 5 فلح

1 5 6 5 3 كام

5 6 3 2 2 سينودس

3 5 6 1 6 لاسي

6 5 2 2 4 سنة

6 4 3 2 6 ووك

عبارة مرورك: cleft cam synod lacy yr wok

ما المشكلات المرتبطة بهذه الطريقة في إنشاء كلمات المرور؟ من الواضح تمامًا أنه سيكون هناك عدد قليل من الأشخاص الذين يريدون رمي الزهر ، والكتابة ، ثم البحث عن الأرقام ومقارنتها بالكلمات من أجل إنشاء كلمة مرور لنفسك. المشكلة الثانية كانت الكلمات نفسها. من المثال أعلاه ، يمكنك أن تفهم أن هذه ليست عبارة ، ولكنها مجرد مجموعة عشوائية من الكلمات. ونتيجة لذلك ، يمكنك تذكر ذلك ، ولكن ليس بدون جهد. حتى المسح الذي تم إجراؤه بعد عدة سنوات من ظهور نظام Diceware أظهر أن المستخدمين قاموا بتصنيفه عند 1.71 نقطة من أصل 5.

أظهرت دراسة أخرى أن عبارات المرور أسهل في التذكر ليس عن طريق تقليل عدد الكلمات الموجودة بها ، ولكن عن طريق تقليل الكلمات نفسها. كما يقول المثل ، إذا كنت بحاجة إلى تناظرية للرمز "C" ، فلماذا تحتاج إلى كلمة "عكس اتجاه عقارب الساعة" لهذا ، إذا كانت "قطة" بسيطة مناسبة أيضًا. هذا يعني أن كلمة المرور المكونة من 3 كلمات طويلة وكلمة المرور المكونة من 6 كلمات قصيرة ستكون بنفس درجة الصعوبة ، لكن الأخيرة يسهل تذكرها.

على الرغم من جميع أوجه القصور ، لا تزال Diceware تحظى بشعبية في دوائر معينة ولا تزال تستخدم اليوم.

المهمة الرئيسية للباحثين الحديثين هي إنشاء نظام يجمع بين جميع مزايا أسلافه ، ولكن يحاول تجنب مشاكلهم وأوجه قصورهم.

أساسيات النظاملإنشاء نظام جديد ، تقرر الجمع بين ميزات معينة للأسلاف:

- القاموس المتخصص ونموذج العبارة ؛

- إنشاء المستخدم لصورة ذاكرة * ؛

- إخفاء البيانات المدخلة.

Mnemonics * - طرق وتقنيات مختلفة لزيادة درجة حفظ معلومات أو أخرى.

بادئ ذي بدء ، تم استخدام قاموس

قائمة الكلمات الإنجليزية الخاصة VOA ، الذي تم إنشاؤه في عام 1959. كانت تستهدف الأشخاص الذين ليست الإنجليزية لغتهم الأم.

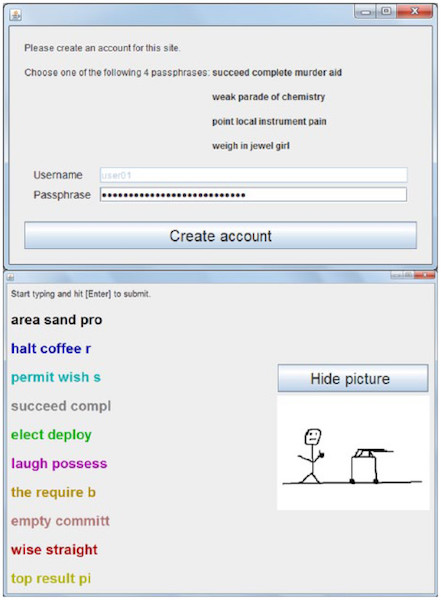

بساطة الكلمات لا تضمن أن المستخدم سيحب هذه الكلمات. ومع ذلك ، لإعطاء الفرصة لتوليد عبارات لا نهائية يعني خفض درجة الأمان. لذلك ، يعطي البرنامج ببساطة 4 عبارات عشوائية للمستخدم ، يمكنه من خلالها اختيار واحدة يعجبه.

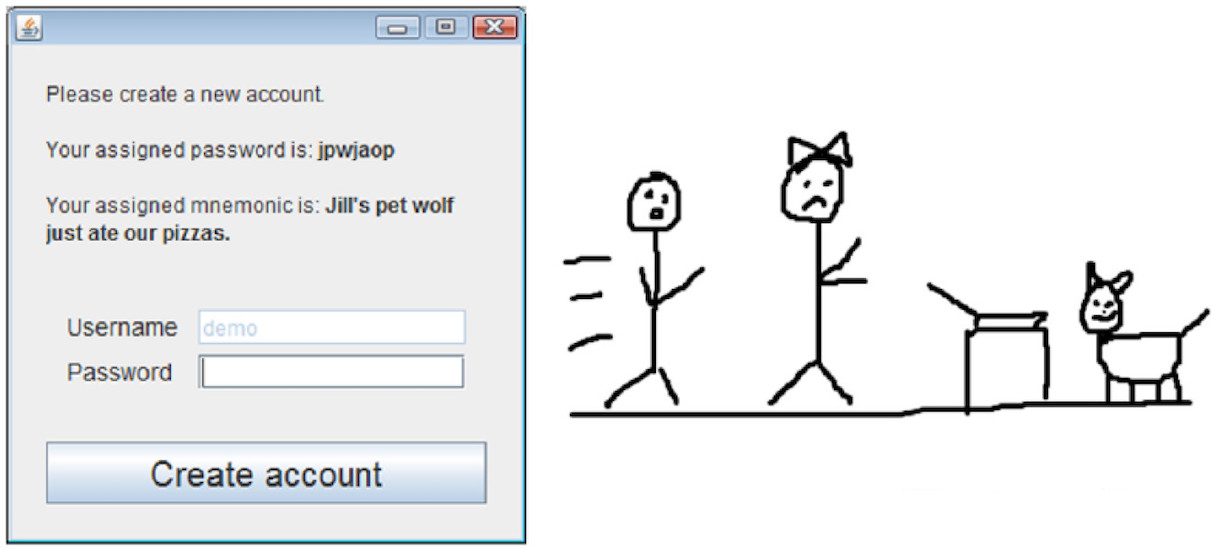

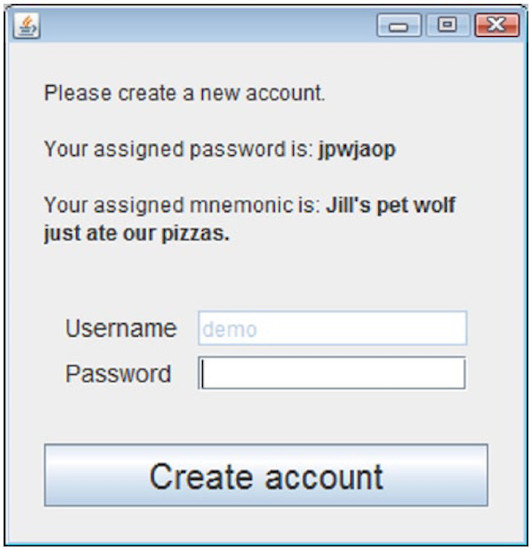

الصورة رقم 1: يعطي البرنامج المستخدم عبارة ، والحروف الأولى من كل كلمة تتوافق مع الأحرف في كلمة مرور المستخدم.

الصورة رقم 1: يعطي البرنامج المستخدم عبارة ، والحروف الأولى من كل كلمة تتوافق مع الأحرف في كلمة مرور المستخدم.تطبيق آخر صغير ولكنه مفيد كان القاموس التوضيحي. من أجل التأكد من أن المستخدم يفهم تمامًا معنى الكلمة في عبارة المرور ، عند المرور فوقها ، يتم إصدار تفسير.

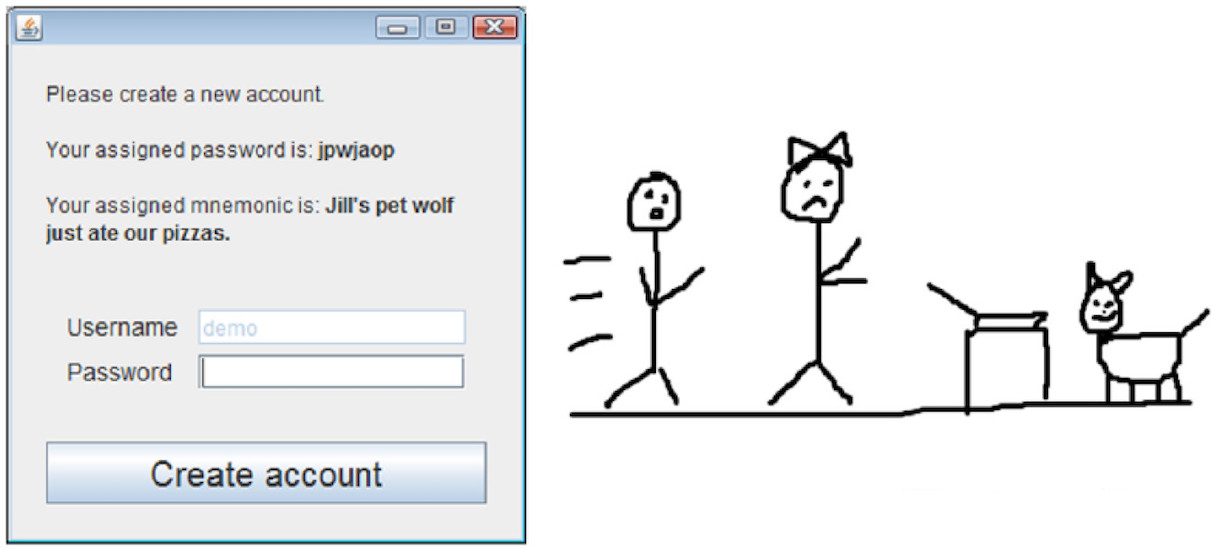

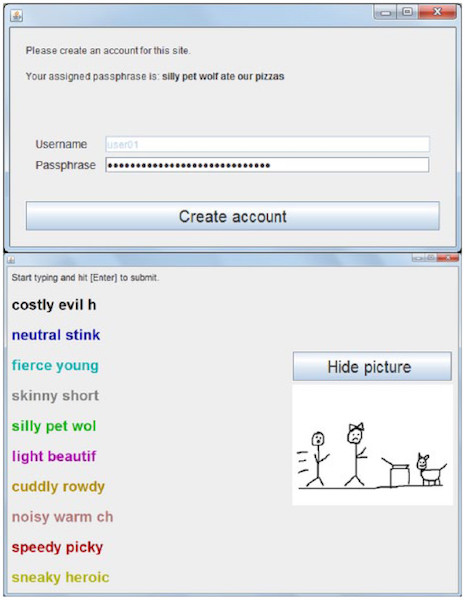

كان أكثرها غرابة ، ولكنه فعال للغاية من وجهة نظر فن الإستذكار ، هو إدخال محرر رسومي بسيط. يمكن للمستخدم ، بناءً على عبارة المرور المستلمة ، إنشاء صورة من شأنها أن تساعده على تذكر كلمة المرور. غير تقليدي للغاية ، أوافق. ومع ذلك ، فإن أي عملية تصور ، خاصة إذا تم إنشاء المعادل المرئي لعبارة من قبل المستخدم نفسه ، سيجعل من الممكن تذكر كلمة المرور بشكل أفضل.

الصورة رقم 2: تمثيل رسومي لعبارة مرور. موافق ، إذا قمت بعرض الصورة فقط ، فلا يمكنك إعادة إنشاء كلمة المرور نفسها. هذا ممكن فقط لشخص يعرف كلمة المرور.

الصورة رقم 2: تمثيل رسومي لعبارة مرور. موافق ، إذا قمت بعرض الصورة فقط ، فلا يمكنك إعادة إنشاء كلمة المرور نفسها. هذا ممكن فقط لشخص يعرف كلمة المرور. الصورة رقم 3: إخفاء كلمة المرور.

الصورة رقم 3: إخفاء كلمة المرور.يعد إخفاء كلمة المرور ضروريًا في المقام الأول كحماية ضد الشهود العشوائيين الذين قد يرون كيفية إنشاء كلمة مرور. الطريقة الأكثر شيوعًا هي "

* " (

علامة النجمة ) ، والتي تظهر في حقل كلمة المرور بدلاً من الأحرف نفسها. في نفس الدراسة ، تم إدخال خيار آخر في النظام ، يعمل على مبدأ "الاختباء في مكان ظاهر". كما ترى من الصورة رقم 3 ، هناك قائمة بكلمات المرور ، واحدة منها صحيحة ، والباقي مزيفة. هذه الطريقة ، كما أظهرت الإحصائيات ، ليست أسوأ من إخفاء النجمة القياسية (****).

هناك ميزة صغيرة. تتكون كلمات المرور المزيفة من كلمات القائمة التي لا يتم استخدامها في كلمة المرور هذه. عندما يحاول أحد المهاجمين إدخال كلمة مرور بشكل عشوائي ، يتعرف النظام على محاولة إدخال "زائف" ويحظرها عن طريق إرسال السجلات وتحذير بشأن محاولة اختراق مستخدم كامل. السؤال هو - ماذا لو ارتكب المستخدم ببساطة خطأ؟ والحقيقة هي أنه من غير المحتمل أن يتزامن خطأ في إدخال كلمة مرور ومحاولة إدخال كلمة مرور خاطئة. لسوء الحظ ، لا يوجد تفسيرات أكثر دقة ومعللة من الباحثين. ربما لا يحظر النظام عند إدخال الأحرف الأولى لكلمة مرور خاطئة ، ولكن فقط عند إدخال كلمة المرور بأكملها. ولكن هذا مجرد تخميني.

أضاف الباحثون أيضًا إصلاحات أخطاء للنظام. نظرًا لأن القاموس ليس كبيرًا جدًا ، يتم إجراء هذه التصحيحات بدقة ولا تؤدي إلى عدم الدقة عند إدخال عبارة مرور. في الوقت نفسه ، يعمل البرنامج النصي لتصحيح الأخطاء مع كل من كلمة المرور الحقيقية وكلمات المرور الخاطئة ، مما يسمح لك بالحفاظ على مستوى أمان النظام.

متطلبات النظامتم تعيين درجة تعقيد النظام إلى 40 بت من الكون. لزيادة درجة الأمان ، يكفي تطبيق تقنية توسيع المفتاح عندما يتم تشغيل كلمة المرور الضعيفة الأصلية من خلال خوارزمية تجعل حجم كلمة المرور كبيرًا جدًا بالنسبة للقوة الغاشمة (التعداد الكامل للخيارات).

انتروبيا المعلومات هي مقياس لعدم اليقين أو عدم القدرة على التنبؤ بالنظم.

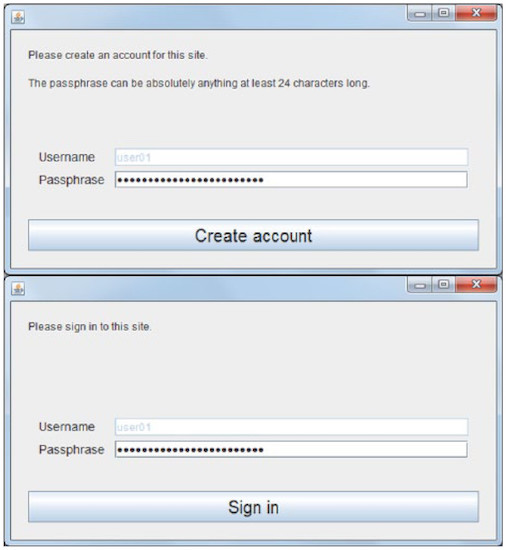

يحتوي نظام عبارة المرور على 4 خيارات. فيما يلي لقطات شاشة ووصف لكل منها.

الخيار الأول:

يجب أن تتكون العبارة التي ينشئها المستخدم من 24 حرفًا على الأقل (بما في ذلك المسافات). لا توجد متطلبات أخرى. لا يتم استخدام أساليب تقوية الذاكرة ، وإخفاء كلمة المرور هو المعيار (******).

24 حرفًا = حرف واحد × 4 بت + 7 أحرف × 2 بت + 12 حرفًا × 1.5 بت + 4 أحرف × 1 بت = 40.0 بت من الكون.

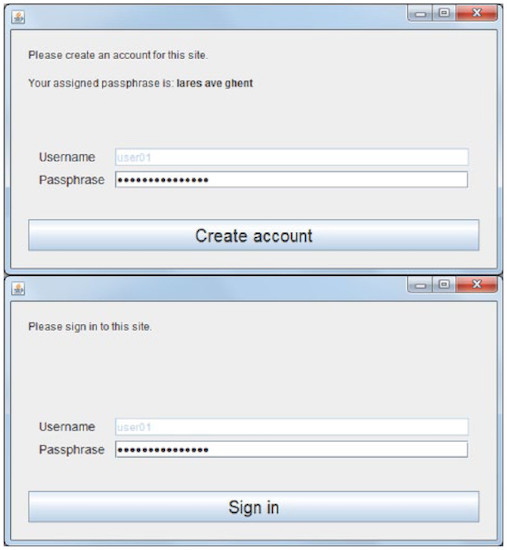

الخيار الثاني:

يتم إنشاء العبارة بواسطة النظام وتتكون من 3 كلمات يتم اختيارها عشوائيًا من عدة قوائم (Diceware8k وقائمة بيل البديلة وقائمة Diceware الإنجليزية الموسعة 1Password). العدد الإجمالي للكلمات هو 10326. لا يتم استخدام فن الإستذكار ، وإخفاء كلمة المرور هو المعيار (******).

3 كلمات × تسجيل

2 10326 كلمة متغيرات = 40.0 بت من الكون.

الخيار الثالث:

يتم اختيار العبارة من أربعة خيارات اقترحها النظام ، ويتكون كل منها من 4 كلمات. كقاعدة من الكلمات المستخدمة قائمة خاصة باللغة الإنجليزية ، 1450 كلمة. تطبيق تفسير الكلمات. من الممكن إنشاء صور ذاكرة في المحرر ، يتم عرضها أثناء تسجيل الدخول. تم تضمين إصلاح الخطأ. ويتم إخفاء كلمة المرور باستخدام طريقة وهمية.

4 كلمات × تسجيل

2 1450 متغيرًا من الكلمات - سجل

2 4 متغيرات من العبارات = 40.0 بت من الكون.

الخيار الرابع:

يتم إنشاء العبارة بواسطة النظام وتتكون من 6 كلمات. من الممكن إنشاء صور ذاكرة في المحرر ، يتم عرضها أثناء تسجيل الدخول. تم تضمين إصلاح الخطأ. ويتم إخفاء كلمة المرور باستخدام طريقة وهمية.

تسجيل

2 (151 × 151 × 155 × 61 × 78 × 66) تركيبات ممكنة = 40.0 بت من الكون.

لذا ، فإن النظام جاهز نظريًا. الآن تحتاج إلى التحقق من ذلك من الناحية العملية.

الاختبارات العمليةلإجراء الاختبار ، جمع الباحثون مجموعة من الأشخاص - 52 شخصًا (28 رجلاً و 24 امرأة) ، تراوحت أعمارهم بين 20 إلى 61.

تم توزيع 4 أشكال مختلفة من النظام بين المشاركين من خلال

المربع اللاتيني * .

مربع لاتيني * - جدول مليء بعناصر المجموعة بحيث لا تتكرر العناصر في كل صف وعمود.

بعد معرفة موجزة لغرض الدراسة ، كان على كل مشارك إنشاء عبارة مرور وصورة تذكيرية في غضون 5 دقائق. بعد ذلك ، قام المشارك بتعبئة استبيانات

NASA-TLX و

SUS .

<b> NASA-TLX </b> - فهرس تحميل مهام وكالة ناسا. (مثال الاستبيان) <b> SUS </b> - مقياس قابلية استخدام النظام. (مثال الاستبيان) كانت الخطوة التالية هي استخدام عبارات المرور التي تم إنشاؤها. كان على المشاركين تسجيل الدخول إلى 4 حسابات (4 أنواع مختلفة من نظام تسجيل الدخول) تم إنشاؤها من قبلهم في وقت سابق. عدد المحاولات كان محدودا بخمس محاولات. بعد كل إدخال ، قام المشاركون مرة أخرى بملء استبيانات NASA-TLX و SUS. وكان عليهم أيضًا تقييم درجة الأمان والجودة الإجمالية لإصدار معين من نظام الدخول.

بعد أسبوع ، عاد المشاركون الذين مُنعوا من تسجيل كلمات المرور لإعادة تمرير المرحلة مع مدخل الحسابات.

كما دخل المشاركون في دور المختلسين. سمح لهم بالتجسس على بعضهم البعض في عملية إنشاء صورة تذكيرية لعبارة المرور. وبعد ذلك كان عليهم أن يحاولوا تخمين عبارة المرور نفسها.

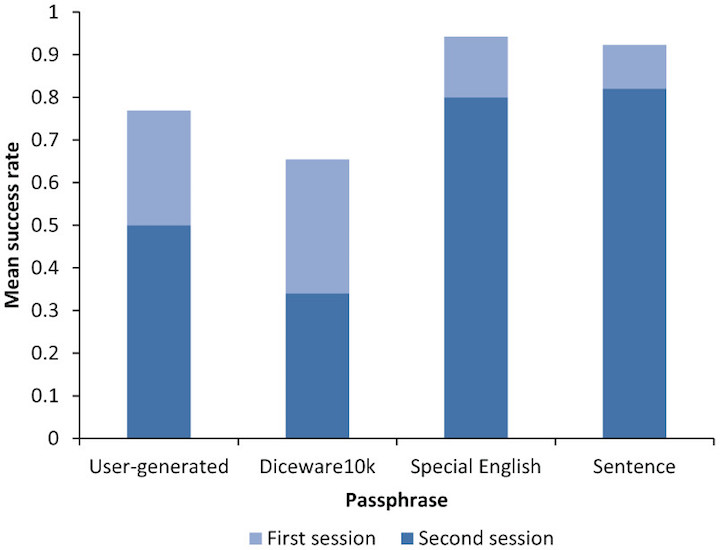

نتائج الاختبار وملخصأظهر تحليل نتائج الاختبار أن الخيارين الأخيرين لنظام الدخول هما الأكثر فاعلية. أكمل 82٪ من المشاركين بنجاح خطوة إعادة إدخال الحسابات على أساس اللغة الإنجليزية الخاصة. للمقارنة: نجح 50 ٪ فقط في نفس المرحلة بنجاح عند استخدام نظام حيث قام المستخدم نفسه بإنشاء عبارات مرور. بالنسبة لـ Diceware10k ، الرقم أسوأ - 34٪ فقط. ترتبط هذه القفزة الكبيرة في فعالية الأنظمة الجديدة باستخدام تصحيح الأخطاء المطبعية والإخفاء بالطريقة المزيفة.

يوضح الرسم البياني أعلاه كيف تغيرت مؤشرات الأداء لنظام معين: أزرق فاتح - أول تسجيل دخول إلى النظام بعد إنشاء الحساب ، أزرق داكن - تسجيل الدخول الثاني إلى الحساب. كما نرى ، فإن اللغة الإنجليزية الخاصة وعبارات المرور كجمل متكاملة أظهرت أفضل نتيجة.

ومع ذلك ، فإن 82٪ ليس الحلم النهائي لعصرنا ، نظرًا لأننا نتحدث عن أنظمة تهدف إلى حماية البيانات. يدعي الباحثون أنهم بالغوا عمدًا في تقدير درجة الصعوبة في إكمال الواجبات للمواضيع ، في حين أن كل شيء في الواقع سيكون أبسط. أولاً ، كان على الأشخاص إنشاء 4 عبارات مرور على التوالي وتذكرها ، بمساعدة أو بدون مساعدة. كان من المستحيل ، وليس من الضروري ، كتابة كلمات المرور التي تم إنشاؤها ، حيث تلقى الأشخاص مكافأة (بطاقة هدايا مقابل 20 دولارًا) ليس للحصول على أفضل نتيجة ، ولكن للمشاركة نفسها. أوافق على أن هذه التدابير ليست واضحة تمامًا ولا يمكنني ضمان ألا يتعلم أحد المشاركين في الاختبار كلمات المرور الخاصة بهم فقط لإظهار أفضل نتيجة. بالطبع ، يمكنك قفل جميع المشاركين في غرف زجاجية دون الوصول إلى العالم الخارجي ، ثم بعد أسبوع ، تحقق من مدى مساعدة النظام لهم على تذكر كلمات المرور الخاصة بهم. ولكن ، بالطبع ، لن يكون هذا إنسانيًا جدًا ، حتى من أجل نقاء التجربة.

على أي حال ، سيجري العلماء اختبارات في المستقبل مع مراعاة عوامل الخطأ الموضحة أعلاه من أجل تأكيد أن نتائجهم "المختبرية" ستزداد فقط في الظروف الحقيقية. هم متأكدون جدا من بنات أفكارهم.

فيما يتعلق بـ "التجسس" ، لم تختلف نتائج جميع متغيرات الأنظمة كثيرًا. كما هو متوقع ، كان إخفاء كلمة المرور بعلامة النجمة واستخدام العبارات المزيفة مقياسًا فعالًا للحماية من أعين المتطفلين.

أظهرت قياسات درجة الحماية ضد القرصنة الآلية أن النظام الذي يحتوي على عبارات مرور المستخدم يتواءم مع هذه المهمة أسوأ من أي شخص آخر. في المتوسط ، استغرق اختراق عبارة المرور 224 محاولة بحث ، وهذا أقل بحوالي 1000 محاولة من الإصدارات الأخرى من النظام. وكان مؤشر الإنتروبيا ، مثل تعقيد كلمة المرور ، أقل بـ 10 بت من الخيارات الأخرى.

أظهر تحليل للأمن ضد البسكويت (الناس ، وليس البرامج) نتيجة غير متوقعة. في هذه الحالة ، تبين أن متغير عبارات مرور المستخدم و Diceware10k المتخلفة في المؤشرات السابقة هي الأكثر حماية. هنا ينبثق المكون السلبي لمساعد ذاكري. الصور التي أنشأها المستخدمون لتحسين إمكانية تذكر كلمة المرور ساعدت المفرقعات في العثور على كلمة المرور الصحيحة ، ونتيجة لذلك ، الالتزام بالوصول غير المصرح به إلى الحساب. ومع ذلك ، لم يكن معامل الضعف كبيرًا جدًا (من 0.4 إلى 0.6). بمعنى آخر ، إذا كان أحد المهاجمين يتجسس على عملية إنشاء كلمة مرور محمية بعلامة النجمة ، فسيكون من الأسهل بالنسبة له اختراق حساب أكثر مما لو تم صده من الصورة التذكيرية فقط.

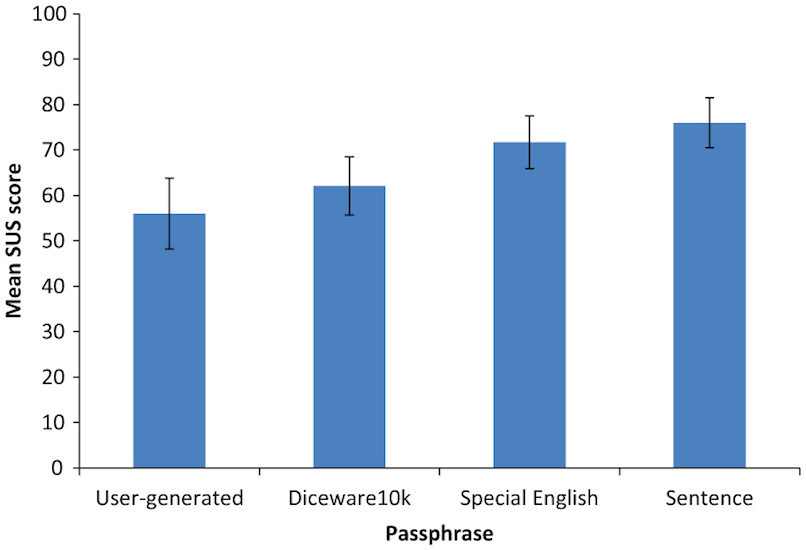

يوضح هذا الرسم البياني كيف قيم المشاركون 4 خيارات لنظام الدخول. كان الخيار الأفضل مع الجمل المنطقية. كان الخيار الأسوأ عندما ابتكر الأشخاص أنفسهم عباراتهم. هذا أمر رائع للغاية ، لأنه يمكن افتراض أن إنشاء عبارة حسب ذوقك يجب أن يزيد من درجة الحفظ ، إذا جاز لي أن أقول ذلك. ومع ذلك ، كان من الأفضل تذكر تعليمات النظام ، في هذه الحالة ، العبارات الناتجة عنه. كان من المتوقع إجراء تقييم معاكس تمامًا ، لأنه وفقًا للإحصاءات التي تم جمعها سابقًا ، اعتبر معظم المجيبين أن إنشاء كلمة مرور بواسطة النظام نفسه أمر معقد ومزعج. , .

.الخاتمة, - . , . , - , . , - . - , . , , , . : , . , -. , 4 6 , .

, . , , , . , , , . , , , .

شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ هل تريد رؤية مواد أكثر إثارة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30 ٪ لمستخدمي Habr على نظير فريد من خوادم مستوى الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 نوى) 10GB DDR4 240GB SSD 1Gbps من 20 $ أو كيفية تقسيم الخادم؟ (تتوفر الخيارات مع RAID1 و RAID10 ، حتى 24 مركزًا وحتى 40 جيجابايت DDR4).

3 أشهر مجانًا عند الدفع مقابل Dell R630 جديد لمدة ستة أشهر -

2 x Intel Deca-Core Xeon E5-2630 v4 / 128GB DDR4 / 4x1TB HDD أو 2x240GB SSD / 1Gbps 10 TB - من 99.33 دولارًا في الشهر ، حتى نهاية أغسطس فقط ،

اطلب يمكن أن يكون

هنا .

ديل R730xd أرخص مرتين؟ فقط لدينا

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV من 249 دولارًا في هولندا والولايات المتحدة! اقرأ عن

كيفية بناء مبنى البنية التحتية الطبقة باستخدام خوادم Dell R730xd E5-2650 v4 بتكلفة 9000 يورو مقابل سنت واحد؟