في فيلم العبادة في بداية الألفي كلمة "Swordfish" ، يحتاج القراصنة الموهوب إلى التقاط كلمة مرور خلال دقيقة واحدة. يساعده صديق في هذا ، الذي يحمل مسدسًا بعناية في معبده وشقراء مزاجية ، يختبئ تحت الطاولة. ماذا علي أن أفعل إذا لم يكن هناك مثل هؤلاء الأصدقاء القريبين وأريد العثور على كلمة مرور؟ على سبيل المثال ، أثناء اختبار الاختراق ...

تحذير صغير ولكنه مهم: إذا لم يتم استخدام النهج المقترح في المقالة كجزء من مشاريع اختبار الأمان ، فيمكن أن تقع أفعالك بسهولة بموجب المادة 272 من القانون الجنائي للاتحاد الروسي (الوصول غير القانوني إلى معلومات الكمبيوتر).

من أجل التوصل إلى استراتيجية فعالة لتخمين كلمة المرور ، يجب أن يحاول المخترق الأخلاقي الوصول إلى رؤوس المستخدمين والإداريين.

ما العوامل التي تؤثر على اختيارنا لكلمات المرور؟

يمكنك تسمية الثلاثة التالية على الأقل:

- سهولة التذكر

- قيود على اختيار كلمة المرور التي يفرضها النظام ؛

- عدد الأشخاص الذين يستخدمون كلمة المرور هذه في أنشطتهم.

ما الذي يمكن للمستخدمين تذكره بسهولة؟

فكر في الأشياء التي يسهل علينا تذكرها:

1) ما هو أمام عيني.

أمام أعيننا ، غالبًا ما تظهر العلامات التجارية للشاشات وأجهزة الكمبيوتر المحمولة وأجهزة الماوس ولوحات المفاتيح والنقوش "كلمة المرور:". يقال أن اختيار مدير الحملة الانتخابية لهيلاري كلينتون لكلمة مرور تافهة مثل "كلمة المرور" قد أثر بشكل كارثي على نتائج الانتخابات الأمريكية.

2) هذا مهم.

هام للشخص:

- ذكريات سعيدة وتواريخ ذات صلة: على سبيل المثال ، تاريخ الزفاف ؛

- العلاقة: اسم أحد أفراد أسرته. سيختار نابليون جوزفين لطيف.

- الملكية: ماركة السيارة. لن يغير جيمس بوند نفسه ويختار أستون ، وإذا فعل ذلك ، فإن بي إم دبليو ؛

- المودة: اسم حيوان أليف. سوف يخلد Emil of Lenneberg اسم صديقه الصغير: svinushok؛

- الحلم: عطلة في مكان معين. ربما تختار الفتاة المزاجية من الفيلم بالي الرائع ؛

- العمل: اسم المنظمة أو نوعها. سوف يتخذ إخوان ليمان خيارًا واضحًا - البنك.

- الهوايات: الرياضة ، التجميع ، الموسيقى. حسنًا ، من لا يحب البيتلز؟

3) ما تذكره الأصابع:

- شكل هندسي على لوحة المفاتيح: qwerty ؛

- تسلسل الحروف: 12345678.

4) ما نوع النظام / الموقع:

- اسم النظام

- الكلمات المرتبطة بعملية الأعمال التي تقوم بأتمتها. على سبيل المثال ، في صيف عام 2015 ، كان هناك تسرب لكلمات مرور المستخدمين الذين يرغبون في الذهاب يسارًا للبحث عن الأقمار الصناعية والمرافقة الساخنة من خلال موقع Ashley Madison على الويب. من بين كلمات المرور غالبًا ما تأتي عبر خيارات ، مثل: 67lolita و 68cougar و love69pussies و lovesex.

في عام 2014 ، كان هناك تسرب كبير لكلمات مرور Gmail و Yandex و Mail.ru. تم تحليل قوائم كلمات المرور بواسطة varagian في مقالة "تحليل كلمات المرور المسربة Gmail و Yandex و Mail.Ru" ويمكنك أن ترى أن المستخدمين يختارون كلمات المرور تمامًا وفقًا للمخطط المعتمد .

كيف تؤثر قيود حماية كلمة المرور على اختيار المستخدم لكلمات المرور؟

لحماية المستخدمين في العديد من الأنظمة ، قدم المطورون آلية سياسة كلمات المرور ، والتي للأسف لا يتم استخدامها دائمًا (لحسن الحظ للمتسللين الأخلاقيين). ضع في اعتبارك القيود وكيفية تنفيذها / إدارتها من قبل المستخدمين المبدعين.

قيود سياسة كلمة المرور النموذجية:

- طول كلمة المرور (عادة 8 على الأقل) ؛

- استخدام الأحرف في السجلات المختلفة ؛

- استخدام مجموعات الحروف والأرقام ؛

- استخدام الأحرف الخاصة ؛

- حظر استخدام كلمة المرور السابقة.

ليس من الصعب الحصول على كلمة مرور أطول من 8 أحرف ، ولكن استخدام الأحرف في تسجيلات مختلفة أمر صعب بالفعل ، لأنك تحتاج إلى تذكر أي حرف في كلمة المرور كان كبيرًا. الحل الأكثر وضوحًا ومحتملاً: اختر الحرف الأول أو الأخير.

إذا أجبرك النظام على إضافة أرقام ، فإن المستخدمين هنا أكثر إبداعًا:

- أضف أرقامًا إلى البداية أو النهاية. كقاعدة ، من 1 إلى 4. وفقًا لذلك ، يمكن أن يكون رقمًا واحدًا فقط ، كما هو الحال في كلمة المرور الشائعة "Password1" ، إذا كان اثنان ، فمن المرجح أن يختار المستخدم عامًا أو عمرًا ، كما هو الحال في كلمة المرور "68cougar" من مثالنا المثير. إذا كان هناك ثلاثة أرقام ، فيمكن ببساطة أن تكون التسلسل "123". إذا كان المستخدم يريد إضافة 4 أرقام ، فسيكون هذا عامًا في التهجئة الكاملة: "Alexander2018".

- استبدال الحروف بأرقام متشابهة: A = 4 ، E = 3 ، I = 1 ، O = 0. يمكن للمستخدمين المبدعين بشكل خاص استخدام l33t بالكامل

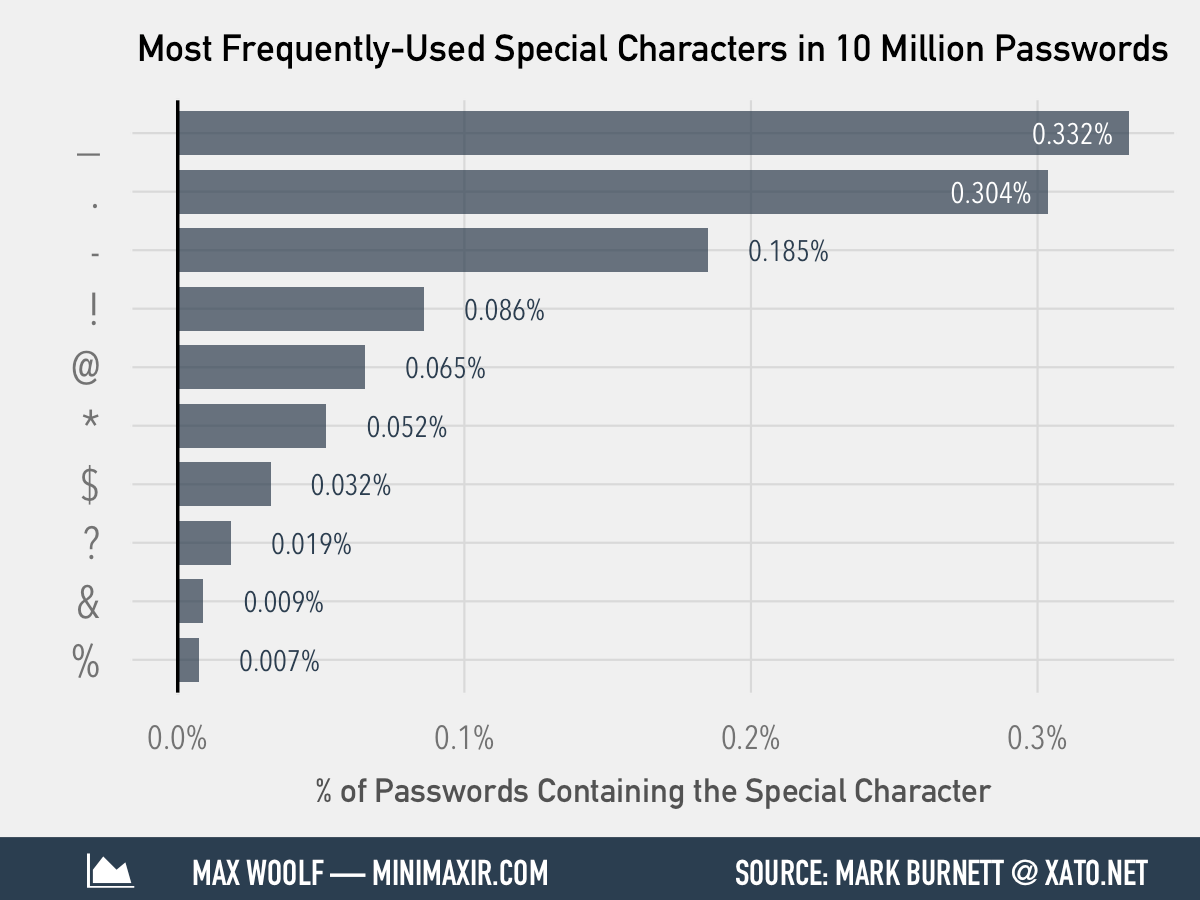

إذا كان من الضروري استخدام أحرف خاصة ، يستخدم المستخدمون ، كقاعدة عامة ، أحد أشهر الشخصيات الخاصة ، كما يمكن رؤيته في الرسم التوضيحي التالي:

لا شيء أكثر إزعاجًا من حظر استخدام كلمة المرور القديمة ، وتعلم المستخدمون التحايل على هذا التقييد من خلال إجراء تغييرات طفيفة ، على سبيل المثال ، زيادة الرقم في نهاية كلمة المرور الخاصة بهم بمقدار 1: كان "Alexander2018" ، أصبح "Alexander2019".

من خلال فهم هذه الحيل الصغيرة للمستخدمين ، من السهل جدًا للمتسلل الأخلاقي تضييق قائمة الكلمات المرشحة لكلمة المرور.

عدد مستخدمي كلمة المرور

إذا تم استخدام كلمة المرور من قبل العديد من المستخدمين ، على سبيل المثال ، مسؤولي النظام أو الطلاب في الفصل الدراسي ، فعندئذ ، كقاعدة ، يتم جعلها غير معقدة للغاية (على سبيل المثال ، مطابقة اسم الحساب) ، وغالبًا ما تترك الطريقة التي تم تعيينها من قبل المورد افتراضيًا.

استراتيجية كلمة المرور

بعد التعامل مع الفروق الدقيقة في اختيار كلمة المرور من قبل المستخدمين ، يمكننا أيضًا تطوير استراتيجية اختيار كلمة المرور أثناء اختبار الاختراق.

نقوم بإصلاح الشروط الأولية:

- نجري اختبار الاختراق (القرصنة الأخلاقية حصرا) ؛

- هناك أنظمة بآلية تفويض لزوج تسجيل الدخول وكلمة المرور ؛

- نريد المساس بالحد الأقصى لعدد حسابات المستخدمين في الحد الأقصى لعدد الأنظمة ؛

- نحن نعتبر فقط اختيار كلمة المرور عبر الإنترنت (لا نعتبر تجزئة التشقق).

الخطوة 1. تحديد أسماء حسابات المستخدمين

للحصول على تفويض ناجح ، عادة ما تكون كلمة مرور واحدة غير كافية ؛ تحتاج أيضًا إلى معرفة اسم الحساب. سنكتشف كيفية الحصول عليها.

الخيار 1. الحصول على قائمة الحسابات باستخدام ثغرة أمنية في النظام.

على سبيل المثال ، يمكن تكوين وحدة تحكم مجال Windows للسماح لمستخدم مجهول باسترداد قائمة حسابات المستخدمين.

يمكن لأي شخص التحقق من وحدة تحكم المجال الخاصة به بحثًا عن هذه الفرصة ، على سبيل المثال ، باستخدام الأداة المساعدة لسطر الأوامر rpcclient من Scanner-VS :

- نحن متصلون بوحدة تحكم المجال وبناء على طلب إدخال كلمة المرور فقط اضغط على Enter:

rpcclient -U "" IP_controller_domain_address - تشغيل تعدادات الأوامر المضمنة

rpcclient $> التعداد

الخيار 2. تشكيل قائمة على أساس "الذكاء" والتحليل.

يتم تعيين أسماء المستخدمين ، حتى في المؤسسات الصغيرة ، من قبل المسؤولين بناءً على بعض المعايير. الخيارات الأكثر شيوعًا: الحرف الأول من الاسم + اللقب: adorofeev ، نفس الشيء ، ولكن من خلال النقطة a.dorofeev ، الاسم الكامل + اللقب: alexander.dorofeev. أيضًا ، غالبًا ما تتوافق أسماء الحسابات الداخلية مع حساب البريد الإلكتروني ، لذلك يمكن تحديد قاعدة إنشاء اسم المستخدم ببساطة عن طريق "google" عناوين الموظفين الذين يظهرون على الإنترنت ، ويمكن إنشاء قائمة كاملة استنادًا إلى قائمة الموظفين التي يمكن الحصول عليها من دليل الهاتف الداخلي ، الشبكات الاجتماعية. في الحالات القصوى ، يمكنك تكوين مجموعات من الأسماء والألقاب الأكثر شيوعًا وفقًا للقواعد الأكثر شيوعًا لإنشاء أسماء الحسابات.

الخيار 3. الحسابات الأكثر شيوعًا والإدخالات الافتراضية.

تحتوي العديد من الأنظمة على حسابات افتراضية. كحد أدنى ، هذا هو المسؤول أو المسؤول. في بعض الأنظمة ، يوجد الكثير منها ، لذا في Oracle DBMS يمكنك العثور على SYSTEM ، SYS ، ANONYMOUS ، CTXSYS ، DBSNMP ، LBACSYS ، MDSYS ، OLAPSYS ، ORDPLUGINS ، ORDSYS ، OUTLN ، SCOTT ، WKSYS ، WMSYS ، XDB. وفقًا لذلك ، من المنطقي أن ننظر إلى كتيبات مسؤولي النظام التي تريد اختبارها.

غالبًا ، يوجد في الأنظمة حسابات يسهل حسابها ، على سبيل المثال ، إذا كان لدى الشركة فصل تدريبي ، فإن احتمال وجود حسابات المعلم والطالب مرتفع جدًا. وكم عدد الأنظمة التي لم يقم فيها شخص بإنشاء حساب تجريبي؟

الخطوة 2. الاختيار الأولي لكلمات المرور

من خلال فهم الحسابات التي توجد فيها أنظمة في البنية التحتية لتقنية المعلومات التي تم اختبارها ونخطط للتنازل عنها ، يمكننا تحديد تسلسل الأنظمة للهجوم:

| لا. | فئة الأنظمة | الحسابات | كلمات المرور |

|---|

| 1 | وحدة تحكم المجال | حسابات الموظفين ، إدارية ، نموذجية. | الأكثر شيوعًا. |

| 2 | تطبيقات الأعمال | حسابات الموظفين ، إدارية ، نموذجية. | الأكثر شيوعًا. |

| 3 | DBMS | حسابات الموظفين ، إدارية ، نموذجية ، افتراضية. | الأكثر شيوعًا بشكل افتراضي

|

| 4 | الأنظمة والخدمات الخاصة: النسخ الاحتياطي ، بروتوكول نقل الملفات ، إلخ. | إدارية ، بشكل افتراضي. | الأكثر شيوعًا ، بشكل افتراضي. |

| 5 | معدات الشبكات النشطة | إدارية ، بشكل افتراضي. | الأكثر شيوعًا ، بشكل افتراضي. |

إذا تم تمكين قفل الحساب للأنظمة بعد عدة محاولات فاشلة (كقاعدة ، يختارون الرقم 5) ، ووقت الاختبار محدود ، ولا يمكننا تعيين مهلة بين محاولات إعادة تعيين العداد ، فمن المنطقي "تشغيل" جميع المستخدمين ، التحقق من كلمات المرور المحتملة التالية:

- qwerty.

- مطابقة اسم الحساب

- فارغ.

الخطوة 3. توسيع منطقة النفوذ

بعد اختيار كلمات مرور الحساب ، فإن أول شيء يحتاج إليه المخترق الأخلاقي هو تسجيل الدخول ومعرفة ما حصل عليه.

إذا تم الوصول إلى نظام الملفات ، فأنت بحاجة إلى البحث عن الملفات التالية:

- ملفات التكوين التي قد تحتوي على معلومات حول عناوين IP والحسابات ؛

- النسخ الاحتياطية للنظام ، صور نظام التشغيل لـ "التدحرج" على الأجهزة الجديدة. يمكنك في كثير من الأحيان استخراج تجزئات كلمة المرور منها ؛

- نصوص SQL التي غالبًا ما تحتوي على معلومات مفيدة.

يجب التحقق من كلمات المرور والحسابات المختارة لنظام واحد من أجل الآخرين ، مثل المستخدمين ، بما في ذلك المسؤولين ، مثل استخدام كلمات المرور نفسها على أنظمة مختلفة.

ملاحظة للمتسلل الأخلاقي: في المؤسسات الكبيرة ، غالبًا ما تكون هناك بيئات اختبار تستخدم البيانات المستردة من نسخة احتياطية غير قديمة من قاعدة بيانات نظام القتال. في الوقت نفسه ، عادة ما تكون بيئات الاختبار محمية بشكل سيئ ، على سبيل المثال ، قد يكون هناك العديد من حسابات المسؤول الإداري وكلمات المرور البسيطة. تؤدي تسوية مثل هذا النظام إلى حقيقة أن متخصصي الاختبار يمكنهم الوصول إلى تجزئات كلمة مرور المستخدم ، والتي غالبًا ما تكون ذات صلة بالنظام القتالي.

أدوات كلمة مرور وقواميس على الإنترنت

الأداة الكلاسيكية لتخمين كلمة المرور عبر الإنترنت هي أداة سطر الأوامر thc-hydra ، وللمخترقين والإداريين الأخلاقيين الذين يحبون الراحة ، تتوفر هذه الوظيفة بواجهة بديهية في مجمع Scanner-VS الخاص بنا :

أيضًا ، مفتاح النجاح في تخمين كلمة المرور هو توفر قواميس مكتوبة جيدًا ، ولكن هناك مشاكل في ذلك. لا تحتوي القواميس المزودة بأدوات تحليل الأمان الداخلي الحديثة دائمًا على مجموعات كلمات مفيدة حقًا. على سبيل المثال ، قم بتضمين قاموس قياسي موزع مع أداة مجانية واحدة. الحل ، بالطبع ، بسيط ولكنه ليس فعالاً للغاية. كيف يمكنك أن تتخيل مستخدمًا روسيًا يختار كلمات مرور مثل كرة القدم أو cutiepie أو maganda أو mustang. كم عدد أصحاب فورد موستانج السعداء في المدينة الروسية العادية؟ في بعض الأحيان ، تتضمن قاموسًا رائعًا ، يعتمد بشكل أساسي على كلمات المرور التي يتم تركها افتراضيًا ، ولكن ينسى تمامًا المستخدمين العاديين وكلمات المرور المفضلة لديهم.

قررنا تصحيح هذا الوضع المزعج وتجميع قوائم كلمات المرور الخاصة بنا ، وهي متاحة الآن ليس فقط لمستخدمي مجمع اختبار الأمان Scanner-VS الخاص بنا ، ولكن أيضًا للجميع على موقع الحل الخاص بنا في قسم كلمات المرور :

قوائم كلمة المرور:

- TOP-157

- TOP-25

- تسلسل أرقام

- التواريخ

- تسلسل لوحة المفاتيح

- أسماء الذكور الشائعة

- أسماء الإناث الشائعة

قوائم الحساب:

- رجال مخصص: الحرف الأول من الاسم الأول + اسم العائلة

- رجالي مخصص: الحرف الأول من الاسم الأول + الفترة + الاسم الأخير

- رجال مخصص: الاسم الأول + نقطة + اسم العائلة

- المرأة المخصصة: الحرف الأول من الاسم + اللقب

- المؤنث المخصص: الحرف الأول من الاسم الأول + النقطة + الاسم الأخير

- أنثى مخصصة: الاسم الأول + نقطة + اسم العائلة

الخلاصة

كان المخترق من فيلم "Password Swordfish" محظوظًا ، وعلى الرغم من الانحرافات وأسلوب العمل الفوضوي ، فقد تمكن من التقاط كلمة مرور والبقاء على قيد الحياة. باستخدام نهج منظم ، يزيد المتسللون الأخلاقيون من فرص نجاحهم في اختبار الاختراق ويعتمدون بشكل أقل على الحظ. سيعمل هذا النهج طالما تم اختيار كلمات المرور من قبل الناس.