مرحبًا بكم في الدرس السادس ونواصل موضوع IPS.

تم تخصيص الدرس السابق بالكامل للمفاهيم الخاطئة لـ IPS ، كما استعرضنا بإيجاز تاريخ تطوير أنظمة منع التطفل. أوصي بشدة بمشاهدة

الدرس الخامس قبل بدء هذا

الدرس . هذا سيسمح بفهم أعمق للقضية. هذا الدرس مكرس بالكامل بالفعل للجزء العملي. بالنسبة إلى الهجمات المختلفة ، سنستخدم

توزيع Kali-Linux مع أدوات مثل

OpenVAS و

Metasploit ومجموعة

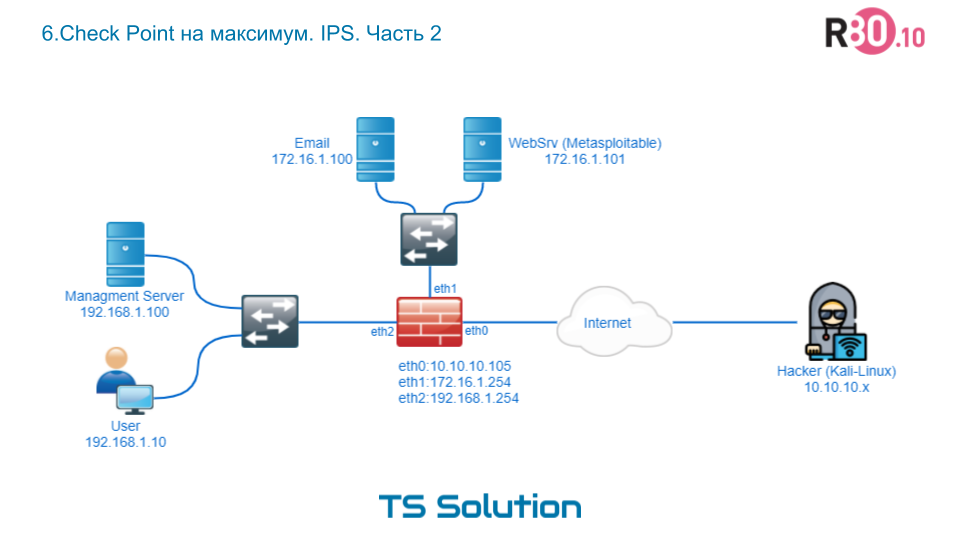

أدوات الهندسة الاجتماعية . كنظم هجومية سيكون لدينا:

- كمبيوتر المستخدم ، أي المستخدم

- و WebSrv ، الموجود في DMZ.

دعونا نلقي نظرة على التخطيط الذي سنعمل به. كما ترى ، هذا هو نفس التخطيط:

كما WebSrv ، يتم نشر توزيع

Metasploitable "ضعيف" خاص. كثيرا ما يستخدم في تعليم القرصنة الأخلاقية.

كل من المستخدم والخادم وراء نقطة التحقق ، والتي سنختبرها. كاختبار ، سنحاول "سحب" ملف فيروس عبر نقطة التفتيش ، وتجربة ماسح ضوئي للثغرات ، ومحاولة استغلال إحدى نقاط الضعف عن بُعد ، وتنفيذ أبسط قوة وحشية. دعونا نرى كيف ستتفاعل نقطة التحقق مع الإعدادات الافتراضية مع هذا ، ثم سنحاول تعزيز الحماية والتحقق من النتيجة. اتضح أن الدرس طويل جدًا (35 دقيقة من الفيديو) لذا لن أحمّل كل لقطات الشاشة. من الأفضل أن أرفق برنامج الفيديو التعليمي نفسه:

النقاط الرئيسية لتحسين إعدادات IPS:

- ضع IPS في طبقة منفصلة ؛

- إنشاء سياسات IPS متعددة لقطاعات مختلفة ؛

- حدد التوقيعات المطلوبة فقط باستخدام المرشحات.

مزيد من التفاصيل في الفيديو أعلاه.

الشيء الرئيسي الذي يجب أن تتعلمه من هذا الدرس:

إن IPS نظام فعال وفعال لحماية شبكتك. لا تهمل مكانها.

إذا كنت مهتمًا بمواد أخرى على Check Point ، فستجد هنا مجموعة كبيرة (

Check Point. مجموعة مختارة من المواد المفيدة من TS Solution ). يمكنك إجراء تدقيق مجاني لإعدادات أمان Check Point

هنا. يمكنك أيضًا الاشتراك في قنواتنا (

YouTube و

VK و

Telegram ) حتى لا تفوتك مقالات ودورات وندوات جديدة.

ملاحظة: أود أن أشكر Alexey Beloglazov (شركة Check Point) على مساعدتهم في إعداد الدرس.