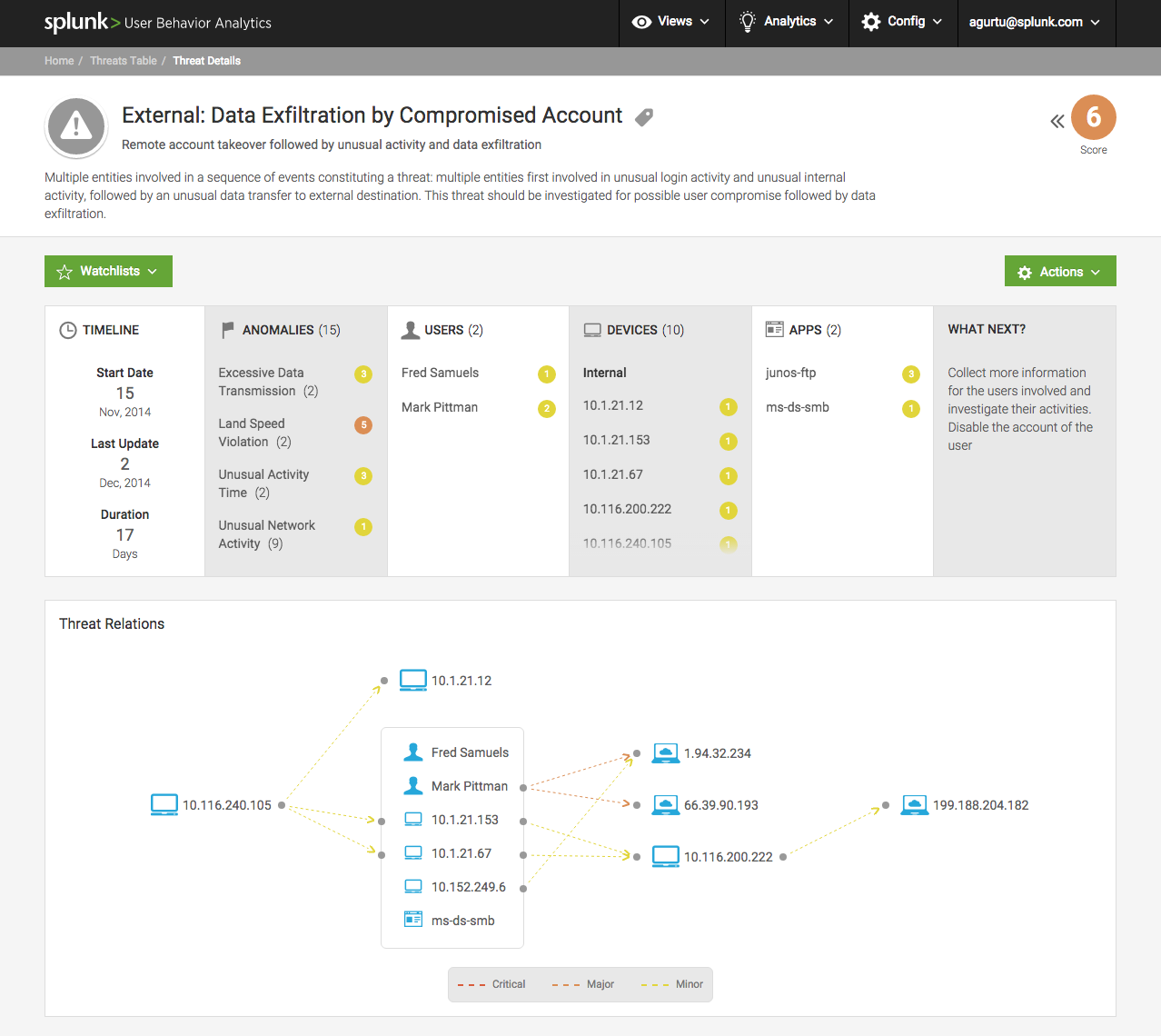

لقطة شاشة للبيانات التي تم جمعها:

أنظمة الأمن الحديثة هي شره جدا للموارد.

أنظمة الأمن الحديثة هي شره جدا للموارد. لماذا؟ لأنهم يحسبون أكثر من العديد من خوادم الإنتاج وأنظمة ذكاء الأعمال.

ماذا يعتقدون؟ سأشرح الآن. لنبدأ بواحد بسيط: وفقًا للعرف ، كان الجيل الأول من أجهزة الحماية بسيطًا جدًا - على مستوى "البدء" و "عدم البدء". على سبيل المثال ، سمح جدار الحماية بحركة المرور وفقًا لقواعد معينة ولم يسمح بحركة المرور وفقًا لقواعد أخرى. بطبيعة الحال ، ليست هناك حاجة إلى قوة حوسبة خاصة لهذا الغرض.

لقد حصل الجيل التالي على قواعد أكثر تعقيدًا. لذلك ، كانت هناك أنظمة سمعة ، اعتمادًا على إجراءات المستخدم الغريبة والتغييرات في عمليات الأعمال ، قامت بتعيين تصنيف موثوقية وفقًا للقوالب المحددة مسبقًا وتعيين العتبات يدويًا للتشغيل.

الآن ، تقوم أنظمة UBA (تحليلات سلوك المستخدم) بتحليل سلوك المستخدم ومقارنته مع موظفي الشركة الآخرين وتقييم مدى اتساق وصحة تصرفات كل موظف. يتم ذلك بسبب طرق Data Lake والمعالجة المكثفة للموارد ، ولكن المعالجة الآلية من خلال خوارزميات التعلم الآلي - في المقام الأول لأنه يستغرق عدة آلاف من أيام العمل لكتابة جميع السيناريوهات المحتملة بيديك.

سيم الكلاسيكية

حتى عام 2016 تقريبًا ، كان النهج يُعتبر تقدميًا عندما يتم جمع جميع الأحداث من جميع عقد الشبكة في مكان واحد حيث يوجد خادم التحليلات. يمكن لخادم التحليلات جمع الأحداث وتصفيتها وتعيينها لقواعد الارتباط. على سبيل المثال ، إذا بدأ تسجيل ملف ضخم على بعض محطات العمل ، فقد يكون علامة على وجود فيروس تشفير ، أو قد لا يكون كذلك. ولكن في حالة حدوث ذلك ، سيرسل النظام إشعارًا إلى المسؤول. إذا كانت هناك عدة محطات ، يزداد احتمال نشر البرامج الضارة. يجب أن ندق ناقوس الخطر.

إذا قام مستخدم بالطرق على نطاق غريب مسجل منذ أسبوعين ، وبعد بضع دقائق ذهبت كل هذه الموسيقى الملونة ، فمن شبه المؤكد أن هذا فيروس تشفير. من الضروري إطفاء محطة العمل وعزل جزء الشبكة ، مع إخطار المسؤولين.

قارنت SIEM البيانات من DLP ، وجدار الحماية ، ومكافحة البريد العشوائي ، وما إلى ذلك ، مما جعل من الممكن الاستجابة بشكل جيد للغاية للتهديدات المختلفة. كانت نقطة الضعف هذه الأنماط والمحفزات - ما يجب اعتباره وضعًا خطيرًا وما لا يعتبره. علاوة على ذلك ، كما في حالة الفيروسات ومختلف DDoS الصعبة ، بدأ المتخصصون في مركز SOC في تشكيل قواعدهم لعلامات الهجوم. لكل نوع من الهجوم ، تم النظر في سيناريو ، وظهرت الأعراض ، وتم تخصيص إجراءات إضافية لهم. كل هذا يتطلب التحسين والتعديل المستمر للنظام في وضع 24 × 7.

تعمل - لا تلمسها ، لكن كل شيء يعمل بشكل جيد!

هذا هو السبب في أنه من المستحيل الاستغناء عن UBA؟ المشكلة الأولى هي أنه من المستحيل وصفه بيديك. لأن الخدمات المختلفة تتصرف بشكل مختلف - والمستخدمين المختلفين أيضًا. إذا قمت بتسجيل أحداث للمستخدم العادي داخل الشركة ، فسيكون الدعم والدعم والمحاسبة وإدارة المناقصات والمسؤولين مميزين للغاية. المسؤول من وجهة نظر مثل هذا النظام هو بوضوح مستخدم ضار ، لأنه يفعل الكثير ويزحف إليه بنشاط. الدعم ضار لأنه يتصل بالجميع. تنقل مسك الدفاتر البيانات من خلال الأنفاق المشفرة. ويدمج قسم المناقصات باستمرار بيانات الشركة عند نشر الوثائق.

الخلاصة - من الضروري وصف سيناريوهات استخدام الموارد لكل منها. ثم أعمق. ثم أعمق. ثم يتغير شيء ما في العمليات (وهذا يحدث كل يوم) ويجب وصفه مرة أخرى.

سيكون من المنطقي استخدام شيء مثل "المتوسط المتحرك" عندما يتم تحديد معيار المستخدم تلقائيًا. سنعود إلى هذا.

المشكلة الثانية هي أن المهاجمين أصبحوا أكثر دقة. في السابق ، كان استنزاف البيانات ، حتى إذا فاتك وقت الاختراق ، من السهل جدًا التقاطه - على سبيل المثال ، يمكن للمتسللين تحميل ملف يهمهم عن طريق البريد أو استضافة الملفات ، وفي أفضل الأحوال ، يتم تشفيره في أرشيف لتجنب اكتشافه بواسطة نظام منع فقدان البيانات.

الآن كل شيء أكثر إثارة للاهتمام. هذا ما رأيناه في مراكز SOC خلال العام الماضي.

- إخفاء المعلومات من خلال إرسال الصور إلى Facebook. البرامج الضارة المسجلة لدى FB والاشتراك في المجموعة. تم تجهيز كل صورة تم نشرها في المجموعة بمجموعة بيانات مضمنة تحتوي على تعليمات للبرامج الضارة. مع الأخذ في الاعتبار الخسائر أثناء ضغط JPEG ، اتضح تحويل حوالي 100 بايت لكل صورة. أيضًا ، نشرت البرامج الضارة نفسها 2-3 صور يوميًا على الشبكة الاجتماعية ، وهو ما يكفي لنقل تسجيلات الدخول / كلمات المرور التي تم دمجها من خلال mimikatz.

- ملء النماذج على المواقع. قامت البرامج الضارة بتشغيل محاكي لإجراءات المستخدم ، وذهبت إلى مواقع معينة ، ووجدت نماذج "ملاحظات" هناك وأرسلت بيانات من خلالها ، وترميز البيانات الثنائية في BASE64. لقد اكتشفنا هذا بالفعل على نظام الجيل الجديد. في SIEM الكلاسيكية ، لا يعرفون عن طريقة الإرسال هذه ، على الأرجح ، لن يلاحظوا أي شيء.

- بطريقة قياسية - للأسف ، بطريقة قياسية - قاموا بخلط البيانات في حركة مرور DNS. هناك الكثير من التقنيات لإخفاء المعلومات في DNS وبناء الأنفاق بشكل عام من خلال DNS ، هنا لم يكن التركيز على استطلاع بعض المجالات ، ولكن على أنواع الطلبات. أثار النظام إنذارًا طفيفًا حول نمو حركة مرور DNS للمستخدم. تم إرسال البيانات ببطء وعلى فترات مختلفة لتجعل من الصعب التحليل باستخدام ميزات الأمان.

للاختراق ، عادة ما يستخدمون فيروسًا مخصصًا تمامًا يتم تصنيعه مباشرة تحت مستخدمي الشركة المستهدفة. علاوة على ذلك ، غالبًا ما تمر الهجمات عبر رابط وسيط. على سبيل المثال ، في البداية تم اختراق المقاول ، ومن ثم يتم إدخال البرامج الضارة إلى الشركة الرئيسية.

غالبًا ما تجلس الفيروسات في السنوات الأخيرة بشكل صارم في ذاكرة الوصول العشوائي ويتم حذفها في النظرة الأولى - التركيز على عدم وجود آثار. الطب الشرعي في مثل هذه الظروف صعب للغاية.

النتيجة الإجمالية - يقوم SIEM بعمل ضعيف. الكثير مما يخرج عن الأنظار. شيء من هذا القبيل ، ظهر مكان فارغ في السوق: بحيث لم يكن النظام بحاجة إلى تكوين لنوع الهجوم ، لكنه يفهم نفسه ما هو الخطأ.

كيف "فهمت" نفسها؟

كانت أنظمة الأمن ذات السمعة الأولى وحدات مكافحة الاحتيال للحماية من غسيل الأموال في البنوك. بالنسبة للبنك ، فإن الشيء الرئيسي هو تحديد جميع المعاملات الاحتيالية. أي أنه ليس من المؤسف أن نعيد قليلاً ، الشيء الرئيسي هو أن العامل البشري يفهم ما يجب أن ينظر إليه أولاً. ولم يكن غارقًا في الإنذارات الصغيرة جدًا.

تعمل الأنظمة على النحو التالي:

- يقومون ببناء ملف تعريف مستخدم بناءً على العديد من المعلمات. على سبيل المثال ، كيف ينفق المال عادةً: ما يشتريه ، وكيف يشتري ، ومدى سرعة إدخاله رمز التأكيد ، ومن أي الأجهزة يقوم بذلك ، وما إلى ذلك.

- تتحقق الطبقة المنطقية مما إذا كان من الممكن الوصول في الوقت المناسب من النقطة التي تم فيها الدفع ، إلى نقطة أخرى في النقل للفترة بين المعاملات. إذا كانت عملية الشراء في مدينة أخرى ، يتم التحقق مما إذا كان المستخدم غالبًا ما يسافر إلى مدن أخرى ، أو إذا كان في بلد آخر - سواء كان المستخدم غالبًا ما يزور بلدانًا أخرى ، وتضيف تذكرة الطيران التي تم شراؤها مؤخرًا فرصًا لعدم الحاجة إلى التنبيه.

- وحدة السمعة - إذا كان المستخدم يفعل كل شيء في إطار سلوكه الطبيعي ، فعندئذ يتم منح نقاط إيجابية لأفعاله (ببطء شديد) ، وإذا كان في إطار غير نمطي - سلبي.

دعونا نتحدث عن هذا الأخير بمزيد من التفصيل.

مثال 1. طوال حياتك اشتريت لنفسك فطيرة وكولا في ماكدونالدز يوم الجمعة ، ثم اشتريت فجأة 500 روبل صباح الثلاثاء. سالب 2 نقطة لفترة غير قياسية ، سالب 3 نقاط للشراء غير القياسي. تم تعيين حد التنبيه بالنسبة لك على -20. لا شيء يحدث.

بالنسبة إلى حوالي 5-6 عمليات شراء ، ستسحب هذه النقاط إلى الصفر ، لأن النظام سيتذكر أنه من الطبيعي أن تذهب إلى ماكدونالدز صباح الثلاثاء. بالطبع ، أبسط إلى حد كبير ، ولكن منطق العمل هو نفسه تقريبًا.

مثال 2. طوال حياتك اشتريت لنفسك أشياء صغيرة مختلفة كمستخدم منتظم. ستدفع في البقالة (النظام "يعرف" بالفعل مقدار ما تأكله عادة والمكان الذي تشتريه غالبًا ، أو بالأحرى ، لا تعرف ، ولكن ببساطة تكتب في ملفك الشخصي) ، ثم تشتري تذكرة لمترو الأنفاق لمدة شهر ، أو تطلب شيئًا صغيرًا من خلال المتجر عبر الإنترنت. والآن تشتري بيانو في هونغ كونغ مقابل 8 آلاف دولار. يمكن؟ يمكن. دعنا نلقي نظرة على النقاط: –15 لما يبدو عليه الاحتيال القياسي ، - 10 مقابل مبلغ غير قياسي ، - 5 للمكان والوقت غير القياسي ، - 5 لبلد آخر دون شراء تذكرة ، - 7 لعدم استخدام أي شيء من قبل أخذوا إلى الخارج ، +5 لأجهزتهم القياسية ، +5 لما اشترى المستخدمون الآخرون للبنك هناك.

تم تعيين حد التنبيه بالنسبة لك على -20. يتم تعليق المعاملة ، ويبدأ موظف في البنك الدولي في فهم الموقف. هذه حالة بسيطة للغاية. على الأرجح ، بعد 5 دقائق ، سيتصل بك ويقول: "هل قررت حقًا شراء شيء من متجر موسيقى في هونغ كونغ في الساعة 4 صباحًا مقابل 8 آلاف دولار؟" إذا أجبت بنعم ، سوف يتخطون المعاملة. ستندرج البيانات في الملف الشخصي بمجرد إجراء مكتمل ، ثم بالنسبة لإجراءات مماثلة سيتم إعطاء نقاط سلبية أقل حتى تصبح القاعدة على الإطلاق.

كما قلت ، أنا حقا تبسيط حقا. ظلت البنوك تستثمر في أنظمة السمعة منذ سنوات وقد شحذتها لسنوات. خلاف ذلك ، فإن مجموعة من البغال ستسحب الأموال بسرعة كبيرة.

كيف يتم نقل هذا إلى أمن معلومات المؤسسة؟

تظهر أنظمة التحليل السلوكي بناءً على خوارزميات مكافحة الاحتيال وغسل الأموال. يتم جمع ملف تعريف مستخدم كامل: مدى سرعة طباعته ، وما هي الموارد التي يصل إليها ، ومن يتفاعل معه ، وما هو البرنامج الذي يطلقه - بشكل عام ، كل ما يفعله المستخدم كل يوم.

مثال. غالبًا ما يتفاعل المستخدم مع 1C وغالبًا ما يُدخل البيانات هناك ، ثم يبدأ فجأة في تفريغ قاعدة البيانات بالكامل في عشرات التقارير الصغيرة. يتجاوز سلوكه السلوك القياسي لمثل هذا المستخدم ، ولكن يمكن مقارنته بسلوك الملفات الشخصية المماثلة حسب النوع (على الأرجح ، سيكون هؤلاء محاسبين آخرين) - من الواضح أن لديهم أسبوعًا من التقارير الواردة في أوقات معينة ويفعلون جميعًا ذلك. الأرقام هي نفسها ، لا توجد اختلافات أخرى ، لا يرفع المنبه.

مثال آخر. عمل مستخدم مع كرة الملفات طوال حياته ، وسجل بضع عشرات من المستندات يوميًا ، ثم فجأة بدأ يأخذ مئات وآلاف الملفات منه. وتقول DLP أخرى أنها ترسل شيئًا مهمًا. ربما بدأ قسم المناقصات الاستعدادات للمنافسة ، وربما يقوم "الفئران" بتسريب البيانات إلى المنافسين. النظام ، بالطبع ، لا يعرف ذلك ، لكنه ببساطة يصف سلوكه ويزعج حراس الأمن. بشكل أساسي ، قد يختلف سلوك الموظف الجديد أو الدعم الفني أو المدير التنفيذي قليلاً عن سلوك "القوزاق الذي أسيء معاملته" ، ومهمة أفراد الأمن هي إخبار النظام بأن هذا سلوك طبيعي. سيتبع ملف التعريف على أي حال ، وإذا تم اختراق حساب المدير العام وسمعة قفزت على النقاط ، فسوف يدق ناقوس الخطر.

التشكيلات الجانبية للمستخدم تؤدي إلى قواعد لنظام UBA. بتعبير أدق ، آلاف الاستدلال التي تتغير بانتظام. لكل مجموعة مستخدمين مبادئها الخاصة. على سبيل المثال ، يرسل المستخدمون من هذا النوع 100 ميغابايت في اليوم ، بينما يرسل المستخدمون الآخرون 1 غيغابايت في اليوم ، إذا لم تكن عطلة نهاية الأسبوع. وهكذا دواليك. إذا أرسل أول واحد 5 غيغابايت ، فهذا أمر مريب. وإذا كان الثاني - ثم ستكون هناك نقاط سلبية ، لكنها لن تكسر عتبة الإنذار. ولكن إذا كان قريبًا من تشغيل DNS إلى نطاقات جديدة مشبوهة ، فسيكون هناك نقطتان سلبيتان أكثر وسيحدث التنبيه بالفعل.

النهج هو أن هذه ليست القاعدة "إذا كان هناك استعلامات DNS غريبة ثم قفزت حركة المرور ، ثم ..." ، والقاعدة "إذا وصلت السمعة إلى 20 ، ثم ..." - كل مصدر فردي للنقاط لسمعة المستخدم أو العملية يكون مستقلاً ومحددًا حصريا معيار سلوكه. تلقائيًا.

في الوقت نفسه ، في البداية ، يساعد قسم أمن المعلومات في تدريب النظام وتحديد ما هو القاعدة وما هو غير القياسي ، ثم يتكيف النظام ، ويعيد تدريب نفسه على حركة المرور الحقيقية وسجلات نشاط المستخدم.

ما نضعه

بصفتنا مدمجًا للنظام ، نقدم لعملائنا خدمة للإدارة التشغيلية لأمن المعلومات (خدمة

SOC CROC المدارة). المكون الرئيسي جنبًا إلى جنب مع أنظمة مثل إدارة الأصول ، وإدارة الثغرات الأمنية ، واختبار الأمان وذكاء التهديدات ، المتوفر من البنية التحتية السحابية لدينا ، هو الرابط بين SIEM الكلاسيكية و UBA الاستباقي. في نفس الوقت ، اعتمادًا على رغبات العميل ، بالنسبة لـ UBA ، يمكننا استخدام كل من الحلول الصناعية للبائعين الكبار ونظامنا التحليلي الخاص بنا بناءً على حزمة Hadoop + Hive + Redis + Splunk Analytics for Hadoop (Hunk).

تتوفر الحلول التالية للتحليل السلوكي من سحابة SOC CROC الخاصة بنا أو وفقًا للنموذج المحلي:

- Exabeam: ربما يكون نظام UBA الأكثر سهولة في الاستخدام والذي يسمح لك بالتحقيق بسرعة في حادثة من خلال تقنية تتبع المستخدم ، والتي تربط النشاط في البنية التحتية لتكنولوجيا المعلومات (على سبيل المثال ، تسجيل الدخول إلى قاعدة البيانات المحلية تحت حساب SA) بمستخدم حقيقي. تتضمن حوالي 400 نموذج لتسجيل المخاطر تضيف نقاط عقوبة للمستخدم لكل إجراء غريب أو مشبوه ؛

- Securonix: نظام تحليل سلوكي شديد التعطش للموارد ، ولكنه فعال للغاية. يتم وضع النظام فوق منصة البيانات الكبيرة ، يتوفر ما يقرب من 1000 طراز خارج الصندوق. يستخدم معظمهم تقنية التكتل الخاصة لنشاط المستخدم. المحرك مرن للغاية ، يمكنك تتبع أي حقل من تنسيق CEF وتجميعه ، بدءًا من الانحراف عن متوسط عدد الطلبات في اليوم بواسطة سجلات خادم الويب وانتهاءً بتحديد تفاعلات الشبكة الجديدة لحركة مرور المستخدم ؛

- Splunk UBA: إضافة جيدة لـ Splunk ES. قاعدة القاعدة خارج الصندوق صغيرة ، ولكن بالإشارة إلى سلسلة القتل ، والتي تسمح لك بعدم تشتيت الانتباه بسبب الحوادث البسيطة والتركيز على مخترق حقيقي. وبالطبع ، لدينا تحت تصرفنا كل قوة معالجة البيانات الإحصائية في Splunk Machine Learning Toolkit والتحليل بأثر رجعي لكامل حجم البيانات المتراكمة.

وبالنسبة للقطاعات الحرجة ، سواء كان نظامًا آليًا للتحكم في العمليات أو تطبيقًا تجاريًا رئيسيًا ، فإننا نضع أجهزة استشعار إضافية لجمع الأدلة الجنائية والمظلات لتحويل انتباه المتسللين عن الأنظمة الإنتاجية.

لماذا بحر الموارد؟

لأن كل الأحداث مكتوبة. هذا مثل Google Analytics ، فقط على محطة العمل المحلية. على الشبكة المحلية ، يتم إرسال الأحداث إلى Data Lake من خلال البيانات الوصفية للإنترنت حول الإحصائيات والأحداث الرئيسية ، ولكن إذا كان عامل SOC يريد التحقيق في الحادث ، فهناك سجل كامل مسجل أيضًا. يتم جمع كل شيء: الملفات المؤقتة ، ومفاتيح التسجيل ، وجميع العمليات الجارية والمجموعات الاختبارية الخاصة بها ، والتي تتم كتابتها في بدء التشغيل ، والإجراءات ، والتسجيل الرقمي للشاشة - أيا كان. فيما يلي مثال على البيانات التي تم جمعها.

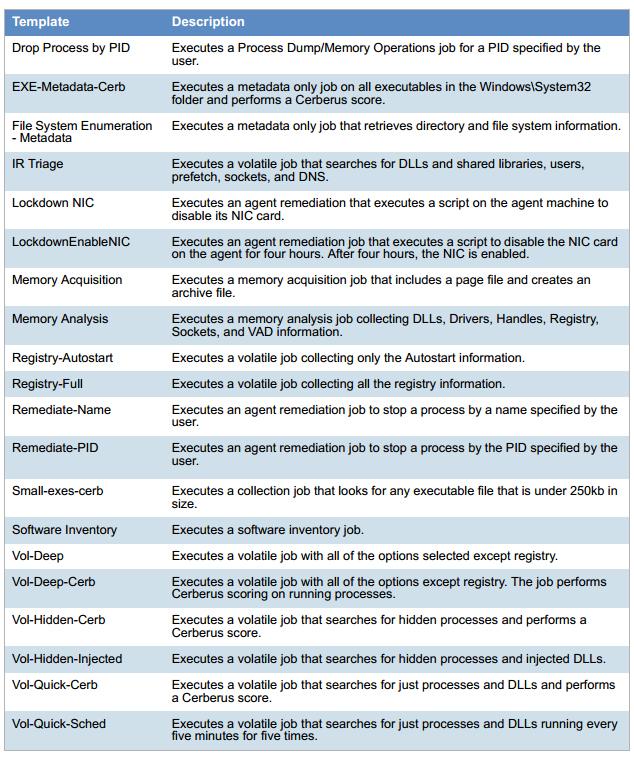

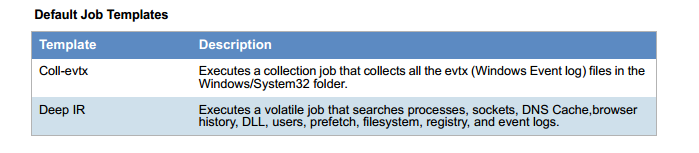

قائمة المعلمات من محطة العمل:

تصبح الأنظمة من حيث التخزين وذاكرة الوصول العشوائي أكثر تعقيدًا. يبدأ SIEM الكلاسيكي بـ 64 غيغابايت من ذاكرة الوصول العشوائي ، وزوجين من المعالجات ونصف تيرابايت من التخزين. UBA من تيرابايت من ذاكرة الوصول العشوائي وأعلى. على سبيل المثال ، كان تنفيذنا الأخير على 33 خادمًا فعليًا (28 عقدة حوسبة لمعالجة البيانات + 5 عقد تحكم لموازنة التحميل) ، و 150 بحيرة TB (600 تيرابايت في الأجهزة ، بما في ذلك ذاكرة التخزين المؤقت السريع في الحالات) ، و 384 غيغابايت من ذاكرة الوصول العشوائي لكل منها.

من يحتاج هذا؟

بادئ ذي بدء ، أولئك الذين هم في "منطقة الخطر" ويتعرضون للهجوم باستمرار هم البنوك والمؤسسات المالية وقطاع النفط والغاز وتجارة التجزئة الكبيرة وغيرها الكثير.

بالنسبة لهذه الشركات ، يمكن أن تصل تكلفة تسرب البيانات أو ضياعها إلى عشرات أو حتى مئات الملايين من الدولارات. لكن تثبيت نظام UBA سيكلف أقل بكثير. وبالطبع ، الشركات المملوكة للدولة والاتصالات ، لأنه لا أحد يريد في مرحلة ما أن يتم عرض بيانات ملايين المرضى أو مراسلات عشرات الملايين من الناس في الوصول المفتوح.

المراجع