عن ماذا تتحدث الدراسة

عن ماذا تتحدث الدراسةروابط لأجزاء أخرى من الدراسة تقدم هذه المقالة نموذجًا أساسيًا لتهديدات أمن المعلومات للتحويلات البنكية التي تتم من خلال نظام الدفع في بنك روسيا.

إن التهديدات المقدمة هنا صحيحة بالنسبة لأي بنك تقريبًا في الاتحاد الروسي ، وكذلك بالنسبة لأي مؤسسات أخرى تستخدم عملاء كثيرين لإجراء عمليات الدفع مع تأكيد التشفير للمدفوعات.

ويهدف نموذج التهديد هذا إلى ضمان الأمن العملي وتشكيل التوثيق الداخلي للبنوك وفقًا لمتطلبات لوائح بنك روسيا

رقم 552-P بتاريخ 24 أغسطس 2016 ورقم 382-P بتاريخ 9 يونيو 2012.يعاقب القانون على استخدام المعلومات من مقال لأغراض غير مشروعة .

تقنية النمذجة

هيكل نموذج التهديد

تعد

سلسلة Kill واحدة من أنجح طرق نمذجة هجمات الكمبيوتر اليوم. تمثل هذه الطريقة هجومًا على الكمبيوتر كتسلسل من الخطوات التي يقوم بها المهاجمون لتحقيق أهدافهم.

يتم وصف معظم المراحل في

MITER ATT & CK Matrix ، ولكن لا يوجد فك تشفير للإجراءات النهائية - "الإجراءات" (المرحلة الأخيرة من سلسلة القتل) ، التي نفذ المهاجمون الهجوم والتي ، في جوهرها ، هي سرقة أموال من البنك. مشكلة أخرى في استخدام سلسلة Kill الكلاسيكية لنمذجة التهديد هي عدم وجود وصف للتهديدات المرتبطة بإمكانية الوصول.

تم تصميم نموذج التهديد هذا لتعويض هذه العيوب. لهذا ، سيتكون رسمياً من جزأين:

- سيصف الأول مشاكل إمكانية الوصول.

- أما الثانية ، وهي سلسلة Kill كلاسيكية مع الخطوة الأخيرة التي تم فك تشفيرها ، فسوف تصف سرقة "الكمبيوتر" للأموال من البنك.

منهجية إنشاء نموذج التهديد

المتطلبات الرئيسية لنموذج التهديد الذي تم إنشاؤه هي:

- الحفاظ على الدمج وتقليل الازدواجية ،

- اكتمال تحديد التهديدات وسهولة تنقيح النموذج ،

- توفير الفرصة للعمل مع النموذج لكل من رجال الأعمال والعاملين الفنيين.

لتنفيذ المهام ، تم بناء النموذج على أساس منهجية

"شجرة التهديد" ، التي تم إدخال تحسينات طفيفة عليها:

- تم وصف التهديدات ، بدءاً من مستوى الأعمال ، وتحللت تدريجياً إلى مكونات فنية.

- تم تجميع التهديدات الكامنة في العناصر النموذجية للبنية التحتية للمعلومات (على سبيل المثال ، اتصالات الشبكة ، وأنظمة حماية معلومات التشفير ، ...) في نماذج التهديد القياسية.

- علاوة على ذلك ، عند نمذجة التهديدات الكامنة في العناصر النموذجية للبنية التحتية للمعلومات ، بدلاً من تكرار وصف التهديدات ، تمت الإشارة إلى النموذج القياسي المقابل.

الإجراء لتطبيق نموذج التهديد هذا على الأشياء الحقيقية

يجب أن يبدأ تطبيق نموذج التهديد هذا على الأشياء الحقيقية بتوضيح وصف البنية التحتية للمعلومات ، ثم ، إذا لزم الأمر ، إجراء تحليل أكثر تفصيلاً للتهديدات.

يجب أن يتم إجراء تحديث التهديدات الموصوفة في النموذج وفقًا للوثائق الداخلية للمنظمة. في حالة عدم وجود مثل هذه المستندات ، يمكن تطويرها بناءً على التقنيات التي نوقشت في

مقالة البحث السابقة .

ميزات تصميم نموذج التهديد

في نموذج التهديد هذا ، تم اعتماد قواعد التخليص التالية:

- نموذج التهديد هو شجرة تهديد. تتم كتابة شجرة التهديد في شكل قائمة هرمية ، حيث يتوافق كل عنصر قائمة مع عقدة شجرة ، وبالتالي تهديدًا محددًا.

- يبدأ اسم التهديد بمعرف التهديد ، والذي يكون بالشكل:

U <رمز التهديد>

حيث "Y" هو اختصار التهديد ، "رمز التهديد" هو رقم التهديد في القائمة الهرمية (شجرة التهديد). - يمكن أن يحتوي وصف التهديد على كتلتين:

- تقدم التفسيرات تفسيرات للتهديد الموصوف. يمكن هنا تقديم أمثلة على إدراك التهديد ، وتفسير القرارات المتخذة أثناء التحلل ، وقيود النمذجة ، وغيرها من المعلومات.

- يحتوي التحلل على قائمة هرمية لتهديدات الأطفال.

- عند تحليل التهديدات ، بشكل افتراضي ، يُعتبر أن تنفيذ تهديد طفل واحد على الأقل يؤدي إلى تنفيذ التهديد الأم. إذا كان تنفيذ التهديد الأبوي يعتمد على تنفيذ التهديدات الفرعية بطريقة أخرى ، فعند التحلل في نهاية السطر الذي يصف العنصر الرئيسي ، يشار إلى نوع التبعية:

- ( I ) - تنفيذ التهديد الأبوي يحدث فقط مع تنفيذ جميع التهديدات التي يتعرض لها الأطفال.

- ( السيناريو ) - يحدث تنفيذ تهديد الوالدين مع بعض السيناريو أو خوارزمية معينة لتنفيذ تهديدات الأطفال.

- يتم إنشاء ارتباطات إلى التهديدات الموضحة في نفس نماذج التهديد أو غيرها وفقًا للنموذج: Link: "<اسم نموذج التهديد>. <اسم التهديد> ".

- إذا كان اسم تهديد الطفل يبدأ بـ <...> ، فهذا يعني أنه عند القراءة ، بدلاً من <...> ، يجب عليك إدخال اسم التهديد الأصلي بالكامل.

النموذج الأساسي للتهديدات لأمن المعلومات للمدفوعات المصرفية غير النقدية

هدف الحماية الذي يطبق عليه نموذج التهديد (النطاق)

يمتد نطاق نموذج التهديد هذا إلى عملية التحويلات غير النقدية للأموال من خلال نظام الدفع في بنك روسيا.

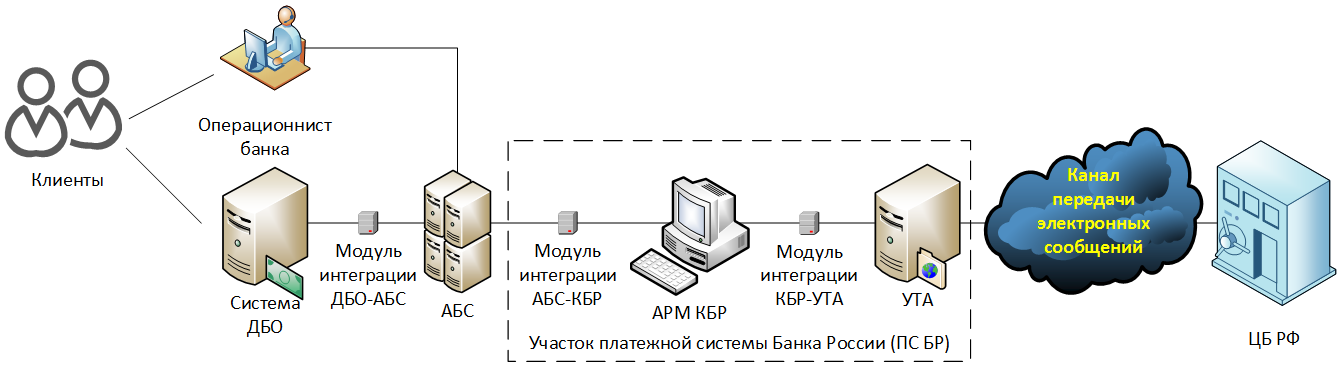

العمارةيشمل نطاق النموذج البنية التحتية للمعلومات التالية:

هنا:

"قسم نظام الدفع في بنك روسيا (PS BR)" - قسم من البنية التحتية للمعلومات يخضع لمتطلبات لائحة بنك روسيا بتاريخ 24 أغسطس 2016 رقم 552-P. المعيار لتصنيف البنية التحتية للمعلومات كجزء من محطة BR الفرعية هو معالجة الرسائل الإلكترونية بتنسيق

UFEBS في

مرافق البنية التحتية للمعلومات.

تتضمن "قناة إرسال الرسائل الإلكترونية" قناة اتصال بين البنك والبنك المركزي للاتحاد الروسي ، والتي يتم بناؤها من خلال مشغل اتصالات متخصص أو اتصال مودم ، بالإضافة إلى آلية مراسلة إلكترونية تعمل باستخدام وسائط تخزين الكمبيوتر السريعة والتخلص منها (OMNI).

يتم تحديد قائمة المباني المدرجة في منطقة التغطية لنموذج التهديد وفقًا لمعيار وجود مرافق البنية التحتية للمعلومات المشاركة في تحويل الأموال.

قيود النموذجينطبق نموذج التهديد هذا فقط على خيار تنظيم بنية تحتية للدفع باستخدام

AWS KBR ، يجمع بين وظائف التشفير والتوقيع الإلكتروني ، ولا يعتبر استخدام

AWS KBR-N ، حيث يتم تنفيذ التوقيع الإلكتروني "على جانب ABS".

التهديدات الأمنية ذات المستوى الأعلى

التحللU1. إنهاء نظام التحويلات غير النقدية.

U2. سرقة الأموال أثناء عمل نظام التحويلات غير النقدية.

U1. إنهاء نظام التحويل غير النقدي

تفسيراتيمكن تقدير الضرر المحتمل الناجم عن تنفيذ هذا التهديد على أساس الافتراضات التالية:

- في اتفاقيات خدمة الحساب المصرفي المبرمة بين العملاء والبنك ، كقاعدة عامة ، هناك علامة على المدة المطلوبة للبنك لإجراء الدفع. انتهاك الشروط المنصوص عليها في العقد يؤدي إلى مسؤولية البنك تجاه العميل.

- إذا توقف البنك فجأة عن سداد المدفوعات ، فسيثير ذلك تساؤلات حول استقراره المالي ، ونتيجة لذلك ، يمكن أن يؤدي إلى تدفق هائل من الودائع.

- استمرارية المدفوعات هي أحد شروط الحفاظ على الترخيص المصرفي. يمكن أن تؤدي حالات الفشل والأعطال المنهجية إلى إثارة أسئلة جدية للبنك من البنك المركزي للاتحاد الروسي وتؤدي إلى إلغاء الترخيص.

في الحالة العامة ، يمكن اعتبار أقصى تأخير مسموح به في تنفيذ الدفع رحلة واحدة لكل يوم عمل. زيادة أخرى في التأخير ستؤدي إلى المزيد والمزيد من الضرر للبنك.

عند تحليل هذا التهديد ، تم أخذ الوثائق التالية بعين الاعتبار:

التحللU1.1. مشاكل المعدات أو وسائط التخزين المستخدمة في الترجمة:

U1.1.1. الفشل والفشل.

U1.1.2. السرقة

U1.1.3. الخسارة.

U1.2. تدمير البرامج أو البيانات اللازمة لإجراء عمليات النقل.

U1.3. هجمات الحرمان من الخدمة (DoS و DDoS) بالوسائل التقنية وقنوات الاتصال المستخدمة لإجراء عمليات النقل بواسطة المجرمين الإلكترونيين.

U1.4. عدم القدرة على تبادل الرسائل الإلكترونية مع نظام الدفع للبنك المركزي للاتحاد الروسي (

I ):

U1.4.1. <...> عبر اتصالات الشبكة:

U1.4.1.1. عدم تشغيل قنوات الاتصال مع البنك المركزي للاتحاد الروسي (

I ):

U1.4.1.1.1. <...> مقدمة من مشغل اتصالات متخصص.

U1.4.1.1.2. <...> نظمت كاتصال مودم.

U1.4.1.2. إنهاء المعلومات المستخدمة لمصادقة اتصال شبكة مع البنك المركزي للاتحاد الروسي.

U1.4.2. <...> ، تم إجراؤها بمساعدة ناقل على حاملات بيانات آلة مغتربة (OMNI):

U1.4.2.1. عدم وجود المستندات المنفذة بشكل صحيح:

U1.4.2.1.1 <...> لتأكيد سلطة الناقل.

U1.4.2.1.2 <...> المدفوعات المصاحبة لـ OMNI.

U1.5. إنهاء مفاتيح التشفير المستخدمة لحماية الرسائل الإلكترونية:

U1.5.1. انتهاء صلاحية مفاتيح التشفير.

U1.5.2. تسوية مفاتيح التشفير.

U1.5.3. استفزاز المهاجمين لمركز التصديق التابع للبنك المركزي للاتحاد الروسي لمنع عمل مفاتيح التشفير للبنك.

U1.6. قلة الأشخاص المشاركين في تنفيذ المدفوعات غير النقدية في مكان العمل.

U1.7. استخدام إصدارات قديمة من البرنامج تُستخدم لإجراء تحويلات برقية.

U1.8. حدوث الظروف التي يتعذر فيها التشغيل العادي للمعدات التقنية وقنوات الاتصال والموظفين المشاركين في عمليات النقل:

U1.8.1. قلة السلطة.

U1.8.2. انتهاكات كبيرة لنظام درجة الحرارة (ارتفاع درجة الحرارة ، وانخفاض حرارة الجسم).

U1.8.3. النار.

U1.8.4. غمر الغرفة.

U1.8.5. انهيار أو التهديد بانهيار المباني.

U1.8.6. هجوم مسلح.

U1.8.7. التلوث الإشعاعي أو الكيميائي.

U1.8.8. تداخل كهرومغناطيسي قوي.

U1.8.9. الأوبئة.

U1.9. إنهاء إداري للوصول إلى المباني أو المباني التي توجد فيها البنية التحتية للمعلومات المستخدمة في الدفع:

U1.9.1. منع وصول السلطات:

U1.9.1.1. إجراء عمليات التفتيش أو تدابير التحقيق التنفيذية الأخرى.

U1.9.1.2. تنفيذ الأحداث الثقافية والأعياد الدينية ، إلخ.

U1.9.2. حظر الوصول من المالك:

U1.9.2.1. تضارب كيانات الأعمال.

U1.10. ظروف القوة القاهرة (الكوارث الطبيعية ، الكوارث ، أعمال الشغب ، الهجمات الإرهابية ، العمليات العسكرية ، نهاية الزومبي ، ...).

U2. سرقة الأموال أثناء تشغيل نظام التحويل غير النقدي

تفسيراتسرقة الأموال أثناء عمل نظام التحويل غير النقدي هي سرقة الأموال غير النقدية مع انسحابها اللاحق أو المتزامن من البنك الضحية.

سرقة الأموال غير النقدية هي تغيير غير مصرح به في رصيد العميل أو الحساب المصرفي. قد تحدث هذه التغييرات نتيجة:

- التغييرات الطارئة في رصيد الحساب ؛

- تحويل أموال غير مصرح به بين البنوك أو بين البنوك.

سيطلق على أي تغيير غير طبيعي في رصيد الحساب إجراءات لا تخضع للوثائق الداخلية للبنك ، ونتيجة لذلك حدث انخفاض أو زيادة غير مصرح بها في رصيد الحساب المصرفي. من أمثلة هذه الإجراءات: إجراء معاملة مصرفية وهمية ، وتغيير الرصيد مباشرة في مكان التخزين (على سبيل المثال ، في قاعدة البيانات) وإجراءات أخرى.

عادة ما يصاحب التغيير غير الطبيعي في رصيد الحساب عمليات منتظمة على إنفاق الأموال المسروقة. تشمل هذه العمليات:

- السحب النقدي من أجهزة الصراف الآلي للبنك الضحية ،

- تحويل الأموال إلى الحسابات المفتوحة مع البنوك الأخرى ،

- التسوق عبر الإنترنت

- الخ.

التحويل غير المصرح به للأموال هو تحويل يتم دون موافقة الأشخاص المصرح لهم بالتصرف في الأموال ، وكقاعدة عامة ، يرتكبها البنك الذي ينفذ أمر تحويل مزيف.

يمكن إنشاء أوامر تحويل الأموال المزيفة من خلال خطأ العملاء ومن خلال خطأ البنك. في نموذج التهديد هذا ، سيتم النظر فقط في التهديدات في منطقة مسؤولية البنك. في هذا النموذج ، سيتم اعتبار أوامر الدفع فقط كطلبات

لتحويل الأموال .

في الحالة العامة ، يمكن اعتبار أن معالجة التحويلات بين البنوك من قبل البنك هي حالة خاصة لمعالجة التحويلات بين البنوك ، وبالتالي ، للحفاظ على حجم النموذج ، سيتم النظر فقط في التحويلات بين البنوك.

يمكن أن تتم سرقة الأموال غير النقدية عند تنفيذ أوامر الدفع الصادرة ، وعند تنفيذ أوامر الدفع الواردة. في هذه الحالة ، سيتم استدعاء أمر الدفع الصادر بأمر الدفع الذي يرسله البنك إلى نظام الدفع الخاص ببنك روسيا ، وسيطلق على الوارد الوارد أمر الدفع الذي تم استلامه من قبل البنك من نظام الدفع الخاص ببنك روسيا.

التحللU2.1. تنفيذ البنك لأوامر الدفع الصادرة وهمية.

U2.2. تنفيذ البنك لأوامر الدفع الواردة وهمية.

U2.3. تغير غير طبيعي في أرصدة الحسابات.

U2.1. تنفيذ البنك لأوامر الدفع الصادرة وهمية

تفسيراتالسبب الرئيسي وراء قدرة البنك على تنفيذ أمر دفع مزيف هو إدخاله من قبل المجرمين في عملية الأعمال التجارية لمعالجة المدفوعات.

التحللU2.1.1. يقوم الدخيل بإدخال أمر دفع صادر وهمي في عملية معالجة الدفع.

U2.1.1. يقوم المتسللون بتقديم أمر دفع صادر مزيف في عملية أعمال معالجة الدفع

تفسيراتسيتحلل هذا التهديد وفقًا لعناصر البنية التحتية للمعلومات التي قد يحدث فيها إدخال أمر دفع مزيف.

| العناصر | تحلل التهديد "2.1.1. إدخال متسللين أمر دفع صادر مزيف في عملية معالجة الدفع " |

| مشغل البنك | U2.1.1.1. |

| خادم RBS | U2.1.1.2. |

| وحدة التكامل DBO-ABS | U2.1.1.3. |

| ABS | U2.1.1.4. |

| وحدة تكامل ABS-CBD | U2.1.1.5. |

| AWP CBD | U2.1.1.6. |

| وحدة تكامل CBD-UTA | U2.1.1.7. |

| UTA | U2.1.1.8. |

| قناة البريد الإلكتروني | U2.1.1.9. |

التحللU2.1.1.1. <...> في عنصر "عامل البنك".

U2.1.1.2. <...> في عنصر "خادم RBS".

U2.1.1.3. <...> في عنصر "وحدة التكامل DBO-ABS".

U2.1.1.4. <...> في عنصر ABS.

U2.1.1.5. <...> في العنصر "وحدة تكامل ABS-CBD".

Y2.1.1.6. <...> في العنصر "AWP KBR".

U2.1.1.7. <...> في العنصر "CBD-UTA Integration Module".

U2.1.1.8. <...> في عنصر UTA.

U2.1.1.9. <...> في عنصر "قناة الرسائل الإلكترونية".

U2.1.1.1. <...> في عنصر "عامل البنك"

تفسيراتعند قبول أمر الدفع الورقي من العميل ، يقوم المشغل بإدخال مستند إلكتروني على أساسه في ABS. تعتمد الغالبية العظمى من ABSs الحديثة على بنية خادم العميل ، مما يسمح بتحليل هذا التهديد بناءً على نموذج تهديد نموذجي لأنظمة معلومات خادم العميل.

التحللU2.1.1.1.1. قبل عامل البنك من المهاجم ، الذي قدم نفسه كعميل للبنك ، أمر دفع مزيف في شكل ورقي.

U2.1.1.1.2. نيابة عن مشغل البنك ، تم تقديم طلب دفع إلكتروني زائف إلى مكتب الإعتماد.

U2.1.1.1.2.1. تصرف الكاتب بشكل ضار أو ارتكب خطأ غير مقصود.

U2.1.1.1.2.2. نيابة عن المشغل تصرف المهاجمون:

U2.1.1.1.2.2.1. الرابط:

"نموذج تهديد نموذجي. نظام معلومات مبني على أساس بنية خادم العميل. U1. إرتكاب أفعال غير مصرح بها من قبل المجرمين نيابة عن مستخدم شرعي .

"ملاحظة ستتم مناقشة نماذج التهديد النموذجية في المقالات التالية.

U2.1.1.2. <...> في العنصر "RBS Server"

التحللU2.1.1.2.1. وافق خادم RBS نيابة عن العميل على أمر دفع مصدق حسب الأصول ، ولكن تم إعداده من قبل المهاجمين دون موافقة العميل:

U2.1.1.2.1.1. الرابط:

"نموذج تهديد نموذجي. نظام معلومات مبني على أساس بنية خادم العميل. U1. إرتكاب أفعال غير مصرح بها من قبل المجرمين نيابة عن مستخدم شرعي .

"U2.1.1.2.2.

قدم المهاجمون أمر دفع مزيفًا في خادم RBS:2.1.1.2.2.1. الرابط: "نموذج تهديد نموذجي. نظام معلومات مبني على أساس بنية خادم العميل. U2. "التعديل غير المصرح به للمعلومات المحمية أثناء معالجتها بواسطة جزء الخادم من نظام المعلومات . "U2.1.1.3. <...> في عنصر "وحدة التكامل DBO-ABS"

التحللU2.1.1.3.1. الرابط: "نموذج تهديد نموذجي. وحدة التكامل. U1. يقدم المتسللون معلومات كاذبة من خلال وحدة التكامل " .U2.1.1.4. <...> في عنصر ABS

التحللU2.1.1.4.1. الرابط: "نموذج تهديد نموذجي. نظام معلومات مبني على أساس بنية خادم العميل. U2. "التعديل غير المصرح به للمعلومات المحمية أثناء معالجتها بواسطة جزء الخادم من نظام المعلومات . "U2.1.1.5. <...> في العنصر "وحدة تكامل ABS-CBD"

التحللU2.1.1.5.1. الرابط: "نموذج تهديد نموذجي. وحدة التكامل. U1. يقدم المتسللون معلومات كاذبة من خلال وحدة التكامل " .U2.1.1.6. <...> في العنصر "AWS KBR"

التفسيراتالوظيفة الرئيسية لـ CBD AWP من حيث أمن المعلومات هي حماية التشفير للرسائل الإلكترونية التي يتبادلها البنك مع نظام الدفع في بنك روسيا. يتم تشفير جميع مستندات الدفع الصادرة على المفاتيح العامة لبنك روسيا والمفاتيح الخاصة للتوقيع الإلكتروني للبنك.التحلل (I):U2.1.1.6.1. تشفير أمر دفع زائف على المفاتيح العامة لبنك روسيا:U2.1.1.6.1.1. الرابط: "نموذج تهديد نموذجي. نظام أمن معلومات التشفير. U2. تشفير البيانات الاحتيالية نيابة عن مرسل شرعي . "U2.1.1.6.2. التوقيع الإلكتروني لأمر دفع مزيف على المفاتيح الخاصة للبنك:.12.1.1.6.2.1. رابط:"نموذج تهديد نموذجي. نظام أمن معلومات التشفير. U4. إنشاء توقيع الكتروني لموقع شرعي بموجب بيانات كاذبة " .U2.1.1.7. <...> في العنصر "CBD-UTA Integration Module"

التفسيراتوفقًا للعملية التكنولوجية لمعالجة المدفوعات ، يتم توقيع الرسائل الإلكترونية في قسم محطة العمل في CBD - CBR وتشفيرها إلكترونيًا. وفقًا لذلك ، لا يمكن إدخال أمر دفع مزيف في هذه المرحلة إلا إذا تمكن المهاجمون من تشفير وتوقيع أمر دفع مزيف يتجاوز إجراء الحماية المشفرة القياسي.التحلل (I):U2.1.1.7.1. رابط: "نموذج التهديد الحالي. U2.1.1.6. <...> في العنصر "AWS KBR" .U2.1.1.7.2. الرابط: "نموذج تهديد نموذجي. وحدة التكامل. U1. يقدم المتسللون معلومات كاذبة من خلال وحدة التكامل " .U2.1.1.8. <...> في عنصر UTA

تفسيراتUTA هي ، في الواقع ، روبوت معلوماتي يتبادل الرسائل الإلكترونية المحمية بالتشفير مع البنك المركزي للاتحاد الروسي. تتوافق تهديدات أمن المعلومات لهذا العنصر مع التهديدات من وحدات التكامل.التحلل (I):U2.1.1.8.1. رابط: "نموذج التهديد الحالي. U2.1.1.6. <...> في العنصر "AWS KBR" .U2.1.1.8.2. الرابط: "نموذج تهديد نموذجي. وحدة التكامل. U1. يقدم المتسللون معلومات كاذبة من خلال وحدة التكامل " .U2.1.1.9. <...> في عنصر "قناة الرسائل الإلكترونية"

التحلل (I):U2.1.1.9.1. رابط: "نموذج التهديد الحالي. U2.1.1.6. <...> في العنصر "AWS KBR" .U2.1.1.9.2. تحويل المهاجمين لأمر دفع مزيف إلى بنك روسيا:.12.1.1.9.2.1. <...> خلال جلسة اتصال مع بنك روسيا أنشئت نيابة عن البنك.U2.1.1.9.2.2. <...> باستخدام الحقيبة في OMNI.U2.2. تنفيذ البنك لأمر دفع واردة وهمية

التحللU2.2.1. يقوم الدخيل بإدخال أمر دفع وارد مزيف في عملية معالجة الدفع.U2.2.1. يقوم المتسللون بتقديم أمر دفع وارد مزيف في عملية أعمال معالجة الدفع

التوضيحاتفي قسم AWP KBR - نظام الدفع في بنك روسيا ، يتم تشفير أوامر الدفع وتوقيعها إلكترونيًا. في قسم AWP KBR - ABS ، أوامر الدفع غير محمية بشكل عام.يتم تشفير أوامر الدفع التي يتلقاها البنك على المفاتيح العامة للبنك ويتم التوقيع عليها بواسطة المفاتيح الخاصة لبنك روسيا. يعتمد نظام الحماية من التشفير الرئيسي على البنية التحتية للمفتاح العام الخاص (PKI الخاص) التي يتم تنفيذها على أساس توقيع سكاد سكاد ويتضمن: مركز اعتماد لبنك روسيا والمستخدمين - منظمات الائتمان. يثق جميع المشاركين في البنية التحتية للمفتاح العام بالشهادات الصادرة عن مركز الشهادات التابع للبنك المركزي للاتحاد الروسي.وبالتالي ، من أجل تقديم أمر دفع وارد مزيف ، يحتاج المهاجمون إلى اختراق مفاتيح التشفير العامة للمستلم ومفاتيح التوقيع الإلكتروني ، والتي يثق البنك بشهاداتها.سوف يتحلل هذا التهديد على أساس عناصر البنية التحتية التي قد يحدث فيها إدخال أوامر دفع واردة وهمية| العناصر | تحلل التهديد "U2.2.1. إدخال متسللين أمر دفع وارد مزيف في عملية معالجة عمليات الدفع " |

| ABS | U2.2.1.1. |

| وحدة تكامل ABS-CBD | U2.2.1.2. |

| AWP CBD | U2.2.1.3. |

| وحدة تكامل CBD-UTA | U2.2.1.4. |

| UTA | U2.2.1.5. |

| قناة البريد الإلكتروني | U2.2.1.6. |

التحللU2.2.1.1. <...> في عنصر ABS.U2.2.1.2. <...> في العنصر "وحدة تكامل ABS-CBD".Y2.2.1.3. <...> في العنصر "AWP KBR".U2.2.1.4. <...> في العنصر "CBD-UTA Integration Module".U2.2.1.5. <...> في عنصر UTA.U2.2.1.6. <...> في عنصر "قناة الرسائل الإلكترونية".U2.2.1.1. <...> في عنصر ABS

التحللU2.2.1.1.1. الرابط: "نموذج تهديد نموذجي. نظام معلومات مبني على أساس بنية خادم العميل. U2. "التعديل غير المصرح به للمعلومات المحمية أثناء معالجتها بواسطة جزء الخادم من نظام المعلومات . "U2.2.1.2. <...> في العنصر "وحدة تكامل ABS-CBD"

التحللU2.2.1.2.1. الرابط: "نموذج تهديد نموذجي. وحدة التكامل. U1. يقدم المتسللون معلومات كاذبة من خلال وحدة التكامل " .U2.2.1.3. <...> في العنصر "AWS KBR"

التفسيراتعند معالجة مستندات الدفع الواردة ، فإن KBR AWP هي خط الدفاع الأخير الذي تتمثل مهمته في فك تشفير الرسائل الإلكترونية الواردة المحمية تشفيرًا والتحقق منها. سيتم تحييد حماية هذه المرحلة إذا أبلغت KBR AWP ، بعد استلام أمر دفع مزيف ، أن التوقيع الإلكتروني تحته صحيح.التحللU2.2.1.3.1. نجاح التحقق من التوقيع الإلكتروني لأمر دفع زائف وارد:U2.2.1.3.1.1 الارتباط: "نموذج التهديد النموذجي. نظام أمن معلومات التشفير. U5. الحصول على نتيجة إيجابية للتحقق من التوقيع الإلكتروني للبيانات الكاذبة " .U2.2.1.4. <...> في العنصر "CBD-UTA Integration Module"

التفسيراتبدءًا من هذا العنصر ، بالإضافة إلى نظام الدفع في بنك روسيا ، يفقد المهاجمون إمكانية التأثير غير المصرح به على نظام حماية معلومات التشفير (CIP) ، لذلك يجب تشفير جميع البيانات الواردة من وحدة التكامل في AWS في CBD وتوقيعها بشكل صحيح. للتشفير ، يجب على المهاجمين استخدام المفاتيح العامة للبنك ، والمفاتيح الخاصة للتوقيع الإلكتروني ، والتي يثق بها البنك.التحلل (I):U2.2.1.4.1. تحييد حماية التشفير للرسائل الإلكترونية الواردة ( I ):U2.2.1.4.1.1. تشفير أمر دفع زائف على المفاتيح العامة للبنك:U2.2.1.4.1.1.1. الرابط: "نموذج تهديد نموذجي. نظام أمن معلومات التشفير. U2. تشفير البيانات الاحتيالية نيابة عن مرسل شرعي . "U2.2.1.4.1.2. التوقيع الإلكتروني لأمر دفع مزيف على المفاتيح الخاصة ، الشهادات التي يثق بها البنك:U2.2.1.4.1.2.1. الرابط: "نموذج تهديد نموذجي. نظام أمن معلومات التشفير. U4. إنشاء توقيع الكتروني لموقع شرعي بموجب بيانات كاذبة " .U2.2.1.4.2. رابط:"نموذج تهديد نموذجي. وحدة التكامل. U1. يقدم المتسللون معلومات كاذبة من خلال وحدة التكامل " .U2.2.1.5. <...> في عنصر UTA

التحلل:U2.2.1.5.1. رابط: "نموذج التهديد الحالي. U2.2.1.4. <...> في عنصر "CBD-UTA Integration Module" .U2.2.1.6. <...> في عنصر "قناة الرسائل الإلكترونية"

التحلل (I):U2.2.1.6.1. الرابط: "نموذج التهديد الحالي. U.2.2.1.4.1. تحييد حماية التشفير للرسائل الإلكترونية الواردة " .U2.2.1.6.2. تلقي أمر دفع مزيف من البنك المركزي للاتحاد الروسي:U2.2.1.6.2.1. <...> خلال جلسة اتصال مع بنك روسيا أنشئت نيابة عن البنك.U2.2.1.6.2.2. <...> باستخدام الحقيبة في OMNI.الخلاصة

ستبحث المقالة التالية في السلسلة نماذج التهديد النموذجية: