مع ظهور أجهزة USB ومنافذ USB في حياتنا ، كان أحد متطلبات الأمان الرئيسية الاهتمام الدقيق بنقاط الاتصال القادرة على نقل البيانات بين الأجهزة. في الواقع ، لهذا السبب ، في نظام التشغيل Android من الإصدارات الأقدم (منذ 2.0 متأكدًا جدًا) ، هناك خيار لتمكين منفذ الجهاز يدويًا في وضع نقل المعلومات باستخدام كائن الاتصال ، أي مع منفذ USB. بدون تنشيط هذه الوظيفة ، يتم شحن الجهاز فقط من USB ، متجاهلاً أي طلبات (واضحة) لتبادل المعلومات من الجانب الثاني.

لكن كيفن بتلر وفريقه البحثي في مجال أمن المعلومات في جامعة فلوريدا اكتشفوا مؤخرًا طريقة أنيقة للغاية وخطيرة للغاية في نفس الوقت لمهاجمة أجهزة المستخدم عبر منفذ USB. في الوقت نفسه ، يعمل المنفذ نفسه للمراقب فقط كمصدر للطاقة ويمكن أن يكون موجودًا في أي مكان عام أو غير ذلك ، على سبيل المثال ، على جهاز كمبيوتر مصاب أو في مقهى أو في نقطة شحن لأجهزة USB في المطار. بالنسبة للهجوم ، يجب استيفاء شرط واحد بالإضافة إلى الوصول إلى تبادل البيانات مع منفذ الشحن من جانب المهاجم: شاشة الهاتف الذكي بعيدة عن أنظار المالك (حتى لا يلاحظ أن الجهاز أصبح "يعيش حياته الخاصة").

في الوقت نفسه ، يتم تجاوز كلمة مرور قفل الشاشة بأمر قصير واحد ، مما يتيح للمهاجم الوصول إلى الشاشة الرئيسية للهاتف الذكي.وفقًا لتقرير Butler وفريقه ، في هجوم على الهواتف الذكية ، يمكنك في الأصل استخدام

أوامر AT غير موثقة للتحكم عن بُعد في شاشة الهاتف الذكي ، والتي تستبعد من الناحية الفنية وظائف الحماية المختلفة لنظام التشغيل من التدخل الخارجي. في الواقع ، وجد الخدم وفريقه طريقة لإنشاء "مستخدم شبح" ، يخدعون ميزات الأمان الموجودة في Android تمامًا ويحاولون لمس الشاشة تمامًا بأوامر AT منخفضة المستوى. أجهزة Samsung و LG عرضة للهجوم - تم إجراء التجارب المعملية على أجهزة هذه الشركات المصنعة.

منذ فترة طويلة معروف ناقلات هجوم مماثل لخبراء أمن المعلومات. تفيد التقارير الأولى أن جهازًا متصلًا بـ USB يمكن أن يكون هدفًا لهجوم من قبل مهاجم بتاريخ 2011-2013. على سبيل المثال ، حذر خبراء Kaspersky Lab المستخدمين من أن توصيل أي جهاز USB ينطوي على تبادل رموز التعريف بين جهاز المستخدم والأجهزة الطرفية. تحدثنا أيضًا عن استخدام ناقل الهجوم هذا

في مقالتنا حول خداع أجهزة Apple واختراقها وميزة USB Restructed الجديدة.

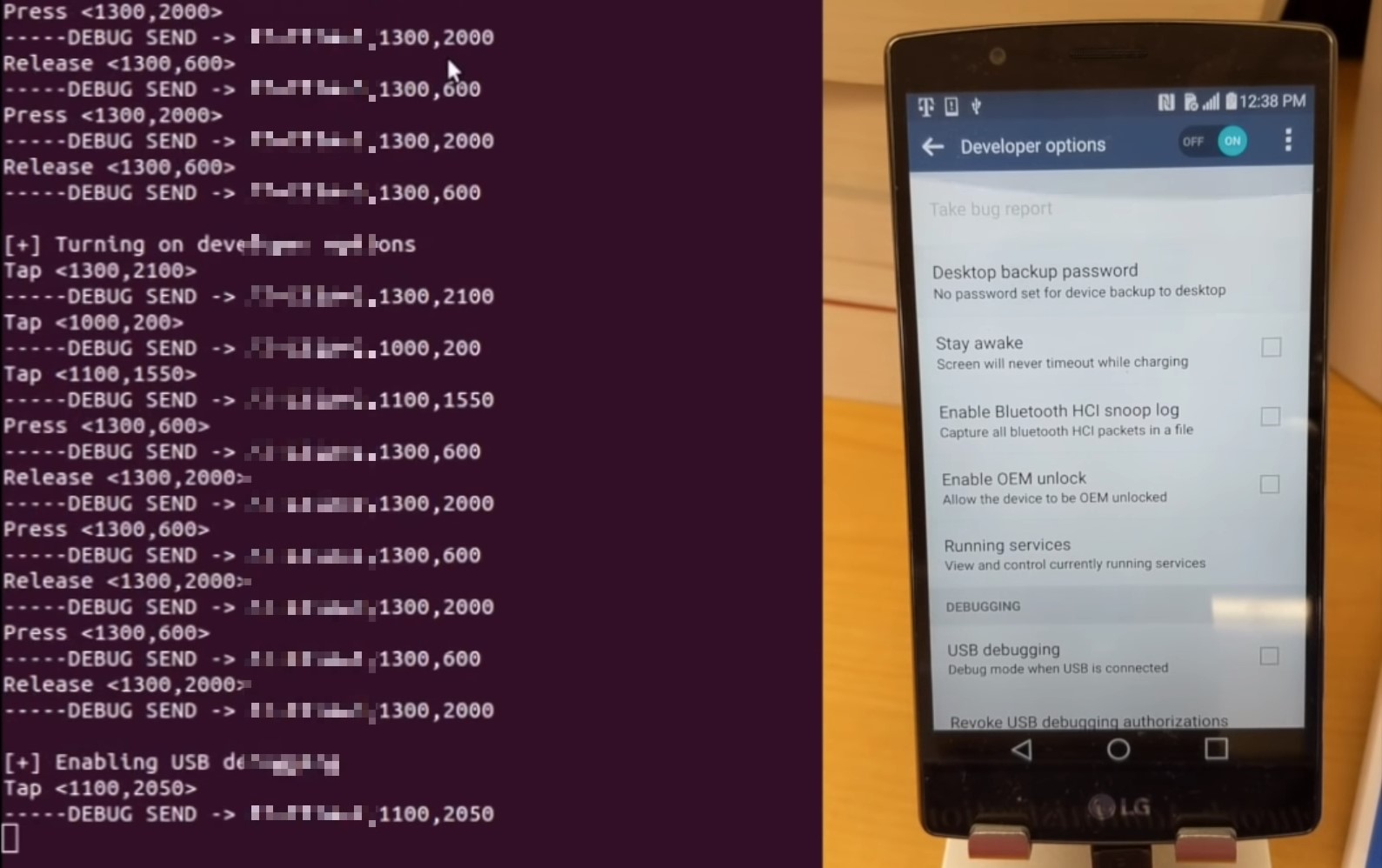

ولكن إذا اعتدت على محاربة الهجمات الواضحة على نظام التشغيل نفسه ، فإن استخدام أوامر AT ذات المستوى المنخفض لم يتم استخدامه على نطاق واسع حتى الآن. سجل بتلر وفريقه مقطع فيديو كاملاً أظهروا فيه جهاز تحكم عن بُعد للهاتف الذكي الخاص بالمستخدم تحت ستار التفاعل مع الشاشة. هذا الهجوم بسيط من حيث أن التبادل الأساسي لبيانات التعريف يسمح لك بتحديد نوع الجهاز والطراز ونظام التشغيل المثبت. ثم يعود الأمر إلى التحضير الأولي للتوجه "الأعمى". إليك كيف تبدو في وحدة التحكم من جانب المهاجم وكيف يتصرف الجهاز المهاجم بهذه الطريقة:

ما الذي يهدد المستخدمين بهذا الهجوم؟

في الواقع ، إن القدرة على استخدام أوامر AT للوصول إلى الشاشة تحت غطاء شخص حي يعطي المهاجمين السيطرة الكاملة على الجهاز. هذا يعني أنه من خلال شحن USB يبدو غير ضار من هاتفك الذكي ، يمكنهم إرسال الرسائل ، وإجراء مكالمة ، وتسجيلك للحصول على الخدمات ، وإعادة توجيه كل بريدك ، ودخول بنك الإنترنت الخاص بك وسرقة الرموز الآمنة ثلاثية الأبعاد ، وتشغيل الكاميرا والتقاط صورة ، استخدم أي تطبيق على هاتفك الذكي على الإطلاق ، وقم بتمكين وضع المطور ، وحتى إعادة تعيين الجهاز إلى المصنع.

ببساطة ، كل هذا يتوقف على مخيلة المهاجم.أبلغ بتلر والفريق سابقًا عن اكتشافهم وأعادت LG في شهر يوليو

التصحيحات المقابلة التي تغطي الثغرة الأمنية. ومع ذلك ، في أيدي المستخدمين هناك ملايين الأجهزة التي لم يتم تحديثها أبدًا. في الوقت الحالي ، يتحقق فريق البحث من ضعف الهواتف الذكية من الشركات المصنعة الشهيرة الأخرى ، وبشكل أساسي منتجات Apple ، ولكن حقيقة أن أوامر AT يمكن استخدامها بهذه الطريقة تشير بالفعل إلى أن "الثغرات" في أمن المعلومات للأجهزة الحديثة تعتبر أساسية .

يطلب المرء بشكل لا إرادي

تشابهًا مع Specter و Meltdown ، وقد نشأت إمكانية

حدوثه ، كما هو الحال في فرق AT (تم تطوير المعيار مرة أخرى في السبعينيات) ، بسبب مشاكل في الهندسة المعمارية ومسار التكنولوجيا الذي تم اختياره مرة واحدة.

يمكن العثور على وثائق الدراسة

هنا . يتم أيضًا تحميل التعليمات البرمجية المصدر للأوامر غير الموثقة إلى

المستودع على GitHub .

هل أنت مطور أو مهندس معماري أو مدير ذي خبرة في شركة تكنولوجيا معلومات وتفكر في تغيير عملك؟ تحقق من وظائف SA و CA و SEM لدينا في My Circle .

ربما سيهتمون بك.