تشتهر مجموعة OceanLotus (المعروفة أيضًا باسم APT32 و APT-C-00) بهجماتها في شرق آسيا. في العام الماضي ، تم نشر عدد من الدراسات حول عمل المجموعة ، بما في ذلك وثائق

CyberReason ،

ومراجعة FireEye ، ووصف هجوم

Volexity في حفرة

الري . كما نرى ، تقوم المجموعة بتحديث الأبواب الخلفية والبنية التحتية وناقلات العدوى.

تواصل OceanLotus استهداف الشركات والوكالات الحكومية في شرق آسيا. وفقًا لقياس ESET عن بُعد ، فإن أهداف OceanLotus ذات الأولوية تقع في فيتنام ولاوس وكمبوديا والفلبين.

منذ بضعة أشهر اكتشفنا وحلّلنا أحد أحدث أبوابهم الخلفية. يطبق العديد من الأدوات التي تجعل من الصعب تحليل وتجنب الكشف - سنناقشها في منشور.

التوزيع

يستخدم المهاجمون أساليب مختلفة لإقناع الضحية بإطلاق قطارة خبيثة.

ملحقات مزدوجة وأيقونات تطبيقات وهمية (Word و PDF وما إلى ذلك)

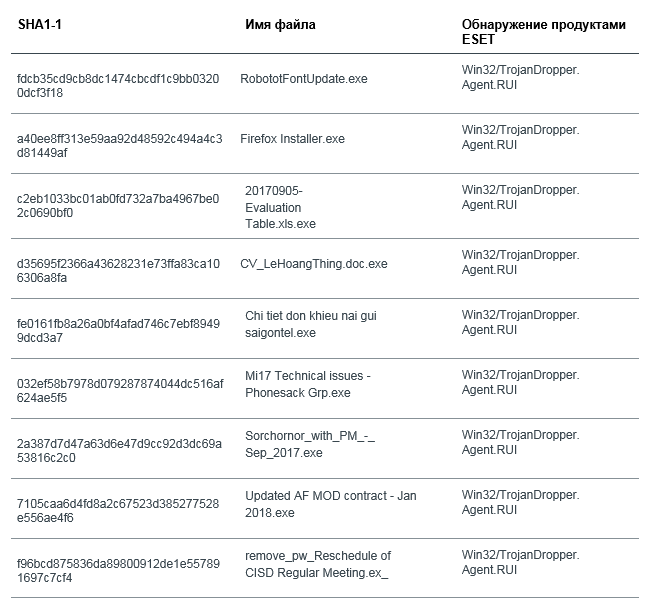

من المحتمل أن تنتشر القطارات عبر مرفقات البريد الإلكتروني. لاحظنا أسماء الملفات التالية:

-

Mi17 Technical issues - Phonesack Grp.exe (Mi-17 - طراز طائرة هليكوبتر روسية)

-

Chi tiet don khieu nai gui saigontel.exe (مترجم من الفيتنامية - "تفاصيل المطالبة المرسلة إلى Saigontel" ، Saigontel - شركة الاتصالات الفيتنامية)

- تم

Updated AF MOD contract - Jan 2018.exe-

remove_pw_Reschedule of CISD Regular Meeting.exe-

Sorchornor_with_PM_-_Sep_2017.exe-

20170905-Evaluation Table.xls.exe-

CV_LeHoangThing.doc.exe (تم العثور على السير الذاتية المزيفة أيضًا في كندا)

كل هذه الملفات لها شيء مشترك - إطلاق مستند طعم محمي بكلمة مرور. من غير الواضح ما إذا كانت كلمة المرور موجودة في مكان ما في بيانات الرسالة المرسلة ، أو ما إذا كان يجب عدم فتح المستند.

التركيب وهمية

تم رصد العديد من المثبتات المزيفة التي تتظاهر بأنها مثبتات أو تحديثات برامج في حملات ثقب الري. أحد الأمثلة هو مثبت Firefox المعاد

تعبئته الموصوف بواسطة 360 Labs على

Freebuf (بالصينية).

عينة أخرى رأيناها كانت تسمى

RobototFontUpdate.exe . ربما انتشر من خلال المواقع المعرضة للخطر ، ولكن ليس لدينا أدلة كافية على ذلك.

جميع الملفات الموصوفة ، سواء تم توزيعها عبر البريد أو تنزيلها عند زيارة موقع تم اختراقه ، قامت بتسليم نفس المكون الخلفي. في إحدى المشاركات ، سنقوم بتحليل عينة من

RobototFontUpdate.exe كيفية إدارتها لتنفيذ حمولة ضارة على النظام.

التحليل الفني

تعتمد عملية التثبيت والتنفيذ على التعتيم متعدد الطبقات ، أي تشفير المكونات وإعادة بناء ملفات PE وتقنيات تحميل كود القشرة والتحميل الجانبي. تم وصف هذا الأخير في

دراسة Korplug السابقة لـ ESET.

مراجعة التقدم

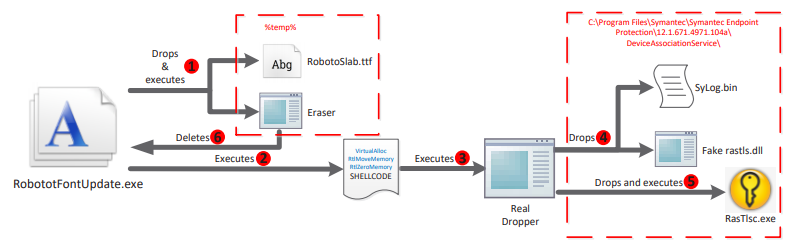

يتكون الهجوم من جزأين: قطارة وسيارة إطلاق. سيتم شرح كل خطوة في كل جزء من العملية بالتفصيل في القسم المقابل. يقدم الرسمان البيانيان أدناه فكرة موجزة عن التقدم العام للبرامج الضارة.

الشكل 1. تقدم القطارة

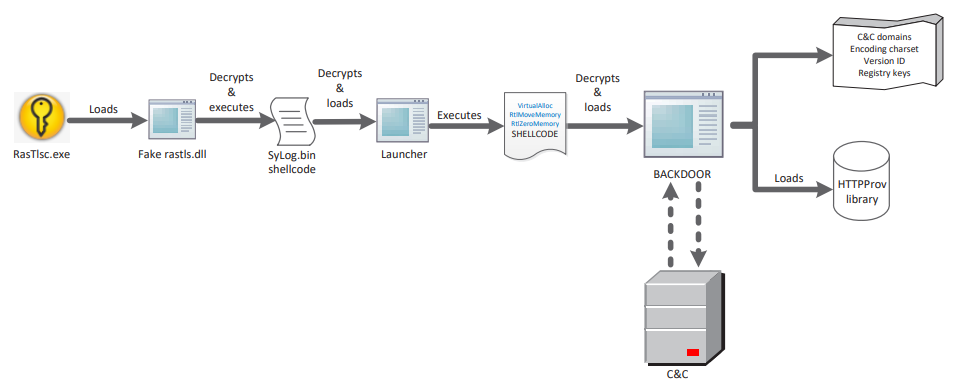

الشكل 1. تقدم القطارة الشكل 2. تقدم مستتر

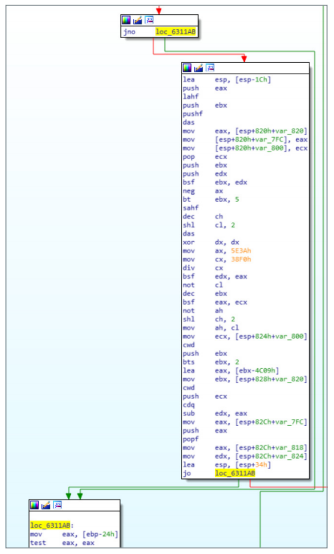

الشكل 2. تقدم مستترتقريبا كل هذه المكونات مشوشة. يعتمد التعتيم على أوامر الانتقال الشرطي التكميلية التكميلية. لكل من النماذج: JZ / JNZ و JP / JNP و JO / JNO وما إلى ذلك ، يقوم كل زوج بالانتقال إلى نفس الهدف. يتخلل التسلسل رمز غير مرغوب فيه يستخدم مؤشر المكدس ولكنه لا يغير قيمة العلامة الشرطية. اتضح أن الانتقال يحدث داخل نفس الفرع. هذا يؤدي إلى مشاكل أثناء عملية فك التجميع بسبب استخدام قيم مؤشر المكدس الإيجابية.

الشكل 3 الشكل 3. الانتقال المشروط التكميلي

الشكل 3 الشكل 3. الانتقال المشروط التكميليبالإضافة إلى ذلك ، تضيف بعض العناصر الأساسية للبرنامج عنوانًا واحدًا إلى المكدس ، وبعد ذلك تنتهي بـ JMP / CALL ، بينما تضيف العناصر الأساسية الأخرى عنوانين وتنتهي باستخدام الأمر RET. إضافة العنصر الثاني هي الوظيفة المطلوبة ، والأول هو عنوان عنصر البرنامج الأساسي التالي الذي سيتم فيه الانتقال. وبالتالي ، يتم إنشاء العناصر الأساسية للبرنامج بدون كائنات الأصل.

الشكل 4 الشكل 4. تقنية PUSH / JMP

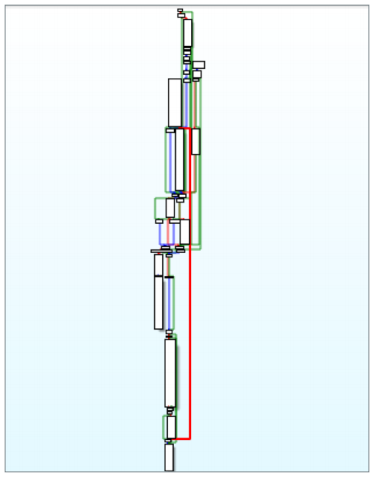

الشكل 4 الشكل 4. تقنية PUSH / JMPنتيجة لمزيج من اثنين من تقنيات التعتيم ، يتم الحصول على الرسوم البيانية "الجميلة":

الشكل 5. التعتيم على تسلسل تشغيل

الشكل 5. التعتيم على تسلسل تشغيلملاحظة رمز البريد غير المرغوب فيه أمر بسيط للغاية. يمكن تجاهلها في تحليل العينات ، إذا كنت تعرف مخطط التطبيق.

القطارة

الخطوة 1. وثيقة الطعم

في الأشهر الأخيرة ، استخدم OceanLotus العديد من السحر. واحد منهم هو برنامج مزيف لتحديث خط TrueType

Roboto Slab regular . يبدو اختيار الخط غريبًا بعض الشيء ، لأنه لا يدعم العديد من لغات شرق آسيا.

الشكل 6. أيقونة تحديث خط RobototFontUpdate

الشكل 6. أيقونة تحديث خط RobototFontUpdateعند تنفيذ ذلك ، يقوم الملف الثنائي بفك تشفير موارده (XOR ، 128 بايت ، المفتاح الثابت) واستعادة البيانات التي تم فك تشفيرها (LZMA). ملف RobotoSlab-Regular.ttf شرعي

(SHA1:

912895e6bb9e05af3a1e58a1da417e992a71a324 ) تمت كتابته إلى المجلد

%temp% وتم تشغيله باستخدام وظيفة Win32 API

ShellExecute .

يتم تنفيذ كود القشرة الذي تم فك تشفيره من الموارد. بعد التنفيذ ، يقوم تحديث خط زائف بتنفيذ تطبيق آخر هدفه الوحيد هو إزالة القطارة. يتم

%temp%\[0-9].tmp.exe تطبيق

%temp%\[0-9].tmp.exe هذا على أنه

%temp%\[0-9].tmp.exe .

المرحلة الثانية: كود القشرة

في كل مرحلة ، يتم استخدام نفس كود القشرة.

كود القشرة هو محمل PE مخصص. يقوم باستعادة الملف القابل للتنفيذ في الذاكرة - يقوم بفك تشفير جميع الأقسام وحساب الحركات اللازمة والمسافات البادئة الأخرى. يستخدم

RtlMoveMemory الوظائف الثلاث لواجهة برمجة تطبيقات Windows:

VirtualAlloc و

RtlMoveMemory و

RtlZeroMemory .

RtlZeroMemory استخدام الدالة

RtlZeroMemory الحقول في رأس PE. ستفشل الاعتماد على تفريغ ذاكرة تلقائي ، لأن رؤوس MZ / PE تالفة.

يستدعي كود shell وظيفة تسجيل الدخول PE غير المشفرة ، ثم

DLLEntry تصدير

DLLEntry .

المرحلة 3. القطارة الحقيقية

{103004A5-829C-418E-ACE9-A7615D30E125}.dllيقوم هذا البرنامج القابل للتنفيذ بفك تشفير الموارد باستخدام خوارزمية AES في وضع CBC من خلال واجهة برمجة تطبيقات Windows. يبلغ حجم المفتاح الثابت 256 بت. بعد فك التشفير ، يتم فك ضغط البيانات المضغوطة (خوارزمية LZMA).

إذا بدأت العملية بحقوق المسؤول ، فإن البرامج الضارة توفر الثبات من خلال إنشاء خدمة. وإلا ، يتم استخدام مفتاح التسجيل Run الكلاسيكي (

HKCU\SOFTWARE\Microsoft\ Windows\CurrentVersion\Run;DeviceAssociationService;rastlsc.exe ).

إذا تم تنفيذ رمز القطارة بحقوق المسؤول ، فإنه يحاول كتابة الملفات المدرجة أدناه إلى المجلد

C:\Program Files\Symantec\Symantec Endpoint Protection\12.1.671.4971.104a\DeviceAssociationService\ ، إذا لم يكن كذلك ، يكتبها إلى المجلد

%APPDATA%\Symantec\Symantec Endpoint Protection\12.1.671.4971.104a\DeviceAssociationService\ :

-

rastlsc.exe (SHA1:

2616da1697f7c764ee7fb558887a6a3279861fac ، نسخة من التطبيق الشرعي Symantec Network Access Control ،

dot1xtra.exe )

-

SyLog.bin (SHA1:

5689448b4b6260ec9c35f129df8b8f2622c66a45 ، مستتر مشفر)

-

rastls.dll (SHA1:

82e579bd49d69845133c9aa8585f8bd26736437b ، ملف DLL ضار

rastlsc.exe )

يختلف المسار من عينة إلى أخرى ، لكن التخطيط مشابه. بناءً على الحقوق ، تقوم البرامج الضارة بتفريغ الملفات في

%ProgramFiles% أو

%appdata% . لاحظنا أيضًا:

-

\Symantec\CNG Key Isolation\-

\Symantec\Connected User Experiences and Telemetry\-

\Symantec\DevQuery Background Discovery Broker Tasks\يتم استخدام هذه المسارات بواسطة منتجات Symantec المختلفة.

بعد تحقيق المثابرة وتنفيذ الملف القابل للتنفيذ ملف شرعي ،

يتم تنفيذ

rastlsc.exe باستخدام

CreateProcessW .

لاحظنا أيضًا إصدارًا (

{BB7BDEC9-B59D-492E-A4AF-4C7B1C9E646B}.dll ) ينفذ

rastlsc.exe باستخدام معلمة

krv . سنناقش بمزيد من التفصيل أدناه.

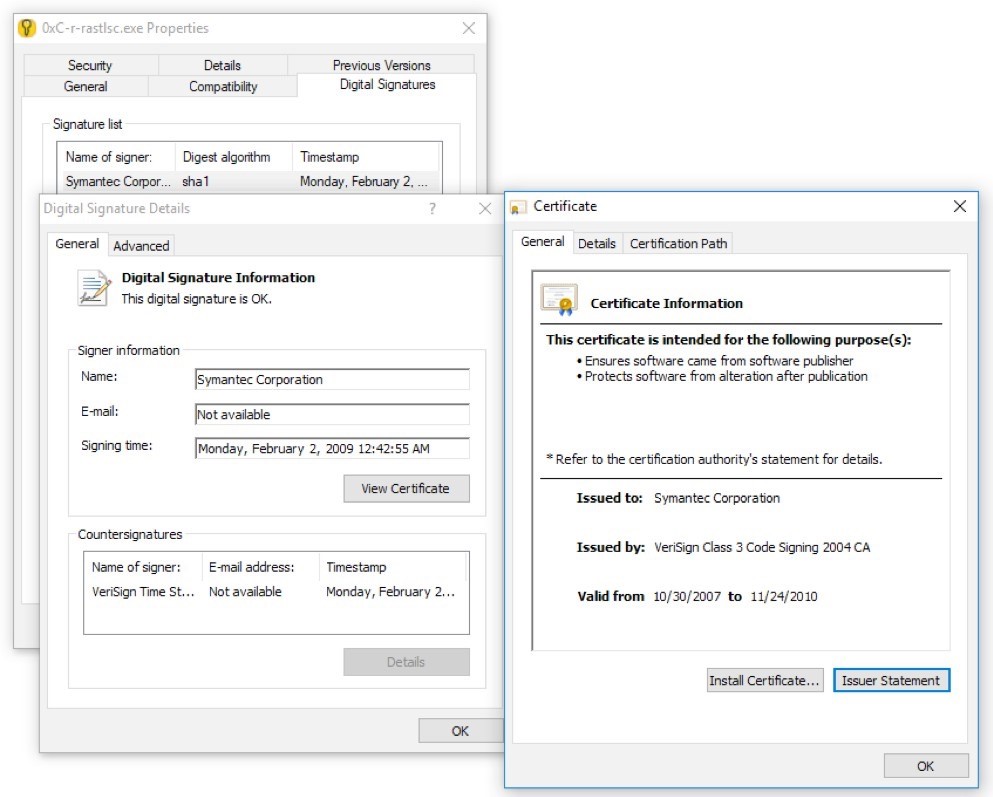

مكون مستتر: ملء rastlsc.exe

يستخدم فريق OceanLotus تقنية قديمة ومعروفة في أحد الملفات التنفيذية لمنتج Symantec. خلاصة القول هي استخدام عملية تحميل مكتبة لملف exe شرعي وموقع عن طريق كتابة مكتبة ضارة إلى نفس المجلد. سيجعل هذا السلوك الضار يبدو شرعيًا حيث يتم تنفيذ هذه الإجراءات أثناء تشغيل الملف التنفيذي الموثوق به.

كما ذكر أعلاه ، يتم إعادة تعيين ملف

rastlsc.exe الشرعي وتنفيذه.

يقوم باستيراد ملف

rastls.dll ، الذي يحتوي في هذه الحالة على محتوى ضار.

الشكل 7. ملف rastlsc.exe موقع رقمياً من Symantec

الشكل 7. ملف rastlsc.exe موقع رقمياً من Symantecلقد رأينا أيضًا تعبئة باستخدام ملفات تنفيذية مشروعة وموقعة أخرى ، بما في ذلك

mcoemcpy.exe من McAfee ، الذي يقوم بتحميل

McUtil.dll . تم استخدام هذه التقنية سابقًا بواسطة PlugX ، والتي جذبت انتباه

فيتنام CERT (باللغة الفيتنامية).

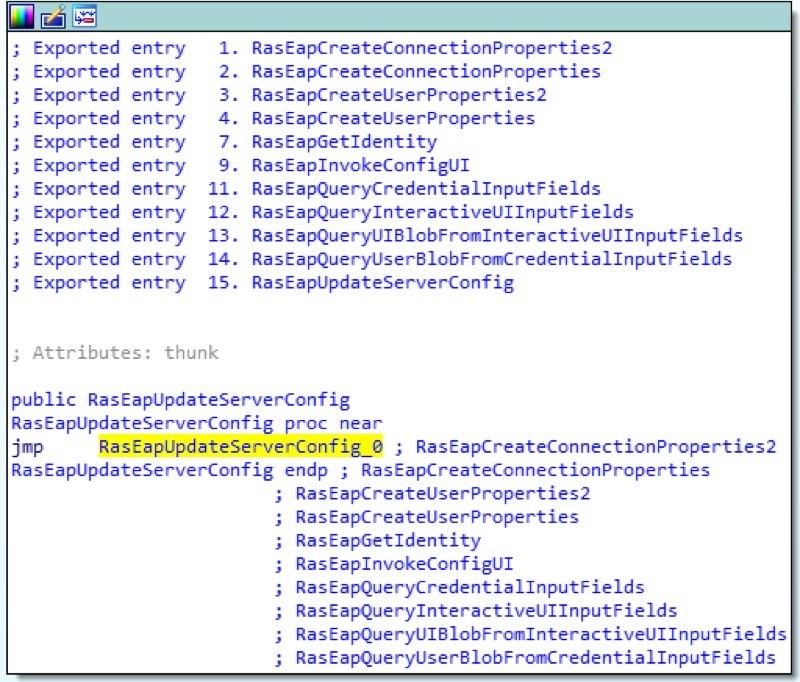

المرحلة 1. ملء المكتبة ، rastls.dll

الاسم الداخلي لملف dll هو

{7032F494-0562-4422-9C39-14230E095C52}.dll ، لكننا رأينا إصدارات أخرى ، على سبيل المثال ،

{5248F13C-85F0-42DF-860D-1723EEAA4F90}.dll . تؤدي جميع الوظائف المصدرة إلى تنفيذ نفس الوظيفة.

الشكل 8. تؤدي جميع صادرات rasltls.dll إلى وظيفة واحدة

الشكل 8. تؤدي جميع صادرات rasltls.dll إلى وظيفة واحدةيحاول التصدير قراءة ملف

SyLog.bin الموجود في نفس المجلد. حاولت إصدارات أخرى فتح ملف

OUTLFLTR.DAT . إذا كان الملف موجودًا ، فسيتم فك تشفيره باستخدام خوارزمية AES في وضع CBC باستخدام مفتاح 256 بت مرمّز ، ثم يتم فك ضغط البيانات المضغوطة المستلمة (ضغط LZMA).

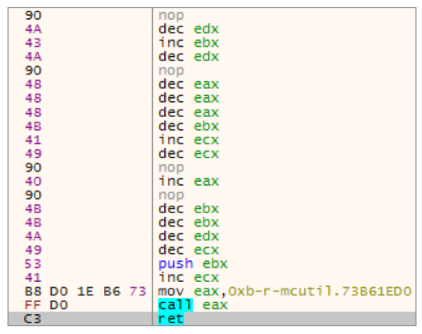

يستخدم متغير

McUtil.dll تقنية مختلفة. للوهلة الأولى ، لا تقوم الوظيفة الرئيسية بأي شيء ضار ، ولكنها في الواقع تستبدل قسم

mcoemcpy.exe للملف الشرعي

mcoemcpy.exe ، وهو ملف ثنائي. يقوم بإنشاء كود قشرة مهمته استدعاء وظيفة لقراءة كود القشرة المشفرة للمرحلة الثانية من ملف

mcscentr.adf .

يتم استخدام الكود الزائف التالي لإنشاء كود الصدف:

x = False i = 0

buff = genRandom()

opc1 = [0x58,0x59,0x5a,0x5b]

opc2 = [0x50,0x51,0x52,0x53,0x54,0x55,0x56,0x57]

opc3 = [0x90,0x40,0x41,0x42,0x43,0x44,0x45,0x46,0x47,0x48,

0x49,0x4a,0x4b]

while i < len(buff):

currentChar = buff[i] if currentChar < 0xc8:

buff[i] = opc1[currentChar % len(opc1)]

else:

if x:

buff[i] = opc2[currentChar % len(opc2)]

else:

buff[i] = opc3[currentChar % len(opc3)] x = x == False

i+=1أدناه في الشكل ، يمكنك رؤية قائمة بنتائج المجمع:

الرقم 9 الشكل. كود القشرة التي تم إنشاؤها

الرقم 9 الشكل. كود القشرة التي تم إنشاؤهاالخطوات 2-4. Shellcode وقاذفة و shellcode مرة أخرى

يقوم

{E1E4CBED-5690-4749-819D-24FB660DF55F}.dll بفك تشفير وتنزيل مكتبة

{E1E4CBED-5690-4749-819D-24FB660DF55F}.dll . تقوم المكتبة بتحميل الموارد وتحاول بدء تشغيل خدمة DeviceAss AssociationService. تحتوي المعلومات التي تم فك تشفيرها أيضًا على كود قشرة. هذا الأخير يفك تشفير المرحلة النهائية: باب خلفي.

{92BA1818-0119-4F79-874E-E3BF79C355B8}.dll المتغير

{92BA1818-0119-4F79-874E-E3BF79C355B8}.dll إذا

rastlsc.exe تنفيذ

rastlsc.exe باستخدام

krv كمعلمة أولى. إذا كان الأمر كذلك ، يتم إنشاء مهمة ، ويتم تنفيذ

rastlsc.exe مرة أخرى ، ولكن بدون هذه المعلمة.

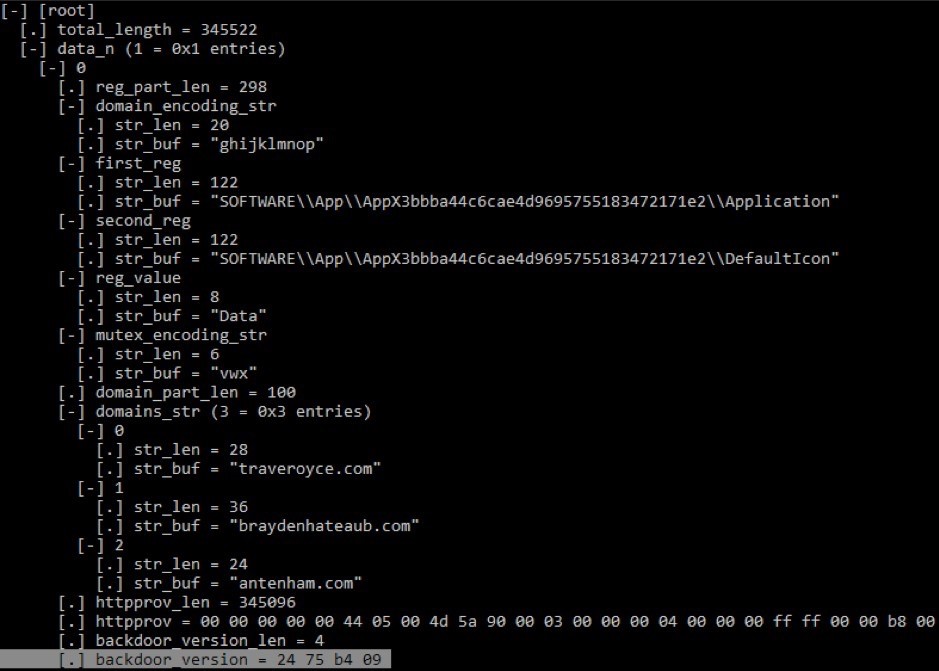

المرحلة 5. الباب الخلفي

{A96B020F-0000-466F-A96D-A91BBF8EAC96}.dllأولاً ، تحاول البرامج الضارة تنزيل مواردها وفك تشفيرها باستخدام خوارزمية RC4. تحتوي الموارد الناتجة على البيانات المستخدمة لتكوين الباب الخلفي. تنسيق التكوين ليس من الصعب العثور عليه. باستخدام هيكل Kaitai ومخمد هيكله ، نحصل على ما يلي:

الشكل 10. هيكل التكوينملحوظة

الشكل 10. هيكل التكوينملحوظة : باستثناء سطر domain_encoding_str ومكتبة httpprov ، تتغير البيانات من عينة إلى أخرى. مفاتيح التسجيل هي نفسها تقريبًا ، ولكن لها مخطط مشابه:

\HKCU\SOFTWARE\Classes\AppX[a-f0-9]{32} ، لا شيء رائع.

يتلقى البرنامج الضار أول 10 بايت من اسم المستخدم (UTF-16) ،

mutex_encoding_str بسلسلة

mutex_encoding_str من ثلاثة أحرف

mutex_encoding_str في UTF-16

mutex_encoding_str بالنظام الست عشري. يتم استخدام النتيجة كاسم كائن المزامنة. على سبيل المثال ، بالنسبة لمستخدم يبدأ اسمه بـ

abc vwx على شكل

vwx ، سيكون كائن المزامنة

\Sessions\1\BaseNamedObjects\170015001b .

يتضمن الباب الخلفي محمل PE يقوم بتحميل مكتبة

HTTPProv.dll في الذاكرة ، ويستدعي نقطة الدخول ، ثم يستدعي وظيفة التصدير

CreateInstance .

التواصل

يستخدم الباب الخلفي بروتوكول اتصال TCP القياسي عبر المنفذ

25123 . للحصول على عنوان IP للخادم ، يقوم الباب الخلفي أولاً بإنشاء استعلام DNS محدد.

يحدد البرنامج الضار أحد المجالات الثلاثة من التكوين ويضيف مجالًا فرعيًا خاصًا يتم إنشاؤه باستخدام قيمتين. القيمة الأولى هي اسم الكمبيوتر بطول 16 بايت. والثاني هو معرف إصدار رباعي البايت. رمز Python 2 أدناه هو خوارزمية ترميز:

letters=domain_encoding_str # “ghijklmnop” hex_pc_name=pc_name.encode(“UTF-16LE”).encode(“hex”) s=''

for c in hex_pc_name:

if 0x2f < ord(c) < 0x3a:

s+=letters[ord(c) - 0x30]

else:

s+=cعلى سبيل المثال ، إذا كان اسم الكمبيوتر هو

random-pc ، وكان معرف الإصدار 0x0a841523 ، فسيتم إنشاء المجال التالي:

niggmhggmeggmkggmfggmdggidggngggmjgg.ijhlokga.dwarduong[.]comيمكن استخدام التعبير العادي التالي لتسمية خادم C&C لهذا الباب الخلفي:

[ghijklmnopabcdef]{4-60}\.[ghijklmnopabcdef]{8}\.[az]+\.[az]+إذا كان عنوان IP ينتمي إلى مجال معين ، فإن البرامج الضارة تحاول إنشاء اتصال TCP من خلال المنفذ

25123 . لكل عينة ثلاثة أسماء نطاقات مختلفة تستخدم للعثور على خادم C&C.

يتم تشفير عملية الاتصال عبر RC4 وضغطها باستخدام LZMA. من الممكن فك تشفير حركة المرور ، حيث يتم إضافة المفتاح إلى بداية الحزم. التنسيق كما يلي:

[ RC4 (4 )][ ]يتم إنشاء كل بايت مفتاح بواسطة الدالة

rand . بعد فك تشفير الحزمة وتفريغها ، تحتوي البيانات على التنسيق التالي:

[dw:][dw:][dw: ][dw: ][dw:] [dw:]في المرة الأولى التي يتصل فيها العميل بالخادم ، يتم إرسال UUID ، والذي يستخدم كمعرف الجلسة. يتم تخزين هذا الأخير في مفتاح التسجيل كبيانات ثنائية:

HKCU\SOFTWARE\Classes\ AppXc52346ec40fb4061ad96be0e6cb7d16a\DefaultIconكما قلنا سابقًا ، يحتوي الباب الخلفي أيضًا على مكتبة تسمى

HTTPprov . يتم استخدامه كطريقة بديلة للتواصل مع الخادم. يرسل ملف DLL طلب POST عبر HTTP. كما أنها تدعم HTTPS والوكلاء باستخدام SOCKS5 و SOCKS4a و SOCKS4. ترتبط المكتبة بشكل ثابت بـ

libcurl .

بعد التهيئة ، سيتم إنشاء إدخال تسجيل - أمر للباب الخلفي لمواصلة استخدام HTTP للتواصل مع خادم الأوامر:

HKCU\SOFTWARE\Classes\ CLSID{E3517E26-8E93-458D-A6DF-8030BC80528B} .

يتم استخدام تطبيق العميل القياسي:

Mozilla/4.0 ( ; MSIE 8.0; Windows NT 6.0; Trident/4.0) .

السمة الرئيسية لهذه المكتبة هي خوارزمية تشفير خاصة لمعرف مورد عالمي. يتم إنشاء جزء المورد الخاص بـ URI باستخدام الكود الزائف التالي:

buffEnd = ((DWORD)genRand(4) % 20) + 10 + buff; while (buff < buffEnd){

b=genRand(16);

if (b[0] - 0x50 > 0x50)

t=0;

else

*buf++= UPPER(vowels[b[1] % 5]);

v=consonants[b[1]%21]); if (!t)

v=UPPER(v);

*buff++= v;

if (v!='h' && b[2] - 0x50 < 0x50)

*buff++= 'h';

*buff++= vowels[b[4] % 5];

if (b[5] < 0x60)

*buff++= vowels[b[6] % 5];

*buff++= consonants[b[7] % 21];

if (b[8] < 0x50)

*buff++= vowels[b[9] % 5];

*buff++= '-';

};

*buff='\0';ملاحظة : للتوضيح ، تمت إزالة الجزء المسؤول عن التحقق من طول السلسلة من التعليمات البرمجية.

للحصول على المعرف من السلسلة التي تم إنشاؤها ، تتم إضافة رقمين باستخدام خوارزمية التحقق من المجموع الخاصة:

checksum=crc32(buff)

num2=(checksum >> 16) + (checksum & 0xffff) * 2

num1=(num2 ^ 1) & 0xf

URL=GENERATED_DOMAIN+ “/” + num1 + “/” + num2 + “-” + buffبإضافة

HTTPprov URI مكتبة

HTTPprov ، نحصل على URL التالي:

hXXp://niggmhggmeggmkggmfggmdggidggngggmjgg.ijhlokga.aisicoin[.]com/ 13/139756-Ses-Ufali-Lالفرق

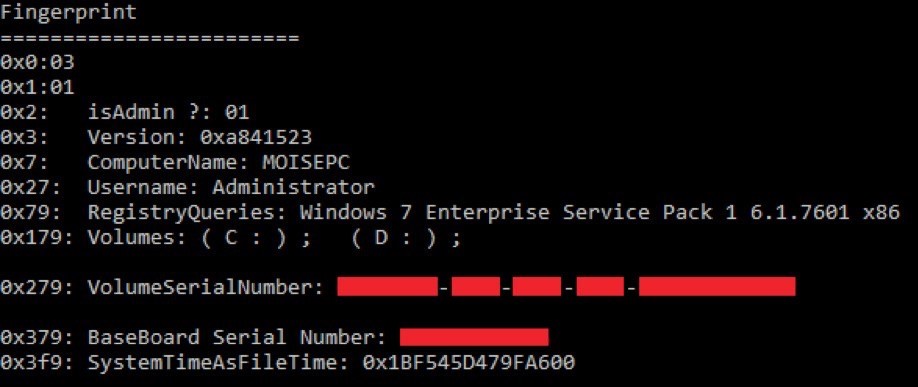

بعد تلقي معرّف الجلسة SESSIONID ، يقوم الباب الخلفي بعمل بصمة النظام. يتم إنشاء الحزمة على النحو التالي (مسافة بادئة في الحزمة - الوصف):

0x000 بايت: تتغير القيمة في كل إصدار

0x001 - 0x01: بايت مشفر

0x002 - منطقي: امتيازات مرتفعة

0x003 - الكلمة المزدوجة: معرف الإصدار

0x007 - سلسلة (UTF-16) ، اسم الكمبيوتر (بحد أقصى 0x20)

0x027 - السلسلة (UTF-16) ، اسم المستخدم

0x079 - نتيجة استعلام التسجيل في قيم

CurrentBuildNumber CurrentVersion HKLM\SOFTWARE\Microsoft\Windows NT\ CurrentVersion :

ProductName و

CSDVersion و

CurrentVersion و

CurrentBuildNumber و

CurrentBuildNumber ونتيجة استدعاء

IsWow64Process (x86|x64)0x179 - التنسيق اللاحق للسلسلة٪ s (٪ s) ؛ تم استبدالها بـ (

GetVolumeInformationW:VolumeNameBuffer ) ،

VolumePathNames0x279 - القرص الفعلي والتحكم في الإدخال / الإخراج لجهاز PhysicalDrive IOControl 0x2D1400 (IOCTL_STORAGE_QUERY_ PROPERTY) (VolSerialNumber)

0x379 - wmi

SELECT SerialNumber FROM Win32_BaseBoard0x3f9 - احصل على التاريخ والوقت الحاليين GetSystemTimeAsFileTime

0x400 - منطقي: غير معروف

0x401 - dword: تم استلامه بعد فك تشفير المورد

فيما يلي مثال لبصمة النظام:

شكل 11. بصمة النظام

شكل 11. بصمة النظامهذا هو باب خلفي كامل يوفر لمشغليه عددًا من الميزات: معالجة الملف ، والتسجيل والعمليات ، وتنزيل مكونات إضافية ، والحصول على بصمة رقمية للنظام. فيما يلي أرقام وأوصاف الأوامر المدعومة:

0 - بصمة رقمية

1 - يحدد رقم الجلسة

2 - إنشاء عملية والحصول على نتيجة (باستخدام قنوات البرنامج)

3 - ضبط عداد محاولات الاتصال

4- تأجيل وقت الاقتراع

5 - يقرأ ملف أو مفتاح التسجيل ويعتبر MD5

6 - خلق عملية

7 - إنشاء ملف أو إدخال تسجيل أو دفق في الذاكرة

8 - يكتب على التسجيل

9 - استطلاعات الرأي

10- البحث عن الملفات في النظام

11- ينقل الملفات إلى دليل آخر

12- يزيل الملفات من القرص

13- الحصول على قائمة بالأقراص المميزة في النظام باستخدام الوظيفة

GetLogicalDriveStringW14 - يقوم بإنشاء دليل

15- يزيل الدليل

16 - يقرأ الملف من الإزاحة

17 - استدعاء محمل PE (التبديل إلى الاتصال عبر

HTTPprov )

18 - [غير معروف]

19 - 0: اقتراع القيمة في التسجيل ؛ 1: تنفيذ البرنامج وتنفيذه

20 - يحدد متغير البيئة

21 - يطلق كود القشرة في خيط جديد

22 - إرجاع متغير البيئة

23 في الإصدار الجديد - يعيد تشغيل نفسه إذا كان متغير بيئة APPL غير موجود

الخلاصة

لا يزال OceanLotus نشطًا للغاية ويواصل تحديث مجموعة الأدوات.

تسعى المجموعة لإخفاء أنشطتها ، لذلك يقوم المهاجمون بتحديد الضحايا بعناية ، والحد من انتشار البرامج الضارة ، واستخدام العديد من الخوادم حتى لا تلفت الانتباه إلى نفس المجال أو عنوان IP. إن فك تشفير المكون الجاري تنفيذه وتقنية التحميل الجانبي ، على الرغم من شعبيته واسعة الانتشار ، تجعل من الممكن تجنب الكشف ، لأن عمل المهاجمين في هذه الحالة يتخفى كتطبيق مشروع.

مؤشرات التسوية (IoCs)

عينات

الجدول 1: القطارة

الجدول 2: المكتبات

شبكة

عناوين IP

46.183.220.81

46.183.220.82

46.183.222.82

46.183.222.83

46.183.222.84

46.183.223.106

46.183.223.107

74.121.190.130

74.121.190.150

79.143.87.230