لا يمكن لأي بوابة أمان شبكة UTM تحترم نفسها أن تفعل بدون نظام كشف التسلل (IDS). شيء آخر هو أن الخيار غالبًا ما يشير إليه المصنع للحصول على علامة من أجل مواكبة المنافسين. أعرف من تجربتي كمختبر كيف يحدث هذا - يبدو أن هناك IDS ، ولكن في الواقع ليس جيدًا. لهذا السبب ، عندما عُرض علي اختبار قطعة من أجهزة UTM غير مكلفة نسبيًا ، اقترحت أولاً "إخراج" OWL الخاص به.

قطعة UTM من مفتش المرور من الجيل التالي S100 و Cisco 2960G Switch

قطعة UTM من مفتش المرور من الجيل التالي S100 و Cisco 2960G Switchإذا كانت لديك خبرة في العمل مع IDS ، فمن المثير للاهتمام أن تقرأ عنها في التعليقات على المقال. من المستحسن - ليس حول الأجهزة باهظة الثمن (من الواضح أن بعض Cisco NGFW تصلح لمليون) ، ولكن حول الحلول التي تكون في متناول الجميع. أعتقد أن مسؤولي lokalka والمستخدمين المحتملين لبوابات الشبكة سيكونون فضوليين لمناقشة من الذي يعمل مع IDS وما إذا كان الأمر يستحق الشراء بسعر مرتفع ، عندما تستطيع ، بعد الرقص مع الدف ، تحقيق نفس الشيء مقابل أموال أقل.

في هذا الاختبار ، نتحدث عن طراز S100 - وهو السعر الأكثر بأسعار معقولة في خط الجيل التالي من مفتش المرور (تعني الأرقام أنه مصمم لـ 100 مشترك). هنا

وصفها على الموقع الرسمي >>> . باختصار ، يحتوي الجهاز ، على سبيل المثال ، على مرشح شبكة ، و VPN ، وحظر موارد ، وبالطبع ، IDS.

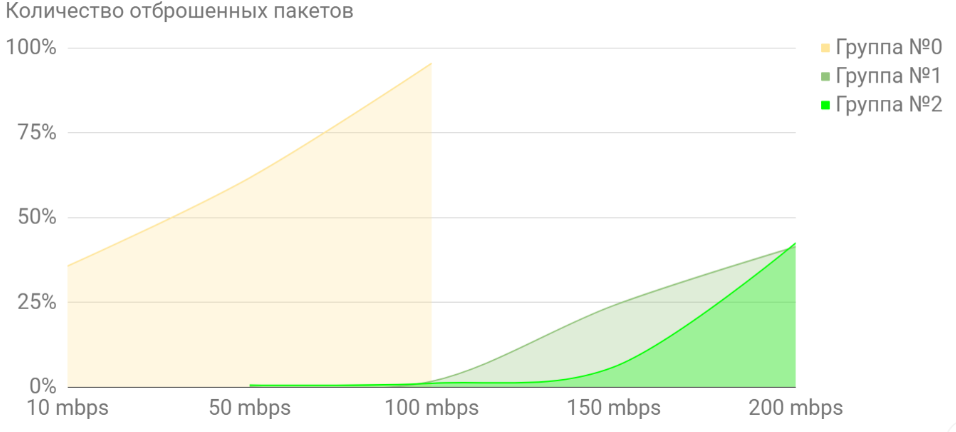

أقترح منهجية اختبار بسيطة - نتحقق من الإنتاجية ، ونبني اعتماد عدد الحزم التي تم إسقاطها على كثافة الحركة بزيادات 50 و 100 و 150 و 200 ميجا بت / ثانية. لماذا نأخذ مثل هذه الفواصل؟ نبدأ من 100 ميجابايت / ثانية - طلب العميل الأكثر شيوعًا ، ونؤجل منه زائد وناقص منه لمعرفة ما يحدث في أوضاع تحميل أكثر أو أقل ، وكذلك في الوضع المتطرف 200 ميجابايت / ثانية.

تخبرني التجربة الحياتية أنه مع جميع القواعد النشطة ، قد لا يتم سحب S100 ، لذلك أقترح الإجراء الموضح ليتم تنفيذه في ثلاثة أوضاع: أولاً عندما تكون جميع القواعد نشطة ، ثم مع إيقاف تشغيل جزء من القواعد (دعنا نسميها المجموعة رقم 1) ، وأخيرًا فقط عندما تكون نشطة فقط عدد قليل من القواعد (دعنا نسميها المجموعة رقم 2). نحن نشكل مجموعات القواعد التالية:

- المجموعة رقم 0: حسنًا ، هذا مفهوم ، جميع القواعد بدون استثناء.

- المجموعة رقم 1: مجموعة قواعد سلاسل العمليات الناشئة (لقد عرفت القواعد منذ اختبار IDS Snort ، باستثناء قواعد الألعاب الناشئة).

- المجموعة رقم 2: مجموعة من القواعد التي أعتبرها ملزمة ببساطة لـ IDS (انظر أدناه) ، بما في ذلك إضافة قواعد p2p ، لأنني من خبرتي الخاصة أعرف مدى ارتباط الشركات الكبيرة سلبًا بحقيقة أن موظفيها يستخدمون الشركات بنشاط شبكة لتحميل البرامج التلفزيونية المفضلة لديك.

الاختبار

ممكن باستخدام

الأداة المساعدة tcpreplay . تتيح لك هذه الأداة المساعدة تشغيل حركة مرور الشبكة المسجلة مسبقًا بسرعة معينة. الأمر:

tcpreplay –i <interface> -l 0 testTI.pcap . يحتوي ملف

testTI.pcap على

1146313 حزمة (نختار مثل هذا الحجم بحيث من ناحية ، هناك إحصائيات جيدة ، من ناحية أخرى ، فإن وقت "التشغيل" لن يكون طويلًا جدًا ، في حالتنا ، لا يزيد عن 15 دقيقة). بالإضافة إلى ذلك ، كما قلت ، نطلق متعقب سيل.

تخطيط مقاعد البدلاء الاختبار:

إذا كان لدى أحد الأشخاص أسئلة حول منهجية الاختبار ، فأنا مستعد للإجابة في التعليقات.

لذا ، النتائج.

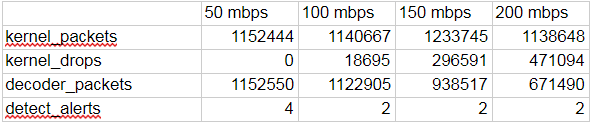

المجموعة 0يتضمن الاختبار على مجموعة كاملة تحميل جميع القواعد ، وهناك 30 305 منها.

عند الاختبار ، نستخدم إعدادات IDS الافتراضية:

نبدأ الاختبار بسرعة 100 ميجا بت / ثانية ونفهم أن قطعة الحديد بالكاد يمكن أن تسحب: من 114 ألف عبوة ، يتم التخلص من 109 ألف عبوة! لذلك ليس هناك جدوى من الاختبار عند 150 وأكثر من ذلك بسرعة 200 ميجا بت / ثانية. على العكس ، أقترح إعطاء الجهاز فرصة وإجراء اختبار إضافي بسرعة 10 ميجابت / ثانية. النتيجة في الجدول:

ملحوظة:

kernel_packets - الحزم المرسلة ؛

kernel_drops - الحزم المسقطة. كما ترى ، مع الإعدادات الافتراضية ومع مجموعة كاملة من القواعد ، تحدث خسائر كبيرة في الحزمة (> 30٪ نسبة إلى kernel_packets). دعونا نأمل أن يؤدي تحسين قواعد الإعدادات إلى تغيير الوضع ؛

decoder_packets - عدد الحزم التي عالجها النظام بشكل صحيح ؛

detect_alerts - عدد الهجمات المكتشفة. الجزء الأكبر من الهجمات من نوع الحزمة المجزأة ، ولكن تم أيضًا تحديد هجمات Torrent Tracker Detection.

المجموعة رقم 1من الواضح أن الجهاز غير محسن للعمل كمعرفات IDS قوية كاملة ، ولكن هناك مجال للمناورة ، أي القدرة على تغيير آلية البحث عن المسارات ، وتعطيل تنزيل محتويات الحزمة (الحمولة) ، وتعطيل مجموعات القواعد ومجموعات محددة من الحزم. القليل من التجارب مع الإعدادات - ونأتي إلى الخيار الذي أقدمه في الشكل التالي.

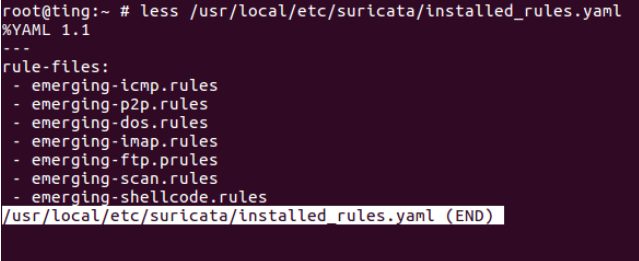

قائمة القواعد النشطة التي نتركها:

نتيجة الاختبار:

كما ترى ، تحسنت الصورة بشكل ملحوظ مع هذه المجموعة من القواعد (انخفضت النسبة المئوية للحزم المسقطة عدة مرات). تم اكتشاف هجوم مثل "الكشف عن تعقب سيل" بنجاح (لم تعد تظهر هجمات "الحزمة المجزأة").

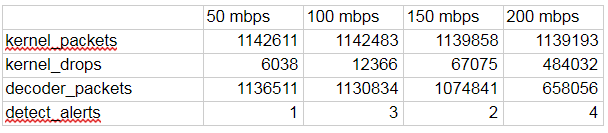

المجموعة رقم 2الإعدادات هي نفسها. قائمة القواعد النشطة:

النتيجة في الجدول:

هنا صورة معالجة الحزم أفضل ، وهو أمر متوقع.الملخص

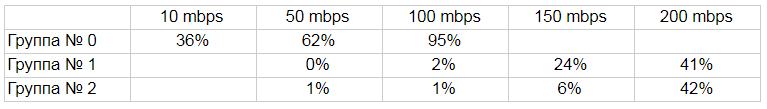

هنا صورة معالجة الحزم أفضل ، وهو أمر متوقع.الملخصيظهر جدول النتائج النهائية ، معبراً عنه كنسبة مئوية من kernel_drops نسبة إلى kernel_packets ، أدناه:

بيانياً ، كانت النتيجة كما يلي:

كما ترى ، يؤثر عدد القواعد والإعدادات النشطة بشكل مباشر على الكفاءة. ليس من المنطقي تشغيل الإعدادات إلى الحد الأقصى وجميع القواعد في نفس الوقت - تتلاشى الخسائر على الفور خارج النطاق حتى بمقدار 10 ميجا بايت / ثانية. في الأوضاع المحسنة ، تبدو قطعة الجهاز طبيعية حتى 100 ميجا بايت / ثانية ، لكن الخسائر تزداد بشكل حاد في حركة المرور الأكثر كثافة. ومع ذلك ، لاستخدام "المكتب" ، يكفي 100 ميجا بت / ثانية. إذا كنت تقود الجهاز بهذه السرعة واخترت القواعد ، يمكنك تحقيق IDS مرضية للغاية.

ربما ، لاستخدام المجموعة الكاملة من القواعد ، يلزم إجراء تحسينات لاستخدام آلية pf_ring (https://www.ntop.org/products/packet-capture/pf_ring/) كآلية لنقل حزمة إلى مساحة المستخدمين من المخزن المؤقت لواجهة الشبكة. للقيام بذلك ، ستحتاج إلى استخدام العديد من حالات Suricata ، والتي ستأخذ بالطبع موارد من عمليات أخرى ، ولكن ربما ستكون اللعبة تستحق الشمعة.

أكرر ، في رأيي ، أن الغرض الرئيسي للجهاز المختبر هو جدار الحماية ، وخيار IDS هو مساعد. بصراحة ، كنت على استعداد لحقيقة أن الأجهزة ستفشل. اتضح أنه مع إدراك معين من مسؤول النظام ، فإن نظام كشف التسلل في S100 يعمل بكامل طاقته.

PS كما قلت أعلاه ، أحث القراء على الكتابة عن تجربتهم في استخدام IDS في حلول غير مكلفة نسبيًا.

يتم نشر اختبار PPS في حساب الشركة المصنعة ، لأنني لا أريد أن "أتألق" بنفسي. ومع ذلك ، أنا مستعد للإجابة على جميع الأسئلة والنقاش في التعليقات ، ولكن مرة أخرى ، ليس نيابة عني :)