للسنة الثالثة على التوالي ، واصلنا بنجاح تقاليد التدريب الصيفي. كما في السنوات السابقة ، أخذنا متدربين في مجالين تقنيين: قسم البحث وقسم التحليل الأمني. يمكن العثور على نتائج التدريب السابق هنا:

واليوم سوف نخبرك كيف

سار صيف h4ck 2018 .

كما تظهر الممارسة ، يأتي التيار الرئيسي للسيرة الذاتية للمتدربين إلى قسم التحليل الأمني. كان هناك العديد من الأشخاص الذين يرغبون في قضاء الصيف في Digital Security ، وبالتالي أنشأنا استبيانًا خاصًا للمرشحين ، والذي كان متاحًا على موقعنا. كان على المتقدمين أن يمارسوا أنفسهم ويثبتوا ليس فقط معرفتهم ومهاراتهم ، ولكن أيضًا الرغبة في التطور مهنيًا. وبفضل هذا ، تمكنا من تقييم مستوى تدريب المتدربين المستقبليين واختيار الأفضل منهم. بالإضافة إلى ذلك ، ركز الأمن الرقمي هذه المرة حصريًا على التدريب الداخلي في المكتب - لم نفكر في خيار التدريب عن بعد.

معلومات موجزةيقوم موظفو قسم تحليل الأمان

بتفكيك شبكات Wi-Fi المجاورة لإجراء اختبارات الاختراق في شبكات الشركات ، وتحليل أمان تطبيقات الويب وبرامج الشركات ، وكذلك النظر بعناية في شفرة المصدر ، بما في ذلك التطبيقات المحمولة والمصرفية.

يقوم موظفو قسم البحث بحل المشكلات المتعلقة بالهندسة العكسية والبحث واستغلال نقاط الضعف وتطوير النظام ومراجعة كود C / C ++ ؛ إجراء بحث في التعلم الآلي ، و blockchain ومجالات أخرى مثيرة للاهتمام. يعمل الفريق بنشاط على تطوير المكونات الإضافية والنصوص والأدوات لأتمتة البحث عن الثغرات الأمنية الثابتة والديناميكية (الزغب).

من كنا ننتظر؟ عشاق المهام المثيرة للاهتمام الذين لا يستسلمون للصعوبات والذين يحبون ما يقومون به!

مقدمةكنا سعداء لرؤية أسماء وألقاب مألوفة في قوائم المرشحين للتدريب الداخلي مرة أخرى - زارنا البعض منا بالفعل العام الماضي ، وقد أحبوا كل شيء حقًا :) تدعم الشركة هذه المبادرة فقط. بالإضافة إلى ذلك ، إذا عدت مرة أخرى ، فستحصل على علامة تجارية أكثر DSec-merch!

هذه هي الهدايا التي أعددناها هذا العام

هذه هي الهدايا التي أعددناها هذا العامالمزيد عن عملية الاختيار. تم نشر الاستبيانات الإلكترونية على موقعنا: سمح الاستبيان من قسم البحث بالحصول على فكرة أولية عن مهارات المتدرب المحتمل في الاتجاه المعاكس ، وفي الاستبيان من قسم التحليل الأمني ، كانت هناك عشر مهام صغيرة يمكن / يجب حلها. لم نطالب بحل جميع المهام ، ولكن كلما زادت الإجابات الصحيحة التي قدمها المرشح وشرح مسار تفكيره بشكل أفضل ، زاد الاهتمام الذي تلقاه أثناء التقييم. ومع ذلك ، هذا لا يعني أن الدخول إلى قسم البحث كان أسهل :) بدلاً من الاستبيان المفصل ، فضل الموظفون إجراء مرحلة مقابلة شخصية ، حيث اكتشفوا تفاصيل حول مستوى التدريب في محادثة شخصية.

كما كان من قبل ، عرض على المتدربين قائمة بالموضوعات التي يمكنهم القيام بها أثناء فترة التدريب. بالإضافة إلى ذلك ، يمكن للرجال عرض موضوعهم الخاص ، كنا دائمًا على استعداد للاستماع إليهم.

قدمنا محاضرات للمتدربين في مجالات مختلفة. بالطبع ، أردت أن تكون هذه المحاضرات مثيرة للاهتمام ومفيدة للجميع ، بغض النظر عن مستوى تدريب المتدرب.

تضمنت المحاضرات:

- تدقيق أمان Active Directory

- شبكات الجهاز وبروتوكولات الشبكة

- ثغرات الويب

- تصعيد امتياز على لينكس وويندوز

- التعرض لبنية إنتل 64

- دراسة مشاريع C ++ الكبيرة على سبيل المثال Chromium

- استعادة أسماء الوظائف في غياب معلومات رمزية

- أجهزة الكود

- SMT ، Z3 ، SSE ، DSE ، ...

- وآخرون ...

في نهاية

Summ3r 0f h4ck ، ألقى المشاركون محاضرات لنا - أخبرونا ما إذا كانوا قد حققوا أهدافهم ، وما هي الصعوبات التي واجهوها أثناء البحث وما هي نتائج التدريب. كل شخص وصل بنجاح إلى النهائيات حصل على شهادة مشاركة

Summ3r 0f h4ck 2018 . فضل بعض المتدربين العمل الجماعي والعمل معًا ، ونحن بالطبع ، رحبنا فقط بهذه الرغبة.

وفقًا للتقليد الجيد ، أجرينا استبيانًا صغيرًا للمشاركين الذين وصلوا إلى النهاية بنجاح ، ونشارككم الآن ملاحظاتهم حول الصيف في الأمن الرقمي.

كانت أسئلة المقابلة المصغرة كما يلي:- لماذا قررت أن تتدرب في الأمن الرقمي؟ ما الذي جذبك للشركة؟

- هل تحب التدريب؟ ما الذي كان لا ينسى بشكل خاص؟ كيف تزامن الواقع مع توقعاتك؟

- أخبرنا عن مهمتك / مهامك.

- هل بدت المهام التي عملت عليها أثناء التدريب مثيرة للاهتمام؟ هل كان هناك شيء تريد القيام به لكنه فشل؟

- هل أنت مستعد للعودة إلى الشركة للتدريب أو للعمل؟

وإليك بعض الإجابات التي قدمها بعض المتدربين:

بافل كنيازيف ، موضوع "تحليل معمق لعمارة ARM":- بعد الانتهاء من السنة الثانية ، أدركت أنني افتقر إلى المهارات في مجال أمن المعلومات. لم أرغب في الاستماع إلى الدورات فحسب ، بل أريد أن أعمل بيدي. كان أول ما وصل إليّ هو مقال حول Summer of H3ck من Digital Security على حبري. ولدي خبرة تقارب الصفر ، قررت الذهاب.

- احببت التدريب. غرفة فسيحة وطاولة كبيرة وصمت - أعطيت مكان عمل في الغرفة للمتدربين. زوجان من المتدربين ، مدمن عمل ، يجلسون في مكان قريب. من وقت لآخر ، يأتي إلينا موجهون لمناقشة الخطط والإجراءات الأخرى. هم دائما على استعداد لشرح شيء ما ، لوضع الارتباط اللازم. أتذكر بشكل خاص سهولة التواصل معهم - فقط أنطون ، ساشا ، ديما. يمكنك أن تنسى لفترة وجيزة أن رئيسًا كبيرًا يجلس أمامك ويتحدث فقط.

- كان لدي ، على ما يبدو ، موضوع غريب للغاية: "تحليل Taint لهندسة ARM". وبالنظر إلى أنه لا يوجد تحليل دقيق ولا هندسة ARM تعرف أي شيء حقًا ، فقد كنت "سعيدًا للغاية" لأن لدي مثل هذا الموضوع. بادئ ذي بدء ، كان من الضروري فهم الاختلافات بين ARM و x86 (كنت على دراية بها فقط) ، ودراسة مُجمِّع هذه الهندسة المعمارية ، وأنماط المعالجة. ثم كان من الضروري التعامل مع الوسائل الموجودة ، التي لم تكن كذلك. وبدلاً من ذلك ، كانت أداة واحدة غير مناسبة لمهام أمن المعلومات ، والأخرى لم يكن لديها مرونة ووظائف كافية ، والثالثة ، مكتبة DrTaint ، بدأت للتو في الوجود مؤخرًا. كانت مهمتي الانتهاء من هذه المكتبة. كانت مفاجأة سارة في انتظاري هنا: مكتبة DrTaint مبنية على DynamoRIO ، وعرفتها قليلاً. على الرغم من حقيقة أن DrTaint كانت صغيرة جدًا ، فقد استغرق الأمر ما يقرب من أسبوعين لدراسة شفرة المصدر وفهم مبادئ عملها. فقط بعد هذين الأسبوعين ، شعرت أنني لن أذهب إلى القاع. مر أسبوع آخر ، وبدأ كل شيء في التحسن. توقفت عن الخوف وبدأت في تغيير شفرة المصدر. إذا حدث خطأ ما ، فقد أبلغتني DynamoRIO فورًا بسقوطها. كنتيجة للتدريب الداخلي ، تمكنت من العثور على العديد من الأخطاء وتصحيحها في المكتبة وإضافة ميزات جديدة وإثبات أدائها. في النهاية ، فوجئت بإدراك أنني أفهم مؤشر DBI ومجمع ARM.

- بعد أن اكتشفت أن التحليل الدقيق يسهّل عمل العكسيين بل ويساعد على اكتشاف نقاط الضعف في البرنامج ، اهتمتني تطوير DrTaint حقًا. ما فعلته كان كافيا بالنسبة لي.

- أقوم بجمع الأشياء.

إجراء أحد الاختباراتيوجين لوكين ، موضوع Golang Social Bot:

إجراء أحد الاختباراتيوجين لوكين ، موضوع Golang Social Bot:- بحقيقة أن DSek يعامل الطلاب بشكل طبيعي ويسمح لهم بالعمل مع مشاريع العمل الحقيقية. بالإضافة إلى ذلك ، سمعت عن الشركة لفترة طويلة وأنا أعلم أن الأشخاص الرائعين يعملون فيها.

- ربما كان أفضل مما كنت أعتقد. أحببت أن كل شخص من القسم يمكنه إخبارك حول أي موضوع تقريبًا ، وإذا كانت هناك مشكلة ، فقم بحلها. يتوقع المزيد من الشكليات ، إذا جاز التعبير

- كان لدي موضوع Golang Social Bot. يستخدم هذا البوت أثناء اختبار الاختراق. كان الهدف الرئيسي هو كتابة الوحدات التي تجمع البيانات اللازمة ، على سبيل المثال كلمات المرور وملفات التكوين والملفات ، من حيث المبدأ ، تسمح لك بالتفاعل مع نظام الملفات. كان من الضروري أيضًا التفكير في الإصلاح في عمل النظام والشبكة داخل شبكة الشركة.

- نعم ، كما قلت ، كتبت وحدات. وعلى الرغم من أنه تم إنجاز الكثير من العمل ، إلا أنه لا يزال هناك الكثير الذي يتعين القيام به.

- نعم ، يعمل أشخاص رائعون هنا ، يمكنك من خلالهم تعلم الكثير.

يمكن العثور على جزء من العمل

هنا .

ديمتري فرولوف ، موضوع "استكمال محرك UEFITool الجديد":- بعد قراءة المراجعات من المتدربين في السنوات السابقة ، أدركت أن المشاريع المثيرة للاهتمام المتعلقة بالعكس تنتظرني هنا. ولم أخسر.

- لقد أحببت حقًا التدريب ، وتجاوز الواقع كل توقعاتي. خلقت الأجواء الودية للغاية في الفريق ظروفًا مواتية للعمل في المشروع ، كما أن حل المهام المحددة لي جلب السعادة.

- لقد كنت مهتمًا بالتطوير العكسي لمختلف القطع ذات المستوى المنخفض لفترة طويلة ، ولا سيما BIOS ، لذلك اخترت المهمة المناسبة. وهو يتألف من وضع اللمسات الأخيرة على برنامج UEFITool NE ، المصمم للعمل مع صور UEFI BIOS. يعني اشتراك NE محركًا جديدًا: تقرر UEFITool الأصلي مرةً أخرى إعادة الكتابة ، وهكذا ولد فرع NE الجديد. لكن UEFITool New Engine لم يدعم بعد إمكانية تعديل البرنامج الثابت مع إعادة تجميعه اللاحقة ، كما كان في الفرع الأصلي ، وكان لدي مهمة إعادة هذه الوظيفة ، وحتى إضافة القدرة على تعديل أقسام NVRAM (التي لم تكن مدعومة في الأداة القديمة ) لقد تعاملت مع المهمة وقمت ببعض المهام الإضافية (على سبيل المثال ، كان من الضروري إضافة القدرة على تحليل بعض الهياكل المعقدة). اتصلت أنا وأمين المعرض بمطور الأداة ، وسرعان ما سيتم إرسال طلب سحب.

- المهام مثيرة جدا للاهتمام. في عملية حلها ، حصلت على قاعدة معرفية جيدة جدًا في مجال BIOS ، وأريد الاستمرار في تطويرها.

- أود أن أعود إلى كل من التدريب والعمل.

العمارة المعممة للمحرك الجديد UEFITool

العمارة المعممة للمحرك الجديد UEFIToolيمكن رؤية تقدم قبول طلب السحب إلى مستودع UEFItool الرئيسي

هنا .

موضوع "أداة تحليل تكوين Cisco"عمل المتدربون التاليون في مجموعة حول موضوع مشترك ، وهو أداة تحليل تكوين Cisco. يمكن العثور على نتيجة عملهم

هنا .

ناتاليا خودوكينا :

- لقد سمعت منذ فترة طويلة عن الشركة باعتبارها واحدة من الشركات الرائدة في مجال أمن المعلومات في روسيا.

- أعجبني ذلك ، وتزامن الواقع تمامًا مع التوقعات. اتضح أن الثلاثة منا عملوا في هذا الموضوع ، بالإضافة إلى المهارات العملية والنظرية ، تعلمت العمل في فريق. في المناقشات ، ولدت أفكار وحلول جديدة ، بالإضافة إلى ذلك ، ساعدنا بعضنا البعض في العثور على الأخطاء وأوجه القصور وتصحيحها ، وتبادلنا تجربتنا (الصغيرة) وتلقينا تجربة جديدة. كان من الجيد أيضًا التواصل مع الموظفين ، فقد حاولوا جميعًا نقل المعلومات بأكثر الطرق فهمًا ، وكانوا مستعدين للإجابة على جميع الأسئلة وشرح ما تبقى غير مفهومة.

- لقد واجهنا مهمة تطوير أداة مساعدة لتحليل ملفات التكوين لمعدات الشبكة لوجود نقاط ضعف وإعدادات غير آمنة. للقيام بذلك ، كان من الضروري التعرف على معدات الشبكة ، والتعرف على الإعدادات المختلفة ، ومحاولة تكوين المفتاح والتحقق من قابليته للتشغيل ومقاومته للهجمات.

- كانت المهام مثيرة للاهتمام حقا ، لأنه درست تقنيات الشبكة قبل التدريب. كل شيء تم التخطيط له تبين أنه ينبغي القيام به. ومع ذلك ، في عملية البحث والتطوير ، ظهرت الكثير من الأفكار الجديدة ، والتي آمل أن ندركها.

- بالطبع نعم.

ميخائيل درياجونوف:- شركة أمنية معروفة. من بين أمور أخرى ، تبرز من خلال الدراسات والمنشورات المختلفة.

- نعم ، كل شيء رائع! تقارير مثيرة للاهتمام وموضوعات المشروع. من أكثر الأشياء التي يتم تذكرها - تطوير الفريق وكل ما يتعلق به.

- كان لدي مشروع جماعي. أولاً ، قررنا الوظائف الأساسية ، ثم قسمنا المواضيع (كان من الضروري فهم ماذا وكيف يعمل قبل كتابة الشيكات لكل هذا) ، صنعنا نوعًا من الويكي للنقاط الضعيفة المحتملة وميزات الأمان في المحولات. عندما كان كل شيء جاهزًا ، بدأنا في كتابة البرنامج نفسه. في نهاية فترة التدريب ، كتبنا الوظيفة التي تم التخطيط لها في الأصل ، ولكن ظهرت المزيد من الأفكار والميزات المرغوبة. نخطط لإكمالها وتقديم عرض تقديمي على ZN.

- في البداية كنت أرغب في التعامل مع موضوع العمل مع PayPass / PayWave ، ولكن تم تناوله بالفعل. كان موضوع البحث حول بروتوكولات التوجيه الديناميكي مثيرًا للاهتمام أيضًا ، ولكن بدا لي مفتوحًا جدًا.

- بالطبع!

إيكاترينا فيدوشينكو ، موضوع "استعادة هياكل البيانات على طول المسارات الديناميكية":- سمعة DSec تكاد تكون أسطورية. سمعت عن الأنشطة البحثية للشركة ، كان من المثير للاهتمام أن ألمس كل هذا. يبدو لي أن هذه فرصة عظيمة لاكتشاف كيف يتم العمل في مجال أمن المعلومات العملي ، وما هي المهارات المطلوبة.

- القول بأنك أحببت ذلك يعني عدم قول أي شيء. تذكرت الكثير من الأشياء: ومحاضرات رائعة ، جزيل الشكر للرجال الذين أعدوا الخطب. والتواصل مع الموجهين والزملاء في التدريب - أي نوع من الأشخاص المتحمسين والهادفين هناك ، وكم يمكنك أن تتعلم منهم. تزامن الواقع والتوقعات - ليس مثاليًا ولا متشائمًا - تمامًا ، وكانت هذه أروع تجربة. وتمكنت أيضًا من تجربة شعور لا يصدق عندما كانت المعرفة المكتسبة مفيدة ليس فقط كجزء من التدريب.

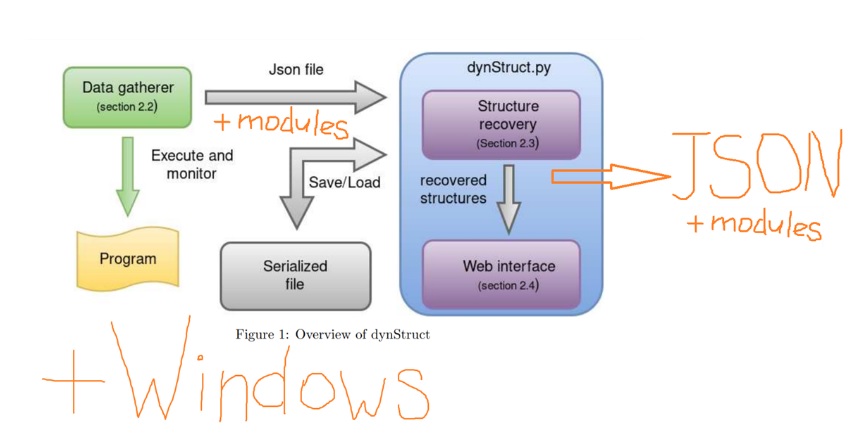

- كان موضوع التدريب الداخلي هو استعادة هياكل البيانات على طول آثار ديناميكية. هناك قدر لا بأس به من العمل الأكاديمي في المجال العام ، ولكن الأدوات التي تحل هذه المشكلة يمكن حسابها على الأصابع. في سياق العمل ، اتضح النظر في أداتين من هذا القبيل - Recoverer و dynStruct ؛ اتضح أن واحدًا فقط يدير (dynStruct) ، ولكنه يتطلب التحسين. كان من الضروري أيضًا دمج النتائج مع إحصائيات HexRaysPyTools - وهو مكون إضافي رائع لـ IDA Pro ، كتبه مرشدتي. على الرغم من تحقيق بعض النجاحات ، لا تزال هناك العديد من المشاكل التي لم يتم حلها. أيضًا ، بناءً على نصيحة ديمتري ، بدأ العمل في تطبيق اختبار يجب أن يغطي أكبر عدد ممكن من الطرق للعمل مع الهياكل والفصول من أجل التحقق من فعالية الأدوات الحالية ، لأن هذه أيضًا مهمة ملحة إلى حد ما.

- كل شيء كان مثيرا للاهتمام. كنت أرغب ، ولكن لم أستطع تخصيص مزيد من الوقت لمهام التدريب: من الممكن تمامًا الاندماج مع العمل ، على الرغم من أنه في بعض الأحيان لم يكن هناك ما يكفي من القوة والانضباط النفسي. ومع ذلك ، يعد سببًا ممتازًا للتعرف على نفسك وفهم ما تعمل عليه.

- بكل سرور. شكرا جزيلا للمنظمين والمتدربين!

وحدات جديدة ل DynStructVitaliy S. ، موضوع "البحث عن أخطاء في واجهات الويب الخاصة ببرنامج hypervisors (proxmox / kimchi / oVirt)":

وحدات جديدة ل DynStructVitaliy S. ، موضوع "البحث عن أخطاء في واجهات الويب الخاصة ببرنامج hypervisors (proxmox / kimchi / oVirt)":- هذه هي الشركة الوحيدة في المدينة التي تعقد مثل هذه الأحداث. قد تكون هناك شركات أخرى ، لكنها غير معروفة بالنسبة لي. أعتقد أن بعض الجامعات يمكن أن تتفاعل بطريقة أو بأخرى بشكل مباشر مع شركات أمن المعلومات ، دون إتاحة التدريب الداخلي ، مثل الأمان الرقمي. أعرف عن مثل هذه الممارسات. أعتقد أن الشركات الأخرى يجب أن تتعلم من الأمن الرقمي. إن لم يكن في المنظمة ، فعلى الأقل في الفكرة وإمكانية الوصول. تعمل الشركة بشكل احترافي في أمن المعلومات العملي.

- احببت التدريب. إنها لا تستطيع المساعدة إلا أن تحب. تذكرت حقيقة أنني تحدثت مع الرجال الذين يدرسون في الجامعة ، والتي تخرجت منها ذات مرة. في التخصصات المألوفة لي مع هيئة تدريس معروفة :). المختبرات باردة. لم أكن أتوقع أن يكون هناك الكثير من الأجهزة الافتراضية. التوقع / الواقع. أدركت أن مهاراتي تركت الكثير مما هو مرغوب فيه. أدركت ما هي الاتجاهات التي يجب أن أسحبها. ما تقرأ وأين تبحث.

- كانت مهمتي هي العثور على نقاط الضعف ونقاط الضعف في ظاهرية أنظمة التحكم (الويب) (المصدر المفتوح). في هذه الحالة ، هذه مشاريع يراقب فيها المطورون أمان تطوراتهم ، ولكن ليس في كل مكان. اتضح أن الموضوع ضخم للغاية ، ويستمر العمل خارج نطاق التدريب.

- معظم المهام مثيرة للاهتمام. لن أسميهم الضوء. عند اختيار موضوع ، من الصعب اتخاذ قرار دون التسرع في التطرف. من الجيد رؤية الكلمات المألوفة في عناوين المواضيع. هناك زوجان من الاختراقات في الحياة. لا تأخذ أكثر من موضوع. سيكون من الصعب عليك الجمع بين الموضوعات نفسها والعمل ، إلا إذا كان الموضوع لا يتطابق مع عملك الرئيسي بالطبع. خذ موضوعًا ، والذي يتضمن المجالات التي ربما واجهتها أو تعمل عليها حاليًا. هناك عدد من التوجيهات الشخصية ، لكنها صغيرة جدًا. في الأساس ، ما تواجهه في العمل العملي ، وأن هناك أفكارًا ، ولكن ليس هناك وقت للتحقق.

- على استعداد للعودة للتدريب. العمل - قد يكون في المستقبل.

المتأثرين في الدراسة:

نيكيتا كنيزهوف ، موضوع "المشاريع المفتوحة المصدر المدهشة المرتكزة على التعليقات":- لأنني أعرف فقط شركتين إلى جانب الأمن الرقمي تتعامل مع نفس الأشياء المثيرة للاهتمام في قسم البحث.

- انا حقا احببتها كان من المثير للاهتمام بشكل خاص التحدث إلى أولئك الذين يعملون بشكل احترافي في هذا المجال ، وبعض المحاضرات المفيدة مع أمثلة من الحياة مفيدة للغاية.

- كانت مهمتي هي إجراء دراسة على fuzzers (شوكات وأخرى ذات صلة في afl) ، وفهم مبادئ العمل ، والبنية والمقارنة في تطبيق اختبار وجد fuzzer عدد نقاط الضعف.

- مهمة مهمة للغاية ، المجال ذو صلة بالعلوم والصناعة. لم أكن أعرف أن fuzzers ماكرة للغاية ويصعب ترتيبها. لقد غمضت حتى الضعف دوس في ffmpeg أثناء التدريب.

- بالطبع أنا مستعد!

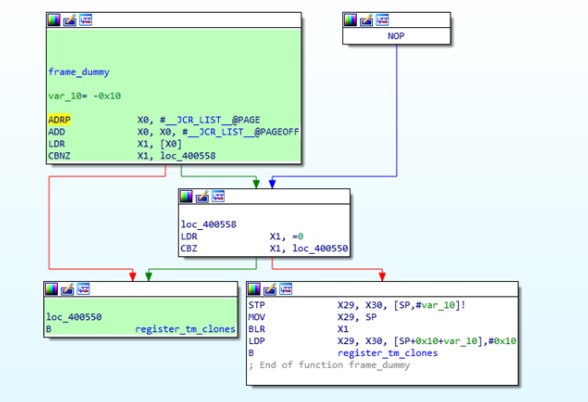

ميزات المصدر المفتوحستيبان بيسكلوبوف ، موضوع "التتبع بناءً على قدرات أجهزة معالج ARM":

ميزات المصدر المفتوحستيبان بيسكلوبوف ، موضوع "التتبع بناءً على قدرات أجهزة معالج ARM":- لقد عرفت عن DSec لفترة طويلة ، بشكل رئيسي من الأصدقاء والمعارف في مجال أمن المعلومات ، كما أنني منجذب جدًا للمشاركة النشطة للشركة في حياة أمن المعلومات الروسية والدولية.

- أنا بالتأكيد أحب التدريب. , . .

- « ARM ». ARM CoreSight, IDA Pro. ARM TrustZone, , .

- . ARM-. , .

- .

IDA Pro

IDA Pro, ,

( CoreSight ).

, “ ”:- , , , .

- , : , , , , (/), () () .

- « ». IDA PRO. , , , , () . , () , , , , . .

- نعم , , , .

- بالطبع!

IDA PRO

IDA PRO, , , , . , , :)

!