يصف كتاب نيل ستيفنسون Cryptonomicon ، الذي نشرنا عنه

مشاركة مدونة ، أنواعًا مختلفة من تسرب المعلومات عبر قنوات الجهات الخارجية. هناك طرق عملية ، مثل اعتراض

فان إيك ، ونظريًا بحتًا ، لكلمة حمراء: تتبع تحركات الشخص على طول الشاطئ على الجانب الآخر من المحيط ، وبناء خريطة للمدينة من خلال كيفية تخطي سكانها لحجر الرصيف عند التقاطعات (الآن يمكن تنفيذ ذلك باستخدام مقاييس التسارع ، فقط القيود قطع

وإعادة تسميته في كل مكان). ومع ذلك ، فإن اعتراض Van Eyck أمر صعب أيضًا - إعادة بناء الصورة على الشاشة باستخدام الإشعاع الكهرومغناطيسي للشاشة ليس سهلاً ، خاصة إذا لم تبسط حياة المهاجم ولا تطبع أحرفًا ضخمة في الكلمة.

21 أغسطس ، نشر علماء من جامعات في الولايات المتحدة وإسرائيل عملاً يطبق فكرة مماثلة: كيفية إعادة بناء الصورة من خلال تتبع إشعاع الشاشة. فقط كقناة جانبية لتسرب البيانات ، استخدموا صوتًا سهل الاستخدام إلى حد ما. ربما حدث هذا أيضًا لك: إذا وضعت الأسلاك بشكل غير دقيق أو حصلت على مزيج غير ناجح من الشاشة ومكبرات الصوت - وبدأت في سماع صرير سيئ ، والذي يتغير أيضًا اعتمادًا على اتجاه تمرير النص باستخدام الماوس. العمل مكرس لتحليل مثل هذا الإشعاع الصوتي. تمكن العلماء من "رؤية" نص كبير على النظام الذي تمت مهاجمته ، وتحديد الموقع الذي زاروه ، وحتى إلقاء نظرة خاطفة على كلمة المرور المكتوبة على لوحة المفاتيح على الشاشة.

بالنظر إلى الاكتشافات الأخرى في مجال الهجمات على القنوات الجانبية ، ربما نتحرك بثقة نحو اللحظة التي لن يتحول فيها مجال البحث هذا إلى qdɐɓɐɓvɐʞ فحسب ، بل أيضًا إلى جميع أفكارنا حول الخصوصية الرقمية.

مصادر مقالة اليوم:

الأخبار باللغة الروسية ،

ووصف تفصيلي للكلمات البشرية باللغة الإنجليزية ، والعمل

البحثي الأصلي.

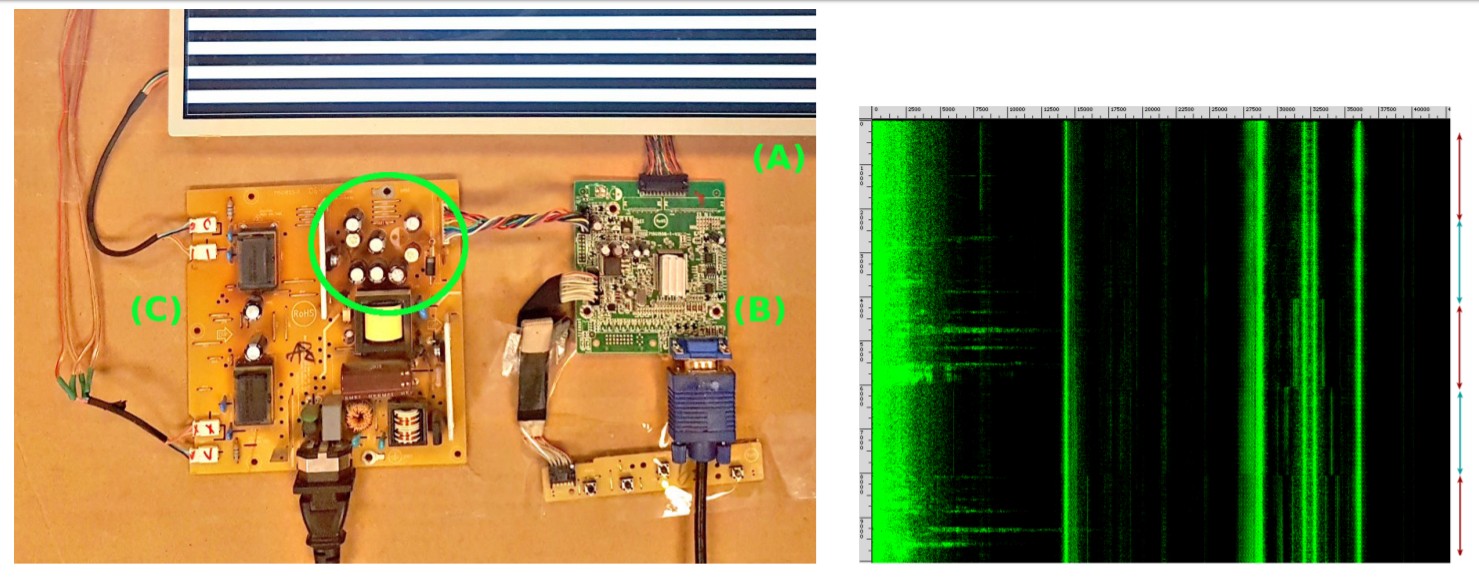

في البداية ، أراد الباحثون تحديد ما إذا كان هناك نوع من عادم الصوت من الشاشة في أبسط حالات التسرب ، عندما يتم عرض خطوط سوداء وبيضاء على الشاشة. بدا تثبيت "الاستماع" كما يلي:

تم استخدام ميكروفون ومضخم أولي عالي الجودة للغاية ، ولكن تم استخدام بطاقة صوت تقليدية لالتقاط الإشارة.

هنا يمكنك أن ترى كيف تولد الخطوط على الشاشة نمطًا واضحًا ، سواء في منطقة الموجات فوق الصوتية أو في النطاق المسموع. الصورة على اليسار هي أن الباحثين تأكدوا من أنهم كانوا يتعاملون بدقة مع الصوت ، وليس مع الإشعاع الكهرومغناطيسي ، الذي تم فرضه عن طريق الخطأ على الأسلاك أو على جهاز كمبيوتر محمول أو على مضخم. كل شيء في أفضل تقاليد الكابتن: إذا أغلقت الميكروفون بقطعة قماش ، يختفي الصوت. تم تجربة شاشات مختلفة - من المنتجات الأحدث إلى 16 عامًا ، مع أنواع مختلفة من الإضاءة الخلفية. بطريقة أو بأخرى ، تم نشر "الضجيج" ، كل ما تبقى هو استخراج بعض المعنى من هذا التلوث الصوتي.

أوه نعم ، في البداية سيكون من اللطيف التعرف ، ومن الذي يصدر ضجيجًا في الواقع. للقيام بذلك ، تم تفكيك أحد الشاشات وكان قادرًا على توطين المصدر: اتضح ، مصدر الطاقة. يختلف تردد الإشعاع اعتمادًا على حجم الصورة وحجم عنصر فردي (حاول في الأصل رسم لوحة شطرنج) ومعدل تحديث الإطارات. ثم بدأوا في تغيير الصورة ، على سبيل المثال ، بإدخال مستطيل أسود بين خطوط سوداء وبيضاء. وبناءً على ذلك ، انخفض اتساع الإشارة حيث لا تحتاج الشاشة إلى عرض أي شيء على الشاشة.

في هذه المرحلة ، واجه العلماء الكثير من الصعوبات ، بدءًا من معدل تحديث الإطار "العائم" ، والذي اختلف ، وإن كان قليلاً ، عن المرجع 60 هرتز. تم التغلب على الصعوبات بشكل بطولي. علاوة على ذلك ، اتضح أنه ليس من الضروري استخدام ميكروفون عالي الجودة لتسجيل الإشعاع. يكفي الاستلقاء تحت شاشة الهاتف. أو كاميرات الويب المزودة بميكروفون ، والتي عادة ما تكون مثبتة على الشاشة. أو حتى مكبر صوت ذكي قريب من Google أو Amazon. في جميع الحالات ، تم حفظ الإشارات اللازمة للتحليل.

ولكن لتحليل البيانات ، تم استخدام خوارزميات التعلم الآلي ، وبشكل أكثر دقة الشبكات العصبية التلافيفية. للتدريب ، استخدمنا مجموعة من لقطة شاشة للشاشة وتسجيل نصف ثانية للصوت الذي تم إنشاؤه في الفترة الزمنية المقابلة. نتيجة:

- مضمونة تقريبًا (مع احتمال يصل إلى 100 ٪) اتضح اعتراض كلمة المرور التي تم إدخالها باستخدام لوحة المفاتيح على الشاشة.

- مع احتمال كبير (88-98٪) ، كان من الممكن التعرف على النص المعروض على الشاشة.

- بدقة عالية (من 90.9٪) ، كان من الممكن تحديد الموقع المعروض ، وهو واحد من 97 من قائمة المواقع الأكثر زيارة.

والآن النص مكتوب بخط صغير. جميع التجارب بطريقة أو بأخرى لها حدودها. على سبيل المثال ، تتألف كلمة المرور التي تم إدخالها على لوحة المفاتيح على الشاشة من أحرف الأبجدية الإنجليزية فقط. تم التعرف على النص باحتمالية عالية - كانت هذه أحرف بارتفاع 175 بكسل. الشيء الأكثر أهمية: من أجل تنفيذ هذا الهجوم ، يُنصح بسرقة شاشة في الليل ، وتدريب شبكة عصبية عليها ، ثم إعادتها حتى لا يلاحظ أحد. والحقيقة هي أن دقة تحديد البيانات تنخفض بشكل حاد حتى عند استبدال الشاشة بنموذج مجاور في خط نفس الشركة المصنعة.

لكن هذا عمل بحثي ، لم يكن المؤلفون بحاجة إلى متابعة شخص ما حقًا ، الشيء الرئيسي هو إظهار الفرصة. وإذا بدأت في وضع افتراضات غير معقولة (على سبيل المثال ، أن شخصًا ما سيطور هذا الموضوع الآن إلى تطبيق عملي) ، فإن الموقف يتحول ، مهم ، مثير للاهتمام. إذا كنت شخصًا مهمًا لدرجة أنه يمكنه التنصت عليك من خلال الميكروفون نفسه ، فقد اتضح أنه يمكنه التجسس. علاوة على ذلك ، ليس من الضروري حتى إرفاق خطأ: الهاتف الذكي "المعد" للضحية سوف يلتقط البيانات الصوتية الضرورية. مع احتمالية عالية ، سيتم سرقة شيء مثير للاهتمام من الشاشة أثناء مكالمة جماعية على Skype. ويمكن تحليل التسجيلات المتاحة لصوتك لاحقًا لمحتويات الشاشة القريبة.

ما هي طرق الحماية الموصى بها؟ قم بعزل مكون "السبر" في الشاشة

بوسائد ، وإحداث ضجيج إضافي يربك الخوارزمية ، ولحام مصدر الطاقة بحيث يصدر القليل من الضوضاء. استخدام خاص ومقاوم لخطوط التحليل غير المباشر في النهاية! قائمة طرق الدفاع حسب درجة جنون العظمة تقارب خصائص الهجوم نفسه. دعنا نقول التقليدية: حتى الآن هذه نظرية أكثر منها ممارسة. مثل هجوم على قنوات طرف ثالث عبر

الشبكة . مثل

شبح بشكل عام.

من الممكن أن تكتسب كل هذه الإنجازات الصغيرة للعلم والتكنولوجيا كتلة مهمة بمرور الوقت وتغير عالمنا بشكل جذري ، وتغير النموذج وتفجر الإنترنت (كما لو لم يكن حرفيا). أو أنها لن تتغير ولن تنفجر ، وتبقى التجارب التقنية البحتة. ما زلنا نراقب.

إخلاء المسؤولية: قد لا تتوافق الآراء الواردة في هذا الملخص دائمًا مع الموقع الرسمي لـ Kaspersky Lab. يوصي المحررون الأعزاء بشكل عام بمعالجة أي آراء مع شك صحي.