عن ماذا تتحدث الدراسةروابط لأجزاء أخرى من الدراسة تكمل هذه المقالة سلسلة المنشورات المكرسة لضمان أمن المعلومات للمدفوعات المصرفية غير النقدية. هنا نلقي نظرة على نماذج التهديد النموذجية التي تمت الإشارة إليها في

النموذج الأساسي :

تحذير المرفأ !!! أعزائي الخبروفيين ، هذه ليست وظيفة ترفيهية.

تم تصميم المواد المخفية تحت 40+ صفحة من المواد لمساعدة الأشخاص المتخصصين في الخدمات المصرفية أو ضمان أمن المعلومات في العمل أو الدراسة . هذه المواد هي المنتج النهائي للدراسة وهي مكتوبة بنبرة رسمية جافة. في الجوهر ، هذه فراغات للوثائق الداخلية حول أمن المعلومات.

حسنًا ، الطريقة التقليدية هي "أن استخدام المعلومات من مقال لأغراض غير قانونية يعاقب عليه القانون" . قراءة منتجة!

معلومات للقراء المطلعين على الدراسة ، بدءًا من هذا المنشور.

عن ماذا تتحدث الدراسة

أنت تقرأ دليل للأخصائي المسؤول عن ضمان أمن المعلومات للمدفوعات في البنك.

منطق العرض

في البداية ، يصف الجزء 1 والجزء 2 موضوع الحماية. ثم ، في الجزء 3 ، نصف كيفية بناء نظام أمني ، ونناقش الحاجة إلى نموذج التهديد. يناقش الجزء 4 نماذج التهديد الموجودة وكيف تتشكل. يقدم الجزء 5 والجزء 6 تحليلًا للهجمات الحقيقية. يحتوي الجزء 7 والجزء 8 على وصف لنموذج التهديد ، مع الأخذ في الاعتبار معلومات من جميع الأجزاء السابقة.

نموذج التهديد النموذجي. توصيل الشبكة

هدف الحماية الذي يطبق عليه نموذج التهديد (النطاق)

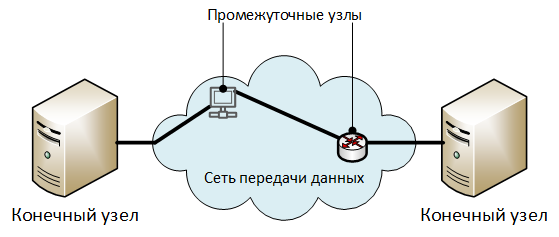

هدف الحماية هو نقل البيانات عبر اتصال شبكة يعمل في شبكات بيانات مبنية على أساس مكدس TCP / IP.

العمارة

وصف عناصر العمارة:

- "العقد الطرفية" - العقد التي تتبادل المعلومات المحمية.

- "العقد المتوسطة" - عناصر شبكة نقل البيانات: أجهزة التوجيه والمحولات وخوادم الوصول وخوادم الوكيل وغيرها من المعدات - التي يتم من خلالها نقل حركة مرور الشبكة. بشكل عام ، يمكن أن يعمل اتصال الشبكة بدون عقد وسيطة (مباشرة بين العقد النهائية).

التهديدات الأمنية ذات المستوى الأعلى

التحللU1. التعرف غير المصرح به على البيانات المرسلة.

U2. تعديل البيانات المرسلة غير المصرح به.

U3. انتهاك تأليف البيانات المرسلة.

U1. التعرف غير المصرح به على البيانات المرسلة

التحللU1.1. <...> نفذت في العقد النهائية أو المتوسطة:

U1.1.1. <...> من خلال قراءة البيانات أثناء وجودها في أجهزة التخزين للعقدة:

U1.1.1.1. <...> في ذاكرة الوصول العشوائي.

شرح U1.1.1.1.على سبيل المثال ، أثناء معالجة البيانات عن طريق مكدس شبكة العقدة.

U1.1.1.2. <...> في الذاكرة غير المتطايرة.

شرح U1.1.1.2.على سبيل المثال ، عند تخزين البيانات المرسلة في ذاكرة التخزين المؤقت أو الملفات المؤقتة أو ملفات التبادل.

U1.2. <...> نفذت على عقد طرف ثالث لشبكة البيانات:

U1.2.1. <...> بطريقة التقاط جميع الحزم التي تصل إلى واجهة الشبكة للعقدة:

شرح U1.2.1.يتم التقاط جميع الحزم عن طريق وضع بطاقة الشبكة في الوضع المختلط (الوضع المختلط للمحولات السلكية أو وضع الشاشة لمهايئات wi-fi).

U1.2.2. <...> من خلال تنفيذ هجمات مثل "man in the middle (MiTM)" ، ولكن دون تعديل البيانات المرسلة (لا يتم احتساب بيانات الخدمة لبروتوكولات الشبكة).

U1.2.2.1. الرابط:

"نموذج تهديد نموذجي. اتصال الشبكة. U2. تعديل غير مرخص للبيانات المرسلة " .

U1.3. <...> ، بسبب تسرب المعلومات من خلال القنوات التقنية (TKUI) من العقد المادية أو خطوط الاتصال.

U1.4. <...> ، يتم تنفيذه للتثبيت على الطرف أو العقد المتوسطة للوسائل التقنية الخاصة (STS) ، المعدة للقراءة السرية للمعلومات.

U2. تعديل البيانات المرسلة غير المصرح به

التحللU2.1. <...> نفذت في العقد النهائية أو المتوسطة:

U2.1.1. <...> من خلال قراءة البيانات وإجراء التغييرات عليها أثناء وجودها في أجهزة التخزين للعقد:

U2.1.1.1. <...> في ذاكرة الوصول العشوائي:

U2.1.1.2. <...> في الذاكرة غير المتطايرة:

U2.2. <...> نفذت على عقد طرف ثالث لشبكة البيانات:

U2.2.1. <...> من خلال تنفيذ هجمات مثل "رجل في الوسط (MiTM)" وإعادة توجيه حركة المرور إلى موقع المتسللين:

U2.2.1.1. الاتصال المادي لمعدات الدخيل لفاصل اتصال الشبكة.

U2.2.1.2. تنفيذ الهجمات على بروتوكولات الشبكة:

U2.2.1.2.1. <...> إدارة الشبكة المحلية الافتراضية (VLAN):

U2.2.1.2.1.1.

قفز VLAN .

U2.2.1.2.1.2. تعديل غير مصرح به لإعدادات VLAN على المحولات أو أجهزة التوجيه.

U2.2.1.2.2. <...> توجيه حركة المرور:

U2.2.1.2.2.1. تعديل غير مصرح به لجداول توجيه جهاز التوجيه الثابت.

U2.2.1.2.2.2. إعلان المحتالين عن طرق وهمية من خلال بروتوكولات التوجيه الديناميكية.

U2.2.1.2.3. <...> التكوين التلقائي:

U2.2.1.2.3.1.

المارقة DHCP .

U2.2.1.2.3.2.

روغ WPAD .

U2.2.1.2.4. <...> عنونة وحل الاسم:

U2.2.1.2.4.1.

انتحال ARP .

U2.2.1.2.4.2.

انتحال DNS .

U2.2.1.2.4.3. إجراء تغييرات غير مصرح بها على ملفات اسم المضيف المحلي (المضيفون ، lmhosts ، إلخ.)

U3. التعدي على حق المؤلف للبيانات المرسلة

التحللU3.1. تحييد آليات تحديد تأليف المعلومات من خلال الإشارة إلى معلومات خاطئة حول المؤلف أو مصدر البيانات:

U3.1.1. تغيير المعلومات حول المؤلف الواردة في المعلومات المرسلة.

U3.1.1.1. تحييد حماية التشفير لسلامة وتأليف البيانات المرسلة:

U3.1.1.1.1. الرابط:

"نموذج تهديد نموذجي. نظام أمن معلومات التشفير.

U4. إنشاء توقيع الكتروني لموقع شرعي بموجب بيانات كاذبة " .

U3.1.1.2. تحييد حماية تأليف البيانات المرسلة التي تم تنفيذها باستخدام أكواد التأكيد لمرة واحدة:

U3.1.1.2.1.

تبديل بطاقة SIM .

U3.1.2. تغيير المعلومات حول مصدر المعلومات المرسلة:

U3.1.2.1.

خداع IP .

U3.1.2.2.

انتحال MAC .

نموذج التهديد النموذجي. بناء نظام المعلومات على أساس بنية خادم العميل

هدف الحماية الذي يطبق عليه نموذج التهديد (النطاق)

هدف الحماية هو نظام معلومات مبني على أساس بنية خادم العميل.

العمارة

وصف عناصر العمارة:

- "العميل" - جهاز يعمل عليه جزء العميل من نظام المعلومات.

- "الخادم" - جهاز يعمل عليه جزء الخادم من نظام المعلومات.

- "مستودع البيانات" هو جزء من البنية التحتية للخادم لنظام معلومات مصمم لتخزين البيانات التي تتم معالجتها بواسطة نظام المعلومات.

- "اتصال الشبكة" - قناة لتبادل المعلومات بين العميل والخادم ، مروراً بشبكة نقل البيانات. ويرد وصف أكثر تفصيلاً لنموذج العنصر في "نموذج التهديد النموذجي. اتصال الشبكة " .

القيودعند نمذجة كائن ما ، يتم وضع القيود التالية:

- يتفاعل المستخدم مع نظام المعلومات خلال فترات زمنية محدودة ، تسمى جلسات العمل.

- في بداية كل جلسة عمل ، يتم التعرف على المستخدم والمصادقة عليه وتفويضه.

- يتم تخزين جميع المعلومات المحمية على جانب الخادم من نظام المعلومات.

التهديدات الأمنية ذات المستوى الأعلى

التحللU1. يقوم المتسللون بتنفيذ إجراءات غير مصرح بها نيابة عن مستخدم شرعي.

U2. التعديل غير المصرح به للمعلومات المحمية أثناء معالجتها بواسطة جزء الخادم من نظام المعلومات.

U1. إرتكاب أفعال غير مصرح بها من قبل المجرمين نيابة عن مستخدم شرعي

تفسيراتعادة ، في أنظمة المعلومات ، ترتبط الإجراءات بالمستخدم الذي قام بتنفيذها باستخدام:

- سجلات تشغيل النظام (سجلات).

- السمات الخاصة لكائنات البيانات التي تحتوي على معلومات حول المستخدم الذي قام بإنشائها أو تغييرها.

فيما يتعلق بجلسة العمل ، يمكن تفكيك هذا التهديد إلى:

- يتم تنفيذ <...> كجزء من جلسة عمل المستخدم.

- تم تنفيذ <...> خارج جلسة عمل المستخدم.

يمكن بدء جلسة المستخدم:

- من قبل المستخدم.

- الدخلاء.

في هذه المرحلة ، سيبدو التحلل المتوسط لهذا التهديد كما يلي:

U1.1. تم تنفيذ الإجراءات غير المصرح بها كجزء من جلسة المستخدم:

U1.1.1. تم تثبيت <...> بواسطة المستخدم المهاجم.

U1.1.2. <...> مثبت بواسطة مهاجمين.

U1.2. يتم تنفيذ الإجراءات غير المصرح بها خارج جلسة المستخدم.

من وجهة نظر كائنات البنية التحتية للمعلومات التي قد تتأثر بالمهاجمين ، سيبدو تحلل التهديدات المتوسطة كما يلي:

| العناصر | تحلل التهديد |

|---|

| U1.1.1. | U1.1.2. | U1.2. |

| الزبون | U1.1.1.1. | U1.1.2.1. | |

| اتصال الشبكة | U1.1.1.2. | | |

| الخادم | | | U1.2.1. |

التحللU1.1. تم تنفيذ الإجراءات غير المصرح بها كجزء من جلسة المستخدم:

U1.1.1. تم تثبيت <...> بواسطة المستخدم المهاجم:

U1.1.1.1. تصرف المهاجمون بشكل مستقل عن العميل:

U1.1.1.1.1 استخدم المهاجمون الوسائل العادية للوصول إلى نظام المعلومات:

U1.1.1.1.1.1. استخدم المهاجمون الإدخال / الإخراج الفعلي للعميل (لوحة المفاتيح أو الماوس أو الشاشة أو شاشة اللمس لجهاز محمول):

U1.1.1.1.1.1.1.1. تصرف المهاجمون في فترات زمنية عندما كانت الجلسة نشطة ، وتتوفر تسهيلات الإدخال / الإخراج ، ولم يكن المستخدم في مكانه.

U1.1.1.1.1.2. استخدم المهاجمون أدوات الإدارة عن بُعد (القياسية أو المقدمة بواسطة شفرة ضارة) لإدارة العميل:

U1.1.1.1.1.2.1. تصرف المهاجمون في فترات زمنية عندما كانت الجلسة نشطة ، وتتوفر تسهيلات الإدخال / الإخراج ، ولم يكن المستخدم في مكانه.

U1.1.1.1.1.2.2. استخدم المهاجمون أدوات الإدارة عن بعد ، والتي تكون العملية غير مرئية للمستخدم المهاجم.

U1.1.1.2. قام المهاجمون باستبدال البيانات في اتصال شبكة بين العميل والخادم ، وتعديلها بحيث يُنظر إليها على أنها إجراءات لمستخدم شرعي:

U1.1.1.2.1. الرابط:

"نموذج تهديد نموذجي. اتصال الشبكة. U2. تعديل غير مرخص للبيانات المرسلة " .

U1.1.1.3. أجبر المهاجمون المستخدم على تنفيذ الإجراءات التي أشاروا إليها باستخدام أساليب الهندسة الاجتماعية.

U1.1.2 <...> التي أنشأها المهاجمون:

U1.1.2.1. تصرف المهاجمون من العميل (

I ):

U1.1.2.1.1. قام المهاجمون بتحييد نظام التحكم في الوصول لنظام المعلومات:

U1.1.2.1.1.1. الرابط:

"نموذج تهديد نموذجي. نظام مراقبة الدخول. U1. إنشاء جلسة عمل غير مصرح بها نيابة عن مستخدم قانوني " .

U1.1.2.1.2. استخدم المهاجمون أدوات الوصول إلى نظام المعلومات القياسي

U1.1.2.2. تصرف المهاجمون من العقد الأخرى لشبكة البيانات التي يمكنك من خلالها إنشاء اتصال شبكة بالخادم (

I ):

U1.1.2.2.1. قام المهاجمون بتحييد نظام التحكم في الوصول لنظام المعلومات:

U1.1.2.2.1.1. الرابط:

"نموذج تهديد نموذجي. نظام مراقبة الدخول. U1. إنشاء جلسة عمل غير مصرح بها نيابة عن مستخدم قانوني " .

U1.1.2.2.2. استخدم المهاجمون أدوات وصول غير طبيعية إلى نظام المعلومات.

التفسيرات 1.1.1.2.2.2.يمكن للمهاجمين تثبيت عميل منتظم لنظام المعلومات على عقدة طرف ثالث أو يمكنهم استخدام برنامج غير طبيعي ينفذ بروتوكولات تبادل قياسية بين العميل والخادم.

U1.2 يتم تنفيذ الإجراءات غير المصرح بها خارج جلسة المستخدم.

D1.2.1 قام المهاجمون بإجراءات غير مصرح بها ، ثم أجروا تغييرات غير مصرح بها على سجلات عمليات نظام المعلومات أو السمات الخاصة لكائنات البيانات ، مما يشير إلى أن الإجراءات التي ارتكبوها قد تم تنفيذها من قبل مستخدم شرعي.

U2. التعديل غير المصرح به للمعلومات المحمية أثناء معالجتها بواسطة جزء الخادم من نظام المعلومات

التحللU2.1. يقوم المهاجمون بتعديل المعلومات المحمية باستخدام الأدوات القياسية لنظام المعلومات وتنفيذها نيابة عن مستخدم شرعي.

U2.1.1. الرابط:

"نموذج تهديد نموذجي. نظام معلومات مبني على أساس بنية خادم العميل. U1. إرتكاب أفعال غير مصرح بها من قبل المجرمين نيابة عن مستخدم شرعي .

"U2.2. يقوم المهاجمون بتعديل المعلومات المحمية باستخدام آليات الوصول إلى البيانات التي لا يتم توفيرها من خلال الوضع العادي لعمل نظام المعلومات.

U2.2.1. يقوم المهاجمون بتعديل الملفات التي تحتوي على معلومات محمية:

U2.2.1.1. <...> باستخدام آليات معالجة الملفات التي يوفرها نظام التشغيل.

U2.2.1.2. <...> عن طريق إثارة استعادة الملفات من نسخة احتياطية معدلة غير مصرح بها.

U2.2.2. يقوم المهاجمون بتعديل المعلومات المحمية المخزنة في قاعدة البيانات (

I ):

U2.2.2.1. يقوم المهاجمون بتحييد نظام التحكم في الوصول إلى DBMS:

U2.2.2.1.1. الرابط:

"نموذج تهديد نموذجي. نظام مراقبة الدخول. U1. إنشاء جلسة عمل غير مصرح بها نيابة عن مستخدم قانوني " .

U2.2.2.2. يقوم المهاجمون بتعديل المعلومات باستخدام واجهات DBMS القياسية للوصول إلى البيانات.

U2.3. يقوم المهاجمون بتعديل المعلومات المحمية عن طريق التعديل غير المصرح به لخوارزميات برنامج المعالجة.

U2.3.1. يتم إجراء تعديلات على التعليمات البرمجية المصدر للبرنامج.

U2.3.1. يتم إجراء تعديلات على رمز الجهاز الخاص بالبرنامج.

U2.4. يقوم المهاجمون بتعديل المعلومات المحمية من خلال استغلال نقاط الضعف في برامج نظام المعلومات.

U2.5. يقوم المهاجمون بتعديل المعلومات المحمية أثناء نقلها بين مكونات جزء الخادم في نظام المعلومات (على سبيل المثال ، خادم قاعدة البيانات وخادم التطبيق):

U2.5.1. الرابط:

"نموذج تهديد نموذجي. اتصال الشبكة. U2. تعديل غير مرخص للبيانات المرسلة " .

نموذج التهديد النموذجي. نظام تقييد الوصول

هدف الحماية الذي يطبق عليه نموذج التهديد (النطاق)

إن موضوع الحماية الذي يتم تطبيق نموذج التهديد من أجله يتوافق مع هدف حماية نموذج التهديد: "نموذج التهديد النموذجي. نظام معلومات يعتمد على بنية خادم العميل. "

في ظل نظام تقييد وصول المستخدم في نموذج التهديد هذا ، يقصد به مكون في نظام المعلومات يقوم بتنفيذ الوظائف:

- تعريف المستخدم.

- مصادقة المستخدم.

- إذن المستخدم.

- تسجيل إجراءات المستخدم.

التهديدات الأمنية ذات المستوى الأعلى

التحللU1. إنشاء جلسة عمل غير مصرح بها نيابة عن مستخدم قانوني.

U2. التصعيد غير المصرح به لامتيازات المستخدم في نظام المعلومات.

U1. إنشاء جلسة عمل غير مصرح بها نيابة عن مستخدم قانوني

تفسيراتيعتمد تحلل هذا التهديد في الحالة العامة على نوع نظام تعريف المستخدم والمصادقة المستخدم.

في هذا النموذج ، سيتم النظر فقط في نظام تعريف المستخدم والمصادقة باستخدام تسجيل الدخول النصي وكلمة المرور. في الوقت نفسه ، نفترض أن معلومات تسجيل دخول المستخدم هي معلومات معروفة للجمهور للمهاجمين.

التحللU1.1. <...> بسبب أوراق الاعتماد المخترقة:

U1.1.1. اخترق المهاجمون بيانات اعتماد المستخدم أثناء التخزين.

التفسيرات 1.1.1.1.على سبيل المثال ، يمكن كتابة أوراق الاعتماد على ملصق ملصوق على الشاشة.

U1.1.2. نقل المستخدم عن طريق الخطأ أو عن طريق نية خبيثة تفاصيل الوصول إلى المهاجمين.

U1.1.2.1. تحدث المستخدم بصوت عالٍ عند الدخول.

U1.1.2.2. اجتاز المستخدم بيانات اعتماده عمدًا:

U1.1.2.2.1. <...> للزملاء.

تفسيرات U1.1.2.2.1.على سبيل المثال ، حتى يتمكنوا من استبداله بفترة من المرض.

U1.1.2.2.2. <...> الأطراف المقابلة لأصحاب العمل الذين يؤدون العمل في مرافق البنية التحتية للمعلومات.

U1.1.2.2.3. <...> لأطراف ثالثة.

التفسيرات 1.1.1.2.2.3.واحد ، ولكن ليس الخيار الوحيد لتنفيذ هذا التهديد هو استخدام أساليب الهندسة الاجتماعية من قبل المهاجمين.

U1.1.3. اختار المهاجمون أوراق الاعتماد بالقوة الغاشمة:

U1.1.3.1. <...> باستخدام آليات الوصول القياسية.

U1.1.3.2. <...> من خلال الرموز التي تم اعتراضها سابقًا (على سبيل المثال ، تجزئات كلمة المرور) لتخزين بيانات الاعتماد.

U1.1.4.

استخدم المهاجمون شفرة ضارة لاعتراض بيانات اعتماد المستخدم.U1.1.5. استخرج المهاجمون بيانات الاعتماد من اتصال الشبكة بين العميلوالخادم : U1.1.5.1. الرابط: "نموذج تهديد نموذجي. اتصال الشبكة. U1. التعرف غير المصرح به على البيانات المرسلة " .U1.1.6. استخرج المهاجمون أوراق الاعتماد من سجلات أنظمة مراقبة العمل:U1.1.6.1. <...> أنظمة المراقبة بالفيديو (إذا تم تسجيل ضغطات المفاتيح على لوحة المفاتيح أثناء التشغيل).U1.1.6.2. <...> أنظمة رصد تصرفات العاملين في الكمبيوترشرح U1.1.6.2.مثال على هذا النظام هو StuffCop .U1.1.7. اخترق المهاجمون بيانات اعتماد المستخدم بسبب العيوب في عملية نقلها.تفسيرات U1.1.7.على سبيل المثال ، إرسال كلمات المرور بنص واضح عبر البريد الإلكتروني.U1.1.8. تعرف المهاجمون على بيانات الاعتماد من خلال مراقبة جلسة المستخدم باستخدام أنظمة الإدارة عن بُعد.U1.1.9. استخرج المهاجمون أوراق الاعتماد نتيجة تسربهم من خلال القنوات التقنية (TKUI):.91.1.9.1. تجسس المهاجمون على كيفية إدخال المستخدم لبيانات الاعتماد من لوحة المفاتيح:U1.1.9.1.1 تم تحديد موقع المهاجمين بالقرب من المستخدم ورأوا إدخال بيانات الاعتماد بأعينهم.تفسيرات U1.1.9.1.1تتضمن مثل هذه الحالات تصرفات الزملاء في العمل أو الحالة التي تكون فيها لوحة مفاتيح المستخدم مرئية لزوار المؤسسة.D1.1.9.1.2 استخدم المهاجمون وسائل تقنية إضافية ، مثل مناظير أو مركبة جوية بدون طيار ، وشاهدوا أوراق الاعتماد التي تم إدخالها من النافذة.U1.1.9.2. استخرج المهاجمون بيانات الاعتماد من سجلات تبادل الراديو بين لوحة المفاتيح ووحدة نظام الكمبيوتر إذا كانت متصلة عبر واجهة الراديو (على سبيل المثال ، بلوتوث).U1.1.9.3. اعترض المهاجمون أوراق الاعتماد بسبب تسربهم من خلال قناة الإشعاع الكهرومغناطيسي الثانوي والتداخل (PEMIN).التفسيرات 1.1.1.3.أمثلة من الهجمات هنا و هناك .U1.1.9.4. اعترض المهاجم إدخال بيانات الاعتماد من لوحة المفاتيح من خلال استخدام الوسائل التقنية الخاصة (STS) المصممة لاسترجاع المعلومات الضمنية.التفسيرات 1.1.1.4.أمثلة على الأجهزة .U1.1.9.5. اعترض المهاجمون إدخال بيانات الاعتماد من لوحة المفاتيح من خلالتحليل إشارة Wi-Fi المعدلة بضغطات مفاتيح المستخدم.تفسيرات U1.1.9.5.مثال الهجوم .U1.1.9.6. اعترض المهاجمون إدخال أوراق الاعتماد من لوحة المفاتيح من خلال تحليل أصوات ضغطات المفاتيح.تفسيرات U1.1.9.6.مثال الهجوم .U1.1.9.7. اعترض المهاجمون إدخال أوراق الاعتماد من لوحة المفاتيح لجهاز محمول عن طريق تحليل قراءات مقياس التسارع.تفسيرات U1.1.9.7.مثال الهجوم .U1.1.10. <...> تم حفظها مسبقًا على العميل.تفسيرات U1.1.10.على سبيل المثال ، يمكن للمستخدم حفظ اسم مستخدم وكلمة مرور في متصفح للوصول إلى موقع معين.U1.1.11. اخترق المهاجمون بيانات الاعتماد بسبب العيوب في عملية إبطال وصول المستخدم.التفسيرات 1.1.1.11.على سبيل المثال ، بعد طرد المستخدم ، لم يتم حظر حساباته.U1.2. <...> بسبب استخدام نقاط الضعف في نظام التحكم في الوصول.U2. التصعيد غير المصرح به لامتيازات المستخدم في نظام المعلومات

تحليلU2.1 <...> عن طريق إجراء تغييرات غير مصرح بها على البيانات التي تحتوي على معلومات حول امتيازات المستخدم.U2.2 <...> بسبب استخدام نقاط الضعف في نظام التحكم في الوصول.U2.3. <...> بسبب العيوب في عملية التحكم في وصول المستخدم.تفسيرات U2.3.مثال 1. تم منح المستخدم الوصول للعمل أكثر مما يحتاجه للاحتياجات الرسمية.مثال 2. بعد نقل مستخدم إلى موضع آخر ، لم يتم إبطال حقوق الوصول الممنوحة سابقًا.

نموذج التهديد النموذجي. وحدة التكامل

هدف الحماية الذي يطبق عليه نموذج التهديد (النطاق)

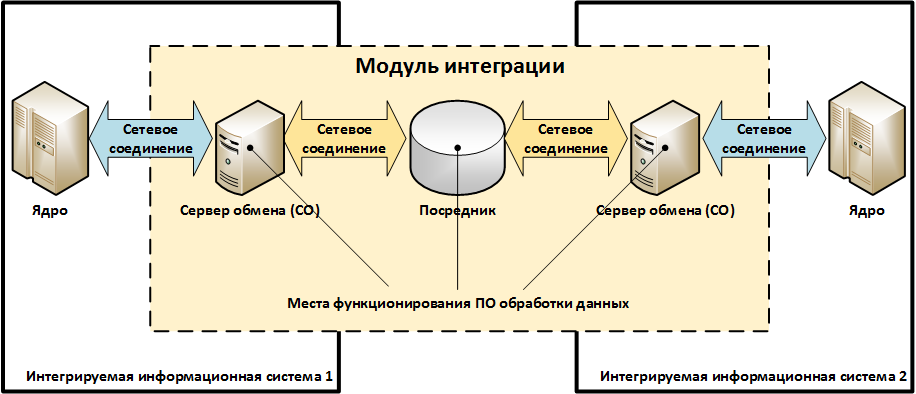

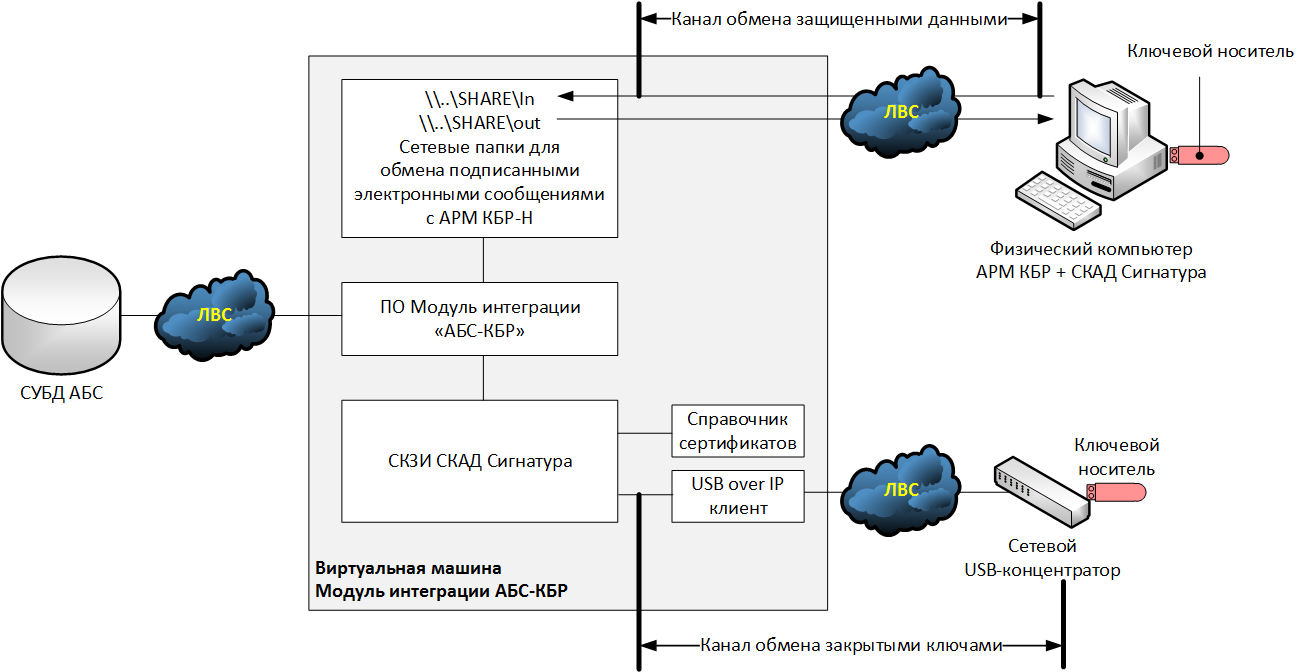

وحدة التكامل - مجموعة من كائنات البنية التحتية للمعلومات المصممة لتنظيم تبادل المعلومات بين أنظمة المعلومات.بالنظر إلى حقيقة أنه في شبكات الشركات لا يمكن دائمًا فصل نظام معلومات واحد عن نظام آخر بشكل لا لبس فيه ، يمكن أيضًا اعتبار وحدة التكامل كحلقة وصل بين المكونات داخل نفس نظام المعلومات.العمارةالرسم البياني المعمم لوحدة التكامل كما يلي: وصف عناصر الهندسة المعمارية:

وصف عناصر الهندسة المعمارية:- "خادم التبادل (CO)" - عقدة / خدمة / مكون في نظام معلومات يؤدي وظيفة تبادل البيانات مع نظام معلومات آخر.

- «» – / , , .

«» , (enterprise service bus / SoA-), .. «». - « » – , .

, , .. - يتوافق "اتصال الشبكة" مع الكائن الموصوف في نموذج تهديد اتصال الشبكة النموذجي. قد لا توجد بعض اتصالات الشبكة من تلك المذكورة في الرسم البياني أعلاه.

أمثلة لوحدات التكاملالشكل 1. تكامل ABS و AWS لاتفاقية التنوع البيولوجي من خلال خادم ملفات تابع لجهة خارجيةلإجراء المدفوعات ، يقوم موظف مصرفي معتمد بتنزيل مستندات الدفع الإلكترونية من ABS ويحفظها في ملف (من تنسيقه الخاص ، على سبيل المثال ، تفريغ SQL) في مجلد شبكة (\\ ... خادم الملفات \ SHARE \). ثم يتم تحويل هذا الملف باستخدام محول البرنامج النصي إلى مجموعة من الملفات بتنسيق UFEBS ، والتي تتم قراءتها بعد ذلك بواسطة محطة عمل KBR.بعد ذلك ، يقوم موظف معتمد - مستخدم AWS KBR - بتشفير الملف المستلم وتوقيعه وإرساله إلى نظام الدفع في بنك روسيا.عند استلام المدفوعات من بنك روسيا ، تقوم AWS KBR بفك تشفيرها والتحقق من التوقيع الإلكتروني ، ثم تكتبها في شكل مجموعة من الملفات بتنسيق UFEBS إلى خادم ملفات. قبل استيراد مستندات الدفع إلى ABS ، يتم تحويلها باستخدام محول البرنامج النصي من تنسيق UFBS إلى تنسيق ABS.نفترض أنه في هذا المخطط يعمل نظام ABS على خادم فعلي واحد ، ويعمل KBR AWS على جهاز كمبيوتر مخصص ، ويعمل محول البرنامج النصي على خادم ملفات. مطابقة كائنات الدائرة المدروسة لعناصر نموذج وحدة التكامل:" خادم التبادل من جانب ABS" - خادم ABS."Exchange Server من AWP KBR" - كمبيوتر AWP KBR."الوسيط" هو خادم ملفات تابع لجهة خارجية."برنامج معالجة البيانات"- محول البرنامج النصي.المخطط 2. دمج ABS و AWS KBR عند وضع مجلد شبكة مشترك مع مدفوعات على AWS KBRكل شيء مشابه للمخطط 1 ، ولكن لا يتم استخدام خادم ملفات منفصل ، بدلاً من ذلك يوجد مجلد شبكة (\\ ... \ SHARE \) مع مستندات الدفع الإلكترونية على كمبيوتر مع AWS CBD. يعمل محول البرنامج النصي أيضًا على AWS KBR.

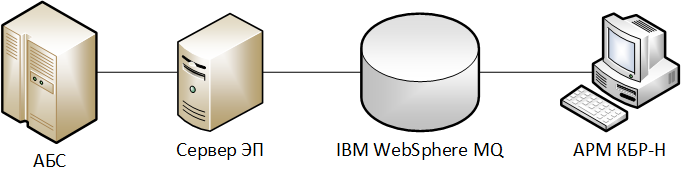

مطابقة كائنات الدائرة المدروسة لعناصر نموذج وحدة التكامل:" خادم التبادل من جانب ABS" - خادم ABS."Exchange Server من AWP KBR" - كمبيوتر AWP KBR."الوسيط" هو خادم ملفات تابع لجهة خارجية."برنامج معالجة البيانات"- محول البرنامج النصي.المخطط 2. دمج ABS و AWS KBR عند وضع مجلد شبكة مشترك مع مدفوعات على AWS KBRكل شيء مشابه للمخطط 1 ، ولكن لا يتم استخدام خادم ملفات منفصل ، بدلاً من ذلك يوجد مجلد شبكة (\\ ... \ SHARE \) مع مستندات الدفع الإلكترونية على كمبيوتر مع AWS CBD. يعمل محول البرنامج النصي أيضًا على AWS KBR. مطابقة كائنات المخطط المدروس لعناصر نموذج وحدة التكامل: علىغرار المخطط 1 ، ولكن لا يتم استخدام "الوسيط" .المخطط 3. دمج ABS و AWS KBR-N من خلال IBM WebSphera MQ وتوقيع الوثائق الإلكترونية "على جانب ABS"يعمل نظام ABS على منصة لا يدعمها توقيع SKZI SCAD. يتم توقيع المستندات الإلكترونية الصادرة على خادم توقيع إلكتروني خاص (خادم ES). يتحقق الخادم نفسه من التوقيع الإلكتروني للمستندات الواردة من بنك روسيا.يقوم ABS بتحميل ملف بمستندات الدفع بتنسيق الملكية إلى خادم ES.باستخدام محول النص البرمجي ، يقوم خادم ES بتحويل الملف إلى رسائل إلكترونية بتنسيق UFBS ، وبعد ذلك يتم توقيع الرسائل الإلكترونية وإرسالها إلى IBM WebSphere MQ.تتواصل AWP KBR-N مع IBM WebSphere MQ وتتلقى رسائل الدفع الموقعة من هناك ، وبعد ذلك يقوم الموظف المعتمد - مستخدم AWP KBR - بتشفيرها وإرسالها إلى نظام الدفع في بنك روسيا.عند استلام المدفوعات من بنك روسيا ، يقوم AWP KBR-N بفك تشفيرها والتحقق من التوقيع الإلكتروني. يتم بنجاح تحويل المدفوعات التي تتم في شكل رسائل إلكترونية مشفرة وموقعة بتنسيق UFBS إلى IBM WebSphere MQ ، حيث يتم استلامها من قبل خادم ES.يتحقق خادم ES من التوقيع الإلكتروني للمدفوعات المستلمة ويحفظها في ملف بتنسيق ABS. بعد ذلك ، يقوم الموظف المفوض - مستخدم ABS - بتحميل الملف الناتج إلى ABS بالطريقة المنصوص عليها.

مطابقة كائنات المخطط المدروس لعناصر نموذج وحدة التكامل: علىغرار المخطط 1 ، ولكن لا يتم استخدام "الوسيط" .المخطط 3. دمج ABS و AWS KBR-N من خلال IBM WebSphera MQ وتوقيع الوثائق الإلكترونية "على جانب ABS"يعمل نظام ABS على منصة لا يدعمها توقيع SKZI SCAD. يتم توقيع المستندات الإلكترونية الصادرة على خادم توقيع إلكتروني خاص (خادم ES). يتحقق الخادم نفسه من التوقيع الإلكتروني للمستندات الواردة من بنك روسيا.يقوم ABS بتحميل ملف بمستندات الدفع بتنسيق الملكية إلى خادم ES.باستخدام محول النص البرمجي ، يقوم خادم ES بتحويل الملف إلى رسائل إلكترونية بتنسيق UFBS ، وبعد ذلك يتم توقيع الرسائل الإلكترونية وإرسالها إلى IBM WebSphere MQ.تتواصل AWP KBR-N مع IBM WebSphere MQ وتتلقى رسائل الدفع الموقعة من هناك ، وبعد ذلك يقوم الموظف المعتمد - مستخدم AWP KBR - بتشفيرها وإرسالها إلى نظام الدفع في بنك روسيا.عند استلام المدفوعات من بنك روسيا ، يقوم AWP KBR-N بفك تشفيرها والتحقق من التوقيع الإلكتروني. يتم بنجاح تحويل المدفوعات التي تتم في شكل رسائل إلكترونية مشفرة وموقعة بتنسيق UFBS إلى IBM WebSphere MQ ، حيث يتم استلامها من قبل خادم ES.يتحقق خادم ES من التوقيع الإلكتروني للمدفوعات المستلمة ويحفظها في ملف بتنسيق ABS. بعد ذلك ، يقوم الموظف المفوض - مستخدم ABS - بتحميل الملف الناتج إلى ABS بالطريقة المنصوص عليها. مطابقة كائنات المخطط المدروس لعناصر نموذج وحدة التكامل:"خادم التبادل من جانب ABS" - خادم ABS."خادم تبادل من AWP KBR" - كمبيوتر AWP KBR."وسيط" - وحدة خدمة ES و IBM WebSphere MQ."برنامج معالجة البيانات"- محول البرنامج النصي ، SKZI SKAD Signature على خادم ES.المخطط 4: تكامل خادم RBS و ABS من خلال واجهة برمجة التطبيقات التي يوفرها خادم تبادل مخصص ،ونفترض أن البنك يستخدم العديد من أنظمة الخدمات المصرفية عن بعد (RBS):

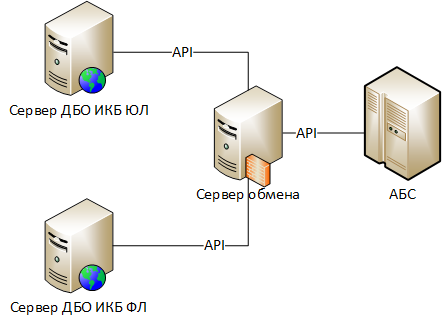

مطابقة كائنات المخطط المدروس لعناصر نموذج وحدة التكامل:"خادم التبادل من جانب ABS" - خادم ABS."خادم تبادل من AWP KBR" - كمبيوتر AWP KBR."وسيط" - وحدة خدمة ES و IBM WebSphere MQ."برنامج معالجة البيانات"- محول البرنامج النصي ، SKZI SKAD Signature على خادم ES.المخطط 4: تكامل خادم RBS و ABS من خلال واجهة برمجة التطبيقات التي يوفرها خادم تبادل مخصص ،ونفترض أن البنك يستخدم العديد من أنظمة الخدمات المصرفية عن بعد (RBS):- "بنك عميل الإنترنت" للأفراد (IKB FL) ؛

- "Internet Client-Bank" للكيانات القانونية (IKB YL).

من أجل ضمان أمن المعلومات ، يتم تنفيذ جميع تفاعلات ABS مع الأنظمة المصرفية عن بعد من خلال خادم تبادل مخصص يعمل في إطار نظام معلومات ABS.بعد ذلك ، نعتبر عملية التفاعل بين نظام RB لـ IKB YuL و ABS.يجب أن يقوم خادم RBS ، بعد استلام أمر الدفع المعتمد من العميل ، بإنشاء مستند مناسب في ABS على أساسه. للقيام بذلك ، باستخدام API ، فإنه ينقل المعلومات إلى خادم التبادل ، وهذا بدوره ، يدخل البيانات في ABS.عندما تتغير الأرصدة في حساب العميل ، يقوم نظام ABS بإنشاء إشعارات إلكترونية يتم إرسالها إلى الخادم المصرفي عن بعد باستخدام خادم التبادل. مراسلة كائنات الدائرة المدروسة مع عناصر نموذج وحدة التكامل:"خادم التبادل من جانب RBS"- خادم DBO IKB YuL."خادم التبادل من جانب ABS" - خادم التبادل."وسيط" - غائب."برنامج معالجة البيانات" - مكونات خادم RBS المسؤول عن استخدام واجهة برمجة التطبيقات Exchange Server ، ومكونات خادم التبادل المسؤول عن استخدام واجهة برمجة تطبيقات ABS.

مراسلة كائنات الدائرة المدروسة مع عناصر نموذج وحدة التكامل:"خادم التبادل من جانب RBS"- خادم DBO IKB YuL."خادم التبادل من جانب ABS" - خادم التبادل."وسيط" - غائب."برنامج معالجة البيانات" - مكونات خادم RBS المسؤول عن استخدام واجهة برمجة التطبيقات Exchange Server ، ومكونات خادم التبادل المسؤول عن استخدام واجهة برمجة تطبيقات ABS.التهديدات الأمنية ذات المستوى الأعلى

التحللU1. يقوم المتسللون بضخ معلومات احتيالية من خلال وحدة التكامل.U1. مهاجمة المعلومات الاحتيالية من خلال وحدة التكامل

التحللU1.1. التعديل غير المصرح به للبيانات الشرعية عند الإرسال عبر اتصالات الشبكة:رابط U1.1.1: "نموذج التهديد النموذجي. اتصال الشبكة. U2. تعديل غير مرخص للبيانات المرسلة " .U1.2. إرسال بيانات خاطئة عبر قنوات الاتصال نيابة عن مشارك تبادل مشروع:رابط U1.1.2: "نموذج التهديد النموذجي. اتصال الشبكة. U3. انتهاك تأليف البيانات المرسلة " .U1.3. تعديل غير مصرح به للبيانات الشرعية أثناء معالجتها على خوادم Exchange أو الوسيط:U1.3.1. رابط:"نموذج تهديد نموذجي. نظام معلومات مبني على أساس بنية خادم العميل. U2. "التعديل غير المصرح به للمعلومات المحمية أثناء معالجتها بواسطة جزء الخادم من نظام المعلومات . "U1.4. إنشاء بيانات مزورة على خوادم Exchange أو الوسيط نيابة عن مشارك تبادل شرعي:U1.4.1. الرابط: "نموذج تهديد نموذجي. نظام معلومات مبني على أساس بنية خادم العميل. U1. إرتكاب أفعال غير مصرح بها من قبل المجرمين نيابة عن مستخدم شرعي. "U1.5. تعديل غير مصرح به للبيانات أثناء معالجتها باستخدام برنامج معالجة البيانات:U1.5.1. <...> بسبب تغييرات غير مصرح بها في إعدادات (تكوين) برنامج معالجة البيانات من قبل المجرمين الإلكترونيين.U1.5.2. <...> بسبب التغييرات غير المصرح بها على الملفات القابلة للتنفيذ لبرنامج معالجة البيانات من قبل المجرمين الإلكترونيين.U1.5.3. <...> بسبب التحكم التفاعلي من قبل المهاجمين لبرنامج معالجة البيانات.

نموذج التهديد النموذجي. نظام حماية معلومات التشفير

هدف الحماية الذي يطبق عليه نموذج التهديد (النطاق)

هدف الحماية هو نظام حماية معلومات التشفير المستخدم لضمان أمن نظام المعلومات.الهندسة المعماريةأساس أي نظام معلومات هو برنامج تطبيقي (برنامج) ينفذ وظائفه المستهدفة.في هذه الحالة ، عادةً ما يتم تنفيذ الحماية من التشفير عن طريق استدعاء البدائية التشفير من منطق الأعمال الخاص بالبرنامج التطبيقي ، والتي تقع في مكتبات متخصصة - نواة التشفير.تتضمن البدائية التشفيرية وظائف تشفير منخفضة المستوى ، مثل:- تشفير / فك تشفير كتلة البيانات ؛

- إنشاء / التحقق من التوقيع الإلكتروني لكتلة البيانات ؛

- حساب دالة التجزئة لكتلة البيانات ؛

- توليد / تحميل / تنزيل المعلومات الأساسية ؛

- الخ.

يطبق منطق الأعمال الخاص بالبرنامج التطبيقي باستخدام الأوليات التشفيرية وظيفة أعلى مستوى:- تشفير الملف على مفاتيح المستلمين المحددين ؛

- إنشاء اتصال شبكة آمن ؛

- إبلاغ نتائج التحقق من التوقيعات الإلكترونية ؛

- الخ.

يمكن تنفيذ تفاعل منطق الأعمال وجوهر التشفير:- مباشرة ، عن طريق استدعاء البدائية التشفير من مكتبات التشفير الأساسية الديناميكية عن طريق منطق الأعمال (.DLL لـ Windows ، .SO لنظام Linux) ؛

- , – (wrappers), , MS Crypto API, Java Cryptography Architecture, PKCS#11 . - , , . .

يمكن تمييز نظامين نموذجيين لتنظيم cryptonucleus:المخطط 1 - cryptonucleus أحادي المخطط . المخطط 2 - تقسيم cryptonucleus.

المخطط . المخطط 2 - تقسيم cryptonucleus. يمكن أن تكون العناصر الموجودة في المخططات إما وحدات برامج منفصلة تعمل على جهاز كمبيوتر واحد ، أو تتفاعل خدمات الشبكة داخل شبكة الكمبيوتر.عند استخدام أنظمة تم إنشاؤها وفقًا للمخطط 1 ، يعمل البرنامج التطبيقي ونواة التشفير في إطار بيئة واحدة لتشغيل منشأة التشفير (SFC) ، على سبيل المثال ، على نفس جهاز الكمبيوتر ، تحت سيطرة نفس نظام التشغيل. كقاعدة ، يمكن لمستخدم النظام تشغيل برامج أخرى ، بما في ذلك تلك التي تحتوي على تعليمات برمجية ضارة ، في نفس بيئة العمل. في مثل هذه الظروف ، هناك خطر كبير من تسرب مفاتيح التشفير الخاصة.لتقليل المخاطر ، يتم استخدام المخطط 2 ، حيث يتم تقسيم قلب التشفير إلى قسمين:

يمكن أن تكون العناصر الموجودة في المخططات إما وحدات برامج منفصلة تعمل على جهاز كمبيوتر واحد ، أو تتفاعل خدمات الشبكة داخل شبكة الكمبيوتر.عند استخدام أنظمة تم إنشاؤها وفقًا للمخطط 1 ، يعمل البرنامج التطبيقي ونواة التشفير في إطار بيئة واحدة لتشغيل منشأة التشفير (SFC) ، على سبيل المثال ، على نفس جهاز الكمبيوتر ، تحت سيطرة نفس نظام التشغيل. كقاعدة ، يمكن لمستخدم النظام تشغيل برامج أخرى ، بما في ذلك تلك التي تحتوي على تعليمات برمجية ضارة ، في نفس بيئة العمل. في مثل هذه الظروف ، هناك خطر كبير من تسرب مفاتيح التشفير الخاصة.لتقليل المخاطر ، يتم استخدام المخطط 2 ، حيث يتم تقسيم قلب التشفير إلى قسمين:- يعمل الجزء الأول مع البرنامج التطبيقي في بيئة غير موثوقة حيث يوجد خطر الإصابة بشفرة ضارة. سوف نطلق على هذا الجزء "جزء البرمجيات".

- يعمل الجزء الثاني في بيئة موثوقة على جهاز مخصص يحتوي على مخزن مفاتيح خاص. علاوة على ذلك سوف نسمي هذا الجزء - "الأجهزة".

إن تقسيم cryptocore إلى برامج وأجهزة تعسفي للغاية. هناك أنظمة في السوق مبنية وفقًا للمخطط مع نواة مقسمة ، ولكن يتم تقديم جزء "الأجهزة" كصورة لآلة افتراضية - HSM افتراضية (على سبيل المثال ).يحدث تفاعل كلا جزأين من نواة التشفير بطريقة لا تنقل مفاتيح التشفير الخاصة أبدًا إلى جزء البرنامج ، وبالتالي لا يمكن سرقتها باستخدام تعليمات برمجية ضارة.واجهة التفاعل (API) ومجموعة البدائية التشفير المقدمة من قبل البرنامج التطبيقي من قبل التشفير هي نفسها في كلتا الحالتين. يكمن الاختلاف في طريقة تنفيذها.لذلك ، عند استخدام مخطط مع قلب تشفير مقسم ، يتم تفاعل البرنامج والأجهزة وفقًا للمبدأ التالي:- يقوم جزء البرنامج بتنفيذ البدائل المشفرة التي لا تتطلب استخدام مفتاح خاص (على سبيل المثال ، حساب دالة التجزئة ، والتحقق من التوقيعات الإلكترونية ، وما إلى ذلك).

- يتم تنفيذ العناصر الأساسية للتشفير باستخدام مفتاح خاص (إنشاء توقيع إلكتروني وفك تشفير البيانات وما إلى ذلك) بواسطة الأجهزة.

سنوضح عمل cryptocore مقسم باستخدام مثال إنشاء توقيع إلكتروني:- يحسب جزء البرنامج وظيفة التجزئة للبيانات الموقعة وينقل هذه القيمة إلى جزء الأجهزة عبر قناة التبادل بين نواة التشفير.

- يشكل جزء الأجهزة ، باستخدام المفتاح الخاص والتجزئة ، قيمة التوقيع الإلكتروني وينقله إلى جزء البرنامج عبر قناة التبادل.

- يقوم جزء البرنامج بإرجاع القيمة المستلمة إلى البرنامج التطبيقي.

خصوصيات التحقق من دقة التوقيع الإلكترونيعندما يتلقى الطرف المتلقي بيانات موقعة بتوقيع إلكتروني ، يجب أن يجري عدة مراحل من التحقق. لا تتحقق نتيجة إيجابية للتحقق من التوقيع الإلكتروني إلا إذا تم إكمال جميع مراحل التحقق بنجاح.المرحلة 1. السيطرة على سلامة البيانات وتأليف البيانات.محتوى المرحلة. يتم التحقق من التوقيع الإلكتروني للبيانات باستخدام خوارزمية التشفير المقابلة. يعني إكمال هذه المرحلة بنجاح أن البيانات لم يتم تعديلها منذ توقيعها ، وأن التوقيع تم باستخدام مفتاح خاص مطابق للمفتاح العام للتحقق من التوقيع الإلكتروني.مكان تنفيذ المرحلة: cryptocore.المرحلة الثانية: مراقبة الثقة بالمفتاح العام للمُوقِّع ومراقبة صحة المفتاح الخاص للتوقيع الإلكتروني.محتوى المرحلة. تتكون المرحلة من مرحلتين فرعيتين متوسطتين. يحدد الأول ما إذا كان المفتاح العام للتحقق من التوقيع الإلكتروني موثوقًا به وقت التوقيع على البيانات. والثاني يحدد ما إذا كان المفتاح الخاص للتوقيع الإلكتروني صالحًا وقت التوقيع على البيانات. في الحالة العامة ، قد لا تتزامن فترات صلاحية هذه المفاتيح (على سبيل المثال ، لشهادات الشهادات المؤهلة لمفاتيح التحقق من التوقيع الإلكتروني). يتم تحديد طرق ترسيخ الثقة في المفتاح العام للمُوقِّع من خلال قواعد إدارة المستندات الإلكترونية المعتمدة من قبل الأطراف المتفاعلة.مكان تنفيذ المرحلة: برنامج التطبيق / نواة التشفير.المرحلة 3. السيطرة على صلاحيات الموقِّع.محتوى المرحلة. وفقا للقواعد المعمول بها لإدارة الوثائق الإلكترونية ، يتم التحقق مما إذا كان للموقع الحق في التصديق على البيانات المحمية. على سبيل المثال ، نعطي حالة من انتهاك السلطة. افترض أن هناك منظمة يمتلك فيها جميع الموظفين توقيعًا إلكترونيًا. يدخل أمر الرئيس ، ولكن موقّعًا بالتوقيع الإلكتروني لمدير المستودع ، في نظام إدارة المستندات الإلكترونية الداخلية. وبالتالي ، لا يمكن اعتبار هذه الوثيقة مشروعة.مكان تنفيذ المرحلة: برنامج تطبيقي.الافتراضات التي قدمت عند وصف موضوع الحماية- تمر قنوات نقل المعلومات ، باستثناء قنوات التبادل الرئيسية ، من خلال البرامج التطبيقية و API ونواة التشفير.

- () , , .

- .

,

لتوضيح المخططات المقدمة سابقًا ، نعتبر نظام معلومات افتراضيًا ونختار جميع العناصر الهيكلية عليه.وصف نظام المعلومات قررت منظمتان إدخال إدارة إلكترونية للوثائق ذات أهمية قانونية (EDF) فيما بينهما. للقيام بذلك ، أبرموا اتفاقًا نصوا فيه على أن الوثائق سيتم إرسالها عبر البريد الإلكتروني ، وفي الوقت نفسه يجب تشفيرها وتوقيعها بتوقيع إلكتروني مؤهل. كوسيلة لإنشاء ومعالجة المستندات ، يجب استخدام برامج Office من حزمة Microsoft Office 2016 ، وكوسيلة للحماية من التشفير - أداة حماية التشفير CryptoPRO وبرنامج التشفير CryptoARM.وصف البنية التحتية للمنظمة 1قررت المؤسسة 1 أنها ستقوم بتثبيت نظام حماية معلومات التشفير وبرنامج CryptoARM على محطة عمل المستخدم - جهاز كمبيوتر فعلي. سيتم تخزين مفاتيح التشفير والتوقيع الإلكتروني على حامل المفاتيح ruToken الذي يعمل في وضع المفتاح المستخرج. يقوم المستخدم بإعداد المستندات الإلكترونية محليًا على جهاز الكمبيوتر الخاص به ، وبعد ذلك سيتم تشفيرها وتوقيعها وإرسالها باستخدام عميل بريد إلكتروني مثبت محليًا.وصف البنية التحتية للمؤسسة2 قررت المؤسسة 2 نقل وظائف التشفير والتوقيع الإلكتروني إلى جهاز افتراضي مخصص. في هذه الحالة ، سيتم تنفيذ جميع عمليات التشفير تلقائيًا.للقيام بذلك ، يتم تنظيم مجلدين للشبكة على الجهاز الظاهري المخصص: "\\ ... \ In \" ، "\\ ... \ Out \". في مجلد الشبكة "\\ ... \ In \" ، سيتم تلقائيًا وضع الملفات المستلمة من الطرف المقابل في المسح. سيتم فك تشفير هذه الملفات وسيتم التحقق من التوقيع الإلكتروني عليها.في المجلد "\\ ... \ Out \" سيضع المستخدم الملفات التي تحتاج إلى تشفيرها وتوقيعها وإرسالها إلى الطرف المقابل. يقوم المستخدم بإعداد الملفات بأنفسهم على محطة عمله.لأداء وظائف التشفير والتوقيع الإلكتروني على جهاز افتراضي ، يتم تثبيت برنامج CryptoPro وبرنامج التشفير وعميل البريد الإلكتروني. سيتم تنفيذ التحكم التلقائي في جميع عناصر الجهاز الظاهري باستخدام البرامج النصية التي طورها مسؤولو النظام.يتم تسجيل البرامج النصية لتسجيل الملفات.سيتم وضع مفاتيح التشفير للتوقيع الإلكتروني على الرمز المميز باستخدام مفتاح JaCarta GOST غير القابل للاستخراج ، والذي سيقوم المستخدم بالاتصال بجهاز الكمبيوتر المحلي الخاص به.سيتم إعادة توجيه الرمز المميز إلى الجهاز الظاهري باستخدام برنامج USB-over-IP متخصص مثبت على محطة عمل المستخدم وعلى الجهاز الظاهري.سيتم ضبط ساعة النظام في محطة عمل المستخدم في المؤسسة 1 يدويًا. ستتم مزامنة ساعة النظام الخاصة بآلة افتراضية متخصصة في المؤسسة 2 مع ساعة النظام الخاصة ببرنامج hypervisor ، وستتم مزامنة تلك ، بدورها ، عبر الإنترنت مع خوادم الوقت العام.عزل العناصر الهيكلية لحماية معلومات التشفيربناءً على الوصف أعلاه للبنية التحتية لتكنولوجيا المعلومات ، نسلط الضوء على العناصر الهيكلية لنظام حماية معلومات التشفير ونكتبها في الجدول.الجدول - مراسلة عناصر نموذج حماية معلومات التشفير مع عناصر أنظمة المعلومات

قررت منظمتان إدخال إدارة إلكترونية للوثائق ذات أهمية قانونية (EDF) فيما بينهما. للقيام بذلك ، أبرموا اتفاقًا نصوا فيه على أن الوثائق سيتم إرسالها عبر البريد الإلكتروني ، وفي الوقت نفسه يجب تشفيرها وتوقيعها بتوقيع إلكتروني مؤهل. كوسيلة لإنشاء ومعالجة المستندات ، يجب استخدام برامج Office من حزمة Microsoft Office 2016 ، وكوسيلة للحماية من التشفير - أداة حماية التشفير CryptoPRO وبرنامج التشفير CryptoARM.وصف البنية التحتية للمنظمة 1قررت المؤسسة 1 أنها ستقوم بتثبيت نظام حماية معلومات التشفير وبرنامج CryptoARM على محطة عمل المستخدم - جهاز كمبيوتر فعلي. سيتم تخزين مفاتيح التشفير والتوقيع الإلكتروني على حامل المفاتيح ruToken الذي يعمل في وضع المفتاح المستخرج. يقوم المستخدم بإعداد المستندات الإلكترونية محليًا على جهاز الكمبيوتر الخاص به ، وبعد ذلك سيتم تشفيرها وتوقيعها وإرسالها باستخدام عميل بريد إلكتروني مثبت محليًا.وصف البنية التحتية للمؤسسة2 قررت المؤسسة 2 نقل وظائف التشفير والتوقيع الإلكتروني إلى جهاز افتراضي مخصص. في هذه الحالة ، سيتم تنفيذ جميع عمليات التشفير تلقائيًا.للقيام بذلك ، يتم تنظيم مجلدين للشبكة على الجهاز الظاهري المخصص: "\\ ... \ In \" ، "\\ ... \ Out \". في مجلد الشبكة "\\ ... \ In \" ، سيتم تلقائيًا وضع الملفات المستلمة من الطرف المقابل في المسح. سيتم فك تشفير هذه الملفات وسيتم التحقق من التوقيع الإلكتروني عليها.في المجلد "\\ ... \ Out \" سيضع المستخدم الملفات التي تحتاج إلى تشفيرها وتوقيعها وإرسالها إلى الطرف المقابل. يقوم المستخدم بإعداد الملفات بأنفسهم على محطة عمله.لأداء وظائف التشفير والتوقيع الإلكتروني على جهاز افتراضي ، يتم تثبيت برنامج CryptoPro وبرنامج التشفير وعميل البريد الإلكتروني. سيتم تنفيذ التحكم التلقائي في جميع عناصر الجهاز الظاهري باستخدام البرامج النصية التي طورها مسؤولو النظام.يتم تسجيل البرامج النصية لتسجيل الملفات.سيتم وضع مفاتيح التشفير للتوقيع الإلكتروني على الرمز المميز باستخدام مفتاح JaCarta GOST غير القابل للاستخراج ، والذي سيقوم المستخدم بالاتصال بجهاز الكمبيوتر المحلي الخاص به.سيتم إعادة توجيه الرمز المميز إلى الجهاز الظاهري باستخدام برنامج USB-over-IP متخصص مثبت على محطة عمل المستخدم وعلى الجهاز الظاهري.سيتم ضبط ساعة النظام في محطة عمل المستخدم في المؤسسة 1 يدويًا. ستتم مزامنة ساعة النظام الخاصة بآلة افتراضية متخصصة في المؤسسة 2 مع ساعة النظام الخاصة ببرنامج hypervisor ، وستتم مزامنة تلك ، بدورها ، عبر الإنترنت مع خوادم الوقت العام.عزل العناصر الهيكلية لحماية معلومات التشفيربناءً على الوصف أعلاه للبنية التحتية لتكنولوجيا المعلومات ، نسلط الضوء على العناصر الهيكلية لنظام حماية معلومات التشفير ونكتبها في الجدول.الجدول - مراسلة عناصر نموذج حماية معلومات التشفير مع عناصر أنظمة المعلومات| اسم العنصر | التنظيم 1 | التنظيم 2 |

| البرامج التطبيقية | برنامج CryptoARM | برنامج CryptoARM |

| برنامج التشفير الأساسي | SKZI CryptoPro CSP | SKZI CryptoPro CSP |

| أجهزة العملة المشفرة | مفقود | JaCarta GOST |

| API | MS CryptoAPI | MS CryptoAPI |

| مخزن المفتاح العام | AWP للمستخدم:

- القرص الصلب ؛

- مخزن شهادات Windows القياسي. | مراقب المراقبة:

- القرص الصلب.

الآلة الافتراضية:

- القرص الصلب ؛

- مخزن شهادات Windows القياسي. |

| خزنة المفتاح الخاص | مشغّل المفاتيح ruToken يعمل في وضع المفتاح القابل للاسترداد | يعمل JaCarta GOST key في وضع مفتاح غير قابل للاسترداد |

| قناة تبادل المفتاح العام | AWP للمستخدم:

- ذاكرة الوصول العشوائي.

| مراقب المراقبة:

- ذاكرة الوصول العشوائي.

الآلة الافتراضية:

- ذاكرة الوصول العشوائي.

|

| قناة تبادل المفتاح الخاص | AWP للمستخدم:

- ناقل USB ؛

- ذاكرة الوصول العشوائي. | مفقود |

| قناة صرف العملات المشفرة | غائب (لا يوجد جهاز تشفير أساسي) | AWP للمستخدم:

- ناقل USB ؛

- ذاكرة الوصول العشوائي ؛

- وحدة برمجية USB-over-IP ؛

- واجهة الشبكة.

شبكة الشركة المنظمة 2.

مراقب المراقبة:

- ذاكرة الوصول العشوائي ؛

- واجهة الشبكة.

الآلة الافتراضية:

- السطح البيني للشبكة ؛

- ذاكرة الوصول العشوائي ؛

- وحدة برنامج USB-over-IP. |

| فتح قناة تبادل البيانات | AWP للمستخدم:

- وسائل المدخلات والمخرجات ؛

- ذاكرة الوصول العشوائي ؛

- القرص الصلب. | AWP للمستخدم:

- وسائل المدخلات والمخرجات ؛

- ذاكرة الوصول العشوائي ؛

- القرص الصلب ؛

- واجهة الشبكة.

شبكة الشركة المنظمة 2.

مراقب المراقبة:

- السطح البيني للشبكة ؛

- ذاكرة الوصول العشوائي ؛

- القرص الصلب.

الآلة الافتراضية:

- السطح البيني للشبكة ؛

- ذاكرة الوصول العشوائي ؛

- القرص الصلب. |

| قناة البيانات الآمنة | الإنترنت.

شبكة الشركة المنظمة 1.

AWP للمستخدم:

- القرص الصلب ؛

- ذاكرة الوصول العشوائي ؛

- واجهة الشبكة.

| الإنترنت.

شبكة الشركة المنظمة 2.

مراقب المراقبة:

- السطح البيني للشبكة ؛

- ذاكرة الوصول العشوائي ؛

- القرص الصلب.

الآلة الافتراضية:

- السطح البيني للشبكة ؛

- ذاكرة الوصول العشوائي ؛

- القرص الصلب.

|

| قناة الزمن | AWP للمستخدم:

- وسائل المدخلات والمخرجات ؛

- ذاكرة الوصول العشوائي ؛

- موقت النظام.

| الإنترنت.

تنظيم شبكة الشركات 2 ،

مراقب المراقبة:

- السطح البيني للشبكة ؛

- ذاكرة الوصول العشوائي ؛

- موقت النظام.

الآلة الافتراضية:

- ذاكرة الوصول العشوائي ؛

- موقت النظام.

|

| قناة نقل تحكم القيادة | AWP للمستخدم:

- وسائل المدخلات والمخرجات ؛

- ذاكرة الوصول العشوائي.

(واجهة المستخدم الرسومية لبرنامج CryptoARM)

| الآلة الافتراضية:

- ذاكرة الوصول العشوائي ؛

- القرص الصلب.

(نصوص الأتمتة)

|

| قناة لاستقبال نتائج العمل | AWP للمستخدم:

- وسائل المدخلات والمخرجات ؛

- ذاكرة الوصول العشوائي.

(واجهة المستخدم الرسومية لبرنامج CryptoARM)

| الآلة الافتراضية:

- ذاكرة الوصول العشوائي ؛

- القرص الصلب.

(ملفات سجل البرنامج النصي للأتمتة) |

التهديدات الأمنية ذات المستوى الأعلى

تفسيراتالافتراضات التي تم إجراؤها أثناء تحليل المخاطر:

- يتم استخدام خوارزميات تشفير قوية.

- يتم استخدام خوارزميات التشفير بطريقة آمنة في أوضاع التشغيل الصحيحة (على سبيل المثال ، لا يتم استخدام البنك المركزي الأوروبي لتشفير كميات كبيرة من البيانات ، ويؤخذ الحمل المسموح به على المفتاح ، وما إلى ذلك في الاعتبار).

- يدرك المهاجمون جميع الخوارزميات والبروتوكولات والمفاتيح العامة المعمول بها.

- يمكن للمهاجمين قراءة جميع البيانات المشفرة.

- المهاجمون قادرون على إعادة إنتاج أي عناصر برنامج في النظام.

التحللU1. تسوية مفاتيح التشفير الخاصة.

U2. تشفير البيانات الاحتيالية نيابة عن مرسل شرعي.

U3. فك تشفير البيانات المشفرة من قبل أشخاص ليسوا متلقين شرعيين للبيانات (المهاجمين).

U4. إنشاء توقيع الكتروني لموقّع شرعي تحت بيانات زائفة.

U5. الحصول على نتيجة إيجابية للتحقق من التوقيع الإلكتروني للبيانات الكاذبة.

Y6. القبول الخاطئ للوثائق الإلكترونية للتنفيذ بسبب مشاكل في تنظيم إدارة الوثائق الإلكترونية.

Y7. التعرف غير المصرح به على البيانات المحمية أثناء معالجتها بواسطة نظام حماية معلومات التشفير.

U1. تسوية مفاتيح التشفير الخاصة

U1.1. الحصول على المفتاح الخاص من مخزن المفاتيح الخاصة.

U1.2. الحصول على مفتاح خاص من كائنات بيئة عمل العملة المشفرة التي قد تكون موجودة فيها مؤقتًا.

تفسيرات U1.2.تتضمن الكائنات التي يمكن تخزين المفتاح الخاص فيها مؤقتًا ما يلي:

- ذاكرة الوصول العشوائي

- الملفات المؤقتة

- مبادلة الملفات

- ملفات الإسبات

- ملفات لقطات للحالة "الساخنة" للأجهزة الظاهرية ، بما في ذلك الملفات المتوقفة مؤقتًا لمحتويات ذاكرة الوصول العشوائي للأجهزة الافتراضية.

U1.2.1. إزالة المفاتيح الخاصة من ذاكرة الوصول العشوائي العاملة عن طريق تجميد وحدات ذاكرة الوصول العشوائي واستخراجها ثم قراءة البيانات (تجميد الهجوم).

تفسيرات U1.2.1.مثال

الهجوم .

U1.3. الحصول على مفتاح خاص من قناة تبادل مفتاح خاص.

تفسيرات U1.3.فيما يلي مثال على تنفيذ هذا التهديد.

U1.4. تعديل غير مرخص في قلب التشفير ، ونتيجة لذلك أصبحت المفاتيح الخاصة معروفة للمهاجمين.

U1.5. تسوية مفتاح خاص نتيجة لاستخدام القنوات التقنية لتسرب المعلومات (TKUI).

تفسيرات U1.5.مثال

الهجوم .

U1.6. تسوية المفتاح الخاص نتيجة استخدام وسائل تقنية خاصة (STS) مصممة لاسترجاع المعلومات السرية ("البق").

U1.7. تسوية المفاتيح الخاصة أثناء التخزين خارج نظام حماية معلومات التشفير.

تفسيرات U1.7.على سبيل المثال ، يقوم المستخدم بتخزين الوسائط الرئيسية الخاصة به في درج سطح المكتب ، والذي يمكن بسهولة استخراجه من قِبل المتسللين.

U2. تشفير البيانات الاحتيالية نيابة عن مرسل شرعي

تفسيراتيعتبر هذا التهديد فقط لمخططات تشفير البيانات مع مصادقة المرسل. أمثلة على هذه المخططات موضحة في توصيات التقييس

R 1323565.1.004-2017 "تكنولوجيا المعلومات. أمن معلومات التشفير. مخططات مصادقة المفتاح العام على أساس المفتاح العام .

" بالنسبة لمخططات التشفير الأخرى ، لا يوجد هذا التهديد ، حيث يتم إجراء التشفير على المفاتيح العامة للمستلم ، وهي معروفة عمومًا للمهاجمين.

التحللU2.1. تسوية المفتاح الخاص للمرسل:

U2.1.1. الرابط:

"نموذج تهديد نموذجي. نظام حماية معلومات التشفير U1. تسوية مفاتيح التشفير الخاصة " .

U2.2. استبدال البيانات المدخلة في قناة تبادل البيانات المفتوحة.

ملاحظات U2.2.فيما يلي أمثلة على تنفيذ هذا التهديد

هنا وهنا .

U3. فك تشفير البيانات المشفرة من قبل أشخاص ليسوا متلقين شرعيين للبيانات (المهاجمون)

التحللU3.1. تسوية المفاتيح الخاصة لمستلم البيانات المشفرة.

Y3.1.1 الارتباط:

"نموذج التهديد النموذجي. نظام أمن معلومات التشفير. U1. تسوية مفاتيح التشفير الخاصة " .

U3.2. استبدال البيانات المشفرة في قناة تبادل بيانات آمنة.

U4. إنشاء توقيع الكتروني لموقّع شرعي تحت بيانات زائفة

التحللU4.1. تسوية المفاتيح الخاصة للتوقيع الإلكتروني للموقع الشرعي.

Y4.1.1 الارتباط:

"نموذج التهديد النموذجي. نظام أمن معلومات التشفير. U1. تسوية مفاتيح التشفير الخاصة " .

U4.2. استبدال البيانات الموقعة في قناة تبادل البيانات المفتوحة.

الملاحظة ص 4.2.فيما يلي أمثلة على تنفيذ هذا التهديد

هنا وهنا .

U5. الحصول على نتيجة إيجابية للتحقق من التوقيع الإلكتروني للبيانات الكاذبة

التحللU5.1. اعتراض المهاجمين رسالة على النتيجة السلبية للتحقق من التوقيع الإلكتروني في قناة إرسال نتائج العمل واستبدالها برسالة ذات نتيجة إيجابية.

U5.2. ينفذ المهاجمون هجومًا على الثقة في شهادات التوقيع (

SCENARIO - جميع العناصر مطلوبة ):

U5.2.1. ينشئ المهاجمون توقيعًا إلكترونيًا عامًا ومفتاحًا خاصًا. إذا كان النظام يستخدم شهادات مفتاح التوقيع الإلكتروني ، فإنه ينشئ شهادة توقيع إلكتروني مشابهة بقدر الإمكان لشهادة المرسل المقصود للبيانات التي يريدون تزوير رسالتها.

U5.2.2. يقوم المهاجمون بإجراء تغييرات غير مصرح بها على مخزن المفاتيح العمومية ، مما يوفر للمفتاح العام الذي تم إنشاؤه المستوى الضروري من الثقة والسلطة.

U5.2.3. يقوم المهاجمون بتوقيع بيانات مزيفة باستخدام مفتاح توقيع إلكتروني تم إنشاؤه سابقًا وحقنه في قناة تبادل البيانات الآمنة.

U5.3. ينفذ المهاجمون هجومًا باستخدام مفاتيح منتهية الصلاحية للتوقيع الإلكتروني

لموقّع قانوني (

SCENARIO - جميع العناصر مطلوبة ):

U5.3.1. يعرض المهاجمون للخطر المفاتيح الخاصة منتهية الصلاحية (غير صالحة حاليًا) للتوقيع الإلكتروني للمرسل الشرعي.

U5.3.2. يستبدل المهاجمون الوقت في قناة إرسال الوقت بالوقت الذي كانت فيه المفاتيح المخترقة لا تزال نشطة.

U5.3.3. يقوم المهاجمون بتوقيع بيانات احتيالية باستخدام مفتاح توقيع إلكتروني تم اختراقه مسبقًا وحقنه في قناة تبادل البيانات الآمنة.

U5.4. ينفذ المهاجمون هجومًا باستخدام المفاتيح المخترقة للتوقيع الإلكتروني

للموقّع القانوني (

السيناريو - جميع العناصر مطلوبة ):

U5.4.1. يقوم المهاجمون بعمل نسخة من مخزن المفاتيح العام.

U5.4.2. يقوم المهاجمون باختراق المفاتيح الخاصة لأحد المرسلين القانونيين. يلاحظ وجود حل وسط ، ويلغي المفاتيح ، ويتم وضع معلومات حول إلغاء المفتاح في مخزن المفاتيح العامة.

U5.4.3. يستبدل المهاجمون مخزن المفاتيح العام بمخزن تم نسخه مسبقًا.

U5.4.4. يقوم المهاجمون بتوقيع بيانات احتيالية باستخدام مفتاح توقيع إلكتروني تم اختراقه مسبقًا وحقنه في قناة تبادل البيانات الآمنة.

U5.5. <...> بسبب وجود أخطاء في تنفيذ المرحلتين الثانية والثالثة من التحقق من التوقيعات الالكترونية:

تفسيرات U5.5.فيما يلي مثال على تنفيذ هذا التهديد.

U5.5.1. التحقق من الثقة في شهادة مفتاح التوقيع الإلكتروني فقط من خلال وجود الثقة في الشهادة التي تم توقيعها معها ، بدون عمليات التحقق من CRL أو OCSP.

تفسيرات U.5.5.1.مثال على تنفيذ

التهديد .

U5.5.2. عند بناء سلسلة من الثقة لشهادة ، لا يتم تحليل سلطة إصدار الشهادات

تفسيرات U.5.5.2.هجوم مثال فيما يتعلق بشهادات SSL / TLS.

اشترى المهاجمون شهادة شرعية لبريدهم الإلكتروني. ثم قاموا بعمل شهادة موقع احتيالي ووقعوا عليها. إذا لم يتم التحقق من التفويض ، فعند التحقق من سلسلة الثقة ، ستكون صحيحة ، وبالتالي ، ستكون الشهادة الاحتيالية صحيحة أيضًا.

U5.5.3. عند إنشاء سلسلة ثقة للشهادة ، لا يتم التحقق من شهادات الإبطال المتوسطة.

U5.5.4. يتم تحديث قائمة إبطال الشهادات (CRL) بشكل أقل من إصدارها من قبل المرجع المصدق.

U5.5.5. يتم اتخاذ قرار الثقة في التوقيع الإلكتروني قبل تلقي رد OCSP حول حالة الشهادة ، وإرساله بناءً على الطلب الذي تم إجراؤه في وقت متأخر عن وقت إنشاء التوقيع أو قبل التوقيع التالي الذي تم تلقيه بعد تشكيل توقيع CRL.

تفسيرات U.5.5.5.في لوائح معظم المراجع المصدقة ، يعتبر وقت إبطال الشهادة وقت إصدار أقرب قائمة إبطال الشهادات (CRL) التي تحتوي على معلومات حول إبطال الشهادة.

U5.5.6. عند استلام البيانات الموقعة ، لا يتم التحقق من ملكية الشهادة للمرسل.

تفسيرات U.5.5.6.مثال الهجوم. فيما يتعلق بشهادات SSL: قد لا يتم التحقق من عنوان الخادم المطلوب بحثًا عن قيمة حقل CN في الشهادة.

مثال الهجوم. اخترق المهاجمون مفاتيح التوقيع الإلكتروني لأحد المشاركين في نظام الدفع. بعد ذلك ، اخترقوا شبكة مشارك آخر وأرسلوا مستندات دفع موقعة بمفاتيح مخترقة إلى خادم التسوية لنظام الدفع نيابة عنه. إذا قام الخادم بتحليل الثقة فقط ولم يتحقق من الامتثال ، فسيتم اعتبار المستندات الاحتيالية شرعية.

Y6. القبول الخاطئ للوثائق الإلكترونية للتنفيذ بسبب مشاكل في تنظيم إدارة الوثائق الإلكترونية.

التحللU6.1. لا يكتشف الطرف المتلقي ازدواجية المستندات المستلمة.

تفسيرات U6.1.مثال الهجوم. يمكن للمهاجمين اعتراض الوثيقة المرسلة إلى المستلم ، حتى إذا كانت محمية بالتشفير ، ثم إرسالها بشكل متكرر إلى قناة إرسال البيانات الآمنة. إذا لم يحدد المستلم النسخ المكررة ، فسيتم اعتبار جميع المستندات المستلمة ومعالجتها كمستندات مختلفة.

Y7. التعرف غير المصرح به على البيانات المحمية أثناء معالجتها

التحللU7.1. <...> بسبب تسرب المعلومات على قنوات الطرف الثالث (هجوم القناة الجانبية).

تفسيرات U7.1.مثال

الهجوم .

U7.2. <...> بسبب تحييد الحماية من الوصول غير المصرح به إلى المعلومات التي تتم معالجتها في CIPF:

U7.2.1. تشغيل CIPF مع انتهاكات المتطلبات الموضحة في وثائق CIPF.

U7.2.2. نفذت ... بسبب وجود نقاط ضعف في:

U7.2.2.1. <...> حماية ضد الوصول غير المصرح به.

U7.2.2.2. <...> CPSI نفسها.

U7.2.2.3. <...> بيئة عمل منشأة التشفير.

أمثلة الهجوم

من الواضح أن السيناريوهات التي تم النظر فيها أدناه تحتوي على أخطاء منظمة أمن المعلومات وتخدم فقط لتوضيح الهجمات المحتملة.

السيناريو 1. مثال على تنفيذ التهديدات U2.2 و U4.2.

وصف العقار

برنامج ARM KBR و SKZI SKAD تم تثبيت التوقيع على جهاز كمبيوتر فعلي غير متصل بشبكة كمبيوتر. يتم استخدام FCN vdToken كحامل مفتاح في وضع المفتاح غير القابل للاسترداد.

يفترض إجراء الحساب أن أخصائي الحساب يقوم بتنزيل الرسائل الإلكترونية في شكل مفتوح (رسم تخطيطي لـ KBR AWP القديم) من جهاز الكمبيوتر العامل الخاص به من خادم ملفات آمن خاص ، ثم يكتبها إلى ذاكرة USB المنفصلة وينقلها إلى KBR AWP ، حيث يقوم بتشفيرها و يوقع. بعد ذلك ، يقوم الاختصاصي بنقل الرسائل الإلكترونية المحمية إلى الوسيط المغترب ، ومن ثم من خلال الكمبيوتر العامل الخاص بهم يكتبها إلى خادم الملفات ، حيث يصل إلى UTA ثم إلى نظام الدفع في بنك روسيا.

في هذه الحالة ، ستشمل قنوات تبادل البيانات المفتوحة والمحمية: خادم ملفات وجهاز كمبيوتر متخصصًا ووسيطًا قابلًا للتحويل.

هجوميقوم المهاجمون غير المصرح لهم بتثبيت نظام للتحكم عن بعد على جهاز الكمبيوتر الخاص بالأخصائي ، وفي وقت الكتابة إلى الوسيط المغترب ، تقوم أوامر الدفع (الرسائل الإلكترونية) باستبدال محتويات أحدهم بشكل علني. يقوم الأخصائي بتحويل أوامر الدفع إلى محطة عمل اتفاقية التنوع البيولوجي ، ويقوم بتوقيعها وتشفيرها دون ملاحظة الاستبدال (على سبيل المثال ، بسبب العدد الكبير من أوامر الدفع على متن الطائرة ، والتعب ، وما إلى ذلك). بعد ذلك ، يدخل أمر دفع مزيف ، يمر عبر السلسلة التكنولوجية ، إلى نظام الدفع في بنك روسيا.

السيناريو 2. مثال على تنفيذ التهديدات U2.2 و U4.2.

وصف العقار

يعمل جهاز كمبيوتر مثبت عليه KBR AWARD و SCAD Signature وناقل المفاتيح المتصل FCN vdToken في غرفة مخصصة بدون وصول من الموظفين.

يرتبط أخصائي الحسابات بـ AWS لـ CBD في وضع الوصول عن بعد عبر بروتوكول RDP.

هجوميعترض المهاجمون التفاصيل التي يتصل بها أخصائي الحساب ويعمل مع KBR AWS (على سبيل المثال ، بسبب رمز ضار على جهاز الكمبيوتر الخاص به). ثم يتم إجراء اتصال نيابة عنه ويتم إرسال أمر دفع مزيف إلى نظام الدفع في بنك روسيا.

السيناريو 3. مثال على تنفيذ التهديد U1.3.

وصف العقار

ضع في اعتبارك أحد الخيارات الافتراضية لتنفيذ وحدات تكامل ABS-KBR للمخطط الجديد (AWP KBR-N) ، حيث يتم التوقيع الإلكتروني للمستندات الصادرة على جانب ABS. في الوقت نفسه ، نفترض أن نظام ABS يعمل على أساس نظام تشغيل غير مدعوم من SCAD SKAD Signature ، وبالتالي يتم نقل وظيفة التشفير إلى جهاز افتراضي منفصل - وحدة التكامل ABS-KBR.

كوسيط رئيسي ، يتم استخدام رمز USB عادي ، يعمل في وضع مفتاح قابل للاسترداد. عند توصيل الوسيط الرئيسي ببرنامج Hypervisor ، اتضح أنه لا توجد منافذ USB مجانية في النظام ، لذلك تقرر توصيل رمز USB من خلال محور شبكة USB ، وتثبيت عميل USB عبر IP على الجهاز الظاهري الذي سيتواصل مع لوحة الوصل.

هجوماعترض المهاجمون المفتاح الخاص للتوقيع الإلكتروني من قناة الاتصال بين لوحة وصل USB و Hypervisor (تم إرسال البيانات في شكل مفتوح). عند وجود مفتاح خاص ، شكل المهاجمون أمر دفع مزيفًا ، ووقعوا عليه بتوقيع إلكتروني وأرسلوه إلى KBR-N AWP للتنفيذ.

السيناريو 4. مثال على تنفيذ التهديدات U5.5.

وصف العقارخذ بعين الاعتبار نفس المخطط كما في السيناريو السابق. نفترض أن الرسائل الإلكترونية المستلمة من KBR-N AWP موجودة في المجلد \\ ... \ SHARE \ In ، وسيتم إرسال الرسائل المرسلة إلى KBR-N AWP وكذلك إلى نظام الدفع في بنك روسيا إلى \\. .. \ SHARE \ خارج.

سنفترض أيضًا أنه أثناء تنفيذ وحدة التكامل ، يتم تحديث قوائم الشهادات التي تم إبطالها فقط عند إعادة إصدار مفاتيح التشفير ، وأيضًا أن الرسائل الإلكترونية المستلمة في المجلد \\ ... \ SHARE \ In يتم فحصها فقط للتحكم في التكامل والتحكم في الثقة للفتح مفتاح التوقيع الإلكتروني.

هجوموقع المهاجمون ، باستخدام المفاتيح المسروقة في السيناريو السابق ، على أمر دفع مزيف يحتوي على معلومات حول استلام أموال في حساب عميل احتيالي وضخها في قناة تبادل البيانات الآمنة. نظرًا لعدم التحقق من أن أمر الدفع قد تم توقيعه من قبل بنك روسيا ، فإنه لا يتم تنفيذه.