مرحبا يا هبر!

تلخيص المهمة من MBLT DEV 2018 : نقوم بتحليل المهام وتقديم الهدايا - تذاكر المؤتمرات والاشتراكات لجميع منتجات JetBrains وشهادات Skyeng الأكثر نجاحًا.

نحن نعلم أنه كان عليك تحطيم رأسك. مؤلف عذابك هو دمار . نقول ما توصل إليه ، وكيف كان عليك حل المهام.

دخول المهمة

بالتقليد ، أخفوه في فيديو . حتى عند سرعة المشاهدة المعتادة ، يمكنك رؤية الشفرة ، تخطي مقطع فيديو في الوقت المناسب مع الموسيقى في أحد المشاهد:

على الرغم من أن البعض هرع إلى كتابة رسائل زخرفية من مشهد آخر:

نعيد كتابة الرمز ونحصل على: aHR0 cHM6 Ly9t Ymx0 ZGV2 LnJ1 L3J1 L3F1 aXo =

عند رؤية علامة = في النهاية ، ندرك على الفور أن هذه سلسلة مشفرة base64. بدون تفكير مرتين ، نقوم بالأداء

echo 'aHR0 cHM6 Ly9t Ymx0 ZGV2 LnJ1 L3J1 L3F1 aXo=' | base64

(أو فك شفرة google64 على الإنترنت) واحصل على رابط للدخول إلى المهمة: https://mbltdev.ru/en/quiz

من حيث المبدأ ، ظل عنوان URL كما هو في المرة الماضية ، لأن المبرمجين كانوا كسالى ولم يغيروه. تقول الشائعات أن هناك من "خمن" الرابط من الذاكرة ، أو أظهر مهارتهم في علم النفس.

المهمة 1

كان من الضروري اتباع الرابط وكتابة اسم الفريق الذي تركناه في تلميح الأداة. عند الانتقال ، أظهرنا صورة:

كل شيء بسيط جدًا هنا: Source = source code. نحن ننظر إلى ما هو فيه:

هنا لم نخلط بين أي شخص وأي رمز غامض أو شيء مشابه ، ولكن بدلاً من ذلك ، في مكان أكثر وضوحًا ، بأكثر الطرق وضوحًا (بكلمات بقرة) أصدروا تلميحًا. كما اتضح ، فإن محاولتنا لجذب الانتباه تحولت للبعض على العكس من إلهاء عن الدليل. قدم الكثير ، كإجابة على السؤال ، أمر cowsay ، الذي يولد رسومات ASCII مماثلة. ومع ذلك ، كان من الضروري النظر بدقة إلى النص: إنه في الاسم. احفر؟! كان اسم الأمر مباشرة في الموجه نفسه: حفر . في الواقع ، لقد طلبنا اسم الفريق (لأنه يمكن تنفيذ الأمر نفسه بنفس النجاح مع مجموعة مختلفة من المعلمات ، والمبرمجين كسالى ونظام التحقق من الإجابة غبي) ، لذلك كان هذا هو الجواب على السؤال الأول.

المهمة 2

بعد تنفيذ الأمر "حفر" ، كان من الضروري رؤية تلميح يمكنك من خلاله الانتقال إلى الخطوة التالية. طلبنا أن نكتب معناها.

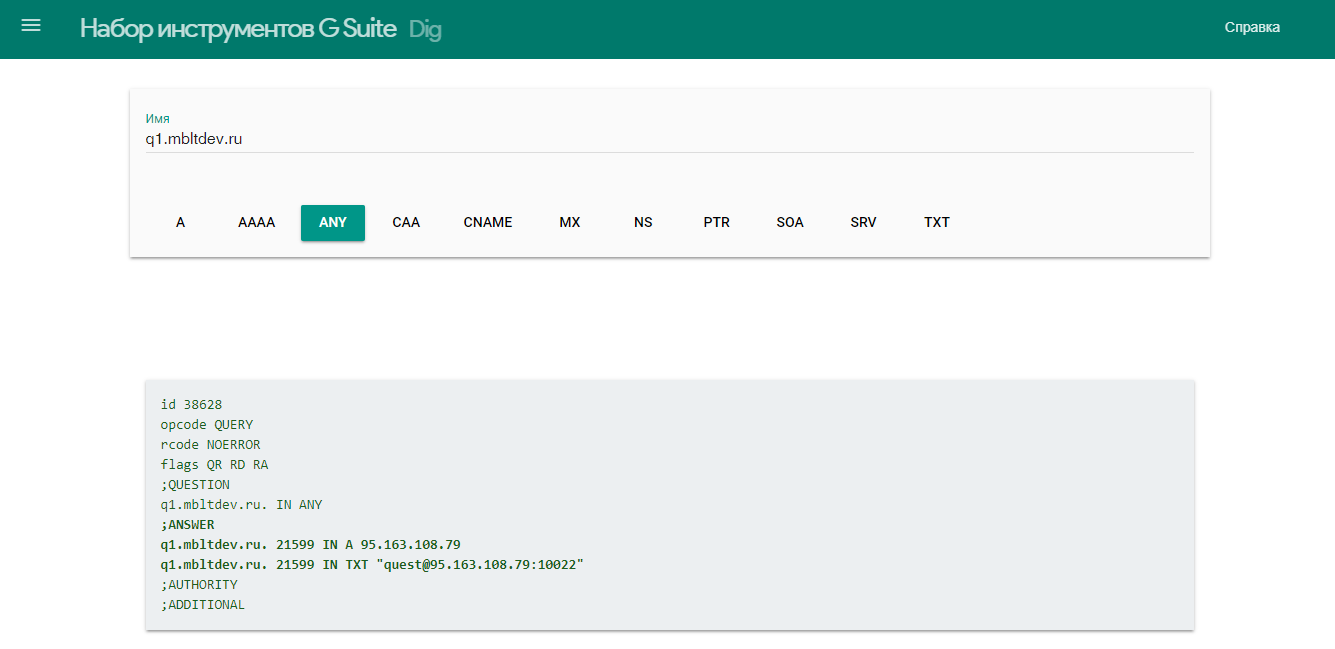

بالعودة إلى التلميح من المهمة السابقة ، بالإضافة إلى كلمة حفر ، كان اسم الكلمة قريبًا ، ويحمل معنى اسم المجال. في الجوار ، يؤدي الاسم الدائم والحفر إلى الخطوة التالية: الحاجة إلى اختيار (أو التحقق ، إذا أردت) سجلات النطاق للاسم الذي توجد فيه الصفحة التي تحتوي على التلميح. بالطبع ، يسأل حفر افتراضيًا عن سجل A ، والذي لا يحتوي إلا على سجل رئيسي بعنوان IP. كان عليّ أن أخمن أنك بحاجة إلى طلب سجل TXT:

> dig +nocmd +noall +answer q1.mbltdev.ru txt q1.mbltdev.ru. 10108 IN TXT "quest@95.163.108.79:10022"

أو ابحث في google عبر الإنترنت واستخدم واجهة ويب بسيطة دون قراءة mana على dig:

كان المعنى المباشر لإدخال النص هذا إجابة للمهمة وتلميحًا للإجراء التالي - قم بتسجيل الدخول عبر SSH لاستضافة 95.163.108.79 تحت quest المستخدم على المنفذ 10022 : ssh quest@95.163.108.79 -p 10022.

المهمة 3

اكتشفنا توبيخًا حول القواسم المشتركة بين Android و iOS. طلبوا حساب كلمة المرور وإدخالها.

كتب الكثير أنه معقد للغاية. ولكن هذا رد فعل في السعي الذي لا يمكن لأحد أن يمر! ولكن بشكل عام ، كان كل شيء في النص ، حتى كلمة Parent.

تقاطع Android و Apple -> OS

سلف نظام التشغيل الخاص بهم ← يونكس

صغيرة (يونكس) → يونكس

sha1 (unix) → d13bbbd92b83ddaad994a12bd9d20dfba5fff139

> echo -n "unix" | shasum d13bbbd92b83ddaad994a12bd9d20dfba5fff139 -

كالعادة ، يمكنك google sha1 عبر الإنترنت وحساب المبلغ دون مغادرة الصراف.

المهمة 4

كل ما يلزم لإكمال هذه المهمة يكمن في الدليل الرئيسي. طلبنا تلقي المطالبة التالية بعد إدخال كلمة المرور من المهمة 3 وكتابة قيمتها.

في هذه المرحلة ، أراد الكثيرون الاستسلام وكتبوا لنا تعليقات غاضبة ، ولكن في الواقع كان الأمر بسيطًا جدًا.

يحتوي الدليل الرئيسي على 4 ملفات فقط ، اثنان منها خارج العمل - كان .bashrc و .bashrc تقريبًا من التكوينات الافتراضية تمامًا لمستخدم جديد. كان هناك ملفان بالاسم "الفارغ". بالمناسبة ، حتى SSH MOTD ألمح إليها بعبارة /\s/ . هذا ليس رمزًا غريبًا ، ولكنه تعبير عادي لمساحة بيضاء. باسم الملف الأول كان حرف الفضاء العادي (U + 0020: SPACE). والثاني هو فجوة غير عادية من الكتابة الصينية (U + 3000 IDEOGRAPHIC SPACE).

واجه مستخدمو ITerm2 على نظام التشغيل Mac صعوبة إضافية: لم يرغب هذا المحاكي في نسخ مساحة غير معتادة. قام الجهاز الطرفي العادي بنسخ حرف بسهولة ، ويمكنك فقط تنفيذ الأوامر عليه باستخدام ⌘C-⌘V بسيط. ولكن بالنسبة لمستخدمي المحاكيات الملتوية ، وكذلك الانحرافات ، كانت هناك طرق أخرى ، على سبيل المثال ، جعل ls -li لمعرفة رقم inode للملف ، ثم تنفيذ الأوامر باستخدام find :

find . -inum 660402 | xargs cat

بالمناسبة ، هذا الأمر يبصق الكثير من الأسطر الفارغة إلى النهاية الطرفية. هنا ، يمكن للأشخاص المطلعين أن يخمنوا على الفور أن هذه قائمة لبرنامج بلغة Whitespace ، ومترجم google whitespace عبر الإنترنت والحصول على الموجه التالي. يمكن للأشخاص الذين لا يعرفون شيئًا أن يخمنوا أنك بحاجة إلى دمج الملفين الموجودين تحت تصرفهم بطريقة أو بأخرى. هناك تلميح إضافي هو أن أحد هذه الملفات يحتوي على علامة للتنفيذ (+ x) وشعير اللؤلؤ. بطريقة أو بأخرى ، أعطى تنفيذ البرنامج إجابة: http://q1.mbltdev.ru/q.webp

المهمة 5

في المهمة الرابعة ، قمنا بإخفاء الرابط http://q1.mbltdev.ru/q.webp . في الخامسة ، كان من الضروري متابعتها والإجابة على السؤال.

كانت المهمة النهائية بسيطة لنزع فتيل الموقف. على عنوان URL هذا ، كانت هناك صورة webp بإذن webp . فتحه بعض المشاهدين الرسومية الذكية دون سؤال. البعض لم يفتح. ولكن كان يكفي أن تسأل شخصًا يعرف:

> file q.webp q.webp: TIFF image data > mv q.{webp,tiff}

في الصورة نفسها كان هناك سؤال بسيط:

الجواب: 0. MBLT DEV يحدث دائما في موسكو. سنلتقي هذا العام في 28 سبتمبر.

بالمناسبة ، كما يقولون ، وجد البعض صورة في حل. كان هذا ممكنًا إذا كنت تبحث عن الخادم من المهمة الرابعة ، لأن كل من الصفحة من المهمة الأولى ، والصورة من المهمة الأخيرة ، والمهام 3 و 4 تم استضافتها على نفس الجهاز (لا تنسى كسول المطورين). باختصار:

quest@questmblt2018:~$ grep root /etc/nginx/sites-enabled/quest root /var/www/html; quest@questmblt2018:~$ ls /var/www/html/ index.html index.nginx-debian.html q.webp

بعد الوفاة

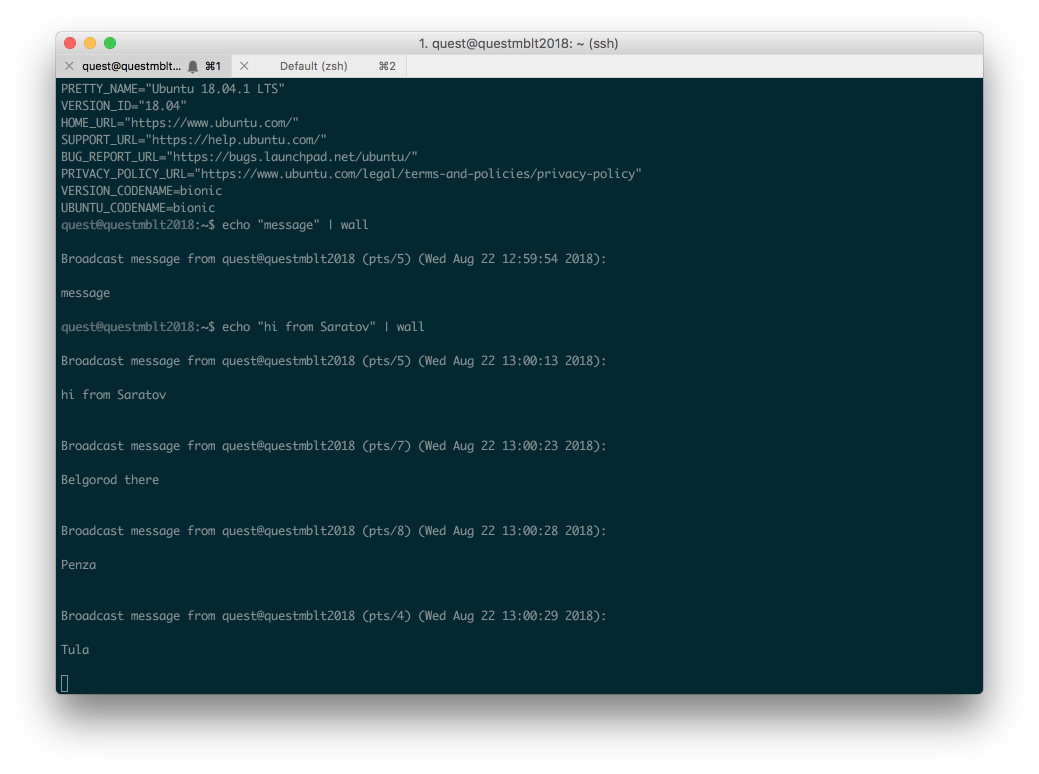

بالمناسبة ، عن كسل المطورين: على الرغم من أننا كنا نعلم أن هذا المسعى لا يمكن الاستغناء عنه من قبل kulhackers ، فقد كنا كسالى للغاية للدفاع عن أنفسنا من جميع المشاكل المحتملة. على سبيل المثال ، بدأ الناس في الدردشة مع رسائل البث ، ومنع الآخرين من إكمال المهمة.

كان هناك بعض الحرفيين الذين حمّلوا 15 غيغابايت من البيانات إلى الخادم ، بعد أن استنفدوا مساحة القرص. بالطبع ، كان هناك أطفال سكريبت أطلقوا قنابل شوكة ، وكسر تسجيل الدخول للمستخدمين الآخرين. حسنًا ، كانت هناك بعض برامج الروبوت "غير المرغوب فيها" ، تحاول معرفة الإجابات الصحيحة ، للاستفادة من المزيد من الفرص لأنفسهم في اليانصيب النهائي.

نعتذر لأولئك الذين تم منعهم من قبل المشاركين عديمي الضمير.

الهدايا والفائزين

حاول 3070 شخصًا إكمال المهمة. حصلنا على 666 إجابة ، وقمنا بتنظيف الغشاشين ، ونتيجة لذلك ، أكمل 297 شخصًا المهمة بنجاح. من بينها ، لعبنا الهدايا الرئيسية.

تم تخصيص رقم تسلسلي لكل مشارك وفاز بجوائز باستخدام مولد رقم عشوائي . سجلنا فيديو مع مجموعة مختارة من الفائزين. رسائل البريد الإلكتروني مخفية لأسباب تتعلق بالخصوصية.

يتم استلام التذاكر من قبل فلاديسلاف كوزلوف وديمتري وإيجور.

الاشتراكات السنوية لأي منتج JetBrains

الاشتراكات هي Pavel Parfyonov و Vadim Skripnik و Andrey.

4 دروس لغة إنجليزية مجانية في Skyeng Online School

يتم تلقي الشهادات من قبل Sergey و Valentine.

درسان مجانيان للغة الإنجليزية في مدرسة Skyeng Online School

يتم استلام الشهادات من قبل أليكسي ويوجين.

أرسلنا أيضًا هدايا صغيرة إلى المشاركين الآخرين في المهمة. تحقق من بريدك!

يجتمع في MBLT DEV 2018

وسيعقد المؤتمر في 28 سبتمبر في موسكو. سيجد المشاركون عروض تقديمية مفيدة من المطورين من Netflix و Uber و Revolut و Badoo وغيرها من الشركات والشبكات والمعجبين. لقد أعددنا بعض المهام بجوائز رائعة. التذاكر متاحة على موقع MBLT DEV .