تتناول المقالة الأساطير والسيناريوهات الشائعة للاحتيال في الدفع بدون تلامس باستخدام مثال جهاز نقطة بيع حقيقي وبطاقات PayPass / payWave والهواتف المزودة بوظيفة Google Pay / Apple Pay.

تناولت المواضيع:

- هل من الممكن حقا سرقة المال من خلال إمالة جهاز نقطة البيع في جيبي؟ - سنحاول إعادة إنتاج سيناريو الاحتيال بشكل كامل من البداية إلى النهاية ، باستخدام محطة نقاط بيع حقيقية وبطاقات دفع في ظروف حقيقية.

- ما الفرق بين بطاقات Apple Pay الفعلية والظاهرية؟ - كيفية ربط البطاقة الفعلية والرمز المميز لـ Apple Pay ، وسبب كون Apple Pay أكثر أمانًا من البطاقة العادية.

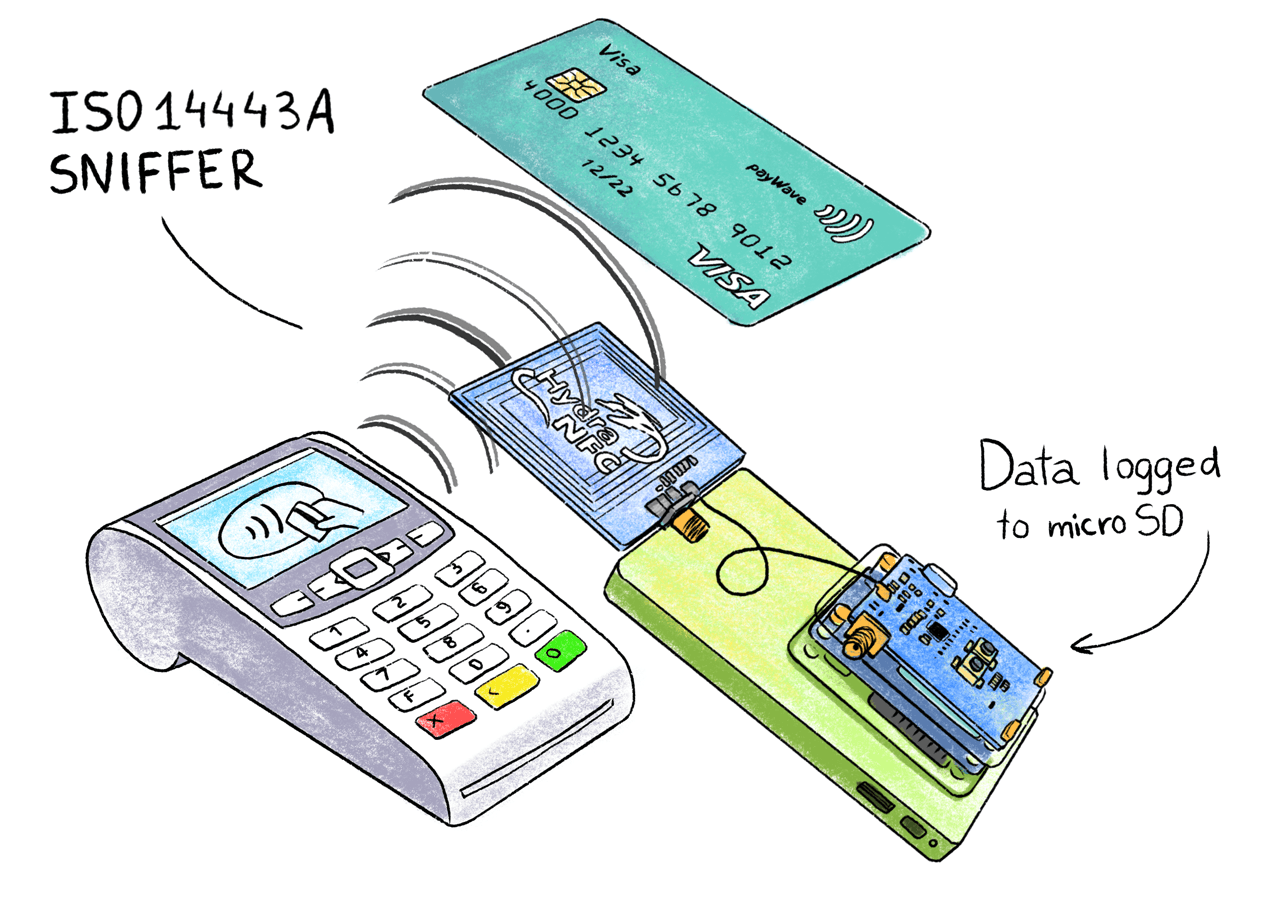

- نستخدم الشم NFC للأجهزة (ISO 14443A) - سنستخدم جهاز HydraNFC لاعتراض البيانات بين طرف نقطة البيع والبطاقة. ضع في اعتبارك البيانات الحساسة التي يمكن استخراجها من حركة المرور التي تم اعتراضها.

- نقوم بتحليل بروتوكول EMV - البيانات التي تتبادلها البطاقة مع جهاز نقطة البيع ، تنسيق الطلب المستخدم ، آليات الحماية ضد الاحتيال وإعادة الهجمات.

- نحن ندرس العمليات بدون بطاقة (CNP ، MO / TO) - في أي الحالات في الواقع (!) يمكنك سرقة الأموال من البطاقة ، وقراءة التفاصيل فقط دون اتصال ، والتي يكون من المستحيل فيها.

إنتباه!تصف المقالة بالتفصيل المخطط الافتراضي للاحتيال ، من البداية إلى النهاية ، من خلال أعين المحتال ، من أجل تغطية جميع الجوانب التي تزرع فيها الخرافات والأخطاء. على الرغم من العنوان الاستفزازي ، فإن الاستنتاج الرئيسي للمقالة هو أن

المدفوعات اللاتلامسية آمنة تمامًا ، وأن الهجمات عليها تستغرق وقتًا طويلاً وغير مربحة .

يتم تقديم المواد الواردة في المقالة لأغراض إعلامية فقط. يتم تنظيم وتنفيذ جميع مشاهد الاحتيال بموافقة الأطراف المعنية. تمت إعادة جميع الأموال المخصومة من البطاقات إلى أصحابها. سرقة أموال البطاقة جريمة جنائية ويعاقب عليها القانون. كيف يعمل؟

للبدء ، ضع في اعتبارك المفاهيم الأساسية: لا يمكن لأي حركة أموال باستخدام بطاقات الدفع إلا من خلال وسطاء متصلين بنظام الدفع ، مثل VISA أو MasterCard. على عكس التحويلات بين الأفراد ، لا يتوفر الخصم من البطاقة إلا للكيان القانوني (التاجر) بموجب اتفاقية شراء مع أحد البنوك.

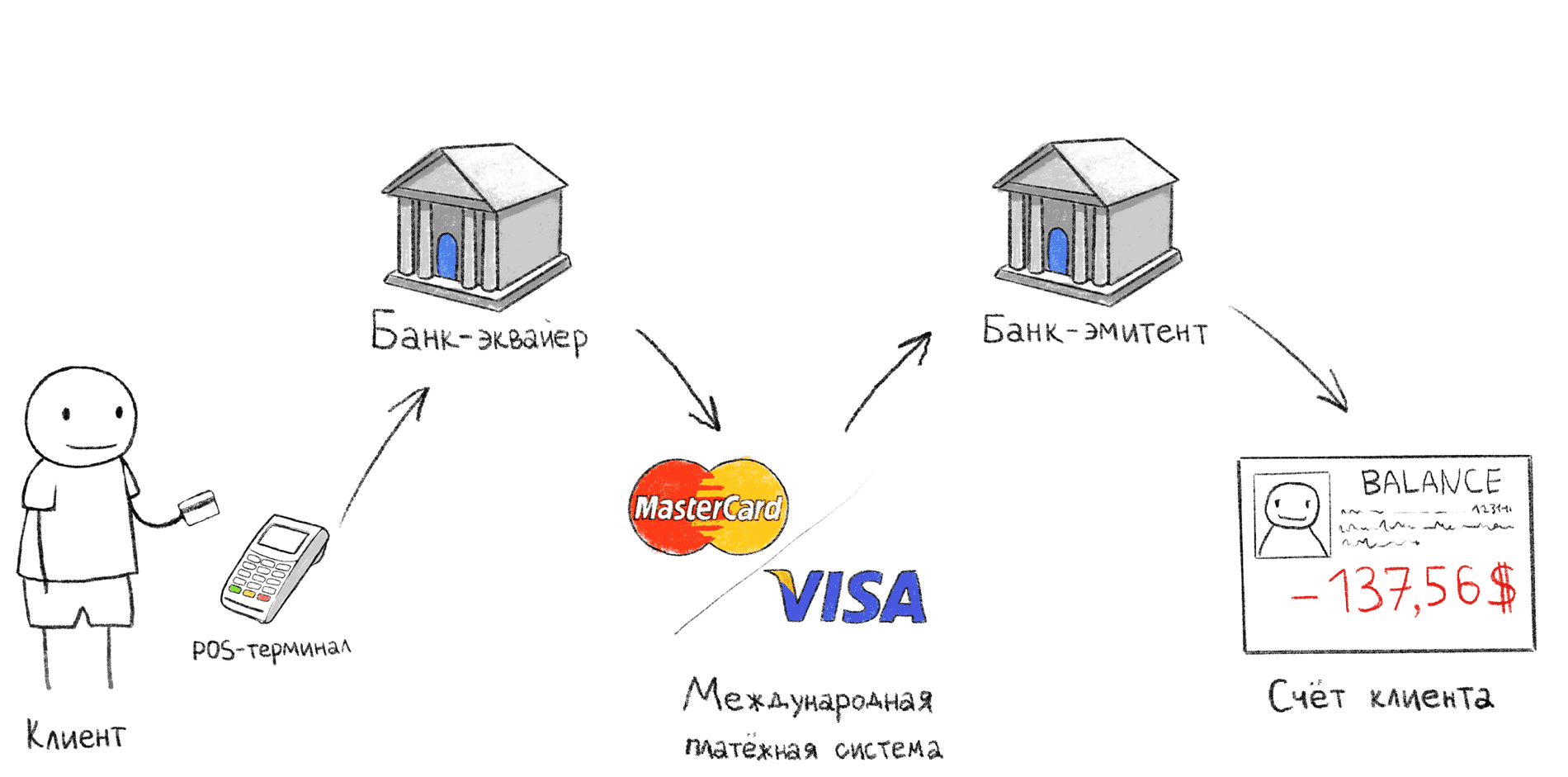

مراحل المعاملة عند الدفع من خلال جهاز نقاط البيع

مراحل المعاملة عند الدفع من خلال جهاز نقاط البيعيوضح الرسم التوضيحي أعلاه مخطط الدفع الكلاسيكي من خلال جهاز نقطة بيع. هذا هو تسلسل الإجراءات الذي يحدث عندما تنتظر التأكيد في المحطة بعد الدفع.

- يقوم المشتري بتطبيق / حجز / إدخال البطاقة في محطة نقطة البيع ؛

- يرسل مطراف POS البيانات إلى بنك اكتساب عبر الإنترنت ؛

- يتواصل البنك المستحوذ من خلال نظام الدفع الدولي (MPS) مع البنك المصدر ويسأل عما إذا كان بإمكان حامل بطاقة معين دفع ثمن الشراء ؛

- يؤكد البنك المصدر أو يرفض الشراء ، وبعد ذلك تطبع القسيمة (الشيك الثاني).

هناك استثناءات لهذا المخطط ، على سبيل المثال ، المعاملات دون اتصال بالإنترنت ، سننظر فيها بشكل أكبر. أيضًا ، إذا كان البنك المستحوذ والبنك المصدر هو نفس البنك ، يتم تنفيذ الخطوتين 2 و 4 داخل نفس البنك.

البائع (التاجر) - شخص أو منظمة تقدم السلع أو الخدمات

البنك المكتسب هو بنك يزود البائع بخدمات قبول الدفع من خلال البطاقات المصرفية. في هذا المصرف ، عادةً ، يوجد حساب مصرفي للبائع حيث يتم إيداع الأموال المخصومة من البطاقة.

البنك المصدر - البنك الذي أصدر البطاقة. يحتوي على حساب حامل البطاقة الذي يتم خصم الأموال منه.

نظام الدفع الدولي (MPS) هو نظام وسيط دولي بين البنوك حول العالم يسمح للبنوك بإجراء تسويات فيما بينها دون إبرام اتفاقية مع كل بنك على حدة. توافق جميع البنوك المرتبطة بوزارة السكك الحديدية على العمل وفقًا لنفس القواعد ، مما يبسط التفاعل إلى حد كبير. على سبيل المثال ، Visa و MasterCard و UnionPay و American Express و

MIR (لا ، MIR لا تعمل في الخارج).

حامل البطاقة - الشخص الذي أبرم اتفاقية خدمة بطاقة مع البنك المصدر.

ما الفرق بين البطاقة العادية من Apple Pay أو Google Pay؟

غالبًا ما يؤدي إجراء ربط بطاقة مصرفية بنظام Apple Pay أو Google Pay بسبب عدم فهم العملية إلى مفاهيم خاطئة حتى بين محترفي تكنولوجيا المعلومات. لقد سمعت العديد من الأساطير المختلفة حول هذه التكنولوجيا.

خرافات Apple Pay الشعبية

- تم نسخ البطاقة إلى الهاتف

الأمر ليس كذلك ، تحتوي بطاقة المعالج الدقيق على منطقة ذاكرة محمية بمعلومات تشفير لا يمكن استخراجها بعد إصدار البطاقة. ولهذا السبب ، لا يمكن نسخ بطاقة الشريحة بأي شكل من الأشكال على الإطلاق. في الإنصاف ، يجب القول أن مثل هذه الهجمات ممكنة ، لكن تكلفتها تتجاوز المبلغ الإجمالي للأموال التي سينفقها معظم قراء هذه المقالة طوال حياتهم. - في كل مرة يتصل الهاتف بالإنترنت أثناء الدفع

لا يتصل Google Pay / Apple Pay بالإنترنت أثناء الدفع من خلال جهاز نقطة بيع. يتم تخزين جميع المعلومات اللازمة محليا على الهاتف. - يتم إنشاء رقم بطاقة (PAN) جديد لكل دفعة

قد يبدو الأمر كذلك إذا قرأت البيانات الصحفية لشركة Apple حول تقنية Apple Pay. لكن هذا تفسير خاطئ لمفهوم الرمز المميز. في الواقع ، تبقى تفاصيل البطاقة الافتراضية دون تغيير لفترة طويلة ، يمكنك التحقق من ذلك عن طريق الأرقام الأخيرة من رقم البطاقة في القسيمة (شيك مصرفي) عند الدفع مقابل المشتريات. - عند الدفع من خلال Apple Pay / Google Pay ، يتم فرض رسوم إضافية

الأمر ليس كذلك ، ستدفع تمامًا كما هو موضح في بطاقة الأسعار ، ووفقًا لشروط اتفاقيتك مع البنك المصدر الذي ربطت بطاقته. - يمكن خصم المال مرتين

لا تنطبق هذه الأسطورة فقط على Google Pay / Apple Pay ، ولكن أيضًا على البطاقات المصرفية العادية. أعتقد أنها ظهرت بسبب أنظمة الدفع لوسائل النقل العام ، حيث تقوم المحطة بخصم الأموال من التذكرة في كل مرة يتم تقديمها ، بحيث يمكنك الخصم مرتين أو أكثر إذا أحضرت البطاقة بشكل غير دقيق. في حالة أجهزة نقاط البيع ، لا يوجد هذا الخطر ، حيث يتوقف الجهاز عن التبادل مع البطاقة بمجرد استلام البيانات اللازمة.

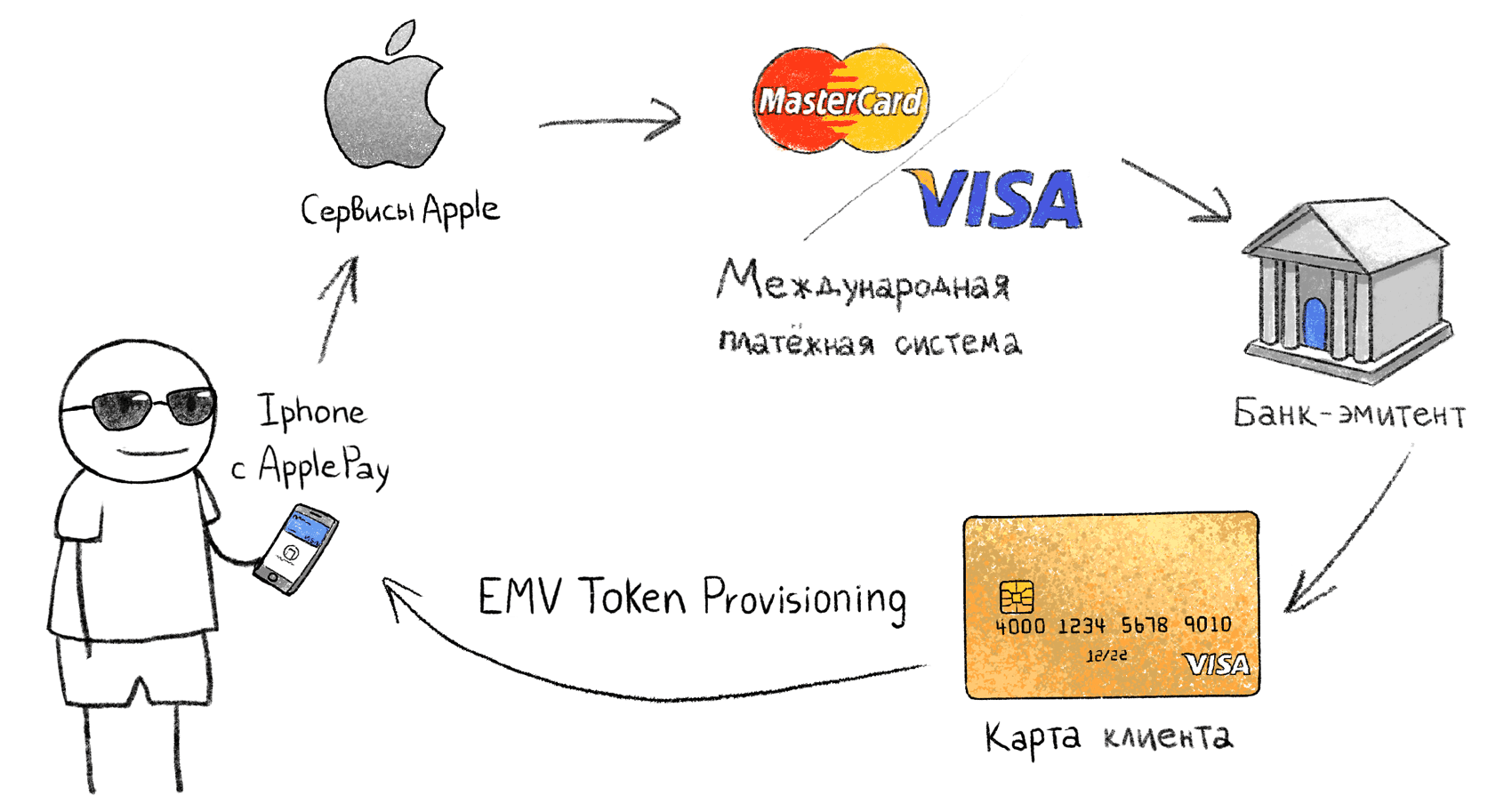

ربط بطاقة فعلية برمز مميز في الهاتف

ربط بطاقة فعلية برمز مميز في الهاتفأنظمة مثل Apple Pay مدعومة

بمواصفات رمز EMV للدفع . لم يتم وصف إجراء ربط بطاقة فعلية وهاتف مع Apple Pay علنًا ، لذلك سنقوم بتحليل العملية بناءً على البيانات المعروفة:

- يتلقى المزود (Google ، Apple ، Samsung) معلومات الخريطة ؛

- من خلال MPS ، يطلب المزود ما إذا كانت هذه البطاقة (هذا البنك المصدر) تدعم EMV Tokenisation ؛

- على الجانب MPS ، يتم إنشاء بطاقة افتراضية (رمز مميز) ، والتي يتم تنزيلها إلى التخزين الآمن في الهاتف. لا أعرف أين يتم إنشاء المفتاح الخاص بالضبط من البطاقة الافتراضية ، سواء تم نقله عبر الإنترنت أو تم إنشاؤه محليًا على الهاتف ، في هذه الحالة لا يهم.

- تظهر بطاقة رمزية افتراضية تم إنشاؤها على الهاتف ، وهي العمليات التي يفسر فيها البنك المصدر أنها عمليات على البطاقة الفعلية الأولى. في حالة حجب البطاقة الفعلية ، يتم حظر الرمز المميز أيضًا.

عند الدفع عن طريق الهاتف ، ترى محطة نقاط البيع بطاقة فيزا عادية أو ماستركارد ، وتتواصل معها بنفس الطريقة التي تتم بها مع البطاقة المادية. تحتوي بطاقة الرمز المميز الافتراضية على جميع سمات البطاقة العادية: رقم PAN ، وتاريخ انتهاء الصلاحية ، وما إلى ذلك. في الوقت نفسه ، يختلف رقم البطاقة الافتراضية وفترة الصلاحية عن البطاقة الأصلية المرفقة.

السيناريو 1 - المحطة الطرفية لنقاط البيع

محتال محطة نقطة البيعمؤامرة الاحتيال الأكثر شيوعًا في أذهان الناس العاديين: يتم الضغط على المحتال مع تشغيل المحطة ضدهم في الحشد ويصرف المال. سنحاول إعادة إنتاج هذا السيناريو في الواقع.

الشروط كالتالي :

- لدى المحتال محطة نقاط بيع عادية تعمل بشكل كامل ومتصلة ببنك الاستحواذ ، كما هو الحال في المتاجر والبريد السريع. لم يتم تعديل البرامج الثابتة للجهاز. في حالتنا - Ingenico iWL250. هذه محطة POS محمولة مع مودم GPRS يدعم الدفع بدون تلامس ، ويعمل على طاقة البطارية وهو محمول بالكامل.

- لا يستخدم المحتال وسائل تقنية إضافية ، فقط محطة نقاط البيع

- تقيد الأموال المدينّة في الحساب الجاري للمحتال ، وفقًا لجميع قواعد الأنظمة المصرفية

كيان قانوني

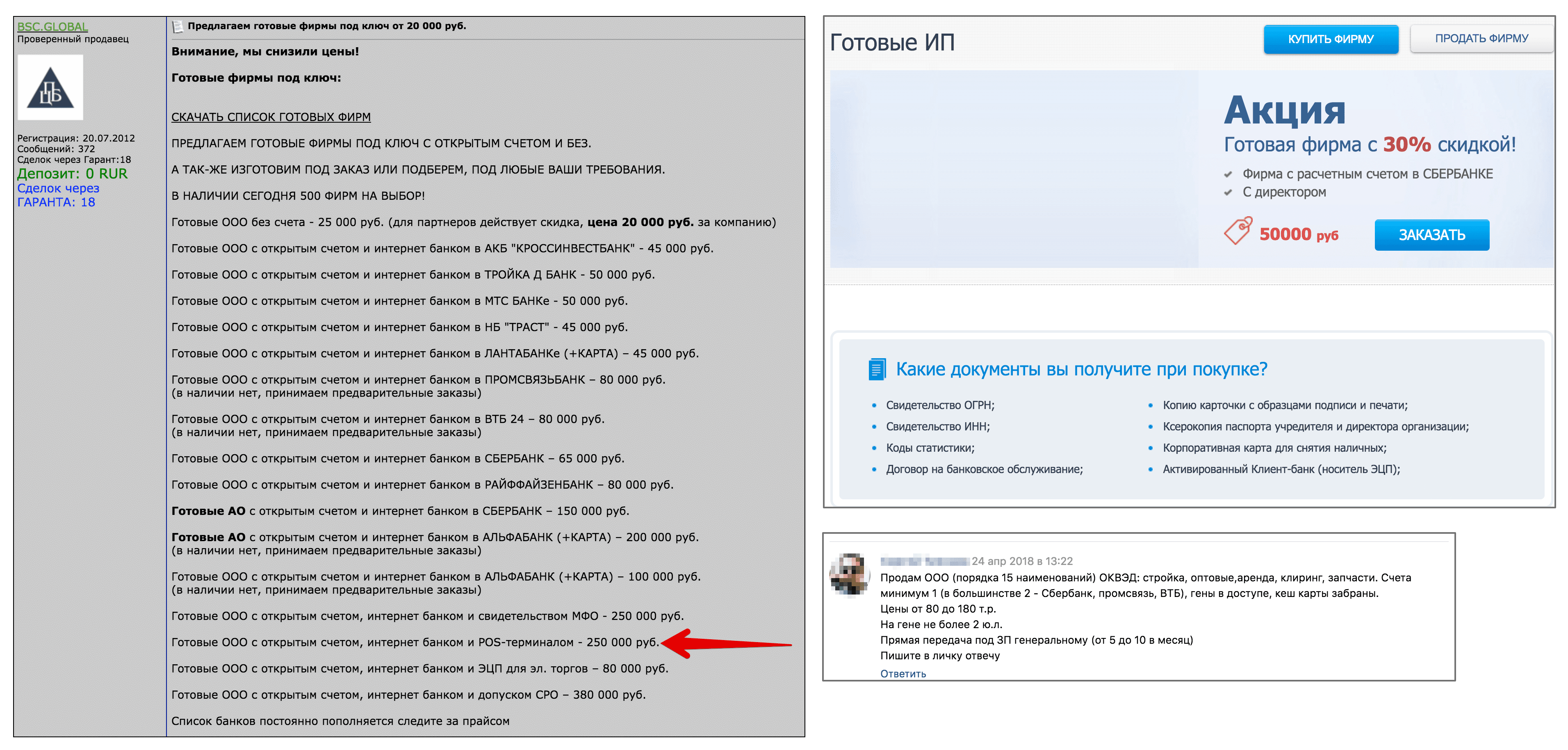

أولاً ، نحن بحاجة إلى كيان قانوني لديه حساب جاري والحصول على اتصال. نحن ، مثل المحتالين الحقيقيين ، لن نصنع أي شيء باسمنا ، لكننا نحاول شراء كيان قانوني جاهز. الشخص الموجود على الموقع لنفس المحتالين. للقيام بذلك ، انظر إلى الإعلانات الموجودة على الصفحة الأولى من Google عن "buy ip" و "buy ooo".

عروض لبيع الشركات الجاهزة من المحتالين (قابلة للنقر)

عروض لبيع الشركات الجاهزة من المحتالين (قابلة للنقر)يتراوح سعر الشركة في السوق السوداء مع الحساب الجاري من 20 إلى 300 ألف روبل. تمكنت من العثور على العديد من العروض ذات المسؤولية المحدودة مع محطة POS من 200 ألف روبل. يتم تأطير هذه الشركات بالدمى ، ويستلم المشتري مجموعة كاملة من المستندات ، جنبًا إلى جنب مع "بطاقة ذاكرة التخزين المؤقت" - وهي بطاقة مصرفية مرتبطة بحساب التسوية للشركة الوهمية. مع هذه البطاقة ، يمكن للمحتال صرف النقود من أجهزة الصراف الآلي.

من أجل البساطة ، نفترض أن LLC + حساب مصرفي + اكتساب ومحطة POS ستكلف المحتال 100000 روبل . في الواقع أكثر ، ولكننا سنبسط حياة المخادع الافتراضي لدينا ، مما يقلل من تكلفة الهجوم. بعد كل شيء ، كلما انخفضت تكلفة الهجوم ، كان من الأسهل تنفيذه.

دعونا سرقة المال

لذا ، حصل المحتال على محطة نقاط بيع وهو على استعداد للذهاب إلى مكان مزدحم للضغط على الضحايا وسرقة الأموال من جيوبه. في تجربتنا ، تم توجيه جميع الضحايا مسبقًا إلى نوايانا ، وجميع محاولات شطب الأموال تمت بموافقتهم. في الحالات التي لم يكن فيها الأشخاص لديهم بطاقات مصرفية خاصة بهم ، طُلب منهم وضع بطاقتنا في محفظتهم. في السابق ، اكتشف الأشخاص بالضبط أين وكيف يقومون بتخزين بطاقاتهم ، لذلك كان المحتال يعرف مقدمًا مكان وجود البطاقة غير التلامسية في الحقيبة / الجيب.

في حالة الشطب الناجح ، تم إلغاء المعاملة من خلال القائمة النهائية ، وتم إرجاع الأموال إلى حساب الأشخاص. طوال مدة التجربة ، حاولنا "سرقة" الأموال من 20 موضوعًا في مبنى مركز التسوق وفي الشارع. نتيجة الاختبار موصوفة أدناه.

المشكلة: حد المعاملة بدون رقم التعريف الشخصي

يمكن تعيين الحد الأقصى لمبلغ المعاملة الأقصى بدون التأكيد برمز PIN على جهاز نقطة البيع نفسه (حد CVM المطلوب) وعلى الجانب المصرفي. في روسيا ، هذا القيد يساوي 1000 روبل.

UPD في إعدادات البطاقة ، يمكن تعيين نوع طرق التحقق من حامل البطاقة (CVMs) كتوقيع على الشيك. في هذه الحالة ، ستتم معاملة بدون تلامس لأي مبلغ بدون رمز PIN.

يقرر المحتال لدينا شطب 999.99 روبل في المرة الواحدة. إذا طُلب منك المحاولة مرة أخرى لشطب المبلغ أقل من الحد في فترة زمنية قصيرة ، فسيُطلب منك أيضًا إدخال رمز PIN ، وفي معظم الحالات ، لن يكون بإمكانك شطب 999.99 روبل عدة مرات متتالية. لذلك ، لن تكون الإستراتيجية المثلى هي أكثر من عملية شحن واحدة من بطاقة واحدة.

في روسيا ، الحد الأقصى للمبلغ المدين بدون رمز PIN هو 1000 روبل.في الواقع ، يمكن أن تؤدي الكثير من عمليات الشطب التي تبلغ قيمتها 999.99 روبل في فترة زمنية قصيرة إلى تشغيل نظام مكافحة الاحتيال على جانب البنك المكتسب ، وبالتالي فإن هذه الاستراتيجية ليست مثالية للمحتال. لذا ، في الحياة الواقعية ، سيتعين عليه اختيار مبالغ أكثر تنوعًا ، وبالتالي تقليل الدخل المحتمل.

بالمناسبة ، تقول العديد من المقالات حول هذا الموضوع باللغة الروسية أنه يمكنك تعيين الحد الخاص بك يدويًا على المعاملات غير المتصلة بدون رمز PIN. لم أجد مثل هذا الخيار في البنوك الروسية الرئيسية. ربما تعرف عن هذا الاحتمال؟ يتعلق الأمر بالدفعات غير التلامسية ، وليس أي معاملات رقاقة ودبوس.

المشكلة: بطاقات متعددة في المحفظة

هذه نقطة مهمة في سيناريو الهجوم هذا ، لأنه في الواقع لا يحمل

أحد تقريبًا

بطاقة واحدة في جيبه. في معظم الحالات ، يتم تخزين البطاقة في المحفظة جنبًا إلى جنب مع بطاقات الاتصال الأخرى ، مثل تذاكر السفر أو البطاقات المصرفية الأخرى.

على وجه التحديد ، فإن جهاز Igenico iWL250 الخاص بي ، عندما يكتشف أكثر من بطاقة واحدة في مجال الإجراء مع دعم SAK للبروتوكول 14443-4 ، يعرض خطأ: "تقديم بطاقة واحدة."

ولكن ليس كل المحطات تفعل ذلك. على سبيل المثال ، تختار أجهزة نقاط البيع VeriFone Sberbank بطاقة عشوائية من عدة بطاقات. تتجاهل بعض المحطات ببساطة جميع البطاقات إذا كان هناك أكثر من بطاقة واحدة ، دون إظهار رسائل خطأ.

مقاومة التصادم ISO 14443-3

قراءة بطاقة واحدة محددة من عدة ليست مهمة سهلة على المستوى المادي. لحل هذه المشكلة ، هناك آلية لمكافحة التصادمات. يسمح لك بتحديد بطاقة واحدة إذا تم تلقي رد من عدة بطاقات في وقت واحد. هذه هي الخطوة الأولى في إقامة اتصال مع بطاقة تماس في بروتوكول ISO-14443A. في هذه المرحلة ، لا يستطيع القارئ معرفة أي من البطاقات المقدمة هي الخدمات المصرفية. الخيار الوحيد هو اختيار بطاقة الائتمان التي تشبه إلى حد ما إلى حد ما ، بناءً على رد SAK (اختر إقرار).

قيمة البت في استجابة SAKلذا ، على سبيل المثال ، فإن بطاقة Troika (معيار Mifare) المستخدمة في وسائل النقل العام في موسكو لها قيمة

SAK = 0x08 (b00001000) ، حيث يكون البت السادس صفرًا. بينما بالنسبة لجميع البطاقات المصرفية في استجابات SAK ، فإن البت السادس هو 1 ، مما يعني دعم بروتوكول ISO 14443-4.

لذلك ، كل ما يمكن أن تقوم به الوحدة الطرفية عند اكتشاف العديد من البطاقات في نفس الوقت هو استبعاد البطاقات التي لا تدعم ISO 14443-4 واختيار واحدة مماثلة للبنوك. بالمناسبة ، لا يضمن دعم بروتوكول ISO 14443-4 أن هذه البطاقة ستكون بطاقة مصرفية ، ولكن على الأرجح ، في محفظة شخص عادي لن يكون هناك نوع آخر من البطاقات التي تدعم ISO 14443-4.

مخطط انسيابي لبروتوكول مكافحة التصادممن التجربة الشخصية: على الرغم من وجود بروتوكول لمكافحة التصادمات ، إذا كان هناك على الأقل ثلاث بطاقات تماس في محفظتك ، فمن الصعب

للغاية قراءة البطاقة المطلوبة

بنجاح . تؤدي معظم المحاولات إلى أخطاء في القراءة. من الأصعب القيام بذلك سريعًا ، والتشبث بجيوب وحقائب شخص آخر.

ومع ذلك ، سنعتبر أن المحتال لدينا محظوظ للغاية ، وهذا التقييد لا يزعجه.

المعاملات دون اتصال بالإنترنت

في القصص الإخبارية المخيفة ، يتحدثون عن المحتالين الذين لديهم أجهزة نقاط البيع في سيارات مترو الأنفاق ، الذين يقومون بشطب الأموال من جيوبك في الطريق. لا تذكر هذه القصص من أين حصل المخادع على الإنترنت عبر الهاتف النقال في سيارة مترو الأنفاق. ربما الطرفية تدعم المعاملات دون اتصال؟

تسمح مواصفات EMV بإجراء المعاملات دون اتصال. في هذا الوضع ، يحدث الخصم بدون تأكيد عبر الإنترنت من البنك المصدر. يعمل هذا ، على سبيل المثال ، في وسائل النقل العام في موسكو وسان بطرسبرغ. من أجل عدم اتخاذ طابور عند مدخل الحافلة ، بينما تكمل المحطة التأكيد عبر الإنترنت ، فإنها تسمح لك بالدخول على الفور دون التحقق مما إذا كان لديك ما يكفي من المال في حسابك لدفع الأجرة. في نهاية اليوم ، عندما تظهر الإنترنت على الجهاز ، يتم إرسال المعاملات الموقعة إلى البنك المصدر. إذا اتضح أنه في هذه اللحظة ليس لديك المال لدفع الأجرة ، ستتم إضافة البطاقة إلى قائمة التوقف في جميع مباني المدينة. يمكنك سداد الدين من خلال حسابك الشخصي عن طريق رقم البطاقة.

قراءة المزيد عن دفع ثمن الحافلة في سان بطرسبرج.

أنا شخصياً لم أتمكن من الحصول على محطة نقاط بيع تدعم هذه الوظيفة ، لذلك في السيناريو مع محطة نقاط البيع "المدنية" المعتادة ، لن نفكر في إمكانية الخصم دون اتصال بالإنترنت. هذا لا يغير أي شيء ، باستثناء أن المهاجم سيحتاج إلى الإنترنت في المحطة ، لذلك فإن الهجوم ، على سبيل المثال ، في مترو الأنفاق ، أكثر تعقيدًا.

هناك نماذج طرفية تدعم WiFi ، ومن الناحية النظرية ، يمكن أن يستخدم المحتال شبكة WiFi في المترو ، بعد أن اعتنى سابقًا بشراء وصول خالٍ من الإعلانات لعنوان MAC لمحطة نقطة البيع الخاصة به بحيث لا يلزم إجراء المصادقة من خلال البوابة المقيدة ، لأنه على نقطة البيع لا تستطيع المحطة الطرفية القيام بذلك.

احسب الربح

في السيناريو لدينا ، كانت تكلفة الهجوم 100000 روبل. هذا يعني أنه من أجل إرجاع الاستثمارات على الأقل ، يحتاج بطلنا إلى إكمال 100 معاملة على الأقل من 1000 روبل لكل منها. تخيل أنه كان رشيقًا بما فيه الكفاية وركض في جميع أنحاء المدينة طوال اليوم ، متشبثًا بالجميع على التوالي ، بحيث أنه بحلول نهاية اليوم قام بـ 120 عملية شطب ناجحة. لن نأخذ بعين الاعتبار عمولة الاستحواذ (في المتوسط 2٪) ، وعمولة الصرف (4-10٪) والعمولات الأخرى.

هل يستطيع أن ينجح في صرف النقود باستخدام بطاقة مرتبطة بحساب جاري؟

في الواقع ، ليس كل شيء بهذه البساطة.

ستقيد الأموال في حساب المحتال في غضون أيام قليلة فقط! خلال هذا الوقت ، يجب على المحتال أن يأمل ألا يتحدى أي من الضحايا البالغ عددهم مائة وعشرين ضحية الصفقة ، وهو أمر غير مرجح للغاية. لذلك ، في الواقع ، سيتم حظر حساب المحتال حتى قبل إضافة الأموال إليه.

إذا لاحظ شخص أنه لم يجر شراءًا على بطاقته ولم يقم بها ، فعليه الاتصال بالمصرف المُصدر وتقديم مطالبة. 30 , , — 60 . - -, - , .

, ()

الخلاصة

تكلفة الهجوم في السيناريو لدينا هي 100000 روبل. في الواقع ، سيكون أعلى عدة مرات ، لذلك سيحتاج المحتال إلى المزيد من الجهد لتحقيق الربح.في سيناريونا ، يقوم المحتال دائمًا بشطب 999.99 روبل ، والتي ، على الأرجح ، ستستلزم تشغيل نظام مكافحة الاحتيال على جانب البنك المكتسب. في الواقع ، سيحتاج المحتال إلى شطب مبالغ أصغر.من أجل استرداد الاستثمارات على الأقل ، سيحتاج المحتال إلى معالجة عدة مئات من الضحايا. إذا اتصل حتى عشرات منهم بالبنك المصدر ونازعوا المعاملة ، فمن المرجح أن يتم حظر حساب المحتال. السيناريو الذي يكون فيه البنك الذي يتعامل معه يتواطأ مع المحتال غير محتمل ، لأن ترخيص العمل مع MPS يكلف أكثر بكثير من أي ربح محتمل من هذا النوع من الاحتيال.من بين 20 موضوعًا ، تمكن ثلاثة فقط من شطب الأموال من البطاقة ، وهو ما يمثل 15 ٪ من النجاح من جميع المحاولات. كانت هذه الحالات المصطنعة عندما كانت هناك بطاقة واحدة في جيبك. في الحالات التي تحتوي على محفظة والعديد من البطاقات ، أعاد الجهاز خطأ. في سيناريو مع جهاز طرفي يستخدم البرامج الثابتة المعدلة وينفذ آلية لمكافحة التصادم ، قد تكون النسبة المئوية للشحنات الناجحة أعلى. ومع ذلك ، حتى في حالة استخدام التصادمات المضادة ، في الظروف الواقعية ، فإنه من الصعب جدًا حساب بطاقة واحدة من عدة بطاقات بحيث يمكن اعتبار الخصم الناجح في مثل هذه الظروف محظوظًا. في الواقع ، لن تتجاوز نسبة عمليات الشطب الناجحة 10٪ من عدد المحاولات., , , . - , .

2 — POS-

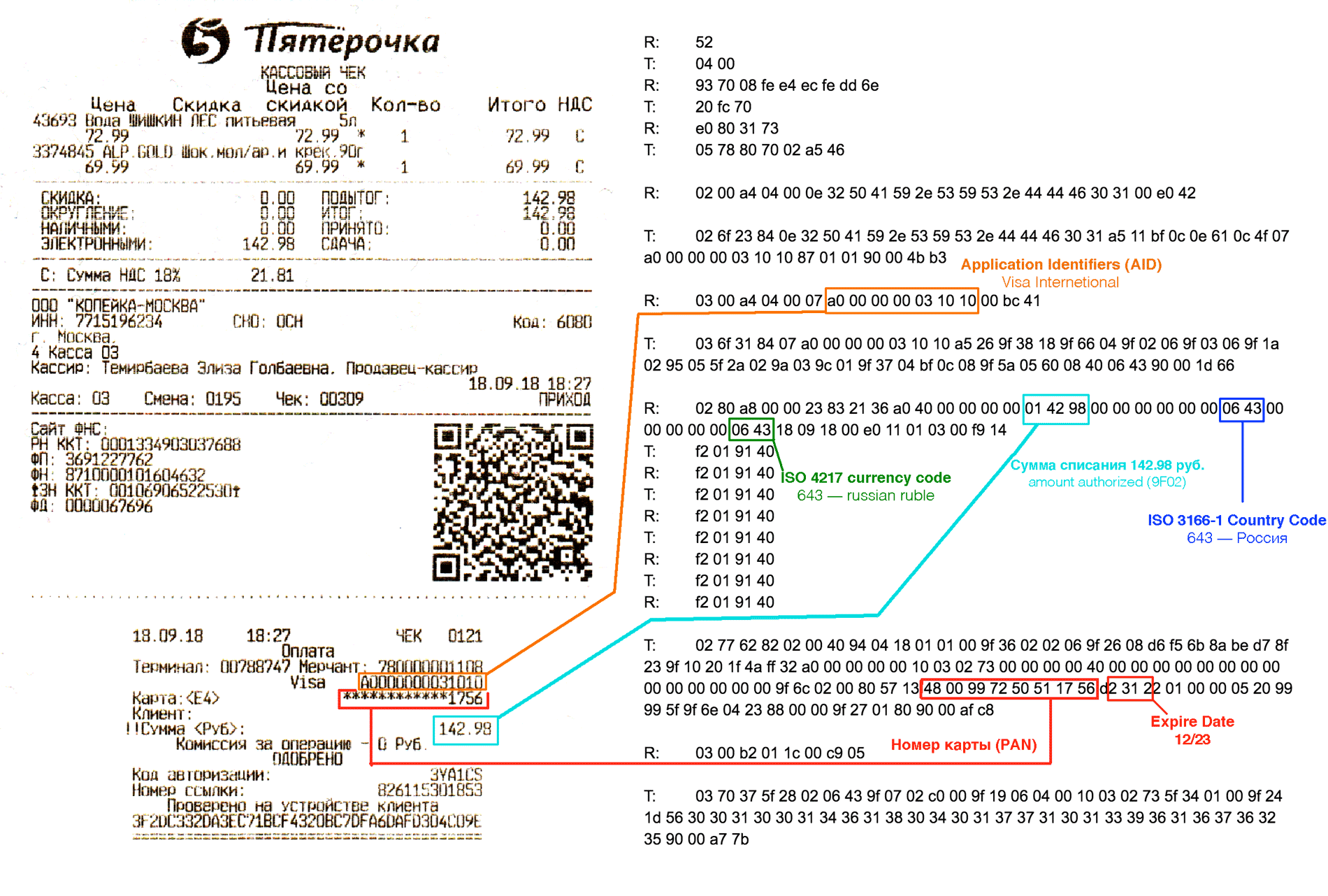

لنفترض أن المخادع الخاص بنا يعمل عند الخروج في متجر أو ناقل مع محطة POS متنقلة. في هذه الحالة ، لديه الفرصة لالتقاط بيانات البطاقة ، والتي ، في بعض الحالات ، قد تكون كافية للدفع على الإنترنت.أولاً ، دعنا نكتشف كيف تبدو المعاملة غير التلامسية بالضبط ، ونوع البيانات التي تتبادلها البطاقة مع جهاز نقطة البيع. نظرًا لأننا كسالى جدًا في قراءة آلاف الصفحات من وثائق مواصفات EMV Contactless ، فإننا ببساطة نعترض على التبادل على المستوى المادي باستخدام HydraNFC sniffer.هناك بعض الاختلاف بين مواصفات EMV لـ MasterCard PayPass و Visa payWave. هذا هو الفرق في تنسيق التوقيع وبعض البيانات. ولكن بالنسبة لنا هذا ليس ضروريا.الشم NFC

HydraNFC عبارة عن متشعب مستقل مفتوح المصدر ISO-14443A يحفظ أوامر APDU التي تم اعتراضها على بطاقة SD. يقع هوائي الشم بين المحطة والبطاقة ، ويلتقط بشكل سلبي جميع المعلومات المرسلة.→ موقع ويب حول HydraBus ودرع HydraNFC→ مصادر البرامج الثابتة

HydraNFC عبارة عن متشعب مستقل مفتوح المصدر ISO-14443A يحفظ أوامر APDU التي تم اعتراضها على بطاقة SD. يقع هوائي الشم بين المحطة والبطاقة ، ويلتقط بشكل سلبي جميع المعلومات المرسلة.→ موقع ويب حول HydraBus ودرع HydraNFC→ مصادر البرامج الثابتةتحليل بروتوكول EMV

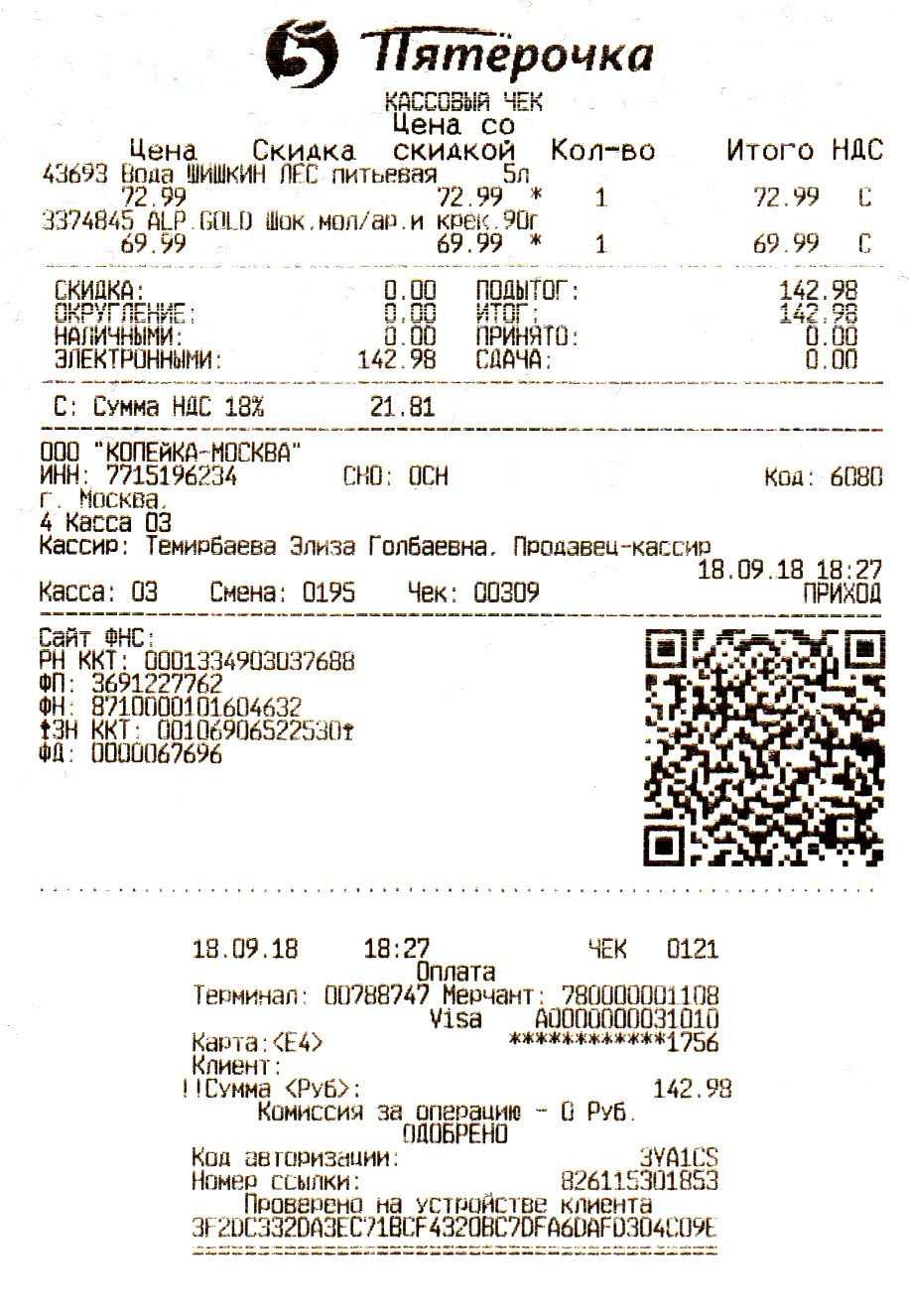

إليك ما يبدو عليه المكب المسجل عند الدفع مقابل الشوكولاتة وزجاجة من الماء بقيمة إجمالية تبلغ 142.98 روبل باستخدام Apple Pay:البيانات الأولية المستلمة من الشم (جناح مفتوح) ()R (READER)

()R (READER) — POS-

T (TAG) — ( )

R>> 52

R>> 52

R>> 52

R>> 52

R>> 52

R>> 52

R>> 52

T<< 04 00

R>> 93 20

T<< 08 fe e4 ec fe

R>> 93 70 08 fe e4 ec fe dd 6e

T<< 20 fc 70

R>> 50 00 57 cd

R>> 26

R>> 52

T<< 04 00

R>> 93 70 08 fe e4 ec fe dd 6e

T<< 20 fc 70

R>> e0 80 31 73

T<< 05 78 80 70 02 a5 46

R>> 02 00 a4 04 00 0e 32 50 41 59 2e 53 59 53 2e 44 44 46 30 31 00 e0 42

T<< 02 6f 23 84 0e 32 50 41 59 2e 53 59 53 2e 44 44 46 30 31 a5 11 bf 0c 0e 61 0c 4f 07 a0 00 00 00 03 10 10 87 01 01 90 00 4b b3

R>> 03 00 a4 04 00 07 a0 00 00 00 03 10 10 00 bc 41

T<< 03 6f 31 84 07 a0 00 00 00 03 10 10 a5 26 9f 38 18 9f 66 04 9f 02 06 9f 03 06 9f 1a 02 95 05 5f 2a 02 9a 03 9c 01 9f 37 04 bf 0c 08 9f 5a 05 60 08 40 06 43 90 00 1d 66

R>> 02 80 a8 00 00 23 83 21 36 a0 40 00 00 00 00 01 42 98 00 00 00 00 00 00 06 43 00 00 00 00 00 06 43 18 09 18 00 e0 11 01 03 00 f9 14

T<< 02 77 62 82 02 00 40 94 04 18 01 01 00 9f 36 02 02 06 9f 26 08 d6 f5 6b 8a be d7 8f 23 9f 10 20 1f 4a ff 32 a0 00 00 00 00 10 03 02 73 00 00 00 00 40 00 00 00 00 00 00 00 00 00 00 00 00 00 00 9f 6c 02 00 80 57 13 48 00 99 72 50 51 17 56 d2 31 22 01 00 00 05 20 99 99 5f 9f 6e 04 23 88 00 00 9f 27 01 80 90 00 af c8

R>> 03 00 b2 01 1c 00 c9 05

T<< 03 70 37 5f 28 02 06 43 9f 07 02 c0 00 9f 19 06 04 00 10 03 02 73 5f 34 01 00 9f 24 1d 56 30 30 31 30 30 31 34 36 31 38 30 34 30 31 37 37 31 30 31 33 39 36 31 36 37 36 32 35 90 00 a7 7b

دعونا تحليل كل صف من تفريغ اعتراضها بشكل منفصل.R >> - البيانات المرسلة بواسطة POS-terminalT >> - البيانات المنقولة بواسطة البطاقة (في حالتنا ، هاتف مع Apple Pay)14443-أ اختر

في بداية التبادل ، يقوم الجهاز بإنشاء اتصال بالبطاقة على مستوى القناة. بالنسبة لأولئك الذين هم على دراية بالشبكات ونموذج OSI ، سيكون من الملائم تقديم هذا على أنه مستوى L2 ، و UID (المعرّف الفريد) للبطاقة كعنوان MAC للمضيف.في المصطلحات القياسية ISO-14443:

PCD (جهاز اقتران القرب) هو اسم القارئ ، في حالتنا هو PIC-terminal

PICC (بطاقة الدائرة المتكاملة القرب) هي بطاقة ، وفي حالتنا يلعب الهاتف هذا الدور

هناك فرق مهم بين بطاقة الدفع العادية من Apple Pay هو أن البطاقة قابلة للقراءة دائمًا ولا تسمح لك بالتحكم في عملية القراءة. يمكن قراءتها بشكل غير منضبط من خلال الملابس ، في حين أن الهاتف ، الذي يقع في مجال عمل القارئ ، يطالب المستخدم بتنشيط بطاقة افتراضية. حتى يؤكد المستخدم ، لا ينقل الهاتف أي بيانات ، ولا يعرف القارئ حتى أن هناك بطاقة افتراضية قريبة.R>> 52 // WUPA (wake up)

R>> 52 // WUPA

R>> 52 // WUPA

R>> 52 // WUPA

R>> 52 // WUPA

R>> 52 // WUPA

R>> 52 // WUPA

T<< 04 00 // ATQA (Answer To Request type A)

R>> 93 20 // Select cascade 1 (Anti Collision CL1 SEL)

T<< 08 fe e4 ec fe // UID (4 bytes) + BCC (Bit Count Check)

R>> 93 70 08 fe e4 ec fe dd 6e // SEL (select tag 0x9370) + UID + CRC16

T<< 20 fc 70 // SAK (Select Acknowledge 0x20) + CRC16

R>> 50 00 57 cd // HALT (Disable communocaion 0x5000) + CRC16

R>> 26 // REQA

R>> 52 // WUPA

T<< 04 00 // ATQA

R>> 93 70 08 fe e4 ec fe dd 6e // SELECT

T<< 20 fc 70 // SAK

R>> e0 80 31 73 // RATS (Request Answer to Select 0xE080) + CRC16

T<< 05 78 80 70 02 a5 46 // ATS (Answer to select response)

محطة تبث بشكل مستمر أمر 0x52 والمقربة الايقاظ (WUPA)، وأنها ليست سوى في مجال العمل يبدو البطاقة، فإنه يستجيب فريق الإجابة لطلب نوع A (ATQA) ، في هذه الحالة، 0x04 0x00 . قد تختلف استجابة ATQA باختلاف الشركات المصنعة للرقائق.بعد تلقي استجابة ATQA ، تبدأ الوحدة الطرفية في إجراء الكشف عن التصادم لتحديد ما إذا كان هناك أكثر من بطاقة واحدة في مجال العمل. يطلب الأمر 0x93 0x20 تحديد مستوى متتالي (SEL CL1) من جميع البطاقات الموجودة في حقل الإجراء الإبلاغ عن الجزء الأول من معرفات UID الخاصة بها.تستجيب البطاقة مع 0x08 0xFE 0xE4 0xEC 0xFE ، البايتات الأربعة الأولى هي UID لبطاقة Apple Pay الافتراضية و 0xFE Bit Count Check (BCC) في النهاية.بعد استلام معرفات البطاقة ، يصل القارئ إلى البطاقة المحددة باستخدام الأمر 0x93 0x70 (SELECT). للفريق ليكون بطاقة UID 0x08 0xfe 0xe4 0xec + 0xfe وBCC + 0xdd 0x6e CRC16.تستجيب البطاقة مع 0x20 حدد الإقرار (SAK) + 0xfc 0x70 CRC16 .في حالة تلقي استجابات SAK متعددة في هذه الخطوة ، يمكن للقارئ تقليل طول UID في الأمر SELECT حتى تستجيب بطاقة واحدة. ومع ذلك ، كما هو موضح أعلاه ، ترفض بعض محطات نقطة البيع الاستمرار إذا تم الكشف عن التصادمات في هذه المرحلة ، أي وجود عدة بطاقات في نفس الوقت.UID 4, 7 10 . , , Apple Pay, UID 4 . , Apple Pay UID , , UID . , , , UID .

يرسل القارئ الأمر 0x50 0x00 HALT + 0x57 0xcd CRC16 . هذا أمر إنهاء.ثم يتم تكرار الإجراء مرة أخرى ، يقوم القارئ بتنشيط البطاقة مرة أخرى (WUPA) ، ولكن دون التحقق من وجود تصادمات ، يتم تنفيذ SELECT على الفور. لماذا يتم ذلك - لا أعرف ، ربما هذه طريقة أكثر موثوقية لتحديد التصادمات.في المرة الثانية يرسل القارئ بالفعل الأمر طلب 0xE0 0x80 إلى طلب تحديد (RATS) + 0x31 0x73 CRC16 .تستجيب البطاقة 0x05 0x78 0x80 0x70 0x02 إجابة لتحديد الاستجابة (ATS) + 0xA5 0x46 CRC16 .إجابة للاختيار- الإجابة مماثلة لإجابة إعادة الضبط (ATR) لبطاقات الاتصال. يحتوي على معلومات حول الحد الأقصى لحجم الإطار ومعلمات طبقة الارتباط.في هذه المرحلة ، يكتمل مستوى "القناة" ، ثم يبدأ التبادل على بروتوكول مستوى أعلى ، اعتمادًا على التطبيق الموجود على البطاقة. عملية SELECT هي نفسها لجميع البطاقات التي لا تلامس لمعيار ISO 14443A ، بما في ذلك بطاقات NFC وتذاكر النقل العام وما إلى ذلك.طلب التطبيقات المتاحة - SELECT PPSE

الوصف الرسمي: مواصفات EMV التلامسية - PPSE وإدارة التطبيقات لعنصر آمنتبدأ بداية الاتصال ببطاقة EMV دائمًا بقراءة PPSE (بيئة نظام الدفع). يسأل الجهاز عن البطاقة ما هي تطبيقات الدفع الموجودة عليها.غالبًا ما يكون هذا تطبيقًا واحدًا ، كما في مثالنا - VISA. ومع ذلك ، هناك بطاقات مع العديد من تطبيقات الدفع ، على سبيل المثال ، هناك بطاقات MIR محلية خاصة مع تطبيقين للدفع في الداخل. نظرًا لأن نظام الدفع MIR لا يعمل في الخارج ، فقد تم دمج تطبيق الدفع الثاني في البطاقة ، في الواقع بطاقة ثانية. يمكن أن يكون هذا تطبيق نظام دفع JCB أو UnionPay. تسمى هذه البطاقات cobaging.APDU SELECT PPSE Command'00 A4 04 00 0E 32 50 41 59 2E 53 59 53 2E 44 44 46 30 31 00'

00 A4 04 00 // select

0E // command data (14 )

32 50 41 59 2E 53 59 53 2E 44 44 46 30 31 // command data 2PAY.SYS.DDF01

00 //

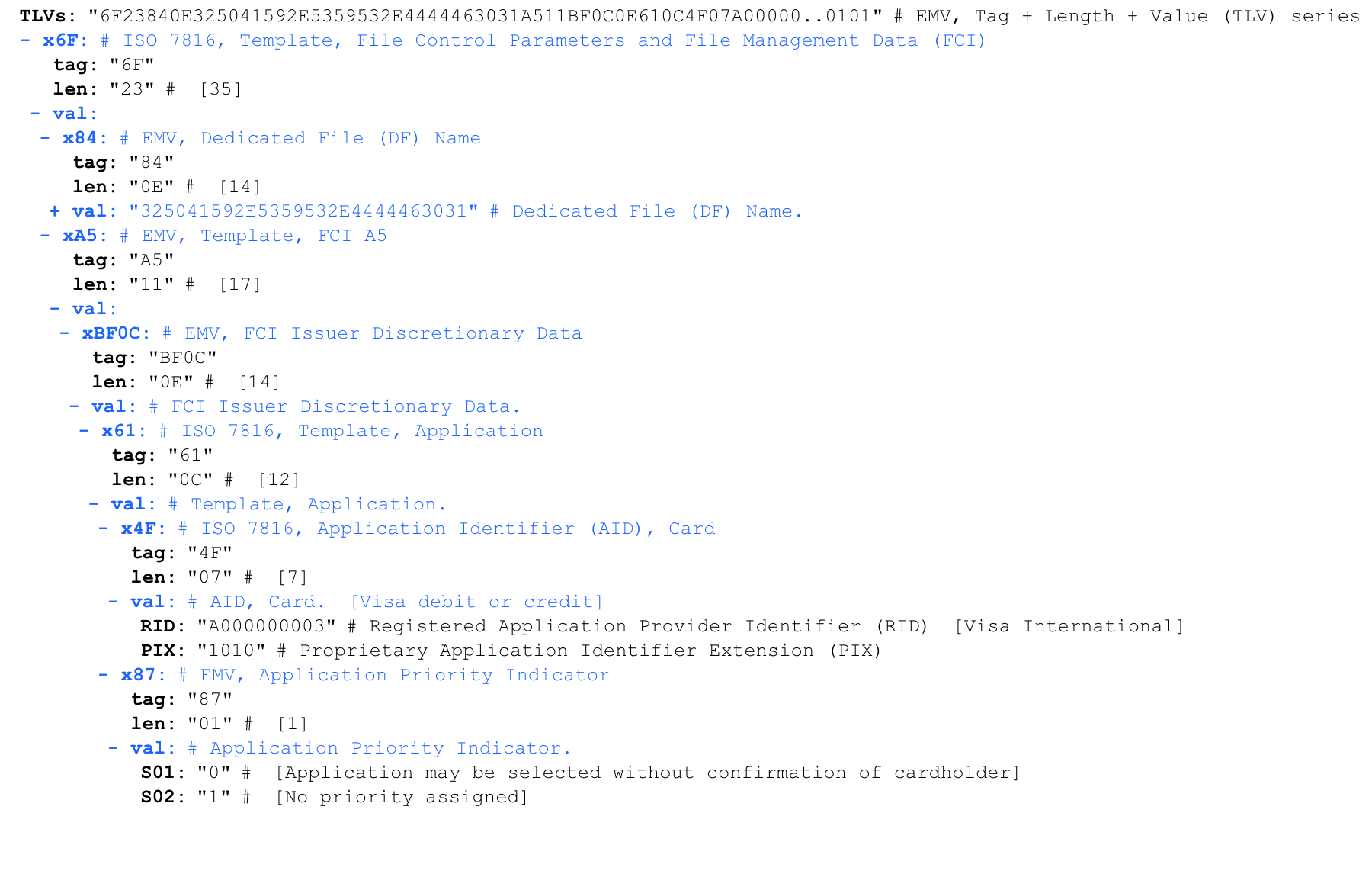

الرد على SELECT PPSE'6F 23 84 0E 32 50 41 59 2E 53 59 53 2E 44 44 46 30 31 A5 11 BF 0C 0E 61 0C 4F 07 A0 00 00 00 03 10 10 87 01 01 90 00'

من أجل الراحة ، سنقوم بتحليل الإجابة باستخدام المحلل اللغوي عبر الإنترنت لصيغة TVL iso8583.info/lib/EMV/TLVs . نفس الإجابة التي يعالجها المحلل: من كل هذا ، نحن مهتمون فقط بمعرف تطبيق الدفع (AID). في هذه الحالة ، هذه القيمة هي A0000000031010 ، وتعني Visa International.تم تمييز AID بعلامة 4F . البت الثاني بعد الرمز المميز هو طول البيانات التي يحتوي عليها. على الرغم من أن طول AID يمكن أن يختلف من 5 إلى 16 بايت ، في معظم الحالات يكون 7 بايت.قائمة AID الكبرى: eftlab.co.uk/knowledge-base/211-emv-aid-rid-pixبعض AIDs الشائعة

من كل هذا ، نحن مهتمون فقط بمعرف تطبيق الدفع (AID). في هذه الحالة ، هذه القيمة هي A0000000031010 ، وتعني Visa International.تم تمييز AID بعلامة 4F . البت الثاني بعد الرمز المميز هو طول البيانات التي يحتوي عليها. على الرغم من أن طول AID يمكن أن يختلف من 5 إلى 16 بايت ، في معظم الحالات يكون 7 بايت.قائمة AID الكبرى: eftlab.co.uk/knowledge-base/211-emv-aid-rid-pixبعض AIDs الشائعةA0000000031010 Visa International

A0000000032020 Visa International

A0000000041010 Mastercard International

A0000000043060 Mastercard International United States Maestro (Debit)

مؤشر أولوية التطبيق - يشير إلى أولوية طلبات الدفع. على سبيل المثال ، في بطاقات cobaging من MIR التي تحتوي على العديد من تطبيقات الدفع في الداخل ، يشير هذا الحقل إلى أي من التطبيقين له الأولوية. نظرًا لأن لدينا طلب واحد فقط للحصول على تأشيرة دولية ، فإنه يشير إلى ذلك ولا توجد أولوية.إطلاق تطبيق الدفع - SELECT AID'00 A4 04 00 07 A0 00 00 00 03 10 10'

00 A4 04 00 // select

07 // command data (7 )

A0 00 00 00 03 10 10 // AID Visa International

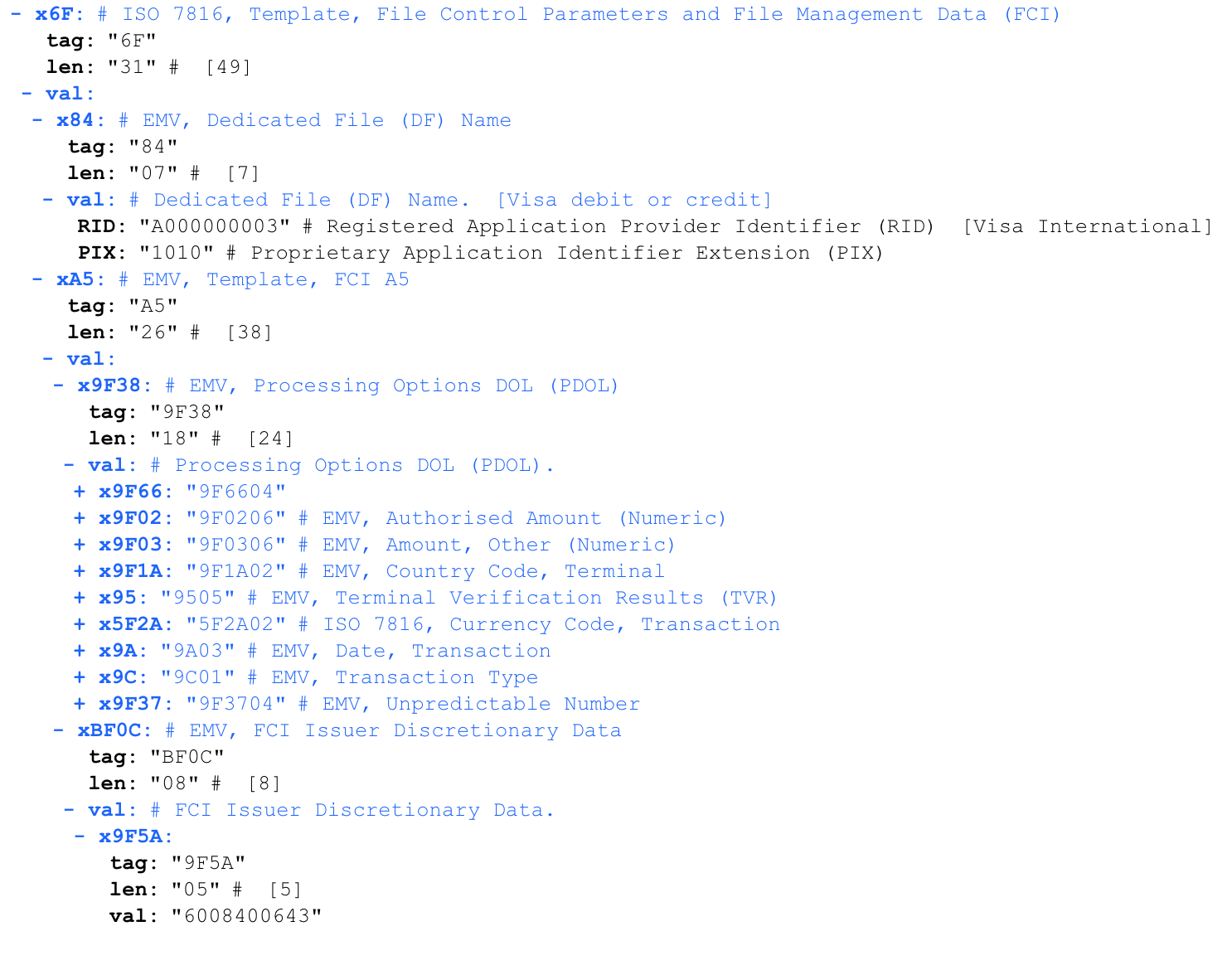

بعد اختيار تطبيق الدفع اللازم ، تطلقه المحطة.PDOL (قائمة كائنات بيانات خيارات المعالجة)

'6f 31 84 07 a0 00 00 00 03 10 10 a5 26 9f 38 18 9f 66 04 9f 02 06 9f 03 06 9f 1a 02 95 05 5f 2a 02 9a 03 9c 01 9f 37 04 bf 0c 08 9f 5a 05 60 08 40 06 43 90 00'

دعنا نحلل الإجابة باستخدام المحلل اللغوي استجابةً لبدء تشغيل تطبيق الدفع ، فإن البطاقة تُبلغ عن مجموعة من المعلمات التي تتوقع تلقيها من الوحدة الطرفية - PDOL (قائمة كائنات بيانات خيارات المعالجة). يجب أن يستجيب المطراف بشكل صارم مع هذا التسلسل.قد تختلف وحدات PDOL لبطاقات مختلفة. العدد الإجمالي لمعلمات PDOL هو عدة عشرات. يمكن العثور على قائمة كاملة بمعلمات PDOL هنا .دعونا نلقي نظرة فاحصة على PDOL. الطول المشار إليه بعد العلامة هو الطول المتوقع بدقة للاستجابة من المحطة الطرفية لهذا الطلب. يتم ملء إجابة فارغة بالأصفار إلى الطول المطلوب.تحليل طلب PDOL:

استجابةً لبدء تشغيل تطبيق الدفع ، فإن البطاقة تُبلغ عن مجموعة من المعلمات التي تتوقع تلقيها من الوحدة الطرفية - PDOL (قائمة كائنات بيانات خيارات المعالجة). يجب أن يستجيب المطراف بشكل صارم مع هذا التسلسل.قد تختلف وحدات PDOL لبطاقات مختلفة. العدد الإجمالي لمعلمات PDOL هو عدة عشرات. يمكن العثور على قائمة كاملة بمعلمات PDOL هنا .دعونا نلقي نظرة فاحصة على PDOL. الطول المشار إليه بعد العلامة هو الطول المتوقع بدقة للاستجابة من المحطة الطرفية لهذا الطلب. يتم ملء إجابة فارغة بالأصفار إلى الطول المطلوب.تحليل طلب PDOL:9F 38 18 // PDOL. 18 (24 )

9F 66 ( 04) // Terminal Transaction Qualifiers (TTQ). .

9F 02 ( 06) //

9F 03 ( 06) //

9F 1A ( 02) // ISO3166-1

95 ( 05) // Terminal Verification Results

5F 2A ( 02) // , , ISO4217

9A ( 03) // YYMMDD

9C ( 01) //

9F 37 ( 04) //

حتى هذه اللحظة ، جميع البيانات المرسلة متطابقة لأي معاملات على هذه البطاقة.طلب الشحن - احصل على خيارات المعالجة

'80A8000023832136A0400000000001429800000000000006430000000000064318091800E011010300'

80 A8 00 00 // GET PROCESSING OPTIONS (GPO)

23 // (35 )

83 // PDOL-

21 // PDOL- (33 )

36 A0 40 00 // Terminal Transaction Qualifiers (TTQ)

00 00 00 01 42 98 // (142,98 )

00 00 00 00 00 00 //

06 43 // (643 - )

00 00 00 00 00 // Terminal Verification Results (TVR)

06 43 // (643 - russian ruble)

18 09 18 // (18 2018 )

00 //

E0 11 01 03 //

توضح هذه الإجابة بوضوح كيف تطلب المحطة ، التي تقع في روسيا ، الخصم من البطاقة بمبلغ 142.98 روبل. نلفت الانتباه إلى الرقم العشوائي في النهاية (E0110103). هذه هي المعلمة 9F37 رقم غير متوقع . هذا هو أول ذكر للتشفير. في المستقبل ، هذا الرقم ، جنبًا إلى جنب مع بيانات المعاملات ، سيتعين على البطاقة التوقيع بتوقيع تشفير. وهذا يمنح الطرفية التحكم في صلة التوقيع من البطاقة ويحميها من هجمات إعادة التشغيل.استجابة البطاقة للحصول على خيارات المعالجة

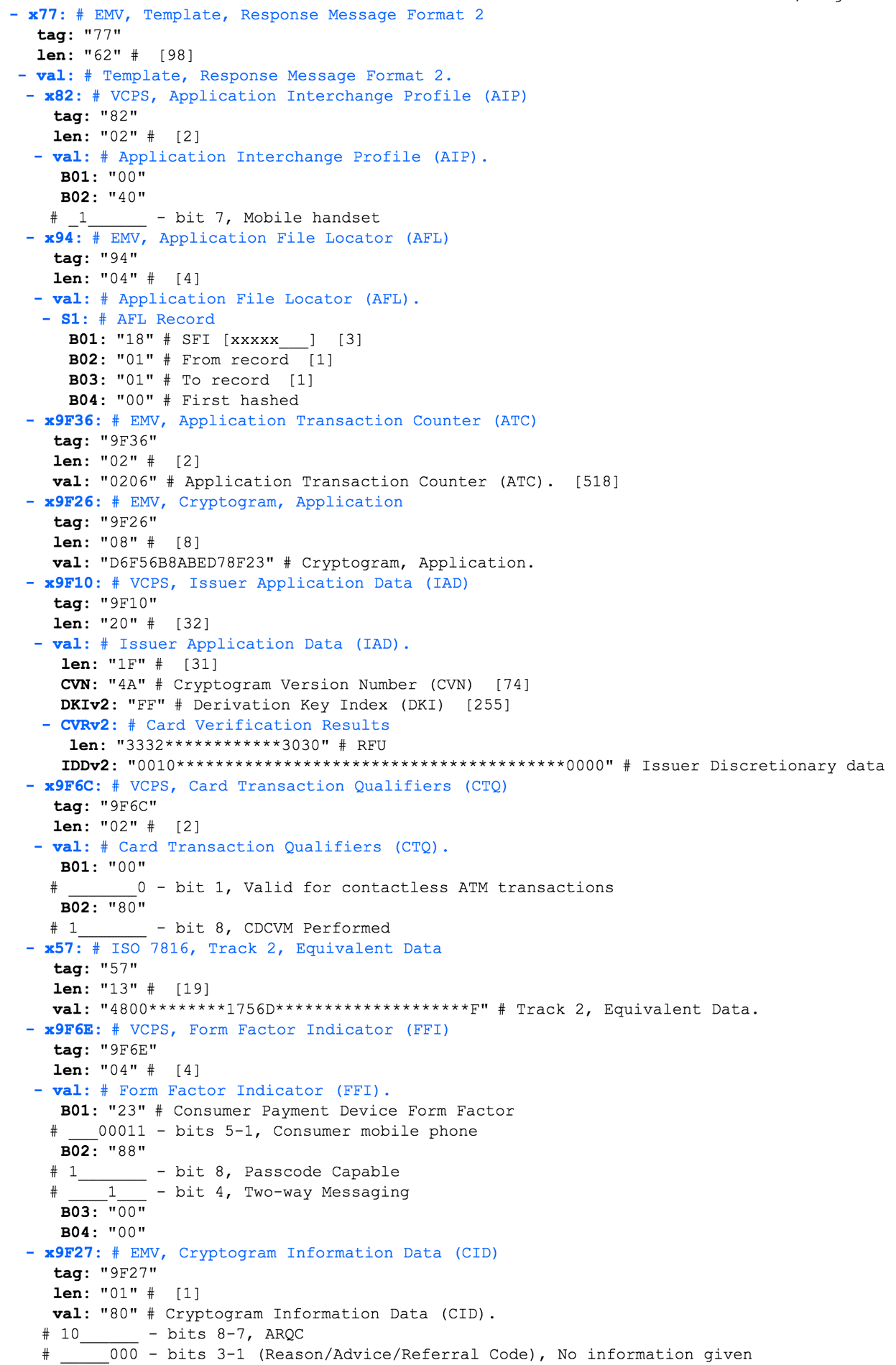

'7762820200409404180101009F360202069F2608D6F56B8ABED78F239F10201F4AFF32A00000000010030273000000004000000000000000000000000000009F6C02008057134800997250511756D23122010000052099995F9F6E04238800009F2701809000'

تحتوي هذه الإجابة على حقول بيانات خاصة بـ VISA ، لذلك استخدمت محللاً مع دعمًا لمواصفات الدفع اللاتلامسي (VCSP) . ملف تعريف تبادل التطبيقات (AIP) - يحتوي على معلومات حول معلمات تطبيق الدفع. في حالتنا ، AIP هو 00 40 . ضع في اعتبارك قيم هذه المعلمة من EMV 4.3 Book 3 .في حالتنا ، يتم تعيين بت واحد في البايت الثاني ، والذي ، وفقًا لهذا الجدول ، محجوز للاستخدام المستقبلي (RFU). ماذا يعني هذا ، وما هو الغرض من الاستثمار في Apple Pay ، لا أعرف.يحتوي AIP على معلومات مهمة حول طرق المصادقة المدعومة (SDA ، CDA ، DDA) للدفع. لماذا في حالتي كل هذه الأعلام تساوي الصفر - لا أفهم.محدد ملف التطبيق (AFL) - يحتوي على نطاق SFI من معلومات السجلات في AID محدد. بناءً على هذه الاستجابة ، ستقوم الوحدة الطرفية بإنشاء طلب قراءة السجل.دعنا نحلل إجابة AFL بمزيد من التفصيل:معرف الملف القصير (SFI) هو 0x18. يتم ترميز هذه المعلمة بخمسة بت بدلاً من ثمانية. وفقًا لذلك ، يتم تحويل القيمة 0x18 (b00011000) إلى b00000011 ، ونحصل على 0x3.السجل الأول = 1السجل الأخير = 1أي في "المجلد" رقم 3 هناك إدخالات من 1 إلى 1 ، أي إدخال واحد.عداد معاملات التطبيق (ATC) هو عداد معاملات تزايدي يتزايد بمقدار واحد في كل مرة يتم فيها طلب خيارات معالجة. عند الوصول إلى القيمة 0xFFFF أو 0x7FFF ، سيتم حظر تطبيق الدفع نهائيًا. أعتقد أن هذا يتم للحماية من القوة الغاشمة للمفتاح الخاص للبطاقة. في حالتنا ، يمكن ملاحظة أنه تم استخدام هذا iPhone مع Apple Pay لدفع 518 (0x206) مرة بالفعل.Application Cryptogram (AC) - توقيع تشفير يتم حسابه بواسطة البطاقة باستخدام مفتاحه الخاص. يتم إرسال هذا التوقيع مع بقية البيانات إلى البنك المصدر ، ويتم التحقق من صحة المعاملة على أساسها. نظرًا لعدم إمكانية استخراج المفتاح الخاص للبطاقة (الوسائل التي يمكن الوصول إليها) من البطاقة ، فإن هذا يلغي إمكانية نسخ البطاقة.بيانات طلب جهة الإصدار (IAD) - تحتوي على بيانات ملكية خاصة بالفيزا. لم أتقن تحليل هذا الهيكل ، المساعدة.مؤهلات معاملات البطاقة (CTQ) - قائمة خاصة بمواصفات البطاقة المعتمدة من VISA. على سبيل المثال ، هل من الممكن استخدام هذه البطاقة بدون تلامس للمعاملات في أجهزة الصراف الآلي أم لا ، وما هو نوع التأكيد المطلوب.

ملف تعريف تبادل التطبيقات (AIP) - يحتوي على معلومات حول معلمات تطبيق الدفع. في حالتنا ، AIP هو 00 40 . ضع في اعتبارك قيم هذه المعلمة من EMV 4.3 Book 3 .في حالتنا ، يتم تعيين بت واحد في البايت الثاني ، والذي ، وفقًا لهذا الجدول ، محجوز للاستخدام المستقبلي (RFU). ماذا يعني هذا ، وما هو الغرض من الاستثمار في Apple Pay ، لا أعرف.يحتوي AIP على معلومات مهمة حول طرق المصادقة المدعومة (SDA ، CDA ، DDA) للدفع. لماذا في حالتي كل هذه الأعلام تساوي الصفر - لا أفهم.محدد ملف التطبيق (AFL) - يحتوي على نطاق SFI من معلومات السجلات في AID محدد. بناءً على هذه الاستجابة ، ستقوم الوحدة الطرفية بإنشاء طلب قراءة السجل.دعنا نحلل إجابة AFL بمزيد من التفصيل:معرف الملف القصير (SFI) هو 0x18. يتم ترميز هذه المعلمة بخمسة بت بدلاً من ثمانية. وفقًا لذلك ، يتم تحويل القيمة 0x18 (b00011000) إلى b00000011 ، ونحصل على 0x3.السجل الأول = 1السجل الأخير = 1أي في "المجلد" رقم 3 هناك إدخالات من 1 إلى 1 ، أي إدخال واحد.عداد معاملات التطبيق (ATC) هو عداد معاملات تزايدي يتزايد بمقدار واحد في كل مرة يتم فيها طلب خيارات معالجة. عند الوصول إلى القيمة 0xFFFF أو 0x7FFF ، سيتم حظر تطبيق الدفع نهائيًا. أعتقد أن هذا يتم للحماية من القوة الغاشمة للمفتاح الخاص للبطاقة. في حالتنا ، يمكن ملاحظة أنه تم استخدام هذا iPhone مع Apple Pay لدفع 518 (0x206) مرة بالفعل.Application Cryptogram (AC) - توقيع تشفير يتم حسابه بواسطة البطاقة باستخدام مفتاحه الخاص. يتم إرسال هذا التوقيع مع بقية البيانات إلى البنك المصدر ، ويتم التحقق من صحة المعاملة على أساسها. نظرًا لعدم إمكانية استخراج المفتاح الخاص للبطاقة (الوسائل التي يمكن الوصول إليها) من البطاقة ، فإن هذا يلغي إمكانية نسخ البطاقة.بيانات طلب جهة الإصدار (IAD) - تحتوي على بيانات ملكية خاصة بالفيزا. لم أتقن تحليل هذا الهيكل ، المساعدة.مؤهلات معاملات البطاقة (CTQ) - قائمة خاصة بمواصفات البطاقة المعتمدة من VISA. على سبيل المثال ، هل من الممكن استخدام هذه البطاقة بدون تلامس للمعاملات في أجهزة الصراف الآلي أم لا ، وما هو نوع التأكيد المطلوب. المسار 2 البيانات المكافئة - أبا!يحتوي هذا الحقل على رقم البطاقة وتاريخ انتهاء الصلاحية ، وسيتم مناقشة المزيد من التفاصيل حول هذه المعلومات لاحقًا.نموذج Facto Indicator (FFI) - حقل خاص بالتأشيرة. يصف عامل الشكل وخصائص جهاز الدفع. في حالتنا ، من الواضح أن هذا هاتف محمول.بيانات معلومات التشفير (CID) - لم أتقن تحليل هذه البنية ، المساعدة.

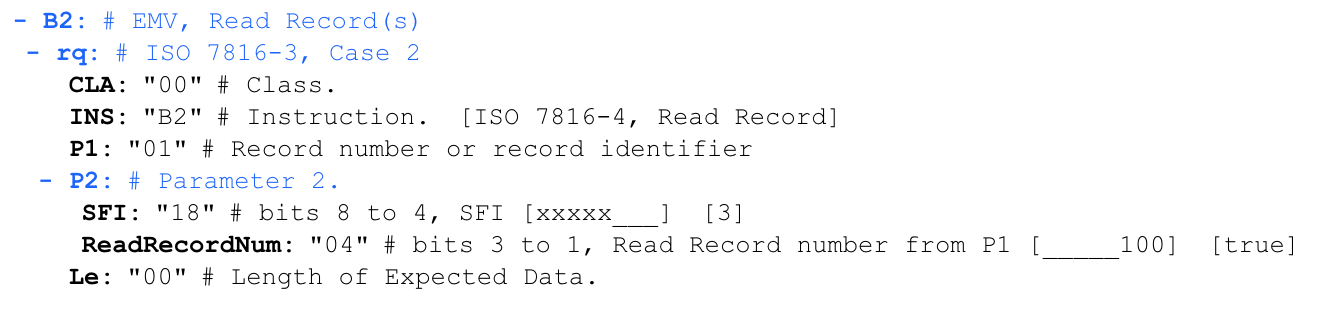

المسار 2 البيانات المكافئة - أبا!يحتوي هذا الحقل على رقم البطاقة وتاريخ انتهاء الصلاحية ، وسيتم مناقشة المزيد من التفاصيل حول هذه المعلومات لاحقًا.نموذج Facto Indicator (FFI) - حقل خاص بالتأشيرة. يصف عامل الشكل وخصائص جهاز الدفع. في حالتنا ، من الواضح أن هذا هاتف محمول.بيانات معلومات التشفير (CID) - لم أتقن تحليل هذه البنية ، المساعدة.قراءة استعلام سجل البيانات

'00 b2 01 1c 00'

يرسل المطراف طلبًا لقراءة السجلات المستلمة من AFL: في هذه الحالة ، بدءًا من البايت 0x1C ، اقرأ كقيمتين ، حيث تكون البتات الخمس الأولى 0x18 (b000011) وتكون SFI ، والبتات الثلاثة التالية هي 0x04 (d100) ، و تشكل الرقم القياسي.

في هذه الحالة ، بدءًا من البايت 0x1C ، اقرأ كقيمتين ، حيث تكون البتات الخمس الأولى 0x18 (b000011) وتكون SFI ، والبتات الثلاثة التالية هي 0x04 (d100) ، و تشكل الرقم القياسي.رد على سجل القراءة

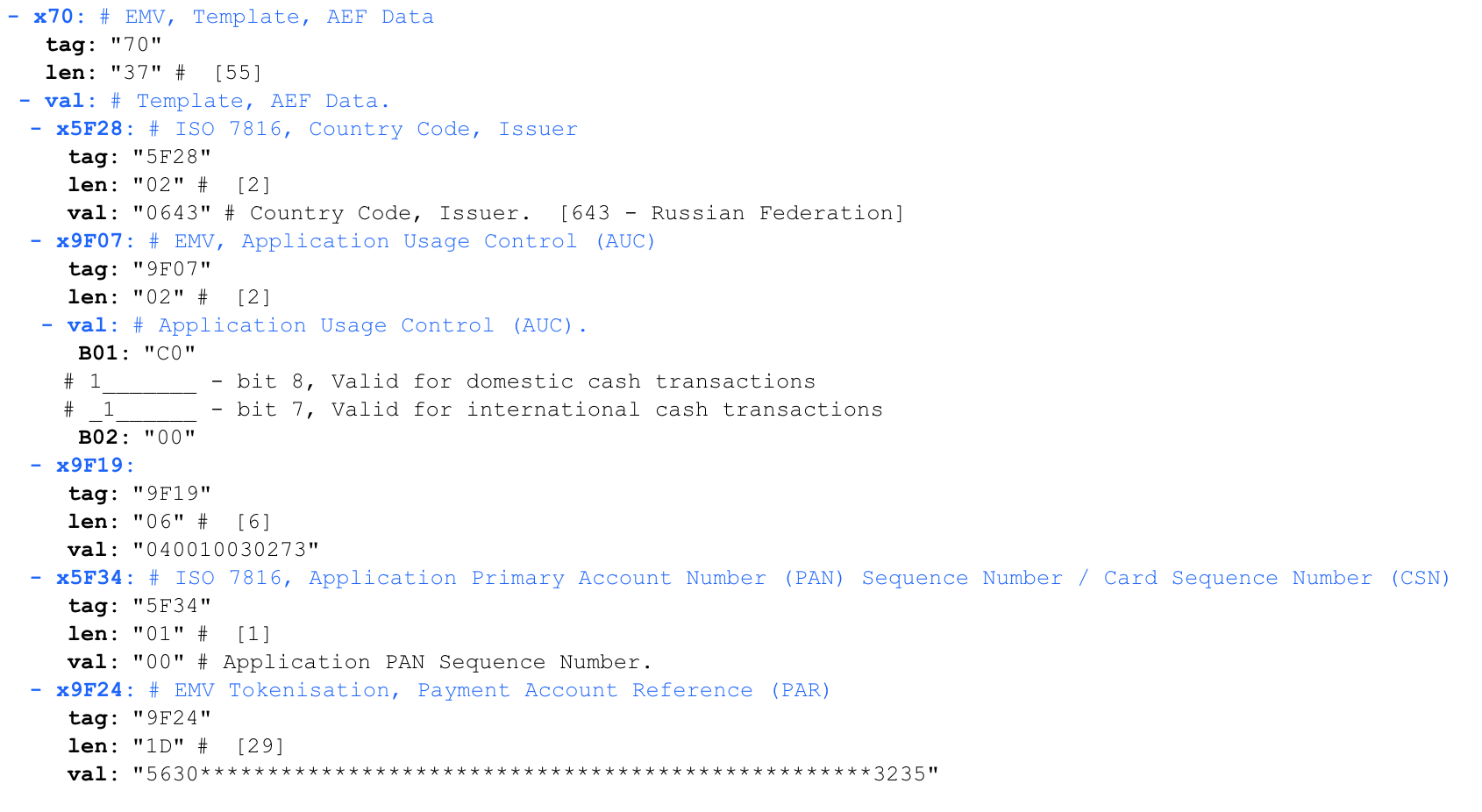

'70375F280206439F0702C0009F19060400100302735F3401009F241D5630303130303134363138303430313737313031333936313637363235'

التحكم في استخدام التطبيق (AUC) - يحدد ما إذا كان مسموحًا بالدفع باستخدام بطاقة في الخارج ، وأنواع العمليات المسموح بها.9F19 هو شيء غير مفهوم ، على ما يبدو - رمز كائن قائمة بيانات مصادقة البيانات الديناميكية (DDOL)EMV Tokenisation ، مرجع حساب الدفع (PAR) هو معلمة خاصة بالبطاقات المميزة (الافتراضية) المميزة. لم أتقن تحليل هذا الهيكل ، المساعدة.

التحكم في استخدام التطبيق (AUC) - يحدد ما إذا كان مسموحًا بالدفع باستخدام بطاقة في الخارج ، وأنواع العمليات المسموح بها.9F19 هو شيء غير مفهوم ، على ما يبدو - رمز كائن قائمة بيانات مصادقة البيانات الديناميكية (DDOL)EMV Tokenisation ، مرجع حساب الدفع (PAR) هو معلمة خاصة بالبطاقات المميزة (الافتراضية) المميزة. لم أتقن تحليل هذا الهيكل ، المساعدة.ما الذي يمكن استخراجه من صفقة تم اعتراضها؟

قمنا بتحليل مثال واحد محدد لحركة المرور التي تم اعتراضها لمعاملة Apple Pay بدون تلامس مع بطاقة VISA المرتبطة. بروتوكول MasterCard مختلف قليلاً ، ولكنه مشابه بشكل عام. من التحليل يمكن ملاحظة أن المعاملة محمية بتوقيع التشفير ، والبروتوكول محمي من هجوم إعادة التشغيل. هناك بروتوكول دفع بدون تلامس قديم في وضع الشريط المغناطيسي (MSD) ، وهو أقل حماية بكثير من هجمات إعادة التشغيل ، ولكن في هذه المقالة لن أقوم بتفكيكه ، لأنه على حد علمي ، لا يتم دعمه تقريبًا في رابطة الدول المستقلة ، ربما أكون مخطئًا.

من البيانات التي تم اعتراضها ، يمكنك استخراج رقم البطاقة (PAN) وتاريخ انتهاء الصلاحيةكما ترون ، من حركة المرور التي تم اعتراضها ، يمكنك استخراج رقم البطاقة بالكامل وتاريخ انتهاء الصلاحية. على الرغم من أن CVV ليس في هذا التفريغ ، فإن هذه البيانات كافية بالفعل للدفع في بعض المتاجر عبر الإنترنت. في حالة البطاقة البلاستيكية المادية العادية ، ستحتوي البيانات التي تم اعتراضها على نفس رقم الحساب الشخصي وتاريخ انتهاء الصلاحية المختوم على البطاقة نفسها!

من البيانات التي تم اعتراضها ، يمكنك استخراج رقم البطاقة (PAN) وتاريخ انتهاء الصلاحيةكما ترون ، من حركة المرور التي تم اعتراضها ، يمكنك استخراج رقم البطاقة بالكامل وتاريخ انتهاء الصلاحية. على الرغم من أن CVV ليس في هذا التفريغ ، فإن هذه البيانات كافية بالفعل للدفع في بعض المتاجر عبر الإنترنت. في حالة البطاقة البلاستيكية المادية العادية ، ستحتوي البيانات التي تم اعتراضها على نفس رقم الحساب الشخصي وتاريخ انتهاء الصلاحية المختوم على البطاقة نفسها!الدفع عبر الإنترنت بدون CVV (CNP ، MO / TO)

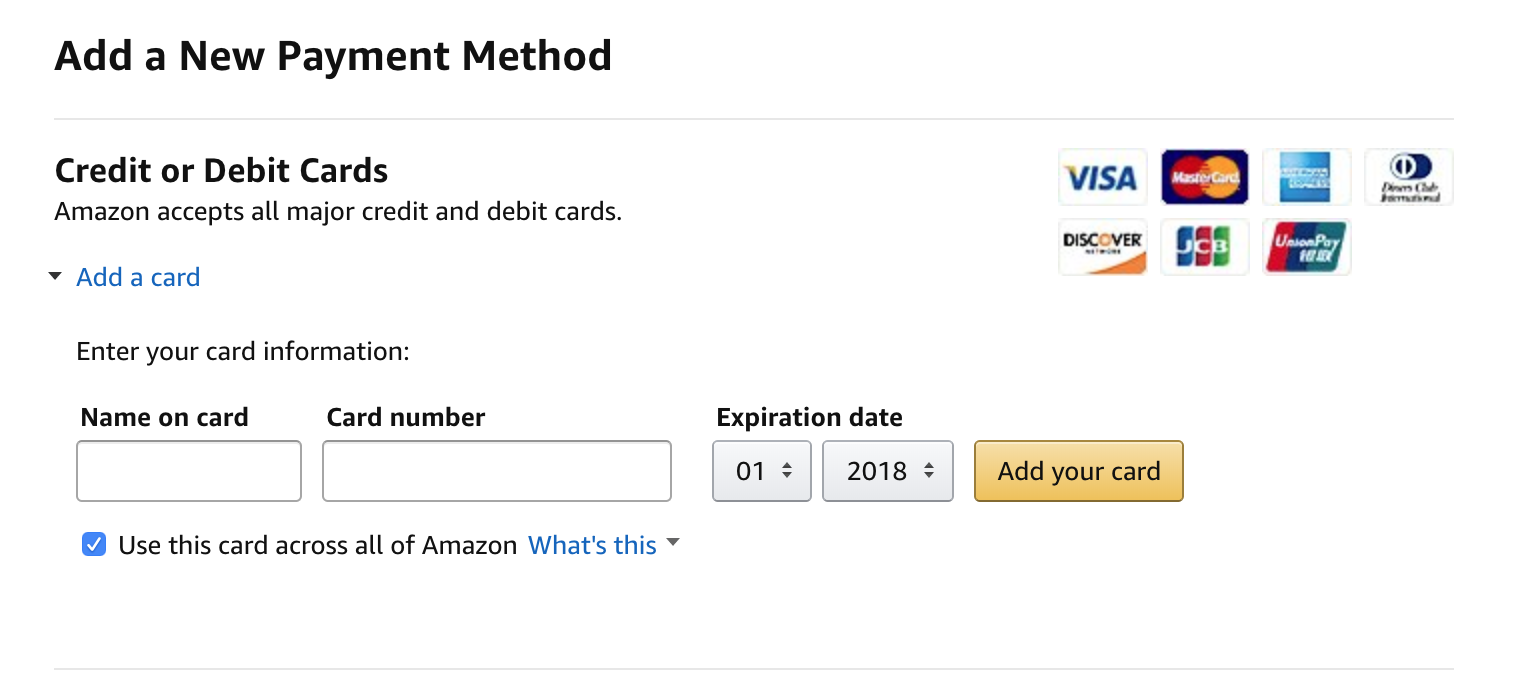

في مقالتي السابقة "نحن نستخدم بطاقة Apple Pay و Troika كممر للعمل" حول ACS استنادًا إلى Apple Pay ، تم انتقادي في التعليقات ، قائلة إنه باستخدام الأرقام العشرة الأخيرة فقط من البطاقة يمكنك سرقة المال. في التفريغ أعلاه ، لم تتم الإشارة فقط إلى الرقم الكامل لبطاقتي ، ولكن أيضًا إلى تاريخ انتهاء الصلاحية. هذه البيانات كافية للدفع في بعض المتاجر على الإنترنت. حسنًا ، حاول القيام بذلك. لا يتطلب نموذج بطاقة إضافة أمازون CVVإذا كان رقم بطاقة ماديًا ، فيمكن بالفعل سرقة الأموال ، ولكن لا يمكن استخدام بيانات الرمز المميز لـ Apple Pay إلا في عمليات تقديم العميل (CP) عندما تقوم البطاقة بتوقيع معاملة تشفير بتوقيع. لا يمكن استخدام هذه البيانات للدفع على الإنترنت والعمليات الأخرى مثل البطاقة غير موجودة (CNP) ، أي عن طريق الهاتف أو البريد الإلكتروني. هذا كل شيء!إلى كل من يريد التحقق من ذلك ، أبلغك أن التفاصيل من تفريغ Apple Pay التي تم اعتراضها أعلاه ذات صلة حاليًا ومرتبطة ببطاقة صالحة تحتوي على أموال. في وقت كتابة هذا التقرير ، كان هذا 5 آلاف روبل. أقترح محاولة سرقتها :)

لا يتطلب نموذج بطاقة إضافة أمازون CVVإذا كان رقم بطاقة ماديًا ، فيمكن بالفعل سرقة الأموال ، ولكن لا يمكن استخدام بيانات الرمز المميز لـ Apple Pay إلا في عمليات تقديم العميل (CP) عندما تقوم البطاقة بتوقيع معاملة تشفير بتوقيع. لا يمكن استخدام هذه البيانات للدفع على الإنترنت والعمليات الأخرى مثل البطاقة غير موجودة (CNP) ، أي عن طريق الهاتف أو البريد الإلكتروني. هذا كل شيء!إلى كل من يريد التحقق من ذلك ، أبلغك أن التفاصيل من تفريغ Apple Pay التي تم اعتراضها أعلاه ذات صلة حاليًا ومرتبطة ببطاقة صالحة تحتوي على أموال. في وقت كتابة هذا التقرير ، كان هذا 5 آلاف روبل. أقترح محاولة سرقتها :)

لماذا Apple Pay أكثر أمانًا من البطاقة العادية؟

Apple Pay مقابل البطاقة العادية غير التلامسية

- Apple Pay ( ) . POS-. , «» , , , , , . Apple Pay , , .

- — Apple Pay (13,56 ), , . . Apple Pay , .

- — Card not present (CNP), , .. Apple Pay .

- — (Cardholder name) . , , . Apple Pay .

. , . .

, Apple Pay . CNP- ( ) , .

: