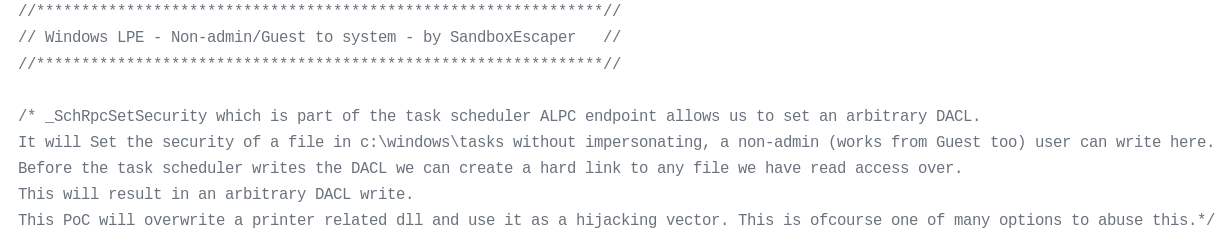

في 27 أغسطس 2018 ، تم نشر معلومات حول ثغرة يوم الصفر على تويتر من قبل أخصائي أمن المعلومات مع اللقب SandboxEscaper. تؤثر الثغرة الأمنية على إصدارات Microsoft Windows من 7 إلى 10 ، وبشكل أكثر دقة ، واجهة استدعاء الإجراء المحلي المتقدم (ALPC) في Windows Task Scheduler. يوفر تصعيد الامتيازات المحلية ، والذي يسمح للمهاجمين بزيادة حقوق الشفرة الخبيثة من مستوى المستخدم إلى SYSTEM. نحن لا نتحدث عن الإفصاح المنسق عن الثغرة الأمنية - تم حذف حساب SandboxEscaper قريبًا ، ولم تكن هناك تصحيحات إغلاق.

أدى الرابط من تغريدة إلى

مستودع GitHub مع رمز استغلال برهان المفهوم - ليس فقط الإصدار المترجم ، ولكن أيضًا شفرة المصدر. لذلك ، يمكن لأي شخص تعديل الاستغلال وتجميعه من أجل تحسينه أو تجنب الكشف عنه أو تضمينه في التعليمات البرمجية الخاصة به.

بشكل عام ، ليس من المستغرب أنه بعد يومين فقط ، ظهر الاستغلال في البرية في حملة PowerByCyroup Group. وفقًا لقياس ESET عن بُعد ، فإن الدول المستهدفة للمهاجمين هي روسيا وأوكرانيا وبولندا وألمانيا والمملكة المتحدة والولايات المتحدة والهند والفلبين وشيلي. هناك عدد قليل نسبيًا من الضحايا ، مما قد يشير إلى حملة مستهدفة للغاية.

مجموعة أدوات PowerPool

سجلت ESET مجموعة جديدة مؤخرًا نسبيًا ، ومع ذلك ، تحت تصرف قراصنة PowerPool مجموعة واسعة إلى حد ما من الأدوات. بعد ذلك ، ننظر بإيجاز في بعض منها.

استغلال تصعيد الامتياز المحلي في ALPC

لم يستخدم مطورو PowerPool الملف الثنائي الذي تم نشره بواسطة SandboxEscaper - قاموا بتعديل التعليمات البرمجية المصدر بشكل طفيف وإعادة تجميعه. وقد لاحظ

الباحثون الأمنيون وفرق

CERT هذا الاستغلال.

الشكل 1 الشكل 1. وصف استغلال حقوق الطبع والنشر

الشكل 1 الشكل 1. وصف استغلال حقوق الطبع والنشرالخرق في

SchRpcSetSecurity API ، والتي لا تتحقق من حقوق المستخدم بشكل صحيح. وبالتالي ، يمكن للمستخدم كتابة أي ملف إلى

C:\Windows\Task ، بغض النظر عن الأذونات الفعلية - إذا كان هناك إذن قراءة ، فمن الممكن استبدال محتويات ملف محمي ضد الكتابة.

يمكن لأي مستخدم كتابة الملفات إلى

C:\Windows\Task ، لذلك يمكنك في هذا المجلد إنشاء ملف يكون رابطًا ثابتًا لأي ملف

هدف . بعد ذلك ، من خلال استدعاء وظيفة

SchRpcSetSecurity ، يمكنك الوصول إلى حق الوصول للكتابة إلى هذا الملف الهدف. لتوفير تصعيد الامتيازات المحلية ، يحتاج المهاجم إلى تحديد الملف الهدف الذي سيتم الكتابة فوقه - من المهم أن يتم تنفيذ هذا الملف تلقائيًا مع حقوق المسؤول. بدلاً من ذلك ، يمكن أن يكون ملف نظام أو أداة مساعدة لتحديث البرامج المثبتة مسبقًا ، والتي يتم تشغيلها بانتظام. الخطوة الأخيرة هي استبدال محتويات الملف الهدف برمز ضار. وبالتالي ، في التنفيذ التلقائي التالي ، سيكون للبرامج الضارة حقوق المسؤول ، بغض النظر عن الحقوق الأصلية.

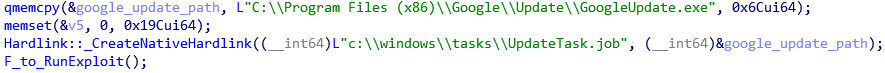

قرر مطورو PowerPool تغيير محتويات الملف

C:\Program Files (x86)\Google\Update\GoogleUpdate.exe . هذا تحديث شرعي لتطبيقات Google ، ويتم تشغيله بانتظام بحقوق المسؤول من خلال مهمة Microsoft Windows.

الشكل 2. إنشاء ارتباط ثابت إلى Google Updater

الشكل 2. إنشاء ارتباط ثابت إلى Google Updater الشكل 3. استخدام SchRpcCreateFolder لتغيير الأذونات لملف Google Updater القابل للتنفيذ

الشكل 3. استخدام SchRpcCreateFolder لتغيير الأذونات لملف Google Updater القابل للتنفيذيسمح تسلسل العمليات في الشكل أعلاه لمشغلي PowerPool بالحصول على أذونات الكتابة للملف القابل للتنفيذ في

GoogleUpdate.exe . ثم قاموا بالكتابة فوقه ، واستبدالهم بنسخة من البرامج الضارة الخاصة بالمرحلة الثانية (سنوضح أدناه) للحصول على حقوق المسؤول في المرة التالية التي يتم فيها استدعاء برنامج التحديث.

تسوية أولية

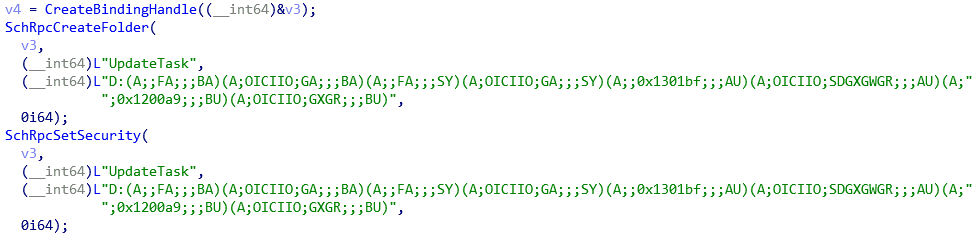

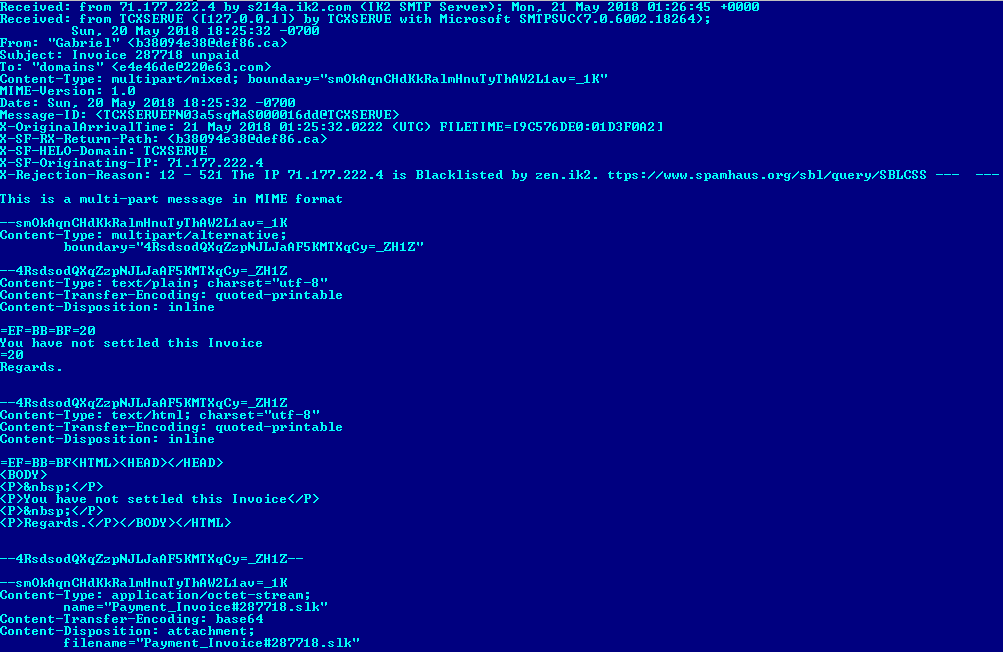

يستخدم فريق PowerPool أساليب مختلفة للتهديد بالضحية أولاً. واحد منهم هو البريد المزعج مع البرمجيات الخبيثة من المرحلة الأولى في المرفق. من المبكر استخلاص الاستنتاجات ، ولكن حتى الآن لاحظنا عددًا قليلاً جدًا من العينات في بيانات القياس عن بُعد ، لذلك نفترض أن المستلمين يتم اختيارهم بعناية ولا نتحدث عن البريد الجماعي.

من ناحية أخرى ، نحن نعلم أنه في الماضي كان PowerPool يمارس بالفعل رسائل بريد عشوائي. وفقًا

لنشر مدونة SANS التي نُشرت في مايو 2018 ، استخدموا مخططًا مع ملفات الارتباط الرمزي (.slk) لنشر البرامج الضارة. يمكن لـ Microsoft Excel تحميل هذه الملفات التي تقوم بتحديث الخلية وتتسبب في قيام Excel بتنفيذ تعليمات PowerShell البرمجية. يبدو أن ملفات .slk هذه يتم توزيعها أيضًا في الرسائل غير المرغوب فيها. استنادًا إلى الملف الأول المذكور في منشور SANS (SHA-1: b2dc703d3af1d015f4d53b6dbbeb624f5ade5553) ، يمكنك العثور على عينة البريد العشوائي المقابلة في VirusTotal (SHA-1: e0882e234cba94b5cf3df2c05949e2e228bedd)

الشكل 4 الشكل

الشكل 4 الشكلالنوافذ الخلفية

تعمل مجموعة PowerPool عادة مع اثنين من الأبواب الخلفية: يتم استخدام الباب الخلفي للمرحلة الأولى بعد الحل الوسط الأولي ، ويتم تنفيذ الباب الخلفي للمرحلة الثانية فقط على الأجهزة ذات الأهمية.

المرحلة الأولى مستتر

هذه هي البرمجيات الخبيثة الأساسية المستخدمة للذكاء. يتكون من ملفين تنفيذيين لـ Windows.

أولها هو الباب الخلفي الرئيسي الذي يوفر الثبات من خلال الخدمة. يقوم أيضًا بإنشاء كائن

MyDemonMutex%d يسمى

MyDemonMutex%d ، حيث يقع

%d في النطاق من 0 إلى 10. يجمع الباب الخلفي معلومات الوكيل ، ويتم ترميز عنوان خادم C&C في ملف ثنائي. يمكن للبرامج الضارة تنفيذ الأوامر وإجراء ذكاء أساسي في النظام ، ونقل البيانات إلى خادم C&C.

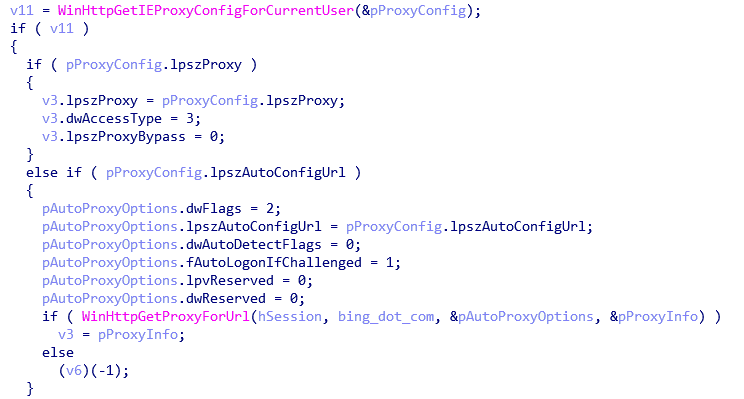

الشكل 5. جمع معلومات الوكيل

الشكل 5. جمع معلومات الوكيلالثانية من الملفات القابلة للتنفيذ لها غرض واحد. يأخذ لقطة شاشة ويكتبها في ملف

MyScreen.jpg ، والذي يمكن بعد ذلك تصفيته عن طريق الباب الخلفي الرئيسي.

المرحلة الثانية مستتر

يتم تحميل Malvar خلال المرحلة الأولى ، على الأرجح إذا بدت الآلة مثيرة للاهتمام للمشغلين. ومع ذلك ، فإن البرنامج ليس مثل باب خلفي حديث ART.

يتم ترميز عنوان خادم C&C بشكل ثنائي ، ولا توجد آلية لتحديث عنصر التكوين المهم هذا. يبحث الباب الخلفي عن أوامر من

http://[C&C domain]/cmdpool ملفات إضافية من

http://[C&C domain]/upload . الملفات الإضافية هي في المقام الأول أدوات للحركة الأفقية ، المذكورة أدناه.

الأوامر المدعومة:

- تنفيذ الأمر

- أكمل العملية

- إرسال ملف

- تنزيل الملف

- عرض محتويات المجلد

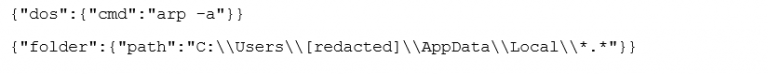

يتم إرسال الأوامر بتنسيق JSON. الأمثلة أدناه هي طلبات تنفيذ الأوامر وإدراج المجلدات:

الشكل 6. أمثلة من الأوامر مستتر

الشكل 6. أمثلة من الأوامر مستترأدوات للحركة الأفقية

من خلال توفير الوصول المستمر إلى النظام باستخدام الباب الخلفي للمرحلة الثانية ، يستخدم مشغلو PowerPool عدة أدوات مفتوحة المصدر ، مكتوبة بشكل أساسي في PowerShell ، للحركة الأفقية على الشبكة.

-

PowerDump : وحدة Metasploit يمكنها استرداد أسماء المستخدمين

وتجزئة من مدير حساب الأمان.

-

PowerSploit : مجموعة من وحدات PowerShell ، la Metasploit.

-

SMBExec : أداة PowerShell لتنفيذ هجمات تمرير التجزئة باستخدام بروتوكول SMB.

-

Quarks PwDump : برنامج Windows قابل للتنفيذ يمكنه استخراج بيانات الاعتماد.

-

FireMaster : Windows قابل للتنفيذ يمكنه استخراج كلمات المرور المحفوظة من Outlook ومتصفحات الويب وما إلى ذلك.

الخلاصة

يعرض الكشف عن الثغرات الأمنية قبل إصدار التحديثات المستخدمين للخطر. في هذه الحالة ، قد يتم اختراق أحدث إصدار من Windows.

يقدم CERT-CC حلاً للمشكلة ، ومع ذلك ، لم يتم الموافقة عليها رسميًا من قبل Microsoft.

يستهدف هجوم PowerPool عددًا محدودًا من المستخدمين. ومع ذلك ، يُظهر الحادث أن المهاجمين محدثون دائمًا وينفذون برمجيات إكسبلويت جديدة بسرعة.

يواصل المتخصصون في ESET مراقبة استغلال الثغرة الأمنية الجديدة. مؤشرات المساومة متوفرة أيضًا

على GitHub .

مؤشرات التسوية

تجزئات

المرحلة الأولى من الباب الخلفي (Win32 / Agent.SZS) 038f75dcf1e5277565c68d57fa1f4f7b3005f3f3

المرحلة الأولى مستتر (Win32 / Agent.TCH) 247b542af23ad9c63697428c7b77348681aadc9a

المرحلة الثانية من الباب الخلفي (Win32 / Agent.TIA) 0423672fe9201c325e33f296595fb70dcd81bcd9

المرحلة الثانية من الباب الخلفي (Win32 / Agent.TIA) b4ec4837d07ff64e34947296e73732171d1c1586

LPPC استغلال ALPC (Win64 / Exploit.Agent.H) 9dc173d4d4f74765b5fc1e1c9a2d188d5387beea

كشف ESET

- Win32 / Agent.SZS

- Win32 / Agent.TCH

- Win32 / Agent.TEL

- Win32 / Agent.THT

- Win32 / Agent.TDK

- Win32 / Agent.TIA

- Win32 / Agent.TID

خوادم C&C

- موقع صحفي

- rosbusiness [.] الاتحاد الأوروبي

- afishaonline [.] الاتحاد الأوروبي

- جامعي الرياضة [.] Com

- 27.102.106 [.] 149