أعلن باحثون من

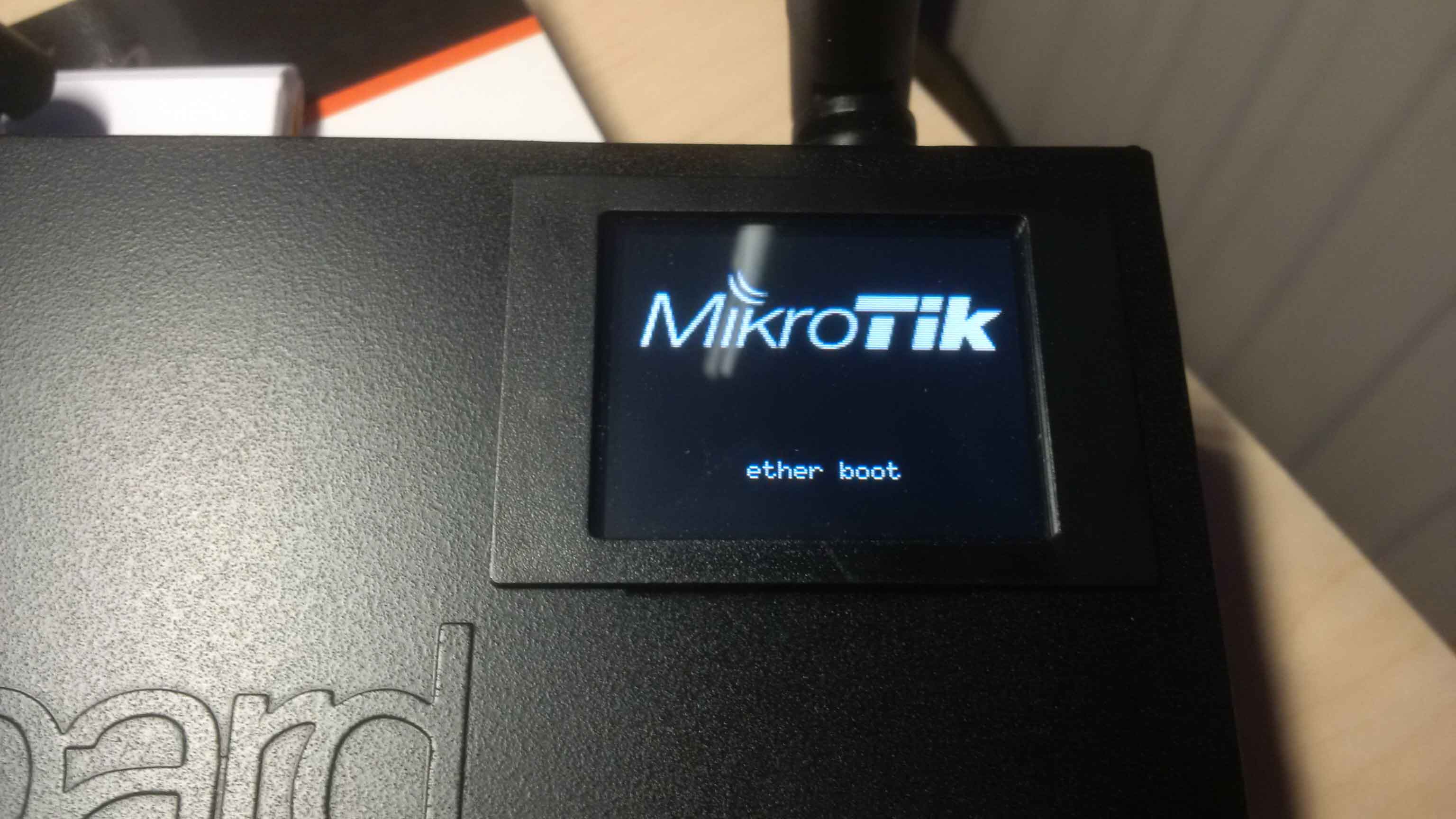

شركة Netlab 360 الصينية عن اكتشاف آلاف أجهزة التوجيه المصابة بالبرامج الضارة المصنعة بواسطة شركة MikroTik اللاتفية. تم اكتشاف الثغرة الأمنية التي يستخدمها المهاجمون في أبريل ،

وأصدرت الشركة نفسها

بالفعل تصحيحًا لإصلاح المشكلة.

لكن آلاف الموجهات لا تزال ضعيفة والآن ، حيث لا يوجد أحد يقوم بتحديث برامجهم الثابتة - العديد من الشركات والمستخدمين العاديين العاديين لا يهتمون بهذا الجانب. أما بالنسبة لإجمالي عدد أجهزة التوجيه ، فقد تم اختراق حوالي 7.5 ألف جهاز (ما وجده الخبراء). بشكل عام ، لا تزال الشبكة تحتوي على حوالي 370 ألف جهاز توجيه ، ولم يتم إصلاح الثغرة الأمنية في البرنامج بعد.

يجمع المهاجمون بيانات المستخدم من الأجهزة المخترقة ، ويعيدون توجيه المعلومات المستلمة إلى خوادمهم. بالمناسبة ، يتم تحويل حوالي 239 ألف جهاز توجيه إلى بروكسيات SOCKS 4 التي يمكن الوصول إليها بسهولة.

أما MikroTik ، فهي توفر معدات وبرامج لاسلكية لها ، وتزود أنظمة الأعمال والأفراد على حد سواء. يتم استخدام أجهزة الشركة اللاتفية بنشاط من قبل مزودي خدمة الشبكة الكبار. توجد معظم أجهزة هذا المصنع فعليًا في البرازيل وروسيا. يوجد الكثير منهم في الولايات المتحدة الأمريكية.

بالمناسبة ، الصينيون ليسوا أول من ينتبه للمشكلة مع أجهزة التوجيه Mirotik - الممثلون السابقون لشركة Trustwave لفتوا الانتباه إلى هجوم البرمجيات الخبيثة على هذه الأجهزة. أصبحت الثغرة الأمنية في برامج جهاز الشبكة معروفة بعد تسرب Vault7. في البداية ، حقن المهاجمون Coinhive JavaScrip في صفحة الخطأ مخيطًا في جهاز التوجيه ، ثم تم إعادة توجيه جميع طلبات الويب إلى هذه الصفحة. لكن مطوري أول برامج ضارة لأجهزة التوجيه ارتكبوا خطأ ، وحظروا الوصول إلى الصفحات الخارجية للطلبات التي تم تنفيذها بالفعل باستخدام جهاز تم اختراقه.

قام الهجوم الثاني الذي

اكتشفه فريق Netlab 360 بتحويل أجهزة الشبكة المخترقة إلى شبكة وكيل ضارة باستخدام بروتوكول SOCKS4 لمنفذ TCP غير قياسي (4153). والوصول في هذه الحالة مفتوح فقط للأجهزة من مجموعة محدودة جدًا من عناوين IP ، 95.154.216.128/25. تم توجيه كل حركة المرور تقريبًا إلى 95.154.216.167 ، وهو عنوان مرتبط بخدمة استضافة تقع في المملكة المتحدة.

لا يزال من غير الواضح سبب استخدام الروتومرات المتشققة. ربما من أجل البحث عن الأجهزة الضعيفة الأخرى.

بالنسبة للمشكلة الجديدة مع MikroTik ، في هذه الحالة يتم استخدام الشم المبني على بروتوكول TZSP. إنه قادر على إرسال الحزم إلى الأنظمة البعيدة باستخدام Wireshark أو نظائرها. أعادت أجهزة التوجيه المخترقة البالغ عددها 7500 والمشار إليها أعلاه حركة مرور الشبكة المُعاد توجيهها ، خاصةً بروتوكول FTP والبريد الإلكتروني. كما لوحظت كمية صغيرة من البيانات المتعلقة بجهاز التحكم عن بعد لأجهزة الشبكة ، ولكن فيما يتعلق باختيار ضيق من IP. يتم توجيه معظم حزم البيانات إلى مزود IP من بليز.

هذا ليس الهجوم الوحيد من هذا النوع. في الشهر الماضي ،

أصبح معروفًا عن مجموعة من مجرمي الإنترنت الذين استغلوا ثغرة أمنية في أجهزة التوجيه الخاصة بمصنع آخر - Dlink. في هذه الحالة ، يمكن لمجرمي الإنترنت تغيير إعدادات خدمة DNS الخاصة بالموجه عن بُعد لإعادة توجيه مستخدم الجهاز إلى المورد الذي تم إنشاؤه من قبل المتسللين أنفسهم.

تتأثر نقاط الضعف بنماذج جهاز التوجيه مثل DLink DSL-2740R و DSL-2640B و DSL-2780B و DSL-2730B و DSL-526B. لقد سبق ذكره أعلاه أن القليل من الأشخاص يتابعون تحديث برامج أجهزة التوجيه ، باستثناء المؤسسات التي تكون فيها ذات أهمية حاسمة (وهذا ليس دائمًا) ، بحيث يمكن لأجهزة التوجيه المخترقة العمل لفترة طويلة جدًا دون اكتشاف مشكلة. استهدف هجوم أغسطس على Dlink عملاء أكبر بنكين برازيليين - Banco de Brasil و Unibanco.

قام المهاجمون بتزييف مواقع البنوك وإعادة توجيه المستخدمين إلى النسخ. ونتيجة لذلك ، أدخل الضحايا غير المطمئنين بيانات الوصول وبالتالي نقلوا هذه المعلومات إلى مجرمي الإنترنت.