أحيي الجميع وأشكركم على تقديم عرضي الختامي لمؤتمر DEFCON لهذا العام. أنا أقدر هذا حقًا وحاول ألا أخيب ظنك. اسمي مات وير ، أنا طالب دراسات عليا في جامعة ولاية فلوريدا. قبل أن نبدأ في التحدث مباشرة عن كسر كلمات المرور ، أود أن أقول إنني أعمل مع فريق جيد جدًا وأسمّي أعضائه الآن. هذا هو زعيمي ، الأستاذ الدكتور Sidir Eggrvol ، الذي كان له يد في عرضي والأستاذ Breno de Medeiros. وأود أيضا أن أشكر المعهد الوطني للعدالة والمركز القومي للبحوث الجنائية ذوي الياقات البيضاء لتمويل بحثي.

أنا أقدر هذا حقًا لأن هذه المساعدة أعطت بحثي بعض الشرعية. لأنه عندما ذهبت إلى المجلس العلمي للموافقة على موضوع بحثي ، بدأت المحادثة مع حقيقة أنها مكرسة لاختراق كلمات المرور. أثارت هذه الكلمات رد فعل ساخطًا ، لذلك كان علي أن أشرح ما هو ضروري من أجل ، على سبيل المثال ، للقبض على المتحرشين بالأطفال والمجرمين الآخرين من هذا النوع وملاحقتهم.

لذلك ، فإن الغرض الرئيسي من بحثي هو مساعدة الفقه.

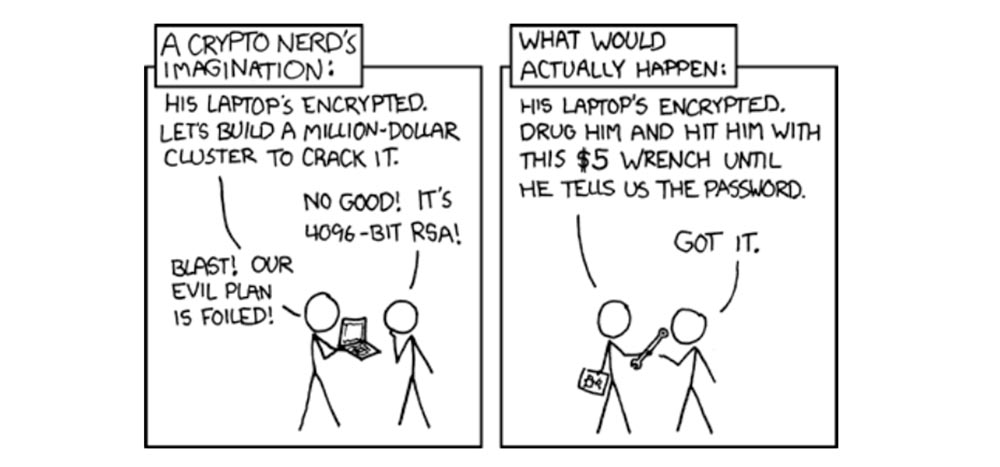

وكالات إنفاذ القانون قوية بما فيه الكفاية في التشفير ، لذلك لن أساعدهم في ذلك ، ببساطة لن أملك ما يكفي من العقول لذلك. لقد قررت التحقيق في المشاكل المرتبطة بالهجمات على المستخدمين ، لأنها أسهل بكثير من كسر الأصفار المعقدة. أردت تطوير نموذج أفضل لكيفية إنشاء الأشخاص لكلمات المرور الخاصة بهم في الحياة الواقعية ، ثم استخدامها في استراتيجية لإنشاء كلمات مرور مقاومة للهجوم.

أول شيء نحتاجه هو الحصول على فكرة عن كيفية إنشاء الأشخاص لكلمات المرور الخاصة بهم. لقد أمضينا بعض الوقت في تصفح الإنترنت والعثور على قوائم كلمات مرور مفتوحة. تظهر هناك لأسباب مختلفة ، على سبيل المثال ، اختراق بعض المتسللين إلى الموقع ووضع قائمة بكلمات مرور المستخدمين لإخبار الجميع: "انظر كم أنا رائع!" قمنا بجمع كلمات المرور هذه وتحليلها.

هناك العديد من منتديات التكسير ولوحات الإعلانات وما شابه ذلك على الإنترنت ، حيث قمنا أيضًا بجمع "كلمات مرور". الآن نادرًا ما ترى كلمات مرور نصية بسيطة ، ولكن هذا شيء رائع ، لأن كل ما علينا فعله هو فقط العثور عليها وقراءتها. ومع ذلك ، يتم تجزئة معظم كلمات المرور ، حتى نفهم كيف يقوم الناس بإنشائها ، نحتاج أولاً إلى كسرها.

هذا في الواقع جيد بالنسبة لنا ، لأنه يجعلنا نركز على الأهداف العملية. أعني ، لا يمكننا أن نجلس ونكتب أوراق بحثية أثناء شرب النبيذ. يجب علينا المضي قدمًا ومحاولة تطبيق ما حصلنا عليه في قوائم كلمات المرور الخاصة بنا والتحقق من كيفية عملها. لقد كنت مهتمًا حقًا بكيفية إنشاء حماية فعالة ضد القرصنة وتحسين كلمات المرور ، باستخدام استراتيجيات أكثر فعالية لإنشاء كلمات المرور بناءً على المعرفة المكتسبة عند كسرها.

أعتقد أنه من الأسهل بكثير اختراق شيء ما بدلاً من إصلاحه. في هذا العرض التقديمي ، سأحاول تجنب وصف تفصيلي للأدوات والتفاهات التي استخدمتها. لن أقضي الـ 50 دقيقة التالية في تحليل كل سطر أوامر لبرنامج J

ohn the Ripper ، الذي يعمل على استعادة كلمات المرور من تجزئاتها ، أو تحليل صفحة تلو الأخرى ، كم مرة يستخدم الأشخاص أسماء الفرق الرياضية ككلمات مرور. لا اريد ان اضيع وقتك.

إذا كنت مهتمًا بالتفاصيل ، فيمكنك زيارة مدونة اختراق كلمة المرور الخاصة بي

، أو

www.reusablesec.blogspot.com ، أو الموقع الذي

يحتوي على

أدواتي ووثائقي ، وهي متاحة مجانًا على الإنترنت على

www.reusablesec.sites.google.com . يرجى ترك تعليقاتك ولا تتردد في القول إذا بدا لك أننا نقوم ببعض الأشياء الغبية. أنا أقدر هذه التعليقات حقًا ، لأن هذه هي أفضل طريقة لتقييم فعالية عملنا.

لا تحتاج أيضًا إلى كتابة أي شيء بشكل محموم أو تخشى تفويت إحدى الشرائح التي تومض على الشاشة ، نظرًا لأن هذا العرض التقديمي متاح على القرص المضغوط الخاص بالمؤتمر ، بالإضافة إلى ذلك ، يمكنك تنزيل هذه الشرائح من الإنترنت. قمت أيضًا بتسجيل عدة أدوات إضافية على القرص. سأتحدث بإيجاز عن الأدوات المستخدمة: هذا هو قاموسنا ، الذي تم إنشاؤه على أساس النسخة الإلكترونية من

RainbowCrack Tables ، والعديد من البرامج النصية

لكسر كلمات المرور ، وتحليل النصوص البرمجية التي استخدمناها لتحليل قوائم كلمات المرور والعديد من قوائم كلمات مرور المستخدم التي قمنا بتجميعها.

من الجدير بالذكر أن لدينا على الأرجح أكبر مجموعة من ترميزات ASCII ذات الخط الواحد لعينات كلمة المرور على الإنترنت. لذا يمكنك القول أن والداي يمكن أن يفخروا بي. ألاحظ أن الأشخاص ينشئون كلمات مرور حتى بهذه الطريقة ، حتى يمكنك الاستفادة من ذلك وكسرها.

يمكنك أن تقول: "يا إلهي ، كلمات المرور هراء! المستخدمون أغبياء لأنهم ينشئون كلمات مرور غبية ، وبشكل عام ، كلنا محكوم عليهم بالفشل! " نعم ، يمكنني قضاء بعض الوقت في السخرية من المستخدمين لأنها ممتعة ، ولكنها غير منتجة تمامًا. أعني ، نعرف لسنوات عديدة أن الحريق ساخن ، والمياه رطبة ، وأن المستخدم سيختار ببساطة كلمة مرور 1-2-3. هذه ليست جديدة. لكننا ، كمجتمع أمني ، يجب أن نتعرف على ما يجب فعله حيال ذلك.

لن أقول إنني متفائل ، لكنني لست متشائمًا جدًا بشأن مستقبل كلمات المرور. أعني ، نحن "عالقون" في هذه النجوم الصغيرة التي يجب ملؤها ، وسنستخدمها دائمًا لأنها جيدة حقًا.

هناك العديد من العوامل المختلفة التي تسمح لك بالتخلص من أي "ماء" ، تاركًا الأمان فقط. يصبح اختراق كلمات المرور أمرًا صعبًا لأن الأشخاص بدأوا في استخدام تشفير قوي ، وتجزئة أقوى لكلمات المرور وأكثر مسؤولية عن كلمات المرور. أعتقد أن هذا هو السبب في وجود مثل هذا الاهتمام بتكسير كلمة المرور. آمل أن يلتزم

Windows 7 أخيرًا بحصة أسبن في قلب

XP ، وقد بدأنا نرى حالات أقل وأقل لاستخدام خوارزمية أمان

WEP لشبكات Wi-Fi ، على الرغم من حقيقة أنه لا يزال منتشرًا للغاية. أعني ، يجب أن نعمل على مشكلة حماية كلمات المرور من القرصنة بدلاً من تدمير النظام الحالي.

سيؤدي هذا النهج في الواقع إلى تحسين الوضع ، لذلك أريد التركيز على جلسة تكسير كلمة المرور ، والتقنيات المستخدمة والخطوات التي تحتاج إلى اتخاذها لكسر قوائم كلمات المرور.

أريد أن أركز على دراستي حالة مختلفتين. بادئ ذي بدء ، أنشأنا قاعدة بيانات كلمة مرور للقرصنة باستخدام بيانات

CISSP - شهادة مستقلة حول أمن المعلومات. لقد جمعنا الكثير من كلمات المرور في كل مكان ، لكن هذين المصدرين ،

phpbb.com و

webhostingtalk.com ، كانا الأفضل لأن هناك قوائم كبيرة جدًا من كلمات المرور في المجال العام.

لذلك ، سنتحدث أولاً عن اختراق كلمات المرور من قائمة

phpbb.com ، ثم عن نتائج اختراق

webhostingtalk.com . لن أعطيك دورة تمهيدية في

CISSP لأنك تعرف اللغة والمصطلحات. بعد ذلك ، سأأخذ استراحة قصيرة ويمكنك طرح الأسئلة المتعلقة بالبحث باستخدام برنامج

TrueCrypt ، بالإضافة إلى التحدث عن بعض عبارات المرور وكلمات المرور غير القياسية. لذا ، لنتحدث عن أساسيات كسر كلمة المرور.

هناك نوعان مختلفان من كلمات المرور ، وبالتالي طريقتان لاختراقهما ، وهما مختلفان جدًا عن بعضهما البعض. الأول هو كلمات المرور عبر الإنترنت. من الأفلام ، تعلم أنك قد لا تتمكن من الوصول إلى الموقع على الإطلاق إذا كنت لا تعرف كلمة المرور. لذلك ، تحاول الوصول إلى هناك ، وتلتقط أسماء مستخدمين وكلمات مرور مختلفة. الشيء الرئيسي هو أن منشئي المواقع يحاولون حماية أنفسهم من المتسللين بمساعدة وظائف إضافية ، على سبيل المثال ، الحد من عدد محاولات إدخال بيانات التفويض.

الطريقة الثانية هي كسر كلمات المرور في وضع عدم الاتصال عندما تقوم بتنزيل تجزئة كلمة المرور وتثبيتها على جهاز الكمبيوتر الخاص بك. هذه مشاكل كبيرة في الطب الشرعي للكمبيوتر ، لذلك تحتاج إلى محاولة كسر كلمات المرور قبل اقتحام رجال الشرطة لبابك بأمر اعتقال ، وطرق الباب. في نفس الوقت ، سيقومون بإزالة القرص الصلب الذي سيتم تثبيت برنامج تكسير

TrueCrypt الخاص بك عليه جنبًا إلى جنب مع كلمات المرور المتشققة. بالإضافة إلى ذلك ، يتطلب اختراق كلمات المرور في وضع عدم الاتصال جهاز كمبيوتر قويًا جدًا ووقتًا كبيرًا.

في الواقع ، بعد أن اخترق أحد المهاجمين موقعًا وقام بتنزيل كل كلمات المرور وأسماء المستخدمين ، فإنه يقتصر فقط على الوقت الذي يمكن بعده اكتشافه.

السؤال هو لماذا يجب على القراصنة اختراق كلمات المرور إذا كان بإمكانه ببساطة الوصول الكامل إلى الموقع من خلال جهاز توجيه. الجواب هو أن الأشخاص في كل مكان يستخدمون كلمة المرور نفسها ، لذلك يسهل عليك الوصول إلى بريدك الإلكتروني ، وحسابك المصرفي ،

وحساب PayPal .

لم نفعل ذلك. بعد اختراق كلمات المرور ، لم نستخدمها مطلقًا للتحقق ، للوصول إلى أي موقع ويب أو إلى حساب شخص ما. أقول هذا ليس لأنني أعتقد أن هناك العديد من العملاء الفيدراليين في الحضور ، ولكن لأنه سيء حقًا.

لذلك ، هناك ثلاث خطوات مختلفة يتم اتخاذها عند كسر كلمة المرور. أريد أن أفرق بينهم لأنني سأشير إليهم لاحقًا. لقد واجهت مشاكل في كل من هذه المراحل الثلاث.

تتمثل الخطوة الأولى في كسر كلمة المرور في وضع عدم الاتصال. يفترض الطب الشرعي للكمبيوتر أن لديك بالفعل تجزئة كلمة المرور ، وفي حالتنا ، تم ملء القرص الصلب بالكامل للكمبيوتر بهذه البيانات. لذا ، فإن الخطوة الأولى التي يجب عليك اتخاذها هي محاولة تخمين نوع كلمة المرور التي توصل إليها المستخدم. للقيام بذلك ، استخدم المحاولة الأولى ، لنفترض

password123 . ثم قم

بتجزئةها والحصول على مجموعة من الأحرف والأرقام

52F8A73082B1290 . في معظم الحالات ،

يتم استخدام خوارزمية تجزئة

MD5 بسيطة وسريعة. بعد ذلك ، تقارن هذه المجموعة

بتجزئة كلمة المرور الحقيقية للمستخدم ، على سبيل المثال ،

82503CA693453D1 . إذا تطابقت ، فأنت تكسر كلمة المرور. ولكن منذ

52F8A73082B1290 ≠ 82503CA693453D1 ، حاول مرة أخرى واستخدم

حدبة القرود 123 . تكرر هذا مرارا وتكرارا حتى تشعر بالملل والاستقالة.

اليسار: كيف يتخيله خبراء التشفير.

"جهاز الكمبيوتر المحمول الخاص به مشفر. فلنقم بإنشاء جهاز فك تشفير بمليون دولار ونخترقه! "

"لن يعمل ، إنه تشفير 4096 بت!"

- "اللعنة! لقد فشلت خطتنا الإجرامية! "

اليمين: كما يحدث عادة.

"جهاز الكمبيوتر المحمول الخاص به مشفر. دعونا نعطيه مشروبًا ونضربه بمفتاح البراغي بخمسة دولارات حتى يخبرنا بكلمة المرور! "

"أوافق!"

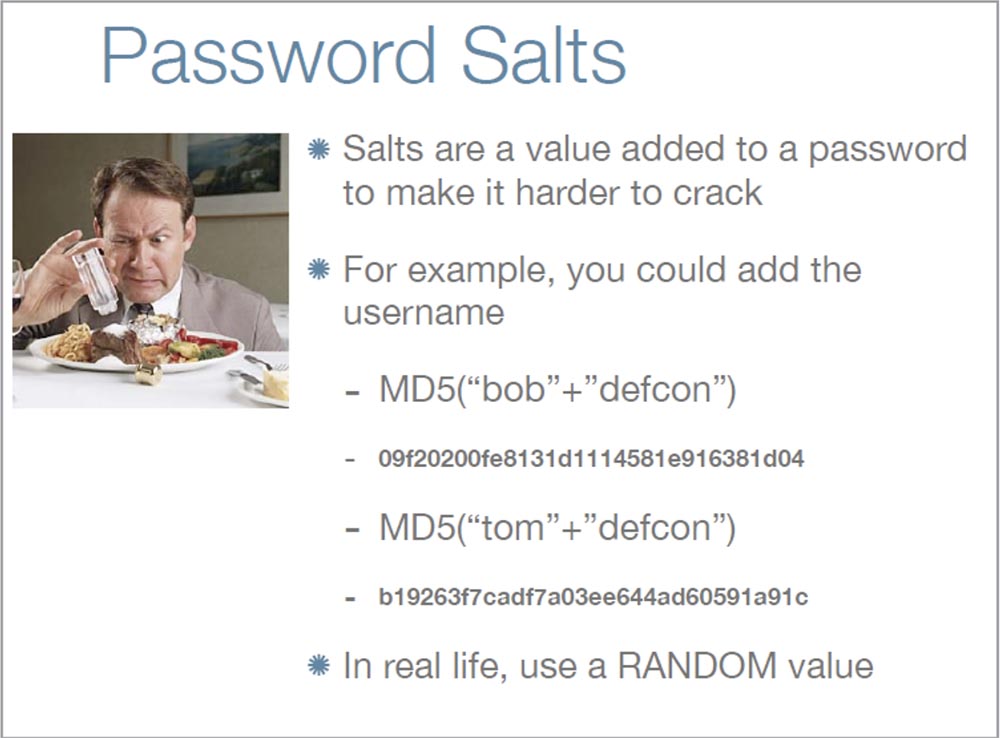

لنتحدث عن "الحماسة" في كلمات المرور. تتم إضافة هذه المعلومات إلى كلمة المرور لتعقيد تكسيرها. يحدث أن يقرر شخصان مختلفان استخدام نفس كلمة المرور. في هذه الحالة ، على سبيل المثال ، يمكنك إضافة أسماء مستخدمين مختلفة إلى كلمة مرور

"defcon" ، وفي هذه الحالة ستكون التجزئة مختلفة تمامًا عن بعضها البعض.

هذا مهم بشكل خاص لكلمات المرور المخزنة على الشبكة. غالبًا ما يضيف الأشخاص اسم المستخدم الخاص بهم إلى كلمة مرور

Microsoft كتمييز ، ولكن هذه في الواقع فكرة سيئة. لأن "الحماسة" تحمي أيضًا من هجمات البحث عن التجزئة. عادة ، يقوم المخترق ببساطة بنسخ جميع تجزئات كلمة المرور في كل مرة ، وإذا كان بحاجة إلى كسر كلمة المرور ، فإنه يبحث ببساطة في التجزئة المسروقة ، وهذا يحدث بسرعة كبيرة. ولكن إذا كنت تستخدم "zest" ، فلن يتمكن المخترق من القيام بذلك حتى يتحقق من تجزئة كل مستخدم محدد لوجود "zest" هناك.

لنفترض أن الأشخاص لديهم "تطور" لكل كلمة مرور

"Microsoft" ، فقد لا يرغب المخترق في إنشاء جدول كامل بأسماء المستخدمين. ومع ذلك ، فإنه يعلم أنه من بينهم قد يكون هناك اسم شائع جدًا

"مسؤول" ، اعتاد الناس على الثقة به ، وبالتالي ، في هذه الحالة ، يمكن للمتسلل تحقيق النجاح.

لذلك ، عند إنشاء "عناصر مميزة" ، يجب مراعاة هذه الأمور المهمة:

- هذا ليس سرا. من الجيد أن تحتفظ بمبدأ إنشاء "الحماسة" لكلمات المرور سراً ، ولكن أولاً وقبل كل شيء تحتاج إلى ضمان أمان كلمة المرور نفسها ؛

- لا يحتاج المستخدمون إلى معرفة ذلك. لا أقصد أن المستخدم لا يجب أن يعرف أن كلمات المرور مخزنة على الخادم ، أعني أن "التمييز" يجب أن يكون فريدًا لكل مستخدم ؛

- سيحمي "التمييز" إذا كان المهاجم يستهدف مستخدمًا واحدًا فقط ، وليس مجموعة كاملة من كلمات المرور. في هذه الحالة ، يمنع هجمات البحث عن التجزئة.

ومع ذلك ، فإن هذه الطريقة لا تحمي المستخدم من هجمات من نوع آخر ، ولا يزال عليك التفكير في كيفية كسر تجزئة كلمة المرور "باهظة الثمن" بالنسبة لمجرم.

والآن دعنا نذهب مباشرة إلى مشاكل اختراق كلمة المرور.

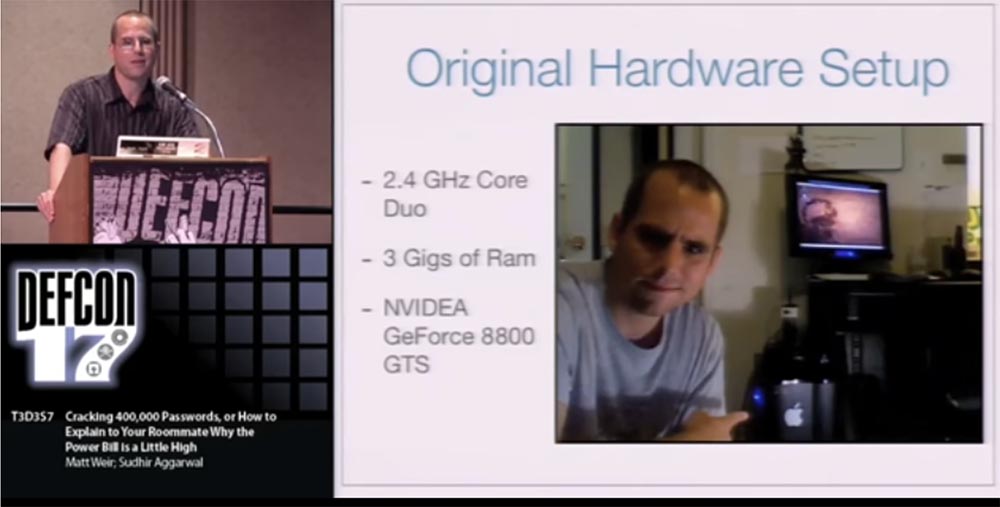

عادة ما يُسألني عن المعدات التي أستخدمها عند كسر كلمات المرور. لدي جهاز كمبيوتر مكتبي مزود بمعالج ثنائي النواة بتردد 2.4 جيجا هرتز و 3 غيغابايت من ذاكرة الوصول العشوائي

وبطاقة رسومات

NVidia GeForce 8800GTS ، والتي يبلغ عمرها عامين بالفعل. هذا ليس نوعا من آلة تكسير كلمة المرور الخاصة. أنا أيضا استخدام هذا

MacBook قليلا. لذلك لدي جهازين كمبيوتر في المجموع.

لسوء الحظ ، بعد أسبوعين من البحث ، زادت فاتورة الكهرباء بنسبة 75٪.

من الصعب التحدث إلى زميلك في الغرفة عندما يبرد جهاز الكمبيوتر الخاص بك حرفيا هدير بلا توقف خلال الأسبوعين الماضيين. ومع ذلك ، بعد أن انتهيت من العمل ، عاد استهلاك الطاقة إلى طبيعته.

الآن أقوم بجميع عمليات كسر كلمة المرور تقريبًا على جهاز كمبيوتر في مختبر جامعي. اعتدت على استخدام توليد قاموس

RainbowCrack Table . عندما تسمع ما يقوله الناس عنك ، أن لديك رفوفًا كاملة لشيء مثل

Play Station 3 و botnet كامل لتكسير كلمات المرور ، فأنت تريد الإجابة: "يا رجل ، لدي مختبر Dell فقط." لذلك ، عندما تفكر في نمذجة التهديد ، يجب أن يوضع في الاعتبار أن المهاجم يمكنه بالتأكيد إلقاء المزيد من الموارد فيه. على سبيل المثال ، اختراق موقع مثل

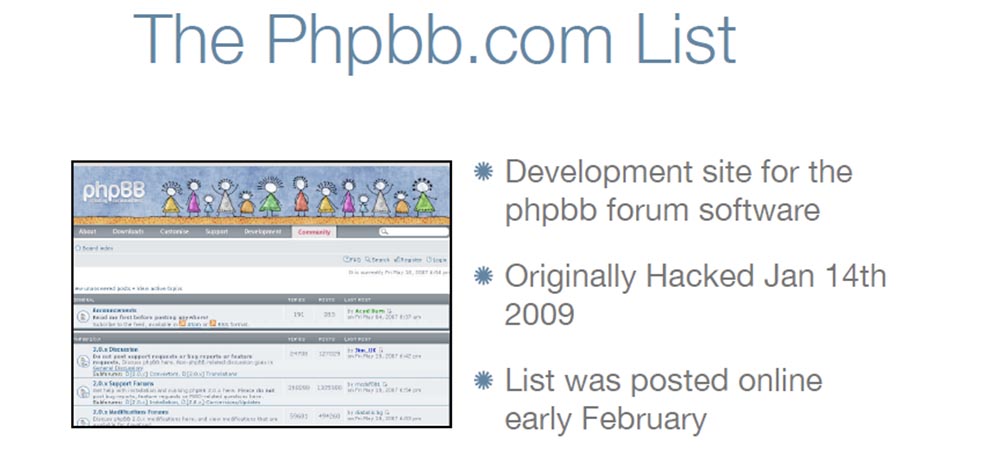

phpbb.com . هذا

موقع تطوير برمجيات

phpbb . تم اختراقه في وقت مبكر من 14 يناير 2009 ، وتم نشر هذه القائمة على الإنترنت في أوائل فبراير. نشر المهاجم الكثير من المعلومات حول تجزئات كلمة المرور ، وأسماء المستخدمين للموقع ، وحسابات البريد الإلكتروني ، بالإضافة إلى وصف مفصل للغاية للهجوم نفسه.

لقد كانت "قراءة" جيدة ، وكانت القائمة نفسها تحتوي على ما يقرب من 259 ألف تجزئة لكلمة مرور MD5 بدون "zest" و 83 ألف كلمة مرور مجزأة مع "zest" ، والتي تم إنشاؤها باستخدام

خوارزمية تجزئة

phpbb3 . ومع ذلك ، فهذه خوارزمية جديدة ونادرة إلى حد ما ، لذلك في دراساتنا قمنا بكسر كلمات المرور فقط باستخدام تجزئات

MD5 التقليدية. لقد استبعدنا كلمات المرور مع "الحماسة" من الاعتبار ، لأن اختراقها مهمة تستغرق وقتًا طويلاً ، ولم نكتشفها حقًا. لذلك ، ركزنا على قائمة كلمة مرور

MD5 . لذا فإن كلمات المرور التي تحتوي على "zest" تكون محمية بشكل أفضل بكثير ، ويفضل أي مخترق التعامل مع شيء أسهل.

لكن أريد أن أؤكد مرة أخرى أنه إذا تعرضت للهجوم وتم الكشف عن قائمة كلمات المرور الخاصة بك ، فلا يزال عليك "معالجتها" وتصور الهجوم كحدث خطير ، لأنه في وقت لاحق يمكن للمهاجم الاستفادة من نتيجة سرقته.

بعد ذلك ، راجعنا قائمة كلمات المرور لموقع

webhostingtalk المخترق. لمدة أسبوع أو أسبوعين ، استخدم المخترق اختراق كلمة المرور عبر الإنترنت ، محاولًا اختراق حوالي 117 ألف حساب. ونتيجة لذلك ، تمكن من الحصول على 28،635 كلمة مرور ، والتي بلغت 24 ٪ من الإجمالي. لذلك ، بعد تحليل النتيجة ، يمكننا القول أنه حتى نتيجة هجوم قوي على الإنترنت ، تمكن المخترق من اختراق ما لا يزيد عن ربع جميع كلمات المرور المتاحة.

بعد ذلك سوف أقارن فعالية تكسير كلمة المرور عبر الإنترنت. النتائج مأخوذة من

http://www.hashkiller.com/ ، معظمها تنطبق على ألمانيا. لكن

بابل فيش تقوم بعمل أفضل بكثير - ليس لديهم منتديات تكسير كلمة المرور الخاصة بهم عبر الإنترنت فحسب ، بل يتتبعون أيضًا فعالية معظم مجتمعات التكسير الأخرى. وفقًا للإحصاءات ، فإن نجاح القرصنة عبر الإنترنت يتراوح من 20 إلى 40٪ من جميع كلمات المرور المتاحة للقراصنة. هناك أدوات قرصنة

MD5 تجمع تجزئات كلمة المرور عبر الإنترنت من مواقع متعددة. يمكن تنزيلها على هذا الرابط:

http://sourceforge.net/projects/md5-utils/ . يوجد حاليًا 33 موقعًا حيث يمكن استخدام هذه الأدوات المساعدة.

أريد أن أحذرك من وجود مشاكل خصوصية خطيرة ، لأنه إذا كنت تعتقد أن أولئك الذين ترسل إليهم كلمات مرور تجزئةهم سيحتفظون بها لمجموعتك ، فأنت شخص موثوق للغاية.

اليوم هناك العديد من الأدوات الشائعة لتكسير كلمات المرور.

الأكثر شهرة هو

John the Ripper (John the Ripper) ، إنه برنامج مجاني ، وأوصي به أولاً. لكن السبب الرئيسي لشعبيتها ، التي تتفوق بها حتى على البرامج المدفوعة ، هو توافر رمز مفتوح المصدر. إذا كنت ترغب في كسر كلمات المرور ، فإن هذا البرنامج سيتعامل مع كل ما تريده.

خياري المفضل في

JtR هو

STDIN . إذا كنت تتذكر الشرائح الافتتاحية ، ففي هذه الحالة لست بحاجة إلى تنفيذ المرحلتين 1 و 2 ، يمكنني كتابة برنامج "التخمين" الخاص بي ، ثم نقل النتائج إلى

JtR . وسيقوم بفك تشفير التجزئة ويحاول كسر كلمات المرور. «», , , .

, . , , , , . , .

JtR Cain & Able ( ), .

JtR , , , .

,

JtR :

- 4 – 38% ;

- 1 – 62% ;

- 1 1 – 89%;

- 98% , 95% MD5 .

, . . , .

DefCon , . , 95%

MD5 , 2525 , , 2677 , . , .

, , 97%, . , , , . , .

«» , , , , 7,2 . 6% 1 % — , 51% . 5% , .

, .

brute-force , . , . , , . , .

, , . , , . , – ,

brute-force . , «» . .

,

Dictionary Attack , . « », , , , , 2 .

,

Dictionary Attack . – «», , . ,

zibra123 , ,

zibra , . – , 123. , , .

, , , , .

, input-. ,

brute-force. أسمي هذا المتلازمة Crazy Catwoman Syndrome ، التي تحصل على 50-60 قططًا في المنزل ، وهي تعبث بكل شيء. لذلك ، باستخدام قواميس الإدخال عند إنشاء كلمات المرور ، فكر في حجمها الكبير ، ولا "تضخم" المفردات بشكل مفرط. فكر في أفضل ما يستخدم للأمان - قاموس واحد أو 40.25:15 دقيقةاستمرار:

مؤتمر DEFCON 17. اختراق 400000 كلمة مرور ، أو كيفية شرح لزميل الغرفة سبب زيادة فاتورة الكهرباء. الجزء 2شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ هل تريد رؤية مواد أكثر إثارة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30 ٪ لمستخدمي Habr على نظير فريد من خوادم مستوى الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 نوى) 10GB DDR4 240GB SSD 1Gbps من 20 $ أو كيفية تقسيم الخادم؟ (تتوفر الخيارات مع RAID1 و RAID10 ، حتى 24 مركزًا وحتى 40 جيجابايت DDR4).

VPS (KVM) E5-2650 v4 (6 نوى) 10GB DDR4 240GB SSD 1Gbps حتى ديسمبر مجانًا عند الدفع لمدة ستة أشهر ، يمكنك الطلب

هنا .

ديل R730xd أرخص مرتين؟ فقط لدينا

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV من 249 دولارًا في هولندا والولايات المتحدة! اقرأ عن

كيفية بناء مبنى البنية التحتية الطبقة باستخدام خوادم Dell R730xd E5-2650 v4 بتكلفة 9000 يورو مقابل سنت واحد؟