مساء الخير ، اسمي فيدور ، أنا من

InSecure.org وأنا مؤلف مشروع

Nmap الماسح الأمني ، الذي صدر في عام 1997. أود أن أشكر كل من جاء إلى هنا ،

وديفكون نفسه لدعوتي هنا. أنا من أشد المعجبين بمثل هذه المؤتمرات ، حيث يمكن للأشخاص الذين لديهم شغف حقيقي بتكنولوجيا الهواة ، ولكن ليس لديهم شركات على استعداد لدفع آلاف الدولارات للحصول على تذكرة.

أريد أن أحذرك من أن هذه المحادثة لا تتعلق بكيفية شن هجمات عبر المواقع النصية على الشبكات الاجتماعية أو كيفية اختراق قنوات

تويتر . يتعلق الأمر بمسح المنفذ وشيء أكثر من مسح المنفذ ، وإذا كنت لا تحب فحص المنفذ ، فستكون الدقائق الخمسون التالية أسوأ كابوس بالنسبة لك.

لأنه بالنسبة لي سيكون من غير المعتاد التحدث عن شيء آخر مثل سماع دان كامينسكي ، الذي لا يتحدث عن

DNS . أعني ، يمكنني الإسراع في اكتشاف بعض أنظمة التشغيل أو إجراء معالج

Nmap النصي بنفس الطريقة التي يمكن أن يأخذ بها دان

DNS الخاص به واستخدامه في نفق

YouTube لخداع بعض الأغبياء ، ولكن في كلتا الحالتين نقوم فقط بتوسيع مفتاحنا الموضوع.

موضوعي ، كما ترون من الشريحة الأولى ، يتعلق بمسح الإنترنت. قضيت الكثير من الوقت هذا الصيف في فحص عشرات الملايين من المضيفين على الإنترنت وجمع البيانات اللازمة.

وعندما أخبر الناس عن هذا ، غالبًا ما يسألون: "لماذا؟" بالنسبة لي ، فإن المسح قيم في حد ذاته ، ولكن إذا كنت بحاجة إلى سبب ما ، ففي هذه الحالة ، في هذه الحالة ، كان لدي بعض الأهداف المحددة للمشروع. الأول هو جمع البيانات التجريبية واستخدامها لتوسيع وتحسين وظائف

Nmap ، سنتحدث عن ذلك بعد ذلك بقليل.

الهدف الثاني هو استخدام البيانات لمساعدة الأشخاص المطلعين على المسح بشكل أكثر كفاءة. هناك العديد من الأشخاص الذين يجمعون معلومات حول هيكلة الشبكة والسكان لمعرفة طرق المسح الأفضل. لكنهم عادة ما يتساءلون عن كيفية تخصيص أدوات المسح الحالية دون العثور على أي شيء مناسب. حتى تتمكن من استخدام بياناتي التجريبية لاحتياجاتك الخاصة ، سوف تساعدك على تعلم كيفية مسح النتائج وجمعها.

الهدف الثالث هو الكشف عن أخطاء

Nmap وإصلاحها وتحسين الأداء للمسح الضوئي على نطاق واسع. لأنه يتم فحص الملايين من المضيفين في مجموعة متنوعة من المواقف ، ويمكنك تتبع كيفية استجابة

Nmap لها. تمكنت من إصلاح الأخطاء التي تتسبب في تعطل النظام أو تجميده ، وتسريع العملية من خلال معرفة سبب تباطؤ الفحص بالضبط.

الهدف الرابع هو إظهار التقنيات التي يمكن استخدامها لكل من المسح التقليدي والمسح الواسع النطاق للإنترنت.

تكمن الفكرة في أنه إذا كان هذا الفحص يعمل مع 25 مليون مضيف ، فمن المحتمل أنه سيتعامل مع مسح 25000 مضيف أو العدد الذي تحتاج إلى مسحه.

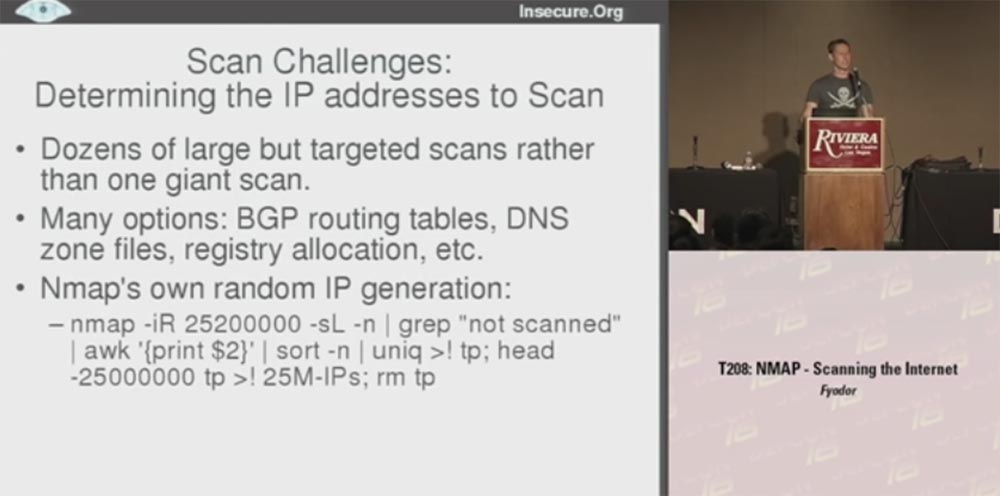

دعونا نلقي نظرة على المشاكل التي واجهتني أثناء المسح. بادئ ذي بدء ، أود أن أقول أنه من الأفضل إجراء عشرات من عمليات المسح الكبيرة ، ولكن المستهدفة بدلاً من مسح واحد كبير. يتيح لك كل هدف من هذه الأهداف جمع بيانات مفيدة من نوع معين ، ولكن المشكلة هي تحديد عناوين IP المحددة التي يجب فحصها.

هناك العديد من الاحتمالات لهذا: جداول توجيه

BGP التي تتيح لك معرفة الشبكات التي يتم توجيهها ، ملفات منطقة DNS ، تسجيل جداول التخصيص ، إلخ.

قررت استخدام منشئ عناوين

Nmap IP المكتوب الخاص بي ، والذي يسمح لي بإنشاء 25،000،000 عنوان IP ، وقمت بعمل 200،000 إضافية بسبب التكرارات المحتملة. في الوقت نفسه ، لا يتم فحص أجهزة الكمبيوتر في الواقع ، ولكن قائمتها ، لأنني سأفحص الأجهزة نفسها في وقت لاحق. ونتيجة لذلك ، حصلت على قائمة بـ 25 مليون عنوان IP اعتدت على مسحها. لقد كانت طريقة لإنشاء أرقام عشوائية ، ولكن بمجرد أن يكون لديك أهداف محددة تحتاج إلى مسح ضوئي ، يطرح السؤال التالي: ما هو المصدر الذي ستستخدمه.

هنا كان لدي الكثير من الأفكار ، واحدة أكثر جنونًا من الأخرى ، على سبيل المثال ، المسح P2P. كنت سأقوم بتوزيع عميل يسمى

Nmapster يمكن للناس تنزيله. كان يفحص أجهزة الكمبيوتر الخاصة بهم ويقول إننا نجمع البيانات للتعميم. لكنني قررت أن الهدف الرئيسي هو جعل

Nmap أسرع وأكثر كفاءة للمسح الضوئي اليومي ، وأنه من الأفضل التركيز على استخدام

Nmap نفسه ، بدلاً من إنشاء برامج مخصصة له.

كانت العقبة الثانية الكبيرة عدم قانونية مثل هذه الأعمال. عندما تقوم بمسح العديد من المضيفين ، قد يشعر الناس بالغضب ، ولا أريد أن يرفض مزود خدمة الإنترنت الخاص بي إعادتي مرة أخرى ، ولكن احتمال إلقاء القبض عليهم يبدو أسوأ. لذلك ، قررت الاتصال بالإنترنت من خلال نقطة الوصول اللاسلكية المجانية لجارتي (تصفيق وضحك).

لا ، أنا أمزح فحسب ، بالإضافة إلى ذلك ، لن يكون لدى قناة الإنترنت الخاصة بجاري ما يكفي من النطاق الترددي للتعامل مع أكبر قدر ممكن من حركة المرور.

لذلك ، قررت استخدام ISP ، الذي أستخدمه لتحديد الموقع والمسح من هناك ، أي من خلال المعدات الموجودة على أراضيها. بعد 15 دقيقة من بدء الفحص ، اتصل بي هؤلاء الرجال ، وسألوا بشكل محموم عما يجري بحق الجحيم ، ربما يكون جهاز الكمبيوتر الخاص بي مصابًا بأسوأ دودة على الإنترنت ، لأنه يصاب بالجنون ويستكشف آلاف السيارات في الثانية في جميع أنحاء الإنترنت! اقترحوا قطع الاتصال بي ، لكنني أوضحت أنه لا يجب أن يقلقوا ، وأنني لن أتأذى ، أفعل ذلك لغرض معين. ثم ظنوا أنني نوع من البريد المزعج ، أو حتى أسوأ من ذلك ، إذا كان ذلك ممكنًا ، وكنت بحاجة إلى الاعتقال. ثم شعرت بالخوف وظننت أنني قد انتهيت ، سيتعين علي التخلي عن مشروعي والبدء في دراسة الضعف عبر المواقع. لحسن الحظ ، اتضح أنهم كانوا من مستخدمي

Nmap وتمكنت من توضيح أن هذا المسح ضروري لجعل برنامجي أكثر كفاءة وإنتاجية. وقد قالوا: "حسنًا ، يمكنك أن تستمر!"

لقد خفضت سرعة المسح قليلاً ، لأنني لم أكن أريد أن تنفجر فتيلاتها ، وواصلت هذا العمل الرائع. لسوء الحظ ، لم تكن وزارة الدفاع الأمريكية لطيفة للغاية ، ولم يعجبهم الفحص على الإطلاق ، وأخبروني أن أتوقف عن فحص المنشآت العسكرية المهمة. اعتقدت أن قدرة

Nmap على تخطي فحص شبكات معينة ستكون مفيدة لي ، لكنهم لن يسمحوا لي حتى بتحديد هذه الشبكات ، لأنها كانت أيضًا منشآت عسكرية. منذ ذلك الحين ، أشعر بالتوتر قليلاً إذا حلقت الطائرات العسكرية فوق رأسي.

كانت العقبة التالية أمام المسح هي جدران الحماية. بالنسبة لبعض الحالات ، كان كافياً بالنسبة لي الحصول على نتائج من شريحة غير محمية من الإنترنت ، ولكن بالنسبة لحالات أخرى ، سيكون من الجيد دراسة كيف تبدو خلف جدران الحماية الخاصة بالشركة. أنت تعلم أنهم غالبًا ما يتحكمون في منافذ مختلفة ، لذلك من الداخل تبدو الشبكة المفتوحة مختلفة تمامًا. سأقول بسرور أنني تمكنت من اختراق سلسلة من الجدران النارية ليس بمساعدة شيء مثل هجوم تجزئة متقدم ، ولكن بمساعدة التقنيات التي "طلبت منهم" ببساطة توفير البيانات اللازمة.

هناك العديد من الشركات الكبيرة التي تفحص شبكاتها يوميًا باستخدام

Nmap ، وكانوا سعداء بالمساهمة في شكل بيانات للمساعدة في تحسينها.

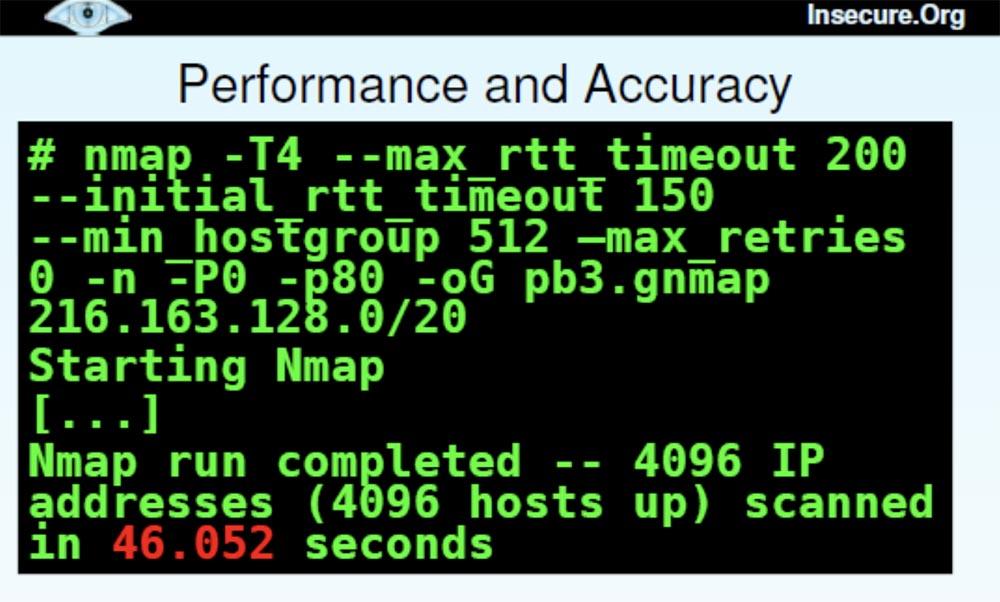

كانت القضايا التالية الأداء والدقة. مسح الإنترنت مهمة طويلة وصعبة. كان الهدف الرئيسي هو تحسين أداء Nmap لأن إحصائيات الاستخدام كانت مخيبة للآمال:

- الوقت المنقضي منذ بدء المسح 93 ساعة و 57 دقيقة 40 ثانية (أكثر من 4 أيام) ؛

- خلال هذا الوقت ، من بين 254868 مضيفًا مخططًا له ، تم إجراء مسح UDP لـ 65000 منفذ موجود على 2048 مضيفًا ؛

- خلال هذا الوقت ، تم إجراء مسح UDP حوالي 11.34٪ من الرقم المخطط ، وسيكون وقت مسح المضيفين المتبقيين 688 ساعة و 41 دقيقة و 48 ثانية.

عندما يؤدي تقديرك للوقت المتبقي إلى "تجاوز عدد صحيح" ويجلب سلبيًا واحدًا ، فهذا ليس علامة مشجعة للغاية. هذا الفحص بالذات لا يزال جاريا ، وربما في مؤتمر DEFCON العام المقبل سأخبرك بما جاء به. لحسن الحظ ، انتهت بعض عمليات المسح الأخرى لدينا في وقت أبكر بكثير ، لذلك هذا نوع من أنواع أنواع عمليات المسح التي أجريناها ولماذا.

الآن دعنا ننتقل إلى المزيد من النصائح العملية التي يمكن أن تكون بمثابة تفاصيل مفيدة ونعلمك كيف يمكنك استخدام هذا كوسيلة مساعدة للمسح الضوئي الخاص بك. يعد اكتشاف المضيف بداية جيدة ، لأن أول شيء تريد القيام به عند إعادة تصميم الشبكة هو تحديد المضيف ومعرفة الشبكات المتاحة للمسح الضوئي. لذلك ، يجب ألا تضيع الوقت في فحص عناوين IP التي لم يستمع إليها المضيفون وتحديد الأساليب التي يجب مسحها.

كان هناك وقت عندما استجاب معظم المضيفين لطلبات ارتداد

ICMP أو حزم ping التي أرسلها

Nmap إلى المنفذ 80 افتراضيًا ، ولكن للأسف انتهى هذا الوقت قبل 10 سنوات.

الآن تقوم معظم الشركات بحظر حزم ping واضطررت إلى استخدام طرق أكثر كفاءة.

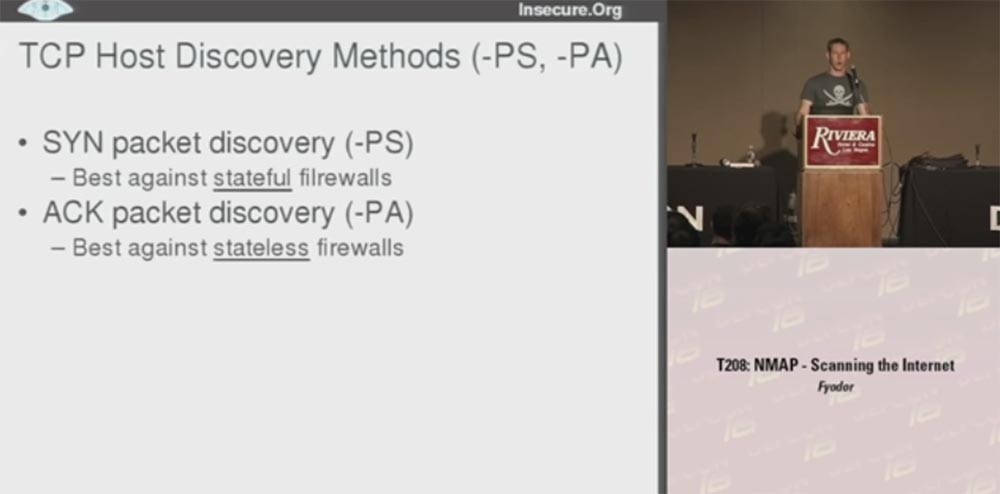

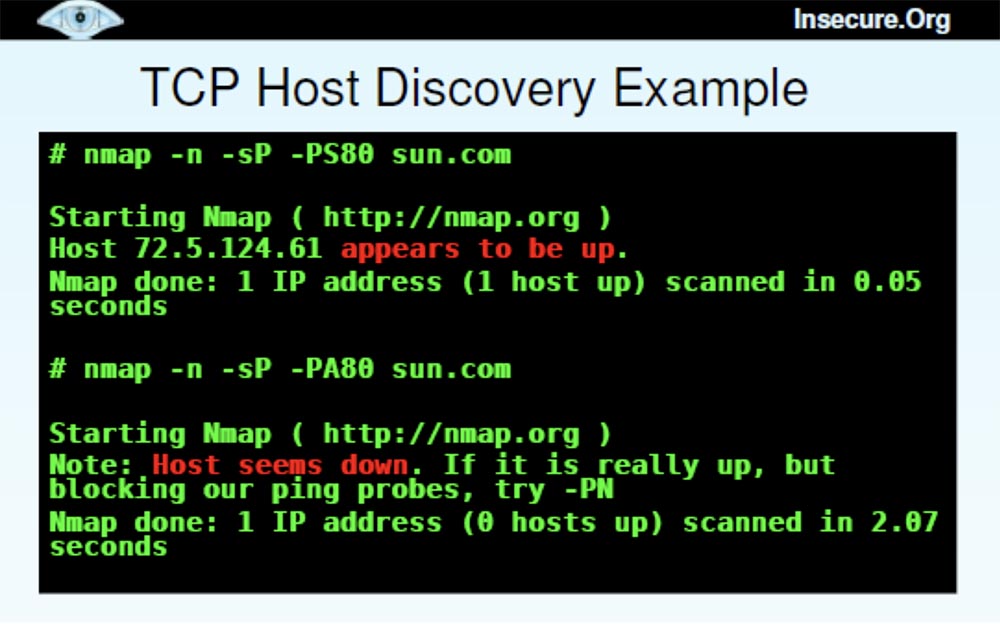

كانت الطريقة الأولى طريقة

TCP لاكتشاف المضيفين باستخدام حزم

SYN (-PS) الاصطناعية التي تعمل بشكل أفضل ضد جدران الحماية الثابتة للتصفية التي تستخدم قائمة ثابتة من الاستثناءات واستخدام حزم

ACK (-PA) الفعالة ضد جدران الحماية الديناميكية للتصفية.

هذه الجدران النارية التي تسمح للحزم الاصطناعية من خلال حجب حزم

ACK ، والعكس بالعكس.

سأعرض مثالاً سريعًا لاستخدام

Nmap مع حزمة اصطناعية للمنفذ 80 من

sun.com . كما ترى ، جاءت الإجابة بسرعة كبيرة وتبين أن المضيف متاح.

ثم نستخدم حزم

ACK لنفس المضيف ، سترى أن الفحص استغرق وقتًا أطول ولم يستجب لنا المضيف لأنه منع استشعار ping.

وبالتالي ، يمكنك فهم جدار الحماية المثبت على هذا المضيف - مع التصفية الثابتة أو الديناميكية. في هذه الحالة ، لدينا جدار حماية ثابت تخطي حزم

SYN وحزم

ACK .

قد يطرح السؤال ، ما هو نوع استشعار المنفذ الأفضل للاستخدام. سأجيب - تحتاج إلى إرسال كلا النوعين من الحزم حتى يمر المضيف على أحدهما.

السؤال التالي هو المنفذ الذي يجب استخدامه. لديك 65 ألف منفذ ، وغالبًا ما يكون من المستحيل اختيار المنافذ التي تعمل بشكل أفضل. لذلك ، قمت باختيار مجموعة من المنافذ بناءً على البيانات التجريبية ، والتي تظهر في الشريحة التالية. هذا هو أفضل 10 منافذ لاكتشاف أنواع معينة من المضيفين.

قد ينظر بعض الأشخاص إلى هذه القائمة ويسألون ، ما هي منافذ

Windows الأكثر شيوعًا 135 أو 139؟

ومع ذلك ، تذكر أنني قمت بإنشاء قاعدة البيانات الخاصة بي على أساس المضيفين المحميين جيدًا ، لذلك إذا كنت تواجه مشاكل في تثبيت جدار الحماية ، فمن الأفضل حظر منافذ

Windows هذه. أوصي بـ "فحص" جزء من هذه المنافذ باستخدام

حزم SYN ، والجزء الآخر - مع حزم

ACK .

بعد ذلك لدينا اكتشاف مضيف

UDP . في هذه الحالة ، تكون منافذ

UDP المغلقة أفضل من المنافذ المفتوحة لأنها أكثر عرضة للإجابة. فتح المنافذ ، وتلقي حزمة نظيفة ، لا تعرف ماذا تفعل بها وتجاهلها ببساطة. عادةً ما تمنع المنافذ المغلقة هذه الحزمة ، وهذا يعني أن المضيف موجود هنا. غالبًا ما يقع المنفذ 53 في استثناءات جدار الحماية لأنه خاص بـ

DNS .

لقد استخدمت أيضًا طريقة اكتشاف مضيف

ICMP (PE ، PM ، PP) . بعض الأنظمة تقبل بسهولة الأصوات ، ولكنها تمنع غيرها. على سبيل المثال ، لا يرى مسؤولو

Google.com تهديدًا في تلقي حزم ping ، لكنهم يمنعون طلبات قناع الشبكة والطوابع الزمنية لأنهم يعتقدون أن المتسللين يستخدمونها.

يحظر المسؤولون الآخرون صراحة طلبات الصدى كمخترقين ، لكنهم ينسون حظر طلبات قناع

الشبكة والطابع الزمني قناع الشبكة / الطابع الزمني . لذلك ، أنصحك باستخدام كلا النوعين من الطلبات - طلب صدى وأحد طلبات النوع الثاني.

لدينا أيضًا ميزة جديدة تسمى

Protocol Ping (PO) . بشكل افتراضي ، يستخدم هذا البروتوكول 3 أنواع من حزم IP: 1 (

ICMP ) و 2 (

IGMP ) و 4 (

IPinIP ) للحصول على استجابة بأسعار معقولة إذا كان المضيف على قيد الحياة. لم أختبر لمعرفة البروتوكولات الأكثر فائدة ، لذلك يتم استخدام جميع البروتوكولات 3 افتراضيًا.

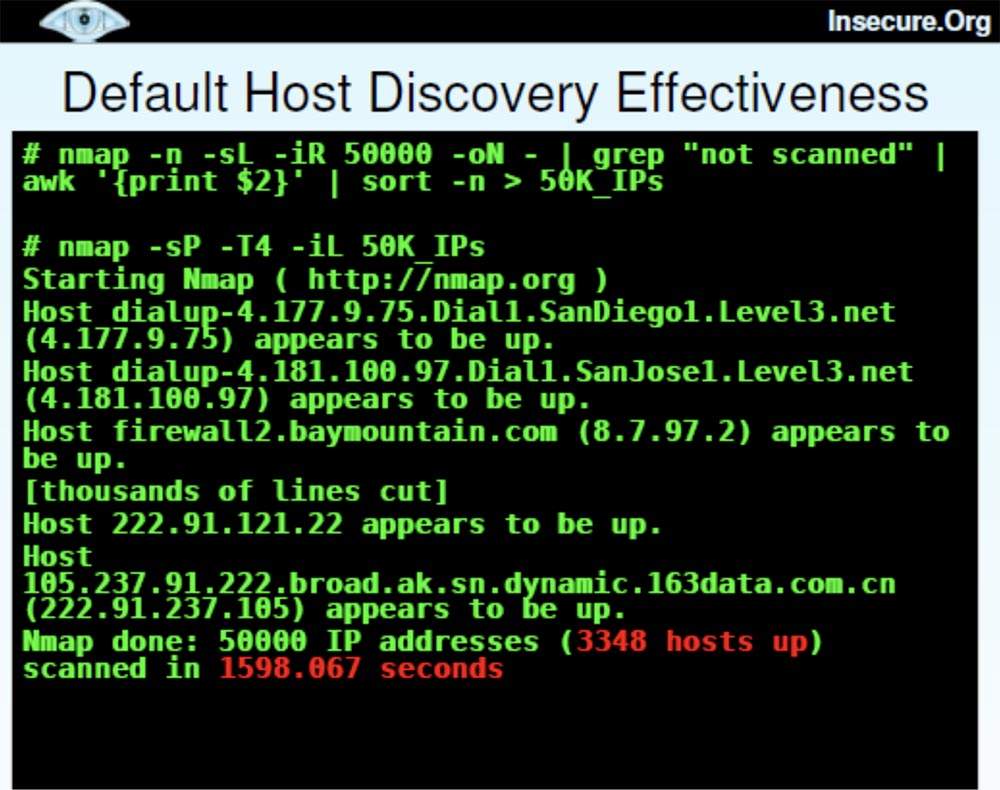

الآن أريد أن أتحدث عن تقنيات اكتشاف المضيف المختلفة التي استخدمتها ، ويمكنك أن تسأل عن أي من هذه الكومة الأكثر قيمة وما هو الفرق بينها. يظهر المثال على الشريحة عندما أنشأت 50 ألف عنوان IP واستخدمت فحص ping الافتراضي ، ونتيجة لذلك تم العثور على 3348 مضيفًا في 1600 ثانية ، أو 27 دقيقة.

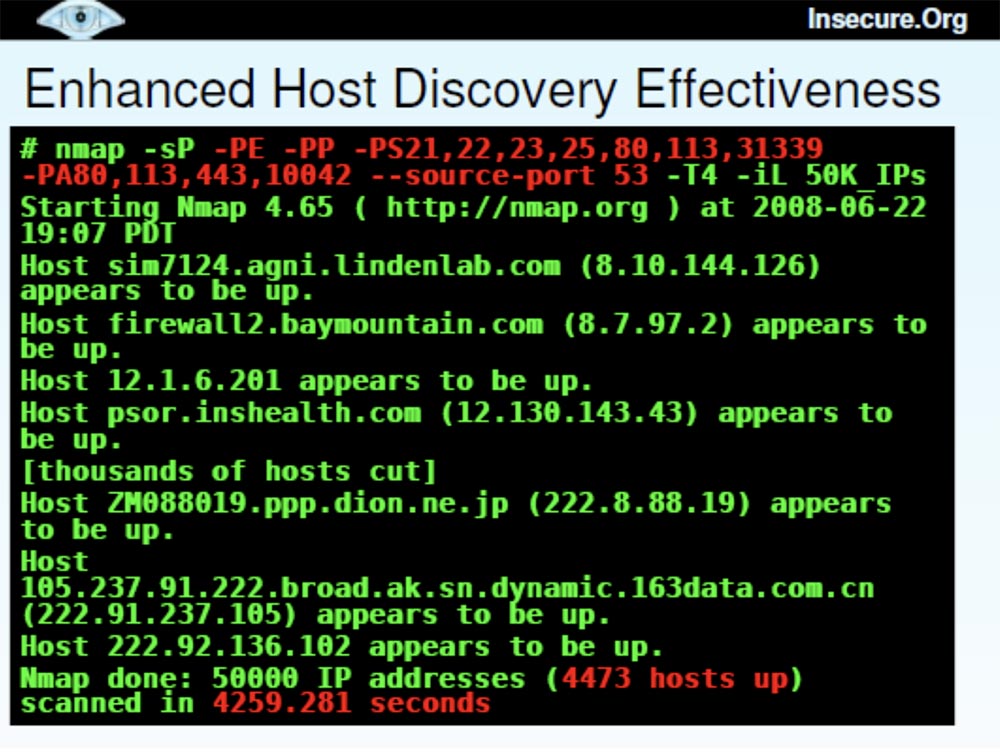

هذا كثير من أجهزة الكمبيوتر ، ويبدو هذا الفحص ناجحًا جدًا. ولكن بعد ذلك قررت استخدام المسح "المتقدم" ، وأخذت تقريبًا نفس القائمة التي تضم 50 ألف مضيف وأضفت العديد من تقنيات الكشف المختلفة ، مثل الرد على صدى ، والطوابع الزمنية ، والتحقق من كومة المنفذ وتعيين منفذ المصدر 53 من أجل إخفاء تحت

DNS . سمح لنا هذا باكتشاف 4473 مضيفًا "مباشرًا" ، ولكنه استغرق وقتًا أطول قليلاً - 4259 ثانية.

أظهرت مقارنة بين طريقتين للمسح الضوئي - مع الخيارات الافتراضية والمتقدمة - أن الثانية استغرقت وقتًا أكثر بنسبة 167٪ (41 دقيقة مقابل 27) ووجدت 34٪ أكثر من المضيفين.

الآن أريد أن أتحدث عن ترقيات

Nmap ، والتي تم إجراؤها على أساس هذه الدراسات.

يتوفر أحدث إصدار من

Nmap 4.68 على

http://nmap.org/changelog.html ، حيث تم إصلاح الأخطاء وتحسين الأداء. هناك أيضًا أحدث إصدار من

SVN ، والذي يمكن العثور عليه على

http://nmap.org/book/install.html#instsvn .

لقد سئمت من رسائل الخطأ التي تقول "نعم ، لقد أصلحناها في عام 2003" لأن هناك العديد من الأشخاص الذين لا يريدون إجراء تحديثات متكررة. ثم يشكون من أن برنامج

Nmap قد عفا عليه الزمن لفترة طويلة ، لأنه يخبرك بأرقام المنافذ المفتوحة ، ولكنه لا يخبر عن الخدمات التي تقف وراءها. لقد قمت مؤخرًا بإضافة عدد من التحسينات إلى البرنامج ، وإذا كنت بحاجة إلى الإصدار الأكثر تقدمًا من البرنامج - إصدار

BHD CO 8 Black Hat DefCon ، فيمكنك العثور عليه على الرابط الخاص

svn: //svn.insecure.org/nmapexp/bhdc08 باستخدام تسجيل دخول الضيف وكلمة المرور. يحتوي هذا الإصدار الأخير على ميزة مسح

أهم المنافذ وبعض الميزات الأخرى التي سأناقشها لاحقًا.

لذا ، يعد مشروع

المنافذ العليا مسحًا كبيرًا آخر لملايين عناوين IP لاكتشاف منافذ

TCP و

UDP المفتوحة باستخدام مجموعة مختارة من المنافذ الشائعة. وقد وفرت بعض المؤسسات الكبيرة أيضًا القدرة على فحص بيانات الشبكة الداخلية الموجودة خلف جدران الحماية. في الوقت نفسه ، تم استكمال ملفات خدمة

Nmap ببيانات التردد لكل منفذ.

خذ بعين الاعتبار المنافذ التي تم فحصها بشكل افتراضي.

قام Nmap 4.68 بفحص 1715 منفذ

TCP و 1488 منفذ

UDP ، والمنافذ الممسوحة ضوئيًا من 1 إلى 1024 وجميع المنافذ الأعلى المسماة. ألاحظ أنه تم اختراع العديد من الموانئ منذ سنوات عديدة ولم يتم استخدامها لفترة طويلة. في نفس الوقت ، هناك العديد من المنافذ المفتوحة بدون اسم.

استخدمت النسخة النهائية من

Nmap بيانات تردد 1000 منفذ لكل بروتوكول ، لذلك في كثير من الحالات حصلت على أفضل النتائج. سمح لنا هذا بعدم إضاعة الوقت في مسح المنافذ القديمة غير المستخدمة ، وبالتالي ، المسح أسرع لأنه يتم مسح أكثر من نصف جميع المنافذ الموجودة بالفعل.

يختلف المسح السريع كثيرًا عن المسح الافتراضي. في

Nmap ، يُشار إليه بالحرف (

-F ). هذه المرة ، قام

Nmap 4.68 بفحص 1276 منفذ

TCP و 1017 منفذ

UDP عبر نطاق الأرقام بالكامل. قد تسأل لماذا ، بشكل افتراضي ، معالجة المسح المزيد من المنافذ ، ولكن لا يوجد شيء مثير هنا - استغرق الفحص السريع وقتًا أقل. ومع ذلك ، في هذه الحالة ، لم يقم الماسح الضوئي بفحص جميع المنافذ الموجودة ، ولكنه عمل فقط مع أولئك الذين كانت أسماؤهم في ملف خدمة

Nmap الجديد. ونتيجة لذلك ، تم إجراء المسح لمنافذ TOP 100 لكل بروتوكول ، وحصلت على مكاسب في السرعة أكبر من الحجم عند المسح بشكل افتراضي. هذا أكثر فائدة لـ

TCP وأكثر فائدة لـ

UDP ، لأنني أعلم أن العديد من الأشخاص لا يقومون أبدًا بإجراء مسح لـ

UDP ، معتبرين أنه يستهلك الكثير من الوقت ويصعب تصفيته للمنافذ المفتوحة. لذلك ، يدعون أن

UDP ببساطة غير موجود. ومع ذلك ، لا يتظاهر القراصنة ، لذلك من المهم جدًا لنا أن نفهم ما يحدث مع هذا البروتوكول.

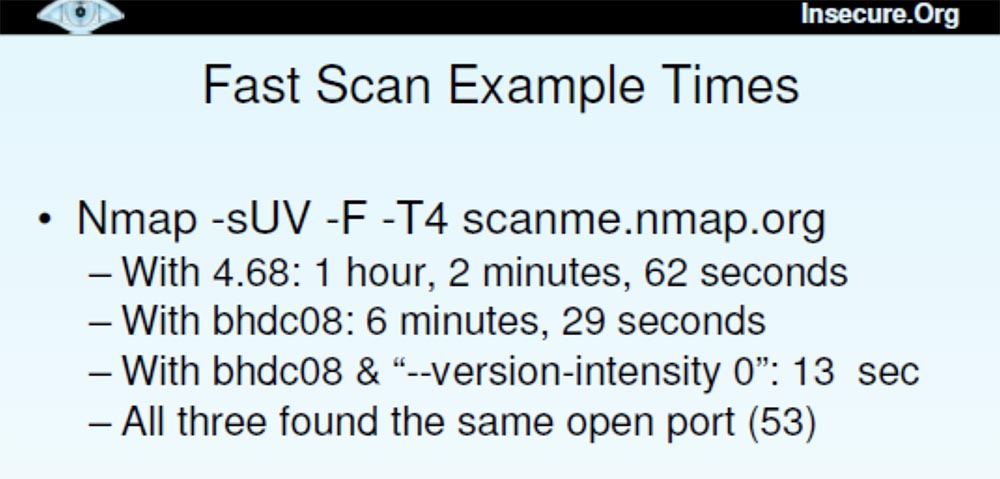

تعرض الشريحة التالية أمثلة سريعة على المسح باستخدام إصدارات مختلفة من

Nmap . يشير الحرف

U في تعيين وضع المسح

Nmap - sUV - F-T4 إلى منفذ

UDP ،

F - مسح سريع. توجد مشكلة تصفية في هذا الإصدار المفتوح لأن

Nmap لا يتلقى استجابة ولا يمكنه تحديد ما إذا كان المنفذ قد تمت تصفيته أو فتحه. يحدث هذا إذا كنت تستخدم الإصدار من

scanme.nmap.org . , , .

,

Nmap 4.68 ,

Blackhat DefCon 08 6 , «»

Blackhat DefCon 08 13 . 3 53.

:

- top-ports <n>

قامت بفحص المنافذ المفتوحة الأكثر شيوعًا مع كل بروتوكول مطلوب ، والوظيفة:

–port-ratio <n>

حيث تم تحديد

n بين 0 و 1 ، قام بفحص جميع المنافذ مع تردد معين على هذا المستوى.

عملت أحدث نسخة مع العلم "

نسخة - شدة 0 ". هذا يعني أن طلبات

UDP تم إرسالها إلى منافذ معينة باستخدام بروتوكولات معينة ، أي 53 جربت

DNS فقط ، لـ 161 منفذًا فقط

SNMP ، إلخ. أدى ذلك إلى تقليل وقت المسح إلى 13 ثانية.

إن المغزى من هذه القصة هو أنه إذا كنت تعرف البيانات التي تحتاجها حقًا ، فيمكنك تحسين الفحص قليلاً وجعلها أسرع بكثير. في هذه الحالة ، تلقينا نفس البيانات ، ولكن بدلاً من الانتظار لمدة ساعة ، انتظرنا 13 ثانية فقط. لذا فإن تكوين الميزات يساعد كثيرًا ، خاصةً ميزة المنفذ العلوي. تحتاج فقط إلى الاختيار بين مسح افتراضي لـ 1000 منفذ ومسح سريع لـ 100 منفذ وتحديد عدد المنافذ التي تريد مسحها بشكل عشوائي.

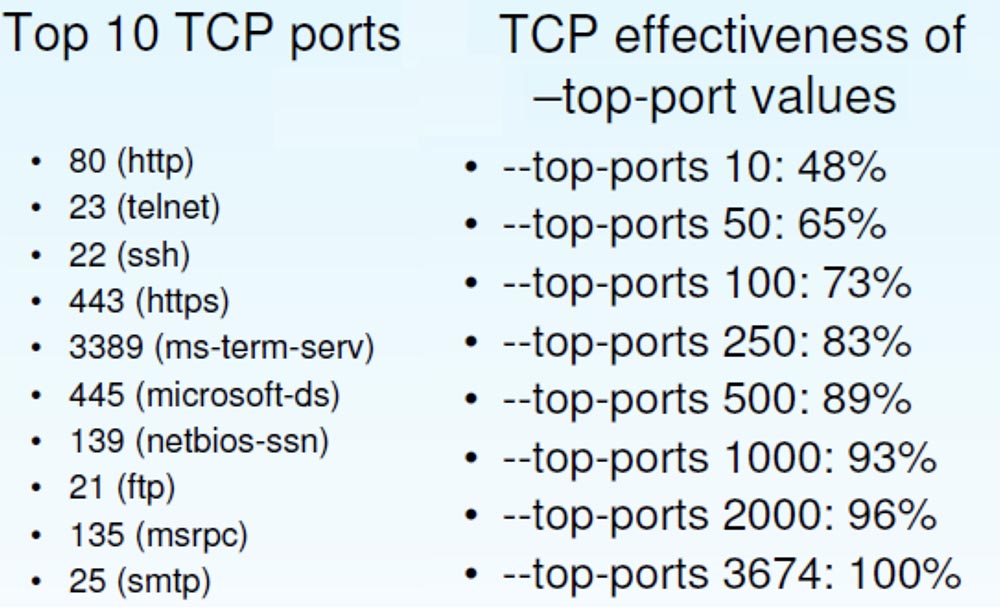

هذا يطرح السؤال حول ميزة أفضل المنافذ التي تعمل بشكل أفضل. تُظهر الشريحة أدناه منافذ

TCP -10

الأفضل وعينة من كفاءة "tops" ، والتي قمت بها على أساس البيانات التجريبية. يوضح هذا النموذج عدد المنافذ المفتوحة التي وجدتها باستخدام واحد أو آخر "علوي".

إذا كنت تستخدم أسرع مسح لعشرات المنافذ ، يمكنك اكتشاف أكثر من نصف منافذ TCP المفتوحة بقليل. باستخدام منافذ "Top 100" ، يمكنك اكتشاف 73٪ من المنافذ المفتوحة ، باستخدام "Top 1000" الافتراضي يكتشف 93٪ ، ولكنك تقوم بمسح 2٪ فقط من مساحة المنفذ 65000.

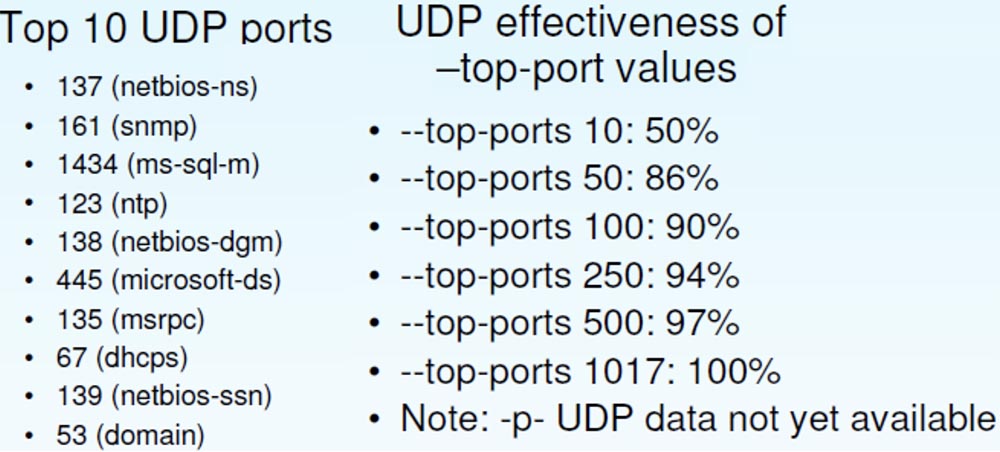

بعد ذلك ، سأقدم إحصاءات حول العثور على منافذ

UDP المفتوحة. تهيمن منافذ

Microsoft النموذجية هنا ، على الرغم من وجود

SNMP و

NTP .

تختلف كفاءة

UDP عن كفاءة

TCP ، وهنا يتم تحديد نسبة أكبر من المنافذ المفتوحة بقيم "أعلى" أقل. لذا ، فإن

UDP “Top-100” يجعل من الممكن اكتشاف 90٪ من المنافذ مقابل 73٪ لـ

TCP .

استخدمت وظيفة أخرى قمت بتطويرها مؤخرًا:

التحكم في معدل الحزم .

لدي مشاعر مختلطة بشأنها. أنا فخور بالتحكم

في الحمل من

Nmap والتقنيات الأخرى لمعرفة سرعة المسح التي ستعمل بشكل أفضل. ولكن هناك العديد من الأشخاص الذين يقولون أنهم يرغبون ببساطة في مسح المنافذ بتردد معين ولا تقلق إذا ضاعت أي حزم. هذا أحد أسباب استخدامهم للماسحات الضوئية مثل

RAND أو

Unicorn . بالنسبة لمثل هذه الحالات ، قررت إضافة وظيفة تحدد الحد الأقصى والحد الأدنى للتردد لإرسال الحزم في الثانية.

وتبين أنها مفيدة جدًا عندما قمت تقريبًا بدمج الصمامات الخاصة باستضافة الإنترنت الخاصة بي ، لأنني تمكنت من تعيين معلمة المسح لـ

Nmap بتردد 300 حزمة / ثانية وجعل هؤلاء الأشخاص من

ISP أكثر سعادة.

تُظهر الشريحة التالية مثالاً لكيفية جمع كل ميزات

Nmap المفيدة معًا.

هنا تقوم بإدخال عنوان IP المصدر الذي أرغب في استخدامه لإجراء هذا الفحص الخاص والإشارة إلى وضع التصحيح. غالبًا ما استخدمت هذه الوظيفة للتفاعل مع البرنامج أثناء الفحص ، لأن الأشخاص لا يعرفون أنه يمكنك الضغط على مفتاح

D وفتح وضع التصحيح ، وإذا ضغطت عليه عدة مرات ، يمكنك تمرير الشاشة ومعرفة ما يفعله

Nmap في اللحظة.

لقد استخدمت هنا وقت استجابة منخفض ، لأنني لم أرغب في الانتظار طويلًا للمضيفين الذين كان تردد الحزمة محدودًا بالنسبة لهم. لقد طبقت وظيفة إنشاء ملف سجل باستخدام دالة قيم الوقت

STRF ، والتي تضع التاريخ والوقت تلقائيًا.

بعد ذلك ، أدخلت اسم الملف الذي أريد أن أحصل عليه في النهاية ولاحظت أنني لا أرغب في إجراء أكثر من ثانية واحدة لإجراء المسح ، لأنني سأقوم بإجراء كمية كبيرة من المسح في أسرع وقت ممكن.

بعد ذلك ، يتم ملاحظة التوزيع العشوائي للمضيف ، ويتم سرد عدد المنافذ الممسوحة ضوئيًا ، ويشار إلى مجموعة كبيرة من عناوين MAC للمضيفين ، والحد الأدنى من تردد المسح هو 175 حزمة في الثانية والحد الأقصى 300 حزمة في الثانية.

هذا مثال لكيفية تغيير وتحسين خوارزمية

Nmap باستمرار ، حتى وجدت خيارًا يعمل بشكل أفضل من الآخرين.

الآن أريد استخدام الوقت المتبقي لأخبرك بآخر أخبار

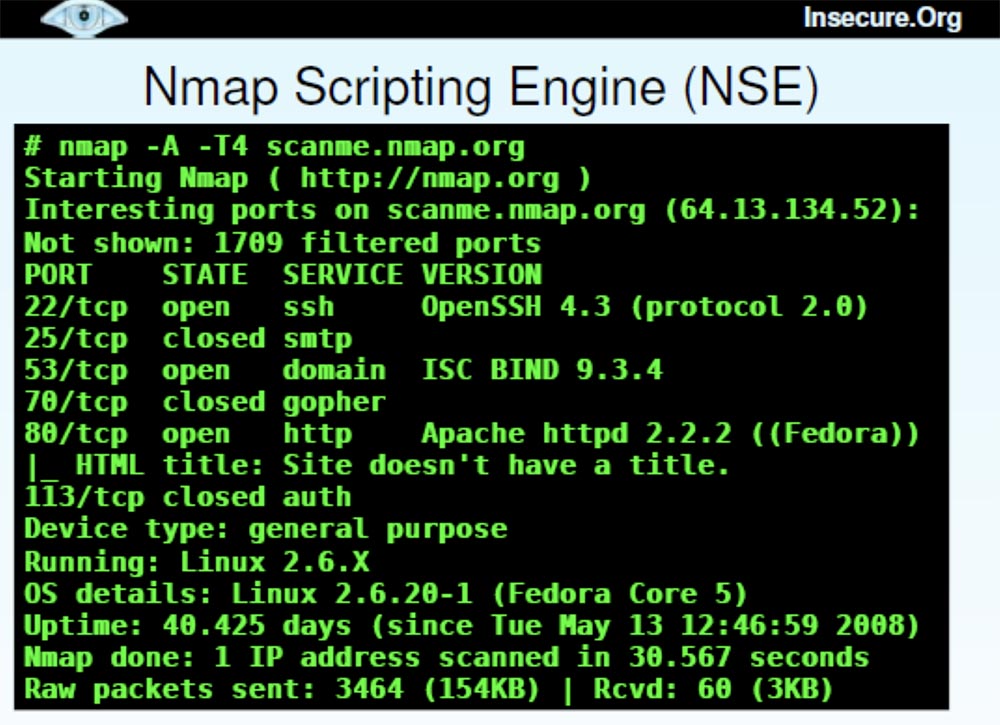

Nmap . بعضها ميزات جديدة ومثيرة للاهتمام ، على سبيل المثال ، محرك البرمجة النصية

NSE . هذه آلية معيارية تقوم باستقصاء الموانئ بطريقة معينة. في هذه الحالة ، نصنع عناوين

HTML لمواقع الويب التي يعثر عليها.

الآن هناك أكثر من 50 نصًا مدعومًا من قبل

Nmap ، ومتوافق مع بيانات

Whois ، وكلمات مرور

pop3 الإجبارية وغيرها من الأشياء المجنونة التي تريد استخدامها.

الآن سأريكم بسرعة كيف يعمل

Nmap Scripting Engine .

هذا فريق طويل ، لذا سأقوم بنسخه من مكان آخر. يشترط وضع

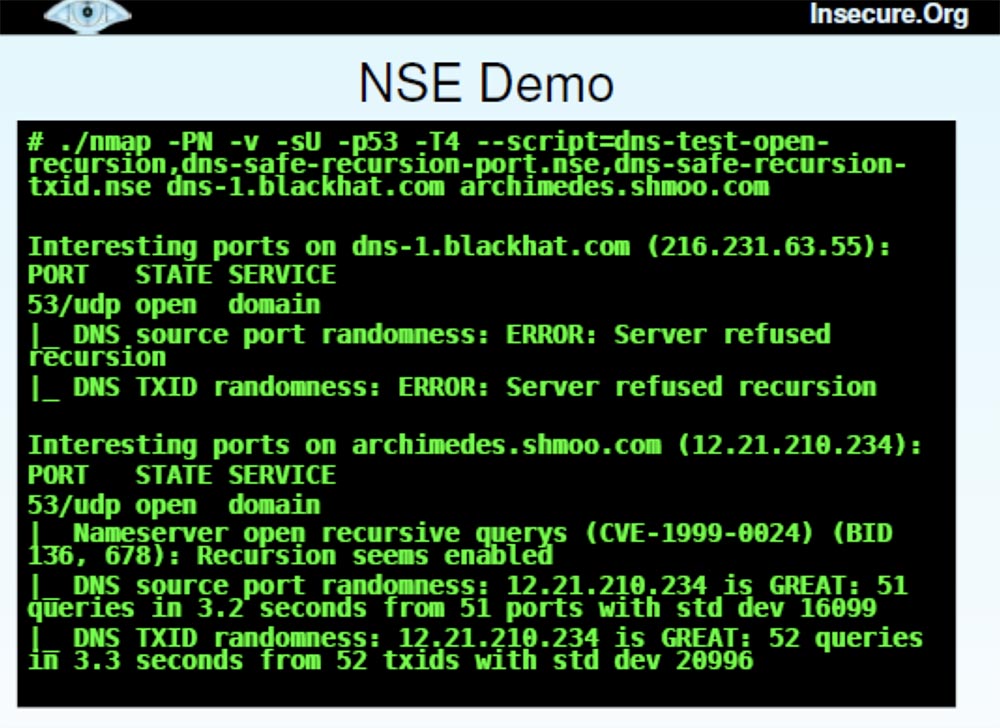

Nmap التفصيلي - لا تقم بإجراء ping ، أو تحقق في

UDP للمنفذ 53 ، أو استخدم التوقيت العدواني وقم بتطبيق 3 نصوص برمجية هنا ، مما سيساعد على تجنب خطأ

DNS الذي تحدث عنه دان يوم الأحد الماضي. يتحقق أحد البرامج النصية ببساطة لمعرفة ما إذا كان خادم DNS يسمح بالتكرار ، والثاني يتحقق لمعرفة ما إذا كان عشوائيًا أرقام المنفذ الأصلي ، والثالث يتحقق لمعرفة ما إذا كان لديه معرف المعاملات العشوائية. هذه هي الأخطاء التي يريد الناس إصلاحها لتقليل مشكلة التسمم في ذاكرة التخزين المؤقت.

في حالتنا ، أريد أن أثبت تشغيل

NSE أثناء فحص المنفذ لأحد خوادم

BlackHat وأحد خوادم

Shmoo.com . يستغرق ذلك بعض الوقت ، ثم مباشرة بجوار رقم المنفذ يتم عرض النتيجة.

يمكنك أن ترى أن موقع

blackhat.com بعنوان IP هو 216.231.64.55 عند فحص منفذ

UDP للمسح 53 ، وفي كلتا الحالتين تم تلقي فشل في تكرار الخادم ، لذلك لا يمكن "استجوابه" أكثر. بالنسبة للخادم

archimedes.shmoo.com بعنوان IP 12.21.210.234 ، حدث العودية. ولكن يسعدني أن أبلغكم أنه كان رائعًا من حيث العشوائية للموانئ.

أردت أن أعرض أحد الأمثلة القليلة عندما فشل مشروعي بشكل بائس ، لذلك هنا سيكون من الممكن لعب اللعبة "من يمكنه تسميم ذاكرة التخزين المؤقت أولاً" ، لكنه قرر أن هذه ليست فكرة جيدة لعرضنا التقديمي. بالإضافة إلى ذلك ، لدي مواد أكثر إثارة للاهتمام حول موضوع يهمني - هذه هي

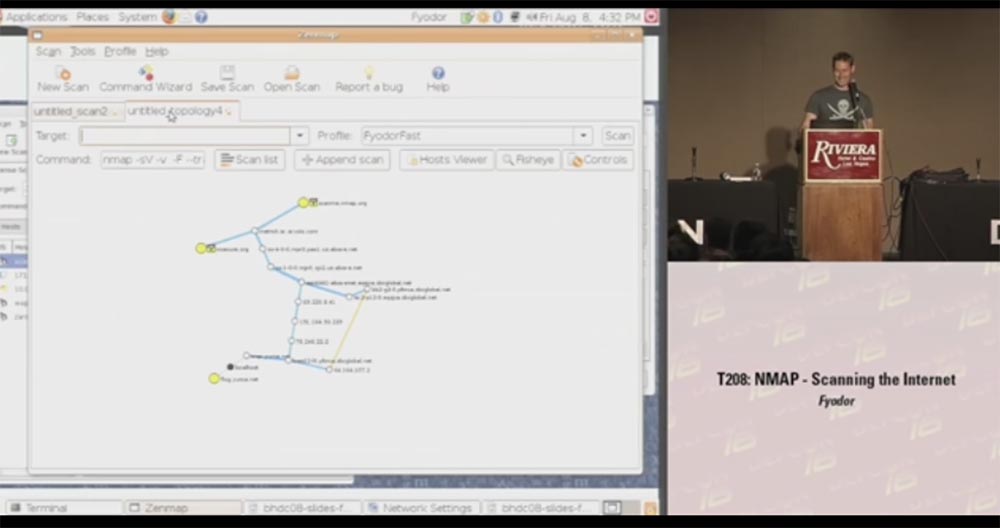

واجهة المستخدم الرسومية الجديدة

Zenmap .

يقول الكثير من الناس أنهم لا يحتاجون إلى واجهة رسومية ، لأنهم يعملون مع

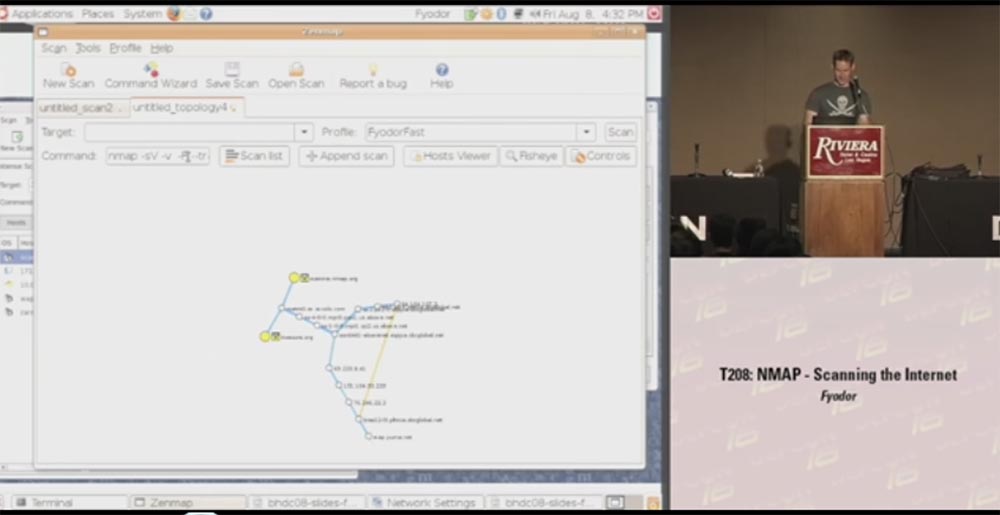

Nmap منذ 10 سنوات ويعرفون جميع خياراته الـ 130 حتى العظم. ومع ذلك ، تعد هذه الواجهة أداة قوية للعمل مع الماسح الضوئي ، والذي سأوضحه الآن بسرعة.

يعرض نافذة مع الإخراج ، كل مضيف مفتوح ، يمكنك تعيين تصفية شاشة

HTTP أو

SSH ، وما إلى ذلك. بالإضافة إلى ذلك ، أضفنا ميزة مثيرة للاهتمام إلى أحدث إصدار من الماسح الضوئي. بالنسبة لأولئك الأشخاص الذين يقولون: "بما أنك أطلقت على هذه الأداة

بطاقة H ، لذا أعطني هذه الجحيم!" ، أضفنا رسمًا بيانيًا لشكل طوبولوجيا الشبكة الممسوحة ضوئيًا.

هذا شيء دقيق إلى حد ما ، والذي يرسم نتيجة فحص الشبكة ويضعه في منتصف العقدة المصدر ، وفي دوائر متحدة المركز حول هذا المركز تظهر كل قفزة إلى الشبكة وتظهر أجهزة الكمبيوتر التي تقوم بمسحها ضوئيًا. يمكنك أن تأخذ مثل هذه العقدة وتقول: "مهلا ، أرني ما هي البيانات الأخرى لهذا المسح بالتحديد ، أرني المنافذ المفتوحة ، وما إلى ذلك" ، أي عندما تحوم فوق دائرة صفراء ، تفتح نافذة بكل التفاصيل تنفيذ المسح. يمكنك مسح آلات جديدة وستتم إضافتها أيضًا إلى الدائرة. يمكنك أيضًا توسيط الرسم التخطيطي بالنسبة لمضيف آخر - فقط انقر على العقدة واسحبها في الاتجاه المطلوب.

ميزة أخرى كبيرة للواجهة الرسومية هي أن

Nmap سيكون قادرًا الآن على العمل مع مستخدمي

Windows الذين ليس لديهم فكرة عن كيفية التحكم في البرنامج باستخدام سطر الأوامر. لقد تلقيت بالفعل رسائل منهم مكتوبة فيها: "نقرت نقرًا مزدوجًا على رمز

nmap.exe على سطح المكتب ، وبعد ذلك ظهر صندوق أسود لثانية ، ثم اختفى كل شيء. من الواضح أن برنامجك معطّل تمامًا ". لذا آمل أن

تساعدهم Zenmap GU . على الرغم من أنه من ناحية أخرى ، ربما لا ينبغي أن يستخدم هؤلاء الأشخاص

Nmap على الإطلاق .

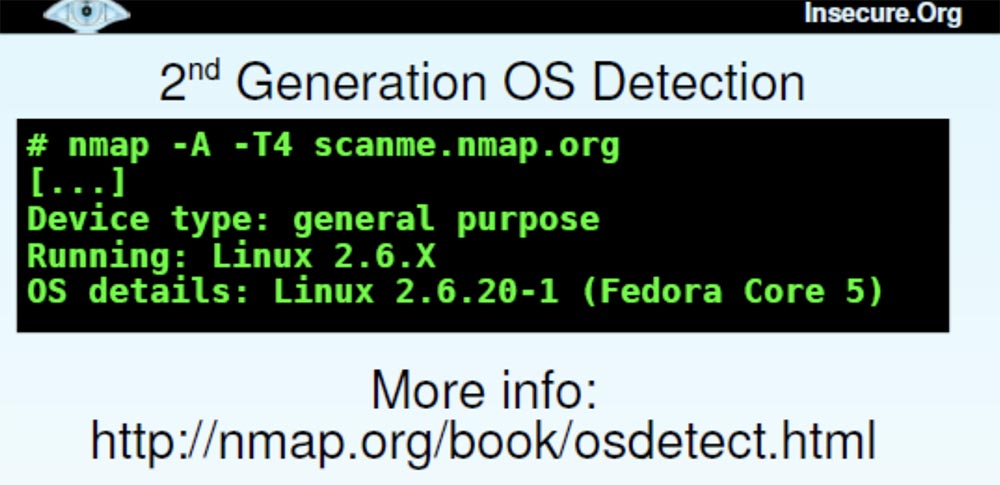

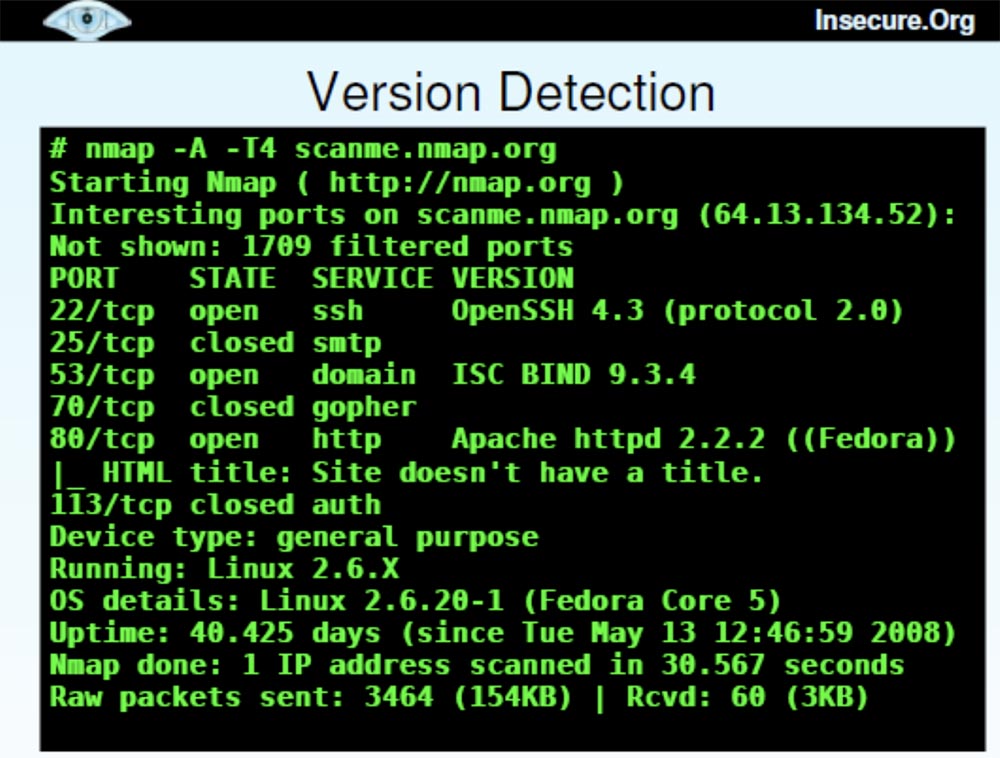

لدينا أيضًا نظام للكشف عن نظام التشغيل من الجيل الثاني.

لقد جسد كل شيء درسته فيما يتعلق باكتشاف نظام التشغيل على مدى السنوات السبع الماضية ، ويحتوي على 1500 توقيع من أنظمة التشغيل الجديدة. لذا يمكن لمستخدمي Nmap العثور على أي أداة يمكنك تخيلها على موقع

nmap.org الخاص بنا وتنزيل إصدار البرنامج لنظام

التشغيل Windows أو

Linux . لدينا أيضًا أداة للكشف عن إصدارات البرامج.

هناك أيضًا وظيفة تسمى

Reason . هذا هو نوع من المرشحات يظهر سبب حدوث فتح المنفذ - بسبب استخدام الحزم الاصطناعية أو حزم

ACK ، أو لأي سبب تم إغلاق المنفذ ، على سبيل المثال ، بسبب إعادة التشغيل.

هذه أداة جيدة جدًا لفهم ما يفعله

Nmap بالفعل. الوظيفة التالية ، التي يمكن أن توفر لك الكثير من المعلومات المفيدة ، تسمى "تتبع الحزم" أو

تتبع الحزم .

بفضلها ، يمكنني معرفة ما إذا كان المنفذ 25 هو المضيف النهائي الذي يعيد الحزم إلي ، أو إذا قام جدار الحماية بإرجاعها. من خلال النظر في تتبع الحزم أثناء فحص

Nmap السريع ، يمكنني معرفة الجهاز الذي يتفاعلون معه. هنا يمكنك رؤية التردد وخيارات المسح المستخدمة ومعرف IP ، وبهذه الوظيفة يمكنني معرفة ما إذا كان المضيف نفسه قد أرسل لي حزمًا في كلتا الحالتين أم لا. هذا مفيد لفهم جدران الحماية وأنظمة التصفية المستخدمة.

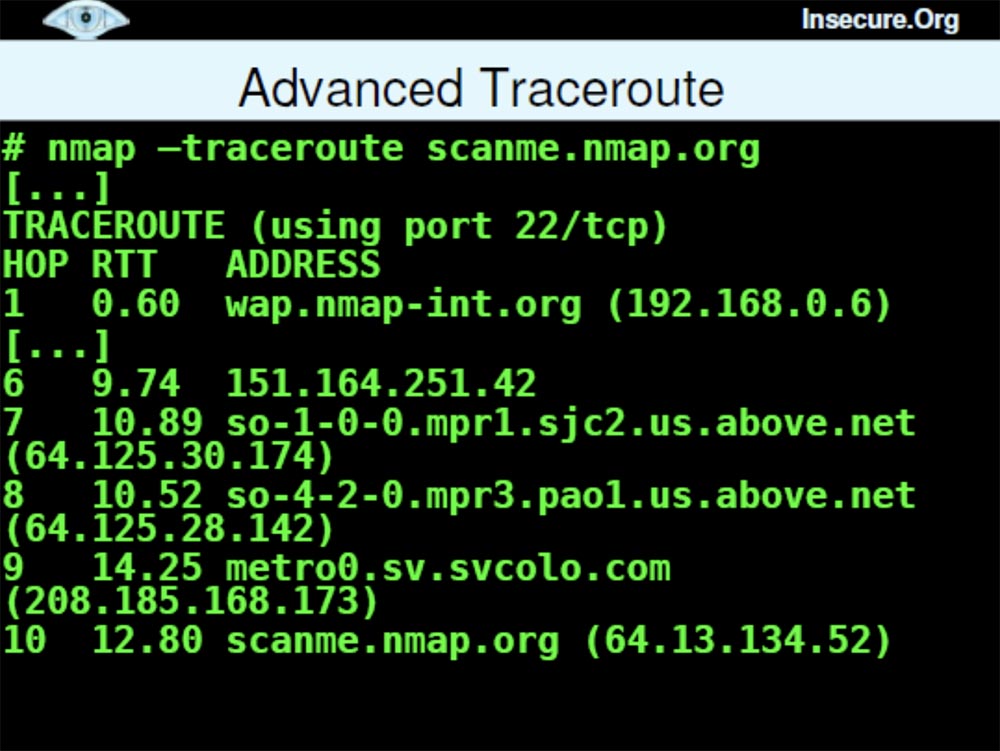

ميزة أخرى تسمى

Advanced Traceroute توضح نوع السبر الأفضل استخدامًا للاختراق. هذه وظيفة سريعة لأن

Nmap يمكنه تنفيذها بالتوازي مع المسح.

بعد ذلك ، أجريت العديد من التحسينات في دقة الأداء والمسح الضوئي.

يوجد قسم كامل في الصفحة الرئيسية لواجهة البرنامج ، والذي يعرض جميع الخيارات التي يمكنك استخدامها للعمل. بعد ذلك ، لدينا خيار رأس

TCP و

IP ، والذي يسمح لك بتحديد مسار المصدر أو سجل المصدر.

سيقول الكثير منكم أن الطرق الأصلية كانت مطلوبة منذ 15 عامًا والآن لا يحتاج إليها أحد. لكنني تحدثت مع شخص قام مؤخرًا باختبار شبكة محلية في شركة واحدة. لقد كان موجودًا في شيء مثل قاعة المؤتمرات ويمكنه الاتصال بخوادم سلسلة معينة فقط ، لذلك لم يكن من الممكن إقامة اتصال مع جميع أجهزة الكمبيوتر في الشركة. لقد أنشأوا شيئًا مثل

DMZ للوصول إلى غرفة المؤتمرات. ثم أخذ هذا الشخص أحد خوادمهم وفقد الطريق الأصلي من خلاله ، ووجد الكمبيوتر الوجهة وبالتالي تمكن من تجاوز هذا القيد.

لقد قمنا بتطوير أداة جديدة تمامًا تسمى

Ncat .

هذا هو تفسير

Netcat الحديث

للهوبيت الموقر. إنه يدعم فعليًا جميع ميزات

Netcat 1.10 ، باستثناء ماسح المنفذ الأساسي ، لأنني أحب استخدام

Nmap كماسح ضوئي أكثر. كما أنها تدعم العديد من الميزات الرائعة الجديدة:

SSL و IPv6 على أنظمة أساسية مختلفة تعمل بنظام

Linux و Windows و Mac OS ووساطة الشبكة وإعادة توجيه المنافذ والوكلاء (العميل ، الخادم ، السلسلة) للمسح من خلال كمبيوتر آخر ، تنفيذ shell ، التحكم في الوصول الخ. تم إنشاء هذا البرنامج بواسطة Chris Catterjon في 2005 وهو الآن جاهز تمامًا للإصدار. أضاف كريس أيضًا بعض الميزات ، مثل خيارات IP ووضع الكشف عن اختبار الاتصال.

الأداة التالية هي

Ndiff ، التي كان مظهرها ينتظرها منذ فترة طويلة.

تقارن هذه الأداة المساعدة نتائج فحصين أو أكثر ، وتعرض التغييرات: مضيفين جدد أو بعيدين ، ومنافذ ، وخدمات متغيرة ، وما إلى ذلك. إنه رائع لاكتشاف التغييرات بسرعة عند إعادة المسح. على سبيل المثال ، كل يوم أقوم بفحص شبكة شركة ، وفي نهاية العمل أسمي هذه الأداة وأقول: "أرسل لي التغييرات التي حدثت منذ أمس". حتى أتمكن من رؤية المنافذ المفتوحة الجديدة وأجهزة الكمبيوتر المضافة وما إلى ذلك.

وأخيرًا ، أريد أن أعرض لك كتابي "فحص الشبكة باستخدام Nmap" ، حيث أعمل عليه منذ عدة سنوات. لا يتعلق الأمر فقط بقدرات الماسح الضوئي للشبكة ، ولكن أيضًا حول تقنيات فحص الشبكة.

قمت بطباعة 170 نسخة من هذا الكتاب أريد توزيعها هنا ، لكن أخشى أن يتم بيعها في صباح اليوم التالي. سيتم بيع الكتاب أيضًا على أمازون وسيكون متاحًا للتنزيل مجانًا على

denman.org/book . يمكنك إضافة نفسك إلى قائمة قراصنة

Nmap وتلقي الأخبار حول برنامجي.

تسرد الشريحة التالية أولئك الذين ساهموا في تحسين برنامج

Nmap ، بدءًا من الإصدار 4.50 ، الذي تم إصداره قبل 9 أشهر. لم أكن لأفعل أي شيء بدون مساعدتهم. مشروعنا مدين للغاية للمتطوعين الذين انضموا إليه وساعدوه على أن يصبح أفضل.

والآن لا يزال لدي الوقت للإجابة على سؤالين.

في الواقع ، لا أشعر أنني بحالة جيدة جدًا في ألمانيا والمملكة المتحدة وبلدان أخرى أصدرت قوانين تحظر على الأشخاص استخدام أدوات مثل

Nmap . نعم ، يمكن لكل من الأشخاص الجيدين والأشرار استخدامها ، ولكن من الأفضل تحسين شبكاتهم ، وعدم التصرف بشكل مماثل لأولئك الذين يحظرون استخدام المطارق ، لأنهم يستطيعون قتل شخص. أنا شخصياً أحب التحدث في ألمانيا وإنجلترا ، لذا فإن مثل هذا الحظر يمكن أن يمثل مشكلة محتملة بالنسبة لي ، لأنني لا أريد أن يتم اعتقالي بسبب خرق القانون.

لم أستطع حتى أن أشرح للقاضي ما هو دافعي ، لأنني لا أعرف اللغة الألمانية على الإطلاق. لذلك ، أنا سعيد لأن بعض جمعيات الناس تقاتل ضد هذا القانون.

إذا كان لا يزال لديك أسئلة ، يسعدني الرد عليها في الغرفة 103 ، مقابل القاعة مباشرةً. شكرا لكم جميعا على اهتمامكم!

شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ هل تريد رؤية مواد أكثر إثارة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30 ٪ لمستخدمي Habr على نظير فريد من خوادم مستوى الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 نوى) 10GB DDR4 240GB SSD 1Gbps من 20 $ أو كيفية تقسيم الخادم؟ (تتوفر الخيارات مع RAID1 و RAID10 ، حتى 24 مركزًا وحتى 40 جيجابايت DDR4).

VPS (KVM) E5-2650 v4 (6 نوى) 10GB DDR4 240GB SSD 1Gbps حتى ديسمبر مجانًا عند الدفع لمدة ستة أشهر ، يمكنك الطلب

هنا .

ديل R730xd أرخص مرتين؟ فقط لدينا

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV من 249 دولارًا في هولندا والولايات المتحدة! اقرأ عن

كيفية بناء مبنى البنية التحتية الطبقة باستخدام خوادم Dell R730xd E5-2650 v4 بتكلفة 9000 يورو مقابل سنت واحد؟