إذن موضوعنا اليوم هو العصيان والتمرد. العصيان هو ما يجعل المتسللين ما نحن عليه. عملنا هو استخدام الأشياء بطريقة غير مخصصة لها أو غير مسموح بها. في بعض الأحيان تكون أفضل طريقة لإظهار أنه يمكن القيام ببعض الأشياء بشكل أفضل هي كسر القواعد. ولكن هناك طريقة أكبر لكسر القوانين غير العادلة.

كتب هنري ثورو في مقاله "العصيان المدني": "توجد قوانين غير عادلة ، هل سنطيعها بطاعة أم سنحاول تغييرها مع الاستمرار في طاعتها ، أم سننتهكها على الفور"؟

لقد ألهمتني الفرصة لأن أتحدث عن ذلك ، لأن أكبر ممارسة للشرطة في مقاضاة العصيان في بلدنا هي الشرطة السرية. اعتاد مجرمون غير نائبين مثل مدير وكالة الأمن القومي السابق مايكل هايدن على التنصت خلال أيام بوش ، أو مدير المخابرات الوطنية جيمس كليبر ، الذي كذب مرارًا وتكرارًا على الكونجرس - فهم يهملون القانون عندما يتعلق الأمر بفعل شيء خاص بهم. يقولون لنا أن الغاية تبرر الوسيلة حتى نتمكن نحن أيضًا من لعب هذه اللعبة. نحن ملزمون بتطبيق العصيان المدني حيث يوجد قانون خاطئ ، مما يضع الولايات المتحدة في حالة مراقبة مستمرة باسم مكافحة الإرهاب ، والتي ترتبط ارتباطًا وثيقًا بهذا البلد حيث ترتبط مشاكل الصحة العامة بالطاعون الدبلي في القرن الرابع عشر. إنه أسوأ من الجريمة ، إنه مجرد غبي. لذلك ، يجب ألا نسمح للدولة التي تتجسس علينا أن تمنعنا من فعل الشيء الصحيح.

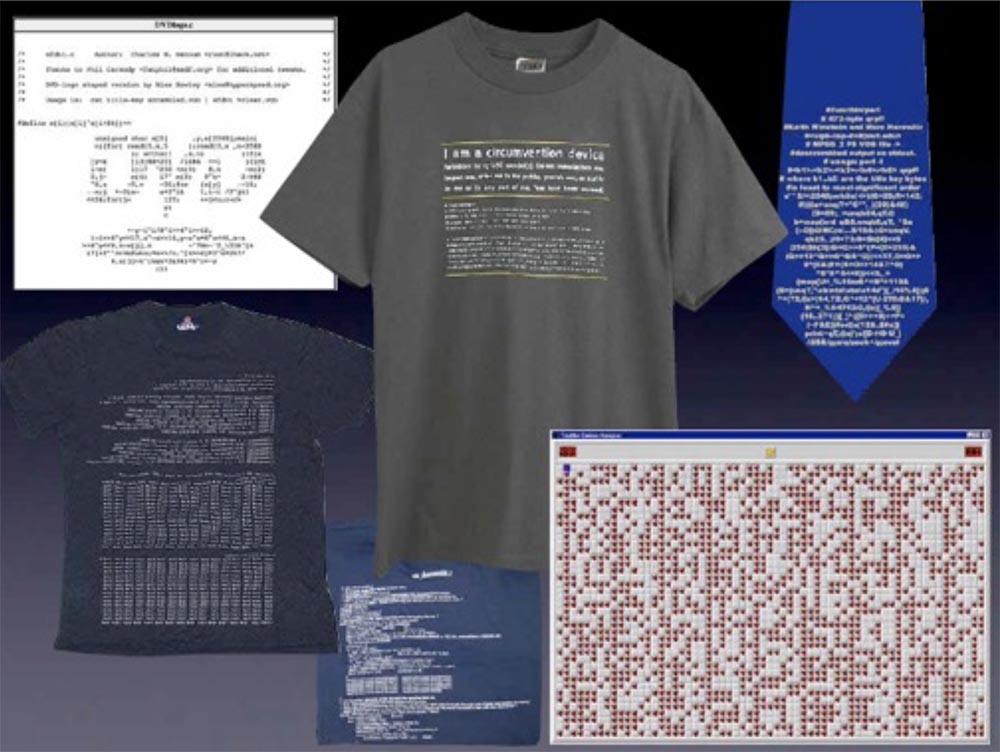

فكر في حروب التشفير DCSS المصممة لحماية أقطاب الوسائط من المتسللين الذين يلعبون أقراص DVD الشرعية على أجهزة الكمبيوتر المحمولة Linux. لقد توصلوا إلى رمز تشفير DVD منع ذلك ، والذي كان غير قانوني تمامًا. هذا مثال مثالي على قانون أسوأ من القانون الإجرامي ، إنه غبي لأنه لا يمكن إلا أن يؤذي الناس بشكل قانوني باستخدام موارد وسائل الإعلام.

بالطبع ، يُطلب من المتسللين وضع عصا في مؤخرات الأشخاص المسؤولين عن هذه القوانين ، مما يجعل القمصان غير القانونية والعلاقات والألعاب أو "كاسحة الألغام" غير القانونية لـ Windows (ضحك).

بالطبع ، في عصرنا ، هناك ظلم تافه أكثر أو أقل لتكون غير مطيع. من انتهاكات اتفاقيات المستخدم الغريبة الخاصة بالاتفاقية إلى التقنيات التي تتعارض مع الأنظمة الاستبدادية والقمعية الموجودة على الأرض اليوم.

"أعط الرجل هاون" - لهذا اليوم هناك تطبيق مقابل. الحقيقة هي أن استخدام التكنولوجيا لدفع الحدود هو ما يفعله الناس في هذا المؤتمر. في الواقع ، في معظم الحالات ، ليس لديك فكرة عما إذا كان ما تفعله قانونيًا أو غير قانوني. لم يجرؤ أحد باستثناء خدمة أبحاث الكونغرس على القول أنهم لا يعرفون العدد الدقيق للقوانين الفيدرالية السارية في المنطقة في وقت معين. لذلك حتى المحامي الجيد لن يقول ما إذا كان موكله يفعل شيئًا غير قانوني أم لا.

ضع في اعتبارك أن القوانين في هذا البلد وبلدان أخرى يتم تفسيرها من حيث السوابق التاريخية. كما أنه مهم عندما يتم اتهامك بشيء ما. نسيان العصيان المتعمد ، لأن الناس يخرقون القانون باستمرار دون معرفة ذلك ، لذلك يجب أن تكون حذرا.

فيما يلي أحد الأمثلة المفضلة لدي ديفكون. تُظهر هذه الشريحة مثالاً على العصيان ، لكنها جيدة. DefCon مليء بمثل هذه الأمثلة.

أعتقد أنه يمكننا الاتفاق على أن اختراق الحسابات المصرفية لشخص آخر أمر غير قانوني. كانت إحدى لحظات DefCon المفضلة لدي لقاء مع شخص اخترق قاعدة بيانات "المحتالين النيجيريين" ، وحصل على معلومات حسابه المصرفي واسترد بعض المال منه.

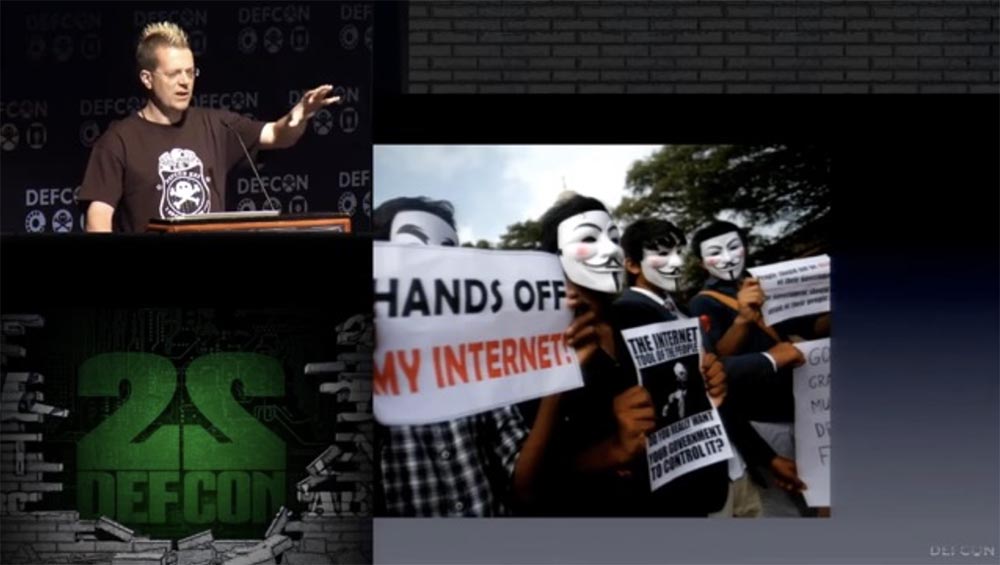

تسريب واستنزاف المعلومات من الوكالات الحكومية وأنواع مماثلة من العصيان هي في الموضة حاليا ، وأعتقد أنها جيدة للمجتمع. الكثير من ما تم تسريبه لوسائل الإعلام مؤخرًا تم اختصاره للتحكم في الإنترنت. الأشخاص الذين لديهم أموال وقوة أكبر بكثير من أولئك الموجودين في هذه الغرفة يحاولون حظرها لـ "الطبقات الدنيا". العصيان جزء من هذه المقاومة للسيطرة والضغط من السلطات. حجب الإنترنت ، نهاية حرية تبادل المعلومات ، بغض النظر عن ثروة السلطة وبغض النظر عما تحمله هذه المعلومات هي نهاية الإنترنت.

لذلك ، يجب أن نرفض أن نطيع. إذا كنت تريد أن تعصي بوعي ، فهناك قاعدة واحدة فقط يجب عليك الالتزام بها ، وأي شخص كان في فريق Hacker Jeopardy يعرف هذه الكلمات الثلاث جيدًا: "Fuck It Up!" "لا تفسد الأمر!"

سبب آخر ألهمني للتحدث هو تسريبات سنودن التي تم نشرها العام الماضي. أود مشاركة بعض أفكاري حول هذا ودعوة المجتمع للمشاركة في المناقشة. هذه المحادثة لكل من لم يكن لديه وقت فراغ للتعرف على كل هذه التسريبات. إذا كان جميع الحاضرين يعرفون ما سأقوله ، فسأكون سعيدًا جدًا ، ولكن هذا ليس هو الحال على الأرجح.

هل تتذكر الأيام الخوالي ، عندما لم يتحول الإنترنت بعد إلى النكتة "كيتي"؟ الآن يعرف الجميع على الإنترنت

ماعز ASCII (ضحك).

تقدم Google بلطف هذا الرسم.

ولكن في الواقع ، لم تكن الأيام الخوالي جيدة. أنا لا أعتبر نفسي مدرسة قديمة ، لأنني بدأت في التعامل مع أعمالنا فقط في أوائل التسعينات. لقد استغرق الأمر ربع قرن لفهم كيف تم التقليل من أهمية الإنترنت المبكر ، وكانت التغييرات التي حدثت ، بغض النظر عن مدى بطئها ، مفيدة. لا يجب أن تستمع لأولئك الذين يقولون أن كل شيء كان أفضل في ذلك الوقت. كان الأمر أسوأ بالتأكيد ، لأن لدينا الآن نموذج أعمال للإنترنت بالكامل ، تراكمت لدينا احتياطيات من المعلومات ، ولدينا مراقبة وتتبع جميع الأمور.

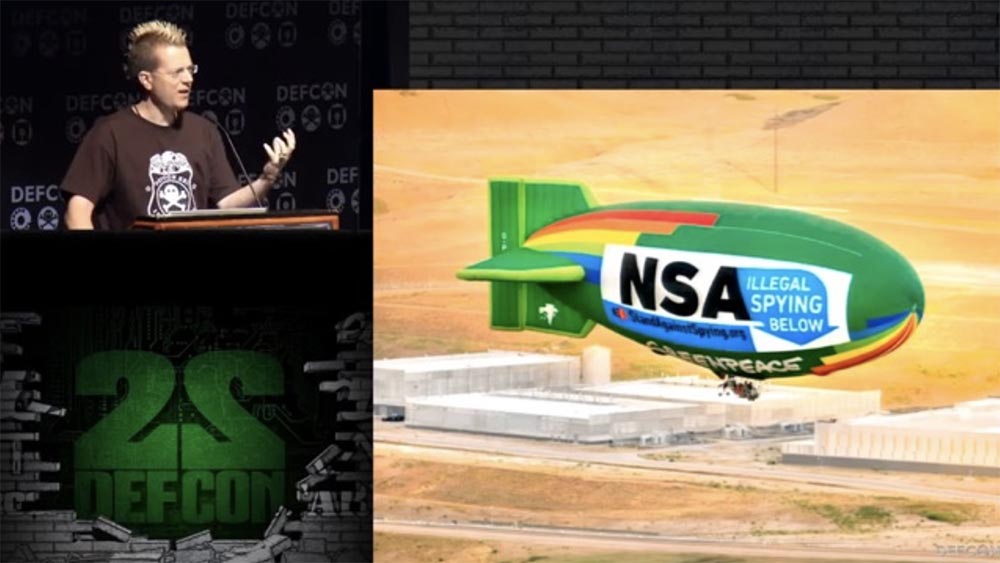

لكن "مغير اللعبة" الحقيقي هو التخزين. هذا هو مركز بيانات وكالة الأمن القومي في بلوفديل بولاية يوتا. و "القرف" الخاص بك ليس فقط ضعيفًا ، طالما أنه يتم نقله عبر الشبكة ، فسوف يتراكم هناك إلى الأبد.

كنت غاضبًا جدًا من كيت ألكسندر عندما جاء إلى DefCon 20 لأنه جاء إلى هنا وقال ، "يا رفاق ، أنت ذكي جدًا ، أليس كذلك؟ ثم تعال واعمل معي! " يعتقد أنه يكفي ارتداء الجينز وقميص لإقناعنا بأنه رجل جيد ، حتى لو كانت وكالته تمنع الناس من أن يكونوا على طبيعتهم ، ويمنع ولادة جيل جديد من المتسللين.

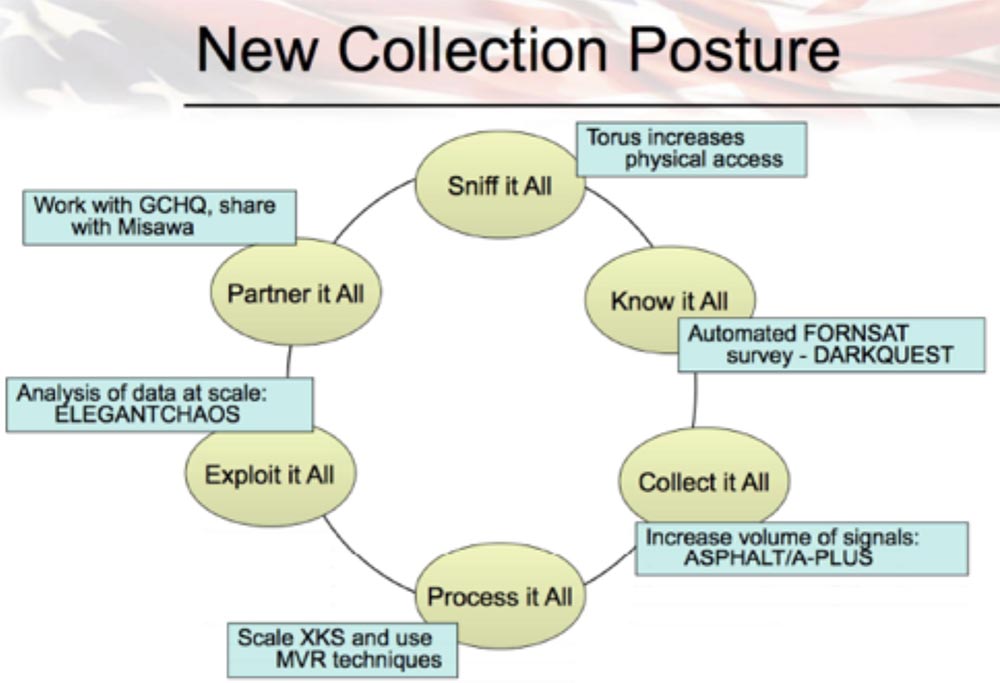

فكر ، إذا سار شخص ما هنا في مجتمعنا ، مع وجود جهاز تسجيل في أيديهم ، ويدفعه طوال الوقت في وجهه أثناء التسجيل ، ويسجل كل ما قلته ، فسيكون من الصعب عليك قبول هذا الشخص كجزء من مجتمعك. من المحتمل أن تتوقف تمامًا عن التواصل مع هذا الشخص ، ولكن هذا ما يحدث حقًا الآن - فهم يجمعون جميع المعلومات عنا ثم يستخدمونها ضدنا. لطالما افترضنا أنهم كانوا يفعلون ذلك ، وتوقعنا أشياء مماثلة منهم ، ولكن بفضل صديقنا سنودن ، نعرف الآن على وجه اليقين أنهم فعلوا بالضبط ما كنا نتوقع منهم منهم ، وحتى أكثر من ذلك. "اجمع كل شيء واستخدم كل شيء!" - هذا ما يفعلونه.

يجب أن تتذكر أن الحكومة تستخدم دائمًا التحفظات. عندما يقولون: "نحن لا نفعل هذا!" ، هذا يعني أننا نجبر شركاءنا الأجانب على القيام بذلك ، ثم ننقل النتائج إلينا. عندما يقولون: "نحن لا نجمع البيانات في إطار هذا البرنامج" ، هذا يعني أننا نجمعها في إطار برنامج آخر.

ولكن لدينا الآن مليون طريقة لإفساد النظام الحالي للأشياء. إذا كان كل ما تفعله يجعلك شخصًا "مثيرًا للاهتمام" ، فيمكنه العودة والعثور على "أشياء مثيرة للاهتمام" أخرى لتعلق عليك. والتكنولوجيا ليست مسؤولة. نجد أخطاء طوال الوقت ، لكن عددها يعتمد بشكل مباشر على "الخطأ" الموجود بين الكرسي ولوحة المفاتيح. يقول الناس أنه ليس لديهم ما يخفيه ، لقد سمعناه مليون مرة من قبل. لكن كل شخص لديه شيء يخفيه ، أليس كذلك؟ كان لدى الجميع دائمًا شيء يخفيه ، الآن أو في الماضي ، وهذا هو مصدر العديد من المشاكل. لذا يجب على الأشخاص الذين يعرفون كيفية القيام بكل أنواع الأشياء الصعبة أن يفسدوا عندما يواجهون مجموعتين مترابطتين - الجريمة المنظمة والفدراليين.

ضع في اعتبارك ما هي

Tradecraft ، أو أشياء التجسس.

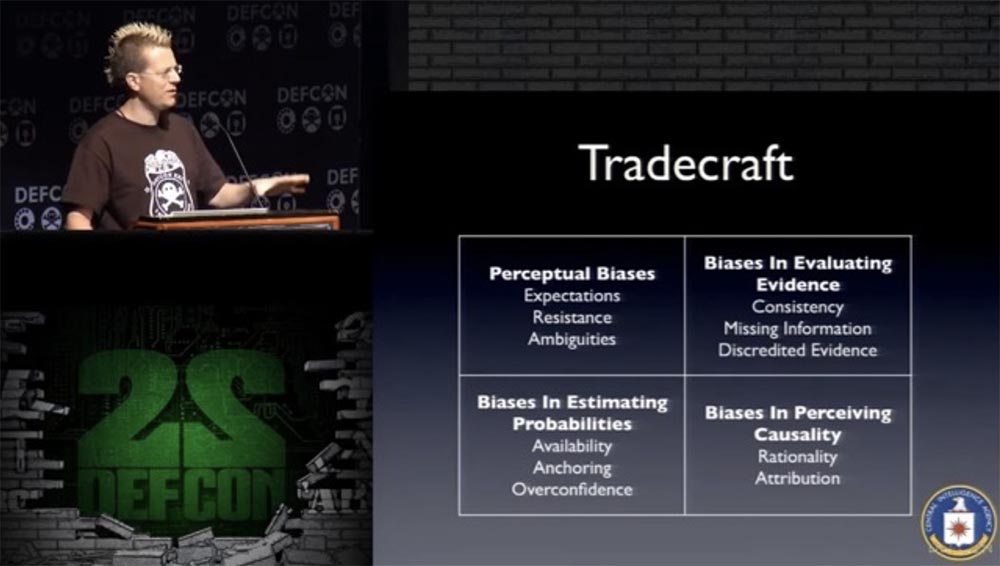

Tradecraft تعني التكنولوجيا والأساليب ، وهنا سوف أرمي بعض الأحجار في حديقة أصدقائنا من وكالة المخابرات المركزية. سأضحك عليهم لاحقًا ، لكنهم يقضون الكثير من الوقت في التفكير في الطرق ، وكيف لا يفسدونها. أفضل طريقة لتحليل عمل وكالة المخابرات المركزية هي النظر في أنشطتها التشغيلية ، والعمليات التي فشلت فيها.

يقضون الكثير من الوقت في تحليل المكان الذي فشلوا فيه. يمكنك تنزيل وقراءة

دليل Tradecraft الذي أنشأته وكالة المخابرات المركزية - يتم التقاط الصورة على الشريحة التالية من هناك. سوف أتناول المواقف الواردة في هذه الصورة:

- انحرافات في التصور: التوقع والمقاومة وعدم الدقة. هذا يعني رؤية ما نريد رؤيته فقط. أعتقد أنك يمكن أن تجد أمثلة على هذا السلوك لوكالة المخابرات المركزية بنفسك.

- التحيز في تقييم الأدلة: الاتساق ونقص المعلومات والأدلة المشكوك في صحتها. إذا كان هناك تسلسل في شيء ما ، فإن العينات الصغيرة تكون أكثر اتساقًا ، ولكنها تحتوي على معلومات أقل. إذا كنت تعتمد فقط على نماذج تقدير الاحتمال الميسور التكلفة ، فأنت تواجه مشكلات في العلاقة السببية - على سبيل المثال ، عزو الأحداث إلى خلفية ثابتة. شيء من هذا القبيل "السنة طيبون ، الشيعة سيئون".

- التحيز الاحتمالي: إمكانية الوصول والمودة والثقة بالنفس.

- انحياز في إدراك السببية: العقلانية ، الحاشية.

تتم مراجعة كل هذه الأشياء عندما نحلل عملياتنا الخاصة ، بعد أن يتم حلها في مكان ما. هناك عدد من الأنشطة التي يمكنك القيام بها لمواجهة التحيز.

على سبيل المثال ، إذا حدث شيء مثير للاهتمام ، فهذه فرصة رائعة للتحول من التحليل إلى إجراء عملية عملية. يجب أن يتضمن التحليل المبادئ التالية:

- التحقق من الافتراضات الرئيسية في البداية أو عندما يتغير المشروع ؛

- التحقق من جودة المعلومات ؛

- اذهب من الاتجاه المعاكس ، أي تطبيق تقنية "محامي الشيطان" ، تقنية "الضربة القوية - المقاومة الضعيفة" ، قم بتحليل حالات مثل: "ماذا لو ..." وجرب الإجراءات المألوفة لنا في اختبار الاختراق. هنا يطلق عليهم "الفريق الأحمر" ، وأفعاله هي وضع نفسه في مكان العدو.

استرشد بهذه المبادئ عند إجراء العمليات وابحث عن نقاط تطبيقها.

على الجانب الآخر يوجد OPSEC. كثير من الناس في مجتمعنا يدافعون عن الأمن التشغيلي. يعني هذا في الأساس منع تسرب المعلومات ، مما قد يؤدي إلى الاستفادة من الجانب الآخر. تُظهر الشريحة التالية ملصقًا من الحرب العالمية الثانية يؤكد هذه القاعدة: "آذان العدو تستمع!"

بالمناسبة ، حول موضوع "المدرسة القديمة" - إذا عرضت هذه الصورة على شخص دون سن 25 عامًا ، فربما يسأل عن سبب كون غاندي عدوًا؟

الضحك في القاعة ، في وسط الشريحة ، ليس صورة لغاندي بل لإمبراطور اليابان هيروهيتو.لا استطيع الانتظار حتى يحصل الجميع على تعليم من ويكيبيديا أو IMDB. تستخدم الحكومة دولارات الضرائب الخاصة بك لإصدار المطبوعات لمساعدتك في OPSEC ، لذلك تحتاج إلى مراجعة هذه الأدبيات بعناية. يجب أن تفهم ما هي المعلومات ذات الصلة.

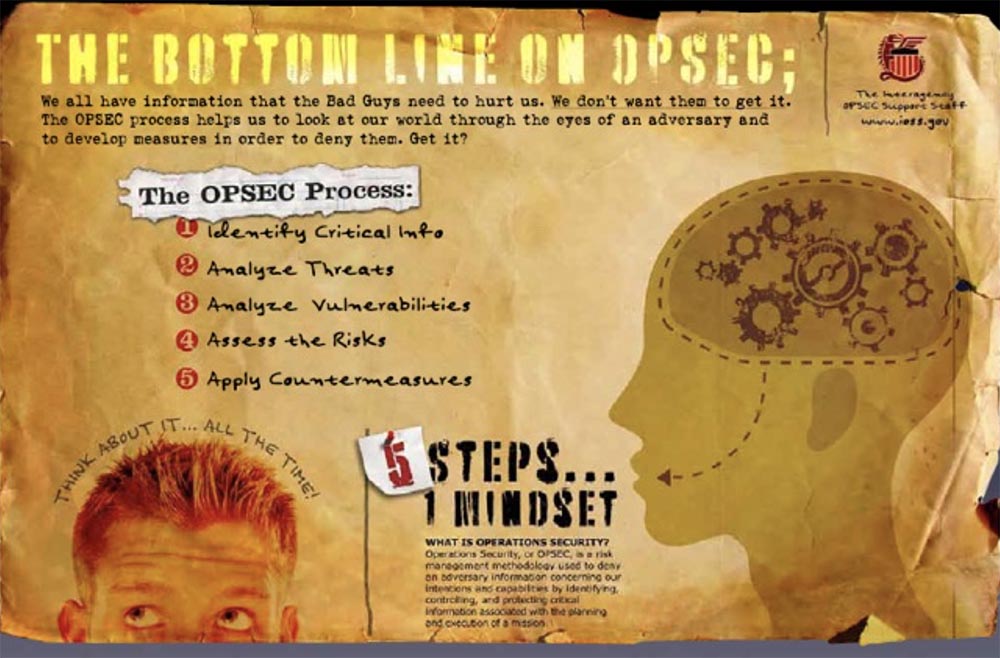

تعلم الحكومة أن الأشرار يريدون الحصول على المعلومات التي نملكها لضربنا بقوة أكبر. يتعامل OPSEC مع ذلك من خلال المساعدة في النظر إلى العالم بأعينهم من أجل وضع تدابير وطرق لمواجهة هؤلاء الأشرار.

عملية الأمن التشغيلي هي كما يلي:

- تحديد المعلومات الهامة التي يمكن أن يضر بنا الوصول إليها ؛

- تحليل التهديد بسرقة هذه المعلومات ؛

- تحليل نقاط الضعف التي يمكن أن تؤدي إلى تنفيذ التهديد ؛

- تقييم المخاطر ؛

- استخدام الإجراءات المضادة.

إذا وجدت صعوبة في رؤية النص على شريحة ، يمكنك عرضه على قرص DVD الخاص بمؤتمر DefCon. لا ينتهي OPSEC بالعملية نفسها ، فهو يغطي كل تفسيراتك وأبحاثك الأولية واللاحقة. "تذكر هذا طوال الوقت!" هذا ليس شيئًا يمكنك القيام به مرة واحدة ثم تنسى ، OPSEC يعمل 24 ساعة في اليوم ، 7 أيام في الأسبوع.

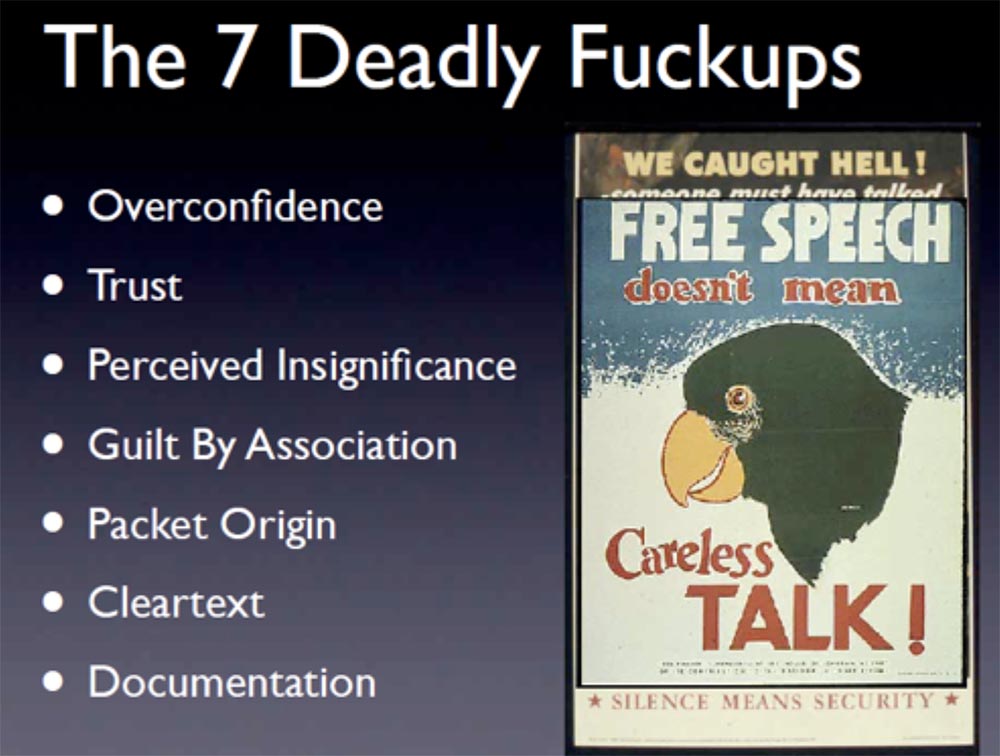

تعرض الشريحة التالية نسختي من الخطايا السبع المميتة ، سبعة أشياء يمكن أن تجعلك تفسد.

ما الذي يجعلك مرشح للاعتقال؟ الثقة في أنهم لن يجدوك. "أستخدم جهاز كمبيوتر منفردًا" كل هذا هراء ، ولا يمكنك أبدًا الاعتماد على أداة واحدة.

يتبع الثقة المفرطة. في دول المراقبة الكلية ، على سبيل المثال ، في ألمانيا الشرقية ، كان واحد من كل 66 شخصًا مخبرًا حكوميًا. ألا تعتقد أن هذه النسبة تشبه مجتمع القراصنة؟ قدر إيمانويل غولدشتاين أن كل خمس في جمهورية ألمانيا الديمقراطية كان "مخبرًا". ربما يكون هذا حدًا مرتفعًا ، ولكن تحدث ، على سبيل المثال ، مع تشيلسي مانينغ. أراهن أنها تأسف لنموذج الثقة في المجتمع.

إن إدراك عدم أهمية ذنبك ، والإيمان بأن ذنبك ضئيل ، وبالتالي فإن "المقالب" لا تزعج أحداً. "لا أحد يهتم بأني أفسد هذا الموقع فقط." تذكر أن كل هذا قد يتم تسجيله في ملفك الشخصي.

"الخطيئة" الرابعة هي ذنب ترابط. لقد زرت محادثة "خاطئة" ، وحضرت إلى مؤتمر خاطئ ، وتواصلت مع الأشخاص الخطأ. أنت قلق من الكشف عن مكانك ومن أين أتيت. هذا ما يمكن أن تستخدمه الحكومة بوعي ضدك. فهو لا يجمع فقط المعلومات الشخصية التي تحدد هويتك ، بل يخزن "بصمات الأصابع" للصفحات التي قمت بزيارتها من خلال المتصفح ، والمعرفات الفريدة للأجهزة المحمولة الخاصة بك ، وربما في المستقبل.

هناك العديد من المستندات التي تؤكد حدوث ذلك. هؤلاء الناس الذين يناضلون حقًا مع الدولة ويقومون بأعمال جادة يعرفون ذلك. "الثرثرة الخاصة بك يمكن أن تقتل أصدقائك."

يجب عدم استخدام أجهزة الكمبيوتر المنزلية والهواتف الخلوية الشخصية أبدًا لأغراض تشغيلية تتبعها الخدمات الحكومية. لا يجب نقل وثائق الهوية بدون مالك. لا ينبغي أبدا مناقشة تفاصيل العملية العسكرية عبر الهاتف أو مع أفراد الأسرة. يمكنك بل ويجب عليك القيام بأشياء لا تحب القيام بها ، تمامًا كما لا تحب الامتناع عن الكحول. إذا ارتكبت واحدة على الأقل من هذه الذنوب - يتم القبض عليك. استخدم

تقنيات تحليل

Tradecraft لتجنب الأخطاء.

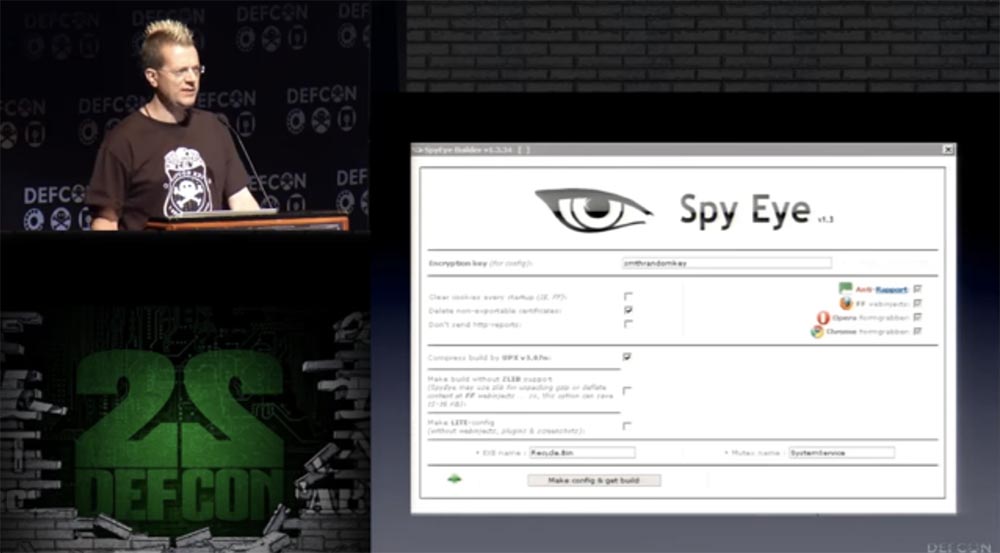

إحدى الأدوات التي يمكنك استخدامها لإيقاف هذه الأشياء اللعينة هي الأدوات. لكن الأدوات يمكن أن تجعل وضعك أسوأ. جهاز الكمبيوتر هو أداة تساعدك على إفساد الأمور أسرع مليار مرة مما يمكنك القيام به بنفسك.

يخلقون شعور زائف بالثقة. إنهم يثيرون خطيئة الثقة بالنفس ، وهذا هو احتمال إفساد كل شيء. من الغباء أن استخدام الأداة أسوأ من عدم استخدامها على الإطلاق. هذه إحدى الصور المفضلة لدي - هذه ليست منشارًا ، بل قاطعة من نفاثة من الماء يتم توفيرها تحت ضغط 15000 رطل لكل بوصة مربعة. إنه مجرد ماء ، لكنه يقطع الفولاذ ، على الرغم من أنه يبدو آمنًا جدًا.

هنا الأداة الأولى -

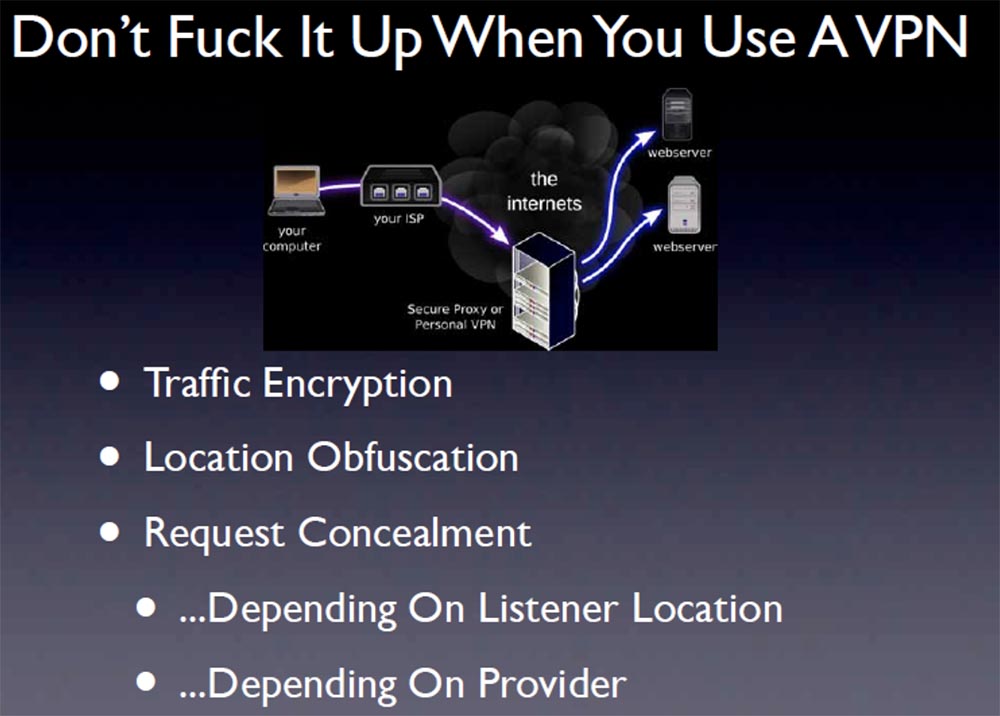

VPN . لا تفسد ذلك! هل ستكون بأمان إذا كنت تستخدم شبكة غير آمنة؟ عندما يتعلق الأمر بالأدوات ، اسأل نفسك سؤالين: هل يجب أن أستخدمها وكيف يمكنني استخدامها؟ ما الذي تحصل عليه من

VPN ؟ تحصل على تشفير حركة المرور ، ولكن فقط بينك وبين شبكة

VPN نفسها ، ولكن ليس بين

VPN وبعض الأماكن البعيدة.

يمكنك الخلط بين آثار أقدامك وإخفاء موقعك من خادم بعيد. قد لا يعرف مزود الخدمة مكانك بالضبط. ولكن يمكنك الحصول على نوع من الطلب منه سيؤسس اتصالًا بينك وبين

VPN . لذلك يعتمد الأمر حقًا على مكان "المستمع" وكيفية تصرف مزود الشبكة. هذا وكيل واحد ساخن ، لذلك يمكن لأي شخص يتحكم في طرفي الشبكة ، مثل وكالة حكومية ، أن يربط حركة المرور بسهولة ويحصل على معلومات حول موقعك. هذا يغير درجة الثقة في مزود

VPN الذي ربما تكون لديك علاقة مالية معه ، لأنه من السهل جدًا تتبع كيفية دفع الرسوم مقابل الخدمات ومن الذي تدفعه. فكر في الأمر. يختلف موفري

VPN حقًا عن الوفاء بوعدهم. يقول الكثير منهم أنهم لا يحفظون سجلات الجلسة. يجب أن تعرف سياسات التسجيل الخاصة بهم ، ولكن هذا لن يوضح القصة الكاملة ، خاصة إذا لم تكن موجودة في الولايات المتحدة ، لأنه يمكنهم بدء التسجيل في أي وقت يريدون. على سبيل المثال ، عندما يتلقون أمرًا من إدارة الأمن القومي ، والتي ، بموجب القانون ، يمكنها المطالبة بجميع البيانات.

لذلك ، فإن حقيقة أنهم لا يسجلون نشاطك الآن لا يعني أنهم لن يفعلوا ذلك في المستقبل إذا كنت مهتمًا بالخدمات الخاصة.

إذا كنت تخطط للاختباء خلف

VPN ، فمن الأفضل أن ترى كيف يختلف عملاء

VPN في درجة "اللحاق بك." , .

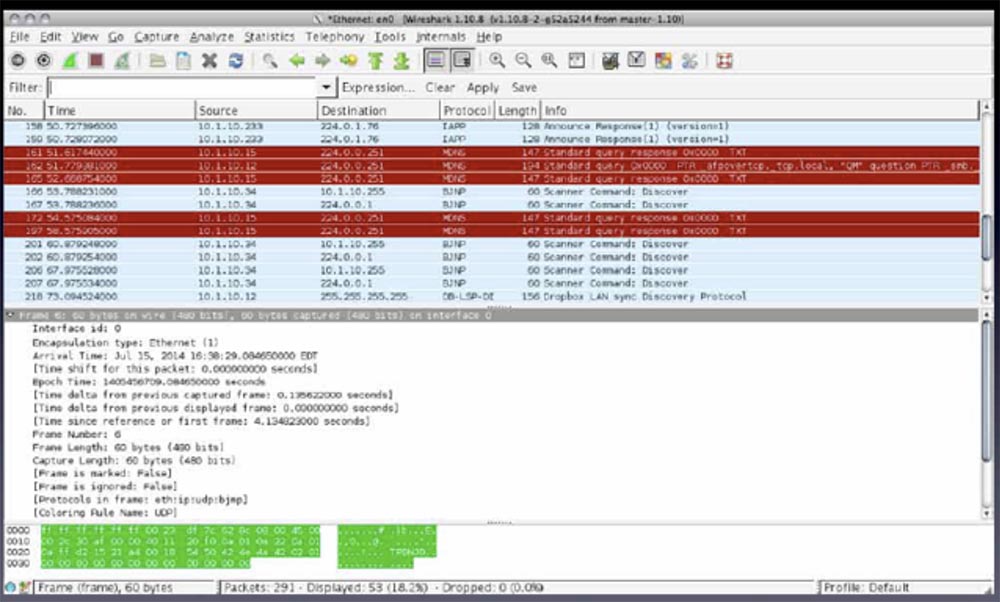

VPN ,

Wire shock , «» , .

,

VPN ? , , , «» , .

.

SSH -,

VPN , «». , «».

, «» IP. ,

VPN . , , . , « » , VPN, IP.

— . java- . , , VPN, .

VPN, , . , , .

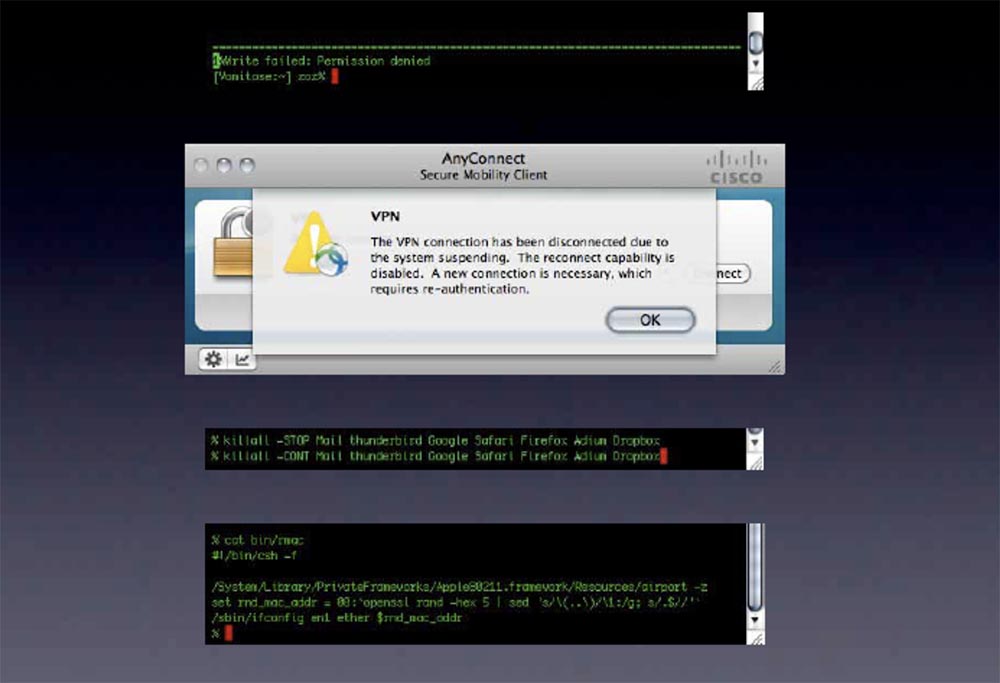

, ,

MAC- .

MAC- , WiFi- . .

MAC- , .

,

VPN ? ? « »,

VPN , .

VPN .

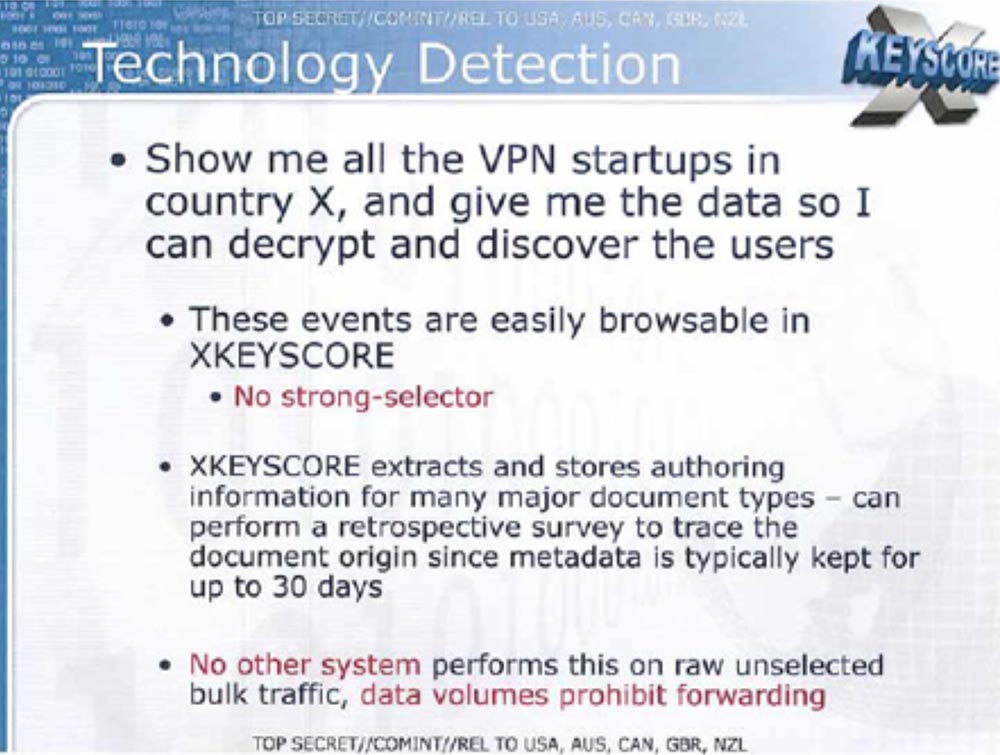

XKeyscore 2008 .

, . . , . ,

VPN , , - .

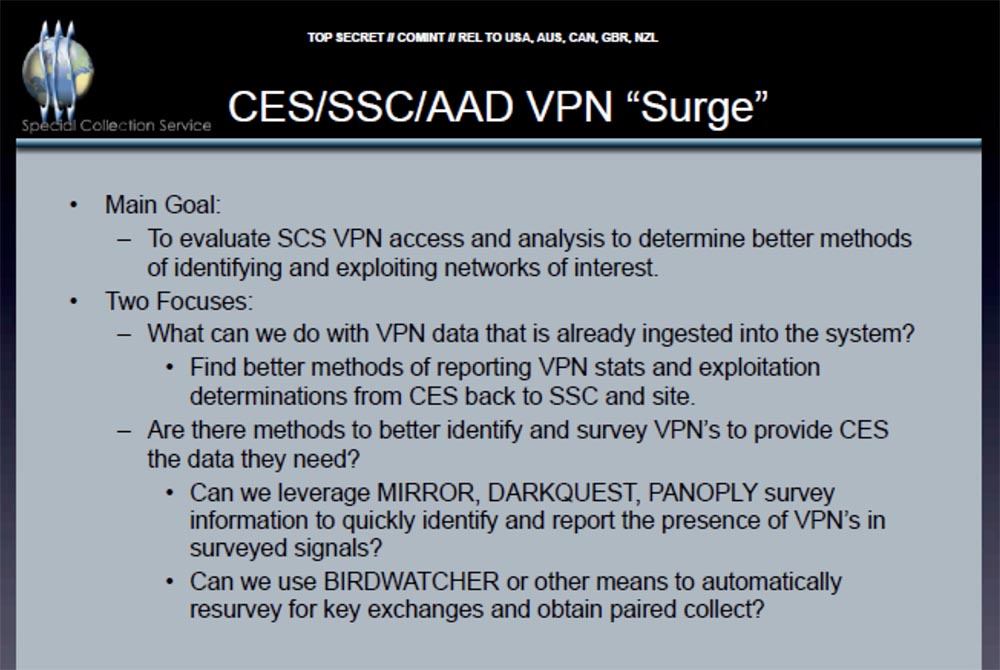

CES/SSC/AAD VPN “Surge” , «VPN — » 2011 .

,

VPN .

Birdwatcher , . - , , ,

VPN .

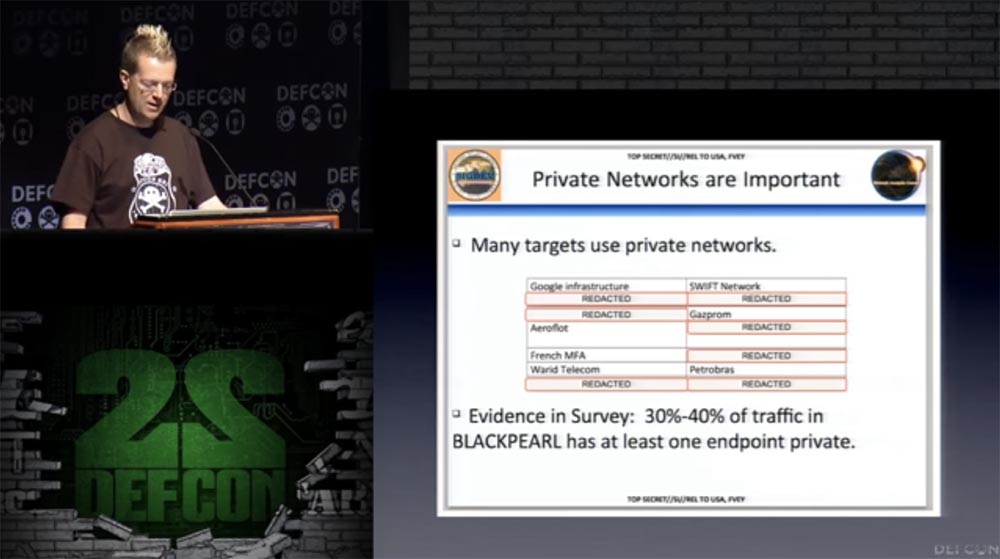

SCS , , – – , , .

, « », , , .

\

, , . . , ,

VPN — , . , . ,

VPN , , . , ,

VPN .

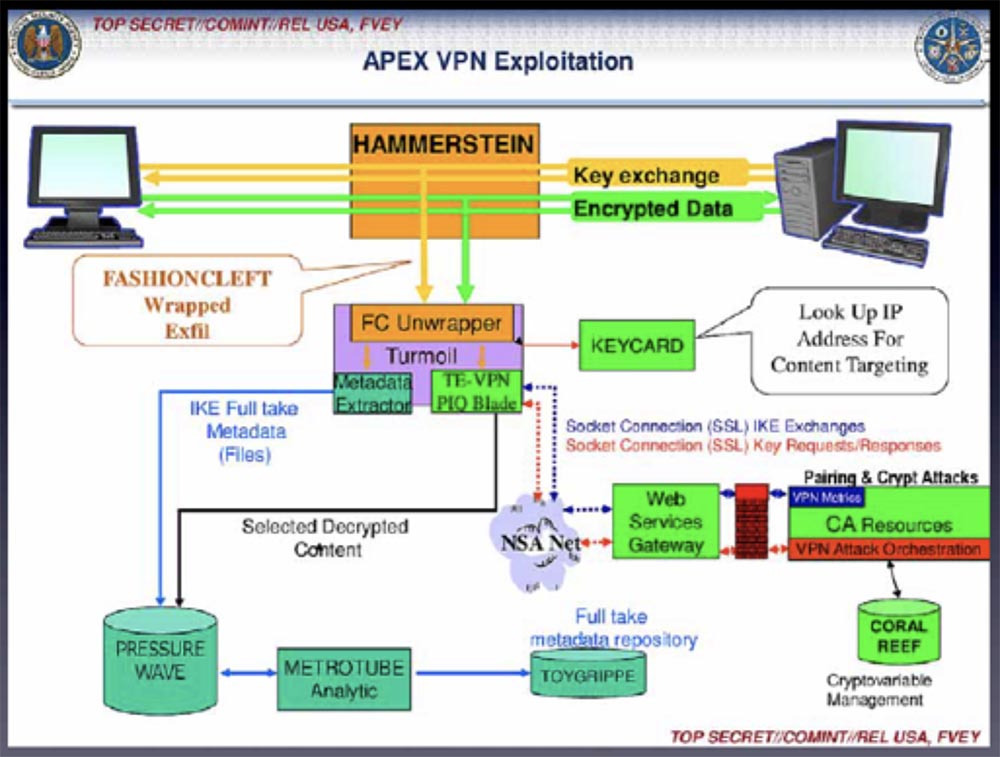

-, .

Hammerstein « ». -, .

, , . , ,

PPTP VPN . 2012

DefCon 20 ,

loud cracker PPTP ,

VPN .

VPN , , , .

,

VPN - , .

NSA , «». , , - . , , , .

: ,

Tor !

,

Tor , .

Tor , . . , .

Tor . , «» . , , , , .

Tor . , . , ,

Tor .

«», . , «», , .

, «» , , , , . -, « » « ».

Tor .

,

Tor .

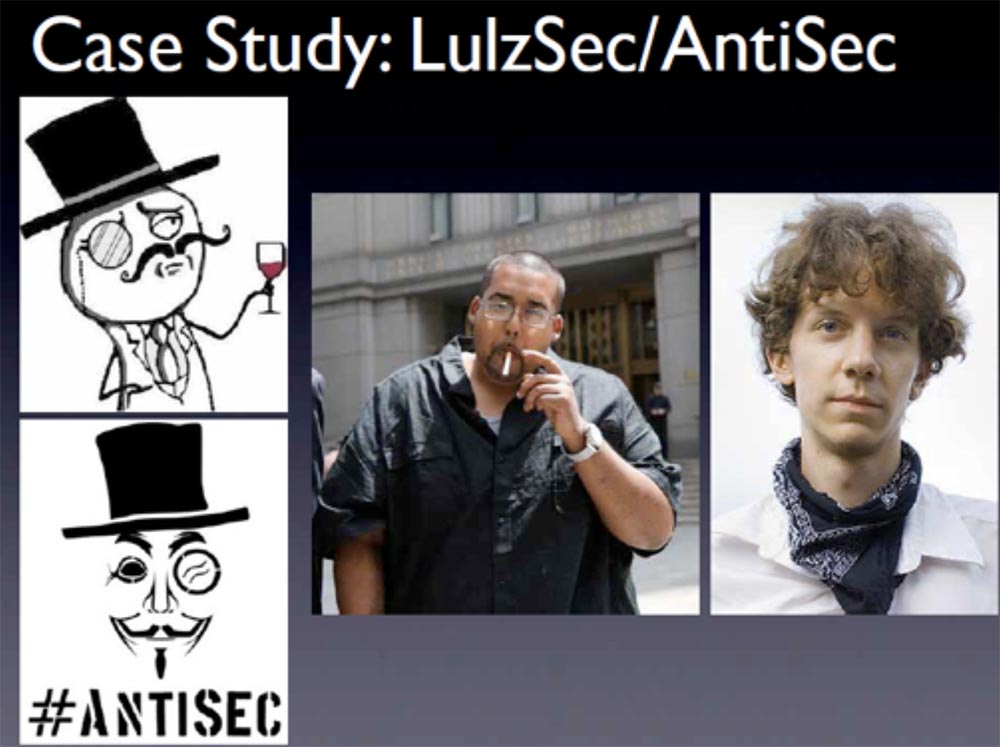

LulzSec AntiSec .

LulzSec ,

Sabu , .

4chan Nons , ,

SQL ,

DDOS- -, – .

Anonymous ,

Sabu .

IFC

IFC ,

TOR . , - .

Sabu Tor , , . , , , .

. , .

Sabu . Wi-Fi, . , ?

Mac- ,

Tor ,

Tor Wi-Fi ,

IP- IFC- . , , , «». ,

Tor , , 10 . :

Tor , , ! .

لذلك ، لاحظ "النظافة" لوجودك على الإنترنت. لا تستخدم متصفحين في نفس الوقت ، لأنه يمكنك ارتكاب خطأ وإدخال شيء خاطئ وفي المتصفح الخاطئ. الفكرة الجيدة هي استخدام كمبيوتر منفصل يتصل بالشبكة فقط من خلال Tor. استخدم جدار حماية مثل PFSence للتأكد من أن كل حركة المرور الخاصة بك تمر عبر شبكة Tor ، واستخدم خدمة IPCheck لمعرفة كيفية عرض عنوان IP الخاص بك على الشبكة.25:00 دقيقةمؤتمر DEFCON 22. أندرو "زوز" بروكس. لا تفسد الأمر! الجزء 2شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ هل تريد رؤية مواد أكثر إثارة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30 ٪ لمستخدمي Habr على نظير فريد من خوادم مستوى الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 نوى) 10GB DDR4 240GB SSD 1Gbps من 20 $ أو كيفية تقسيم الخادم؟ (تتوفر الخيارات مع RAID1 و RAID10 ، حتى 24 مركزًا وحتى 40 جيجابايت DDR4).

VPS (KVM) E5-2650 v4 (6 نوى) 10GB DDR4 240GB SSD 1Gbps حتى ديسمبر مجانًا عند الدفع لمدة ستة أشهر ، يمكنك الطلب

هنا .

ديل R730xd أرخص مرتين؟ فقط لدينا

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV من 249 دولارًا في هولندا والولايات المتحدة! اقرأ عن

كيفية بناء مبنى البنية التحتية الطبقة باستخدام خوادم Dell R730xd E5-2650 v4 بتكلفة 9000 يورو مقابل سنت واحد؟