مؤتمر DEFCON 22. أندرو "زوز" بروكس. لا تفسد الأمر! الجزء الأولاستخدم

Opsec على مدار الساعة طوال أيام الأسبوع. ترى لقطة شاشة من الدردشة على Reddit مع Sabu ، بعد أن أصبح خندقًا ، ينصح فيه المحاور باستخدام Opsec 24/7. لذا إذا أراد "الأصدقاء" غرقك ، فيمكنهم فعل ذلك. لم يحدث من قبل أن تحدث مخبر فيدرالي واحد بكلمات أكثر صدقًا.

حالة أخرى سمعنا عنها جميعا. طالب في جامعة هارفارد أبلغ عن خطر انفجار أثناء الامتحانات. استخدم

Tor للاتصال بخدمة

بريد Guerilla ، مما يسمح لك بإرسال رسائل بريد إلكتروني لمرة واحدة.

قبض عليه المحققون بسبب قيام

Tor بإضافة عنوان

IP الخاص بالمرسل إلى رأس البريد الإلكتروني. لذلك

فشل Opsec في هذه الحالة. بشكل أساسي ، يرتبط هذا الهراء بأدوات الخصوصية التي لست "أصدقاء" معها. لذلك ، يجب أن تكون السرية لك على الإفطار والغداء والعشاء. إنها مثل لحم الخنزير المقدد الذي يجعل كل شيء أفضل!

سأخبرك كيف أخطأ هذا الطالب. أولاً ، تتطلب إنترانت هارفارد تسجيل

عنوان MAC الخاص بك. سبب آخر

هو أن معهد ماساتشوستس للتكنولوجيا أفضل من جامعة هارفارد لأننا لا نطلبها. لذلك ، يرتبط تسجيل المستخدم على الشبكة

بعنوان MAC الخاص به ، بالإضافة إلى تسجيل الدخول الصادر. إنه نموذج مصغر للملاحظة. كل هذا معًا خلق عوامل تهديد سمحت لهذا الرجل بالحصول عليه. على سبيل المثال ، يمكن للمحققين معرفة من زار الموقع وقام بتنزيل مثبت

Tor قبل التهديد بالانفجار مباشرة ، أو نظر إلى كل من كان مرتبطًا بعقدة تسجيل

Tor معروفة في ذلك الوقت ، أو الذي

دخل إلى خوادم دليل

Tor .

عندما أفكر في هذا الأمر ، أفهم أنه يوجد في بلدنا بالفعل نموذج للمراقبة العالمية ، والذي يعرفه الجميع - هذه هي وكالات الائتمان. ونقوم بنوع من

Opsec مع وكالات الائتمان. نحصل على الائتمان في المقام الأول بسبب سمعتنا. لذلك ، استخدم السرية قبل أن تحصل على قرض. نحن لا نلغي بطاقات الائتمان ، حتى عندما لا نحتاج إليها بعد الآن ، لأنهم هم أنفسهم يخلقون سمعتنا. لذلك لا تتوقف عن استخدام أدوات الخصوصية ، حتى عندما تنتهي من فعل شيء سيئ. تمامًا مثل استخدام وكالة ائتمان ، فإن استخدام

Tor يمكن أن يضعك في القائمة. ولكن لديك سبب وجيه ليكون في هذه القائمة.

لذلك ، هناك العديد من الطرق التي لا يمكن لهذا الرجل أن يدمر كل شيء. بادئ ذي بدء ، كان عليه على الأقل تحليل الوضع والاستعداد للمقابلة الحتمية مع الشرطة كمستخدم

Tor . يمكنه استخدام مفاتيح الجسور للتواصل مع

Tor . على الرغم من أنه أصبح من المعروف لاحقًا أن وكالة الأمن القومي تقوم بتتبعهم أيضًا. يمكنه الاستعداد لحقيقة أنه يمكنهم تتبع نقطة الدخول لحركة المرور ، والخروج من الحرم الجامعي واستخدام شبكة مقهى

ستاربكس أو هاتف محمول يمكن التخلص منه ، ومن ثم ربما لم يتم القبض عليهم.

يتلقى الناس باستمرار تهديدات بشن هجمات إرهابية وتفجيرات ، وفي الواقع لا توجد وسيلة لتتبع مثل هذه الرسائل. عليك فقط أن تجعل اكتشافك صعبًا. وبالطبع ، كان بإمكانه استخدام خدمة بريد لم تحدد عنوان

IP وفتح عقدة خرج

Tor الخاصة به.

ماذا نعرف عن مدى ضعف مستخدمي

Tor العاديين؟ من المعروف أن هذه الشبكة تسببت في الكثير من المشاكل لمركز اتصالات حكومة المملكة المتحدة GSHQ ، حتى أنهم عقدوا مؤتمرين

Tor ، آخرهما في عام 2012. لذلك ربما لا يكون هناك باب خلفي بسيط. إنها أخبار جيدة أنه كان ينبغي عليهم عقد مثل هذا المؤتمر. نحن نعلم أن استخدام

Tor هو حقيقة واضحة ، لأنه يجعل المستخدمين على عكس مستخدمي الشبكات المفتوحة. لذا ضع في اعتبارك أنك قد أخذت بالفعل بصمات الأصابع.

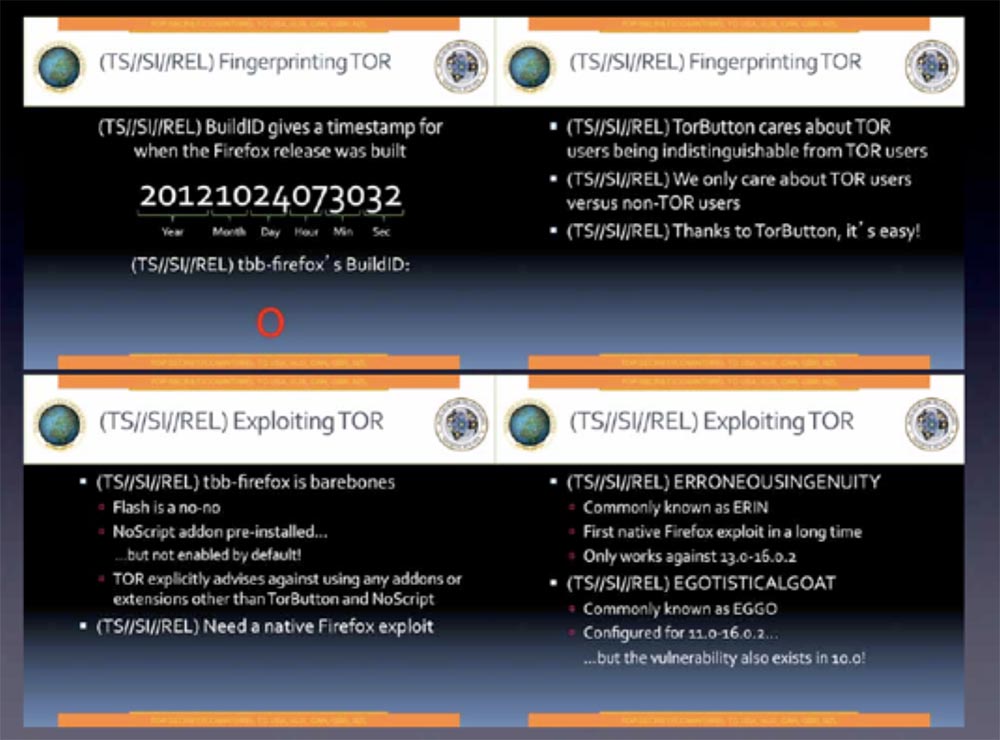

نحن نعلم أن الهجمات على

تور في عام 2012 كانت معقدة للغاية بالنسبة لوكالات المخابرات ، لذلك حاولوا تنفيذ استغلال في إصدار

Firefox المستخدم في حزمة برامج

Tor . أعتقد أن هذه أيضًا علامة جيدة. هذه شرائح من عرض Tor stinks الشهير (Tor stinks ...) ، أنا متأكد من أنك رأيته بالفعل ، لذلك سأريهم بسرعة.

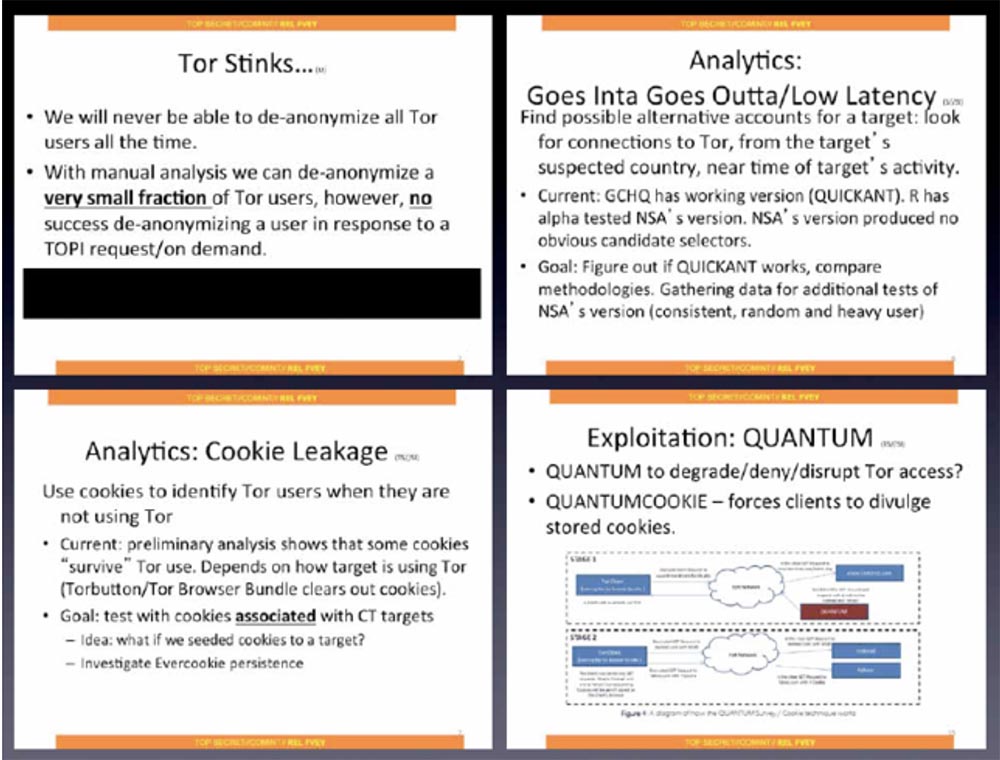

لذا ، هناك اعتراف بأن الفيدراليين لم ينجحوا أبدًا في الكشف عن جميع مستخدمي

TOR . بمساعدة التحليل اليدوي ، يمكنهم تحديد عدد صغير جدًا من المستخدمين ، بالإضافة إلى أن محاولات الكشف عن المستخدمين باستخدام طلبات

Tor لم تكن ناجحة أبدًا.

لذلك ، يجب عليك استخدام

Comsec داخل جلسات

Tor الخاصة بك. بالطبع ، يقومون بهجمات الارتباط المروري ، وإن كان ذلك على نطاق صغير. يحاولون اكتشاف مستخدمي

Tor في وقت لا يستخدمون فيه. للقيام بذلك ، يحاولون استخراج ملفات تعريف الارتباط المحفوظة من استخدام هذا المتصفح.

إن تور جيد لأنه لا يخزن ملفات تعريف الارتباط هذه. كما يوصون باستخدام طريقة استغلال

QUANTUM ، والتي تساعد على استخراج ملفات تعريف الارتباط من

Tor بسبب وجود عناصر

فايرفوكس فيها.

يجب أن يمنحك ما سبق بعض التفكير في مدى أمان

Tor كحل وحيد لاستخدام الإنترنت بشكل مجهول. لا تستخدم أبداً حلولاً فردية ، بل عليك الرجوع. الشيء الجيد في الاستخدام المنتظم لـ

Tor هو أنه يجعل اكتشافك صعبًا ، ولكنه ليس مستحيلًا تمامًا.

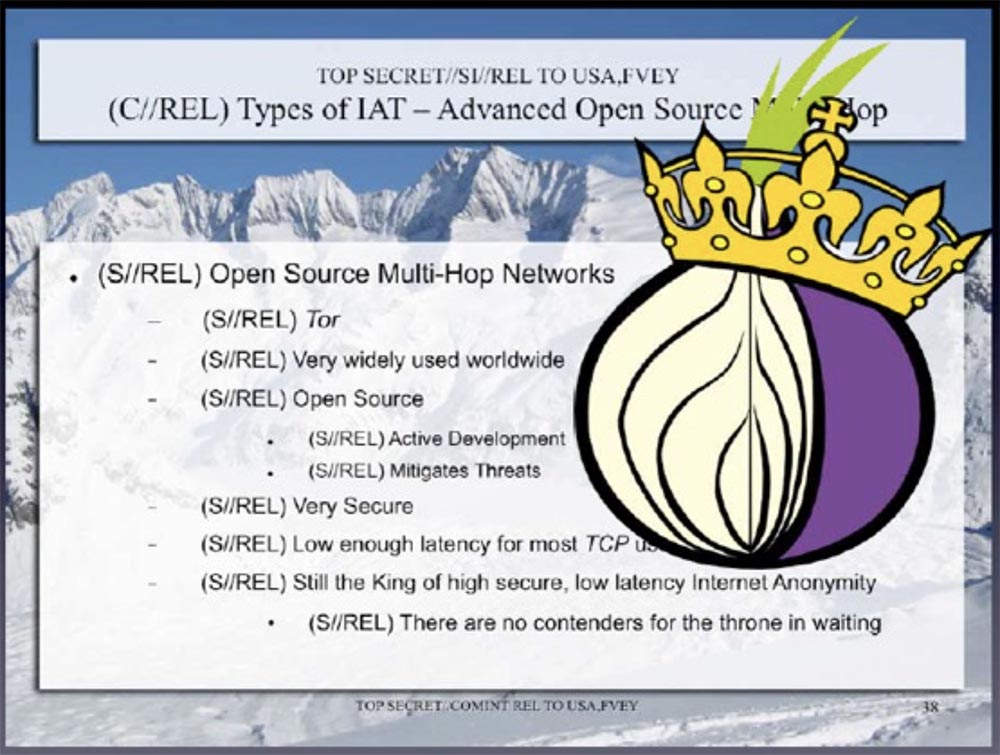

فيما يلي الوثيقة السرية الثالثة التي صدرت في نفس الوقت. هنا يؤدي

تور في الكشف المنخفض وعدم الكشف عن هويته العالية للمستخدمين.

يشار هنا إلى أنه منتشر في جميع أنحاء العالم ، وهو مورد مفتوح ، يتطور بنشاط ، ويقلل من خطر التهديدات ، وهو آمن للغاية. كتب هنا أن "ثور هو الملك في مجال ضمان عدم الكشف عن هويته والسرية ، وفي المستقبل القريب لا يتوقع أي المتقدمين الآخرين لعرشه.

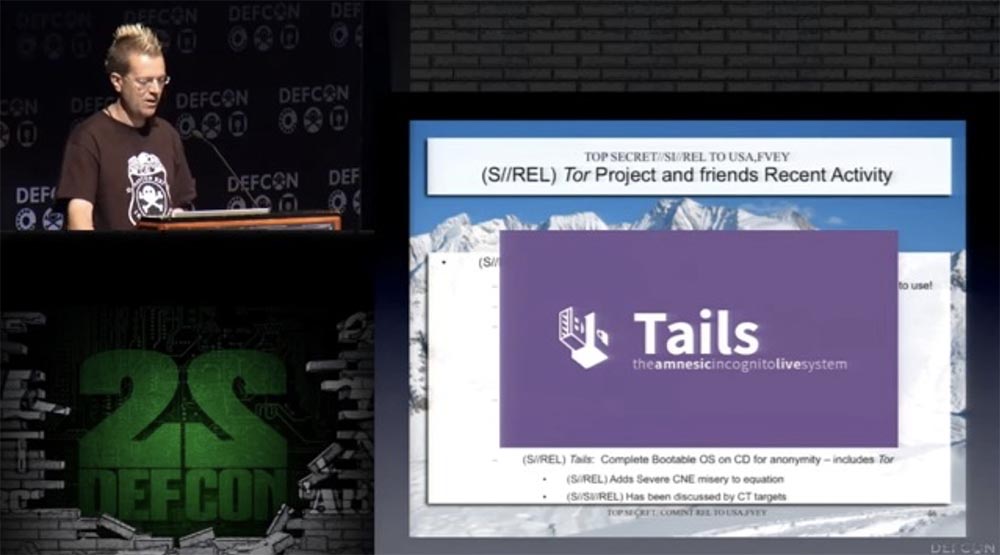

تلقت الشرطة السرية ردود فعل إيجابية من منصات البرامج المستخدمة من جانب العميل ، مثل برنامج

Tails المستقل بالكامل الذي تم تنزيله من القرص المضغوط.

عن ماذا يتحدث هذا؟ حقيقة أن

ثور يضعك في مجال رؤية السلطات ، لكن

ثور وذيول يعقد حياتهم. أعتقد أن مجرد استخدام

Thor يضعك في قائمة واسعة إلى حد ما من الأشخاص ، وإذا كان "عصيانك" سيساعدك على الانتقال إلى قائمة أصغر من الأشخاص الذين يستحقون المزيد من الاهتمام ، فمن الأفضل أن تكون في قائمة كبيرة. لأنه كلما زاد عدد الأشخاص في هذه القائمة الكبيرة ، كان ذلك أفضل.

لكن لا تضع حياتك أو حريتك في الاعتماد على عنصر واحد ، أحد عوامل الأمن الشخصي. ينطبق هذا على

Tor والعديد من الأدوات الأخرى في شبكات اتصال الإنترنت الخاصة بك. يعجبني الشعار المنشور على موقع

CryptoCat - لا تثق أبدًا في حياتك أو حريتك في البرامج. نثق في حياتنا باستخدام البرامج كل يوم ، في كل مرة نركب فيها سيارة أو طائرة. ولكن عندما تقود في سيارة ، فإنك تعتمد أيضًا على أحزمة المقاعد. إنه مثل قول مسلم عجوز: "الرجاء في الله ، ولكن ربط الجمل".

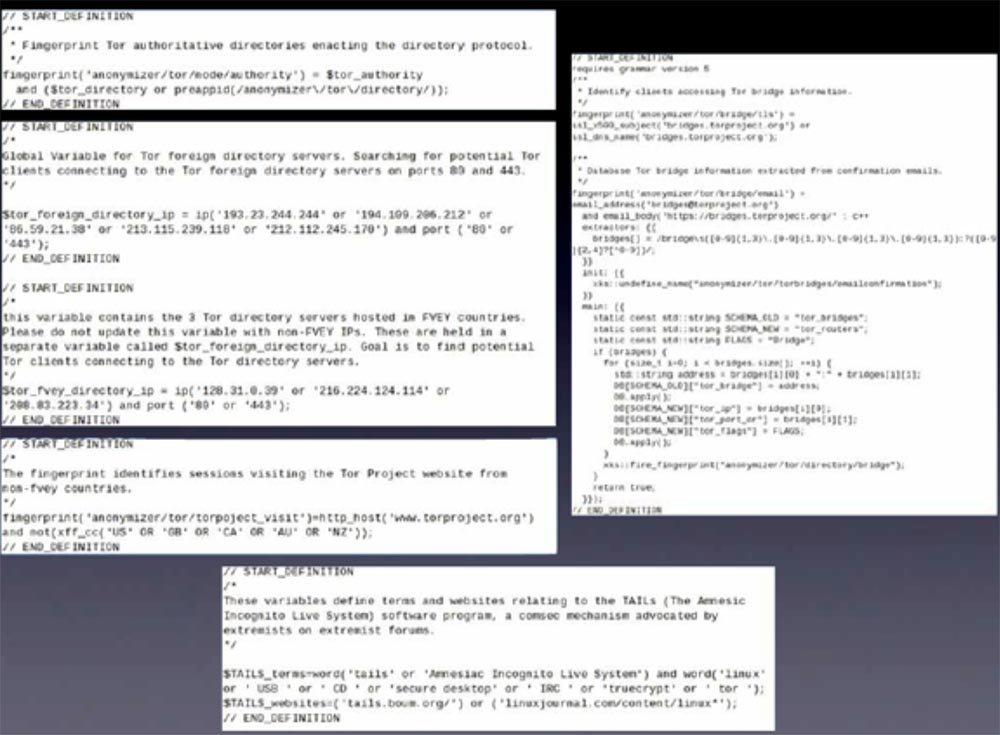

إليك بعض الأخبار الجيدة. تم تسريب قائمة كبيرة وقائمة صغيرة مؤخرًا من قواعد التصفية. أعلم أن هذا أمر غير قابل للقراءة تمامًا ، ولكنه في الأساس يظهر أن الأجهزة الأمنية مهووسة بفكرة جعل هذه القائمة الطويلة أكبر حجم ممكن.

أي شخص يتصل بخدمة دليل

Tor أو موقع

Tor موجود على هذه القائمة الطويلة. من وجهة نظر الدولة ، هذا استقبال للشرطة السرية. هذا رائع. هذا يشبه العثور على إبرة في كومة سنقذف فيها المزيد من القش. لذلك ، يا شباب ، حاولوا جعل هذه القائمة الكبيرة أكبر لإضافة عمل لهم. إنهم أكثر استهدافًا لكل من يستخدم

Tor ، وليس للمجرمين الحقيقيين ، هذا أمر غبي ، ولكن ليس أكثر من المراقبة الكاملة التي نتحدث عنها. إنه يثبت أننا بحاجة إلى المزيد من الأشخاص الذين يستخدمون هذه الخدمات.

الجانب الأيمن من الشريحة أسوأ. لقد ذكرت بالفعل أنهم يجمعون عناوين البريد الإلكتروني للأشخاص الذين اعتادوا على استقبال "مفاتيح الجسر" ، أي عقد شبكة

Tor . يجب أن تعرف أنهم يشاركون في مثل هذه الأشياء البشعة. وبالتالي ، ربما لم يتم القبض على أحد طلاب جامعة هارفارد باستخدام مفتاح الجسر. ربما نعم ، ربما لا. لا نعلم على وجه اليقين ، لأننا لا نعرف مقدار المعلومات التي تشاركها الوكالات الفيدرالية ومقدمو الخدمات مع بعضهم البعض ، لذا كن حذرًا.

وأخيرًا ، يظهر الجزء السفلي من الشريحة أن المتطرفين ينتشرون في

Tor و

Tails في المنتديات المتطرفة. لذا تهانينا ، اتضح أننا جميعًا متطرفون!

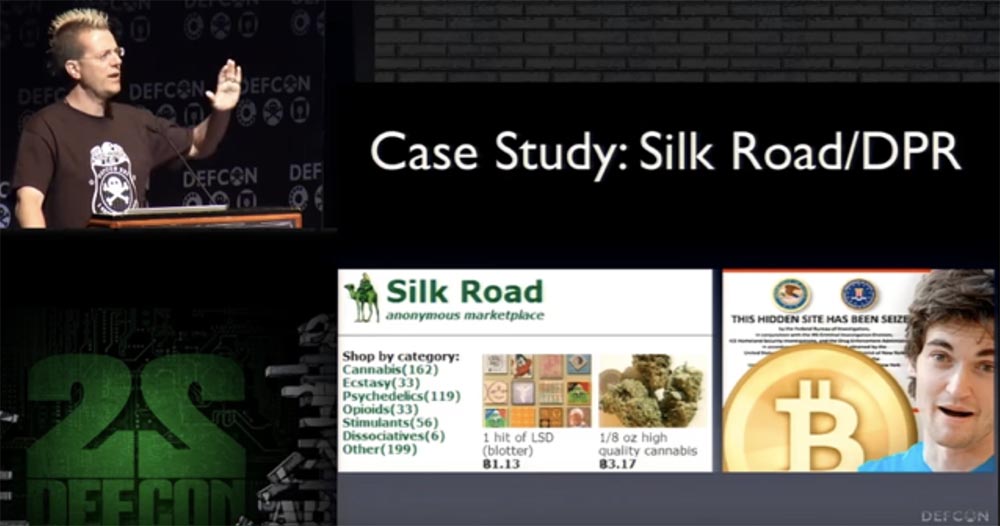

كلنا نعرف قصة منصة تداول

طريق الحرير المجهولة ومديرها ، Pirate Roberts. عمل

طريق الحرير كخدمة سرية

لتور لمدة عامين حتى تم القبض على روبرتس.

نحن نعلم أن الفدراليين قاموا بشراء المئات من الأدوية عبر طريق الحرير ، مما سمح له بالعمل لفترة أطول للتأكد من أنه يمكنهم القبض على شخص ما. يبدو أن الجريمة المنظمة القياسية. اعتقلوا

القراصنة روبرتس واستولوا في الوقت نفسه على جميع معلومات خادم طريق الحرير.

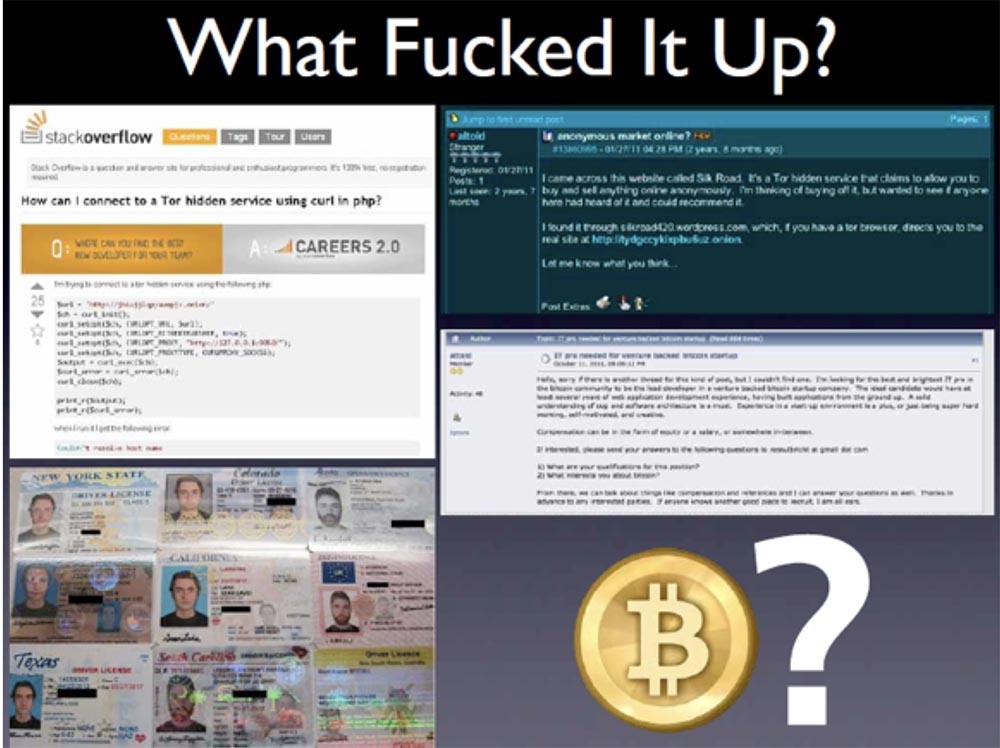

فما الذي جعله يفسد؟ نحن نعلم أن

Dread Pirate Roberts فشل مرارًا وتكرارًا بسبب إهمال

Opsec - فهذه حزمة رسائل محفوظة ومنشورات المنتدى من نفس الحساب ، والتي تضمنت عنوان بريده الإلكتروني الحقيقي. هذه أوامر من بطاقات هوية مزورة مع صوره ، لذلك كانت لديه فرص كافية للخطأ.

لكننا لا نعرف كيف كان من الممكن الكشف عن عدم الكشف عن هوية الخادم. هذا هو 180،000 بيتكوين. كيف يمكن أن يحدث هذا؟ لا نعرف الجواب. ولكن هناك عدة خيارات.

تم التعرف على

قرصان روبرتس وتتبعه بنفس الطريقة التي

تم بها تعقب

سابو . على سبيل المثال ، يمكنه فقط تسجيل الدخول مرة واحدة بدون

Tor ، على سبيل المثال ، لإصلاح شيء ما على الخادم.

لا يمكن إنكار هذا الاحتمال. يمكن تتبعه من خلال العلاقات المالية مع المزود بفضل أدوات لتتبع المدفوعات على جميع خوادم الاستضافة ، كما حدث مع موفري الاستضافة المستقلين الآخرين. يمكنهم إدخال برمجية إكسبلويت إلى خادم طريق الحرير ، والتقاطها وانتهاك وضع إخفاء الهوية.

يمكنهم أيضًا تنفيذ هجوم سري واسع النطاق على خدمات مجهولة. لا نعرف الإجابات ، لذا لنتحدث عن الطريقة الوحيدة التي تنطوي على هجوم مباشر على

Tor . ما تحتاج إلى معرفته عن الخدمات المخفية هو أنها ضعيفة جدًا من وجهة نظر هجمات الارتباط ، حيث يمكن للمهاجم أن يعرضها لتوليد حركة المرور. هناك

حلقتان تور متصلتان بنقطة واحدة. أي شخص يتصل

بتور لفترة طويلة يصبح عرضة لهذه الأنواع من الأشياء. خاصة بالنسبة للأجزاء القابلة للتحويل ، لأن الشبكة ليست كبيرة جدًا ، لذلك عاجلاً أم آجلاً يمكنك التعثر على عقدة ضارة.

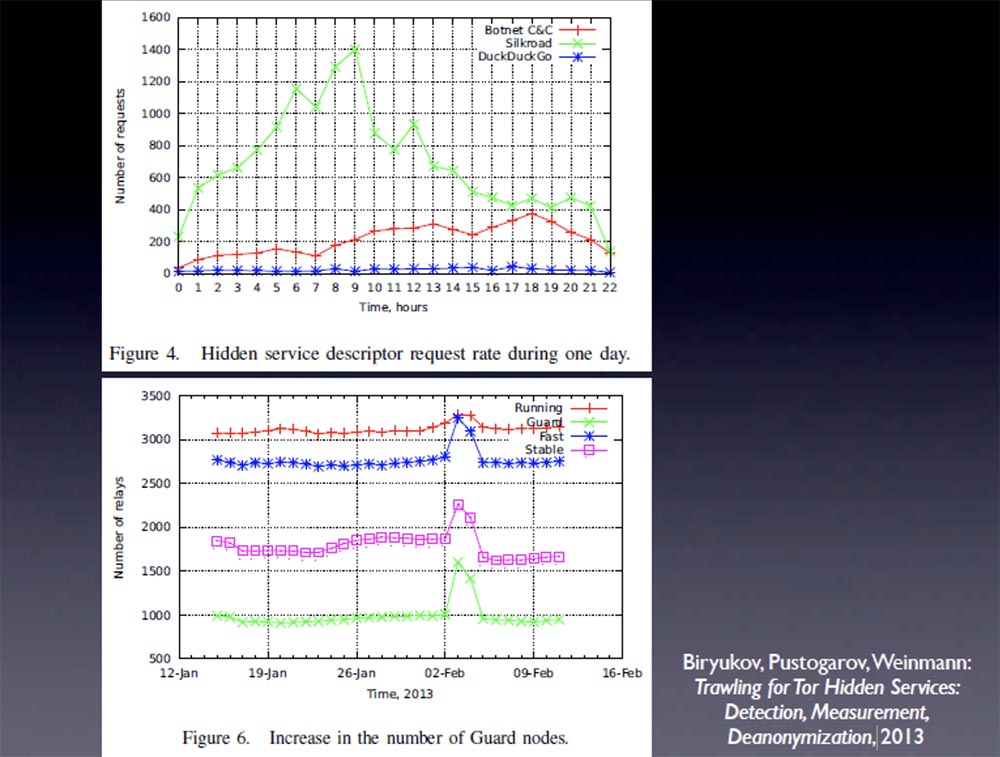

هذه ليست مشكلة كبيرة للمستخدم العادي ، ولكن إذا كنت تدعم مشروعًا طويل الأمد مثل شركة أدوية عالمية ، فهذا أمر خطير. لم يكن لدي الوقت للخوض في التفاصيل ، ولكن أريد أن أريكم جزءًا من دراسة أجراها بيريوكوف وبوستوغرافوف ووينمان من جامعة لوكسمبورغ عام 2013 ، ويطلق عليها Trawling لخدمات Tor Hidden: الكشف والقياس والاختفاء ("Trailing hidden" الخدمات: الاكتشاف ، البحث ، deanonymization "). قاموا بإنشاء مخطط للخدمات الخفية الشهيرة

Tor و Silk Road و

DuckDuckGo ، مما يوضح التغيير في عدد الطلبات على مدار اليوم.

يوضح ما يلي رسم خرائط لعناوين البصل واستخدامها. يومين وأقل من مائة دولار ، وهم يرون مثالان. هناك أيضًا تأكيد على أن عقدة

Tor معينة كانت بمثابة عقدة حدود لخدمة مخفية لإضفاء الطابع المرن على هذه الخدمة المخفية ، مع احتمال 90 ٪ لمدة 8 أشهر مقابل 11000 دولار. هذه الدراسات تقع ضمن القدرات المالية للكيانات الحكومية. أصبح هذا ممكنًا بفضل خطأ

Tor ، الذي تم إصلاحه بالفعل. هذا الأسبوع ، تحدثت "بلاك هوك" عن خطأ مماثل آخر ، تم إصلاحه أيضًا. يمكنهم اكتشاف حركة مرور

Tor للخدمات الخفية. كان هذا غير مسؤول للغاية ، لأنه الآن هناك مخاوف من أن الفدراليين قد يتتبعون كل حركة المرور التي تمر عبر

Tor . وبالتالي ، إذا تم

اختراق آليات تشفير حركة مرور

Tor ، فلا يمكن للأشخاص التأكد من عدم الكشف عن هويتهم.

الخبر السار هو أن هذه الأشياء تترك آثارًا. كان هناك ارتفاع في الزيادة في عدد عقد الحماية في الوقت الذي قام فيه بيريوكوف والشركة بالتدخل في الشبكة. حتى نتمكن من العثور على هذه الأخطاء وإصلاحها ، ولكن ضع في اعتبارك أن هناك هجمات محتملة على

Tor ، على الرغم من أنها ليست ضد الجميع وليس دائمًا.

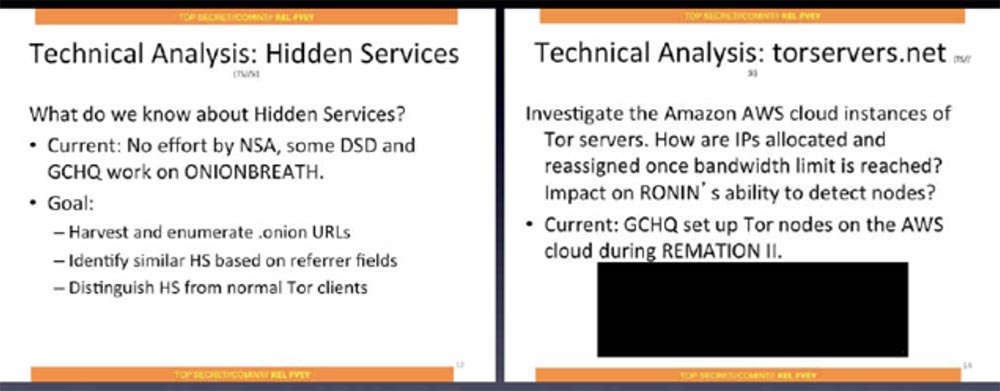

لن أقول الكثير عما يتم عرضه في الشريحة التالية - هذه أيضًا معلومات سرية تتعلق بالتحليل الفني للخدمات المخفية.

الغرض من التحليل هو جمع وتجميع قائمة بعناوين البصل ، وتحديد الخدمات المخفية المماثلة بناءً على تقنيات إخفاء الهوية المماثلة ، وفصل الخدمات المخفية عن عملاء

Tor العاديين. فيما يلي دراسة عن إمكانات الخدمة السحابية

Amazon AWS لاستضافة خوادم

Tor ومجموعة أدوات

GCHQ البريطانية للكشف عن عقد

Tor في إمكانات الحوسبة السحابية في

Amazon ، كما هو مذكور في مؤتمر

Remation II .

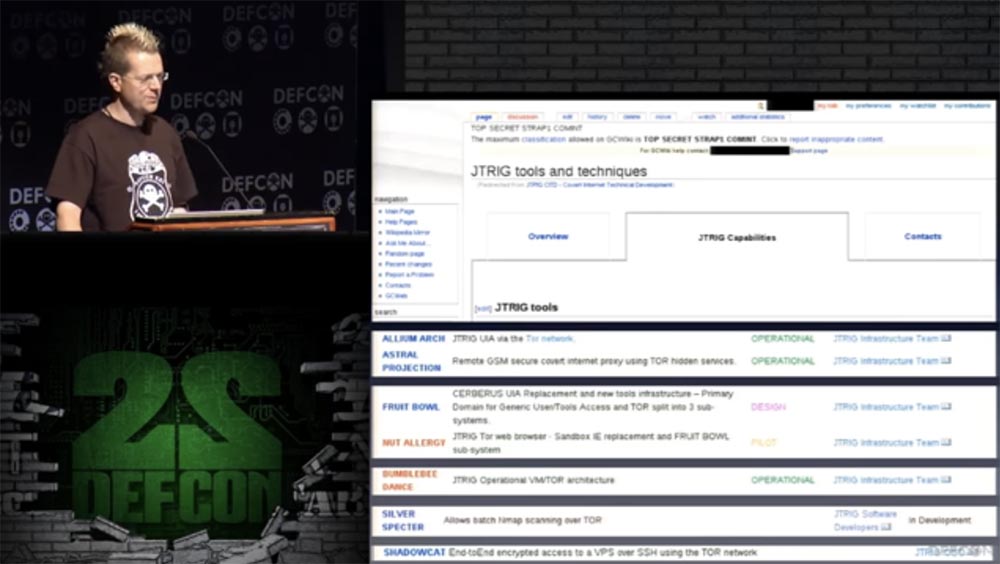

تذكر أيضًا إمكانات أداة مثل

أدوات JTRIG ، أعتقد أنه كان يجب تزيين صفحتها بأعلام DefCon.

تستخدم شائعات

Spooks Tor بشكل كبير ، كما تفعل المخابرات البريطانية. أعتقد أن مطوري

Tor ، الذين أعرفهم كثيرًا ، يخضعون لخطية الثقة المفرطة. يعتقدون أن أنشطتهم لن يتم الكشف عنها ، على الرغم من أنهم لا يذهبون على أرجلهم الخلفية أمام الدولة ، ولا يتلقون صدقات منها ولا يتركون ثغرات لـ "سماع الناس" في برمجياتهم.

أعتقد أن الهدف الرئيسي للخدمات الخاصة لم يكن الكشف عن الشبكة المجهولة بأكملها ، ولكن فقط اكتشاف الخدمات الخفية مثل طريق الحرير. من الممكن نظريًا تحديد الخادم وفتحه بالكامل ، لأن هناك مخطط ثنائي الاتجاه لـ

Tor ، بفضله تم القبض على

Pirate Roberts . ربما لو مارس بشكل صحيح باستخدام

الكومسيك ، لما تم القبض عليه. لذا فإن المغزى من هذه القصة هو هذا: لا تقم بإجراء مبيعات ضخمة للأدوية عبر الإنترنت ما لم يكن لديك خطة لحماية عدم الكشف عن الهوية بشكل فعال. بالنسبة لمنظمة كبيرة ، يعد الحفاظ على سرية الهوية لفترة طويلة من الزمن مهمة صعبة للغاية. يجب أن تفعل كل شيء بشكل مثالي ، ولهذا لا تحتاج إلى التفكير في مجرم إلكتروني دولي حتى لا يتمكن الخصوم من اتخاذ تدابير وقائية. لذلك ، اكتشف مسبقًا عواقب نشاطك ،

قم بتحليل Tradecraft .

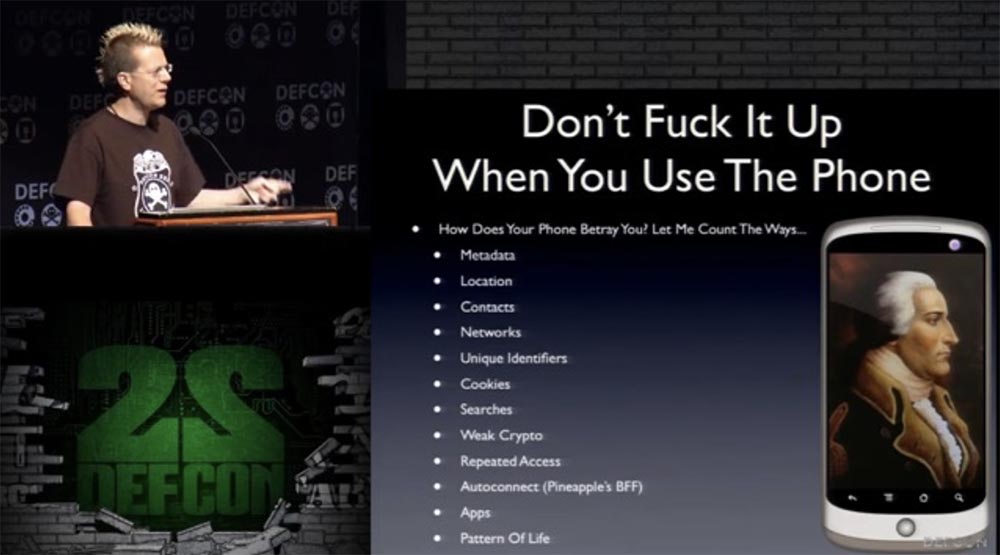

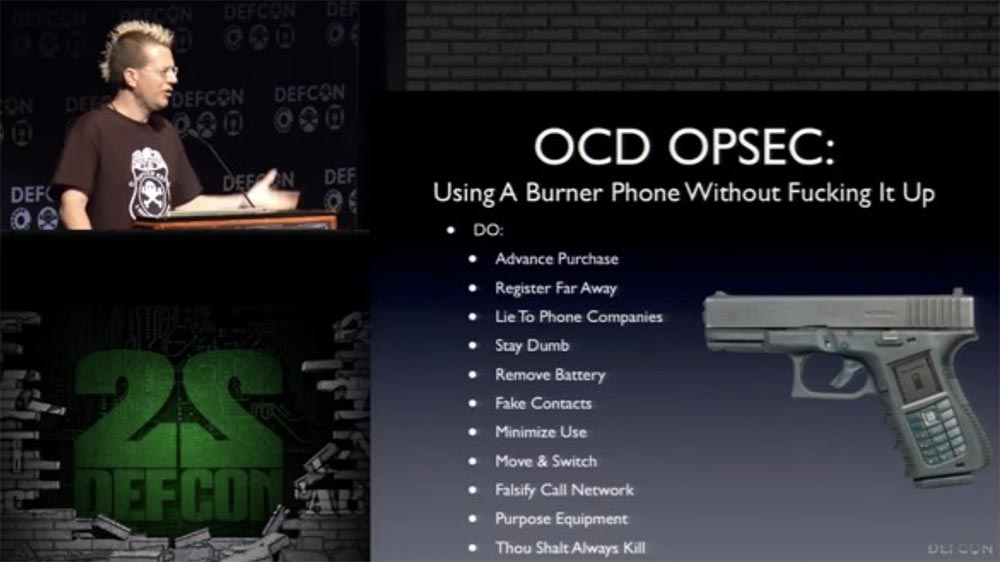

الآن دعنا ننتقل إلى الهواتف. لا تفسد استخدام الهواتف المحمولة! ما الذي يتحدث عنه بنديكت أرنولد الصغير هذا (جنرال أمريكي من زمن حرب الاستقلال الأمريكية ، الذي وقف مع البريطانيين) ، مخبأًا في جيبك؟

يمكن للهاتف أن يخونك بالطرق التالية:

- البيانات الوصفية حول جميع مكالماتك ؛

- معلومات حول موقعك الذي ينقله مشغلو الجوال إلى الوكالات الفيدرالية ، بالإضافة إلى العلامات الجغرافية في صورك ؛

- قائمة الاتصال

- قائمة بشبكات Wi-Fi التي اتصلت بها والتي تم الاستماع إليها في هذه المنطقة ؛

- المعرفات الفريدة مثل IMEI و UEID وما إلى ذلك ؛

- بقايا ملفات تعريف الارتباط من المتصفحات ؛

- استفسارات البحث البحتة ؛

- تشفير سيء. تحتوي الأجهزة القديمة على تشفير ضعيف ، خاصة استنادًا إلى نظام التشغيل للإصدارات المختلطة من Android ؛

- الوصول المتكرر. تحتوي متصفحات الويب على هذه الأجهزة الصغيرة جدًا على ذاكرة وصول عشوائي وذاكرة تخزين مؤقت صغيرة ، لذا فهي تعيد تحميل علامات التبويب باستمرار بأسرع ما يمكن. لذلك ، يتم إعادة تشغيل كل ما قمت به مؤخرًا عندما كنت على شبكة أخرى ؛

- اتصال تلقائي ، وهو أفضل وسيلة اعتراض لشبكة WiFi في Pineapple . مرحبا ATT Wi-Fi ، مرحبا ، Xfiniti wireless ، أتذكر لك!

- أي تطبيقات محمولة ، لأنها تعاني من تسرب كل القرف ؛

- تنعكس صورة حياتك في هاتفك المحمول.

تراقب وكالة الأمن باستمرار أشياء من هذا النوع ، خاصة أنها تراقب التواجد المتزامن ودوائر تشغيل الهواتف. أنا معروف بعدم حمل هاتف محمول ، لأنني لا أحب أن أربط نفسي علنًا بالمنظمات الإجرامية ، أعني بذلك بالطبع شركات الهاتف. ولكن هناك وقت في السنة عندما أستخدم هاتفي

نوكيا الصغير البالغ من العمر سبع سنوات ، والذي يبدو رائعًا في مستودع البيانات الوصفية هذا. لأنه في كل مرة يتم استخدام هذا الهاتف ، فإنه محاط باستمرار بآلاف المتسللين المشهورين.

لكن بالنسبة للشرطة السرية ، فإن الهواتف الذكية هي أفضل هدية تمكنوا من الحصول عليها. انها مثل عيد الميلاد ، Hanukkah ويوم اللسان ، اندمجت في هزة الجماع كبيرة التجسس. أكثر سيناريوهاتهم مثالية هي بسيطة للغاية - يتحكمون في تبادل بسيط للصور يحدث ملايين المرات في اليوم ، ويحصلون على جميع البيانات اللازمة منه.

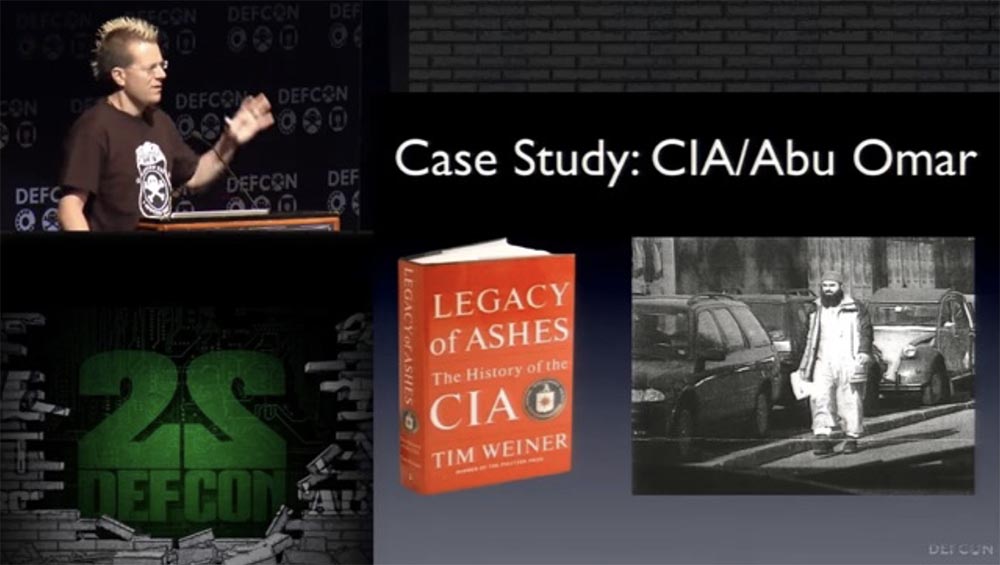

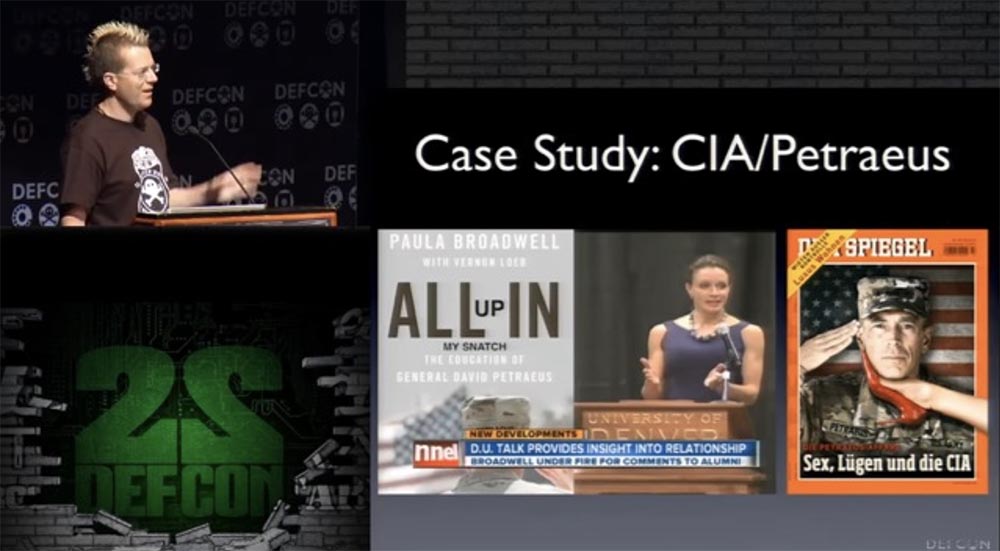

الآن دعنا ننتقل إلى وكالة المخابرات المركزية. فبراير 2003 ، اختطاف المخابرات الأمريكية للكاهن المصري أبو عمر في ميلانو. . 25 , , . , . , .

, , , . , . , .

, , , , , . , « », , . . , . ,

EFF NSA . , , ,

SIM- , . , , .

, :

, , , - , . , . . . . , , . , , .

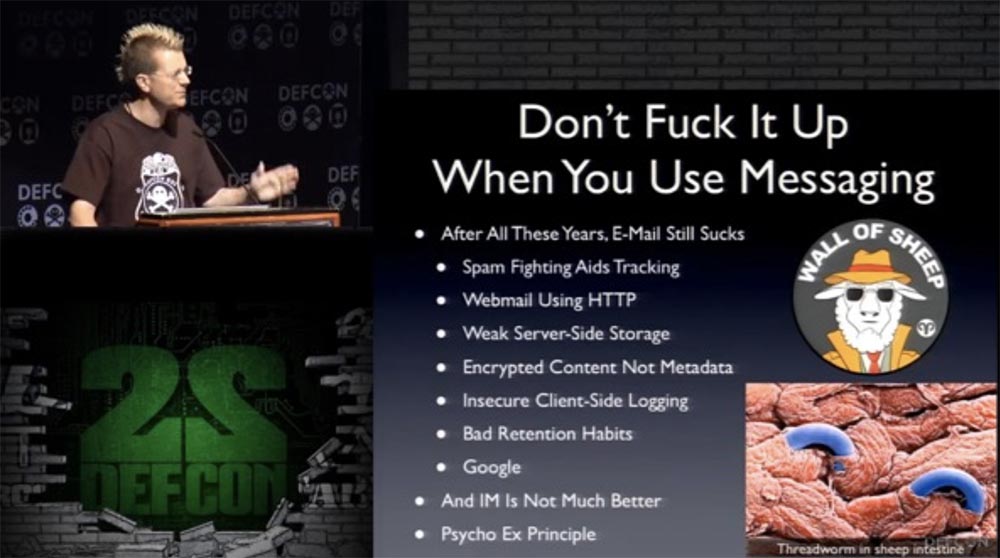

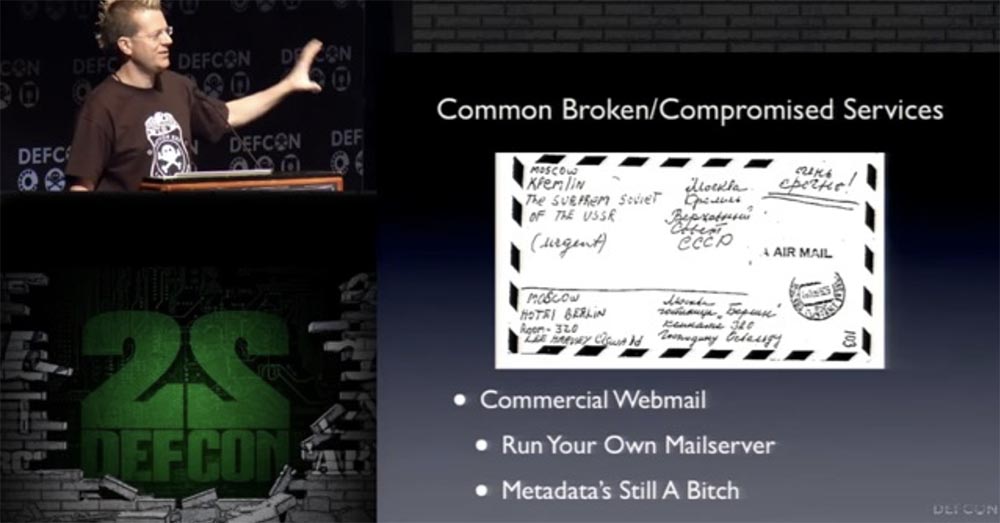

-, , ,

Gmail . ,

Red Team , , , . — . , .

, . «». , IP- . , !

http https . – , . ,

SSL , . ? . ,

PGP , , .

, . – . - : « ,

Gmail ,

Google , ». , ,

Google . .

. : , .

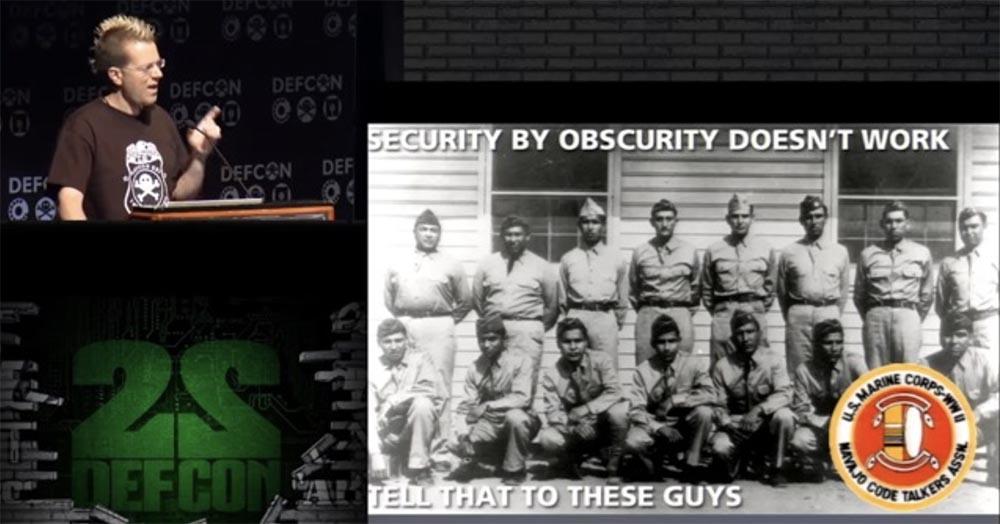

, , , . , .

, , , . .

, , , . , , .

. , 2011 . , . , .

, . . « », , . , , . , «-» - . — , .

- , , : « , ». -, , .

Google , . , . , . , : «, …».

, , . .

, «» … - — . . , , . , . , . .

,

Darkmail - , . , - .

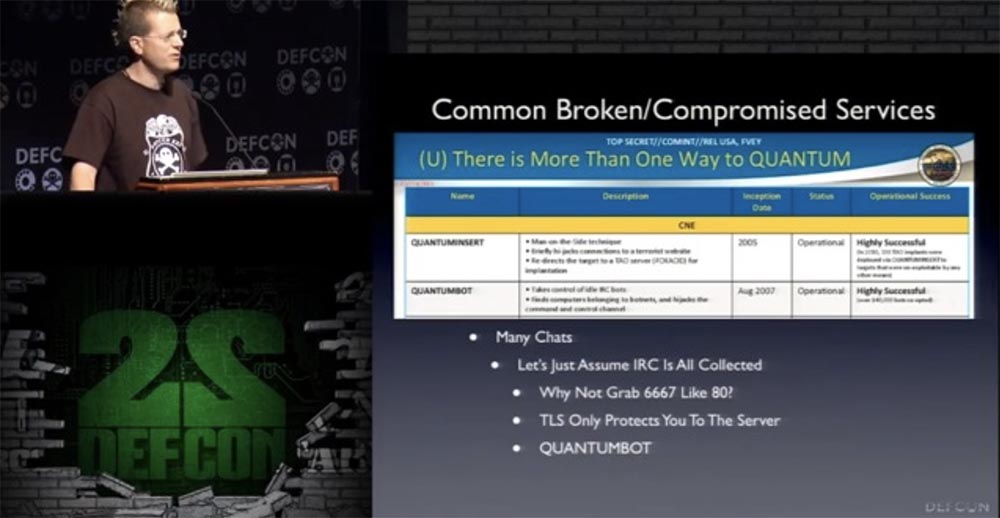

Skype , . , . 2013 . , , Skype . , , Skype. ,

PRISM, SIGINT, JTRIG, Pre-MS EOL Skype , . , «». , , . .

, . 80, 6667. SSL - IFC , , . ,

IFC IFC Quantumbot . «» 140 000 . , «»

Spooks IFC .

IFC . -, .

,

Google , ? ,

OTR . « ».

OTR . , - . .

, ?

,

OTR , , , , .

Cryptocat , , «», . .

Bitmessage . 100%, , . - , .

Retroshare , , .

peer-to-peer . .

, . , , .

, , . -, , « »

Glasshole , .

, , -

Glasshole , , .

, , , , . :

!

شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ هل تريد رؤية مواد أكثر إثارة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30 ٪ لمستخدمي Habr على نظير فريد من خوادم مستوى الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 نوى) 10GB DDR4 240GB SSD 1Gbps من 20 $ أو كيفية تقسيم الخادم؟ (تتوفر الخيارات مع RAID1 و RAID10 ، حتى 24 مركزًا وحتى 40 جيجابايت DDR4).

VPS (KVM) E5-2650 v4 (6 نوى) 10GB DDR4 240GB SSD 1Gbps حتى يناير مجانًا عند الدفع لمدة ستة أشهر ، يمكنك الطلب

هنا .

ديل R730xd أرخص مرتين؟ فقط لدينا

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV من 249 دولارًا في هولندا والولايات المتحدة! اقرأ عن

كيفية بناء مبنى البنية التحتية الطبقة باستخدام خوادم Dell R730xd E5-2650 v4 بتكلفة 9000 يورو مقابل سنت واحد؟