إذا كنت تعمل في شركة تندرج تحت الإجراء رقم 187-FZ ("بشأن أمن البنية التحتية للمعلومات الحرجة في الاتحاد الروسي") ، فأنت لست بحاجة إلى توضيح ماهية GosSOPKA وسبب الحاجة إليها. بالنسبة للبقية ، نوضح: GosSOPKA تعني نظام الدولة للكشف عن عواقب هجمات الكمبيوتر ومنعها والقضاء عليها. من الناحية المعمارية ، هو مجمع واحد من المراكز ذات الأحجام المختلفة الموزعة جغرافيًا ، يتبادل المعلومات حول الهجمات السيبرانية. هذه المراكز مطلوبة لإنشاء جميع الشركات التي تمتلك أهداف البنية التحتية الحيوية للمعلومات (تسمى هذه الشركات مواضيع CII). الهدف من هذه المبادرة الحكومية واسعة النطاق هو إنشاء نظام لتبادل المعلومات بين أهم المنظمات في البلاد حول الهجمات السيبرانية الجارية وبالتالي توفير إمكانية الحماية الوقائية.

لفترة طويلة ، كانت الوثيقة الرئيسية التي تحدد مبادئ عمل مراكز GosSOPKA وتفاعلها مع المركز الأعلى هي "التوصيات المنهجية لإنشاء وتشغيل مراكز GosSOPKA" التي وضعتها FSB. لقد

استعرضنا هذه الوثيقة سابقًا ولاحظنا أن تركيزه الرئيسي كان على بناء عمليات لإدارة الحوادث والسيطرة الأمنية على موضوعات GosSOPKA. ولكن في نفس الوقت ، ترك هذا النهج مجالًا كبيرًا بما فيه الكفاية لتفسير مختلف لكمية المهام التي يجب على مركز GosSOPKA حلها والأدوات المحددة المطلوبة لذلك. في الآونة الأخيرة ، "متطلبات الأدوات المصممة لاكتشاف عواقب هجمات الكمبيوتر ومنعها والقضاء عليها والاستجابة لحوادث الكمبيوتر." دعونا نحاول معرفة ما تتوقعه الهيئة التنظيمية من الشركات التي تبني مراكز GosSOPKA ، والتحقيق في هذه المشكلة.

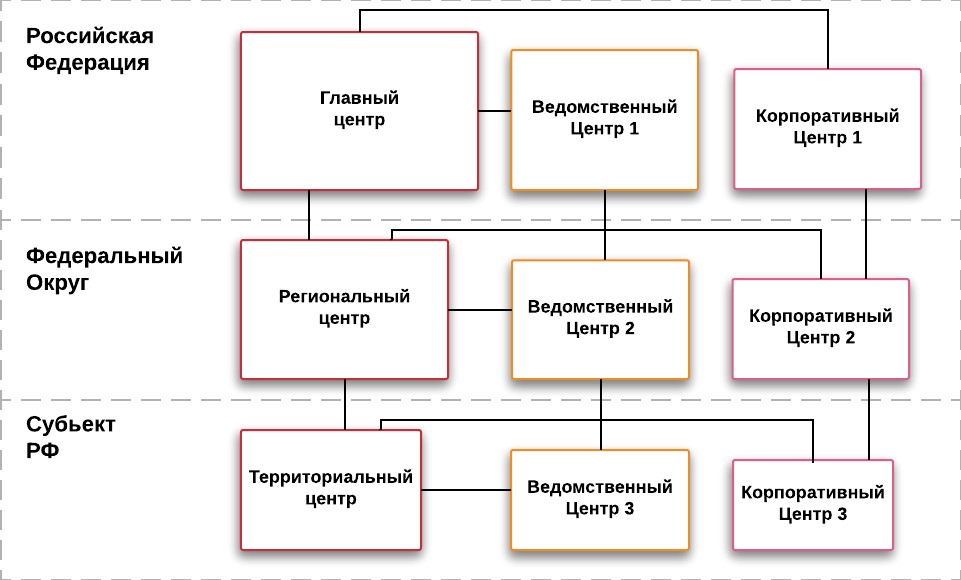

التسلسل الهرمي لتفاعل المراكز

التسلسل الهرمي لتفاعل المراكزهناك محاولات معروفة لبناء مراكز GosSOPKA حصريًا على أنظمة IDS. هناك أيضًا بائعون في السوق يضعون IDS أو SOA كحل عالمي للمشكلة. كان لدى مواضيع KII العديد من الأسئلة المتعلقة بوظائف ومتطلبات أنظمة SIEM ، والتي اعتبرتها العديد من الشركات هي الأداة الوحيدة اللازمة لإنشاء مركز GosSOPKA.

الآن ، مع ظهور الوثيقة "متطلبات الأدوات المصممة لاكتشاف عواقب هجمات الكمبيوتر ومنعها والقضاء عليها والاستجابة لحوادث الكمبيوتر" ، يظهر الوضوح الأول فيما يتعلق بالمتطلبات الفعلية للمنظم لأدوات المركز.

تحدد الوثيقة خمسة أنظمة فرعية رئيسية لمركز GosSOPKA:

- أدوات الكشف

- وسائل التحذير

- أدوات التصفية

- أدوات فك التشفير (PACA)

- أدوات تبادل المعلومات

- وسائل حماية التشفير لقنوات الاتصال

دعونا نحاول استعراض كل عنصر على التوالي. سنحجز على الفور لأننا لا ننظر في قضايا "الأرثوذكسية" للمنتج والحاجة إلى استبدال الاستيراد ، وسنركز حصريًا على الجوانب التقنية.

أدوات الكشف ، ولكن ليس SOA. أربع رسائل

في رأينا ، يعد هذا البند واحدًا من أهم العناصر من وجهة نظر حل النزاعات حول الوسائل التي يمكن استخدامها ، نظرًا لأن المناقشات "هل تحتاج إلى SIEM ، أو ببساطة أنظمة فرعية كافية من SOA" جارية ولا تهدأ.

دعونا نقرأ الوثيقة بمزيد من التفصيل:

بادئ ذي بدء ، نحن نتحدث عن أداة تجمع أحداث أمن المعلومات. لا حوادث (نتائج عمل معدات الحماية) ، وليس حركة المرور الخام أو نسختها ، أي الأحداث. هذا يعطينا تلميحًا شفافًا إلى حد ما أننا بحاجة إلى وظيفة معالجة السجل.

تقدم ملاحظة هذه الفقرة أيضًا قائمة تفصيلية إلى حد كبير وواسعة بالمصادر المحتملة التي يجب أن تقدم هذه الأحداث. لا تتضمن القائمة فقط وسائل الحماية الكلاسيكية (الجدران النارية ، الخدمية ، مضادات الفيروسات) ، ولكن أيضًا مصادر البنية التحتية (معدات الشبكة وأنظمة التشغيل) ، بالإضافة إلى أنظمة إدارة التطبيقات لمعدات الشبكة ، جودة أنظمة مراقبة الخدمة ، إلخ.

كل هذا ، بالإضافة إلى عبارة "ارتباط وتجميع الأحداث" المذكورة في المتطلبات الوظيفية ، في رأينا ، تحدد بدقة تقنية الهدف من العنصر

كمنصة SIEM .

ويتبع ذلك بالكامل التوصيات المنهجية التي تم إصدارها سابقًا ، لأنه من أجل الكشف الكامل عن حوادث الكمبيوتر لفئات "الوصول غير المصرح به" و "تخمين كلمة المرور" و "البرامج الضارة" ، لن تكون وسيلة واحدة نشطة للحماية كافية.

هل ستكون أي منصة يتم تسويقها كـ SIEM مناسبة بنفس القدر؟ في رأينا ، لا ، حيث يتم الإشارة إلى متطلبين مهمين على الأقل في النص:

- يجب ألا يقوم نظام الكشف فقط بربط واكتشاف الحوادث ، ولكن أيضًا حفظ نتائج معالجتها و "معلومات حول أحداث IS ، بما في ذلك في شكلها الأصلي". بالنظر إلى قائمة المصادر المشار إليها أعلاه ، بالإضافة إلى عمق التخزين الموصى به (6 أشهر على الأقل) ، فإننا نتحدث عن نظام أساسي متكامل مع وظائف إدارة السجل المتقدمة والاستعداد للتعامل مع تدفقات الأحداث الهامة جدًا. هذا يقلل بشكل كبير من قائمة الخيارات المحتملة.

- يجب أن يكون لنظام الكشف "دعم مدمج لمختلف مصادر أحداث أمن المعلومات والقدرة على تطوير وحدات إضافية توفر معلومات من مصادر أحداث أمان المعلومات الجديدة" ، أي القدرة على تنقيح قائمة وتكوين المصادر المتصلة بسرعة. يفرض هذا متطلبات على توفر واجهة برمجة تطبيقات مفتوحة لتطوير طرق الاتصال هذه (في SIEM العامية - الموصلات) أو القدرة على الحصول بسرعة على مثل هذا التحسين من البائع.

تكامل هذه المتطلبات ، بشكل متكامل ، موقفًا خطيرًا للغاية للمنظم تجاه وظيفة نظام الكشف. في رأيي ، أوضحوا بشكل غير مباشر أن التنفيذ الرسمي للتوصيات المنهجية (على سبيل المثال ، "يمكن اكتشاف حوادث البرامج الضارة بواسطة حركة مرور الشبكة ، لا نحتاج إلى مضاد فيروسات" أو "نحتاج فقط إلى ربط مصدرين فقط لتلبية المتطلبات") من غير المرجح أن يكون لديك الحق إلى الوجود. ستكون هناك حاجة إلى دراسة جادة لنموذج التهديد والعمل على وضع سيناريوهات المراقبة.

تحذير أو جرده

القسم التالي - الوسائل التحذيرية - أقرب كثيرًا وأكثر قابلية للفهم لحارس الأمن من حيث المصطلحات والأساليب. يتم تخصيص الوظائف التالية لوسائل التحذير:

- جرد أصول البنية التحتية مع القدرة على تخزين وتكملة المعلومات.

- جمع وتقييم المعلومات حول نقاط الضعف في مصادر المعلومات.

- جمع وتقييم المعلومات حول أوجه القصور (في القراءة - أخطاء التكوين) لموارد المعلومات.

غالبًا ما يتم تنفيذ قائمة الوظائف الموضحة بواسطة منتجات برمجية من فئة الماسح الضوئي للضعف أو الماسحات الأمنية. يبدو أن الاسم غير الواضح "نظام التحذير" يحمل منطقًا صحيحًا للغاية: من المستحيل منع ناقل هجوم محتمل وتحديد نقاط الضعف في البنية التحتية إذا لم يكن لديك معلومات كاملة عن حالته ، أو العقد المستخدمة ، أو البرامج أو معالجة نقاط الضعف في أصولك.

إن مهمة إدارة الأصول ونقاط الضعف ، بكل بساطتها الظاهرة ، محفوفة بعدد كبير من العثرات. لكن مناقشة هذه التفاصيل ليست جزءًا من المادة الحالية وقد تظهر في مقالاتنا المستقبلية. أريد فقط أن أشير إلى أن جميع الشركات تقريبًا مجهزة بالأدوات اللازمة لحل المشكلة ، حيث ظهرت متطلبات مماثلة بالفعل في طلبات وأوامر مختلفة من FSTEC ، وحتى في قانون البيانات الشخصية. المهمة الرئيسية هي "إحياء" أداة موجودة وبدء العمليات في الواقع ، وليس على الورق.

القضاء كقضاء تعاوني

هنا ، حصل كل من اسم المنتج ومتطلباته على تفسير غير متوقع إلى حد ما. كوسيلة للتخلص ، لدينا حل قريب من وظيفة منصة إدارة الحوادث ، والتي تسمى في عالم تكنولوجيا المعلومات مكتب الخدمة ، ويشير IS بفخر إلى منصة الاستجابة للحوادث (على الرغم من أن IRP لديه أيضًا وظيفة متخصصة). في الواقع ، المهام الرئيسية للنظام الفرعي هي:

- تسجيل الحوادث مع القدرة على تحرير واستكمال بطاقة الحادث.

- القدرة على إدارة دورة حياتها مع نقل الحادث بين المسئول والوحدات.

- القدرة على جمع بطاقة الحادث النهائية وفقًا للصيغ المعتمدة من قبل SCCC.

وبناءً على ذلك ، يتم أيضًا إنشاء مراسلات وظيفية مع اسم النظام. تتطلب تصفية الحادثة في المقام الأول تفاعل أقسام مختلفة من الشركة ، وإدارة عملية التصفية ، والتحكم في توقيتها واكتمالها في هذه الحالة يأتي إلى الواجهة. لذلك ، ينبغي أن يكون لدى المركز GosSOPKA ، بصفته المسؤول عن هذه العملية ، الأدوات المناسبة.

لا يزال اختيار الحلول والتقنيات التي تم إنشاؤها خصيصًا لمهام IS في السوق محدودًا جدًا. لكن الوثيقة لا تحتوي على قيود مباشرة على استخدام لهذا الغرض من نظام تكنولوجيا المعلومات المشترك (في التصميم القياسي أو الفردي) مع بعض التعديلات لمهام IS. عادةً ما تكون أنظمة مكتب الخدمة منشئًا قابل للتخصيص بشكل جيد ، لذلك لا ينبغي أن تكون المراجعة صعبة.

التسهيلات الأخرى للمركز

تهدف وظائف ومهام النظام الفرعي لـ PACA في المقام الأول إلى تحليل حركة مرور الشبكة ، سواء في الوضع في الوقت الفعلي (من أجل الكشف عن هجمات أو محاولات الوصول غير المصرح به إلى معدات الشبكة) ، وتسجيل وتخزين حركة مرور الشبكة بهدف مواصلة استخدامها في الماضي. تحليل الأحداث أو التحقيق في الحادث. هذه المتطلبات ليست جديدة بشكل أساسي. تم تعيين مهمة تسجيل حركة مرور الشبكة أمام جميع مالكي أنظمة معلومات الدولة منذ عام 2010 كجزء من

أمر مشترك

بين FSTEC و FSB. قد تكون هذه المتطلبات غير متوقعة بالنسبة للشركات التجارية ، ولكن في الواقع تنفيذها ليس صعبًا بشكل خاص.

إن متطلبات الأنظمة الفرعية للتبادل والحماية المشفرة لقنوات الاتصال مألوفة تمامًا ، وربما لا تتطلب تفسيرات إضافية.

كموجز قصير ، طرح إصدار هذه الوثيقة الكثير من النقاط حول الأدوات والتقنيات التي تحتاج إلى تجهيز مركز GosSOPKA. الآن لدى كل عميل قائمة رسمية بالمتطلبات ، وهي مفيدة لمقارنة البائعين واتخاذ قرار بشأن شراء / استبدال التكنولوجيا. ويؤثر ظهور الوضوح في هذه الأمور دائمًا بشكل إيجابي على كفاءة وسرعة الخطوات التي تتخذها جهات فاعلة محددة للاتصال ، بالإضافة إلى الأمن العام للبنى التحتية المعلوماتية المهمة.