تم نشر المقالة في 23 ديسمبر 2017مقدمة

أفضل خيار في صناعة الإلكترونيات هو عندما تكون جميع المكونات أصلية من الشركة المصنعة ، ولكن ماذا لو كان لديك متحكم مستعمل لن يدوم طويلاً؟ إذا كان الترانزستور في دائرة حماية جهد الدخل لا يفي بالمعايير من المواصفات؟ ثم سيواجه المنتج مشاكل خطيرة. قد يفشل الميكروكونترولر ، ولن تتعامل الدائرة مع الحمل.

في الواقع ، ليس خطأك أو خطأ التصميم. والسبب في رقائق وهمية. يمكنك أن تقول: "تم وضع علامة على رقاقة التحكم الدقيق بشكل صحيح وتبدو كأنها أصلية - إنها بالضبط الأصلية." وسأجيب: هل أنت متأكد من أن البلورة الصحيحة في الداخل ؟!

يمكنك كسب المال بشكل رائع على المنتجات المزيفة. تقول

دراسة السوق المزيفة أن بعض الشركات تكسب مليوني دولار شهريًا عن طريق بيع نوع واحد فقط من المكونات المزيفة.

المشكلة

عندما لا يحتوي مستودع الموزع على مكون محدد ، يضطر المصنعون والمطورون في بعض الأحيان إلى التعامل مع الوسطاء والموردين الخارجيين. يحدث هذا إذا كانت هناك حاجة ماسة للعنصر أو بسعر أقل. ومع ذلك ، فقد يصبحون ضحايا لشراء رقائق وهمية ، يتم توزيعها بطرق عديدة. تبدأ العيوب في الظهور بفشل بسيط ، وتنتهي بفشل كامل.

يعد استخدام المنتجات المزيفة خطرًا كبيرًا. وغالبًا ما تمر دون أن يلاحظها أحد حتى يتم تجميع جميع المكونات في لوحة الدوائر المطبوعة. سوف تكون التعديلات اللاحقة باهظة الثمن وتستغرق الكثير من الوقت.

هل هذه مشكلة خطيرة؟

هذا تهديد متزايد في السوق العالمية. في نوفمبر 2011 ، عقدت لجنة مجلس الشيوخ الأمريكي المعنية بالقوات المسلحة جلسات استماع بشأن زيادة عدد العناصر المزيفة في سلسلة الإمداد العسكرية الأمريكية.

شرعت اللجنة

في تدقيق مقاولي الدفاع .

علاوة على ذلك ، يمكن أن تحدث حوادث خطيرة نتيجة لاستخدام الإلكترونيات الدقيقة المزيفة. فيما يلي أمثلة لبعض الحوادث المذكورة في

تقرير جمعية صناعة أشباه الموصلات SIA :

- قام الوسيط بشحن متحكم زائف لأنظمة الفرامل للقطارات الأوروبية عالية السرعة.

- قام الوسيط بشحن مكونات شبه موصلة وهمية للاستخدام في الغواصات النووية.

لذا نعم. هذا تهديد عالمي خطير.

المشكلة بالأرقام

تقوم العديد من التقارير والدراسات بتقييم حجم السلع المقلدة. في تقرير عام 2008 الصادر عن غرفة التجارة الدولية ، قدر حجم السوق السنوي في دول مجموعة العشرين بنحو 775 مليار دولار ،

ليصل إلى 1.7 تريليون دولار في عام 2015 .

التين. 1. عدد الحوادث المبلغ عنها مع المكونات المزيفة التي أبلغت عنها IHS ، المصدروجدت دراسة أخرى

التين. 1. عدد الحوادث المبلغ عنها مع المكونات المزيفة التي أبلغت عنها IHS ، المصدروجدت دراسة أخرى أجرتها وزارة التجارة الأمريكية من 2005 إلى 2008 أن 50٪ من مصنعي المكونات و 55٪ من الموزعين واجهوا مكونات مزيفة.

علاوة على ذلك ، قدر الخبراء أنه من بين جميع مشتريات البنتاغون لمكونات الغيار والاستبدال ، تصل إلى 15٪ من المنتجات المقلدة.

طرق التزوير

يتكيف الهاكرز ولصوص الملكية الفكرية والشركات المصنعة للمنتجات المزيفة دائمًا بسرعة ويجدون طرقًا جديدة. في هذه المقالة سنذكر الطرق الأكثر شيوعًا لصنع مزيف.

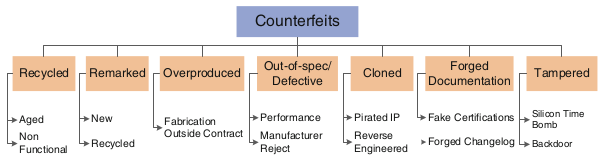

عادة ما يقسم الخبراء الأساليب إلى فئات:

- المكونات الجديدة والمكونات القديمة التي تم بيعها على أنها جديدة بشكل غير صحيح. [1]

- تزييف وظيفي وغير وظيفي. [2]

أود تحليل التصنيف الثاني بمزيد من التفصيل.

كنقطة انطلاق ، نأخذ التصنيف من

هذا العمل ونحسنه.

التين. 2. تصنيف المزيف

التين. 2. تصنيف المزيفإعادة التدوير وإعادة التدوير

هذه هي الطريقة الأكثر شيوعًا للتزييف. تم

إعادة تدوير أكثر من 80٪ من المكونات المزيفة

وإعادة تصنيفها . أثناء المعالجة ، تتم إزالة المكونات من لوحات الدوائر المطبوعة المعاد تدويرها ، ويتم إعادة طلاء حاوياتها و / أو إعادة تمييزها ، ثم يتم بيعها كأجزاء جديدة.

في بعض الحالات ، تتم إزالة البلورة من العلبة ، ثم يتم تركيبها في علبة جديدة وإعادة تعليمها للجهاز المطلوب. هنا أخطر شيء هو إذا كان المكون لا يعمل أو تعرض للتلف أثناء الاستخدام السابق.

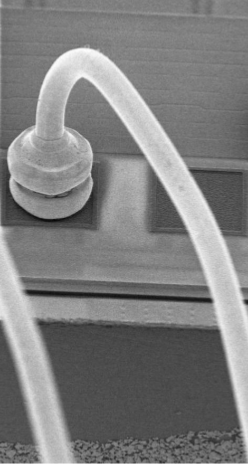

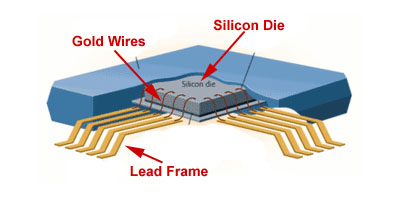

تتضمن إزالة البلورة فك الحمض في العلبة البلاستيكية ، وإزالة توصيلات الأسلاك (التي تربط البلورة بالدبابيس الخارجية) بملاقط ، وتسخين العلبة وطحن الجانب الخلفي. ثم يتم إرسال البلورات إلى الصين للتجميع في حالات جديدة.

التين. 3. إزالة البلورة من الجسم ، المصدر

التين. 3. إزالة البلورة من الجسم ، المصدرتعتبر الاتصالات السلكية الجديدة دليلاً واضحًا على إعادة استخدام الكريستال عندما يتم استبدال تركيبات جديدة بأخرى قديمة.

التين. 4. اتصال سلكي جديد على جهة الاتصال القديمة ، المصدر

التين. 4. اتصال سلكي جديد على جهة الاتصال القديمة ، المصدريمكن أن تكون الأهداف الملحوظة على النحو التالي:

- تحديث التاريخ: يتم وضع التواريخ الحالية على الأجزاء القديمة.

- الترقية: تغيير العلامات إلى الصف العلوي (مكونات الصف العسكري أو الصناعي).

- انقطاع المكونات الفاشلة: تم بالفعل تمييز بعض الأجزاء من قبل الشركة المصنعة على أنها فاشلة. لم يجتازوا اختبارات داخلية وتم التخلص منهم ، ولكن يمكن إزالتهم من القمامة أو تهريبهم.

أمثلة على إعادة التدوير وإعادة الملاحظة

التين. 5. معالج AMD مع رقاقة إنتل ، المصدر

التين. 5. معالج AMD مع رقاقة إنتل ، المصدر التين. 6. اختبار Dynasolve على شريحتين Xilinx ، المصدر

التين. 6. اختبار Dynasolve على شريحتين Xilinx ، المصدر التين. 7. أمثلة على الدوائر المصغرة بعد المعالجة وإعادة الوسم ، المصدر

التين. 7. أمثلة على الدوائر المصغرة بعد المعالجة وإعادة الوسم ، المصدرالاستنساخ والتدخل

يتم تصنيع المكونات المستنسخة من قبل الشركات المصنعة غير المصرح بها دون الحقوق القانونية لتصنيع الرقاقة. تم استنساخ التصميم الأصلي باستخدام الهندسة العكسية.

قد تتضمن المكونات المزيفة "أحصنة طروادة الأجهزة" ويمكن أن تستنزف المعلومات القيمة إلى الشركة المصنعة. في الواقع ، الهندسة العكسية وإدخال أحصنة طروادة الأجهزة هي موضوع واسع منفصل لمقال آخر.

مزيفة أخرى

- عدم وجود بلور في الداخل. تضع الشركة المصنعة ببساطة العلامات الضرورية على العلب الفارغة. من السهل الكشف عن طريق الأشعة السينية.

- يطلب بعض المصممين إنتاج الدوائر المصغرة وفقًا لتصميمهم. في بعض الأحيان ينتج مقاول غير موثوق به مجموعة إضافية من الرقائق الأصلية دون إخطار العميل. هذا أمر خطير لأن البلورة والحالة تبدو تمامًا مثل الأصلية ، في حين أن الدوائر الصغيرة المزيفة قد لا تجتاز الاختبارات التي يطلبها العميل قبل طرحها في السوق.

- وثائق مزورة. لا توجد رقائق زائفة جسدية ، ولكن يقوم المهاجم بإضافة / تعديل بعض التفاصيل في المستندات. قد تكون هذه مواصفات وهمية أو مواصفات كهربائية.

طرق الكشف عن التزييف

إذا كنت تريد حماية منزلك أو مكتبك ، فأول ما عليك فعله هو تغيير أسلوب تفكيرك: لا تفكر كحارس ، بل كلص. الخطوة الأولى للدفاع ضد الرقائق المزيفة هي تعلم أساليب العدو.

الخطوة الثانية هي البحث عن أدلة.

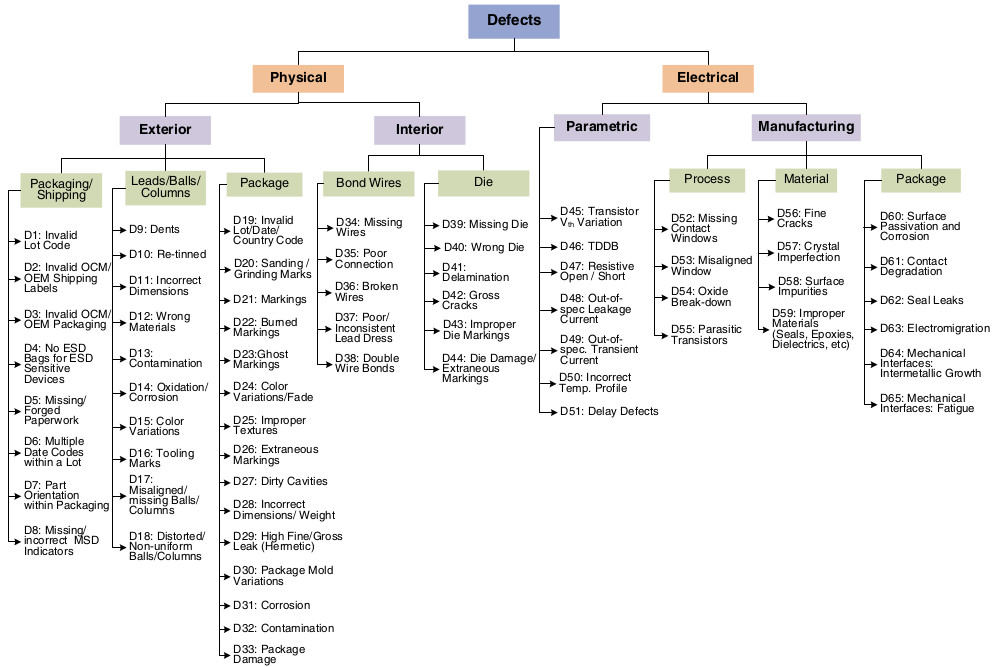

تبدو العيوب لا تعد ولا تحصى. يوضح التصنيف المقترح للعيوب الصورة العامة.

التين. 8. تصنيف عيوب المكونات المزيفة ، المصدر

التين. 8. تصنيف عيوب المكونات المزيفة ، المصدراكتشاف بعض العيوب أسهل من غيرها. بالمناسبة ، يتم اكتشاف بعضها بسهولة أكبر بالعين المجردة.

مجموعة من الأمثلة 1 (التفتيش الخارجي)

التين. 9. جسور تندرا وهمية من PCI إلى معالج Motorola ،

المصدريتم إعادة طلاء هاتين الدائرتين المدمجتين وإعادة تعليمهما ، ولكن من الواضح أن الجزء المحاط بدائرة قد تحول.

التين. 10. رقائق أعيد طلاؤها ، مصدر

التين. 10. رقائق أعيد طلاؤها ، مصدرفي الصورة كانت هناك آثار واضحة لإعادة الطلاء.

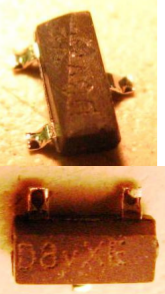

التين. 11. فتحات من علامات الحرق ، المصدر

التين. 11. فتحات من علامات الحرق ، المصدريتم وضع علامة على حالة الليزر. يمكن أن يحرق الليزر الزائد من خلال السكن.

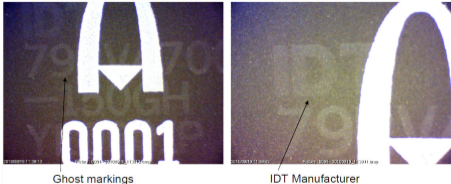

التين. 12. آثار الوسم القديم ، المصدر

التين. 12. آثار الوسم القديم ، المصدرمجموعة من الأمثلة 2 (التفتيش الداخلي)

التين. 13. صورة CADBlog

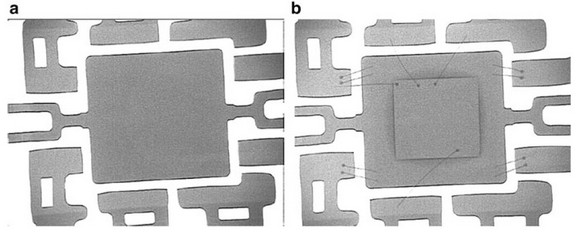

التين. 13. صورة CADBlogقد لا تحتوي الدائرة المتكاملة المزيفة على التوصيلات المقصودة. قد تختفي عند إعادة تغليف البلورة. يتم استخدام الأشعة السينية للكشف عن هذا العيب.

التين. 14. نقص الاتصالات ، المصدر

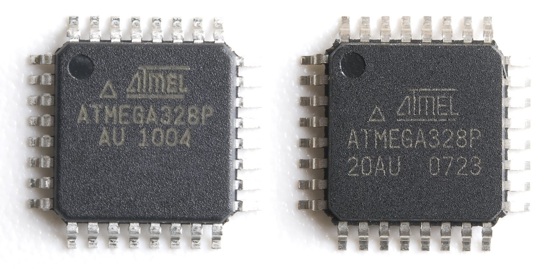

التين. 14. نقص الاتصالات ، المصدرخيار آخر للعيوب الداخلية هو استخدام بلورة خاطئة تمامًا. على سبيل المثال ، اكتشفت الشركة الأمريكية Sparkfun توريد وحدات تحكم دقيقة Atmega328.

وكشفت الدراسة أن لديهم علامة وحالة Atmega328 ، ولكن الكريستال داخلها لا يتطابق بشكل وثيق مع وحدة التحكم الدقيقة الأصلية!

التين. 15. على اليسار هو Atmega328 الأصلي ، على اليمين هو وهمية. صورة Sparkfun

التين. 15. على اليسار هو Atmega328 الأصلي ، على اليمين هو وهمية. صورة Sparkfunمجموعة من الأمثلة 3 (التحكم في المعلمات الكهربائية)

التين. 16. اختبار المعلمة الكهربائية لمضخم تشغيلي عالي الأداء (مزيف وحقيقي) ، المصدر

التين. 16. اختبار المعلمة الكهربائية لمضخم تشغيلي عالي الأداء (مزيف وحقيقي) ، المصدراجتاز مضخم الصوت التشغيلي المزيف الاختبار بسرعة 10 أضعاف ، ولم يكشف سوى اختبار AC شامل عن تزوير.

طرق التزوير

يقول المثل أنه من الأفضل إنفاق سنت واحد على الوقاية من الروبل على العلاج.

يعد تحديد المكونات المزيفة مهمة صعبة نظرًا للتكلفة ووقت الاختبار ونقص معايير التقييم (أحيانًا) والتغيرات السريعة في الأساليب المزيفة التقنية.

هناك العديد من الآليات ، كل منها تستهدف بعض الأساليب وأنواع المكونات المزيفة ، كما هو موضح في الجدول التالي:

التين. 17. طرق التزوير المصدر

التين. 17. طرق التزوير المصدردعونا نلقي نظرة فاحصة على بعض هذه الأساليب.

جهاز استشعار Cdir

كما يشير اسم مستشعر CDIR (Combating Die and IC Recycling) ، فهذه طريقة للتعامل مع إعادة استخدام الدوائر المتكاملة.

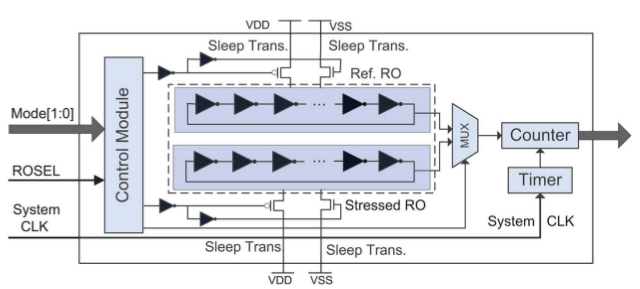

كمستشعر CDIR ، يمكنك استخدام هياكل مختلفة على الشريحة ، ولكن من أجل البساطة ، نذكر واحدًا منها فقط: جهاز استشعار يعتمد على مولد حلقي (RO). انظر الهياكل الأخرى

هنا .

يلتقط هذا المستشعر كل دورة على الشريحة ويجعل من السهل التحقق من البيانات. يتكون من مولدين حلقيين: عينة RO و RO تحت الحمل. يعتمد المبدأ على حقيقة أن تأثير الشيخوخة MOSFET يغير تردد RO. استنادًا إلى الاختلاف في تواتر عينة RO و RO تحت الحمل ، يمكنك حساب الوقت التقريبي لاستخدام الشريحة.

التين. 18. دائرة استشعار RO ، المصدر

التين. 18. دائرة استشعار RO ، المصدراختبار التقسيم الآمن (SST)

كما هو مذكور في الفصل الخاص بأساليب الإنتاج المزيفة ، يعطي بعض المطورين الإنتاج إلى مقاول تابع لجهة خارجية. في بعض الأحيان يمكنه إنتاج عدد إضافي من رقائق التصميم الأصلي دون علم صاحب الملكية الفكرية أو حتى بيع التصميم. لمنع ذلك ، يمكن حماية عملية الإنتاج من خلال طرق التشفير ، أي عن طريق قفل مكونات الأجهزة الفردية للدائرة المصغرة مع إلغاء تأمين الملكية الفكرية الخاصة بها أثناء الاختبار أو بعده. يتم عرض تفاعلات مالك الملكية الفكرية مع الشركة المصنعة وخط التجميع

باستخدام طريقة SST في الرسم التخطيطي التالي:

التين. 19. تفاعلات صاحب الملكية الفكرية والمصنع وخط التجميع ، المصدر

التين. 19. تفاعلات صاحب الملكية الفكرية والمصنع وخط التجميع ، المصدرأولاً ، يتلقى مالك الملكية الفكرية رقمًا عشوائيًا (TRN) من المصنع ، باستخدام مفتاح سري يولد مفتاح اختبار (TKEY) ويرسله إلى المصنع لكل بلورة. هناك ، من TKEY باستخدام المفتاح العام يتم إنشاؤه بواسطة TRN معدلة ، والتي تستخدم للاختبار. يتلقى المالك نتائج الاختبار ويمكنه إما رفض الدفعة أو نقل TKEY إلى خط التجميع لتصنيع الدوائر المصغرة ، إذا كانت نتائج الاختبار إيجابية.

يستقبل متجر التجميع TRN من صاحب الملكية الفكرية ، وبعد تركيب الشريحة في الغلاف ، يجري اختبارات مرة أخرى. ثم يرسل ردا على صاحب الملكية الفكرية. يقوم بفتح الرقائق الجيدة باستخدام المفتاح النهائي (FKEY) - وإرسالها إلى السوق.

وسم DNA

هذه الآلية هي جزء من تقنية معرف الحزمة الأوسع. ويغطي الأمثلة التالية:

- تصميم لا يترك مجالًا لإضافة مكونات إضافية ،

- المكونات النشطة بدون سلطة لتغيير القناع (قالب في الإنتاج) ،

- مكونات قديمة لم تعد تُصنع.

في حالة وسم DNA ، يتم خلط الجزيئات ذات تسلسل DNA الفريد في الحبر لوضع العلامات. يتم إرسال عينات الحبر إلى المختبر للتحقق من صحة الرقائق. تتطلب التكنولوجيا الحفاظ على قاعدة بيانات للتسلسلات الصالحة.

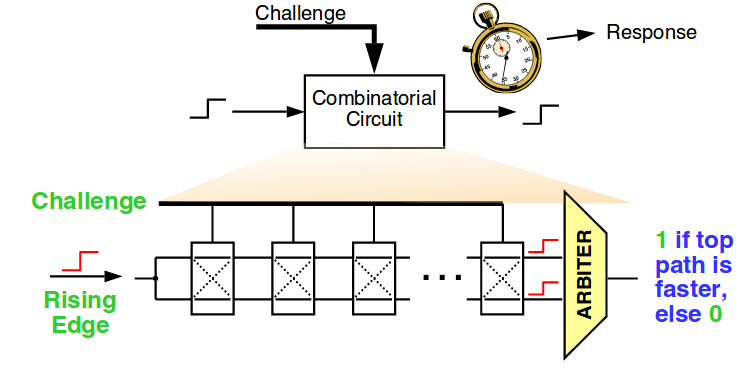

وظيفة غير قابلة للاستنساخ جسديا (PUF)

الوظيفة العشوائية الفيزيائية أو الوظيفة غير القابلة للإغلاق (PUF) - وظيفة ذات نتيجة عشوائية تتعلق بالخصائص الفيزيائية للجهاز. إنه عشوائي ولا يمكن التنبؤ به ، ولكنه قابل للتكرار في نفس الظروف. نظرًا لأنه يتم إجراء تغييرات غير خاضعة للرقابة وغير متوقعة أثناء عملية التصنيع ، فلا يوجد دائرتان دقيقتان متطابقتان ، ولكن يمكن تضمين PUF السيليكون بمعرف فريد في الدائرة المصغرة.

التين. 20 ، مقتبس من المصدر

التين. 20 ، مقتبس من المصدريقيس PUF الاستجابة لمدخلات محددة. يتم استخدام العديد من الطرق للحصول على زوج من الأسئلة والأجوبة. واحد منهم هو تأخر PUF ، كما هو موضح في الشكل. 20. التغيرات العشوائية في التأخير في الاتصالات وبوابات البلور تعطي نتائج عشوائية. عادة ما يكون الحكم مصراعًا ينتج 1 أو 0 اعتمادًا على المدخلات التي جاءت أولاً. يمكن أن تدعم PUFs عددًا كبيرًا من أزواج الأسئلة والأجوبة ، حيث تكون الإجابة فريدة لكل دائرة متكاملة. لعمليات المصادقة ، يلزم وجود قاعدة بيانات موثوقة لأزواج الأسئلة والأجوبة.