في شهر مايو من هذا العام ، تم عقد أيام 8 الإيجابية ، حيث شاركنا مرة أخرى في دور شركة نفط الجنوب في المواجهة التقليدية بالفعل.

هذا العام ، أخذ المنظمون في الاعتبار أخطاء الماضي وبدأت المواجهة في الوقت المحدد. المهاجمون - أحسنت! هاجموا بشكل مستمر تقريبًا لمدة 30 ساعة ، لذلك لم يتمكن نوبتنا الليلية من أخذ قيلولة.

ماذا ماذا

تحدثنا عن الحدث في مقالنا العام الماضي ، ولكن حدثناه لفترة وجيزة.

تدور المعركة بين المدافعين والمهاجمين. يمكن للمدافعين الدفاع عن أنفسهم بمفردهم ، أو يمكنهم استخدام خدمات مراكز المراقبة المتخصصة (SOC) وإبقاء الدفاع "يواجه كلاهما". يتم تخصيص الدفاع والدفاع ضد المتسللين الخبيثة.

قام المنظمون هذا العام ببناء 7 أشياء تحتاج إلى الحماية:

- مكاتب

- مشغل اتصالات

- حزب الشعب الجمهوري

- شركة نفط

- شركة سكة حديد

- البنك

- أجهزة إنترنت الأشياء

وشاركت 3 فرق SOC:

- المراقبة المرتقبة

- مجموعة أنجارا تكنولوجيز

- Rostelecom

يمكن للمتسللين الاستمتاع بمفردهم. في الواقع ، كانت القاعدة الوحيدة هي عدم مهاجمة البنية التحتية التي كانت "المواجهة" تدور فيها. بالإضافة إلى ذلك ، "قام المنظمون بشكل دوري" باللعب مع المهاجمين ، ونشروا خدمات هولي. وفي النهاية قاموا بإيقاف أنظمة مكافحة الاحتيال بالكامل في المدينة.

تم تطوير عملة مشفرة خاصة وعمال المناجم للمتسللين ، والتي يمكنهم تنفيذها في الأشياء المعرضة للخطر. "عامل المنجم يدور ، البيتكوين مشوش" - وفقًا للملاحظة المناسبة لعضو في فريق Tsark الكازاخستاني.

هذا العام عملنا مرة أخرى كشركة نفط الجنوب لأحد أقسام المكتب. المدافعون عن هذا الجزء هم شباب سيرفيونيكا ، المألوفين لنا بالفعل من حدث العام الماضي.

ما دافعوا عنه

للدفاع استخدمنا:

- معرفات ViPNet لـ DMZ.

- معرفات ViPNet للشبكة المحلية.

- ViPNet HIDS (المضيف IDS) لمراقبة خوادم Office الرئيسية.

- ViPNet Threat Intelligence Analytics System (TIAS) لتحليل السجلات والمراقبة والتحليلات.

وبالطبع ، في مستشعراتنا ، نستخدم قواعدنا المطورة الخاصة بنا ، والتي تتضمن أيضًا توقيعات على أحدث الهجمات التي تخيف العالم كله!

ما تم تسجيله

خلال فترة المواجهة ، قام محللو شركة SoC برصد مرتقب لحوالي 2 مليون حدث ، وحددوا 30 حادثة أمن معلومات.

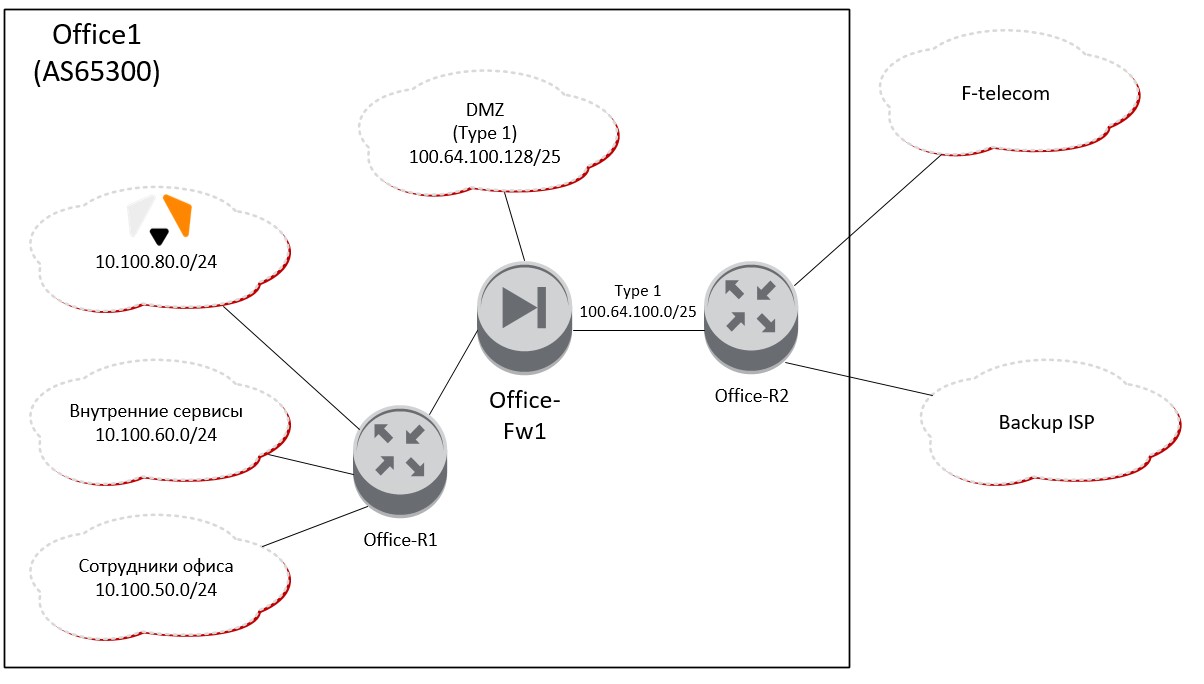

كانت محاذاة القوات على خريطة المعركة على النحو التالي:

- Office-R2 هو جهاز التوجيه الحدودي لمنشأة Office 1 ، والذي تم من خلاله توصيله بموفري إنترنت F-telecom و Backup ISP.

- Office-FW1 - جدار حماية للتحكم في الوصول بين قطاعات الشبكة المحلية والموارد الخارجية (DMZ).

- Office-R1 - يستخدم للتوجيه داخل مقطع المكتب.

كان زملائنا ، فريق Servionika ، مسؤولين عن دعم مرافق البنية التحتية للمكتب 1. كانت مهمتنا إبلاغنا عندما حدث خطأ ما مع الرجال.

بعد بداية اللعبة ، حدث الجزء الأكبر من الأحداث حول منطقة DMZ. حاول المهاجمون اختراق الحدود من خلال استغلال ثغرات الويب. بدأ كل شيء وفقًا للتقاليد مع المسح. أطلق المهاجمون الماسحات الضوئية DirBuster و Acunetix وساروا إلى العناوين في DMZ.

حاول مهاجم برقم IP 100.110.255.127 بعناد إنشاء اتصال بقاعدة بيانات MySQL الخاصة بالمخزن عبر الإنترنت على العقدة المحمية 100.64.100.167. تم حظر جميع محاولات القوة الغاشمة بواسطة الخادم بنجاح.

بعد فترة ، بدأوا تقليديًا في تحديد كلمات المرور لـ SSH و RDP.

تم الكشف عن هجوم على المضيف 100.64.100.183 عند المسح بواسطة مهاجم بعنوان 100.110.255.17 في SMB. لم يكن الخادم يحتوي على مستند التحديث

MS17-010 docs.microsoft.com/en-us/security-updates/SecurityBulletins/2017/ms17-010 . ما تم إبلاغ المدافعين في الوقت المناسب.

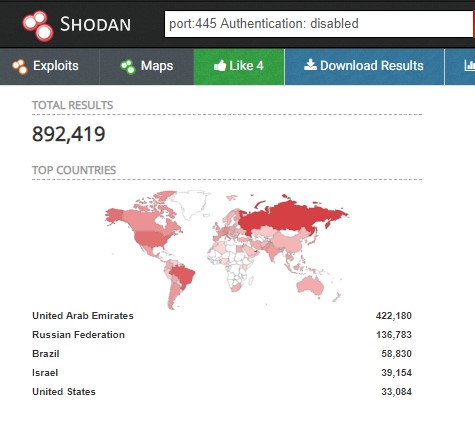

يشار إلى أن اختبار إمكانية استغلال الثغرة الأمنية في EternalBlue تم إجراؤه لعدد كبير من المرات. كانت هذه الأحداث واحدة من أكثر الأحداث تكرارا خلال المواجهة. لكن هذا ليس مفاجئا. على الرغم من حقيقة مرور عام منذ لحظة العدوى الجماعية ، لا يزال هناك عدد كبير من الآلات المعرضة لهذا الهجوم.

أيضًا ، حاول المهاجمون بشكل كبير استغلال الثغرة CVE-2014-6271 (تنفيذ التعليمات البرمجية عن بُعد في Bash).

في حوالي الساعة 16:00 من اليوم الأول ، تم استغلال ثغرة SambaCry بنجاح على العقدة 100.64.100.167. فقد المدافعون الوصول إلى هذا الموقع حتى اليوم التالي. قام المهاجم بعنوان 100.110.255.176 بعد العملية بإجراء استكشاف محيط باستخدام NMAP وأخذ ملف بيانات المسح.

في ليلة العقدة المخترقة ، تم إنشاء اتصالات على المنفذ 443 من العقدة 100.100.100.202. بعد إعادة تعيين جميع الجلسات ، انتهى النشاط. من المفترض ، تم تحميل عامل المنجم من القرصنة 100.64.100.167 إلى العقدة 100.100.100.202.

أداة التحقيق الرئيسية هي ورقة وقلم

أداة التحقيق الرئيسية هي ورقة وقلمفي الليل ، عالج المهاجمون بنشاط نظام مراقبة Zabbix. جرت محاولات لاستغلال ثغرة eternalblue ، اختاروا كلمة مرور لـ ssh وحاولوا ملء الصدفة من خلال /zabbix/zabbix.php.

في صباح اليوم الثاني ، تم تسجيل نشاط مشبوه من العقدة المحمية 100.100.100.202. تم إنشاء اتصال IP منه من شبكة خارجية 100.64.100.242 وتم إرسال الشهادات المشبوهة. أظهر التحقيق أنه تم إعادة تعيين كلمة مرور ssh على هذه العقدة وتم تحميل عامل المنجم. سرق أيضًا ملف قاعدة البيانات bd.frm. بشكل عام ، "أحرق" المهاجم على شهادة موقعة ذاتيا. تفاعلنا على الفور مع هذا الجهاز ، ونظرنا في الجلسات ، ولا يزال هناك مخترق. دافئ.

بالتوازي مع هذا ، تم اكتشاف اختراق عقدة أخرى 100.64.100.242 (Wordpress). كان لديه بعض أوراق الاعتماد المثيرة للاهتمام. اخترنا كلمة مرور لتسجيل الدخول "Shaggy". واتضح ... بالطبع ، "سكوبي".

بعد المساومة من هذا الموقع ، تم إجراء مسح للمحيط. تم فحص المنافذ 20 و 25 و 80. تم طرد الهاكر وأخذت السيارة.

حتى وقت قريب ، حاول المتسللون تنفيذ هجمات مثل حقن sql و FTP الوحشي و RDP و SSH. بشكل عام ، تصرفوا وفقًا للمخطط الكلاسيكي.

الملخص

نجحت "المواجهة"! بالطبع ، هذه المرة لم نتمكن من "الخروج من الماء الجاف". تمكن المهاجمون جزئيا من اختراق الدفاع عن المكتب. ومع ذلك ، جلب هذا الحدث تجربة لا تقدر بثمن. ستساعد المعلومات التي تم الحصول عليها على فهم أفضل لناقلات الهجوم الحديثة واتخاذ تدابير لمكافحتها عمليًا.