ممارسة إدارة أمن المعلومات: pentest

رفع امتيازات المستخدم إلى مستوى مسؤول مجال Windowsمقدمة

يتطلب نظام إدارة أمن المعلومات الجيد (ISMS) تقييمًا منتظمًا لفعاليته. هناك طرق مختلفة لمثل هذه التقييمات ، وأحد أنواعها ما يسمى. "اختبار الاختراق" أو المكبوتة - محاكاة مرخصة لهجوم القراصنة على نظام المعلومات من أجل تحديد الثغرات في حمايته قبل أن يكتشفها مهاجم حقيقي. في هذه الحالة ، يمكن استخدام أي أدوات ، واستغلال ، وطرق للقرصنة وما إلى ذلك متوفرة في الحياة الواقعية.

توضح هذه المقالة إحدى ممارسات مكافحة القرصنة هذه ، والتي تهدف إلى زيادة امتيازات مستخدم مجال Microsoft Windows العادي إلى مستوى مسؤول المجال. استند المقال إلى تقرير حول نتائج اختبار تم تطبيقه. لأسباب تتعلق بالسرية ، يتم حذف أو تغيير جميع المعلومات التي تسمح بتحديد المكان (أسماء النطاق والمضيف ، والحسابات ، وما إلى ذلك). توضح المقالة التقنيات الأساسية ، من أجل فهم أفضل ، أعطيت الأسس النظرية ونقاط الضعف المستخدمة لإصدارات معينة من أنظمة التشغيل ، بالإضافة إلى توصيات عامة للحماية. وعلى الرغم من أن معظم هذه الإصدارات من Windows سيتم اعتبارها قديمة في وقت النشر ، فقد تكون هذه المقالة مفيدة لمسؤولي النظام المبتدئين لفهم طرق حماية أوراق الاعتماد بشكل أفضل في بيئة Windows.

وصف كائن الاختبار

كائن الاختبار قياسي إلى حد ما - نظام المعلومات الخاص بشركة صغيرة (أقل من 200 موظف) متخصصة في تطوير البرمجيات. تعد الشبكة الداخلية للشركة نموذجية أيضًا: الاتصال الهاتفي Gigabit Ethernet ، مجال Microsoft Windows (سنطلق عليه CORP.LOCAL). ينقسم المضيفون الداخليون إلى شبكات IP فرعية استنادًا إلى انتمائهم الوظيفي (مثل: مجموعة من المطورين ، ومهندسي الجودة ، وإدارة الموارد البشرية ، والمحاسبة ، والتسويق ، والإدارة العليا ، والمرافق ، وما إلى ذلك) ، ويتم كل التجزئة على مفتاح L3 . هناك أيضًا مجموعة من الخوادم الداخلية المخصصة لشبكة IP فرعية منفصلة وتحتوي على: جهازي تحكم مجال Windows Server 2008 مع DNS متكامل ، وخادم بريد داخلي يعمل بنظام Exchange ، وخادم ملفات ، وخادم طرفي ، وبعض الخوادم المساعدة الأخرى التي تعمل بنظام Windows و Linux. بشكل منفصل ، تجدر الإشارة إلى مختبر اختبار مع أسطول من الأجهزة التي تشغل إصدارات مختلفة من Microsoft Windows (سطح المكتب والخادم) ومصممة لاختبار البرنامج المطور. الوصول إلى مضيفي المختبر متاح لجميع الموظفين. الإصدار الرئيسي من نظام تشغيل سطح المكتب هو Windows 7. يتم تثبيت برنامج مكافحة الفيروسات الذي تم تكوينه بشكل سيئ من مختلف الشركات المصنعة على أجهزة كمبيوتر سطح المكتب والخوادم (من Symantec و Kaspersky و Trend Micro ، لماذا ستتم مناقشة أحد البرامج سيئة التكوين لاحقًا).

نموذج الدخيل

Intruder - موظف داخلي لديه حساب مستخدم غير مميز في المجال ، وكمبيوتر سطح مكتب ، وإمكانية الوصول الفعلي إلى أجهزة الكمبيوتر التجريبية (من المحتمل أن يكون لديه كمبيوتر محمول خاص بالشركات) ، ولكن ليس لديه امتيازات المسؤول المحلي على أي منها. أيضا ، ليس لدى حساب الدخيل القدرة على تغيير إعدادات برنامج مكافحة الفيروسات. الغرض من المهاجم هو الحصول على وصول يعادل وصول المسؤول إلى وحدة تحكم المجال و / أو خادم الملفات.

كما نرى ، كل من نموذج الدخيل ووصف الشركة نموذجي تمامًا.

تنفيذ الهجوم

الخطوة 0. جمع المعلومات حول الشبكة الداخلية

لذا ، نعمل نيابة عن الجاني. في هذه الخطوة ، نحتاج إلى جمع معلومات حول:

- العنونة الداخلية والشبكات الفرعية

- أسماء المضيفين وعناوين IP ، أولاً وقبل كل شيء نحن مهتمون بقائمة من الخوادم

- باستخدام بروتوكول NetBIOS.

أولاً ، باستخدام أداة ipconfig ، نحصل على عناوين IP لخوادم DNS: 192.168.12.1 و 192.168.12.2. لأن تم دمج DNS مع Active Directory ، مما يعطينا سببًا للاعتقاد بأننا نعرف عناوين IP لوحدات تحكم المجال. بعد ذلك ، باستخدام أداة nslookup في الوضع التفاعلي ، نحاول الحصول على قائمة بجميع المضيفين في المنطقة corp.local:

> ملف ls –d corp.local>في الواقع ، يبدأ هذا الأمر عملية نقل منطقة DNS كاملة ، وحفظها في الملف. ينسى العديد من المسؤولين تعيين قيود على نقل المنطقة للشبكة الداخلية ، مما يسهل على المهاجم المحتمل جمع معلومات حول البنية التحتية للشركة ، لمزيد من التفاصيل انظر [12].

النتيجة. النجاح. أعطتنا عملية نقل المنطقة غير المحمية قائمة كاملة بأسماء المضيف الداخلي ، بما في ذلك الخوادم وعناوين IP الخاصة بهم. باستخدام الأدوات المساعدة nbtstat و telnet وأي من أدوات فحص الثغرات الشائعة ، يمكن للمهاجم جمع معلومات حول النظام الأساسي وتشغيل الخدمات وإصدارات نظام التشغيل على المضيفين الذين تهتم به.

الخطوة 1. الحصول على امتيازات المسؤول المحلي

النظرية للحصول على كلمة مرور المسؤول المحلي ، يتم تطبيق هجوم على قيمة التجزئة لكلمة المرور المخزنة في سجل النظام. على الرغم من حقيقة أن وظيفة التجزئة غير قابلة للرجوع رياضياً ، يمكن حساب كلمة المرور من خلال التعداد المباشر لقيمها مع هجوم القاموس. استخدم Windows تاريخًا خوارزميتين لحساب وظيفة تجزئة كلمة المرور: خوارزمية LM القديمة وخوارزمية NT الأحدث (تسمى أحيانًا أيضًا NTLM). تعتبر وظيفة التجزئة LM ضعيفة نظرًا لتعقيدها الحسابي المنخفض ، مما يجعل من الممكن تعداد قيمها حتى على جهاز كمبيوتر ضعيف. يضمن وجود كل من تجزئات كلمة مرور LM و NT في سجل النظام أن المهاجم يمكنه كسرها في فترة زمنية مقبولة. يتم تخزين قيمة تجزئة LM في الإعدادات الافتراضية في سجل Windows XP / 2003 ، مما يجعل هذه الأنظمة جذابة بشكل خاص للمتسللين. تعد دالة NT hash أكثر تعقيدًا من الناحية الحسابية ، ومع ذلك ، فإن تبسيط قيمها يتم تبسيطه إلى حد كبير من خلال حقيقة أن هناك جداول قيمة محسوبة مسبقًا متاحة (ما يسمى جداول Rainbow) - فهي تقلل من حساب قيمة التجزئة إلى البحث عن التجزئة المطلوبة بين القيم المحسوبة مسبقًا.

هدف الهجوم. تجزئات كلمة المرور في قاعدة بيانات SAM (التسجيل). في حالتنا ، هذه كلها آلات يمكننا الوصول إليها فعليًا. بادئ ذي بدء ، هذا هو سطح المكتب العامل لدينا ، وثانيًا ، يستضيف لإجراء الاختبارات.

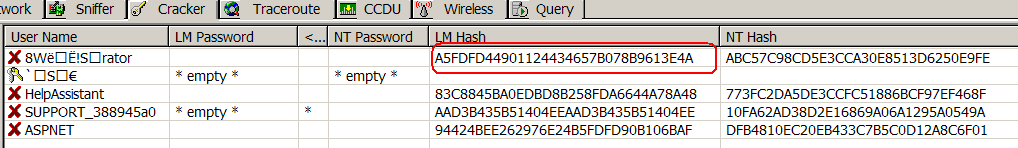

التنفيذ. باستخدام الأجهزة التي لها حق الوصول الفعلي ، نقوم بتنفيذ العملية التالية: التمهيد من وسيط خارجي (باستخدام قرص مضغوط لبيئة ما قبل التثبيت لنظام التشغيل Windows أو Linux Live CD) ، وتركيب قسم نظام NTFS ونسخ فرعي التسجيل HKLM \ SYSTEM و HKLM \ SAM (ملفات WINDIR٪ ٪ \ System32 \ Config \ System و٪ WINDIR٪ \ System32 \ Config \ Sam على التوالي). نولي اهتمامًا خاصًا للأجهزة التي تعمل بنظام Windows XP \ Windows 2003 ، والتي من المحتمل أن يتم العثور على تجزئة LM عليها. لاستخراج كلمات المرور من ملفات التسجيل المنسوخة ، نستخدم الأدوات [1] ، [2] (جميع الروابط في نهاية المقالة). النتيجة:

يحتوي السطر الأخير على تجزئة NT المطلوبة من المسؤول المحلي. في المضيفين من معمل الاختبار (دعنا نطلق على هذين المضيفين LAB1 و LAB2) نجد تجزئة LM غير صفرية:

لذا ، لدينا تجزئات NT و LM. ولكن كيف يمكن استعادة كلمة المرور منهم؟ للقيام بذلك ، سنستخدم نفس الأدوات [1] ، [2] بالإضافة إلى خدمات عكس التجزئة على الإنترنت [8] - [11]:

ملحوظة: تتألف كلمة المرور الحقيقية من اسم الشركة مع معدِّل صغير ويتم كسرها بسرعة تحت هجوم القاموس).

النتيجة. النجاح. كلمات المرور (فليكنوا "Pa $$ word1" و "Pa $$ word2") لحساب المسؤول المحلي من سطح المكتب العامل ، وتم استلام جهازي كمبيوتر تجريبيين. ولكن هل سيساعدون في الحصول على حقوق مسؤول المجال؟ حول ذلك كذلك.

الخطوة 2. الحصول على أوراق اعتماد مسؤول المجال

النظرية في معظم الحالات ، يكفي الحصول على قيمة تجزئة NT لكلمة المرور لمسؤول المجال. ويرجع ذلك إلى حقيقة أنه عندما يتم التحقق من المستخدم باستخدام بروتوكول NTLM ، فإن النظام الذي تمت مصادقته يقدم فقط تجزئة NT إلى المصدق ، ولا يتم التحقق من كلمة المرور. يمكن الحصول على تجزئة NT من ما يسمى ب تخزين LSA بالإشارة إلى ما يسمى جلسات تسجيل دخول المسؤول (جلسة تسجيل الدخول هي منطقة بيانات خاصة تم إنشاؤها بواسطة عملية Winlogon حيث يتم تخزين اسم المستخدم ومجال تسجيل الدخول وقيمة تجزئة كلمة مرور NT بشكل جماعي ، وهذا ما يسمى سر LSA). يتم استخدام تجزئة NT هذه بواسطة عملية NTLMSSP لمصادقة NTLM. يتم حفظ جلسة تسجيل الدخول طوال الوقت أثناء تسجيل الحساب في النظام. يمكنك أيضًا اعتراض تجزئة NT من جلسة مصادقة مسؤول NTLM. بالإضافة إلى ذلك ، يمكن الحصول على كلمة مرور المسؤول من ذاكرة التخزين المؤقت لبيانات الاعتماد (CCC). DCC هي ذاكرة تخزين مؤقت محلية يتم تعبئتها عندما يقوم مستخدم بتسجيل الدخول بنجاح إلى مجال. الغرض من ذاكرة التخزين المؤقت لـ DCC هو المصادقة على المستخدم عندما تكون وحدة تحكم المجال غير متوفرة.

كائنات الهجوم:- التجزئة DCC (HKLM \ فرع التسجيل الأمن).

- جلسة تسجيل دخول مسؤول المجال (سر LSA).

- اعتراض جلسات NTLM (لا يعتبر بسبب تعقيد عملي أكبر).

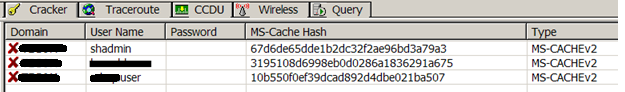

تدرب. يستخدم العديد من مسؤولي Windows حساب مسؤول المجال لإجراء أنواع مختلفة من العمليات على أجهزة كمبيوتر المستخدمين. في الوقت نفسه ، تقع بياناته في ذاكرة التخزين المؤقت DCC. لذلك ، حاول أولاً الحصول على كلمة المرور من ذاكرة التخزين المؤقت DCC. نذهب إلى محطة العمل لدينا ، وحفظ فرع التسجيل HKLM \ Security واستيراده إلى [1]. لأن لدينا كلمة مرور المسؤول المحلي ، لم نعد بحاجة إلى تشغيل الجهاز من وسائط خارجية لحفظ التسجيل:

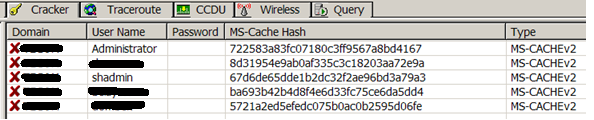

تحتوي ذاكرة التخزين المؤقت على بيانات كلمة المرور لثلاثة حسابات. الحساب الأخير (*** المستخدم) لا يهمنا ، الحساب الثاني ليس لديه الامتيازات المطلوبة ، ولكن يبدو أن shadmin المستخدم هو المسؤول الذي تبحث عنه. لسوء الحظ ، فإن خوارزمية MS-CACHE2 لها تعقيد حسابي كبير وهجوم القوة الغاشمة المباشر عليها غير فعال. تحتوي الدالة MS-CACHEv2 على "سر حسابي" - الملح (يستخدم اسم الحساب كـ "ملح") ، مما يجعلها محمية من الهجمات على طاولات قوس قزح. ومع ذلك ، في المستقبل ، قد تظهر جداول قيمة التجزئة للحسابات القياسية - "المسؤول" ، "المسؤول" ، إلخ. من أجل الاهتمام ، نرسل "تجزئة ذاكرة التخزين المؤقت" إلى الخدمة السحابية [8] - [11] (حول نتائج وفعالية هذه الخدمات في نهاية المقالة). بينما تفكر السحابة ، نحاول العثور على DCCs أخرى. نقوم بتحليل قائمة المضيفين التي تم الحصول عليها في الخطوة 0 ، والتحقق من الخوادم التي يمكننا الوصول إليها تحت المسؤول المحلي باستخدام كلمات المرور التي تم الحصول عليها في الخطوة 1. لأنه ، على وحدة تحكم المجال ، يتم حظر المسؤول المحلي ، وخادم البريد عادة ما يكون محميًا بشكل أفضل ، تحتاج إلى تجربة خوادم ثانوية. في حالتنا ، تم العثور على خادم يحمل اسمًا غير واضح Update في قائمة الخوادم. نجح تسجيل الدخول باستخدام كلمة المرور "Pa $$ word2" الموجودة في الخطوة 1. نجد ذلك على مضيف التحديث:

- لم يتم تثبيت برنامج مكافحة فيروسات.

- يعمل على Apache ، وهو خادم إدارة مكافحة الفيروسات في الشركة (وهذا يعني أن هناك أيضًا كلمة مرور للحساب المستخدم لتثبيت برنامج مكافحة الفيروسات عن بعد ، ومن الناحية النظرية ، يمكنك إزالته من هناك).

- لا يقوم المضيف بتدقيق محاولات تسجيل الدخول الفاشلة.

- إصدار نظام التشغيل - Windows 2008 R2.

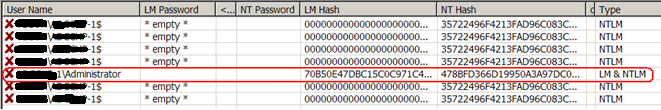

بعد تفريغ سجل HKLM \ Security ، نحصل على تجزئة DCC لحساب CORP.LOCAL \ Administrator (والعديد من الآخرين):

من الناحية النظرية ، يمكنك محاولة العثور على كلمة مرور المسؤول من خلال خدمة سحابية. ومع ذلك ، كما ذكرت أعلاه ، فإن هجوم القوة الوحشية على MS-CACHEv2 غير مفيد (على الرغم من أنه من الممكن أن يتغير الوضع في غضون عامين). اترك DCC وحده وانتقل إلى البحث عن جلسات تسجيل الدخول. تحقق من المستخدم الذي قام بتسجيل الدخول إلى مضيف التحديث:

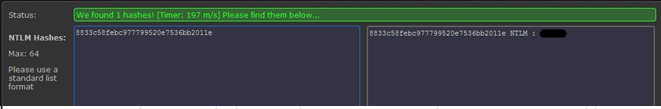

نرى أن جلستين غير نشطتين معلقة على جهاز التحديث - المسؤول والمستخدم Shadmin ، المألوف لنا بالفعل ، مما يعني أنه يمكننا الحصول على تجزئات NT لكلمات المرور الخاصة بهم عن طريق سرقة سر LSA. هذا هو المفتاح لتحديد نجاح الهجوم بأكمله. لسرقة التجزئة ، استخدم استغلال Lslsass [3]. لتنفيذه ، تحتاج إلى حقوق المسؤول المحلي (أو بالأحرى ، حقوق تصحيح العمليات) ، التي لدينا بالفعل. نحصل على قائمة أسرار LSA (بالتنسيق "domain \ account: LM hash: NT hash :::"):

lslsass v1.0 - Copyright (C) 2010 Bjorn Brolin, Truesec (www.truesec.com) Found Lsass pid: 520 Lsass process open Found possible primary token Found real token UPD\Administrator::00000000000000000000000000000000:<i>8833c58febc977799520e7536bb2011e</i>::: Found possible primary token Found possible primary token Found possible primary token Found real token UPD\Administrator::00000000000000000000000000000000:8833c58febc977799520e7536bb2011e::: Found possible primary token Found real token UPD\Administrator::00000000000000000000000000000000:8833c58febc977799520e7536bb2011e::: Found possible primary token Found real token CORP.LOCAL\UPD$::00000000000000000000000000000000:68987a0fb5529dbf99d5eac3bfce773b::: Found possible primary token Found real token CORP.LOCAL \UPD$::00000000000000000000000000000000:68987a0fb5529dbf99d5eac3bfce773b::: Found possible primary token Found real token CORP.LOCAL \UPD$::00000000000000000000000000000000:68987a0fb5529dbf99d5eac3bfce773b::: Found possible primary token Found real token CORP.LOCAL \Administrator::00000000000000000000000000000000: <b> c690e441dc78bc5da8b389e78daa6392 </b>::: Found possible primary token Found real token CORP.LOCAL \shadmin::00000000000000000000000000000000: <b> 5794cba8b464364eacf366063ff70e78 </b> :::

تحتوي الأسطر المميزة بخط غامق على تجزئات كلمة المرور المطلوبة. لاحظ أيضًا التجزئة في الخط المائل في السطر السادس. لقد رأيناه بالفعل في مكان ما ، أليس كذلك؟

النتيجة. النجاح. لدينا تجزئة كلمة مرور NT لحساب مسؤول المجال بين أيدينا. ولكن ما فائدة التجزئة إذا لم يكن من الممكن استعادة كلمة المرور الأصلية منها في وقت مقبول؟ حول هذا في الخطوة التالية.

الخطوة 3. غش جلسة مصادقة NTLM

النظرية لا يستخدم Windows مطلقًا كلمة مرور خالصة للمصادقة ، فالنظام المصادق عليه دائمًا يعرض التجزئة. يؤدي هذا إلى ظهور الفكرة: استبدال اسم المستخدم ومجال تسجيل الدخول وتجزئة NT في جلسة تسجيل دخول المستخدم الذي قام بتسجيل الدخول بقيم مسؤول المجال المناسبة ، يمكننا المصادقة باستخدام بروتوكول NTLM قبل النظام البعيد كمسؤول مجال. هذا الهجوم [7] ممكن فقط مع المصادقة باستخدام بروتوكول NTLM. على الرغم من الاستخدام الواسع النطاق لبروتوكول Kerberos ، إلا أن NTLM هي الطريقة الوحيدة الممكنة لمصادقة العميل عند الوصول إلى مشاركة شبكة ليس بالاسم الرمزي ، بل بعنوان IP [13].

هدف الهجوم. جلسة تسجيل الدخول للمسؤول المحلي.

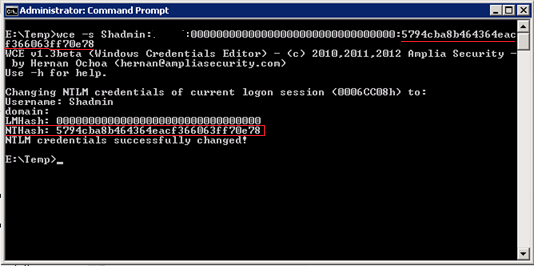

تدرب. هناك العديد من برمجيات إكسبلويت المتاحة تسمح لك بتنفيذ هجوم على أنظمة Windows Server 2008 x86 و x64. الاستغلال الرئيسي هو محرر أوراق اعتماد Windows [4]. لتنفيذ الهجوم ، نذهب إلى مضيف LAB2 باستخدام أوراق اعتماد "المسؤول" \ "Pa $$ word2". باستخدام [4] ، نستبدل اسم الحساب ونطاق تسجيل الدخول وبيانات تجزئة NT في جلسة تسجيل الدخول بقيم Shadmin المقابلة التي حصلنا عليها في الخطوة السابقة:

يتم تمرير اسم حساب مسؤول المجال وتجزئة NT الخاصة به إلى الأمر wce كوسيطة من سطر الأوامر. النتيجة - تم تغيير التجزئة بنجاح. ألاحظ أن عضوية المستخدم في المجموعة ورمز الوصول لا يتغيران أثناء الهجوم:

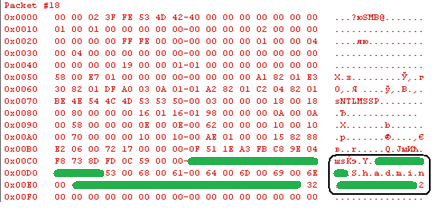

ما زلنا المسؤول المحلي ، اسم المضيف باللون الأخضر في لقطة الشاشة أعلاه ملطخ باللون الأخضر - LAB2. ومع ذلك ، أثناء مصادقة NTLM ، سيتم تقديم النظام البعيد باسم مجال CORP.LOCAL واسم مستخدم Shadmin وتجزئة كلمة مرور Shadmin. في ما يلي ملف تفريغ لحزمة شبكة واحدة تحتوي على جلسة أمان النقطة NTLM:

اسم المجال (CORP.LOCAL) واسم المضيف (LAB2) باللون الرمادي باللون الأخضر) ، يتم تقديم حساب - Shadmin. نحاول الآن الاتصال بالقسم الجذر لوحدة تخزين النظام على وحدة تحكم المجال باستخدام الأمر net use باستخدام عنوان IP لوحدة تحكم المجال:

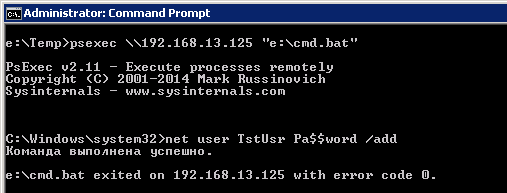

بنجاح. للتحقق من الوصول ، قمت بإنشاء ملف نصي في الجذر (ابحث عنه في لقطة الشاشة). بعد إنشاء ملف دفعي على قرص وحدة تحكم المجال بتسلسل الأوامر التي نحتاجها ، يمكننا ، باستخدام [5] ، إجراء العملية اللازمة على وحدة تحكم المجال (على سبيل المثال ، إضافة المستخدم إلى مجموعة مسؤولي المجال). سيتم تنفيذ العملية مع حقوق حساب Shadmin. للتوضيح ، قم بإنشاء ملف دفعي بسيط على مضيف بعيد يضيف مستخدمًا محليًا:

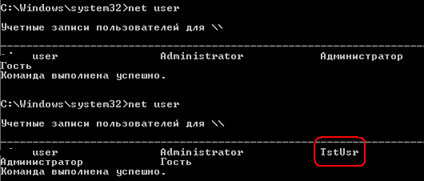

صافي المستخدم TstUsr Pa $$ word / addقم بتشغيله عن بعد من مضيف LAB2:

سيتم تنفيذه على النظام البعيد 192.168.13.125 مع امتيازات مستخدم جلستنا الحالية - shadmin (أي مسؤول المجال). نتحقق من:

يظهر الإخراج الثاني للأمر net user المستخدم الجديد. على الرغم من استحالة تشغيل التطبيقات التي تتطلب تفاعل المستخدم التفاعلي بهذه الطريقة (على سبيل المثال ، الأدوات الإضافية لـ MMC) ، يمكن تنفيذ مجموعة واسعة من الإجراءات باستخدام البرامج النصية.

النتيجة. النجاح. الوصول إلى نظام الملفات و shell لوحدة تحكم المجال.

الملخص

باختصار ، بدت سلسلة الهجوم على النحو التالي: جمع معلومات حول بنية الشبكة -> الحصول على كلمة مرور المسؤول المحلي -> استخدام كلمة المرور هذه لتسجيل الدخول إلى أحد الخوادم الثانوية -> سرقة بيانات اعتماد مسؤول المجال "تركت دون مراقبة" -> تعديل جلسة تسجيل الدخول و تصعيد امتياز.

تم تسهيل نجاح الهجوم من قبل:

- ضعف حماية منطقة DNS من النقل إلى المضيفين غير الموثوق بهم.

- سياسة كلمة المرور الضعيفة. استخدمت معظم أجهزة كمبيوتر المجال نفس كلمة المرور لحساب المسؤول المحلي ، الذي كان عرضة لهجوم القاموس.

- غياب أو ضعف تكوين برامج مكافحة الفيروسات على المضيفين الحرجين.

- الحماية الضعيفة من تجزئات كلمات المرور - جلستان غير نشطتين لتسجيل الدخول للمسؤول على مضيف التحديث ، تجزئات LM في قاعدة بيانات SAM.

- سياسة تدقيق سيئة.

وبناءً على ذلك ، يمكن اشتقاق توصيات الحماية العامة:

0. إخفاء البنية الداخلية للشبكة تمامًا عن المهاجمين المحتملين. لذا ، يجب ألا يتمكن المستخدمون من الحصول على المحتويات الكاملة لملف منطقة DNS. المستخدمون غير الموثوق بهم (على سبيل المثال ، المتدربون ، والموظفون الذين لم ينتهوا من فترات الاختبار الخاصة بهم ، وما إلى ذلك) ، من المنطقي الانتقال إلى شبكة فرعية منفصلة باستخدام NAT لتزييف العناوين (بما في ذلك ، على سبيل المثال ، تعديل إجابات DNS).

1. السياسة الصحيحة لتعيين كلمات المرور إلى المسؤول المحلي. يجب أن تكون كلمة مرور المسؤول المحلي مختلفة على المضيفين الذين لديهم درجات مختلفة من الحماية ضد الوصول غير المصرح به. يجب أن يؤدي اختراق كلمة مرور المسؤول المحلي على أي من مضيفي النطاق إلى تقليل احتمالية قيام مهاجم باستخدام كلمة المرور هذه.

2. يجب حظر تخزين تجزئة LM في SAM بواسطة سياسات الأمان.

3. لا تستخدم اسم الشركة أو مجالها كجزء من كلمة مرور المسؤول) وهذا سيجعل من الصعب على المهاجم مهاجمة القاموس. ولكن حتى باستخدام كلمة مرور معقدة ، لا تنس نفسك وتحقق بانتظام من متانتها من خلال استخدام الخدمات عبر الإنترنت.

4. لا يوصى بإجراء عمليات روتينية على أجهزة كمبيوتر المجال من ضمن حساب مسؤول المجال. سيؤدي هذا إلى حماية الحساب من اعتراض بيانات جلسة تسجيل الدخول ومن الحصول على تجزئة كلمة المرور في ذاكرة التخزين المؤقت DCC.

5. اجعلها قاعدة عدم ترك جلسة تسجيل الدخول لمسؤول المجال دون مراقبة. أفضل الممارسات: الانتهاء من العمل - تسجيل الخروج.

6. أدوات خداع LSA صغيرة جدًا. من المنطقي تتبع تطورهم والتحقق من اكتشافهم الناجح بواسطة برامج مكافحة الفيروسات للشركات.

7. يجب ألا يتمكن المستخدم ، حتى مع حقوق المسؤول المحلي ، من تغيير إعدادات برنامج مكافحة الفيروسات الخاص بالشركة. يجب أن يؤدي إيقاف تشغيل خدمة مكافحة الفيروسات على محطات عمل المجال إلى إعلام مسؤول المجال (بهذا المعنى ، عملت Symantec Endpoint Protection بشكل جيد أثناء الاختبار).

الملحق 1. سلوك مكافحة الفيروسات

استخدمت أجهزة كمبيوتر الشركة ثلاثة أنواع من برامج مكافحة الفيروسات: KAV ، الحالية في وقت اختبار Symantec Endpoint Protection ، والمنتج القديم من Trend Micro. في معظم الحالات ، تم تحديد الأدوات المستخدمة أثناء الهجوم باسم Hack Tool / Rootkit / Trojan. قام KAV بحذفها دون سابق إنذار ، وأصدر SEP (حتى مغلق) تحذيرًا ونقله إلى الحجر الصحي لمنعه من البدء. ومع ذلك ، فإن امتلاك حقوق المسؤول المحلي يسمح لك بتعطيل KAV ، وتم تجاوز حماية SEP عن طريق تعيين مسار استثناء للتحقق يدويًا ، مرة أخرى باستخدام حساب المسؤول المحلي. لم يتفاعل برنامج مكافحة الفيروسات من Trend Micro المثبت على بعض المضيفين بأي شكل من الأشكال مع إطلاق برمجيات إكسبلويت.

الإضافة 2. كفاءة استخدام خدمات التحقق من التجزئة على الإنترنت

تتوفر العديد من الخدمات عبر الإنترنت لاختبار قوة تجزئات كلمة المرور. تسمح لك بالعمل مع التجزئة الأكثر شيوعًا - LM ، NTLM ، MD4 ، MD5 ، WPA ، مع التجزئة باستخدام الملح ، إلخ. للتحقق من التجزئة ، يتم استخدام التعداد المباشر باستخدام قوة معالجة وحدات معالجة الرسومات الحديثة ، وتعداد القاموس ، والهجمات المختلطة ، وما إلى ذلك. بمجرد فتحها ، يمكن للتجزئة تجديد قاعدة البيانات واستخدامها في المستقبل. يمكن أن تكون الخدمة مجانية للتحقق من كلمة مرور قصيرة (أقل من 8 أحرف) أو مقابل رسوم رمزية. أثناء الاختبار استخدمت أربع خدمات من هذا القبيل ، يتم إعطاء الروابط في نهاية المقالة. لقد أرسلت عدة تجزئات تم العثور عليها في الخطوة 2 وبعد 15 شهرًا استلمت إشعارًا من خدمة Hash Crack على الإنترنت [9] حول الاستعادة الناجحة لأحدها)

المراجع

الأدوات المستعملة[1]

Cain & Abel - أداة استرداد كلمة المرور لأنظمة تشغيل Microsoft. يسمح باستعادة سهلة لعدة أنواع من كلمات المرور عن طريق استنشاق الشبكة ، وكسر كلمات المرور المشفرة باستخدام الهجمات القاموس ، والقوة الغاشمة ، وتحليل التشفير ، وتسجيل محادثات VoIP ، وفك تشفير كلمات المرور المشفرة ، واستعادة مفاتيح الشبكة اللاسلكية ، والكشف عن مربعات كلمة المرور ، وكشف كلمات المرور المخبأة وتحليل التوجيه البروتوكولات.

[2] L0pht Crack.

[3] استغلال Lslsass. تفريغ تجزئات كلمة المرور لجلسة تسجيل الدخول النشطة من عملية lsass.

[4] بعد استغلال

محرر بيانات الاعتماد في Windows . أداة لتغيير بيانات اعتماد تسجيل الدخول.

[5] PsExec من PS Tools

أوصاف تفصيلية عن نقاط الضعف[6] سلسلة من المقالات "الحصول بشكل فعال على تجزئة كلمة المرور في Windows" على

www.securitylab.ru[7] Pass-the-Hash ،

وصف للهجوم على نظام بعيد من خلال تزويده بتجزئة مخترقة.

خدمات التقطيع السحابية[8] Question-defense.com (يبدو أنه خارج الترتيب وقت النشر ()

[9]

www.onlinehashcrack.com[10]

www.cloudcracker.com[11]

قاتل التجزئة على الخطمواد إضافية[12]

ضبط الأمان ونظام أسماء النطاقات في Windows Server[13]

لا يتم استخدام Kerberos عند الاتصال بمشاركة SMB باستخدام عنوان IP