مؤلف المقال: بروس شناير هو عالم التشفير والكاتب وأخصائي أمن الكمبيوتر الأمريكي. ألف عدة كتب عن الأمن والتشفير وأمن المعلومات. مؤسس شركة التشفير Counterpane Internet Security، Inc. ، وعضو مجلس إدارة الرابطة الدولية لأبحاث التشفير وعضو المجلس الاستشاري لمركز معلومات الخصوصية الإلكترونية.

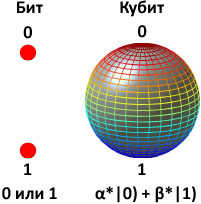

الحوسبة الكمومية هي طريقة جديدة لإجراء الحسابات التي ستسمح للبشرية بإجراء حسابات مستحيلة ببساطة باستخدام أجهزة الكمبيوتر الحديثة. ستؤدي القدرة على البحث السريع إلى كسر بعض خوارزميات التشفير الحديثة. وسيعمل التجهيز السهل للأعداد الكبيرة على كسر نظام تشفير RSA بأي طول رئيسي.

هذا هو السبب في أن مطوري التشفير يقومون الآن بتطوير وتحليل خوارزميات المفاتيح العامة "المستقرة كمياً" بشكل مكثف. في الوقت الحاضر ، الحوسبة الكمومية ليست جاهزة بعد لإجراء تقييم عادي: ما هو آمن وما هو غير آمن. ولكن إذا افترضنا أن الأجانب قد طوروا التكنولوجيا بالكامل ، فإن الحوسبة الكمومية ليست نهاية العالم للتشفير. بالنسبة للتشفير المتماثل ، يعد استقرار الكم أمرًا أساسيًا ، والآن نحن نبحث عن خوارزميات تشفير المفتاح العام المقاومة للكمية. إذا تبين أن تشفير المفتاح العام هو شذوذ مؤقت موجود بسبب الفجوات في معرفتنا الرياضية وقدراتنا الحسابية ، فسنظل على قيد الحياة. وإذا كسرت بعض التكنولوجيا الغريبة التي لا يمكن تصورها جميع عمليات التشفير ، فسوف نظل مفروضين على أساس نظرية المعلومات ، وإن كان ذلك مع فقدان كبير للقدرات.

في الواقع ، يعتمد التشفير على تطور رياضي يسهل القيام ببعض الأشياء بدلاً من إلغائه. كم هو سهل كسر لوحة من لصقها مرة أخرى ، كما أنه من الأسهل بكثير ضرب برايمتين من تحلل النتيجة مرة أخرى. إن عدم التماثل من هذا النوع - وظائف ذات اتجاه واحد ووظائف ذات اتجاه واحد مع إدخال سري - هو أساس جميع عمليات التشفير.

لتشفير رسالة ، نقوم بدمجها مع مفتاح لتكوين نص مشفر. بدون مفتاح ، يكون عكس العملية أكثر صعوبة. ليس فقط أصعب قليلاً ، ولكن أصعب من الناحية الفلكية. خوارزميات التشفير الحديثة سريعة جدًا لدرجة أنها ستقوم بتشفير القرص الثابت بالكامل دون أي تباطؤ ، وسيستمر كسر التشفير حتى الموت الحراري للكون.

مع التشفير المتماثل المستخدم لتشفير الرسائل والملفات والأقراص ، هذا الاختلال هو أسي ويزداد مع نمو المفاتيح. تؤدي إضافة بت رئيسي واحد إلى زيادة تعقيد التشفير بأقل من نسبة مئوية (تقريبًا) ، ولكنها تضاعف تعقيد القرصنة. وبالتالي ، يبدو أن مفتاح 256 بت معقد فقط مرتين مثل 128 بت ، ولكن (بمعرفتنا الحالية للرياضيات) يكون من الصعب كسر 340.282.336.920.438.463.446.337.4607.431.768.211.456.400 مرة.

تشفير المفتاح العام (يستخدم بشكل أساسي لتبادل المفاتيح) والتوقيعات الرقمية أكثر تعقيدًا. نظرًا لأنها تعتمد على المشكلات الرياضية المعقدة ، مثل عامل العوامل ، فهناك المزيد من الحيل المختلفة لعكسها. وبالتالي ، سترى هنا مفاتيح بطول 2048 بت لـ RSA و 384 بت للخوارزميات بناءً على منحنيات بيضاوية الشكل. ولكن مرة أخرى ، فإن اختراق الشفرات بهذه المفاتيح يتجاوز القدرات الحالية للإنسانية.

يعتمد سلوك الوظائف ذات الاتجاه الواحد على معرفتنا الرياضية. عندما تسمع عن تشفير يكسر خوارزمية ، فهذا يعني أنه وجد خدعة جديدة تبسط الانعكاس. يجد المبرمجون دائمًا حيلًا جديدة ، لذلك نميل إلى استخدام المفاتيح لفترة أطول من اللازم تمامًا. وينطبق ذلك على الخوارزميات المتماثلة وخوارزميات المفاتيح العامة: نحن نحاول ضمان موثوقيتها في المستقبل.

تعد أجهزة الكمبيوتر الكمومية بتغيير الكثير من هذا. بحكم طبيعتها ، فهي مناسبة تمامًا للحسابات اللازمة لعكس هذه الوظائف ذات الاتجاه الواحد. بالنسبة للتشفير المتماثل ، هذا ليس سيئًا للغاية. تظهر

خوارزمية غروفر أن الكمبيوتر الكمومي يسرع الهجمات لدرجة أن طول المفتاح الفعال ينخفض إلى النصف. أي أن مفتاح 256 بت معقد للحاسوب الكمي كمفتاح 128 بت للكمبيوتر العادي: كلاهما آمن في المستقبل المنظور.

بالنسبة لتشفير المفتاح العام ، تكون النتائج أسوأ. تكسر

خوارزمية Shore بسهولة جميع خوارزميات المفاتيح العامة الشائعة استنادًا إلى كل من العوامل المنطقية واللوغاريتمات المنفصلة. مضاعفة طول المفتاح يزيد من تعقيد الكسر ثماني مرات. هذا لا يكفي للتنمية المستدامة.

هناك العديد من التحفظات على الفقرتين الأخيرتين ، وأهمها أن أجهزة الكمبيوتر الكمومية القادرة على القيام بشيء من هذا القبيل غير موجودة حاليًا ، ولا أحد يعرف متى يمكننا بناء واحدة - وإذا استطعنا. لا نعلم أيضًا ما هي الصعوبات العملية التي ستنشأ عندما نحاول تنفيذ خوارزميات Grover أو Shore على أي شيء بخلاف مفاتيح بحجم اللعبة (يمكن أن تصبح آلية تصحيح الأخطاء على جهاز كمبيوتر كمومي مشكلة لا يمكن التغلب عليها بسهولة). من ناحية أخرى ، نحن لا نعرف ما هي الأساليب الأخرى التي سيتم اكتشافها بمجرد أن يبدأ الناس في العمل مع أجهزة الكمبيوتر الكمومية الحقيقية. أراهن على أننا سوف نتغلب على المشاكل الهندسية ، وأنه سيكون هناك العديد من الإنجازات والأساليب الجديدة ، ولكن سيستغرق بعض الوقت لاختراعها. تمامًا كما استغرقنا تصميم أجهزة الكمبيوتر العملاقة المحمولة باليد عقودًا ، استغرق الأمر عقودًا لحل جميع المشاكل الهندسية اللازمة لإنشاء أجهزة كمبيوتر كمومية قوية بما يكفي.

على المدى القصير ، يبذل المبرمجون جهودًا كبيرة لتطوير وتحليل خوارزميات قوية الكم. من المحتمل أن تظل آمنة لعقود. من المحتمل أن تتم العملية ببطء ، لأن تحليل التشفير الجيد يستغرق بعض الوقت. لحسن الحظ ، لدينا وقت. يبدو أن الحوسبة الكمومية الحقيقية في الممارسة تكون دائمًا "عشر سنوات في المستقبل". وبعبارة أخرى ، لا أحد لديه أدنى فكرة.

ولكن هناك دائمًا احتمال أن تقوم الخوارزميات بكسر الأجانب باستخدام أفضل تقنيات الكم. أنا أقل قلقا بشأن التشفير المتماثل ، حيث خوارزمية غروفر هي في الأساس الحد الأقصى للحوسبة الكمومية. لكن خوارزميات المفتاح العام المبنية على نظرية الأعداد تبدو أكثر هشاشة. من الممكن أن تكسر الحواسيب الكمومية جميعًا يومًا ما - حتى تلك التي تعتبر الآن مستقرة كمًا.

إذا حدث هذا ، فسنظل في عالم بدون تشفير المفتاح العام. ستكون هذه ضربة أمنية ضخمة وستكسر العديد من الأنظمة ، لكننا سنتمكن من التكيف. في الثمانينيات ، كان Kerberos نظام مصادقة وتشفير متماثل تمامًا. والآن ، يقوم معيار GSM الخلوي بإجراء المصادقة وتوزيع المفاتيح - على نطاق واسع - فقط مع التشفير المتماثل. نعم ، هذه الأنظمة لها نقاط ثقة وفشل مركزية ، ولكن يمكن تطوير أنظمة أخرى تستخدم كلاً من الفصل السري والمشاركة السرية لتقليل هذا الخطر. (تخيل أن زوجًا من المشاركين في الاتصال يتلقون جزءًا من مفتاح الجلسة من كل خادم من الخوادم الرئيسية الخمسة المختلفة). إن انتشار الاتصالات يجعل الوضع أسهل. يمكننا استخدام بروتوكولات خارج النطاق: على سبيل المثال ، سيساعد هاتفك على إنشاء مفتاح للكمبيوتر. لمزيد من الأمان ، يمكنك استخدام التسجيل الشخصي: من الممكن في المتجر حيث يمكنك شراء هاتف ذكي أو تسجيل خدمة إنترنت. سيساعد تطوير الأجهزة أيضًا على حماية المفاتيح في هذا العالم. أنا لا أحاول اختراع أي شيء ، أقول فقط أن هناك العديد من الاحتمالات. نحن نعلم أن التشفير يعتمد على الثقة ، ولدينا طرق إدارة ثقة أكثر بكثير مما كانت عليه في السنوات الأولى من الإنترنت. بعض التقنيات المهمة ، مثل السرية المباشرة ، ستصبح أكثر تعقيدًا بكثير ، ولكن بينما يعمل التشفير المتماثل ، سنحتفظ بالحماية.

هذا مستقبل غريب. ربما تكون فكرة التشفير بأكملها حول نظرية الأعداد ، مثل أنظمة المفتاح العام الحديثة ، ظاهرة مؤقتة موجودة بسبب الثغرات في النموذج الحسابي. الآن بعد أن توسع النموذج ليشمل الحوسبة الكمومية ، يمكننا أن نكون حيث كنا في أواخر السبعينيات وأوائل الثمانينيات: التشفير المتماثل ، التشفير القائم على الرموز ، توقيعات ميركل. سيكون مضحكا وسخرية.

نعم ، أعلم أن توزيع المفتاح الكمي هو بديل محتمل لتشفير المفتاح العام. ولكن لنكن صادقين: هل يعتقد أحد حقًا أن النظام الذي يتطلب معدات وكابلات اتصالات متخصصة سيتم استخدامه لأي شيء بخلاف التطبيقات المتخصصة؟ المستقبل يكمن في أجهزة الحوسبة المحمولة التي تعمل دائمًا. ستكون جميع أنظمة الأمان بالنسبة لهم برامج فقط.

هناك سيناريو آخر للمستقبل ، ناهيك عن أجهزة الكمبيوتر الكمومية. تستند الدوال ذات الاتجاه الواحد إلى عدة نظريات رياضية لم يتم إثباتها بعد. هذه إحدى المشاكل المفتوحة في علوم الكمبيوتر. تمامًا كما يمكن لأخصائي التشفير الذكي العثور على خدعة جديدة تسهل اختراق خوارزمية معينة ، يمكننا أن نتخيل الأجانب الذين لديهم ما يكفي من النظرية الرياضية لكسر جميع خوارزميات التشفير. بالنسبة لنا اليوم هذا أمر سخيف. تشفير المفتاح العمومي هو نظرية الأعداد التي يحتمل أن تكون عرضة للأجانب الرياضيين الأكثر معرفة بالقراءة والكتابة. يعد التشفير المتماثل معقدًا جدًا غير خطي ، ويزداد طول المفتاح بسهولة بحيث يصعب تصور المستقبل. تخيل متغير AES مع كتلة 512 بت وحجم المفتاح ، وتشفير 128 طلقة. ما لم تتوصل إلى رياضيات جديدة بشكل أساسي ، فإن هذا التشفير سيكون آمنًا حتى تقوم أجهزة الكمبيوتر بعمل شيء آخر بخلاف المادة ، في بعض الأبعاد الأخرى.

ولكن إذا حدث ما لا يمكن تصوره ، فسوف يظل التشفير قائمًا على أساس نظرية المعلومات فقط: أجهزة الكمبيوتر المحمولة التي يمكن التخلص منها ومتغيراتها. سيكون هذا ضربة قوية للأمن. يمكن أن تكون أجهزة الكمبيوتر المحمولة التي يمكن التخلص منها آمنة من الناحية النظرية ، ولكن من الناحية العملية فهي غير مناسبة لأي شيء بخلاف التطبيقات المتخصصة المتخصصة. اليوم ، يحاول علماء النفس فقط بناء أنظمة ذات استخدام مشترك على أساس دفاتر ملاحظات لمرة واحدة - ويضحك عليها المبرمجون لأنهم يستبدلون مشاكل تطوير الخوارزميات (سهلة) بمشكلات إدارة المفاتيح ومشكلات الأمان الجسدي (وهو أمر أكثر تعقيدًا بكثير). ربما في مستقبلنا الرائع ، المغطين بالأجانب ، سيكون لدينا مثل هذا المخرج فقط.

ضد هؤلاء الأجانب الذين يشبهون الله ، سيبقى التشفير التكنولوجيا الوحيدة التي يمكننا التأكد منها. قد لا تنفجر القنابل النووية ، وقد يسقط المقاتلون من السماء ، ولكن لا يزال بإمكاننا التواصل بأمان باستخدام أجهزة الكمبيوتر المحمولة التي يمكن التخلص منها. هناك بعض التفاؤل في ذلك.