مبادرة Zero Day ، أحد المشاركين في المشروع ، Lucas Leong (Trend Micro) ، كشف عن تفاصيل حول الثغرة الأمنية الحرجة في Windows والتي يمكن أن تسمح بتنفيذ تعليمات برمجية عشوائية عن بُعد في سياق العملية الحالية. يتطلب الاستغلال الناجح للمشكلة مشاركة مستخدم يجب عليه فتح ملف ضار أو اتباع رابط.

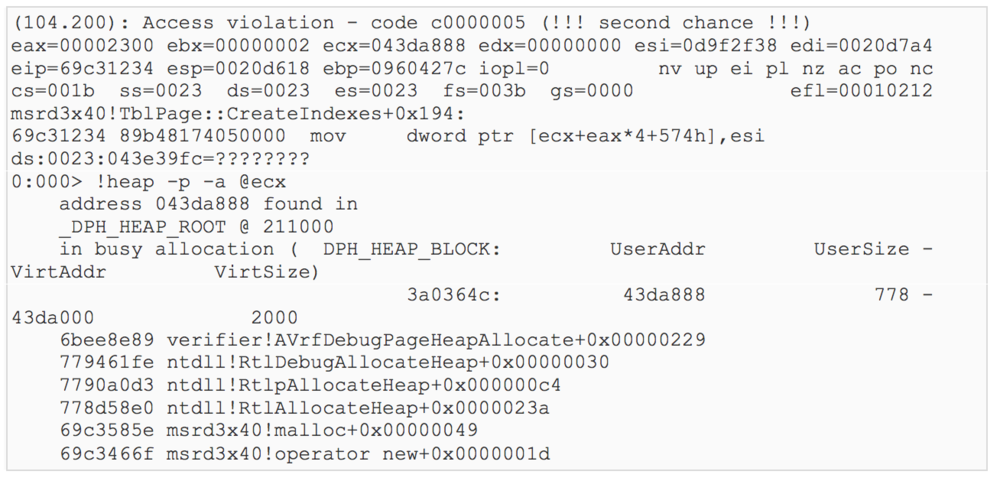

تم الكشف عن الثغرة الأمنية في مشغل قاعدة بيانات Microsoft JET وتمثل القدرة على الكتابة خارج المخزن المؤقت للكتابة خارج الحدود OOB وتظهر عند فتح مصدر بيانات JET (تقنية المحرك المشترك) عبر واجهة OLE DB.

OLE DB (ربط الكائنات وتضمينها ، وقاعدة البيانات ، OLEDB) - مجموعة من واجهات COM التي تسمح للتطبيقات بالعمل بشكل موحد مع البيانات من مصادر مختلفة ومخازن معلومات.

لإحداث هذه الثغرة الأمنية ، سيحتاج المستخدم إلى فتح ملف معد خصيصًا يحتوي على البيانات المخزنة بتنسيق قاعدة بيانات Microsoft JET Database Engine. تستخدم العديد من التطبيقات تنسيق قاعدة البيانات هذه. قد يسمح استغلال هذه الثغرة الأمنية بتنفيذ التعليمات البرمجية على مستوى العملية الحالية.

على موقع github تم نشر

PoC لهذه الثغرة الأمنية ، والتي تؤثر على الخط الكامل لنظام التشغيل الحديث من Microsoft: Windows 7 و Windows 8.1 و Windows 10 و Windows Server Edition 2008 إلى 2016.

حقيقة غريبة هي أن تفاصيل الثغرة قدمت إلى Microsoft في 8 مايو ، في 14 مايو ، أكدت Microsoft وجود خطأ. وفقًا لسياسة ZDI ، بعد انتظار لمدة 120 يومًا (4 أشهر) ، نشروا الثغرة الأمنية. تعد Microsoft حاليًا إصلاحًا عاجلاً ، من المتوقع تضمينه في التحديثات المجدولة لشهر أكتوبر.

يمكن للمهاجمين بنجاح استغلال هذه الثغرة في هجمات التصيد الاحتيالي وتنفيذ ناقلات APT وهجمات حفرة الري. من المستحسن استخدام سياسات الملفات الموثوقة حتى يتم تحرير التصحيح.