مرحبًا ، اسمي أدريان كرانشو. أنا المؤسس المشارك لـ Derbycon ، مؤسس Irongeek.com ، أنا مهتم بأمن المعلومات وأعمل كمستشار أمني أول في Trusted Sec. سأخبرك كيف ينشر الأشخاص مستنداتهم الأصلية على Darknet وكيف يسهل عليهم التقاطها بسبب ذلك.

هذه قصص معروفة عن الأشخاص الذين استخدموا TOR أو مجهولين آخرين وتم القبض عليهم بشكل رئيسي بسبب إهمال قواعد OPSEC.

القصة التي حددتها رقم 0 هي القنابل ، كما لو كانت زرعت في جامعة هارفارد العام الماضي. أرسل أحد الأشخاص بريدًا إلكترونيًا إلى أقسام مختلفة من قيادة الجامعة ، بما في ذلك خدمة الأمن والصحيفة الطلابية ، يشير إلى مواقع القنابل: مركز العلوم ، قاعة سيفير ، قاعة إيمرسون ، قاعة تايلر. كتب أنهم يتصرفون بسرعة لأن القنابل ستنفجر قريبا. تم نشر رسالة حول ذلك في وسائل الإعلام في 16 ديسمبر 2013.

إذن من كان هذا الرجل؟ استخدم خدمة البريد "الحزبي" لإرسال رسائل بريد إلكتروني من Guerilla مرة واحدة وأرسل رسالته عبر TOR.

لكنه لم يأخذ في الاعتبار أن Guerilla Mail يضع عنوان IP الأصلي للمرسل في رأس الرسالة. على سبيل المثال ، إذا قمت بإرسال خطاب من المنزل ، فسيشير إلى عنوان IP لجهاز الكمبيوتر المنزلي. تُظهر الشريحة مثالًا حيث استخدمت صندوق بريدي على irongeek.com لإظهار كيفية عمل ذلك. فكر هذا الرجل في عدم الكشف عن هويته واستخدم TOR ، لذلك تم الإشارة إلى عنوان IP لخادم TOR في رسالته. ومع ذلك ، لم يأخذ في الاعتبار أن جميع عقد TOR ، باستثناء "الجسور" ، معروفة وهي في المجال العام - يتم إدراجها ، على سبيل المثال ، في هذا الموقع

torstatus.blutmagie.de ، ومن السهل تحديد ما إذا كان جهاز كمبيوتر معين ينتمي إلى شبكة TOR أو لا. إذا لم تستخدم "الجسر" ، فمن السهل جدًا تتبع من وأين انضموا إلى شبكة Harvard LAN واستخدام TOR في وقت إرسال رسالة التهديد.

إذا استخدم هذا الرجل "الجسر" أو أرسل رسالته من مقهى أو مكان عام آخر ، فسيكون من الصعب تتبعه. لكنه استخدم شبكة الجامعة ، واتصل بها من سكن الطلاب. لذلك ، تمكنوا من العثور على هذا الشاب البالغ من العمر 20 عامًا والذي يدعى إلدو كيم ، والذي ، كما اتضح ، أراد إلغاء الامتحانات بهذه الطريقة.

في الوقت نفسه ، استخدم 10 طلاب شبكة TOR في نفس الوقت ، وعندما بدأ مكتب التحقيقات الفدرالي في استجوابهم جميعًا ، وجد أدلة كافية ضد كيم وكان عليه أن يعترف بما فعله.

يمكن تعلم الدروس التالية من هذه الحالة:

- لا تكن الشخص الوحيد الذي يستخدم TOR في شبكة خاضعة للرقابة في وقت معين ؛

- استخدام "الجسر" ؛

- لا تعترف بأي شيء ؛

- هجمات الارتباط هي نتيجة ضائعة.

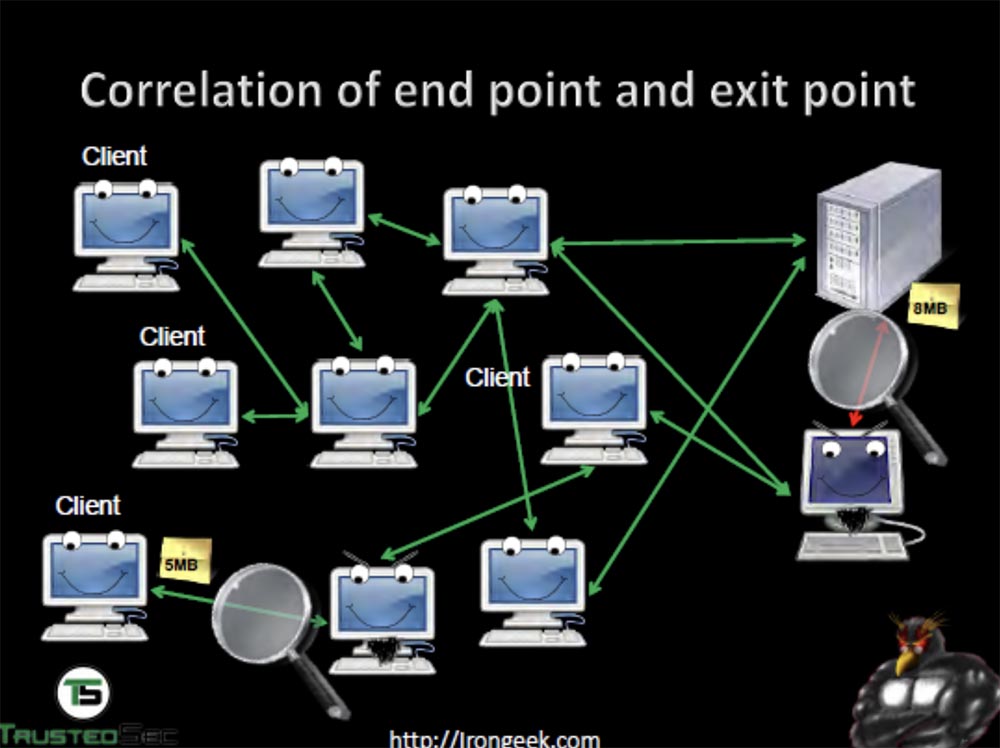

في ثانية سأتحدث عن هجمات الارتباط أكثر قليلاً. أولاً ، ضع في الاعتبار الارتباط الذي يقارن نقطة النهاية بنقطة خروج حركة المرور. الهدف من مثل هذا الهجوم هو مراقبة حركة المرور ومعرفة ما يحدث على الشبكة. بالطبع ، كل شيء مشفر هنا ، ولكن إذا نظرت إلى طلب 5 ميغابايت الذي تم إرساله من كمبيوتر العميل إلى الخادم ، يمكنك رؤية أشياء مثيرة للاهتمام. هذا الكمبيوتر مع شاشة أرجوانية تحت الخادم هو مراقب "يتشمم" حركة مرور الشبكة.

يرى أن طلب 5 ميجا بايت يصل إلى الخادم ، ويعود بالفعل استجابة 8 ميجا بايت ، لأنه نما بشكل كبير بسبب مفاتيح التشفير. ثم يمكنك مقارنة الوقت الذي تم خلاله إرسال الطلب وتلقي استجابة ، وتحديد الكمبيوتر الذي تم إرسال الطلب منه.

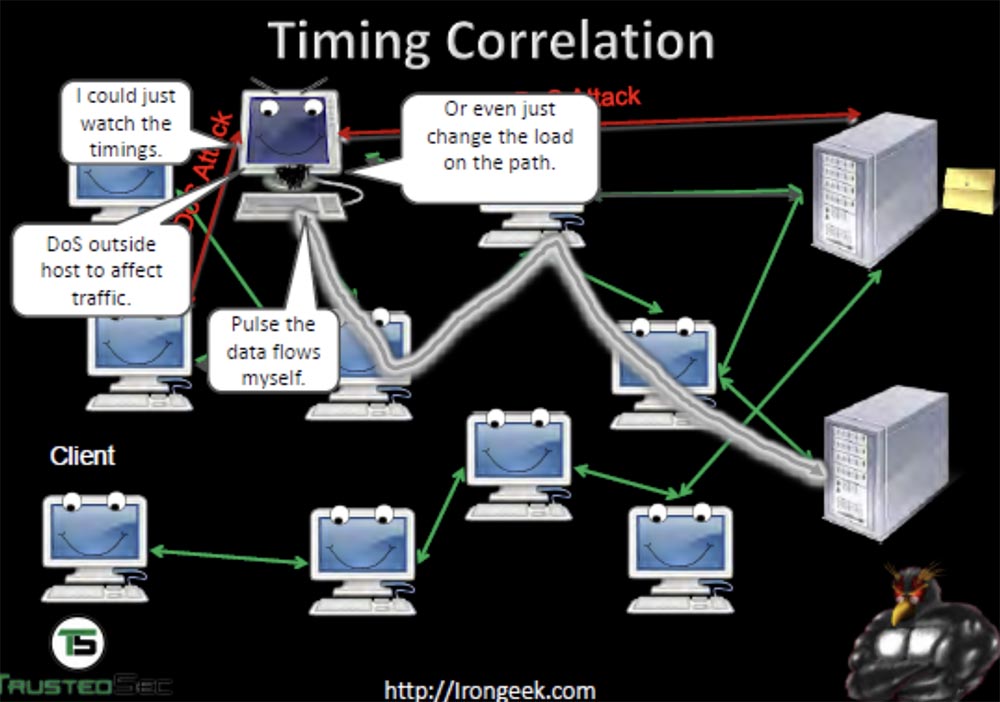

يمكنك استخدام ارتباط التوقيت لتتبع مسار حركة المرور بين أجهزة الكمبيوتر على الشبكة. في هذه الحالة ، يتم استخدام هجوم DDoS لتغيير الحمل على طول مسار حركة المرور ، مما يسمح لك بتتبع المسار بين أجهزة الكمبيوتر على الشبكة.

يمكنك أيضًا إنشاء حركة المرور الخاصة بك من أجل إنشاء "نمط" خاص بك لمروره ، وبالتالي "رنين" أجهزة كمبيوتر الشبكة التي تمر من خلالها. حتى تتمكن من معرفة من يتحدث مع من ومن أي خوادم - أولاً ، من خلال هجوم DDoS ، "نقوم بإسقاط" خادم واحد ، ونلقي نظرة على الأجهزة التي تطير من الشبكة ، ثم "إسقاط" خادم آخر وما إلى ذلك. استخدمت وكالة الأمن القومي مشروعًا يسمى Maloney يستخدم تقنية مراقبة شبكة TOR هذه.

يمكنك أيضًا مراقبة نشاط خادم DNS ومشاهدة التسرب. إذا لم أكن أستخدم وكيلًا لنظام أسماء النطاقات (DNS) ، وبشكل افتراضي ، يمكنني إرسال طلب إلى خادم نظام أسماء النطاقات. لا يمكنه رؤية من أين تأتي حركة المرور الخاصة بي وأين ، ولكن يمكنه رؤية المواقع التي أزورها وتحديد عنوان IP لعقدة TOR.

بعد ذلك ، ضع في اعتبارك الحالة رقم 1 - LulzSec ، وهي فرع لمجموعة القراصنة المجهولين ، حالة هيكتور كزافييه مونسغيور ، أو سابو. كان يستخدم TOR عادة للاتصال بمحادثة IRC ، لكنه كان كسولًا جدًا لبدء TOR مرة واحدة ، واستخدم شبكة مفتوحة وسقط في المحميات ، وبعد ذلك أجبر على العمل معهم لمدة 9 أشهر. استخدم هيكتور لجنة الإنقاذ الدولية للتواصل مع جيريمي هاموند ، واستخدمت هذه الحقيقة لاعتقال هاموند في عام 2012.

إذا كنت تستخدم هذه الدردشة ، فاستخدم دائمًا إخفاء الهوية ، لأن الشخص الذي يمتلك خادم IRC يمكنه بسهولة الحصول على عنوان IP الخاص بك ومعرفة من أنت. غضب أحد أعضاء الحركة المجهولة في المملكة المتحدة التي امتلكت مثل هذا الخادم مع أصدقائه وبدأ في "تفريغ" عناوين IP الخاصة بهم في المجال العام.

استخدم هاموند ، باستخدام اللقب الفرعي ز ، TOR ، لذلك لا يمكن فك تشفير رسائله. ولكن تم تسجيل عنوان MAC لجهاز الكمبيوتر الخاص به على هذه الشبكة ، وربط مكتب التحقيقات الفدرالي وقت محادثته مع Sabu على IRC. وجدوا أن sub-g و Hammond كانا متصلين في نفس الوقت الذي كان فيه Jeremy في المنزل في ذلك الوقت وكان جهاز الكمبيوتر الخاص به متصلًا بهذه الشبكة. لقد جمعوا ما يكفي من الأدلة حول المكان الذي تمكن هاموند من الوصول إليه ، كما تم إرسال رسائل الدردشة عبر IRC إليهم من Sab ، وهكذا. يمكنك العثور على معلومات أكثر تفصيلا على هذا

الرابط .

من هذه الحالة يمكننا استخلاص الاستنتاجات التالية:

- استخدام شبكة TOR باستمرار ، وليس من وقت لآخر. والحقيقة هي أن متصفحك يخزن ملفات تعريف الارتباط ، وإذا كنت على الموقع ثم عدت إليه بشكل مفتوح دون استخدام TOR ، فسيرسل المتصفح ملفات تعريف الارتباط إليه مرة أخرى. بحيث يمكن اعتراضها بسهولة ومعرفة من أنت. TOR جيد أيضًا لعدم تخزين ملفات تعريف الارتباط ومسح القصة بالكامل عند إيقاف تشغيلها ؛

- لا تقدم معلومات شخصية لأي شخص ، لأنه إذا قمت بمشاركة مجموعة كاملة من البيانات مع شخص قد يتم القبض عليه ، فقد يقبض عليك أيضًا ؛

- كما قلت ، تذكر أن هجمات الارتباط هي بادئة.

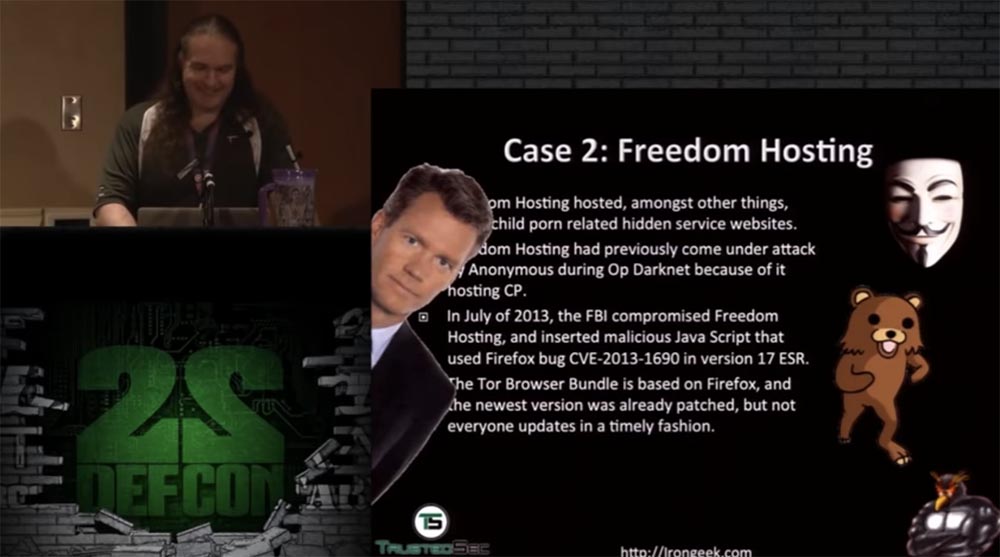

بعد ذلك ، ضع في اعتبارك الحالة رقم 2 - توفر Freedom Hosting خدمات بريدية للعملاء داخل شبكة TOR ، أي أنها سمحت لهم بإنشاء صناديق بريد خاصة بهم داخل الشبكة المجهولة. تم استخدامها ، على وجه الخصوص ، لتوزيع المواد الإباحية للأطفال ، على الرغم من أنها خدمت بشكل أساسي ببساطة لتبادل الرسائل بين المستخدمين. بسبب استغلال الأطفال في المواد الإباحية ، هاجمت Anonymous هذه الاستضافة في عام 2011 أثناء عملية "تنظيف" Darknet.

على وجه الخصوص ، تعرض موقع Lolita City ، المستضاف على Freedom Hosting ، لهجوم DDoS ، ونتيجة لذلك تمكن المتسللون المجهولون من نشر قائمة عامة لمستخدميها. في يوليو 2013 ، قام مكتب التحقيقات الفدرالي باختراق العديد من صناديق بريد Freedom Freedoming وحقن كود JavaScript الخبيث هناك الذي استغل ثغرة Firefox CVE-2013-1690 من الإصدار 17 من متصفح ESR. كما تعلم ، فإن حزمة برامج TOR مبنية على Firefox. أصدر مطوروها تصحيحًا يزيل الثغرة الأمنية ، لكن العديد من مستخدمي Tor ، كالمعتاد ، لم يقموا بتحديث الإصدار في الوقت المحدد لمتصفح البصل في الوقت المناسب.

سمحت هذه الثغرة لمكتب التحقيقات الفدرالي بالسيطرة على بريد استضافة Freedom من خلال نشر برمجية إكسبلويت تسمى Magneto. إنه قابل للتنفيذ Windows صغير. يبحث Magneto عن اسم مضيف Windows الضحية وعنوان MAC لجهاز الكمبيوتر الخاص بها ويرسل المعلومات مرة أخرى إلى خادم FBI في فيرجينيا ، ويكشف عن عنوان IP الحقيقي للضحية. يقوم البرنامج النصي بإرجاع البيانات باستخدام طلب HTTP قياسي خارج شبكة TOR. يمكن قراءة التفاصيل

على الرابط .

هذا المشروع مشابه للمشروع المسمى Egotistics Giraffe ، وهي أداة استخدمها مكتب التحقيقات الفدرالي ضد مستخدمي TOR من خلال البرامج الضعيفة على أجهزة الكمبيوتر الخاصة بهم. تتضمن برامج Spamware السحرية التي يستخدمها الفيدراليون Magic Lantern و FOXACID و CIPAV ، وهي أداة للتحقق من بروتوكول الإنترنت وعناوين الكمبيوتر.

ونتيجة لذلك ، نجح مكتب التحقيقات الفدرالي في تدمير استضافة الحرية من خلال اعتقال إريك ووهين ماركيز ، مواطن إيرلندي يبلغ من العمر 28 عامًا من أيرلندا والولايات المتحدة ، لتوزيعه مواد إباحية للأطفال. كان قادرًا على الاتصال بخادم Freedom Hosting بفضل مستندات الدفع. اشترى شيئًا ، وبقيت معلومات الشراء بالإشارة إلى عنوان IP الحقيقي الخاص به في صندوق بريد Freedom Hosting الخاص به. عندما تم اعتقاله من قبل خدمات خاصة ، هرع لإيقاف جهاز الكمبيوتر المحمول الخاص به بحيث تم تنشيط إعادة تحميل نظام التشفير على القرص الصلب ، لكنه لم ينجح.

يمكن تعلم الدروس التالية من هذه الحالة:

- لا تتصل أبدًا بالاستضافة المتعلقة بالكابتن بيكار أو جوليان بشير. إذا كنت معتادًا على ثقافة 4chan ، فأنت تعرف ما تعنيه هذه الألقاب - أول اختصار CP أو "طفل إباحي" (طفل إباحي) ، والثاني - JB أو "الفاتنة" (jailbait) ،

تحديث وتحديث وتحديث مرة أخرى. إذا قام كل هؤلاء الأشخاص بتثبيت التصحيح باستخدام "تصحيحات" من ثغرة Firefox في الوقت المناسب ، فلن يكون مكتب التحقيقات الفيدرالي قادرًا على تنفيذ استغلال Magneto في TOR. الآن ، إذا كنت تستخدم إصدارًا قديمًا من Thor ، يظهر سطر في الأعلى مع دعوة لتحديثه ؛ - لا تسمح بتتبع نفسك من خلال "المدفوعات" الخاصة بك ، ولا تستخدم البريد لتخزين مستندات الدفع التي تحتوي على معلوماتك الشخصية ؛

- اترك الكمبيوتر المحمول مشفرًا عند عدم استخدامه.

اتصل بالخادم المخفي لتحديد عنوان IP الحقيقي الخاص به ومعرفة ما إذا كان عرضة لأي ثغرات للهجمات المختلفة ، على سبيل المثال ، تجاوزات المخزن المؤقت ، وما إلى ذلك.

هذا ضروري حتى لا تفسد ولا تقع تحت إشراف الفدراليين عن طريق الاتصال بمثل هذا الخادم داخل شبكة TOR.

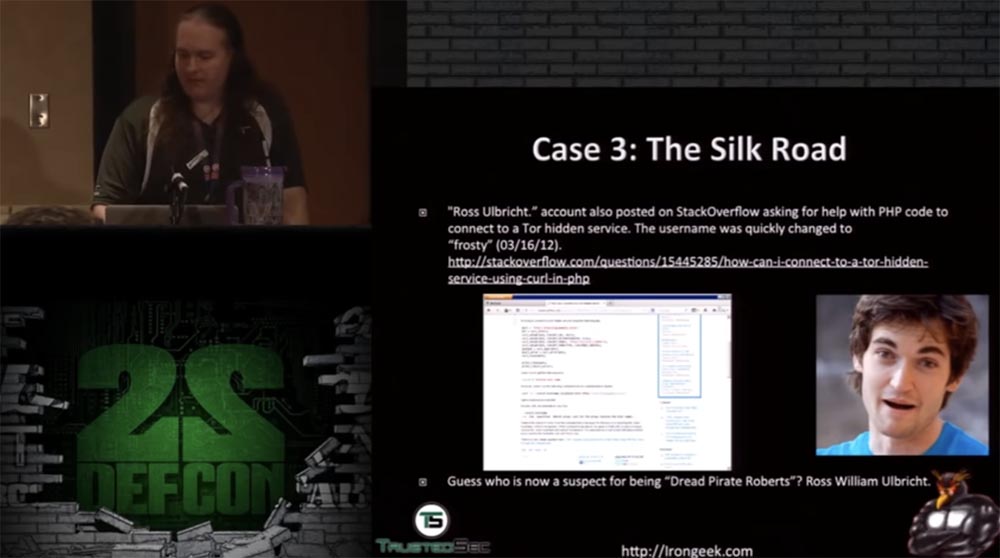

تتعلق القضية رقم 3 بطريق الحرير المعروف أو طريق الحرير. تم إدارة سوق Darknet من قبل رجل يحمل الاسم المستعار Dread Pirate Roberts ، أو The Horrible Pirate Roberts. كانت هذه منصة إلكترونية للمشترين والبائعين ، الذين تداولوا ، على سبيل المثال ، ليس السلع القانونية تمامًا. يُظهر ملف دعوى طريق الحرير اعتبارًا من 23 سبتمبر 2013 أنه تم العثور على حوالي 13000 قائمة سلع على مواقع الويب ذات الصلة بالاستفسارات مثل الماريجوانا والنشوة والمسكرات والمواد الأفيونية على شبكة TOR. "،" السلائف "،" المخدر "وما شابهها من المواد المخدرة. باختصار ، كان حلم تشارلي شين.

أيضًا على موقع TOR ، تم العثور على 159 موقعًا تقدم خدمات لاختراق حسابات شبكات مختلفة بناءً على طلب العميل ، بما في ذلك Facebook و Twitter بحيث تتاح للعميل الفرصة لإدارة وتغيير المعلومات الشخصية لمالك الحساب بحرية. كان هناك أيضًا 22 كتيبًا تدريبيًا حول أجهزة الصراف الآلي للقرصنة ، بالإضافة إلى جهات اتصال لموردي الخدمات غير القانونية مثل "الحسابات المصرفية المجهولة" و "حسابات العملات المزيفة CAD / GBP / EUR / USD" و "بيع الأسلحة النارية والذخيرة" و "المسروقة" معلومات الحساب البنكي وحساب PayPal "وحتى" القتلة المستأجرون في أكثر من 10 دول. " الأشياء الوحيدة التي لم يتم عرضها للبيع أو لم يتم العثور عليها على الشبكة هي الشهادات المزيفة والشهادات والوصفات الطبية والأموال المزيفة. يبدو أن صاحب الموقع واجه مشاكل مع هذا.

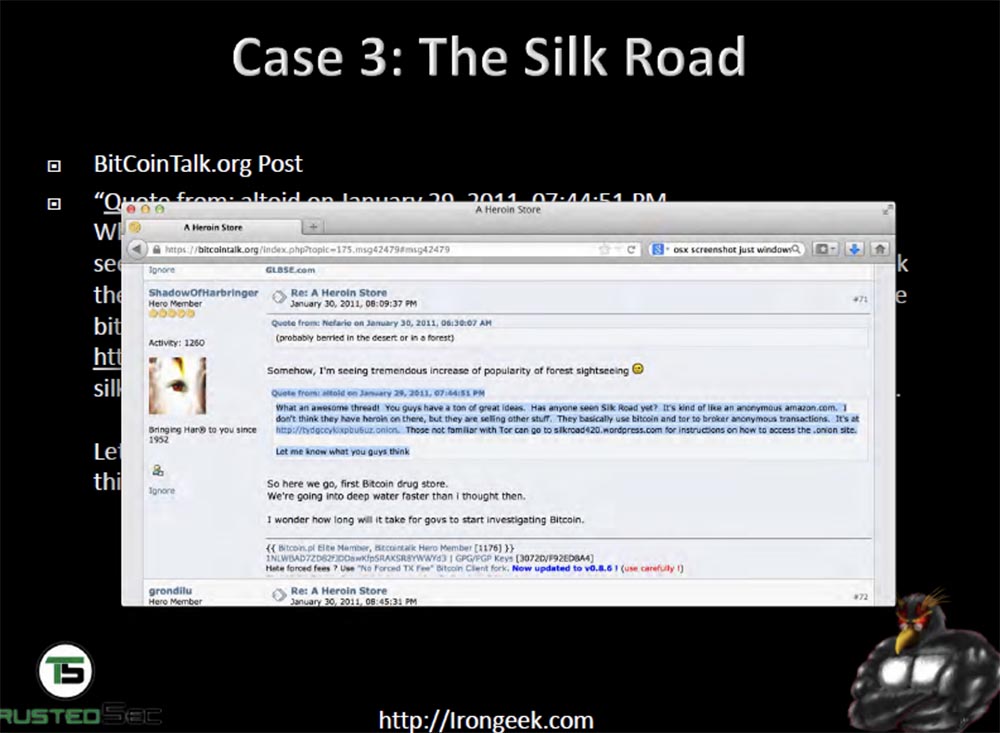

بعد أن بلغ حجم المعاملات 1.2 مليار دولار ، أصبح مكتب التحقيقات الفدرالي مهتمًا بطريق الحرير. بادئ ذي بدء ، بدأوا في التحقق من الروابط الأولى إلى طريق الحرير على الإنترنت العام ، باستخدام الاستعلامات في محرك بحث Google ، وتغيير الفترات الزمنية. لقد وجدوا أول رابط لهذا المورد على موقع مدمن صغير في Shroomery ، حيث نشر رجل يحمل لقبًا مستعارًا رابطًا إلى صفحة طريق الحرير على شبكة TOR.

بشكل أساسي ، أعلن عن هذا الموقع ، قائلاً إنه على موقع طريق الحرير يمكنك شراء أي شيء بشكل مجهول. تم نشر هذه المقالة بتاريخ 2011/07/27.

ثم فتح شخص ما موضوع "متجر هيروين" على bitcointalk.org ، وكتب مستخدم يحمل الاسم المستعار ShadowOfHarbringer أن طريق الحرير قد لا يبيع الهيروين ، ولكن هذا هو السوق الأول حيث يمكنك شراء جميع الأدوية الأخرى للبيتكوين بشكل مجهول. يبدو أيضًا كإعلان لهذا المورد ، وأنهى هذا المستخدم مشاركته بعبارة: "يا شباب ، دعوني أعرف ما هو رأيك في ذلك!" ، ملمحًا إلى التعليقات.

وهكذا ، أثبت الفيدراليون أن طريق الحرير موجود بالفعل ويعمل. في وقت لاحق ، في أكتوبر من نفس العام ، ظهرت شخصية مألوفة من موقع Shroomery تحت الاسم المستعار البديل على نفس الموقع bitcointalk.org ، الذي فتح موضوع "أبحث عن متخصص متخصص في تكنولوجيا المعلومات لفتح شركة بيتكوين" ، حيث كتب أنه يمكن للأطراف المهتمة الاتصال به على عنوان البريد الإلكتروني المحدد. وهل تعرف ماذا فعل؟ كتب عنوان صندوق البريد الخاص به ، المسجل باسمه الحقيقي ولقبه - Ross Ulbricht ، rossulbricht@gmail.com. وهذا ما يسمى الفشل الكامل لمبدأ OPSEC.

لذلك ، لم يكن من الصعب إنشاء مكتب التحقيقات الفدرالي اتصال بين altoid ، أول ذكر لطريق الحرير و bitcoins. كان البريد الإلكتروني البديل هو نفسه روس. أظهر ملف Ulbricht الشخصي على Google+ أنه مهتم بالمعهد الليبرالي في لودفيج فون ميزس ، "المركز العالمي لمدرسة الاقتصاد النمساوية".

ووجدوا أيضًا أن توقيع Dread Pirate Roberts في منتديات طريق الحرير يحتوي على رابط إلى معهد موسى ، وكان للاقتصاد النمساوي تأثير كبير على فلسفة طريق الحرير. بالإضافة إلى ذلك ، تم إجراء تسجيل على StackOverflow من حساب Ross Ulbricht مع طلب لمساعدته على كتابة كود PHP للتواصل مع خدمات TOR المخفية.

صحيح ، تم استبدال هذا الحساب بسرعة بـ "فاتر" ، ولكن اسم المستخدم الأول يتوافق مع اسمه الحقيقي ولقبه. سمح الجمع بين هذه الأدلة لمكتب التحقيقات الفدرالي بالحصول على أمر بالقبض على Ulbricht ولم يترك أي شك في أن روس ويليام Ulbricht و Dread Pirate Roberts هما نفس الشخص.

ربما لم أكن لأخفي وجهي الحقيقي لو ربحت 1.2 مليار دولار. كما وجد الفدراليون أن شخصًا ما كان يتصل بخادم مضيفة طريق الحرير من مقهى إنترنت يقع بجوار شقة روس سان فرانسيسكو. أشارت الرسائل الموجهة إلى Pirate Roberts إلى أنه عاش في منطقة المحيط الهادئ الزمنية.

تم ربط عنوان IP لخادم طريق الحرير بشبكة VPN من خلال عنوان IP الخاص بمقهى الإنترنت في شارع لاغونا في سان فرانسيسكو ، ومن هناك في ذلك الوقت ، 3 يونيو 2013 ، ذهب روس إلى صندوق بريد Gmail الخاص به.

في رسالة خاصة إلى Pirate Robots ، كتب أحد المستخدمين أنه اكتشف تسربًا للمعلومات من الموقع من خلال عنوان IP خارجي ينتمي إلى VPN. ثم تمكن مكتب التحقيقات الفدرالي بطريقة أو بأخرى من التقاط ونسخ صور القرص الصلب لأحد خوادم طريق الحرير. يُزعم أنهم دفعوا للهاكر Nicholas Weaver لاختراق طريق الحرير وتوصيله بخادم خارجي لم يستخدمه تور لمعرفة عنوان IP الحقيقي لخادم طريق الحرير.

في 10 يوليو 2013 ، اعترضت الجمارك الأمريكية 9 بطاقات هوية بأسماء مختلفة ، ولكن كل هذه الوثائق كان لديها صورة لروس Ulbricht. استجوب جهاز الأمن روس ، ومع ذلك ، نفى أنه أمر بإصدار هذه الشهادات ، ورفض إبداء أي تعليقات على هذا الأمر. كان من المعقول جدا منه. ولكن بعد ذلك فعل شيئًا غبيًا ، قائلاً أنه يمكن لأي شخص افتراضيًا الذهاب إلى موقع يسمى طريق الحرير أو TOR وشراء المخدرات أو المستندات المزيفة هناك. لماذا كان بحاجة إلى الحديث عن هذا على الإطلاق ، إذا كان يجب عليه ، كمواطن محترم ، ألا يعرف أي شيء عنه؟

ومع ذلك ، كشفت المراسلات الخاصة أن Dread Pirate Roberts كان مهتمًا بشراء بطاقات هوية مزيفة.

بعد ذلك ، استخدم أحد خوادم طريق الحرير SSH والمفاتيح الخاصة ، التي تحتوي على الإدخال frosty @ frosty. استخدم هذا الخادم نفس الرمز الذي تم استضافته ذات مرة على StackOverflow. أخيرًا ، في 1 أكتوبر ، ألقى مكتب التحقيقات الفدرالي القبض على Ulbricht في المكتبة العامة بعد إدخال كلمة المرور إلى جهاز الكمبيوتر المحمول الخاص به. تم العثور على الكثير من الأدلة الجنائية في الكمبيوتر المحمول.

يمكن العثور على مزيد من المعلومات حول هذه القضية في المقالة التي كتبها نيت أندرسون وفي الوثائق التي قدمها العميل كريستوفر تاربيل إلى المحكمة. تقع على الروابط (

واحد واثنين ).

يمكن تعلم الدروس التالية من هذه الحالة:

- استخدم تعريفًا منفصلاً لشخصك على الشبكة ، ولا تستخدم أبدًا أسماء حقيقية ، واستخدم أسماء مستخدمين مختلفة ، وادخل إلى الشبكة من أماكن مختلفة ،

توصل إلى أسطورة متسقة لا توجد فيها تناقضات يمكنك التمسك بها. لا تستخدم ألقابًا قديمة ، كما فعل روس باسم "جوش" ، الذي عرفه به زملائه الطلاب وزملاء الغرفة أثناء الدراسة ؛ - لا تناقش اهتماماتك مع أي شخص ولا تنشر أسئلة وطلبات المساعدة التي تهمك بشكل عام ؛

- لا تعط أي اعترافات أو اقتراحات طوعية مثل: "يمكن لأي شخص شراء هذه الأشياء على طريق الحرير".

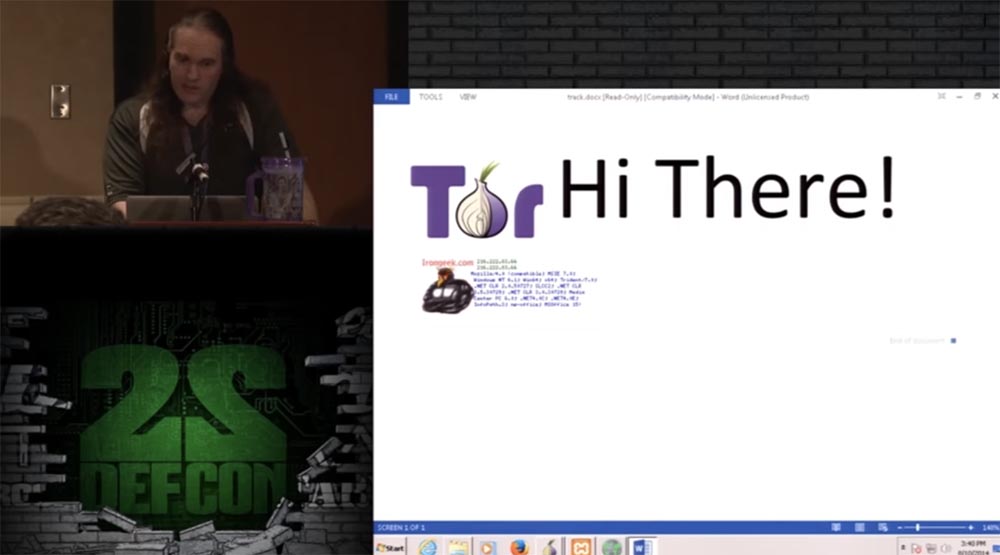

, , , TOR , .

. - TOR, Word track.docx,

.

TOR, , , -. , TOR , track.docx.

. TOR . , .

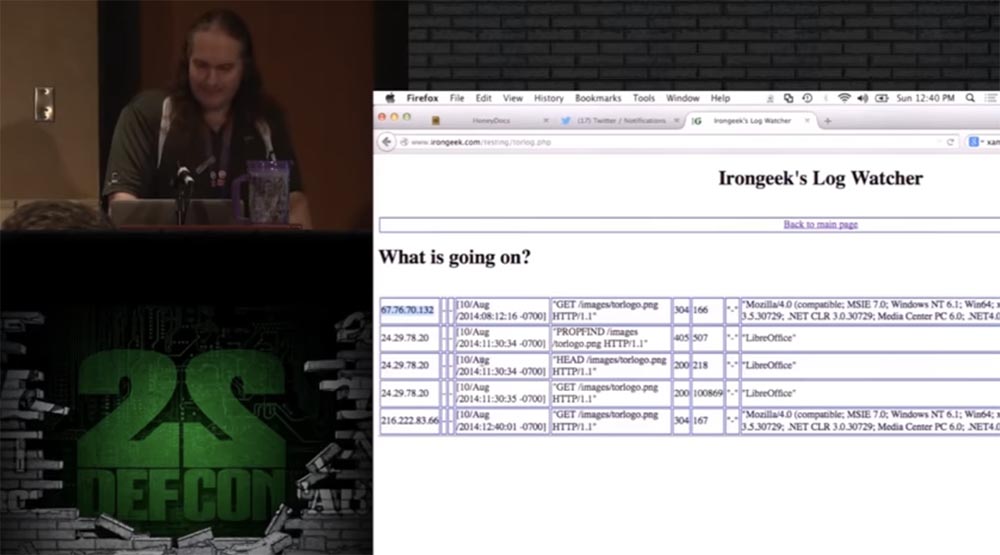

irongeek.com, IP- , , .

? credit_card.zip, . , , honeydocx.com/hive/sting/4254/buzz , IP-.

buzz, , honeydocx.com. – IP- , credit_card.zip.

, , TOR, - .

, , , .

, , , . OWASP Mutillidae II – , . , , , , SQL. IP0- , , IP-.

. TOR , , , . , , , . , IP- VPN, , .

,

.

!

, . هل تحب مقالاتنا؟ هل تريد رؤية مواد أكثر إثارة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30 ٪ لمستخدمي Habr على نظير فريد من خوادم مستوى الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 نوى) 10GB DDR4 240GB SSD 1Gbps من 20 $ أو كيفية تقسيم الخادم؟ (تتوفر الخيارات مع RAID1 و RAID10 ، حتى 24 مركزًا وحتى 40 جيجابايت DDR4).

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps ,

.

ديل R730xd أرخص مرتين؟ فقط لدينا

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV من 249 دولارًا في هولندا والولايات المتحدة! اقرأ عن

كيفية بناء مبنى البنية التحتية الطبقة باستخدام خوادم Dell R730xd E5-2650 v4 بتكلفة 9000 يورو مقابل سنت واحد؟