Telnet هو بروتوكول قديم جدًا.

تشير ويكيبيديا إلى أنه تم تطويرها في عام 1969 ، وقد تم استخدامها بنشاط للوصول عن بعد إلى أجهزة الكمبيوتر والخوادم لسنوات عديدة ، سواء في نظامي Unix / Linux وأنظمة Windows (يمكن تضمين telnet في Windows NT و Windows 2000) . تشير ويكيبيديا نفسها إلى أن استخدام Telnet أصبح تدريجيًا لصالح بروتوكول SSH أكثر أمانًا. وهكذا حدث ، بصرف النظر عن الملايين من أجهزة الشبكة المستقلة - الموجهات وكاميرات IP التي "تستجيب" لهذا البروتوكول ، غالبًا بدون علم المالك.

قبل أسبوعين ، ناقشنا نقاط الضعف في أجهزة التوجيه

Mikrotik . لكن هذا الضعف - لا يزال هناك شيء يجب القضاء عليه. أظهرت

دراسة كاسبرسكي لاب نشرت الأسبوع الماضي أن معظم (ثلاثة أرباع) جميع الهجمات على جهاز إنترنت الأشياء هي هجمات على بروتوكول Telnet. إذا كان جهازك يستجيب لهذا البروتوكول ، خاصة إذا كان يمكن الوصول إليه من الإنترنت ، ففكر فيما إذا كان الوقت قد حان لإيقافه. هناك استثناء واحد فقط: إذا قمت ببث

Star Wars عبر Telnet.

جمع خبراء كاسبرسكي لاب الإحصائيات بالطريقة التقليدية - باستخدام المربعات. في الواقع ، إذا قمت بتجميع نظام يستجيب للمنفذ 23 باستخدام بروتوكول Telnet من أي جهاز متاح ، فقم بتوصيله مباشرة بالإنترنت وانتظر بضع دقائق ، سترى محاولات تسجيل الدخول في السجل باستخدام كلمات المرور الافتراضية الشائعة. تحاول هذه الأنظمة المصابة سابقًا توسيع شبكة الروبوتات عن طريق مسح الإنترنت باستمرار بحثًا عن أجهزة ضعيفة جديدة. إن معاني هانيب المستخدمة في البحث أكثر تعقيدًا بعض الشيء: فهي لا تسجل فقط محاولة تسجيل الدخول ، ولكن أيضًا تسجل ما يحاول المهاجمون القيام به بعد اختراق "ناجح".

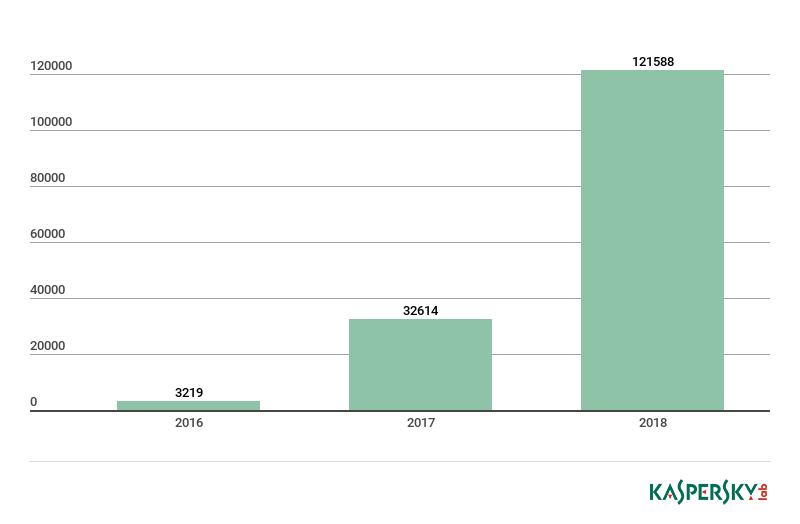

فيما يلي بعض الأرقام العامة. يتزايد عدد خيارات البرامج الضارة لأجهزة إنترنت الأشياء باستمرار: لمدة 7 أشهر من هذا العام ، تم تسجيل ما يقرب من ثلاثة أضعاف العديد من التعديلات كما في عام 2017. غالبًا ما يحاولون مهاجمة بروتوكول Telnet (75.40 ٪ من جميع الهجمات) ، في المرتبة الثانية SSH (11.59 ٪ - من المستحسن أيضًا تعطيل إدخال كلمة المرور على الأقل ، والأفضل من ذلك ، إعادة تعيين المنفذ). الباقي (13.01٪) هو هجوم باستخدام بروتوكولات أخرى ، مثل واجهة تحكم مخصصة لنفس أجهزة التوجيه Mikrotik.

أدى كل هجوم خامس إلى تنزيل أحد متغيرات البرمجيات الخبيثة لـ Mirai botnet. تم

القبض على منشئي الروبوتات بالفعل ، ولكن تم تحميل رمز المصدر الخاص بها للجمهور ، بحيث لا يمكن القبض على المسؤولين عن بدء الوباء في عام 2016 منع المزيد من الهجمات. يمكنك قراءة المزيد عن Mirai

هنا ، لكن الصورة أدناه توضح بوضوح مجموعات تسجيل الدخول - تحاول كلمة مرور botnet التوسع.

من خلال هذه الأزواج ، من الممكن تحديد جهاز ضعيف: كاميرا IP ، وجهاز فك التشفير ، ومسجل فيديو رقمي ، وطابعة شبكة ، وما إلى ذلك. هناك منافسة معينة بين منشئي الروبوتات: ومن هنا العدد الكبير من الطلبات لأي أجهزة تقبلها عبر بروتوكولات Telnet أو SSH ، والميل إلى تغيير كلمة المرور بعد هجوم ناجح - وإلا فإن المحاولة التالية ستحاول تثبيت برنامج المراقبة على الجهاز.

حسب البلد ، يتم توزيع "المهاجمين" على هذا النحو. تأتي البرازيل في المرتبة الأولى ، وهي الدولة التي تم ذكرها أكثر من مرة في الأخبار حول شبكات إنترنت الأشياء. في المجموع ، سجلت "hanipots" 12 مليون هجمة مع 86560 عنوان IP فريد ، وشارك 27 ألف عنوان IP آخر في توزيع البرامج الضارة. ومن المثير للاهتمام أن عدد عناوين IP المهاجمة كان أقل بكثير من العدد الإجمالي للأجهزة المصابة. قد يكون هناك العديد من التفسيرات: العثور على أجهزة مصابة وراء NAT ، أو استخدام جزء صغير فقط من الروبوتات للهجمات ، أو أي شيء آخر. كما هو الحال عادة ، يوفر تتبع إجراءات المجرمين الإلكترونيين جزءًا فقط من الصورة.

يمكنك تقييم قوة الروبوتات عند استخدامها للغرض المقصود. في عام 2016 ،

تجاوزت قوة الهجوم على مزود Dyn DNS 1 تيرابايت في الثانية ، وتم تنفيذها مع أكثر من 100 ألف جهاز يتم التحكم فيها بواسطة Mirai الروبوتات. ومع ذلك ، يشير خبراء Kaspersky Lab عن حق إلى أن "حياة الجنة" مع ملايين الأجهزة التي تغطيها فقط كلمة المرور الافتراضية ستنتهي بمرور الوقت. المرحلة التالية هي استغلال نقاط الضعف في أجهزة إنترنت الأشياء ، والتي لا تتطلب كلمة مرور افتراضية. يمكن تنفيذ مثل هذه الهجمات الأكثر تعقيدًا بواسطة الروبوتات ريبر.

فيما يلي بعض الأمثلة على الثغرات الموجودة: الحصول على

تحكم كامل في أجهزة توجيه D-Link 850L ؛ كاميرات IP مع ميزة "

الوصول المباشر " من الخارج عن طريق الرقم التسلسلي مع المزيد من القوة الغاشمة لكلمة المرور ؛ نظام CCTV مع وصول إلى

أبسط وأسهل ملفات تعريف الارتباط المزيفة.

لكن هذا كل شيء في المستقبل ، ولكن في الوقت الحالي ، توضح اللوحة أعلاه أن أكثر من 90 ٪ من الهجمات على إنترنت الأشياء هي قوة شائعة شائعة. نقاط الضعف

ليست مطلوبة بعد . لن أتحدث حتى عن واجهات الإدارة المتخصصة ، ولكن

تمت كتابة الكثير في التقرير وحولها.

هذا هو نوع من الغياب الكامل للعلاجات الأولية. قبل عشرين عامًا ، كان من المعتاد الاتصال بخادم البريد باستخدام بروتوكول POP3 غير الآمن ، ونقل كلمات المرور إلى خادم المراسلة بنص واضح. كانت الإنترنت شابة وساذجة. الآن لإنتاج أجهزة تتوافق مع هذا الموقف تجاه الأمان - حسنًا ، لنضعها بهدوء شديد وقصيرة النظر. ماذا تفعل بادئ ذي بدء ، لا تجعل أجهزة إنترنت الأشياء يمكن الوصول إليها من الشبكة. VPN لمساعدة الجميع. بالطبع ، هذه النصيحة غير مجدية لأولئك الذين لديهم كاميرا IP ، ولكن لا توجد فكرة عن Telnet و VPN.

هل يجب أن نأمل أن يقوم المصنعون بتحسين أمان أجهزة إنترنت الأشياء تدريجيًا؟ لن يؤدي ذلك إلى إلغاء توفر شبكة الملايين من المنتجات الضعيفة بشكل واضح ، والتي ، على عكس الهواتف الذكية وأجهزة الكمبيوتر المحمولة ، لم يتم تحديثها منذ سنوات. وكل شيء سيئ للغاية لدرجة أن عالم التشفير الشهير بروس شناير دعا إلى تنظيم الدولة للصناعة - حسنًا ، إلى ما يُنظر إليه مع العداء فيما يتعلق بالتشفير الصحيح. هل هناك طرق أخرى؟ ليس واضحا جدا.

إليك

آخر الأخبار لك . تم العثور على ثغرة أمنية في أجهزة توجيه WD My Cloud. أقتبس: "نظرًا لأن تنفيذ واجهة CGI لمحركات أقراص الشبكة الرقمية الغربية يسمح باستخدام ملفات تعريف الارتباط للمصادقة ، يمكن للمهاجم أثناء الجلسة إرسال طلب HTTP لتنفيذ أي أمر من خلال تضمين ملف تعريف الارتباط: username = admin string فيه."

إخلاء المسؤولية: قد لا تتوافق الآراء الواردة في هذا الملخص دائمًا مع الموقع الرسمي لـ Kaspersky Lab. يوصي المحررون الأعزاء بشكل عام بمعالجة أي آراء مع شك صحي.