ما هو استبدال الاستيراد في تكنولوجيا المعلومات؟

سأستعرض بإيجاز شديد القضايا الرئيسية للمزامنة.

1. ما هي البرامج والأجهزة المحلية؟من وجهة النظر القانونية ، تعتبر هذه المنتجات روسية تم تأكيد أصلها الروسي من قبل وزارة التنمية الرقمية ووزارة الصناعة والتجارة ، على التوالي ، من خلال إدراجها في سجلاتها.

منذ نهاية عام 2017 ، وفقًا لمرسوم حكومة الاتحاد الروسي رقم 1594 ، لا تندرج برمجيات دول يورآسيك تحت تعريف "أجنبي" ، ولكن طالما لا يوجد سجل برمجيات أوراسي ، فمن المستحيل استخدام ، على سبيل المثال ، البرمجيات البيلاروسية كبديل للاستيراد.

قم بإجراء حجز على الفور بأن المنشور أكثر - حول البرنامج.

2. وهل يُنتج حقًا في روسيا من الصفر؟في بعض الحالات ، نعم. على سبيل المثال ، حلول من Kaspersky أو Abbyy.

في حالات أخرى ، تؤخذ البرمجيات الحرة (STR) كأساس ، وتطبق عليها تطوراتها الخاصة. قد يتضمن هذا ، على سبيل المثال ، معظم أنظمة التشغيل الروسية ، MyOffice Mail و Yandex.Browser. هذا ليس بالضرورة أمرا سيئا. في البداية ، اتبع Nutanix و Zimbra هذا المسار. الشيء الرئيسي هو التأكد من أن الشركة المصنعة لم تنظم "التجميع" لمشروع واحد وتخطط لدعم الحل في المستقبل.

في بعض الأحيان هناك حالات مضحكة. تم تطوير الحل في روسيا ، ولكن يتم بيعه من خلال شركة أجنبية. في هذه الحالة ، للدخول إلى التسجيل ، يجب عليك تنظيم شركة روسية منفصلة وشوكة المنتج للسوق الروسية. ميزة هذه الحلول هي الدعم الفني التشغيلي من المستوى الثالث ، والذي يستخدم للعمل وفقًا للمعايير الغربية.

3. وإذا كان هذا البرنامج لا يكفي؟يحتوي سجل البرامج المحلية على أنظمة تشغيل (OS) تستند إلى نواة Linux. يحتوي كل نظام من أنظمة التشغيل هذه على مستودع خاص به. نظرًا لأن التطبيقات رسميًا هي جزء من نظام التشغيل ، بالإضافة إلى خدمات Windows ، فإنها تعتبر روسية ، والشركة المصنعة لنظام التشغيل هي المسؤولة عن دعمها.

4. هل هناك بدائل؟هناك STR التي تحدثت عنها بالفعل. ولكن هناك فروق دقيقة.

- إذا كنت بحاجة إلى أموال من الميزانية لتنفيذ برمجيات مفتوحة المصدر ، فستحتاج إلى تنسيق استخدام برمجيات مفتوحة المصدر ، وسيتعين عليك إثبات أنها تتوافق مع رؤية

وزارة الاتصالات .

- في بعض الحالات ، قد تكون هناك مشاكل في المحاسبة وبيان الميزانية وشراء الدعم للمساحة الفارغة.

- ستكون هناك صعوبات في إصدار الشهادات وفقًا لمتطلبات IS (المزيد عن هذا لاحقًا).

5. لمن ولماذا يعتبر استبدال الاستيراد ضروريًا على الإطلاق؟بادئ ذي بدء - إلى هيئات الدولة ، وقريبا - إلى الشركات التي تشارك الدولة. يتم تعيين مهمة استبدال الاستيراد من قبل الدولة لأسباب واضحة:

- إعادة توزيع الأموال (بحيث يبقى الحد الأقصى لمبلغ الأموال في البلد).

- الحماية من الإشارات المرجعية المحتملة.

- تقديم الدعم للمصنعين الروس.

- الحماية من العقوبات.

بالنسبة للوكالات الحكومية ، فإن حقيقة تأكيد الأصل الروسي للبرامج والمعدات ذات أهمية خاصة. بالنسبة للمؤسسات التجارية ، تثير أيضًا مسألة التخلي عن البرامج التجارية المستوردة ، ولكن لعدة أسباب أخرى:

- مخاطر الجزاءات. وعلى الجانبين. من ناحية ، على سبيل المثال ، تعرض روسال مؤخراً لعقوبات ، وتفكر الحكومة الأمريكية بجدية في فرض حظر كامل على التجارة المتبادلة. من ناحية أخرى ، تشتهر حكومتنا نفسها بـ (أ) "الإجابات المتماثلة لشامبرلين". في حين أن المؤسسات التجارية تمكنت من شراء واستخدام البرامج وفقًا لخطة الإيجار من خلال مزود سحابة ، ولكن لا أحد يعرف كم سيستمر.

- جارٍ الحفظ. الدولار ينمو ، ومعه الخصومات للموردين الأجانب. وفي الوقت نفسه ، يتطور الدعم لمشاريع مفتوحة المصدر و "بناء الشوكة" المحلية والتنمية تحت العقوبات. هناك المزيد من محترفي تكنولوجيا المعلومات المستعدين للعمل مع بيئة Linux ، ليس في الشركات لـ 10 مستخدمين ، ولكن في المؤسسات الكبيرة التي تضم العشرات والمئات من "البنات" و "الحفيدات". أي أن الانتقال إلى المصدر المفتوح لم يعد يُنظر إليه على أنه "نقفز في الماء ونحاول السباحة" ، ولكن "نجح هذان ، مما يعني أننا سننجح".

من غير الصحيح تسمية مثل هذا التحول بديلاً عن الاستيراد للمنظمات التجارية ، لكن مناهج تنفيذ المشاريع للتخلي عن البرمجيات الاحتكارية المستوردة سوف تتزامن.

القليل من التاريخ

في عام 2015 ، قمنا بتقييم FZ-188 ، والتي تحظر شراء البرامج في المنافسة إذا كان لديها نظير محلي.

كانت هناك بعض التغييرات منذ ذلك الحين:

- ظهر تسجيل البرنامج الروسي وتم تجديده. ويرافق السجل وزارة الاتصالات (الآن وزارة التنمية الرقمية والاتصالات والإعلام). الآن هناك أكثر من 4600 عنوان للبرامج المحلية. صحيح أن التصنيف يترك الكثير مما هو مرغوب فيه. على سبيل المثال ، ينتمي Yandex.Browser إلى فئتي "برمجيات التطبيقات ذات الأغراض العامة" (800 عنصر هناك) و "تطبيقات Office" (200 عنصر). أي أنه يمكنك العثور على برنامج في الفئة المطلوبة فقط عن طريق خرق. بالمناسبة ، يمكن العثور على معايير القبول في التسجيل.

- هناك "حرب" مع نجاح متفاوت بين الوكالات الحكومية التي تحاول التحايل على القيود المفروضة على FZ-188 وشراء البرامج الأجنبية ، وذلك باستخدام بند "إثبات استحالة الامتثال ..." ، وموردي البرامج المحلية. يأتي الأول بأسباب منطقية جديدة. الملف الثاني يشكو من FAS وإلغاء المسابقة .

- المنتجات من الاتحاد الاقتصادي الأوراسي متساوية في الأولوية مع تلك الموجودة في سجل البرامج المحلية. أي أن مضاد الفيروسات الكازاخستاني هو شقيق مضاد الفيروسات الروسي. ولكن إذا وجدت فجأة شوكة لينكس صنعتها أرمينيا ، فلا تتسرع في تثبيته: لا تملك EAEU حاليًا سجلها الخاص ، وبالتالي ليس من الواضح أي البرامج المحلية وأيها غير محلي. أي أنه حتى يتم إنشاء السجل ، فإنه من المستحيل إثبات ارتباط البرنامج مع EAEU.

- صدر المرسوم الحكومي رقم 968 المؤرخ 26 سبتمبر 2016 ، الذي يقتضي استبعاد موردي المعدات الأجانب من المنافسة ( وفقًا للقائمة ) إذا شارك اثنان أو أكثر من الموردين المحليين في المسابقة. وتحتفظ وزارة الصناعة والتجارة بالسجل ذي الصلة.

- والموضوع الرئيسي في النصف الثاني من هذه المقالة هو الأمر رقم 334 الصادر عن وزارة الاتصالات والإعلام "بشأن الموافقة على التوصيات المنهجية بشأن انتقال الهيئات التنفيذية الاتحادية والأموال الخارجة عن الميزانية لاستخدام برامج المكاتب المحلية ، بما في ذلك برامج المكتب التي تم شراؤها سابقًا". ثم حدثت تغييرات في النظام ، ومؤخراً - توسعه ليشمل مؤسسات جديدة.

شهادة IS

هناك حاجة إلى شهادة نظام مؤتمت لمتطلبات أمن المعلومات في الحالات التي يكون فيها هذا النظام GIS ، أو يتم العمل على البيانات الشخصية فيه.

يبدو ، ما علاقة استبدال الواردات به؟ إذا كان لا يزال لديك أنظمة غير معتمدة وتخطط للانخراط في استبدال الاستيراد ، فيجب أخذ ذلك في الاعتبار حتى لا يتم إجراء الشهادة مرتين. من المنطقي الجمع بين المشاريع.

ولكن ، الأهم من ذلك ، ينبغي العمل

على إمكانية إصدار الشهادات مسبقًا - في مرحلة التخطيط للانتقال إلى البرامج المحلية. هذا ينطبق بشكل خاص على نظام التشغيل.

هل ستستخدم نظام تشغيل معتمد أو ستقتصر على أدوات أمن المعلومات المفصلة.

هل هناك مجموعة كاملة من أدوات الأمان المناسبة لنموذج التهديد الخاص بك لنظام تشغيل معين؟

مثال: إذا كنت تستخدم تسجيل الدخول وكلمة المرور للدخول إلى نظام تشغيل غير معتمد من قِبل FSTEC والذي لم يتم تثبيت برنامج حماية كلمة المرور عليه ، فمن وجهة نظر المنظمين ، لا يتعين عليك إدخال كلمة مرور ويمكنك إدخال نظام التشغيل تحت أي دور.

يمكن أن تقلل ميزات الأمان المفصلية من استقرار الحل. إن منشئو نظام التشغيل لا يحبونهم حقًا ، لذلك عادة ما يقومون بترتيب الشهادات بأنفسهم باستخدام العكازات الأمنية "الصحيحة".

للحصول على شهادة منفصلة من FSTEC ، في الواقع ، من الضروري الحفاظ على خط إنتاج منفصل وتجديد شهاداته مرة واحدة كل ستة أشهر. على الأقل. بطبيعة الحال ، لا تسعى المجتمعات مفتوحة المصدر للضغط والدفع مقابل هذه الشهادات. لذلك ، تظهر الشركات التجارية التي تقدم الشهادة والدعم. وأسهل طريقة للاحتفاظ بمثل هذا الفرع هي الشركة المصنعة لنظام التشغيل المحلي.

خطة الانتقال

بالاشتراك مع الأمر رقم 334 ، اقترحت وزارة الاتصالات ووسائل الإعلام خطة قياسية للانتقال إلى البرمجيات المحلية للهيئات التنفيذية الفيدرالية والأموال من خارج الميزانية الحكومية.

إذا أصبح من الصعب في عام 2015 شراء برامج جديدة ، فمن المتوقع الآن أن تحل الوكالات الحكومية محل البرامج المستخدمة بالفعل. من ناحية ، هذه "توصيات" ، من ناحية أخرى ، تتحكم وزارة الاتصالات والإعلام في تنفيذ الخطة وجزءًا من ميزانيات المعلومات.

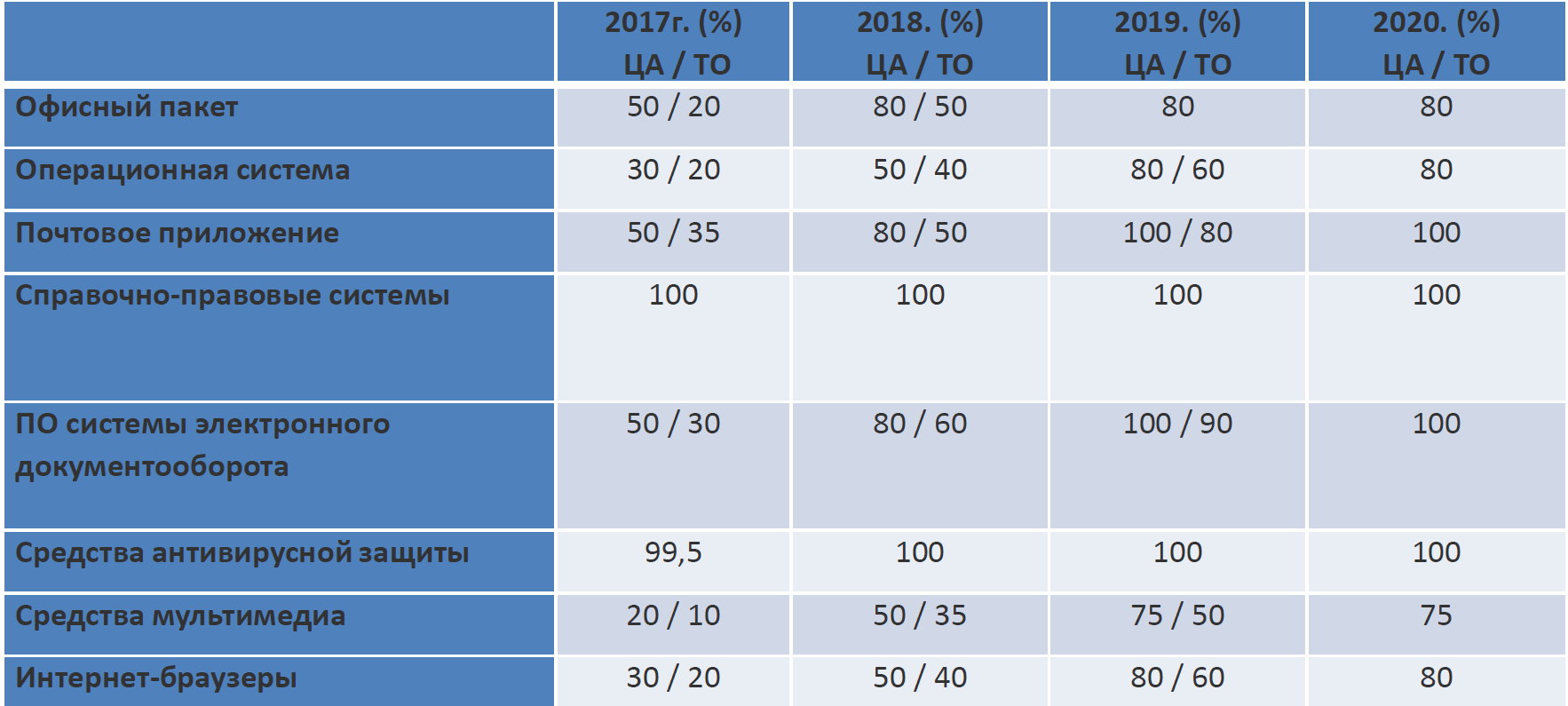

آسيا الوسطى - المكتب المركزي ، TO - المكتب الإقليمي.

آسيا الوسطى - المكتب المركزي ، TO - المكتب الإقليمي.قبل شهر واحد فقط ، صدر أمر مماثل رقم 335 للسلطات التنفيذية للكيانات المكونة للاتحاد الروسي والسلطات المحلية في بلديات الاتحاد الروسي.

الأعداد فيه أصغر قليلاً .

ولكن دعونا لا ننظر إلى الأرقام ، ولكن إلى الأسماء. على الرغم من اسم "البرامج المكتبية" ، يتضمن هذا نظام التشغيل.

عكست وزارة الاتصالات ببساطة قائمة البرامج المضمونة للاستخدام في أي وكالة حكومية. في الواقع ، فقط الأفراد والأنظمة المالية هم المفقودون. غالبًا ما تقع في الجزء المحمي حيث تتم معالجة الفارسي. البيانات. ربما تلميحًا خفيًا إلى أن هذه المشكلة يمكن تركها لوقت لاحق ، بما في ذلك الـ 20٪ المتبقية.

دعنا نذهب من خلال القائمة. الآن لدى كل شخص تقريبًا المرجع القانوني: الضامن أو المستشار أو الرمز ، مكافحة الفيروسات - Kaspersky ، سير العمل - أيضًا من إحدى الشركات المصنعة المحلية. والباقي مدمج في النظام أو تحتاج إلى تثبيت خارجي. نقطة مثيرة للاهتمام: يتم احتساب نظام التشغيل في عدد القطع لكل شركة. و 80 ٪ ، والتي يجب أن تصبح محلية في النهاية ، تشمل كل من العميل والخادم بأي نسبة تناسبك.

يبدو ، بفضل الدولة. مكان التشغيل - من الواضح ، هناك خطة ، وهناك قائمة بالبرامج في السجل ، حتى يمكن تخصيص الأموال في الميزانية لمثل هذا النشاط. ولكن هناك صعوبات:

- لديك موظفين يحتاجون إلى بعض بوابات الإدارات بتوقيع إلكتروني. على سبيل المثال ، المشتريات الحكومية. هل تعرف من لا يزال يستخدم ActiveX؟ لا تخمن أبدا. بشكل عام ، تحتاج إلى نظام تشغيل Windows مستورد للعمل.

- ربما تحتوي بعض محطات العمل على برنامج تم تطويره خصيصًا لك ولا يعمل إلا مع Windows.

- والأسوأ من ذلك ، إذا لم يزعج مطور سير العمل الخاص بك عميل ويب كامل. فقط عميل كثيف لنظام التشغيل Windows. المتشددين فقط.

ثم يمكنك:

- قرر أن يقع الموظفون "المثيرون للمشاكل" في نفس 20٪ من التراخيص غير المستبدلة ويحلون البقية.

- أو اكتب رسالة إلى المنظم حول حقيقة أن لديك مهام لا يمكن حلها على البرامج المحلية من حيث المبدأ. على الأرجح ، سيلتقون بك.

- سيناريو مدمج حيث يكون الوصول إلى برنامج المشكلة مؤقتًا (الاتحاد الأفريقي ، مبدعو المشتريات العامة!) من خلال الوصول إلى المحطة الطرفية.

لكني رأيت أيضًا مواقف غريبة. على سبيل المثال ، تثبيت نظام تشغيل ثانٍ على نفس الوظائف. يوجد نظام التشغيل Windows و Linux محلي واحد. يمكن للمستخدم عند التمهيد اختيار نظام التشغيل. صحيح ، في الواقع ، لا يدخل نظام التشغيل المحلي على الإطلاق.

سيناريو كسول أكثر ، عندما "فات" حتى مجرد شراء التراخيص. هناك حقيقة شراء ، ولكن البرامج المستوردة التي تم شراؤها سابقًا تنتقل إلى فئة "الكأس" ويستمر استخدامها.

على حد علمي (حكم القيمة) ، لم يتم تغريم البعض. مرة أخرى ، حكم القيمة هو أننا رأينا بالفعل كيفية تنفيذ هذه القوانين. على الأرجح ، كل شيء يذهب إلى درجة أنهم سيأتون لاحقًا مع الشيكات. سوف يرون التراخيص المشتراة ، المسابقات التي تم لعبها ، المشاريع المنفذة. أي أن المخاطر لا تزال مرتفعة للغاية.

هناك خطة. الآن أحتاج إلى خطة لتنفيذ الخطة

ننتقل إلى الجزء العملي. المهمة هي تقليل المخاطر والوصول إلى الهدف (تنفيذ خطة الحكومة / وزارة الاتصالات) مع الحد الأدنى من الخسائر (الوظائف والأعصاب وعلاقات زملاء العمل). لذلك ، تكون الخوارزمية كما يلي:

- قم بإجراء تحليل للبرامج المستخدمة محليًا. يجب أن يتضمن التحليل كلاً من جمع البيانات المؤتمت من أماكن العمل (MS MAP القديم الجيد ، على سبيل المثال) ، ومسح للدعم الفني والمقاولين. قد ينسى الدعم شيئًا ما ، لكن MS MAP لن تعثر على خدمات الويب ولن توضح كم يحتاج المستخدمون إلى البرامج التي تم العثور عليها. من المستحسن أيضًا جمع معلومات عن المحيط الحالي. ليست كل الماسحات الضوئية والطابعات متوافقة مع Linux. كل شيء يحتاج للاختبار. وسيتعين استبدال بعضها.

- لجمع إدارات أمن المعلومات وتكنولوجيا المعلومات وتطبيقات الأعمال وفهم من لديه القيود. أعرف الحالة عندما لم يكن حل IS VPN المحدد لنظام التشغيل ببساطة جاهزًا للتنفيذ الجاهز. يجدر التفكير في هذا الأمر مسبقًا وفي ثلاثة أقسام.

- فكر على الفور في كيفية تحلية حبوب منع الحمل للمستخدمين. والحقيقة هي أنه نظرًا لأن المكدس بأكمله يتغير ، بدءًا من نظام التشغيل ، فأنت بحاجة إلى الاستفادة من الموقف ووضعه مع برامج محلية أو مفتوحة جديدة مختلفة. على سبيل المثال ، الشركات المملوكة للدولة سعيدة للغاية بشأن الرسل المسموح بهم. في السابق ، لم يكن هناك أي شيء ، ولكن هناك الآن.

- حاول أن تقرر نظام التشغيل. إذا فشلت في القيام بهذه الخطوة ، فسيكون هناك أكثر من موقف واحد.

- قم بعمل قائمة ببرامج التطبيق واكتب إلى البائعين مع أسئلة حول التوافق (قد يحتوي البعض على سطر منفصل ، والبعض قد يتوقع تصحيحًا مع دعم Linux ، والبعض الآخر قد يكون لديه مجموعة من الإعدادات الجاهزة لـ WINE (محاكي معالج مكالمات Windows).

- قم ببناء منصة اختبار وابدأ في قيادة المشاريع الحقيقية عليه. في هذه المرحلة ، قد يتبين أن بعض الوظائف الحرجة قد فقدت ، على سبيل المثال ، لا يتم تحويل مخططات المهندسين إلى مجموعة المكتب المحددة. تحتاج إلى اختبار كل شيء وكل شيء. عادة ما يساعد البائعون في التركيبات الكبيرة بأنفسهم ، لقد طلبنا مرارا تصحيحات.

- أعرض الطيار بعد الاختبار. نحن بحاجة إلى ردود فعل حقيقية من عدد صغير من المستخدمين النشطين مع تفاصيل العمل المختلفة. سيكفي 10 أشخاص. إليك مثالنا بعد أحد الإصدارات التجريبية: تمت إضافة اختصارات جديدة إلى سطح المكتب ، وتم تغيير أسماء القديمة ، واستبدال محرر الرسوم ، وإعادة تصميم نظام تركيب موارد الملفات ، وإصلاح أخطاء WINE مع بعض التطبيقات.

- بناءً على نتائج الإصدار التجريبي ، اجمع صور الوظائف واستعد للنسخ المتماثل.

- تنظيم التدريب.

- والآن فقط - لتقديم.

عند اختيار مجموعة برامج ، تذكر أنه يمكنك أخذ مجموعات جاهزة من البرنامج من مستودع نظام التشغيل ، أو يمكنك شراء البرنامج الروسي المقابل. أمثلة:

| مكون | Pos من مستودع نظام التشغيل | متخصص في |

| حزمة مكتب | Libreoffice | معيار Moyofis |

| تطبيق البريد | عميل طائر الرعد

Dovecot + postfix / exim | بريد مويوفيس /

التواصل الموالية |

| متصفح الإنترنت | فايرفوكس / الكروم | ياندكس. متصفح |

| عن طريق نظام إدارة الوثائق الإلكترونية | جبوس | Xed 3.0 (كروك) |

بالمناسبة ، هناك مبادرة في السوق لوصف مكدسات جاهزة من المنتجات المحلية - جمعية مطوري البرمجيات "البرامج المحلية". من المخطط إنشاء مجموعة من المهام التطبيقية الرئيسية للعملاء ، ولكن أيضًا كتالوج للتحديد التشغيلي لتوافق الحلول المضمنة في سجل البرامج المحلي.

ولكن نعود إلى ما يمكن فعله الآن.

مع ما لم ينطلق في الاختبارات ، يمكنك معرفة إحدى الطرق العديدة:

- انتقل إلى عميل الويب (إذا كان موجودًا ويعمل مع شيء آخر بخلاف IE).

- حاول تشغيل WINE.

- اتركه دون تغيير وأدرج في حصة التراخيص التي لا يمكنك استبدالها.

- اكتب لوزارة الاتصالات حول المشكلة واحصل على "المضي قدما" لحفظ البرمجيات.

- التقاط التناظرية وإعداد مشروع لاستبدال المخرز بصابون متوافق.

- استخدام المطاريف ، VDI أو المحاكاة الافتراضية للعميل.

أخيرًا ، بعض النصائح حول ما لا يجب أن تفوته:

- إعلام الموظفين بالمشروع. سوف يصرخ المستخدمون ويصرخون ويقتلون. كلما قمت بإبلاغهم بشكل أسرع وأكثر اكتمالا وإقناعهم بحتمية المشروع ، كان ذلك أفضل.

- تدريب موظفي تكنولوجيا المعلومات. بخلاف ذلك ، استعد لتعطل هاتف الدعم الفني. ولن تساعد أي تعليمات.

- تحويل قوالب المستندات المكتبية. لا يعرض أي من خيارات استبدال MS Office (سواء كان Libre Office أو MyOffice) المستندات التي تم إنشاؤها في MS Office ، واحد إلى واحد. لذا تأكد من تسليط الضوء على الشخص الذي ينظم مسبقًا نشر قوالب المستندات الجديدة باستخدام "الأحرف الاستهلالية" الخاصة بك وسيكون في متناول اليد أثناء الترحيل العالمي لإصلاح الفجوات مثل "ليس لدي وقت ، ولكن ... يظهر ..."

- إدارة تكوين أماكن العمل. في المشروع ، لا يمكنك عمليا التأثير على البنية التحتية للخادم. الخدمة الوحيدة التي ستحتاج إلى استبدالها بالإضافة إلى البريد هي سياسات مجموعة MS AD. بدون هذا ، بعد اكتشاف خطأ آخر وإيجاد طريقة لحله ، سيكون عليك العمل مع كل جهاز كمبيوتر على حدة.

- الوصول إلى المحطة الطرفية. خلال المشروع ، ربما يتبين أنك نسيت بعض التطبيقات المهمة من عدة مستخدمين. الوصول إلى المحطة الطرفية هو فرصة لإخماد الحريق وتأجيل حل مشكلة في وقت لاحق ، عندما يستقر كل شيء.

المراجع